Анонимная криптографическая сеть виртуальных туннелей Tor обладает целым рядом достоинств. Tor легко подменяет адрес соединения, позволяя входить в обычный Интернет с использованием IP одной из выходных нод. Также можно разместить в сети Tor скрытые веб-сайты, установить реальное физическое местоположение которых будет невозможно (по крайней мере, в теории). Это и делает Tor инструментом политических активистов, наркоторговцев, журналистов и обычных пользователей Сети. При всех своих привлекательности и защищённости от прослушки и отслеживания Tor обладает значительным недостатком: он работает слишком медленно. Исследователи из Швейцарской высшей технической школы Цюриха создали концепт тороподобной анонимной сети, которая работает быстрее.

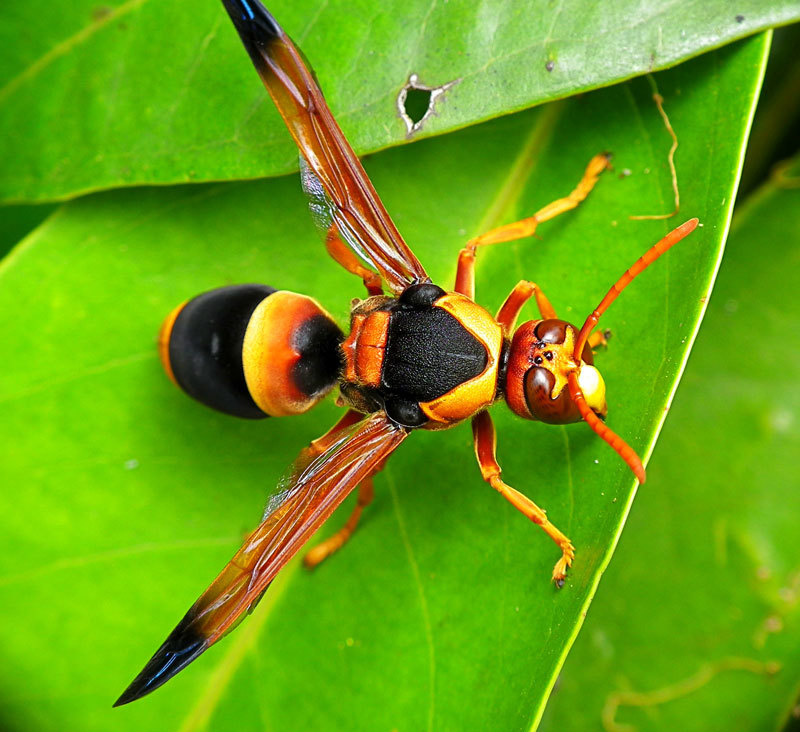

Анонимная криптографическая сеть виртуальных туннелей Tor обладает целым рядом достоинств. Tor легко подменяет адрес соединения, позволяя входить в обычный Интернет с использованием IP одной из выходных нод. Также можно разместить в сети Tor скрытые веб-сайты, установить реальное физическое местоположение которых будет невозможно (по крайней мере, в теории). Это и делает Tor инструментом политических активистов, наркоторговцев, журналистов и обычных пользователей Сети. При всех своих привлекательности и защищённости от прослушки и отслеживания Tor обладает значительным недостатком: он работает слишком медленно. Исследователи из Швейцарской высшей технической школы Цюриха создали концепт тороподобной анонимной сети, которая работает быстрее.Команда назвала своё творение High-speed Onion Routing at the NETwork layer или HORNET (шершень). В опубликованной на прошлой неделе работе они описали принципы предложенного концепта, который в теории может стать следующим поколением Tor. Уже в резюме они обещают скорость пропуска трафика через отдельные ноды до 93 Гбит/с. Исследователи заявляют о возможности быстрого добавления новых пользователей в сеть.

Как и Tor, HORNET использует многослойную структуру сети с луковицами. Каждый из узлов расшифровывает слой «луковицы», чтобы получить данные о том, куда следует передавать порцию данных. Затем пакет передаётся следующему узлу. HORNET использует две версии лукового протокола для защиты анонимности: один для доступа в публичный Интернет, второй использует изменённую версию протокола «точек встречи» сети Tor для доступа к сайтам скрытого веба.

Для доступа к незащищённому сайту во внешней сети HORNET использует тороподобный протокол луковой маршутизации Sphinx. Источник создаёт для каждого из узлов пары симметричных ключей с использованием протокола Диффи — Хеллмана. Ключи используются для шифрования так называемого Forwarding Segment (сегмент пересылки), фрагмента, в котором содержится информация о состоянии передачи, хопах, информация о последующих пакетах с данными и проч.

Для передачи собственно данных сегменты пересылки собираются от каждого из узлов в цепочке в то, что исследователи назвали anonymous header (AHDR, анонимный заголовок). Каждый узел получает доступ к собственному сегменту пересылки без разглашения информации о пути, кроме данных о прошлом и следующем узлах. Данные зашифрованы с помощью ключей для каждого из узлов, при передаче криптографические слои снимаются. Как говорят исследователи, преимуществом этой схемы является занчительное уменьшение вычислительной нагрузки для передачи каждого пакета и объёма передаваемых служебных данных о соединении.

Сравнение типов пакетов HORNET

Но в Tor есть и .onion-сайты, доступ к которым можно получить только внутри анонимной сети. Чтобы скрыть как клиента, так и сервер сайта, используется система точек встречи, которая исключает возможность прослушки трафика. Скрытый сайт выбирает точку встречи, затем в распределённую базу данных публикуется подписанная криптографическим ключом информация о возможности соединения — дескриптор скрытого сервиса. Позже при построении запроса клиент находит данные о точке встречи и уже оттуда начинает соединение. В HORNET общие методы похожи с небольшими различиями в деталях и терминологии. К примеру, дескриптор скрытого сервиса здесь называется AHDR. Есть и ряд полезных улучшений. По мере устаревания точек встречи клиент и скрытый сервис могут выбрать новую точку встречи, которая даст более быстрое соединение. Скрытый сервис при объявлении о собственном существовании может выбирать несколько точек встречи, и клиент будет иметь возможность выбрать одну с наилучшим для него каналом. Недостатком относительно Tor является увеличенный в два раза размер заголовка.

Исследователи также протестировали возможность встраивания узлов сети HORNET в программные маршрутизаторы. Код HORNET был вставлен в маршрутизаторы с софтом Intel с помощью Data Plane Development Kit (DPDK) версии 1.7. Клиент HORNET писался на Python. Как заявляют исследователи, ни одна другая анонимная сеть не писалась на уровне SDK маршрутизатора.

Отдельная глава отчёта посвящена исследованиям безопасности. Как и Tor, HORNET уязвим. Если государственные структуры или любые другие злоумышленники контролируют более одного узла на цепи прохождения данных, они могут попробовать выполнить атаку на опознавание трафика. Для этого понадобятся анализ тайминга и путей трафика, метки пакетов и другие методы, которые, как продемонстрировали некоторые исследования, работают против Tor. HORNET не в состоянии уберечь от таких направленных на отдельных пользователей атак, признают исследователи.

По материалам Ars Technica. arXiv:1507.05724 [cs.CR]. Фотография особи Abispa ephippium, Джеймс Ниланд, CC BY 2.0.

Комментарии (26)

telnov

02.08.2015 13:02+4Я не сторонник теории заговора. Однако хочется отметить, что спецслужбы как то слишком спокойно относятся к наличию подобных инструментов как TOR. Странно все это… Во многих странах спецслужбы борются с «нелегальными» средствами шифрования. А с тором все тихо и спокойно. Просто качай и пользуйся. Я думаю, что с этой технологией(или этим продуктом) все не так радужно. И либо спецслужбы имеют возможность перехватывать и расшифровывать этот трафик, либо одна из спецслужб стоит за разработкой этих инструментов.

Temych

02.08.2015 15:37+3Страшно представить, почему спецслужбы спокойно относятся к протоколу https

telnov

02.08.2015 16:36-2А тут ничего страшного нет. Данный протокол по всей видимости не является для них каким либо препятствием для получения необходимой информации. Скорее всего и TOR тоже в общем то не проблема. А если «включить параноидальный режим», то может случится так, что данная технология создана спецслужбами для получения конфиденциальной и секретной информации. До определенного момента они наблюдают и накапливают информацию о том кто, куда и зачем ходит и что передает через эту «закрытую сеть», зная о том, что пользователи «не ограничивают» себя в действиях. А потом начинается «разработка» отдельных лиц в реальной жизни. «Параноидальный режим» выключен".

vsb

03.08.2015 01:41+1Я боюсь вас удивить, но TOR разрабатывался на деньги американских военных. Я предполагаю, что TOR используется ими, чтобы получать информацию от шпионов. Так что это обоюдоострое оружие. Они не могут его взломать, но и их шпионы спокойно передают данные, не боясь засветиться. В этом аспекте им крайне необходима популярность TOR-а, чтобы шпионы не светились у местных провайдеров.

telnov

03.08.2015 09:45-1Вы меня не удивили. Собственно я не изучал данный вопрос, но предполагал что оно так и есть. Я думаю, что и техническую возможность перехвата и расшифровки трафика они себе тоже обеспечили. Поэтому я сомневаюсь, что это оружие обоюдоострое. А по поводу того, что распространяют, чтоб не светится… Это очень хитро. Я даже об этом сразу не подумал.

Loreweil

03.08.2015 08:18+1Странно, почему отделы убийств в полиции спокойно относится к кухонным ножам. Наверное они делают и распространяют ножи, чтобы не остаться без работы.

volk0001

02.08.2015 14:56-7А для чего вообще нужны тор с айтупи обычному человеку, которого не интересует детская порнография и наркота? К флибусте доступ можно и через випиэн получить, анонимных мессенджеров ныне хоть седалищем ешь, информации по самостоятельному изготовлению всяческой взрывающейся и стреляющей чепухи тоже в обычной сети немало, одна поваренная книга анархиста, или как там ее, чего стоит…

Coffin

02.08.2015 15:19+1VPN обычный пользователь настроить не сможет, а ТОР скачал и пользуйся.

Temych

02.08.2015 15:36+1Ну тут цена вопроса: готовность отдать несколько $ за годовой VPN — и никаких настроек и знать не надо.

volk0001

02.08.2015 15:46-2Лично с меня семь потов сошло, когда я этот самый тор заставлял работать. правда это было давно, и на мандриве. Да и не знаю как сейчас, но несколько лет назад скорости тора вызвали у меня острую ностальгию по первому модему.

mammuthus

02.08.2015 16:31+7>Да и не знаю как сейчас

Это видно

>когда я этот самый тор заставлял работать. правда это было давно, и на мандриве

Ваши интересы так резко изменились?

>А для чего вообще нужны тор с айтупи обычному человеку, которого не интересует детская порнография и наркота?

MAXH0

02.08.2015 16:12+9О. Ну да… TOR это детская порнография и пропаганда наркотиков :) Зачем человеку свобода если он не собирается вести себя аморально? Если не пытаться далеко отходить от миски с едой, то можно и не заметить что сидишь на цепи.

>> анонимных мессенджеров ныне хоть седалищем ешь — я знаю только один Tox. И он сырой. Все остальное просто утверждают что они «анонимные». Без всяких доказательств. Такая анонимность для пользователей.

>> информации по самостоятельному изготовлению всяческой взрывающейся и стреляющей чепухи тоже в обычной сети немало, одна поваренная книга анархиста, или как там ее, чего стоит — это не имеет никакого отношения к целям TOR

Почему всегда когда обсуждается анонимность всегда этот набор — Ч.порно, наркотики и взрывчатка? И почему закон продолжает упорно считать что человек который делает все это виртуально несет такую же угрозу как и реальный педофил, наркоторговец и террорист?

Я использую TOR потому почему же и кот лижет свои яйца. Потому что могу! Все! Зачем мне другие обоснования моей анонимности.

gurinderu

02.08.2015 22:34Взгляните на I2P по-моему там, кроме порно, наркоты и т.д. нет ничего)

equand

03.08.2015 02:58+2Для того чтобы в наше время сохранить своё я.

Если все всё о тебе знают, то ты принадлежишь всем. Любой имеет возможность тебя оболгать или подставить.

Каждый раз, когда кто-то говорит «зачем приватность?», я говорю «зачем дверь в туалет?»

googman

03.08.2015 08:20Вы в Интернете занимаетесь тем же, чем и в туалете, раз хотите прикрыть дверцу? ))

Извините. Не удержался от подкола. )

equand

03.08.2015 09:22+1А вот это уже ничье дело, кроме меня ), в этом и смысл дверцы, закрытого доступа к информации.

По-английски это звучит приятнее «why do you need a door to the restroom/bathroom?»

Ну и для smart asses: в раздевалку тоже с открытой дверью ходите? )

О деньгах на всю улицу крича разговариваете?

С женой выясняете отношения на рынке через громкоговоритель?

Я конечно понимаю нудистов, но это довольно граничное общество.

googman

03.08.2015 11:08-1В раздевалку тоже с открытой дверью ходите? )

Использовать Tor для серфинга — тоже самое, что в раздевалке запирать сейфовую дверь, а не прикрывать обычную.

О деньгах на всю улицу крича разговариваете?

Использовать Tor для серфинга — тоже самое, что говорить о деньгах при помощи собственного языка жестов вместо того, чтобы говорить потише или перейти на шепот.

С женой выясняете отношения на рынке через громкоговоритель?

См. про разговоры о деньгах.

equand

03.08.2015 11:34+1Ну компьютеры дело такое. Помимо Tor ничего безопасного уже практически нет.

Все оставляет либо следы, либо прослушиваемо.

SSL либо взламывается в два счета, либо есть закладка, либо дыра, либо сертификат впендюривается топовый.

Когда сайт блокируют, доступа туда нет с обычного интернета, с тора есть. Странно такое слышать от Москвича ).

Так что не тоже самое.

Я бы сказал L2TP+IPSEC VPN на 0day Bitcoin bought VPS и Tor/I2P поверх этого — это ближе к сейфовой двери (хотя я бы еще добавил взломанный/бесплатный Wifi и инкапсуляцию в HTTPS). Вот это сейфовая дыра.

А Tor это просто дверь хорошая такая, но дверь. Кому надо через яваскрипты выцепить попробует. Если Вы будете неосторожны, то выцепят.

equand

03.08.2015 11:37+1P.S. говорить потише и шепотом это тоже криптография ). Для человеческого слуха это достаточно в общем. Если Вы конечно не под 24 часовым наблюдением, тогда и на очко сходить будет стремно.

equand

03.08.2015 11:41+ Не забывайте, что государство — это самоорганизованная банд-группировка, которая имеет монополию на насилие и преследует единственную цель — самосохранение. Так что давать бандитам ключ от дома Вы не собираетесь? Почему даете бандитам, которые имеют все возможности Вас зацепить? Ведь в банде важна не только цель главаря, но и каждого индивидуального бандита. А мелкого оперативника без проблем может заинтересовать и 10к у Вас за батареей.

googman

03.08.2015 12:27-1Вся Ваша популистская риторика происходит из одного спорного тезиса:

Не забывайте, что государство — это самоорганизованная банд-группировка

Я с этим тезисом не согласен.

Ivan_83

Похоже только авторы Tox не страдают хернёй и сразу пилят либу на сях, которую можно засунуть куда угодно и соединить с чем угодно.