Исследовательская компания Kryptowire провела исследование при финансовой поддержке Министерства внутренней безопасности США. Оно позволило обнаружить в смартфонах крупнейших недорогих брендов встроенное прямо в прошивку потенциально вредоносное ПО и множество уязвимостей.

Предустановленные приложения часто представляют собой небольшие, не имеющие бренда компоненты стороннего программного обеспечения, встроенные в функции более крупных фирменных приложений производителя.

ПО, позволяющее красть данные пользователей и шпионить за ними, нашли в смартфонах Xiaomi, Samsung, BQ (российский бюджетный бренд) и Dexp (дочерний бренд DNS).

Исследователи отмечают, что удалить такие программы невозможно.

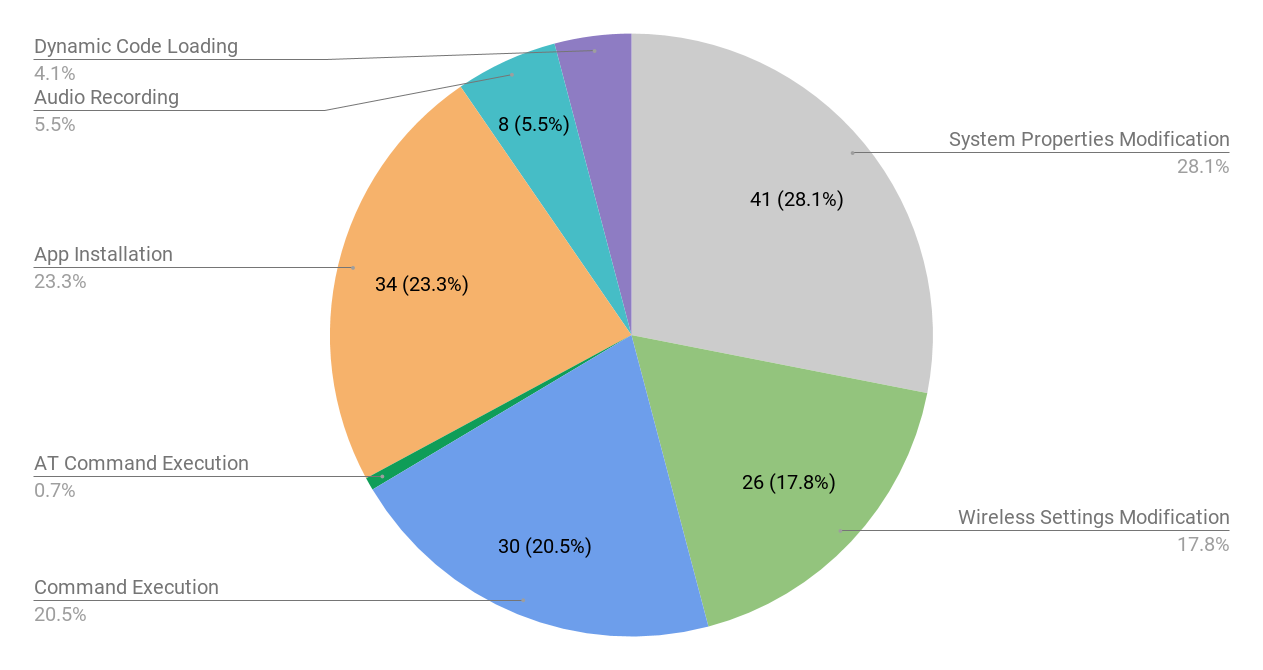

Всего же в телефонах 29 производителей нашли 146 уязвимостей.

Samsung, Asus, Xiaomi, Lava и Tecno оказались в топе-5 по числу уязвимостей.

«Опасные» модели Samsung: J5, J6, J7, J7 Neo, J7 Duo и J7 Pro.

Xiaomi: Redmi 5, Redmi 6 Pro, Mi 5S Plus, Mi Mix, Mi Note 2, Mi Mix 2S, Mi A2 Lite, Redmi Note 6 Pro и Mi A3, планшет Mi Pad 4.

Asus: ZenFone Live, ZenFone 5 Selfie, ZenFone 3s Max, ZenFone 3, ZenFone Max 4, ZenFone 4 Selfie, ZenFone 5Q, ZenFone 3 Ultra, ZenFone 3 Laser и некоторые другие.

У BQ «отличился» смартфон 5515L Fast. У Dexp — Z250 и BL250.

В списке также присутствуют Adwan, Allview, Archos, Blackview, Bluboo, Cherry, Coolpad, Cubot, Doogee, Elephone, Evercross, Fly, Haier, Hisense, Infinix, Kata, Lava, Panasonic, Sony, Symphony, Ulefone и Walton. Его дополнили смартфоны марок Alcatel, Asus, Coolpad, Essential, Leagoo, LG, MXQ, Nokia, Oppo, Orbic, Plum, Sky, Sony, Vivo и ZTE. Интересно, что Essential основал сам Энди Рубин, создатель ОС Android. На устройствах его компании ПО позволяет удаленно сбрасывать смартфон к заводским настройкам с потерей всех личных данных.

В целом, на всех смартфонах нашли уязвимости разного рода. Так, ПО на устройствах от Samsung позволяют третьим лицам удаленно устанавливать на них какие угодно приложения. Уязвимости в других смартфонах дают возможность менять настройки системы и беспроводной связи, запускать определенные команды и прослушивать пользователя через встроенный микрофон (Mi A3 и Mi A2 Lite производства Xiaomi без предустановленной прошивки MIUI). На устройствах BQ и Dexp баг в системном приложении com.mediatek.wfo.impl открывает доступ к несанкционированной модификации настроек самой системы.

Данную проблему невозможно решить стандартными методами, отмечают авторы исследования. Чтобы добраться до приложений, встроенных в прошивку еще на заводе, нужны Root-права и разблокированный загрузчик (bootloader). Но даже при получении таких прав удаление ПО не всегда возможно, так как от него может зависеть стабильная работа самой операционной системы. «В случае если проблема кроется в самом устройстве, у пользователя попросту нет никаких вариантов устранения проблемы. Штатное ПО является частью прошивки, и на фоне этого у владельца гаджета нет никакой возможности избавиться от вредоносной программы», — заявил руководитель Kryptowire Ангелос Ставру.

См. также: «ТОП-3 инноваторов средств тестирования безопасности мобильного ПО»

Таким образом, проблему может решить лишь сам производитель путем выпуска свежей версии ОС, не содержащей эти программы. Но и это маловероятно — большинство поддерживают смартфоны крайне недолгое время после релиза, а иногда и вовсе не выпускают новые прошивки для них.

В 2018 году исследователи из Kryptowire проверили 25 моделей Android-смартфонов и нашли в них 47 уязвимостей. После этого Google запустила свой Test Suite, который частично предназначен для решения этих типов проблем.

В презентации Black Hat 2019 исследователь безопасности Google Мэдди Стоун сказала, что на устройстве Android можно насчитать от 100 до 400 предустановленных приложений. По словам Стоун, хакерам «нужно только убедить одну компанию включить приложение, а не тысячи пользователей».

«Google может потребовать более тщательного анализа кода и ответственности поставщиков за свои программные продукты, которые входят в экосистемы Android. Законодатели и политики должны требовать, чтобы компании несли ответственность за то, чтобы подвергать риску безопасность и личную информацию конечных пользователей», — считает Ставру.

В Google отреагировали на исследование: «Мы ценим работу исследовательского сообщества, которое сотрудничает с нами, чтобы ответственно решать и раскрывать такие проблемы».

В октябре компания устранила уязвимость CVE-2019-2114. Злоумышленники могли использовать ее для распространения вредоносного программного обеспечения между устройствами на Android, находящимися недалеко друг от друга. Проблема заключалась в некорректной работе функции NFC Beaming в режиме «Android beam: enabled», которая позволяла передавать по NFC на другое устройство APK-файлы приложений. Причем сам сервис Android Beam для операционный системы по уровню доверия был в белом списке, а передаваемые файлы воспринимались так же, как приложения из Google Play Store. Данной уязвимости были подвержены все устройства на базе Android Oreo (8.0) и более поздних версий.

Комментарии (18)

Barnaby

18.11.2019 22:19+2Они прямо во всех предустановленных ПО нашли уязвимости или раз системное значит уязвимо? Если второе, то на первом месте должен быть гугл :)

И ЕМНИП у doogee были смарты с малварью в прошивке. Вообще странно что ничего не сказано про подвальные нонеймы, где малварь в прошивке является типичным явлением.

Данную проблему невозможно решить стандартными методами, отмечают авторы исследования.

Возможно — https://github.com/Szaki/XiaomiADBFastbootTools. Конечно, совсем все не выпилить — это решается иначе.

Штатное ПО является частью прошивки, и на фоне этого у владельца гаджета нет никакой возможности избавиться от вредоносной программы

Есть — установка кастома. LineageOS, AOSP и т.д. Это если решили совсем избавиться от оболочки и ПО вендора.

MilesSeventh

19.11.2019 10:34Есть — установка кастома.

Справедливости ради, такое не всегда сработает. Nokia, которое HMD, например, теперь выпускает смартфоны без возможности разблокировать загрузчик, в принципе. Даже зарутовать не выйдет.

mkovalevskyi

19.11.2019 01:16+1ПО позволяет удаленно сбрасывать смартфон к заводским настройкам с потерей всех личных данных.

эм… но… это ж системный функционал, который должен быть в любом девайсе, для случая его корпоративного использования, автоматом активируемый, в часности, при подключении корпоративной почты?..

thauquoo

19.11.2019 05:00Или не должен быть, если это частное устройство и пользователь не просил такой функциональности, иначе это вторжение в частную жизнь.

Наивно полагать, что теоретическим корпоративным использованием можно оправдать любые бэкдоры.

Sklott

19.11.2019 09:24Вообще-то это стандартный функциноал Гугля на случай кражи телефона. Управление через Гугль аккаунт. Что в этом плохого (Кроме _очень_ теоретической возможности перехвата управления 3-ми лицами.)

Если вы не доверяете Гуглю, то ставьте собственоручно собранную AOSP прошивку без GMS.

isden

19.11.2019 10:00Можно просто убрать Find my device из Device administrators для отключения этой фичи.

mkovalevskyi

19.11.2019 19:29Простите, но наличие броузера — это само по себе бэкдор. Вы о нем просили? Еще там абсолютно не безопасные смски имеют место быть, со спамом. И всякие пуш нотификации — которые вообще ужас. А емейл клиент (еще и с анализом контента писем, на предмет напомнить ченить) — то вообще прямое нарушение всех и всяческих прав и свобод!!! Зачем он на нормальном телефоне?!!!

BlessYourHeart

19.11.2019 02:45+1"Mi A3 и Mi A2 Lite производства Xiaomi без предустановленной прошивки MIUI"

Непонятно. Вроде лайт то на Android One и управляется/обновляется Гуглом прям.

mSnus

19.11.2019 05:07+6Неправильно переведено.

Всего же в телефонах 29 производителей нашли 146 уязвимостей.

Это не 146 уязвимостей. Это 146 моделей от 29 произодителей содержат уязвимости. Например, 14 моделей производителя Lava содержат одну и ту же распространенную уязвимость в компоненте com.mediatek.wfo.impl, которая позволяет менять system property тайком от пользователя (права забыли проставить?).

А в таблице это +14 пунктов, такими манипуляциями и набралось "146 уязвимостей".

Глянем Samsung с его "33 уязвимостями"? Там вроде как уязвим ThemeCenter, позволяющий другим предустановленным приложениям ставить что-то с повышенными привилегиями. Ну… да, в принципе, это уязвимость. Но это одна и та же уязвимость на 33 моделях, а не 33 уязвимости!

Причем даже в таблице встречаются идентичные пункты, например, CVE-2019-15445 и CVE-2019-15446 — это одно и то же в двух прошивках, одна из которых для Чили, другая для Германии. Считать это за две разные уязвимости — забавно, не более.

То есть в Самсунгах они нашли 1 дыру, и посчитали её за 33. Насколько значима эта дыра — пусть эксперты на Хабре расскажут, я не эксперт. Но если это уязвимость доступна только другим предустановленным приложениям, то мне лично она не важна. Да и ThemeCenter бы снёс в числе первых.

В общем, считать и переводить правильно, считать и переводить правильно.

Mykola_Von_Raybokobylko

19.11.2019 11:10Обожаю такие комментарии.

Легкость рук интерпретаторов статистики и перевода и бюджетные телефончики от Самсона превращаются в мега угрозу для национальной безопасности).

sandworm

19.11.2019 15:17Это же классика. Это как в венде находили 20000 уязвимостей, а в линуксе 50000, не упоминая, что в венде они в самой венде, а в линуксе — по сумме во всех пакетах всех дистрибутивов.

pae174

19.11.2019 12:09Не указаны названия моделей, в которых исследователи упорно искали, но так ничего и не нашли.

CAJAX

>В прошивке Android-смартфонов нашли 146 уязвимостей. Они позволяют красть данные и шпионить

Заголовок можно было и пожелтее сделать.