В предыдущей статье мы рассмотрели техники двух тактик MITRE ATT&CK — первоначальный доступ (initial access) и выполнение (execution), а также как с помощью нашего NTA-решения можно распознавать подозрительную активность в сетевом трафике. Теперь мы расскажем, как наши технологии работают с техниками закрепления (persistence), повышения привилегий (privilege escalation) и предотвращения обнаружения (defense evasion).

Закрепление (persistence)

Злоумышленники используют тактику закрепления для обеспечения своего постоянного присутствия в атакуемой системе. Им нужно быть уверенными, что даже после перезапуска системы или смены учетных данных их доступ к системе сохранится. Так они смогут в любое время контролировать скомпрометированную систему, продвигаться по инфраструктуре и достигать своих целей.

С помощью анализа трафика можно обнаружить пять техник закрепления.

1. T1133: external remote services

Техника использования внешних удаленных сервисов для закрепления извне на внутренних ресурсах компании. Примеры таких сервисов: VPN и Citrix.

Что делает PT Network Attack Discovery (PT NAD): видит сетевые сессии, установленные с помощью VPN или Citrix во внутреннюю сеть компании. Аналитик может детально изучить такие сессии и сделать вывод об их легитимности.

2. T1053: scheduled task

Применение планировщика задач Windows и других утилит для программирования запуска программ или скриптов в определенное время. Атакующие создают такие задачи, как правило, удаленно, а значит такие сессии с запуском планировщиков задач видны в трафике.

Что делает PT NAD: в случае если контроллер домена рассылает XML-файлы с описанием задач, созданных через групповые политики, наше NTA-решение автоматически извлекает такие файлы. В них есть информация о периодичности запуска задачи, что может свидетельствовать об использовании планировщика задач для закрепления в сети.

3. T1078: valid accounts

Использование учетных данных: стандартных, локальных или доменных для авторизации на внешних и внутренних сервисах.

Что делает PT NAD: в автоматическом режиме извлекает учетные данные из протоколов HTTP, FTP, SMTP, POP3, IMAP, SMB, DCE/RPC, SOCKS5, LDAP, Kerberos. В общем случае это логин, пароль и признак успешности аутентификации. Если они были использованы, они отображаются в соответствующей карточке сессии.

4. T1100: web shell

Скрипт, который размещается на веб-сервере и позволяет атакующему получить контроль над этим сервером. Поскольку такие скрипты работают в автоматическом режиме и продолжают функционировать даже после перезагрузки сервера, данная техника может использоваться злоумышленниками и на этапе закрепления в системе.

Что делает PT NAD: автоматически обнаруживает загрузку распространенных веб-шеллов, обращения к ним через HTTP-запросы и передачу команд.

5. T1084: Windows Management Instrumentation Event Subscription

Подписка на события в WMI — технологии для управления компонентами локальной и удаленной операционных систем. Атакующие могут использовать WMI для подписки на определенные события и запускать выполнение вредоносного кода, когда это событие происходит. Таким образом злоумышленники обеспечивают себе постоянное присутствие в системе. Примеры событий, на которые можно подписаться: наступление определенного времени на системных часах или истечение определенного количества секунд с момента запуска операционной системы.

Что делает PT NAD: выявляет использование техники Windows Management Instrumentation Event Subscription с помощью правил. Одно из них срабатывает, когда в сети используется класс стандартных подписчиков ActiveScriptEventConsumer, который позволяет выполнять код при наступлении какого-либо события и тем самым закреплять злоумышленника на сетевому узле.

К примеру, проанализировав карточку сессии со сработкой правила, мы видим, что эта активность вызвана хакерским инструментом Impacket: в этой же сессии сработал детект на использование этого инструмента для удаленного выполнения кода.

Карточка сессии, в которой было выявлено применение инструмента Impacket. С его помощью злоумышленники используют стандартный подписчик для удаленного выполнения команд

Повышение привилегий (privilege escalation)

Техники повышения привилегий нацелены на получение в атакуемой системе разрешений более высокого уровня. Для этого злоумышленники используют слабые стороны систем, эксплуатируют ошибки конфигурации и уязвимости.

1. T1078: valid accounts

Это кража учетных данных: стандартных, локальных или доменных.

Что делает PT NAD: видит, какой пользователь где авторизовался, благодаря чему можно выявить нелегитимные входы. Один из самых распространенных способов повысить привилегии на удаленном или локальном хосте, которые работают под управлением ОС Windows, — создание задачи планировщика задач Windows, которая будет запускаться от имени NT AUTHORITY\SYSTEM, что дает возможность выполнять команды с максимальными привилегиями в системе.

Рассмотрим случай создания такой задачи по сети с помощью инструмента ATExec. Он основан на компонентах библиотеки Impacket и создан для демонстрации возможностей библиотеки по работе с протоколом удаленного управления планировщиком заданий. Его работа видна в сетевом трафике, и он хорошо иллюстрирует технику повышения прав с уровня администратора сетевого узла до уровня NT AUTHORITY\SYSTEM.

PT NAD автоматически выявил создание задач планировщика на удаленном хосте. В карточке атаки ниже показано, что подключение осуществлялось от имени пользователя contoso\user02. Успешное подключение по SMB к ресурсу ADMIN$ целевого узла свидетельствует о том, что этот пользователь входит в группу локальных администраторов на узле назначения. Однако в XML-описании задачи указано, что выполняться она будет в контексте NT AUTHORITY\SYSTEM (SID S-1-5-18):

Обнаружение удаленного создания задачи с помощью утилиты ATExec

Предотвращение обнаружения (defense evasion)

Эта тактика объединяет техники, с помощью которых злоумышленник может скрыть вредоносную активность и избежать обнаружения средствами защиты. Девять таких техник можно обнаружить с помощью систем анализа трафика.

1. T1191: CMSTP (Microsoft Connection Manager Profile Installer)

Злоумышленники готовят специальный вредоносный установочный INF-файл для встроенной в Windows утилиты «Установщик профилей диспетчера подключений» (CMSTP.exe). CMSTP.exe принимает файл в качестве параметра и устанавливает профиль службы для удаленного подключения. В результате CMSTP.exe может быть использован для загрузки и выполнения динамически подключаемых библиотек (*.dll) или скриптлетов (*.sct) с удаленных серверов. Таким образом злоумышленники могут обойти политику белых списков на запуск программ.

Что делает PT NAD: автоматически обнаруживает в HTTP-трафике передачу INF-файлов специального вида. В дополнение к этому, он видит передачу по протоколу HTTP вредоносных скриптлетов и динамически подключаемых библиотек с удаленного сервера.

2. T1090: connection proxy

Злоумышленники могут использовать прокси-сервер в качестве посредника для обмена данными с C2-сервером. Так они избегают прямого подключения к их инфраструктуре и усложняют возможность их обнаружения.

Что делает PT NAD: определяет использование протокола SOCKS5 (он пересылает данные от клиента на конечный сервер через прокси-сервер незаметно для них) и HTTP-прокси. Если соединения по протоколу SOCKS 5 или через HTTP-прокси-сервер связаны с подозрительными событиями, то такие соединения могут свидетельствовать о компрометации.

3. T1207: DCShadow

Создание поддельного контроллера домена для обхода детектирования SIEM-системами, что позволяет вносить вредоносные изменения в схему AD через механизм репликации.

Что делает PT NAD: в случае применения техники DCShadow создается поддельный контроллер домена, который не отправляет события в SIEM. С помощью такого контроллера домена злоумышленник может изменить данные Active Directory — например, информацию о любом объекте домена, учетные данные пользователей и ключи.

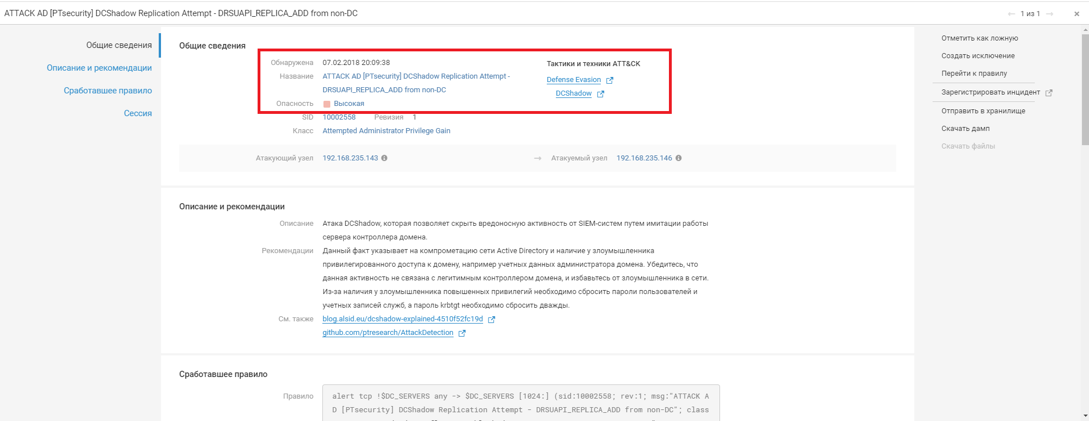

Использование такой техники можно выявить по трафику. В нем отчетливо видно добавление нового объекта в схему конфигурации типа контроллер домена. NTA-система детектирует попытку атаки DCShadow, выявляя специфичный для контроллера домена трафик с сетевого узла, который не является контроллером домена.

PT NAD зафиксировал попытку атаки DCShadow

4. T1211: exploitation for defense evasion

Эксплуатация уязвимостей целевой системы для обхода средств защиты.

Что делает PT NAD: автоматически детектирует несколько популярных техник эксплуатации уязвимостей. Например, он выявляет технику обхода средств защиты веб-приложений, основанную на дублировании HTTP-заголовков.

5. T1170: mshta

Применение утилиты mshta.exe, которая выполняет приложения Microsoft HTML (HTA) с расширением .hta. Так как mshta обрабатывает файлы в обход настроек безопасности браузера, атакующие могут использовать mshta.exe для выполнения вредоносных файлов HTA, JavaScript или VBScript. Технику mshta злоумышленники используют чаще всего для обхода политик белых списков на запуск программ и срабатываний правил обнаружения SIEM-систем.

Что делает PT NAD: выявляет передачу вредоносных HTA-файлов автоматически. Он захватывает файлы и информацию о них можно посмотреть в карточке сессии.

6. T1027: obfuscated files or information

Попытка сделать исполняемый файл или сетевой трафик трудным для обнаружения и анализа средствами безопасности путем шифрования, кодирования или обфускации (запутывания) его содержимого.

Что делает PT NAD: обнаруживает передачу исполняемых файлов, закодированных с помощью алгоритмов Base64, ROT13 или зашифрованных методом гаммирования. Также автоматически выявляется обфусцированный трафик, который создают некоторые вредоносные программы.

7. T1108: redundant access

Техника, при которой злоумышленники используют больше одной утилиты удаленного доступа. Если один из инструментов будет обнаружен и заблокирован, у атакующих все равно останется доступ к сети.

Что делает PT NAD: разбирает популярные протоколы, поэтому видит активность каждого сетевого узла. С помощью фильтров аналитик может найти все сессии средств удаленного доступа, установленных с одного узла.

8. T1064: scripting

Исполнение скриптов для автоматизации различных действий атакующих, в том числе обхода политик белых списков на запуск программ.

Что делает PT NAD: выявляет факты передачи скриптов по сети, то есть еще до их запуска. Он обнаруживает контент скриптов в сыром трафике и детектирует передачу по сети файлов с расширениями, соответствующими популярным скриптовым языкам.

9. T1045: software packing

Техника, при которой атакующие используют специальные утилиты для сжатия или шифрования исполняемого файла, чтобы избежать обнаружения сигнатурными системами защиты. Такие утилиты называются упаковщиками.

Что делает PT NAD: автоматически обнаруживает признаки того, что передаваемый исполняемый файл модифицирован с помощью популярного упаковщика.

Вместо заключения

Напоминаем, что полный маппинг PT NAD на матрицу MITRE ATT&CK опубликован на Хабре.

В следующих материалах мы расскажем про остальные тактики и техники хакеров и о том, как их помогает выявлять NTA-система PT Network Attack Discovery. Оставайтесь с нами!

Авторы:

- Антон Кутепов, специалист экспертного центра безопасности (PT Expert Security Center) Positive Technologies

- Наталия Казанькова, продуктовый маркетолог Positive Technologies

saipr

Т.е. захватывают плацдарм (своего рода "Малая земля"), с которой пойдут в генеральное наступление.