В предыдущих постах (первая и вторая части) мы рассмотрели техники пяти тактик MITRE ATT&CK:

- первоначальный доступ (initial access);

- выполнение (execution);

- закрепление (persistence);

- повышение привилегий (privilege escalation);

- предотвращение обнаружения (defense evasion).

Кроме того, мы показали, как с помощью нашего NTA-решения можно распознавать подозрительную активность в сетевом трафике. Теперь мы расскажем, как наши технологии работают с техниками получения учетных данных (credential access) и разведки (discovery).

Получение учетных данных (credential access)

Эта тактика включает в себя техники, нацеленные на кражу данных, которые можно использовать для аутентификации (например, имена пользователей и пароли). Использование легитимных учетных записей помогает злоумышленникам получить доступ к системам, создать больше записей с целью закрепления и усложняет обнаружение присутствия злоумышленников в сети.

Ниже четыре техники, которые можно выявить по подозрительной активности в трафике.

1. T1110: brute force

Техника получения доступа к сервисам при помощи методов перебора, когда неизвестны или частично известны учетные данные. Обычно подбирают логины, пароли или хеш-суммы паролей.

Что делает PT Network Attack Discovery (PT NAD): в автоматическом режиме обнаруживает признаки подбора паролей при аутентификации по протоколам LDAP, Kerberos, SMB, SSH, SMTP, POP3, POP3S, IMAP, IMAPS, FTP. Кроме того, выявляет попытки подбора учетных данных к популярным веб-сервисам, таким как phpMyAdmin, Joomla, WordPress, Drupal, Confluence, MySQL, Tomcat. Такие атаки порождают большое количество неуспешных попыток аутентификации, что видно в трафике.

2. T1003: credential dumping

Получение учетных данных (обычно хеша или открытого пароля) из операционных систем или ПО. Эту технику мы рассмотрим подробнее для демонстрации ее выявления в трафике.

Что делает PT NAD: пример обнаружения

PT NAD зафиксировал обращения к реестру контроллера домена с помощью хакерской утилиты secretsdump, основанной на модулях библиотеки Impacket. Основная задача утилиты — получение хешей паролей пользователей. С ее помощью злоумышленники аутентифицируются на контроллере домена через протокол SMB, подключаются к диспетчеру управления службами (Service Control Manager, SCM), далее по протоколу WINREG подключаются к удаленному реестру и копируют необходимые данные в локальный файл. После чего файл скачивают на свой сетевой узел через SMB.

Выявление запроса к ключу реестра LSA, в котором находятся хеши паролей доменных пользователей

В этой же сессии, где PT NAD зафиксировал обращение к реестру контроллера домена, передавались те самые файлы, в которые утилита secretsdump сохранила важную информацию из реестра контроллера домена. По названиям сработавших правил в интерфейсе PT NAD видно, что злоумышленники заполучили хеши паролей доменных пользователей из LSA и локальных — из SAM:

В карточке сессии отражаются файлы, которые злоумышленникам удалось скачать

3. T1212: exploitation for credential access

Техника получения атакующим доступа к учетным данным в результате эксплуатации уязвимостей в ПО.

Что делает PT NAD: видит в трафике эксплуатацию многих уязвимостей. Например, уязвимость MS14-068 может использоваться для подделки билетов Kerberos. Злоумышленник запрашивает билет специального вида (TGT, Ticket Granted Ticket), добавляет себя в привилегированную группу и модифицирует этот билет так, чтобы уязвимый контроллер домена признал его валидным. PT NAD выявляет запросы таких билетов.

4. T1208: kerberoasting

Метод извлечения служебных учетных записей из Active Directory от имени обычного пользователя. Любой пользователь домена может запросить билет Kerberos для доступа к сервису в Active Directory (Ticket Granting Service). TGS зашифрован хешем пароля учетной записи, от которой запущен целевой сервис. Злоумышленник, получив таким образом TGS, теперь может расшифровать его, подбирая пароль и не боясь блокировки, поскольку делает это офлайн. В случае успеха он получает пароль от связанной с сервисом учетной записи, которая зачастую бывает привилегированной.

Что делает PT NAD: фиксирует запросы на перечисление сервисов в Active Directory, которые могут стать целями для атаки. Данный этап необходим злоумышленникам, чтобы выбрать сервис для атаки, и предшествует запросу TGS-билета и подбору офлайн. Также PT NAD автоматически выявляет запросы TGS-билетов, зашифрованных алгоритмом RC4, — это один из признаков проведения атаки Kerberoasting.

Разведка (discovery)

Закрепившись и получив доступ к системе, злоумышленникам нужно понять, где в инфраструктуре они находятся, что их окружает, что они могут контролировать. Во время разведки атакующие собирают данные о системе и внутренней сети, что помогает сориентироваться в инфраструктуре и решить, как действовать дальше. Для этого зачастую используются встроенные инструменты операционных систем.

Анализ трафика позволяет выявить применение десяти техник разведки.

1. T1087: account discovery

Попытка получить список учетных записей локальной системы или домена.

Что делает PT NAD: пример обнаружения

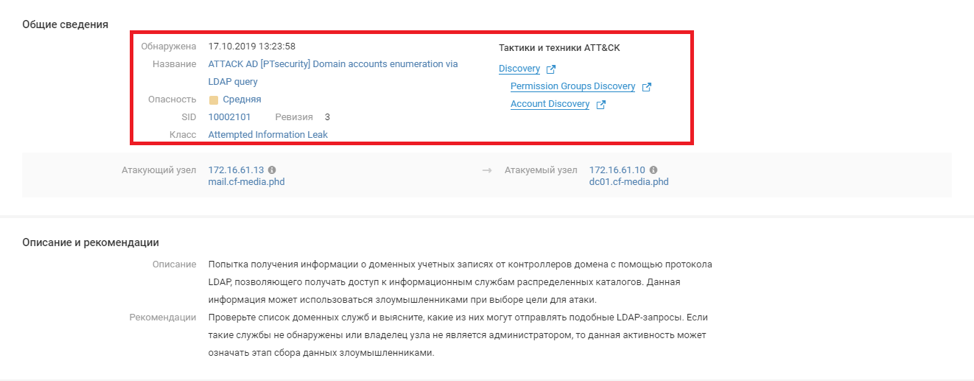

Атакующие попытались получить информацию от контроллера домена о доменных учетных записях по LDAP — облегченному протоколу доступа к каталогам. PT NAD обнаружил LDAP-запрос. Такой способ получения доменных учетных записей может относиться как к технике T1087 (account discovery), так и к T1069 (permission groups discovery).

Попытка разведки с целью получить информацию о доменных аккаунтах через протокол LDAP

2. T1482: domain trust discovery

Поиск информации о доверительных отношениях домена. Такие отношения злоумышленники используют для горизонтального перемещения в мультидоменных инфраструктурах.

Что делает PT NAD: список доверительных отношений между доменами можно получить с помощью RPC- и LDAP-запросов. PT NAD автоматически детектирует попытки перечисления отношений доверия между доменами с помощью протокола LDAP и RPC-вызова EnumTrustDom.

3. T1046: network service scanning

Попытка получить список служб, запущенных на удаленных сетевых узлах. Это возможно с помощью установленных инструментов сканирования портов и уязвимостей.

Что делает PT NAD: обнаруживает признаки работы инструментов сканирования портов и уязвимостей (например, утилиты Nmap), а также нестандартные запросы к известным портам.

4. T1135: network share discovery

Поиск общих сетевых дисков и папок, которые позволяют получить доступ к файловым каталогам в различных системах сети.

Что делает PT NAD: выявляет запрос списка общих сетевых дисков и папок на удаленной машине.

5. T1201: password policy discovery

Техника, с помощью которой злоумышленник ищет информацию о парольной политике в инфраструктуре компании. Например, политикой может быть установлена минимальная длина пароля и количество разрешенных неудачных попыток аутентификации. Знание количества символов поможет атакующим составить список подходящих распространенных паролей, запустить подбор пароля по словарю или с помощью полного перебора (T1110: brute force).

Что делает PT NAD: автоматически обнаруживает запросы о парольной политике по протоколу SAMR.

6. T1069: permission groups discovery

С помощью этой техники атакующие пытаются найти локальные или доменные группы и настройки их доступа. Такая информация может использоваться злоумышленниками при выборе цели для атаки.

Что делает PT NAD: автоматически выявляет попытки получения информации о доменных группах по протоколам LDAP и SAMR. Пример выявления этой техники представлен на скриншоте выше.

7. T1018: remote system discovery

Техника, при которой атакующие пытаются получить список систем в атакуемой сети с помощью систем удаленного доступа или встроенных системных утилит. Это возможно по IP-адресу, имени хоста или другому идентификатору, который в дальнейшем может использоваться для горизонтального перемещения по сети из текущей системы.

Что делает PT NAD: видит запросы списков контроллеров домена, рабочих станций и серверов, SPN (Service Principle Name).

8. T1063: security software discovery

Техника, при которой злоумышленники пытаются получить информацию об установленных системах защиты, их конфигурации и сенсорах. Один из способов получения такого списка — через DCE/RPC-запросы.

Что делает PT NAD: видит DCE/RPC-запросы. Пользователь системы может найти все сессии с этими запросами и обнаружить попытки удаленного получения информации о средствах защиты.

9. T1033: system owner/user discovery

При реализации этой техники атакующие могут идентифицировать основного пользователя системы, текущего залогиненного пользователя, группу пользователей, которые обычно используют систему, и определить насколько активно система используется.

Что делает PT NAD: злоумышленники могут получить список активных сессий пользователей на удаленном узле с помощью запросов по протоколу SRVSVC. PT NAD автоматически обнаруживает такие запросы.

10. T1007: system service discovery

Поиск злоумышленниками информации о зарегистрированных службах.

Что делает PT NAD: такую информацию атакующие могут получить с помощью сетевых запросов DCE/RPC. PT NAD в автоматическом режиме выявляет обращения к Service Control Manager (SCM) по протоколу DCE/RPC, в том числе команды по получению списка служб на удаленном сетевом узле и статус их активности.

Вместо заключения

Напоминаем, что полный маппинг PT NAD на матрицу MITRE ATT&CK опубликован на Хабре.

В следующих материалах мы расскажем про остальные тактики и техники хакеров и о том, как их помогает выявлять NTA-система PT Network Attack Discovery. Оставайтесь с нами!??

Авторы:

- Антон Кутепов, специалист экспертного центра безопасности (PT Expert Security Center) Positive Technologies

- Наталия Казанькова, продуктовый маркетолог Positive Technologies

В период дистанционной работы мы хотим оставаться рядом с коллегами, партнерами, заказчиками и просто друзьями. Поэтому мы стираем расстояния и запускаем наше онлайн-ТВ на YouTube. Канал «ИБшник на удаленке» выходит в эфир в 18:00 каждый понедельник, среду и пятницу.

Специалисты Positive Technologies и приглашенные эксперты обсуждают вопросы ИБ, будущее технологий и образование, здоровый образ жизни и многое другое. Подписывайтесь на наш канал на YouTube, чтобы не пропустить новые выпуски и посмотреть записи прошедших эфиров (1, 2, 3, 4, 5).