— Здравствуйте, это вам из ФСБ звонят.

— Я знаю.

— Откуда?

— Вы мне на выключенный мобильник дозвонились.

Какой самый защищенный телефон?

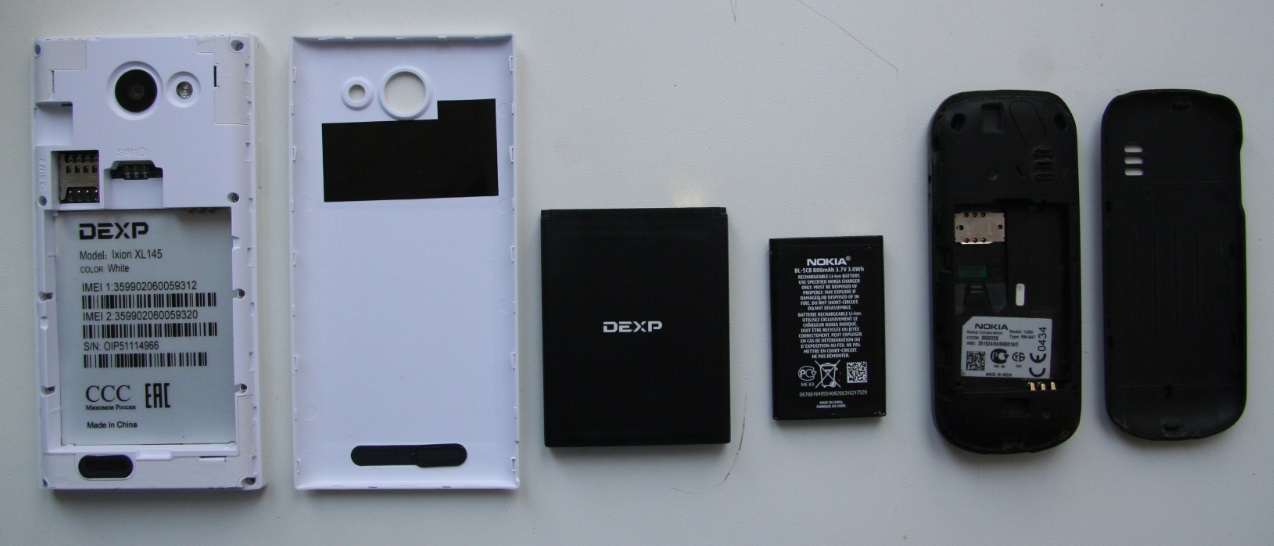

Вот какие телефоны последние 2 недели стали жителями моего рюкзака. Знающие люди сразу поймут, что это за две трубки слева.

Чем больше я копал, тем печальнее мне становилось. Каждый (второй?) человек на Земле носит с собой жучок и за просто так отдает всю свою коммуникацию на блюдечке третьим лицам. И никто об этом не парится кроме профессиональных параноиков.

При том, что телефонов на планете больше, чем всех других устройств вместе взятых (немного загнул, но почти так), материалов катастрофически мало. Например, я до сих пор толком не нашел описаний тех команд оператора, которые скрытно включают телефон на прослушку. Или как операторы и органы борются (и борются ли) со скремблерами?

Почему нет хакерских/опенсорсных проектов телефонов? Вон, ноутбук запилили, чем мобильник сложнее?

(Хотя вот тут есть кой-какие обсуждения).

Давайте на секунду задумаемся, как бы выглядел хакерский телефон?

Какие бы функции у него были, чем он был бы нафарширован из железа и из ПО.

А пока посмотрим, что есть на рынке, какие штучные решения уже реализованы, что можно у них подсмотреть.

Позволю себе

Тяжесть — это хорошо. Тяжесть — это надежно.

Да, это телефон

Во-вторых, мне теперь будет проще снимать видео и фото шпионских девайсов.

(к статье про детекторы жучков, индикаторы поля и легальные эмуляторы «жучков»)

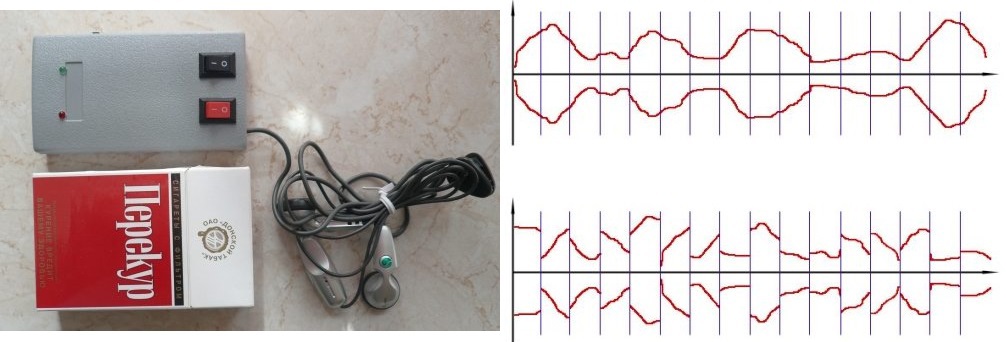

Вот например так верещит акустический сейф:

Для справки, Dexp Snatch стоит 7 500 рублей (хотя в линейке Dexp есть модели с большой батарейкой и за 4 500, и за 14 000 рублей), а акустический сейф стоит около 10.000 рублей.

Я очень уважаю долгоиграющие телефоны. Всегда пользовался старенькими ксениумами. Видать, у владивостокчан это в крови — лень каждый день подзаряжаться, вот они и запилили целую линейку из 10 моделей с мощными батареями. Батарейка на 4000 mAh (6-8 видеозаписей докладов с DEF CON) и корпус толще сантиметра. (Рядом старый, добрый, верный телефон «для взяток», который служит мне фонариком уже более 5 лет.)

Глядя на Бориса

Справа на самой верхней фотке — умный чехол для телефона «Кокон» (акустический сейф), который мне дали поиграться в компании Detector Systems, когда я брал у них охапку индикаторов поля и эмуляторов жучков. (Скоро будет обзор.)

Акустический сейф — изделие предназначенное для защиты речевой информации циркулирующей в местах пребывания владельца сотового телефона в случае его активизации с целью прослушивания через каналы сотовой связи. Защита обеспечивается путем автоматического акустического зашумления тракта передачи речевой информации при попытке негласной дистанционной активации микрофона трубки сотового телефона. Изделия «Ладья» и «Кокон» прошли сертификационные испытания по требованиям Гостехкомиссии РФ (Сертификаты №№ 697, 698) и могут использоваться в выделенных помещениях до 1-ой категории включительно.

Сотовый телефон помещается внутрь «Кокона». В случае негласной дистанционной активизации телефона в режим прослушивания единственным демаскирующим признаком является изменение напряжённости электромагнитного поля (т.е.передатчик сотового телефона несанкционированно включается на передачу). Это изменение фиксируется индикатором поля, входящим в состав изделия, который даёт команду на автоматическое включение акустического шумогенератора. При этом происходит зашумление всего тракта передачи речевой информации таким образом, что на приёмном конце отсутствуют какие либо признаки речи.

Технические характеристики:

- Уровень шума в точке размещения микрофона сотового телефона: не менее 100 Дб

- Эффективный спектр шумового сигнала: 250 — 4000 Гц

- Время непрерывной работы от одного комплекта батарей: не менее 6 месяцев

- Питание изделия «Кокон»: литиевая батарея CR 2032

- Время непрерывной работы от одного комплекта батарей: не менее 2 месяцев

История

Первые упоминания противоборства спецслужб и «хакеров» в области телефонии появились в 1993-1995.

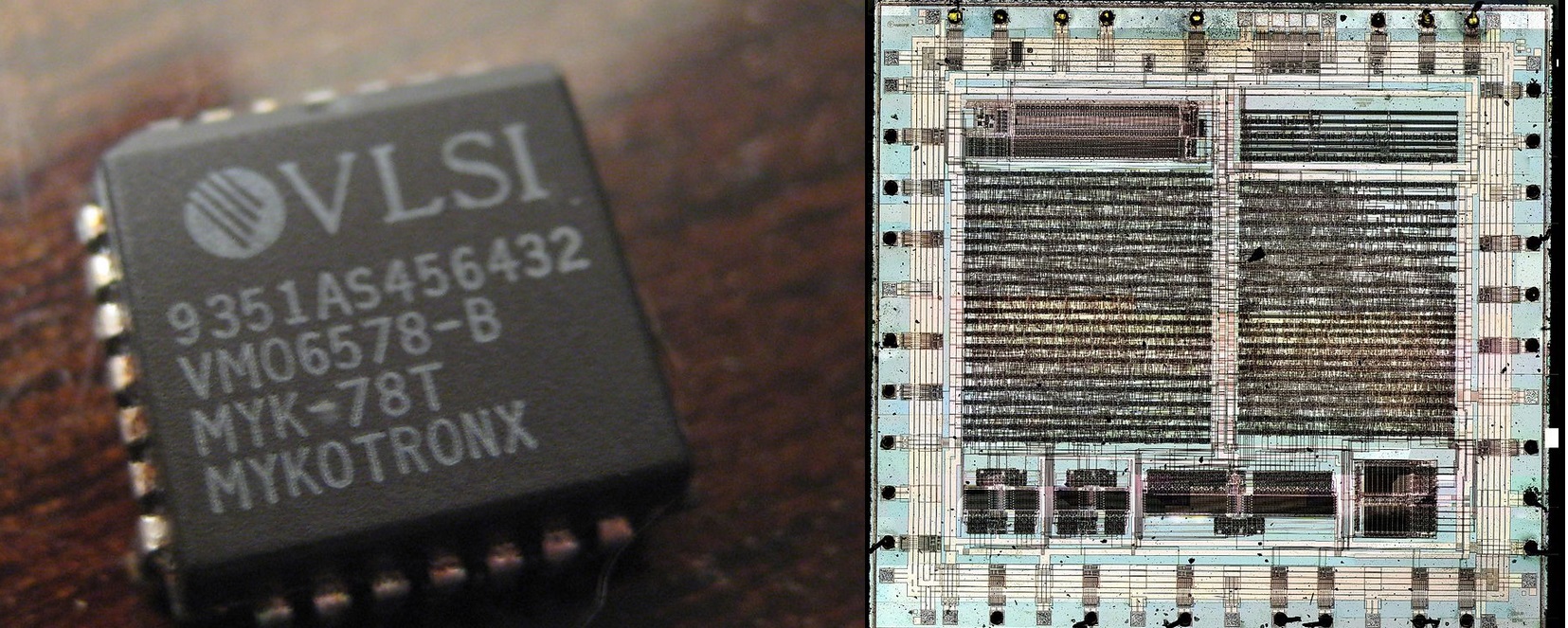

Clipper chip (1993)

АНБ сделали чип для шифрования Clipper chip. Конечно же с бэкдором.

Хакеры отреагировали и запилили «Наутилус» с сильной криптографией и потом и PGPfone.

Nautilus 1995

Статья в Wired

PGPfone (1995)

PGPfone — защищенная телефония от разработчика PGP Филиппа Циммермана.

1999

Алекс Бирюков и Ади Шамир публикуют отчет об успешной атаке на алгоритм A5/1, использующийся в стандарте GSM для защиты данных.

Израильские программисты обнаружили дыру в системе безопасности мобильной телефонной связи, позволяющую любому пользователю, имеющему персональный компьютер с 128 мегабайтами оперативной памяти и большим жестким диском, расшифровывать телефонные переговоры или передаваемые данные.

[источник: рус, англ]

ZRTP (2006)

Криптографический протокол согласования ключей шифрования, используемый в системах передачи голоса по IP-сетям (VoIP). ZRTP описывает метод получения ключей по алгоритму Диффи — Хелмана для организации Secure Real-time Transport Protocol (SRTP). ZRTP осуществляет согласование ключей в том же потоке RTP, по которому установлена аудио/видео связь, то есть не требует отдельного канала связи. Разработан Филипом Циммерманом (Phil Zimmermann, автор Pretty Good Privacy), Джоном Калласом (Jon Callas) и Аланом Джонстоном (Alan Johnston) в 2006 году. Описание протокола было подано в IETF 5-го марта 2006.

2009

Карстен Нол (Karsten Nohl), член немецкой хакерской группы CCC (Chaos Computer Club), объявил на конференции группы 28 декабря, что ему удалось взломать алгоритм кодирования данных в сетях GSM.

Результаты своей работы Нол опубликовал в интернете, разместив книгу кодов на одном из торрент-трекеров. По его словам, это должно заставить мобильных операторов пересмотреть меры безопасности предоставляемой ими сотовой связи. [источник]

На конференции Black Hat представлено ПО для дешифровки разговоров в GSM-сетях

Хакеры представили «Kraken» для взлома алгоритма шифрования в GSM-сетях

Zfone (2009)

Zfone — программное обеспечение для безопасной передачи речевых данных по Интернету (VoIP). Программа позволяет вести приватные переговоры где угодно, с кем угодно и когда угодно. Проект Zfone был основан Филиппом Циммерманном, создателем Pretty Good Privacy (PGP), широко распространенного программного обеспечения для шифрования. Разработка проводилась при участии компаний Svitla Systems, Soft Industry и Ukrainian Hi-tech Initiative

2010

All your baseband are belong to us:

2013

750 миллионов мобильных телефонов уязвимы для злоумышленников из-за недостаточно защищенных SIM карт

Карстен Нол (Karsten Nohl), основатель компании Security Research Labs, заявил об обнаружении уязвимости SIM-карт со стандартом шифрования DES (Data Encryption Standard). Это устаревший стандарт, который, впрочем, используется большим количеством производителей, и сотни миллионов SIM-карт поддерживают именно DES. Так вот, данная уязвимость позволяет при отсылке на телефон фейкового сообщения от оператора связи получить 56-битный ключ в ответном сообщении (ответ отсылается автоматически, и около 25% DES-карт подвержены такому «обману»).

(Небольшая и не сильно хардкорная заметка, которая промелькивала на Хабре)

При разработке технологии GSM, а так же на стадии ее внедрения, учитывались все требования от контролирующих гос. органов к уровню обеспечения защиты. Именно из-за этих требований во многих странах мира запрещена продажа и покупка специального оборудования, навроде мощных шифраторов, криптооборудования, скремблеров, а так же — уж очень защищенные технологии для публичной связи. А вот операторы мобильной связи сами обеспечивают защиту своих радиоканалов, используя методы шифрования сигнала. При шифровании используются очень сложные алгоритмы. Каким именно криптоалгоритмом будет осуществляться шифрование выбирается на этапе, когда устанавливается соединение между базовой станцией и самим абонентом. Степень вероятности возникновения утечки информации об абоненте с оборудования оператора, как заверили журналистов сотрудники МТС, что она равна практически нулю. Почему к нулю, спросили мы — а все из-за сложности и контроля за доступом к объектам и оборудованию оператора.

Как можно «слушать» мобильные телефоны?

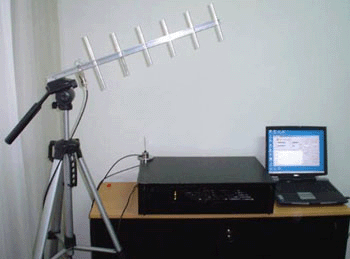

Всего есть два метода прослушки абонентов — это активный метод, и пассивный метод. При пассивном прослушивании абонента нужно использовать очень дорогостоящее оборудование и иметь специально обученных работников. При наличии денег (читайте — большИх денег) на «черном рынке» можно приобрести специальные комплексы, используя которые можно прослушивать разговоры любого абонента в радиусе до 500 метров. Спросите, почему нужно иметь большие деньги? Ответ прост — цена одного такого комплекта стартует от нескольких сотен тысяч евровалюты. Как выглядит такой комплект — видно на следующем фото. В сети существует множество сайтов, где вы можете ознакомиться с описанием и принципом работы таких комплектов и систем прослушивания.

Как убеждают производители подобных систем прослушивания, их системы могут отслеживать GSM-разговоры в режиме реального времени, потому что принцип работы оборудования основан на доступе к SIM-карте абонента мобильной связи, или прямо к базе данных самого оператора сотовой связи. Хотя, если такого доступа у тех, кто вас слушает нет, они могут прослушивать все ваши разговоры с некоторой задержкой. Величина задержки зависит от уровня шифрования канала связи, который использует тот или иной оператор. Подобные системы так же могут быть и мобильными центрами для обеспечения прослушивания и отслеживания передвижения объектов.

Вторым способом прослушки является активное вмешательство прямо в эфире на процесс аутентификации и протоколы управления. Для этого используются специальные мобильные комплексы. Такие мобильные системы, которые, по сути, являются парой специально модифицированных телефонов и ноутбук, несмотря на свою внешнюю простоту и малогабаритность, тоже являются недешевым удовольствием — их цена варьируется от пары десятков тысяч и до нескольких сотен тысяч американских долларов. И опять же — работать на таком оборудовании могут только специалисты высокой квалификации в области связи.

Атака на абонента осуществляется по следующему принципу: поскольку, комплекс является мобильным и находится к абоненту на близком расстоянии — до 500 метров, — он «перехватывает» сигналы для установления соединения и передачи данных, заменяя собой базовую станцию оператора. По сути, сам комплекс становится «мостом-посредником» между ближайшей базовой станцией и самим абонентом.

После «захвата» таким образом нужного абонента мобильной связи этот комплекс фактически может выполнить любую функцию управления над перехваченым каналом: например, соединить прослушиваемого с любым необходимым для тех, кто слушает номером, понизить алгоритм криптошифрования или вообще отключить это шифрование для конкретного сеанса связи и т.д.

Как примерно выглядит подобный комплекс — видно на фото ниже.

image

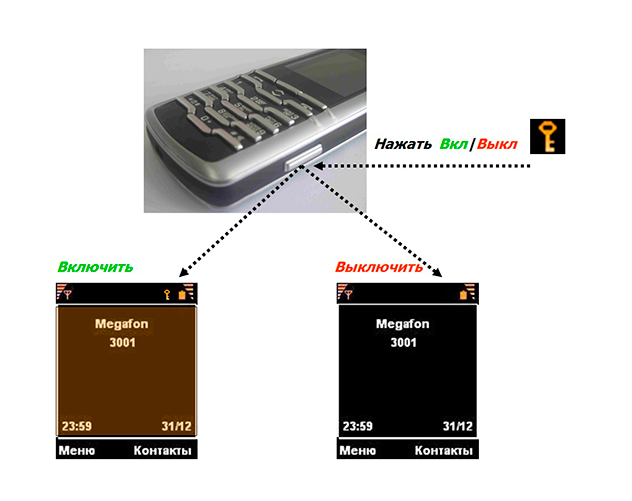

imageКак поделились специалисты, 100% определить что телефон абонента прослушивается именно в этот момент — невозможно. Но, можно получить косвенные подтверждения, которые могут указывать, что существует такая вероятность. В недалеком прошлом некоторые модели мобильных (а именно — кнопочные телефоны) имели в своем функционале специальный символ-иконку в виде замочка. Если замок был закрыт, значит, сигнал идет в зашифрованном виде, и наоборот — если замок открыт… ну вы сами все поняли.

А вот уже в телефонах за последние 5-6 лет такой функции нет… А жаль. Хотя, для некоторых моделей смартфонов предусмотрены специальные приложения, которые будут сигнализировать владельцу телефона об конфигурации используемых настроек именно в текущем сеансе связи. Один из вариантов — уведомление пользователя о том, в каком режиме передается его разговор — с использованием алгоритмов шифрования или же открыто. Ниже перечислено несколько из подобных приложений:

EAGLE Security

Является одним из мощнейших приложений для защиты вашего мобильного от прослушки. Эта программа предотвращает любые подключения к ложным базовым станциям. Для определения достоверности станции используется проверка сигнатур и идентификаторов станции. Помимо этого, программа самостоятельно отслеживает и запоминает расположение всех базовых станций и при выявлении, что какая-то база движется по городу, или ее сигнал время от времени пропадает с места ее расположения — такая база помечается как ложная и подозрительная и приложение уведомит об этом владельца телефона. Еще одна из полезных функций программы — возможность показать, какие из установленных на телефоне приложений и программ имеют доступ к видеокамере и микрофону вашего телефона. Там же есть функция отключения (запрещения) доступа любого не нужного вам ПО к камере.

Darshak

Эта программа отличается от предыдущей и ее основной функцией является отслеживание любой подозрительной активности в сети, в том числе и при использовании SMS, которые могут отправляться без разрешения владельца телефона. Приложение в режиме реального времени оценивает, насколько ваша сеть является защищенной и какой используется алгоритм шифрования в этот момент и еще много чего.

Android IMSI-Catcher Detector

Это приложение так же помагает защитить ваш смартфон от любых подключений к псевдо-базам. Единственный минус этой программы — вы не найдете его в Google Play и если захотите все же его установить — вам придется повозиться с этой процедурой.

CatcherCatcher

Программа CatcherCatcher, как и его аналоги выше, занимается выявлением ложных базовых станций, которые злоумышленники (или спец. службы?) используют как промежуточные «мосты-посредники» между абонентом и настоящей базовой станцией.

И напоследок, специалисты так же порекомендовали пользоваться специальными приложениями для обеспечения безопасности личных разговоров и данных, в том числе — для шифрования ваших разговоров. Подобными аналогами являются анонимные веб-браузеры Orbot или Orweb, например. Так же есть специальные программы, которые зашифровывают ваши телефонные разговоры, фотографии и многие уже пользуются защищенными месенджерами.

Источник — Прослушивание мобильных телефонов и их защита

Обзор решений по защите телефонных переговоров

(Некоторые материалы взяты из рекламных буклетов, так что здравый скептицизм и комментарии приветствуются)

Трубки мира

буклет

TopSec GSM, созданный на основе телефона Siemens S35 немецкой фирмой Rohde & Swartz, обеспечивает «полную защиту трафика».

Аппарат представляет собой обычный телефон Siemens S35, модернизированный специальным крипто-чипом. Шифрование включается специальной опцией в меню телефона. В защищенном режиме телефон может работать как со вторым телефоном TopSec, так и с ISDN-телефоном ELCRODAT 6-2 той же фирмы.

Защита обеспечивается шифрованием трафика со 128-битным ключом, а сеансовый ключ вычисляется с помощью 1024-битного ключа, что обеспечивает дополнительную защиту. Отличительной особенностью данного телефона является то, что зашифрованные пакеты создаются в нем таким образом, что они прозрачно воспринимаются и передаются по сетям GSM, как и обычные GSM-пакеты.

Цена такого телефона: $2700. Такая высокая цена, тем не менее, не помешала высокой популярности TopSec GSM. Так, Бундесвер (вооруженные силы Германии) заключил контракт на поставку таких телефонов для собственных нужд.

Чуть более модная версия от той же фирмы — беспроводная гарнитура.

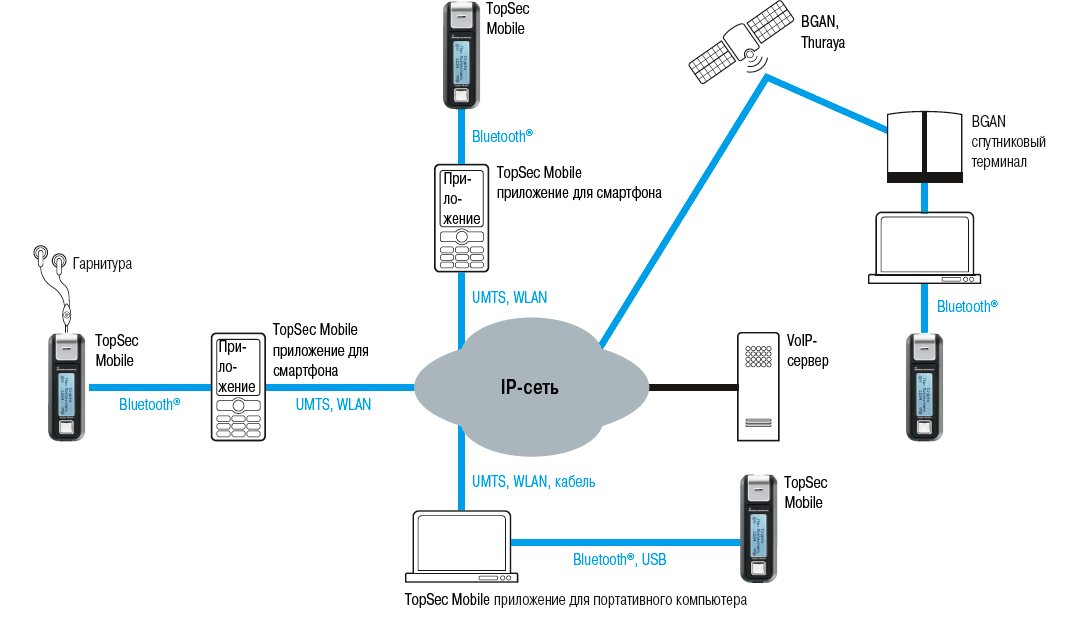

Краткое описание:

Краткое описание:TopSec Mobile является устройством для шифрования голоса, которое может быть подключено к любому мобильному телефону с помощью интерфейса Bluetooth. TopSec Mobile обеспечивает конфиденциальность и защиту от прослушивания телефонной связи в любой точке мира.

Особенности:

- Подключение к телефону пользователя по Bluetooth интерфейсу

- TopSec Mobile работает практически со всеми современными мобильными телефонами

- Может также использоваться с модемами и спутниковыми телефонами с интерфейсом Bluetooth

- Не может быть идентифицирован мобильным оператором

- Шифрование голоса с помощью Advanced Encryption Standard (AES), 256-битный ключ

Устройство использует сочетание асимметричного 1024-разрядного и симметричного 128-разрядного шифрования для обеспечения высокого уровня защиты.

Для установки защищенного соединения пользователю после набора номера нужно просто нажать кнопку с надписью crypto («шифрование»). Другой абонент также должен использовать телефон TopSec GSM — или стационарный телефон, оснащенный аналогичным оборудованием, такой как модель ELCRODAT 6-2 ISDN компании Rohde & Schwarz. Эта компания стала продавать такие устройства после приобретения отдела аппаратного шифрования у компании Siemens Information & Communication Mobile.

Телефон TopSec GSM работает в двух диапазонах частот — 900 и 1800 МГц, благодаря чему его можно использовать в любом регионе, где доступны сети GSM 900/1800. Компания продает новые модели во многих странах мира по цене около 3 тыс. долл.

[источник]

Минус этого подхода — наличие выделенного сервера управления звонками, между зарегистрированными на сервере абонентами. Но это необходимое условие построения распределенных систем взаимодействия:

www.cryptophone.de

Странное немецкое устройство, про которое ничего сказать не могу:

HC-2413

Аппарат швейцарской фирмы Crypto AG — HC-2413. Насколько можно судить по фотографии, он выполнен на основе телефона Sagem MC-850, в нижнюю часть которого добавлено скремблирующее устройство.

Аппарат швейцарской фирмы Crypto AG — HC-2413. Насколько можно судить по фотографии, он выполнен на основе телефона Sagem MC-850, в нижнюю часть которого добавлено скремблирующее устройство.HC-2413 обеспечивает полнодуплексное защищенное соединение не только с подобными устройствами, но и со стационарными телефонными терминалами HC-2203 той же фирмы. Для шифрования аппарат использует 128-битный ключ и собственный алгоритм разработки Crypto AG.

Использование подобного устройства позволяет защитить ваши переговоры от прослушивания на любом участке передачи (разумеется, кроме непосредственного прослушивания сверхчувствительными микрофонами, находящимися в непосредственной близости от абонента).

Sectra Tiger

В апреле 2000 года шведская компания Sectra Communications начала выпуск экспортной модели своего мобильного цифрового телефона Tiger.

В апреле 2000 года шведская компания Sectra Communications начала выпуск экспортной модели своего мобильного цифрового телефона Tiger.Модели Sectra Tiger, использующие технологию шифрования с ключами длиной от 56 до 256 разрядов, обеспечивают организацию защищенной связи по общедоступным сетям GSM.

Sectra предлагает как централизованные, так и распределенные системы управления ключами либо с помощью смарт-карт SmartKey самой компании, либо с использованием функции инфракрасной связи KeyBeam, реализованной в моделях Tiger. Ключи могут генерироваться в самом телефоне и рассылаться непосредственно узкому кругу пользователей. В будущем Sectra намерена разработать версии своих телефонов для других стандартов беспроводной связи, в частности для стандарта CDMA, который широко применяется в США.

Строгое государственное регулирование импорта и экспорта технологий шифрования, по мнению представителей компании, существенно ограничивает возможности продаж таких мобильных телефонов. Помимо разрешения от правительства покупателям необходимы и немалые деньги. «Гражданские» версии мобильных телефонов Tiger будут стоят около 5 тыс. долл., скидка предоставляется только тем покупателям, которые приобретают партию устройств в несколько сотен штук.

Аппарат имеет размеры современного сотового телефона и весит 197 г, но от традиционных устройств его отличает необычное расположение антенны, которая установлена внизу, а не наверху. Мобильный телефон также имеет слот для установки смарт-карт, с которых считывается ключ шифрования.

Blackphone

Blackphone 2: детали о новом криптосмартфоне

Самый защищённый смартфон BlackPhone оказался уязвим

без комментариев, кроме разве что прикольно, что создают «свой AppStore» для безопасных приложений

Трубки России

Скремблер

(Тем временем в

«GUARD Bluetooth » от компании ЛОГОС.

Процитирую Лукацкого:

Исконно совковое устройство. Дизайна нет как такового. Гарнитуры намертво «вшита» в устройство и заменить ее можно только вместе с устройством. Зато гарантируется защита переговоров — устройство подключается по Bluetooth к передатчику — компьютеру или телефону (про защиту Bluetooth-канала с помощью E0 ни слова не сказано). Устройство не тестировал, но в сети можно найти его обзор. Внешний вид «GUARD Bluetooth» в сравнении с тем же TopSec Mobile дает очень хорошее представление о том, как соотносятся отечественные и западные СКЗИ (и по внешнему виду, и по удобству работы, и по функционалу). Зато для работы данного устройства не требуется никакой внешний сервер — возможна работа «точка-точка».

Описание от пользователя

Описание от производителя

Референт PDA

Программно-аппаратный комплект для защиты переговоров в сетях GSM

Программно-аппаратный продукт “Референт-PDA” разработан для устройств типа смартфон (коммуникатор), работающих под управлением операционной системы Windows Mobile 2003/2005. «Референт PDA» позволяет предотвратить прослушивание переговоров, ведущихся между двумя коммуникаторами. Комплект состоит из SD/miniSD — модуля, программного обеспечения и смартфона Qtek-8500.

Программно-аппаратный продукт “Референт-PDA” разработан для устройств типа смартфон (коммуникатор), работающих под управлением операционной системы Windows Mobile 2003/2005. «Референт PDA» позволяет предотвратить прослушивание переговоров, ведущихся между двумя коммуникаторами. Комплект состоит из SD/miniSD — модуля, программного обеспечения и смартфона Qtek-8500.Интерфейс программы содержит: наборное поле, кнопки управления вызовом, кнопку отмены ввода последней цифры и индикатор, который отображает набираемый номер, номер вызывающего абонента при входящем вызове, состояния при установлении соединения и т.п.

Запуск программы осуществляется автоматически при подключении SD/miniSD — модуля «Референт ПДА», при этом на экране коммуникатора в правом нижнем углу появляется значок индикации запуска программы в фоновый режим. Для вызова другого абонента в защищённом режиме необходимо нажать на значок индикации, и далее произвести в открывшейся программе «Референт ПДА» те же действия, что и при обычном вызове. При поступлении звонка от другого комплекта Референт ПДА вместо программы «телефон» автоматически открывается интерфейс программы «Референт ПДА», далее все действия как при обычном звонке.

В процессе установления соединения производится обмен специальной информацией для взаимной аутентификации устройств и формирования сеансового ключа.

Приём и осуществление незащищенного голосового вызова производится с помощью стандартного программного обеспечения коммуникатора.

Основным отличием изделия от аналогов является использование низкоскоростного канала передачи данных (до 1600 бод), что позволяет работать при слабом GSM сигнале (в местах плохого приёма), в роуминге, при использовании различных операторов и т.п.

Назовем его просто «телефон»

(Этот мобильник я «отжал» у Кости, который представляет Hideport.com)

Фишки — механический контроль акустики (кнопка вкл/выкл для микрофона), контроль целостности корпуса (скрытая сигнализация при попытке проникнуть внутрь трубы)

Вроде бы у этой штуковины есть средство выхода в другие сети (кабельный модем, аналоговый/цифровой модем, радиомодем, спутниковый терминал или GSM-модем). Но про это мне еще предстоит разузнать.

Проник я и на производство телефонов для спецслужб, разрешили сделать пару фоток:

Сбоку на корпусе кнопочка, включающая крипторежим. Время разговоров в закрытом режиме – 4 часа, а в открытом – 4,5, и разница объясняется тем, что в закрытом режиме в телефоне начинает работать script-процессор.

Телефоны, которые реализуют это дополнительное шифрование, могут работать как с национальным оператором (МТС, Мегафон), так и, если вы путешествуете, с международным; в Латинской Америке это 850/1900, а в Европе и Азии – 900/1800. И в международных сетях телефон будет функционировать при условии, что там не только есть роуминг, но и что оператор поддерживает сервис передачи данных BS26T. Криптокнопка позволяет переключить телефон либо в режим шифрования, либо в рабочий режим, из которого вы можете позвонить на обычный аппарат – побеседовать с друзьями, с семьей и так далее.

Абонентский способ шифрования

К сожалению, стандарт GSM разрабатывался таким образом, чтобы нельзя было установить в телефон собственный алгоритм шифрования, обеспечивая непрерывную полосу гарантированной защиты.

На коммутаторах используют транскодеры, которые делают следующее: когда вы произносите слова в микрофон вашего телефона, в телефоне работает вокодер, он сжимает речь, создавая поток размером 12 кбит. Этот поток в зашифрованном виде доходит до базовой станции, где расшифровывается и дальше в сжатом виде доходит до коммутатора. На коммутаторе он разжимается, создавая поток в 64 кбит, – это делается в том числе и для того, чтобы органы безопасности могли вас слушать. Дальше поток снова сжимается и поступает второму абоненту мобильной связи. И вот если взять и зашифровать канал от абонента до абонента, то разжатие и сжатие потока на коммутаторе не позволит расшифровать поступающую информацию. Отключить этот транскодер, к сожалению, невозможно при работе в речевом тракте, поэтому чтобы обеспечить абонентский способ шифрования (а это необходимо для гарантированной защиты от всех и вся), мы вынуждены использовать канал передачи данных. В стандарте GSM есть сервис BS26T для передачи данных на достаточно низкой скорости – 9600 бит/с. В этом случае транскодер отключается, и у вас фактически получается прямая, без дополнительных преобразований, линия связи. Низкоскоростная, правда.

Соответственно, чтобы передать речь, ее надо сжать, и довольно сильно, – уже не как стандартную GSM, в 12 кбит, а еще сильнее, до скорости 4,8 кбит/с. Затем она шифруется, и вся эта шифрованная информация свободно проходит через любые коммутаторы мира – если вы находитесь в Латинской Америке, а другой человек – где-нибудь на Дальнем Востоке, вы пройдете через массу различных коммутаторов и какой-то другой аппаратуры, но если вы установили канал передачи данных, эта связь будет работать.

И ни в одной точке мира ни одна спецслужба, ни один ваш противник не сможет вас подслушать, потому что речь шифруется в вашем телефоне, а расшифровывается только у собеседника. Но для функционирования такого принципа передачи шифрованной речи необходимо, чтобы операторы поддерживали сервис BS26T.

Практически все операторы мира его поддерживают, однако часть Латинской Америки, Азии и Австралия составляют исключение. Для защиты от навязывания специальных SMS, которые ставят ваш телефон на аудиомониторинг, нужно отлично разбираться в схемотехнике аппарата и его программном обеспечении.

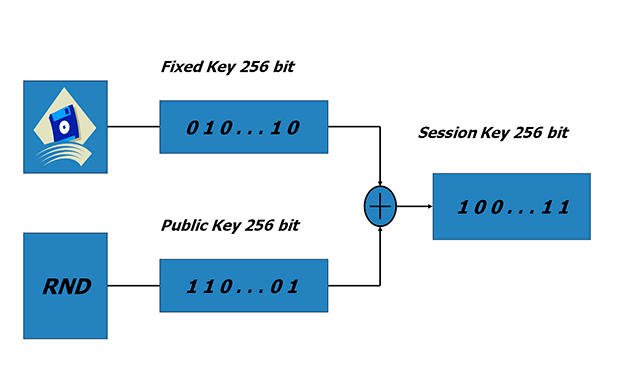

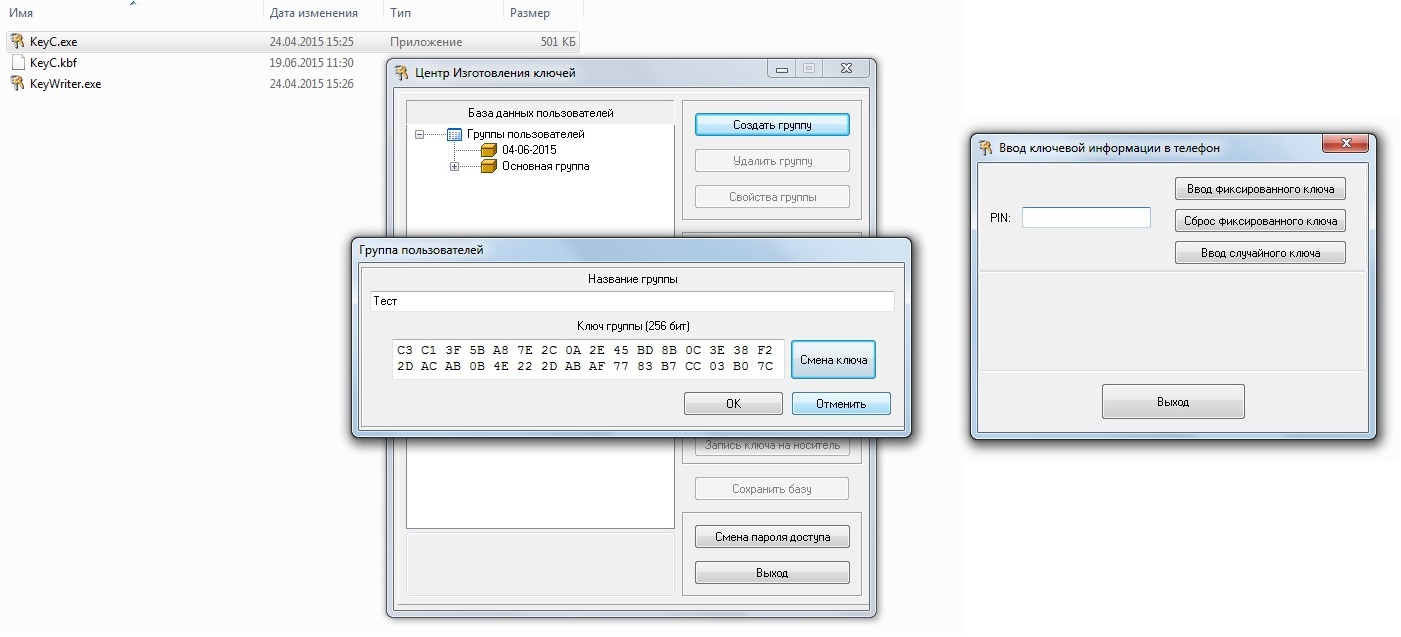

Очень важны в такой технике ключи, они загружаются в телефон с диска при помощи компьютера, нельзя только, чтобы он был подключен к интернету; если у него есть Wi-Fi, он все время должен быть заблокирован. Сеансовый ключ для шифрования формируется из двух ключей: фиксированного, который грузится с диска с помощью компьютера (этот ключ меняется один раз в год), и случайного, он вырабатывается телефоном на каждый сеанс связи. Случайный ключ каждый раз меняется, а предыдущие ключи после разрыва соединения физически стираются из памяти, поэтому вы можете быть абсолютно спокойны: даже восстановив фиксированный ключ, никто не сможет воспроизвести ваши разговоры.

Генерация ключей и подключение новых пользователей

StealthPhone

Подержал в руках StealthPhone Touch

Видел и вот эту модельку

В качестве алгоритма шифрования используется симметричный алгоритм шифрования гарантированной стойкости Tiger, являющийся собственной разработкой компании.

В качестве алгоритма шифрования используется симметричный алгоритм шифрования гарантированной стойкости Tiger, являющийся собственной разработкой компании.Длина ключа составляет 256 бит.

Алгоритм относится к классу синхронных потоковых шифров гаммирования. Синхронизация осуществляется с помощью вектора инициализации (синхропосылки), который передается (или хранится) в открытом виде вместе с шифротекстом. Длина синхропосылки варьируется от 4 до 12 байт и определяется контекстом использования шифратора.

Для приведения шифратора в рабочее состояние выполняется процедура его инициализации, на вход которой подается секретный ключ и синхропосылка. Выходом процедуры инициализации являются значения всех элементов состояния шифратора, определяющих его функционирование.

В качестве базового алгоритма вычисления кода аутентификации данных используется алгоритм HMAC-SHA256.

В системах Stealthphone и Stealthphone Tell используются эллиптические кривые длиной 384 бита (АНБ одобрило использование асимметричных криптографических алгоритмов на эллиптических кривых с длиной ключа 384 бита для обработки совершенно секретных документов).

Для защиты речи в каналах передачи голоса GSM используется частотно-временное преобразование речевого сигнала гарантированной стойкости, устойчивое к двойному вокодерному преобразованию.

Основными элементами преобразования являются:

- Разбиение речевого сигнала на элементарные отрезки;

- Нелинейное преобразование над элементарными отрезками;

- Перестановка отрезков речи между собой;

- Обработка полученного сигнала для передачи через речевой кодек AMR и канал GSM.

- Параметры преобразований (количество и длина отрезков речевого сигнала) зависят от ключа.

Параметры нелинейного преобразования также определяются криптографическим ключом.

Суммарная алгоритмическая и системная (вносимая сотовой сетью) задержка не превышает 2.5 секунды.

Криптографические алгоритмы шифрования речи для программ IP-телефонии

Для обеспечения защиты речевой информации при использовании приложений IP-телефонии, включая Skype и Viber, используется частотно-временное преобразование речевого сигнала гарантированной стойкости, преобразующее передаваемую речь в речеподобный сигнал.

Преобразование включает:

- Гребёнку из N фильтров (банк фильтров);

- Дисперсионную линию задержки (фильтр со случайной фазочастотной характеристикой);

- Подстановку длины N.

Параметры преобразований (количество фильтров, параметры линии задержки) зависят от ключа.

Перестановка спектральных полос в гребёнке фильтров задаётся сеансовым ключом при установлении соединения.

Для динамического преобразования перестановка полос происходит 1 раз в 3–5 секунд.

Алгоритмическая задержка не превосходит 1 секунды. Полоса обрабатываемого речевого сигнала 300 – 3400 Гц. Минимальная длина подстановки N равна 24.

В зависимости от пропускной способности интернет-соединения, допускается несколько преобразований. Допустимая предельная задержка составляет 2 секунды. При неустойчивом или низкоскоростном интернет-соединении возможно использование алгоритма, не требующего синхронизации. Это обеспечивает быстрое вхождение в связь и устойчивость криптосоединения.

Но про то, как я ходил в гости к Stealthphone будет в другой статье.

Телефон-невидимка

Его не видно в интернетах, но он есть.

Фичи:

- Смена IMEI (идентификационного международного номера телефона)

- Защита от активных и пассивных комплексов (перехват переговоров и дистанционное управление телефоном и другие атаки на аппарат со стороны оператора или мобильного комплекса GSM)

- Удаления информации о звонках из памяти телефона (удаленная информация хранится в специальных отсеках памяти и доступна специалистам)

- Невозможность локализации телефона и его владельца (а также определения номера основного телефона и связанных с ним номеров других телефонов)

Дополнительные функции

Из описания трубки

Как только мобильный телефон принимает ловушку IMSI в качестве своей базовой станции, этот аппарат-ретранслятор может деактивировать включённую абонентом функцию шифрования и работать с обычным открытым сигналом, передавая его дальше настоящей базовой станции.

С помощью ловушек IMSI на телефон могут посылаться ложные звонки или SMS, например, с информацией о новой услуге ложного оператора, в которых может содержаться код активации микрофона мобильного устройства. Определить, что у находящегося в режиме ожидания мобильного телефона включён микрофон очень сложно, и злоумышленник спокойно может слышать и записывать не только разговоры по телефону, но и разговоры в помещении, где находится мобильный телефон.

Материалы:

Криптография в сетях стандарта GSM

Crypto Phones

All Your Baseband Are Belong To Us

TopSec Product Family. Voice encryption at the highest security level

TopSec Mobile. Телефонные звонки с защитой от прослушивания

Чиновникам запретят использование несертифицированных мобильников (2014)

Как избежать прослушки? Способ есть

Тс-с-с. Об этом не по телефону

МИНКОМСВЯЗЬ РОССИИ. Об утверждении Правил применения оборудования систем коммутации, включая программное обеспечение, обеспечивающего выполнение установленных действий при проведении оперативно-разыскных мероприятий. (PDF)

Если рядом с вами (в районе 10 метров) есть мобильный телефон, ведите себя так, как будто вы в прямом эфире на первом канале.

Ну так что, будем делать опенсорсный DIY-телефон с сильной программной и аппаратной криптографией?

- Open Source

- механический контроль над приемниками-передатчиками

- встроенный светосзвуковой индикатор активности приемника-передатчика

- сильная криптография (железо и софт)

- контроль выбора базовой станции

- акустическая стеганография, маскировка факта шифрования

- контроль целостности корпуса телефона

- проверка на утечки по сторонним каналам

Что еще добавить?

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (55)

Aclz

24.08.2015 17:27+8От конкурентов такие телефоны, возможно, спасут, а вот уверенности в том, что используемый в «хакерском телефоне» чип не патчен АНБ какой-нибудь страны, почему-то нет. Но от конкурентов, декодящих трафик, помогут и более банальные вещи, типа софтфона с шифрованием, работающего в канале передачи данных телефона.

resetnow

24.08.2015 22:41+15- собственная оригинальная разработка

- уникальное криптографическое программное обеспечение

Не хочется это говорить, но нет никакого способа удостовериться в том, что эта «собственная разработка» действительно защищена. Почему-то когда говорят, что решение прямо такое особенное и проприетарное, оказывается, что там xor первых десяти байт.

zag2art

25.08.2015 09:46+3Да, нужен полный open-source. Ничего аппаратного — весь криптософт программный и открытый.

Aclz

25.08.2015 10:26+3Не очень себе представляю, как криптософт может абстрагироваться от железа, имеющего доступ к приватной информации софта, загружаемой в память этого самого железа.

Voenniy

24.08.2015 17:58+4А как же М500 для чиновников выского ранга и спецслужб (была еще комерческая версия М539, внешне одинаковые)

AndrewFoma

24.08.2015 18:11+6откровенного говоря, статья поверхностная, не понятно, по последнему, что значит, невозможность локализации?

lorc

24.08.2015 18:26+35В качестве алгоритма шифрования используется симметричный алгоритм шифрования гарантированной стойкости Tiger, являющийся собственной разработкой компании.

Сразу нахер.

Как и вообще бОльшую часть телефонов из этой статьи. Проприетарные алгоритмы шифрования создают лишь иллюзию безопасности. Каковы шансы, что это самый Tiger разрабатывал кто-то из светил криптографии? Да никакой. Я тоже могу придумать «абсолютно безопасный» алгоритм lorcrypt с длиной ключа аж 512 бит. Кто из вас рискнет зашифровать им свой кошелёк bitcoin? То-то же.

Хотите безопасности — используйте открытые и проверенные решения. Не покупайте смартфон, купите usb-свисток, поставьте на нетбук линукс и звоните через VoIP с AES шифрованием как завещал Циммерман. Да, неудобно. Зато более-менее секюрно.

Беда в том, что удобство заканчивается равно там, где начинается реальная безопасность. И тут уж приходится выбирать — либо удобный смартфончик с андроидом, либо неудобная но секюрная хрень.

Хотя, сейчас стало попроще. Можно купить какой-нить убунтуфон и взгромоздить туда свой линукс. Главное — убедиться что микрофоны не подключены напрямую к модему, раз уж вы боитесь GSM операторов и не верите спекам на GSM (или там таки описана команда Turn on Microphone?).

Deamon87

24.08.2015 18:52+4Вот и я того же мнения по поводу «Turn on Microphone». Сейчас куча мобильных телефонов из Китая. Они тоже реализовывают эту мифическую «Turn on Microphone»? Сомневаюсь.

Кроме того есть старенький телефон Motorolla, где прошивку разобрали на потроха и его используют во всех подобных демонстрациях на конференциях. И я не слышал крика, чтобы в той прошивке нашли такую функциональность для микрофона. А если бы её там нашли — крик бы точно был.

dimcha

24.08.2015 19:36Мне казалось закладки не в главную прошивку пихают, где ее все найти смогут, а в прошивку(или прямо в железо) чипов подсистем, например в GSM-ресивер, куда можно передать необходимую инфу через нормальный driver-api. Я ошибаюсь, подскажите?

lorc

24.08.2015 19:51+3У модема есть своя прошивка. Она обычно закрыта, но при желании исходники найти можно. Если вы GSM-ресивером имеете в виду собственно радио-часть — то она не имеет доступа к микрофону напрямую. Она вообще обычно довольно тупая и передает те данные, который кормит ей модем. Микрофон же (если говорить о смартфонах) подключен обычно к SoC, SoC когда захочет — может начать передавать аудио-поток в модем, модем сжимает этот поток GSM кодеком, разбивает на пакеты и передает эти пакеты в свою радио-часть. Прошивки SoC общедоступны, прошивки модемов — можно попытаться найти. В конце-концов можно устроиться на работу к одному из контракторов Qualcomm и получить прошивку под NDA (я похожим образом щупал исходники крипты встроенной в OMAP4).

dimcha

24.08.2015 20:29+2Я примерно так себе и представлял. А вот эта самая SoC может содержать в себе закладки, которые не отображены в прошивке? Под GSM-ресивером, я понимал, конечно-же модем. Я не из области микроэлектроники — могу путать термины. Так вот, может-ли оператор послать «specially crafted signal», который минует все прошивки, включит микрофон и будет транслировать все обратно на БС? Может вообще такое быть?

Кстати, Вы правы, если-бы прошивки, даже доступные по НДА были с закладками, об этом стало-бы известно благодаря какому-нибудь Сноудену от телекома. Ну или анонимно после увольнения или в «мемуарах» типа «однажды я работал в компании и вот они фигачили закладки всюду куда возможно».

lorc

24.08.2015 20:41+6Ну SoC — это тот чип на которым исполняется Андроид, грубо говоря. В самом андроиде закладок быть не должно (к тому же, всегда можно залить свой). Интересней обстоит дело с ROM-кодом который вшит в чип. Он обычно исполняется в режиме монитора (т.е. имеет даже больше привилегий, чем ядро, например), и теоретически может делать вообще всё что угодно (еще забавно, что на тех же High Security версиях OMAP4 его нельзя было сдампить даже через JTAG).

Но на практике исходники его всё равно доступны если не внешним контракторам, то как минимум своим сотрудникам. И что бы никто-никто ни в Texas Instruments, Freescale, Samsung, Huawei, Motorola, Ericsonn, Qualcomm и куче других производителей не проболтался — такого быть не может. Это классическая теория заговора.

Опять же Сноуден вскрыл много способов слежки. И уж такой «банальный» способ как удаленное управление любым телефоном он бы точно не пропустил.

ignat99

25.08.2015 12:10WP900 habrahabr.ru/sandbox/68434

В Самсунговских прошивках мобильных телефонов есть дополнения в Android фреймворке. Эти дополнения используют мобильные приложения от Самсунг.

MagisterLudi

25.08.2015 12:33не отображается

ignat99

25.08.2015 13:48Отправил вам личной почтой. Если есть вопросы по деталям фреймворка SGSII я могу, в меру сил попытаться ответить.

mtivkov

26.08.2015 11:53И что бы никто-никто… не проболтался — такого быть не может.

Такое уже было, причем 2 раза: в ядерном проекте США и ядерном проекте СССР.

Тысячи людей из секретных городков «не болтали». Для этого понадобилось 2 условия: хорошо их обеспечить материально + дать им веру в высокую цель их миссии.

CeyT

26.08.2015 14:18+1Вы даже не представляете, насколько «хорошо» движение информации между ядерными проектами в середине XX века иллюстрирует первый ваш тезис.

А вот второй просто гениален. Даже странно, что за всю историю человечества никто не попытался воплотить его в жизнь. Правда, вы кое-что в своей схеме забыли упомянуть, но это всё детали, детали…

Nicknnn

25.08.2015 11:25По моему, во всех популярных сейчас процессорах для смартфонов, модем срощен с основным CPU и делит с ним оперативку. Где у них там прошивка модема не знаю, но не видел её никогда. А у телефонов на платформе Intel, где модем отдельный, микрофон всегда подключается к нему. И прошивки в исходниках конечно же нет.

CeyT

25.08.2015 00:09+1Если «куча мобильных телефонов из Китая» сделаны так же, как куча роутеров из Китая — с телнетом на нестандартном порту, защищённым паролем «54321», — защищёнными их назвать сложно.

Ajex

24.08.2015 19:19Я интересно, возможно ли запилить универсальное чисто софтварное решение проблемы. Например приложение, которое на лету шифрует голосовой трафик, а на другом конце расшифровывает?

Возможно ли такое без использования сип телефонии? Я так понимаю, что надежно зашифровать аналоговый поток практически не реально. А вот есть ли возможность на лету шифровать GSM трафик или тут есть какие-то непреодалимые преграды?

lorc

24.08.2015 19:41Если делать свой модем — то теоретически можно возможно. Дело в том, что модем обычно получает несжатый голосовой поток и потом кодирует его GSM кодеком и отдает в сеть. Если после кодирования поток зашифровать, а перед декодером — расшифровать, то по идее всё будет работать, потому как сеть не должна вмешиваться в трафик. Хотя, есть сеть решит по пути перекодировать поток ещё раз — всё сломается.

Также нужно как-то предусмотреть этап установления общего секрета (или через внешний сервер, или прямо в потоке, как Циммерман предлагает). Но зачем это всё в эпоху широкополосного интернета?

Даже имея не очень быстрый GPRS линк можно построить точно такую же систему не вмешиваясь в GSM,

dimcha

24.08.2015 19:33+3Была у меня года 3-4 назад такая мысль — сделать криптофон. Поизучал, посмотрел, и пришел к выводу, что сделать нормальное шифрование можно только через сеть (а-ля VoIP через ZRTP), а вот с обычным, родным кодеком, это геморрой жуткий и скорость очень низкая, что сильно будет влиять на качество голоса. Это про голос, а не менее важно — защита самого телефона. От форензики, например. Для этого надо запускать операционку смартфона, как минимум, через гипервизор + железо устойчивое к снятию дампов + грамотно реализованное шифрование с хранением ключей в регистрах, а не памяти. Параллельно можно (и нужно) запускать 2 операционки — одна реальная, другая для отвода глаз и вход в нее с экраан блокировки с секреткой делать, типа перед нажатием на кнопку «разблокировать» надо тапнуть по какой-нибудь динамически меняющейся области. Вобщем тут можно придумывать и наворачивать бесконечно, вопрос в уровне паранойи.

Но сейчас, все-же, имхо миру нужен не криптофон для «черных делишек»(потому-что именно для них он станет использоваться в первую очередь, как ни обидно, а не для обеспечения приватности гиков), а нормальный open-phone, с ОС, софтом и открытыми драйверами под коммерческое оборудование. Это в идеале. И я очень надеюсь, что с выходом Project Ara(или аналога) это станет наконец-то возможным — собрать свой open-phone. Так что я бы смотрел в эту сторону. И уже обладая всем этим, можно делать форк криптофона.Aclz

24.08.2015 21:06+1И я очень надеюсь, что с выходом Project Ara(или аналога) это станет наконец-то возможным — собрать свой open-phone.

Выйдет Ara — и как в поймете, что вот этот вот модуль — без закладок, будете реверсить прошивку и схемотехнику?

dimcha

24.08.2015 22:16Ммм… Ara Open Modules? Если можно будет производить только отдельные модули вместо всего телефона в целом, то это гораздо проще и описать и другим понять. Очень подозреваю что опенсорс не только в мире исходников применим, но и в мире железа. Даже тут, когда-то, читал про опенсорс процессор. Так будут и опенсорс модули для Ары появляться.

Aclz

24.08.2015 22:23+1Opensource в ПО — вещь еще в какой-то понятная: качаешь исходники, в теории ревизируешь, компилишь (хотя нужно еще по хорошему и компилятор ревизировать). В итоге даже при таком подходе вероятность бекдоров ненулевая. А в случае с железом — берешь схему, трафареты и давай напылять транзисторы?

yetanotherman

26.08.2015 05:14+1Есть ПЛИС, есть сервисы изготовления печатных плат на заказ, есть 3d-печать. В наше время все это осуществимо и даже прецеденты были (если я не ошибаюсь). Чего только стоит opensource базовая станция.

Интересно разобраться в причинах неудач подобных проектов.

NeoCode

24.08.2015 20:17Вот кстати еще ниша для модульных смартфонов — модуль криптографии.

Вообще, в современном мире интернета, наверное действительно проще написать свой криптографический мессенджер, чем возиться с аппаратными решениями уровня GSM. Хотя для скремблирования голоса в рамках обычного GSM пожалуй и самодельная bluetooth гарнитура сойдет, сделать такую не так уж и сложно.

А вот меня интересует другой интересный аспект Хакерфона — нестандартные аппаратные фичи. Вскользь упомянутые в статье

кабельный модем, аналоговый/цифровой модем, радиомодем, спутниковый терминал или GSM-модем

— было бы крайне интересно иметь в смартфоне встроенный программируемый радиосканнер и приемопередатчик…

unwrecker

24.08.2015 22:24А может сделать коммуникатор без функции телефона? Работает только как модем для сетей передачи данных. Причём этот модем реализован отдельной микросхемой, соответственно до микрофона достучаться не может. Ну а дальше любое шифрование поверх ip.

SantaClaus16

24.08.2015 22:33+1А чем плох собственный asterisk c tls+srtp скажем для внутренней связи?

evocatus

24.08.2015 23:18+2Пробовал получить отпечатки пальцев с фото — не получилось :)

MagisterLudi

25.08.2015 10:44+4Мне она тоже пришла, поэтому я в фотошопе подрисовываю пару лишних линий на всех фотках

axilirator

25.08.2015 00:00Почему нет хакерских/опенсорсных проектов телефонов? Вон, ноутбук запилили, чем мобильник сложнее?

(Хотя вот тут есть кой-какие обсуждения)

А как же Openmoko?

en.wikipedia.org/wiki/Openmoko

BalinTomsk

25.08.2015 00:37+1Я бы еше добавил что одним из автором Blackphone явлется Цимерман небезизвестный сотрудник АНБ с 2003 года.

Была еше криптоверсия Нокии, исходники криптоалгоритмов выкладывала в свободном доступе.

Есть еше версия блакбери с криптованием для Меркель.

Блютузная криптовалка — то что надо, вставляешь в нее misroSD 128 с залитым шумом космоса (ядерным распадом), копия карточки сосбеседнику и криптуешь поток через ксор таким одноразовым ключом.

SpiritOfVox

25.08.2015 01:59Пожалуй единственный адекватно реализуемый вариант, это bluetooth или проводная гарнитура с шифрованием внутри себя. Сделать гарнитуру проще и практичнее нежели создавать телефон с нуля или расковыривать существующий. Кроме того появляется блокировка на одну модель, а к гарнитуре можно взять любой. Можно даже сделать прокси когда обычная гарнитура соединяется с коробочкой, а та уже с телефоном, так система наиболее практична.

rawsik

25.08.2015 04:58я конечно могу ошибаться, но выглядит как игрушка, потому что GSM:

1. съём данных происходит на уровне оператора, если мы выходим через любого оператора, нас могут слушать и т.п.

2. пеленгация на уровне id телефона и сим карты, при смене только одного параметра, триггер на подобные изменение просто видят, и это получается бессмысленно и подозрительно (т.к. выходит за рамки обычного поведения).

получается чтобы иметь защищённую связь, нужно иметь свою, или никем не контролируемую сеть. это не реально, у нас.mayorovp

25.08.2015 08:501. шифрование же. Пусть слушают.

2. симку же поменять можно. А id телефона можно использовать один на все телефоны. Да, подозрительно. Но преступлением не является, и работать такая схема будет (работают же как-то двухсимочные телефоны).

KaneUA

25.08.2015 21:38У двухсимочных телефонов 2 IMEI.

SpiritOfVox

27.08.2015 12:55Теоретически и практически (в некоторых телефонах) можно установить один IMEI. А GSM-SIP шлюзы некоторые умеют менять IMEI автоматически и использовать удалённые SIM банки. Кстати, был израильский стартап который хотел самостоятельно покупать sim карты, а клиентам по интернету отдавать поток ключей с них таким образом можно было бы менять операторов без физической замены карты.

timoor

25.08.2015 09:31+2Если интересно, то могу сказать про Cryptophone-ы.

Сие немецкое чудо представляет (на данный момент уже) обычные самсунги и вполне себе обычные стационарные аппараты, немецкой же, компании Snom (хорошего, к слову сказать, качества), с ведерком на борту и приложением, которое находится в автозагрузке. Приложение представляет собой софтофон с криптованием. Работет эта петрушка по SIP, разумеется.

Из вкусностей — выделяется прямой немецкий номер.

asdfgh

25.08.2015 19:12-4Вы наркотой и оружием торгуете или целыми днями чем-то незаконным в крупных масштабах занимаетесь, чтобы такой телефон пригодился? Удивляюсь, как все боятся, что ФСБ подслушает когда жена просит булку хлеба зайти купить.

novoxudonoser

25.08.2015 19:43+3Если вы не параноик, это не значит что за вами не следят, притом пристально.

А если по существу:

1) Лично я ни хочу кто бы ни кто кроме меня и моей бабушки, которой я звоню, знали о чём мы говорим, ни спецслужбы ни вася с фейковой станцией ни заинтересованные товарищи

2) Почему люди не могут обсуждать по телефону коммерчески важную информацию (а в мире бизнеса не все играют честно).

SpiritOfVox

27.08.2015 13:00+1Если вам нечего скрывать, то это ещё не повод кому-то знать об этом.

Есть такая интересная статья на эту тему: «Мне нечего скрывать» и другие ошибочные толкования приватности https://www.pgpru.com/biblioteka/statji/nothingtohide

nikitasius

25.08.2015 22:24Емм… а что мешает (на выбор, или сразу два):

приложение которое шифрует разговор, который передается по «голосовому каналу»/3G/4G/LTE/WIFI на другой телефон с такой же софтиной?

axilirator

26.08.2015 00:16Концепция, которую Вы предлагаете замечательна. Но реализовать ее для 3G/4G/LTE мешает несколько ложек дегтя:

1) Микрофон в большинстве случаев подключен к процессору обработки сигналов aka DSP. Индустрия их производства достаточно закрыта, сорцы не найти. Черный ящик, в общем.

2) Большинство алгоритмов для сжатия речи оптимизированы именно под речь. А значит, после скремблирования звукового сигнала алгоритм не сможет корректно пожать поток, и будет чудо, если на том конце связи Вы услышите что-либо малоразборчивое и похожее на речь.

Mithgol

28.08.2015 11:20+1— Здравствуйте, это вам Агенты Матрицы звонят.

— Я знаю.

— Откуда?

— Я не ношу мобильника, а вы мне всё равно дозвонились.

dmx102

Надо перефразировать опрос: Купите ли вы крипто-телефона за 1000$? — Да