Исследователи Check Point заявили, что они раскрыли кампанию под названием Rampant Kitten, которую проводили иранские хакеры и цель которой состоит в краже сообщений Telegram, а также паролей и кодов двухфакторной аутентификации, отправленных по SMS. Кампания длится с 2014 года.

Rampant Kitten использует зловред для кражи конфиденциальных данных для Windows и Android.

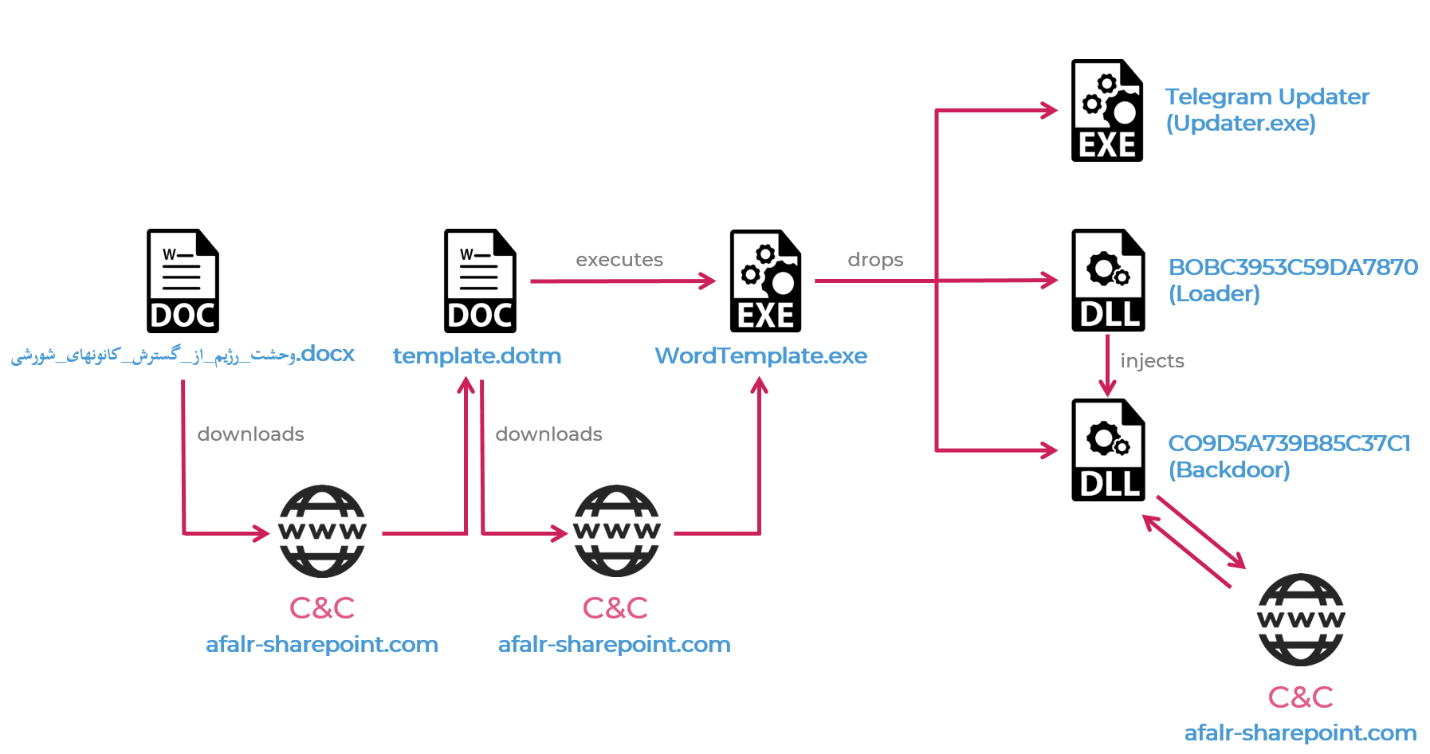

На Windows они устанавливаются через документ Microsoft Office с заголовком «The Regime Fears the Spread of the Revolutionary Cannons.docx». После его открытия запускается макрос, который загружает и устанавливает вредоносное ПО. Инфостилер Android устанавливается через приложение, которое маскируется под сервис помощи носителям персидского языка в Швеции в получении водительских прав.

«Согласно собранным нами свидетельствам, злоумышленники, которые, по всей видимости, действуют из Ирана, используют преимущества нескольких векторов атак, чтобы шпионить за своими жертвами, атакуя их персональные компьютеры и мобильные устройства», — говорят исследователи. Они предположили, что, как и в других случаях, эти атаки могут организовывать группировки, связанные с иранскими властями.

При этом инфостилер для Windows при перезагрузке устройства перехватывает процесс обновления Telegram, подменяя официальный файл Updater.exe на вредоносный.

Check Point сообщила, что вредонос может загружать файлы Telegram с компьютера жертвы, и это позволяет хакерам использовать целевой аккаунт. Также он похищает информацию из приложения менеджера паролей KeePass, загружает любой найденный файл с предопределенными расширениями, регистрирует данные буфера обмена и делает скриншоты рабочего стола.

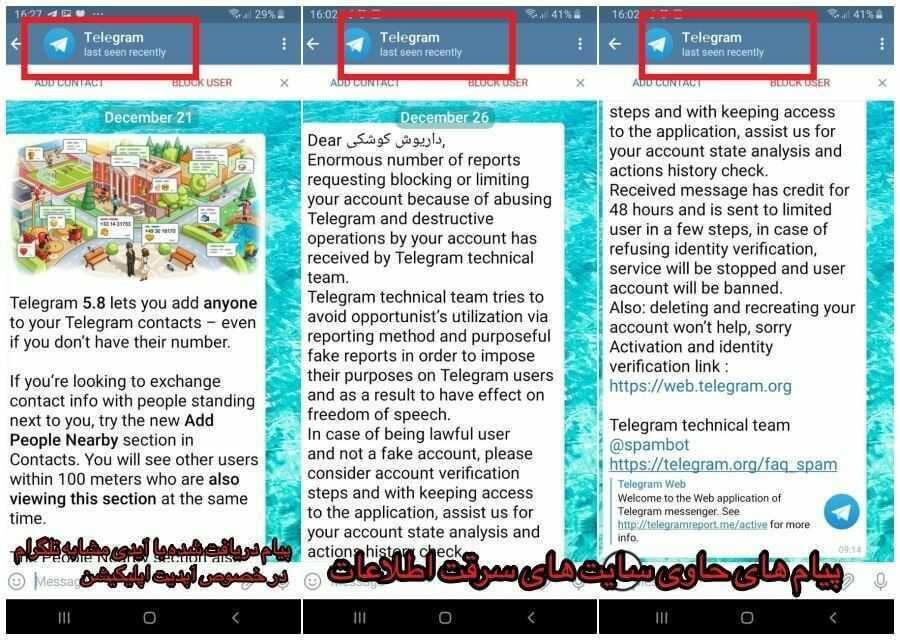

Инфостилер для Android не только перехватывает пароли аутентификации в SMS, но и записывает разговоры поблизости от целевого устройства.

В другом отчете, опубликованном Miaan Group, правозащитной организацией, специализирующейся на цифровой безопасности на Ближнем Востоке, говорится о краже вредоносным ПО данных из мессенджера WhatsApp. Вредонос отслеживают с начала 2018 года. Его использовали в серии кибератак на иранских диссидентов и активистов.

См. также: «Как мы внедрили скрытие аккаунтов в Telegram или #ДуровДобавьДвойноеДно»

ip1981

Негодяи какие.

AWSVladimir

Ага, но это трогает до глубины души:

Хотя таким способом можно получить удаленный доступ со всеми плюшками.

Но виноваты хакеры из Ирана и «дрявый» Телеграм. )))

И заголовок ну прям сказка )))