Пару дней назад Илон Маск в твиттере порекомендовал использовать мессенджер Signal, не без последствий.

Однако в декабре 2020 года по средствам массовой информации прошла новость, что известная хакерская компания Cellebrite взломала шифрование этого криптомессенджера.

А читатели Хабра для секретной переписки предпочитают вовсе не Signal, а секретные чаты Telegram (по крайней мере, из принявших участие в нашем опросе).

Во-первых, надо сказать про «взлом» шифрования Signal. На поверку выяснилось, что учёный по привычке изнасиловал журналиста. Не только Cellebrite не взломала шифрование, но она вообще этого не заявляла, а весь хайп пошёл из статьи на сайте BBC с кликбейтным заголовком, потому что журналисты неверно поняли суть статьи Cellebrite.

В Cellebrite, наверное, квалифицированные специалисты. Их оборудование и софт используются в криминалистической экспертизе, конкретно, для извлечения содержимого конфискованных смартфонов правоохранительными органами во всём мире (см. слитую базу клиентов компании).

Но в данном случае Cellebrite немного опозорилась — и к настоящему времени удалила статью, точнее, сократила до выжимки без технических деталей под другим заголовком (хотя сначала по этому адресу действительно выдавалась ошибка 404). Чтобы не провоцировать такие хайпы.

Правда, сама статья была немного пафосная и смешная. Громкий заголовок. И там встречаются такие перлы:

То есть специалисты с гордостью рассказали о своих достижениях, но над ними посмеялись. Преобразование в текстовый файл истории сообщений из дампа выдали под заголовком «Взлом кода», и описали простейшие вещи с таким пафосом, что это выглядит как сатира. Ну а потом историю неправильно интерпретировали в СМИ, которые вообще не разобрались, о чём там идёт речь.

На самом деле опенсорсный мессенджер Signal по прежнему считается одним из самых защищённых. Его протокол прошёл аудит безопасности. Автор программы Мокси Марлинспайк сравнивает «взлом» Cellebrite с тем, как если бы вы взяли разлоченный телефон и запустили в нём любое приложение — и тем самым якобы взломали зашифрованную систему. Или если взломщиком замков считался бы человек, имеющий в своём распоряжении ключ и замок.

В защищённости и безопасности протокола Signal никто не сомневается. Полностью открытый код всех клиентов только добавляет надёжности всей системе.

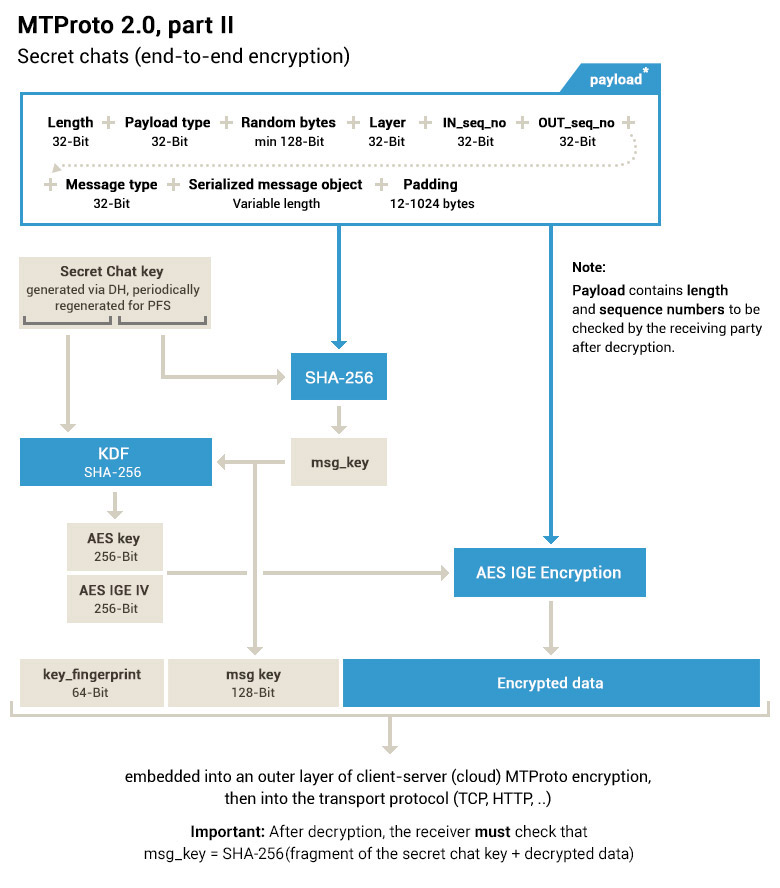

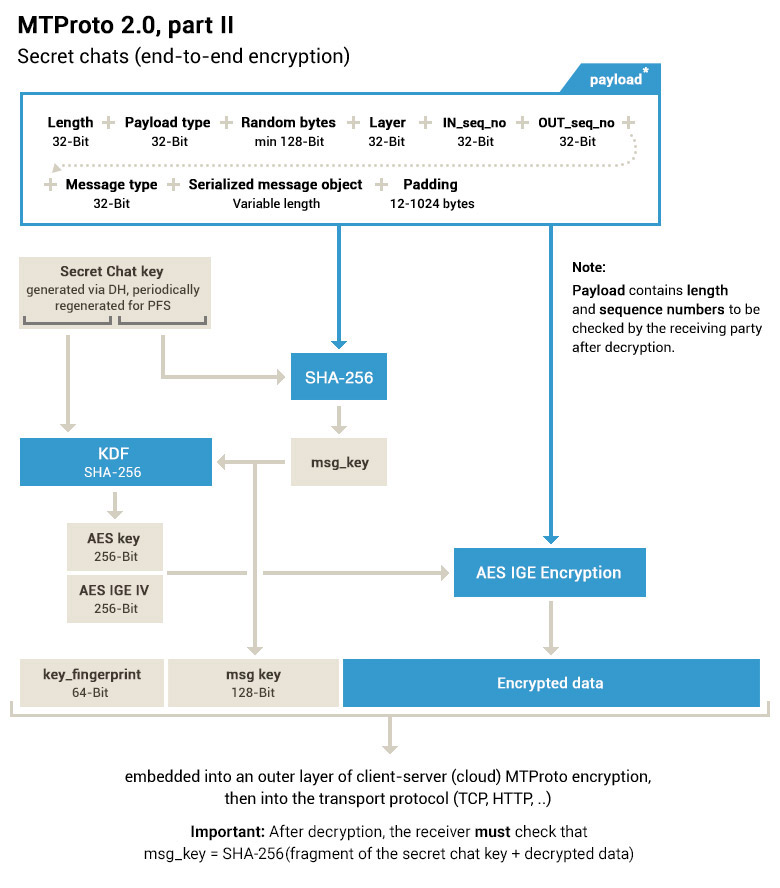

Ну а что можно сказать о протоколе MTProto 2.0 в Telegram? Вот описание той части, которая используется для сквозного шифрования, то есть для секретных чатов. Отдельные научные группы анализировали слой безопасности первой версии MTProto, и там результаты были крайне неутешительными, точнее катастрофическими. Было выявлено много серьёзных ошибок. Конечно, разработчики Telegram исправили эти недостатки во второй версии. Например, перешли с SHA-1 на SHA-256 и так далее. Схема выглядит красиво.

Но вторую версию пока не проверял никто из независимых криптографов и научных институтов, насколько нам известно.

Поэтому с точки зрения качества и надёжности шифрования выбор пока остаётся в пользу Signal. Похоже, что Илон прав.

Однако в декабре 2020 года по средствам массовой информации прошла новость, что известная хакерская компания Cellebrite взломала шифрование этого криптомессенджера.

А читатели Хабра для секретной переписки предпочитают вовсе не Signal, а секретные чаты Telegram (по крайней мере, из принявших участие в нашем опросе).

Во-первых, надо сказать про «взлом» шифрования Signal. На поверку выяснилось, что учёный по привычке изнасиловал журналиста. Не только Cellebrite не взломала шифрование, но она вообще этого не заявляла, а весь хайп пошёл из статьи на сайте BBC с кликбейтным заголовком, потому что журналисты неверно поняли суть статьи Cellebrite.

В Cellebrite, наверное, квалифицированные специалисты. Их оборудование и софт используются в криминалистической экспертизе, конкретно, для извлечения содержимого конфискованных смартфонов правоохранительными органами во всём мире (см. слитую базу клиентов компании).

Но в данном случае Cellebrite немного опозорилась — и к настоящему времени удалила статью, точнее, сократила до выжимки без технических деталей под другим заголовком (хотя сначала по этому адресу действительно выдавалась ошибка 404). Чтобы не провоцировать такие хайпы.

Правда, сама статья была немного пафосная и смешная. Громкий заголовок. И там встречаются такие перлы:

Взлом кода:

[...] Когда получен ключ дешифровки, нам нужно узнать, как с его помощью расшифровать базу данных. Для этого мы обратились к исходному код Signal и стали искать все обращения к базе данных. Просмотрев десятки классов кода, мы наконец нашли искомое.

[...] После связывания файлов вложений и сообщений мы обнаружили, что вложения также зашифрованы. Но это шифрование ещё сложнее взломать. Мы снова заглянули в файл общих настроек и нашли необходимое значение в разделе “pref_attachment_encrypted_secret”, в котором есть поля “data” и “iv”.

То есть специалисты с гордостью рассказали о своих достижениях, но над ними посмеялись. Преобразование в текстовый файл истории сообщений из дампа выдали под заголовком «Взлом кода», и описали простейшие вещи с таким пафосом, что это выглядит как сатира. Ну а потом историю неправильно интерпретировали в СМИ, которые вообще не разобрались, о чём там идёт речь.

На самом деле опенсорсный мессенджер Signal по прежнему считается одним из самых защищённых. Его протокол прошёл аудит безопасности. Автор программы Мокси Марлинспайк сравнивает «взлом» Cellebrite с тем, как если бы вы взяли разлоченный телефон и запустили в нём любое приложение — и тем самым якобы взломали зашифрованную систему. Или если взломщиком замков считался бы человек, имеющий в своём распоряжении ключ и замок.

В защищённости и безопасности протокола Signal никто не сомневается. Полностью открытый код всех клиентов только добавляет надёжности всей системе.

Ну а что можно сказать о протоколе MTProto 2.0 в Telegram? Вот описание той части, которая используется для сквозного шифрования, то есть для секретных чатов. Отдельные научные группы анализировали слой безопасности первой версии MTProto, и там результаты были крайне неутешительными, точнее катастрофическими. Было выявлено много серьёзных ошибок. Конечно, разработчики Telegram исправили эти недостатки во второй версии. Например, перешли с SHA-1 на SHA-256 и так далее. Схема выглядит красиво.

Но вторую версию пока не проверял никто из независимых криптографов и научных институтов, насколько нам известно.

Поэтому с точки зрения качества и надёжности шифрования выбор пока остаётся в пользу Signal. Похоже, что Илон прав.

rinace

Всегда любопытно — а, что такого

можно и нужно шифровать?

Понятна техническая заинтересованность с точки зрения инженера.

Но с точки зрения житейской логики — что такого есть чтобы скрывать и беспокоиться?

jerboa85

Всё. Как показывают последние события в США — даже такая, на первый взгляд, безобидная вещь, как политические взгляды и поддержка того или иного кандидата может привести к печальным последствиям. А вы хотите быть ведьмой, когда фейсбук сольет (пардон, опубликует для борьбы с террористами) ваши данные неадекватам? А представьте, что будет, если в ваших постах не увидят поддержку blm?..

stardust1

Если вам нечего скрывать, то дайте свой пароль от основной почты и прочих вещей. Мы с Хабром почитаем ваши переписки.

Поражает такая наивность как у вас. Вы же не знаете у кого эта информация окажется. А способов её использовать очень много. Сейчас самое ценное информация.

AntonovMisha

Да, уже люди привыкли ко всему. Пытаясь прятать всe от глаз, они сами же массово разглашают свои данные.

K0styan

Тут другой момент есть. Пароль от основной почты я светить, естественно, не буду. Но! Я его и пересылать никому не буду, даже по сверхзащищенному каналу.

То есть чтобы переслать что-то в зашифрованном чате, должны сойтись сразу несколько условий:

1. Я не хочу, чтобы это видели госорганы и серьёзные хакеры (обыватели и script kiddies и в обычный чат не влезут).

2. Я полностью доверяю абоненту на той стороне и уверен, что он не будет переписывать полученное на клейкий листочек на мониторе или оставлять свой телефон без пин-кода и присмотра.

3. Информация имеет потенциал влияния даже по прошествии некоторого времени, она не одноразовая.

Очень редкая история. Я пересылал пару раз пароли секретным чатом, и то не самые критичные (типа от домашнего WiFi, в пределах семьи). Причём по большому счёту и это было почти избыточно.

Если кто-то приведёт жизненный пример — правда, с интересом познакомлюсь.

AntonovMisha

Да и в целом честному человеку нечего скрывать. А если и произойдет какая либо утечка, то это уже виноваты так сказать сами хозяева сайта, приложения — за плохую защиту.

nullptr

Токмо вот понятие «честный человек» целиком субъективное и каждый крутит им как хочет. Вот вызовете вы — такой честный человек — полицию потому что соседи к счетчику общедомовому прицепились — и вдруг окажетесь в их понимании очень, очень нечестным человеком.

Счастливчики, которым в школе или университете попался толковый преподаватель истории, знают, что очень часто честность человека это функция его лояльности к текущей власти.

Watnest

Ну вот смотрите, допустим, я — крайне честный человек. Мелкий предприниматель. Никогда никому не сделал ничего плохого, не имел проблем с УК, исправно плачу налоги, пошлины, акцизы, сборы и всё проч. Но моя телефонная книжка крайне интересует конкурентов — им очень хочется знать, кто мои клиенты и контрагенты. Хотя бы для того чтобы разослать СМС с крайне выгодным предложением. Знакомая ситуация? Как вы считаете, честному человеку в лице меня есть что скрывать?

K0styan

Спасибо, кстати. Вот неплохой пример — уже не личной, а коммерческой направленности.

un1t

Позвольте поинтересоваться, вы в туалете я так понимаю тоже дверь не закрываете? Нечего же скрывать. Может быть выложите всю вашу переписку из всех ваших соц сетей и мессенджеров на всеобщее обозрение.

nullptr

LazyTalent

Данные, которые находятся под NDA?

legolegs

Кстати, зачем компании требуют от сотрудников подписания NDA? Разве честному бизнесу есть что скрывать?

mordavmylu

Пароли от банковского личного кабинета?

Пароли от всевозможных электронных кошельков?

Банковские карты (мне вон понадобилось свою прислать жене, потому что я ей доверяю, но я не хотел бы чтобы кто-то мог прочитать эти данные в истории переписки).

Переписку с любовницей (соответственно от жены).

Переписку с другой любовницей (от первой любовницы и от жены).

Переписку с партнером по бизнесу (от налоговой и от конкурентов).

И пр. и пр.

mkll

Вы уверены, что эти два пункта подпадают под кейс «честный человек»? :)

rPman

вы уверены что наличие любовницы не является нормой?

mkll

Вы уверены, что видели в моем комментарии слово «норма»?

Jetmanman

Вот здесь прочитайте зачем нужна анонимность обычному человеку

rinace

В принципе, можно было бы вступить в обсуждение и пообщаться на данную тему.

НО

из всех встреченных мной площадок, Хабр наименее приспособлен для конструктивной и взаимоинтересной дискуссии. Для получения технических новостей — да, обмена техническим опытом — да, общение на технические темы со специалистами — да.

Но, не дай бог вступить в полемику на нетехнические и общие темы.

Так, что, от продолжения обсуждения воздержусь.

Считайте, что вы меня убедили и я был не прав.

Ставлю плюс в вашу карму и ваш комментарий.

Jetmanman

По моему вы первый, кто поставил мне плюс в карму за все 10 лет на Хабре. Кстати, чтоб сразу не отхватить минусов я не сказал, что статью выше по ссылке написал я.

Chamie

egorro_13

Примерно такую же статью можно написать на тему «Почему в квартире не должно быть окон»: «с улицы можно увидеть, что происходит внутри = все пространство возле КАЖДОГО окна КАЖДОЙ квартиры в КАЖДОМ доме на свете забито коварными шпиёнами, наблюдающими, снимающими и записывающими все происходящее внутри в режиме 25 часов в сутки».

В приведенной статье ни слова о том, зачем реально нужна анонимность — только рассуждения " зачем она может оказаться нужна в теории". Особенно логичны рассуждения про личную анонимность — так и рисуется в голове глава ЦРУ, получающий из переписки данные о твоей любовнице (откуда они там вообще?!?) и тут же отправляющий отряд элитных агентов найти твою жену и передать эту информацию галактической важности лично в руки…

EditorGIB

Telegram, Signal, Wickr Me: выбираем самый безопасный мессенджер и разбираемся, существует ли он

Нас часто спрашивают, насколько хорошо те или иные популярные мессенджеры хранят тайны своих пользователей — переписку и пересылаемые файлы, существуют ли риски взлома самих сервисов, да и вообще, есть ли он — идеальный безопасный мессенджер? Команда департамента аудита и консалтинга Group-IB провела сравнительный анализ защищенности трех основных мессенджеров, которых чаще других называют в списке наиболее защищенных. В этой обзорной статье мы представим результаты независимого исследования и дадим свой ответ, какой мессенджер безопаснее.

О каких мессенджерах пойдет речь?

Сразу оговоримся, что отбор мессенджеров для нашего обзора производился на основе анализа существующих открытых исследований защищенности мессенджеров, их популярности в России и их позиционирования на рынке.

По итогам оценки и изучения мнений экспертов отрасли наша команда выбрала три мессенджера, ориентированные на защиту данных пользователей:

Signal — некоммерческий проект Open Whisper Systems

Telegram — некоммерческий проект Telegram FZ-LLC

Wickr Me — коммерческий проект Wickr Inc с бесплатной версией

Подробнее: habr.com/ru/company/group-ib/blog/522178

AlastorMoody

В чужом корпблоге пытаться пиарить свой корпблог — это нечто, господа.

QDeathNick

Слово то какое, глаза прочли копроблог.

K0styan

Корпблог на UGC сайте — это уже штука подозрительная.

inkvizitor68sl

Всё что не ssh-chat на своём сервере — небезопасно в любом случае.

AntonovMisha

Да и телега с лёгкостью способна определить текущее место расположения. Вопрос зачем? Для неё даже отдельные прокси нужны

Darkhon

Даже если это Jabber+PGP на своём сервере с onion-адресом?

inkvizitor68sl

Да, т.к. остаются уязвимые клиенты на устройствах пользователей.

«Клиент» для ssh-chat легко спрятать в системе (он уже есть в почти каждой операционке, даже для win есть бинарные сборки консольного openssh).

А авторизацию в ssh-chat можно навернуть в кастомном скрипте на сервере, который ставится взамен шелла пользователю (последний шаг — ssh localhost в порт ssh-chat-а, так что понадобится ещё и обязательный включенный forward ключа).

Как альтернатива — какой-нибудь finch/weechat по ssh, которые работают только на локалхосте с локальным irc/xmpp сервером — но ими сложнее пользоваться.

dakuan

Для jabber лучше использовать OTR, т.к. обеспечивается PFS и компрометация долговременного ключа не позволит восстановить сессионные ключи.

powerman

Для Jabber лучше использовать OMEMO.

dakuan

А его кто-то нормально поддерживает уже? Когда в последний раз пробовал использовать, psi+ упорно утверждал, что клиент собеседника не поддерживает OMEMO, хотя это было заведомо не так. Плагин для libpurple вообще вызывал segfault приложения при попытке отправить сообщение. А вообще задумка неплохая, да.

powerman

Скорее всего этот "последний раз" был довольно давно. Pigdin на компе (плагин lurch) и Conversations на андроиде поддерживают OMEMO вполне нормально. Но стандартная беда XMPP — слишком много XEP-ов и слишком разная их поддержка везде, поэтому шифрование-то работало, а вот чтобы сообщения ещё и на все устройства нормально приходили, да ещё и чтобы история на всех устройствах сохранялась — это уже требует вдумчиво подбирать как клиенты, так и сервер. И когда я от этого цирка устал — я перешёл на Keybase, который всё это (и многое другое) делает из коробки.

dakuan

Да не так уж и давно, год-полтора назад примерно. Хотя, по нынешним-то меркам, может, это уже и давно :(

powerman

Я в это время ещё им пользовался — всё нормально работало.

FSA

А можно вообще заменить XMPP на Matrix. Правда, сервер потяжелее будет.

v1000

«Чем круче джип, тем дальше идти за трактором»

вообщем, чем круче шифрование, тем больше ему доверяют, тем больше проблем, когда такая переписка все-же становится общеизвестной.

BabbyYoda

Я больше склоняюсь к телеге. Особенно после новости от фейсбук, что из Ватсапп собирается данные брать личные, якобы для «рекламы». И о какой защите можно говорить?

thegriglat

Самое безопасное из мессенджеров, что я пробовал — это DeltaChat

Просто GPG+email, завернутые в мессенджер

waytoroot

DeltaChat использует Autocrypt, уязвимый к MiTM.

GPG хорош, но неудобен. OTR аналогично.

Имхо, самые перспективные — Omemo в XMPP и Olm в Matrix.

ibrin

Аутокрипт — это же просто гайдлайны, как толково провернуть обмен ключами максимально дружелюбно к пользователю. Можно нагенерить своих ключей с помощью GPG или самим дельтачатом, обменяться по старинке и импортировать обратно в чат. А тот, кто проверкой ключей заморочился, уже искушенный пользователь, такого на мякине не проведешь. Экспортированный из дельтачата ключ можно импортировать, к примеру, в грозовую птицу и читать сообщения из чата в почте. Обсудить более менее чувствительную информацию я даже и знаю в каком мессенджере.

mxms

Deltachat хорош и удобен, не говоря уже о блестящей идее использования сети SMTP в качествен транспорта, однако, помимо вышеупомянутого, есть ещё проблема открытых метаданных, которые хранятся в заголовках электронной почты.

dakuan

В качестве мессенджера не особо, т.к. не pgp не обеспечивает PFS. Ну либо вам придется вручную постоянно генерить эфемерные ключи.

unwrecker

Десктоп-клиент для сигнала на электроне что ли? Тормозной и стрёмный, к тому же не работает без телефона. Зачем это нужно? Сравнивали б с Jami хоть…

green_tree

Да, на электроне. Да, подтормаживает, но не самое тормозное приложение на электроне, однако и до какого-нибудь vscode по оптимизации ему далеко.

Телефон нужен один раз, чтобы "прилинковать" новое устройство, а потом работает без телефона (не как вацап)

AntonovMisha

Посоветуйте, где можно найти отличный прокси для telegram? одноразовые надоели.

savostin

Купить VPS за $5 у Digitalocean/Aruba/etc. и

dartraiden

Зачем покупать, Oracle в рамках программы Always Free пожизненно дает два бесплатных виртуальных сервера (два ядра, гиг памяти, по 50 гигов довольно медленного HDD, 10 терабайт трафика в месяц, 40 мегабит сеть). Для прокси хватит с головой.

powerman

Честно говоря, когда с одной стороны речь о моей безопасности, а с другой кто-то предлает мне решить эту задачу на пожизненно бесплатном сервере — я начинаю нервничать и искать подвох. В данном случае я бы сначала очень внимательно изучил условия, на которых оракл сделал это предложение. И, честно говоря, тупо заплатить $5/mo за обычный сервер может для нервов оказаться дешевле, чем вычитывать TOS оракла.

Opaspap

Всегда удивляют аргументации цены :) Будто по 5$ не надо читать TOS :)

savostin

ну в том же Digitalocean прям в помощи описано как прокси/vpn ставить…

powerman

TOS никто не читает, это "самая большая ложь в интернете". Даже браузерный плагин показывающий краткое резюме TOS понятным языком не особо помогает (стоял у меня когда-то такой). Сервисы выбирают либо по цене, либо по "карме". Бесплатный сервис имеет больше моральных прав зарабатывать на тех данных, которые он собирает о клиентах, плюс ему это нередко необходимо для выживания, плюс он меньше беспокоится о своей репутации, потому что даже если он потеряет пользователей которые "выбирают по карме", то останется ещё много тех, кто просто любит халяву. Из этого следует, что если нет желания вычитывать TOS — следующая оптимальная стратегия выбирать платные сервисы с хорошей репутацией.

В теории, вычитывать TOS было бы правильнее, конечно. Но проблема с этим подходом в том, что их мало прочитать — нужно ещё адекватно перевести с юридического, суметь увидеть потенциальные "ловушки", плюс так же внимательно отслеживать все изменения TOS (а далеко не все сервисы уведомляют об изменении TOS). И даже если всё это сделать — толку будет не очень много, потому что сервисов с "приемлемыми" TOS всё-равно (почти) не существует, и выбирать придётся между степенью "неприемлемости" TOS — а это, опять же, лишние нервы. Но даже если преодолеть это всё, то потом выясняется, что выбранный сервис для VPN, в TOS которого было написано "мы не ведём логи" — всё-таки их ведёт… и что дальше? Обращаться в суд, и тратить нервы, время и деньги ещё и на это?

Надо отметить, что лично у меня есть привычка внимательно читать все документы, которые я подписываю. И я много раз отказывался подписать, если мне что-то не нравилось. Проблема в том, что это работает только если либо во мне сильно заинтересованы (напр. меня нанимают на работу), либо я не сильно заинтересован (есть много альтернатив и мне проще не работать с данной компанией вообще). В остальных случаях, напр. при открытии аккаунта в банке или подключении к сотовому оператору (или при регистрации на "обязательных" гос.сайтах) — никто не будет переделывать договор "под вас", и у всех остальных банков/операторов договора обычно не лучше этого.

Иными словами: да, никто не читает TOS, и на это есть объективные причины.

rPman

А зачем нужно ставить mtproxy, когда достаточно в ключах ssh подключения написать -D1080 и указать в настройках телеграм socks прокси localhost?

savostin

а на айФончике?

roman901

А зачем сейчас нужны прокси?

savostin

del (перешел по ссылке про последствия) :(

powerman

Если добавить пару факторов: шифрование всего по умолчанию и не требовать номер телефона — оба не пройдут в финал. Я бы скорее смотрел в сторону Keybase и Matrix.

titbit

Ха! А если добавить фактор возможности подделки метаданных, то вообще ни один из широко известных не пройдет… Похоже, что надо писать свой 15-ый мессенджер, как в той карикатуре от xkcd.

powerman

А что конкретно и как можно подделать в Keybase?

titbit

Не знаю, что там в keybase. Я имел ввиду подделку метаданных — это функционала я не видел нигде из популярных месенджеров. Метаданные — это косвенная информация о факте передачи данных (звонке), время, длительность, адреса и т.д.

un1t

Signal так и делает — шифрует все по умолчанию. А доступ к истории сообщений через номер телефона не получить.

Есть еще Status не привязан к номеру.

AlexP78

Мне кажется, в телеге шифрование понадежнее будет.

powerman

Вам кажется. Шифрование сложно делить на "понадёжнее" и "поменеенадёжнее" — оно или надёжное, или нет. В случае телеги секретные чаты вроде бы вполне надёжные, т.е. ровно такой же надёжности как и в Signal/Keybase/Matrix/OMEMO/etc.

Проблема безопасности телеги в том, что эти секретные чаты не доступны в большинстве десктопных клиентов, и не используются по умолчанию во всех остальных клиентах. Из-за этого 99.9% вашей переписки в телеге доступно сотрудникам компании. А, значит, рано или поздно, но она утечёт, если ещё не.

Телега вне конкуренции по сумме основных факторов — удобство, популярность и безопасность. Но безопасность в этом списке на последнем месте, она как-бы есть, но только до поры до времени и ей явно не уделяется необходимого внимания.

Правильнее говорить, что шифрование в телеге реализовано ровно в том объёме, в котором это необходимо для пиара, но далеко не в том объёме, на который рассчитывают пользователи наслушавшиеся этого пиара.

ibrin

А реально вообще навернуть на телегу шифрование с PGP как в дельтачате?

powerman

Как ни странно, но реально. Не совсем PGP, но можно навернуть OTR. Например, берёте Pigdin, ставите на него плагин OTR, и плагин telegram-purple. И подключаетесь к телеге через Pidgin. Плюс в том, что OTR работает поверх любого протокола, шифруя текст самих сообщений. Так что имея Pidgin с разными плагинами можно отправлять надёжно зашифрованные сообщения через Telegram/Skype/Jabber/ICQ/etc. Минусы в том, что у собеседника тоже должна быть поддержка OTR на используемом протоколе, т.е. по факту — тоже подключение к телеге через Pidgin, и в том, что используя телегу через Pidgin мы теряем удобство и некоторые фичи родного клиента.

P.S. Я долго использовать Pidgin/OTR, но прикол в том, что если у обоих собеседников должен быть мультипротокольный Pidgin (или что-то аналогичное, вроде Adium на маках), то нет смысла использовать конкретный протокол (телегу, например), можно использовать любой другой и не будет никакой разницы (потому что уникальные фичи большинства протоколов всё-равно не поддерживаются, так что все они в Pidgin работают примерно одинаково). А в этом случае удобнее использовать не OTR поверх любых протоколов, а OMEMO поверх исключительно Jabber.

ibrin

Точно, пиджин же! Постоянно попадался на глаза, но никогда не использовался. Спасибо за интересный наворот.

Aelliari

Внезапно, с какого то момента можно на андроид, хотя программа сообщает что у неё проблемы с поддержкой телеграмма и они у неё реально раньше она действительно не работала, а обновлений у программы с тех пор не было. Сейчас — работает с оговоркой. Есть режим работы с симметричным шифрованием, вариант с ассиметричным (PGP/gpg), умеет маскировать зашифрованное через непечатаемые символы.

А теперь оговорки:

1. PGP ASCII armored — занимает огромный участок под сообщение, область распознавания ползёт за него.

2. Base64 имеет проблемы с распределением в чате. При редактировании своего сообщения — распознаётся сразу.

3. Маскировка с непечатаемыми символами — вставляет их после сообщения «приманки» и в предпросмотре чата на экране выбора чатов — квадратики. Но можно последнее сообщение отправлять «чистым». Может потребоваться навык ввести 2 параллельные беседы или забить чем то не нужными (предустановлено 3 приманки: Гензель и Гретель, Lorem ipsum и chicken chicken...)

un1t

После того как в телеге можно пробить любого пользователя, продаются базы номеров телефонов юзеров и Павел отказался считать это багом, плюс баги (или закладки?) в протоколе шифрования, плюс возможность пробить адрес у кого включена функция «люди поблизости» или как ее там.

С таким подходом к безопасности и приватности, у меня большие вопросы к секретным чатам.

Signal в этом плане намного лучше. Взять хотя бы самоудаляющиеся сообщения и возможность верифицировать пользователя (view safety umber). Плюс у обоих пользователей должны быть номера телефона друг друга, поэтому перебор номеров телефонов не работает. Видно, что разработчики работают над защитой ваших данных не только на словах в твиттере.

Admaer

Но это всё фичи и они отключаются в меню.

Какие? Вроде в статье написано, что никакого серьёзного аудита не проводил и багов и закладок (их там нет) не выявил.

un1t

Если сразу не отключил то уже телефон а базе, сейчас уже бесполезно отключать.

В мессенджере претендующим на безопасность это очень серьезный баг. Об этом должны думать разработчики, а не пользователи. Если разработчики делают так, что их мессенджер сливает данные по умолчанию всем желающим, то у меня нет никакого доверия этим разработчикам.

В текущей версии протокола о багах ничего не известно, но в предыдущих версиях они были выявлены. Это не случайность а закономерность. Это говорит о их подходе. Приватность и защищённость только на словах, на деле базы пользователей продаются в интернете.

Xandrmoro

А каким образом мессенджер, требующий номер телефона может вообще в принципе рассматриваться как подходящий для использования там, где нужна приватность?

powerman

Приватность, анонимность и безопасность — всё это разные вещи. В целом, проблема даже не в самом номере телефона — потому что в идеальном случае всё, что при этом разглашается — что владелец данного телефона использует данное приложение, и не более того.

Учитывая, что мы обсуждаем популярные мессенджеры, использование таких приложений определённо не является секретом, который необходимо скрывать. Проблемы начинаются когда помимо этого факта можно добраться и до других — если не самой переписки (предположим, она надёжно зашифрована E2E), то до метаданных, в которых написано кто с кем (а в худшем случае ещё и когда и как много) общался. И реализация этого момента сильно отличается в разных мессенджерах.

Кроме того, даже если номер телефона не требуется, это может послужить не таким уж принципиальным препятствием: в тех же метаданных всё-равно будет имя аккаунта, будет возможность с ним связаться (т.е. в конечном итоге IP или как минимум сам факт передачи данных этому/этим пользователем в определённое время определённого размера — что имя возможности СОРМ можно привязать к трафику конкретного юзера, даже если он использует VPN в другой стране).

Конечно, без необходимости указывать номер телефона чувствуешь себя "спокойнее"… но факт в том, что если есть необходимость надёжно скрываться, и для этого уже используется всё необходимое (напр. Whonix с Tor плюс дополнительный VPN), то и SIMку левую для регистрации добыть обычно не трудно. А если такой необходимости нет, то даже не сообщая номер телефона "спалишься" сам, либо забыв поднять VPN, либо сообщив о себе что-то собеседнику, etc.

При этом с точки зрения мессенджеров, требование номера телефона — это один из самых простых способов блокировать спам, что довольно важно. Так что всё не так однозначно… хотя, конечно, разглашение своего номера — бесит.

Xandrmoro

Номер <-> паспорт слишком легко связать (а заодно и другие приложения используемые с тем же номером), а что станет нельзя говорить завтра — никто не знает.

powerman

Номер ровно так же легко, как и IP+время. IP скрытый VPN-ом вычисляется чуть сложнее, но имея возможности СОРМ это возможно (так же, как отслеживают внутри Tor). С учётом всего этого, что меняет (не) использование номера?

titbit

Я как раз выше писал про то, что ни один из месенджеров не умеет подделывать метаданные, что делает их как минимум недостаточно безопасными, т.к. по цепочке метаданных можно вытащить доп. информацию о пользователе. Но чтобы качественно сопротивляться анализу метаданных нужен соответствующий протокол, поэтому эта фича должна присутствовать с самого начала разработки месенджера.

powerman

Может я не понимаю о чём Вы, но звучит всё это очень странно.

Метаданные обычно нужны мессенджеру для работы.

Лишние, без которых можно обойтись для реализации активированного юзером функционала — лучше вообще не собирать и не хранить. Но чего ради их подделывать?

Не лишние, без которых мессенджер не сможет нормально работать, подделывать тоже не получится, как и не использовать их вообще. Такие метаданные (напр. IP юзера) "подделать" можете только Вы сами, используя Tor/VPN, виртуалки, и подключаясь запуская мессенджер на сторонних серверах, используя разные аккаунты в самом мессенджере. Что из этого мессенджер может подделать за вас сам?

SergeyDeryabin

Не совсем по теме, но все же нигде не могу найти на него ответ.

Signal позиционируется как open source, есть исходный код github.com/signalapp/Signal-iOS приложения. Каким образом можно сравнить сборку на gitHub и в AppStore, что именно эта сборка загружена без изменений?

saaivs

Интересно, что большая часть местной аудитории должна бы хорошо понимать, что исходный код и код, который выполняется на серверах — это, как говорят в Одессе, «две большие разницы».

Аудит исходного кода — оно, конечно, хорошо. Но кто, когда, куда и что задеплоил — совершенно другой вопрос:)

KlGleb

Я ожидал увидеть сравнение того, как проходит шифрование в Siglal и в Telegram с описанием плюсов и минусов, но здесь написано, что исследований по Telegram нет и поэтому Siglal лучше. На мой взгляд, эта информация не может претендовать на объективность, а заголовок является кликбейтным.

filserg3ev

То есть, вы хотите сказать, мое избранное в тг под угрозой?!

ivan_safon

Спасибо, перехожу на Signal