У многих из вас есть родные, знакомые, коллеги, которые с невероятным упорством отрицают факт того, что их компьютер может быть интересен злоумышленникам. Аргумент наподобие «Я не пользуюсь онлайн-банкингом и не храню коммерчески интересную информацию на своей машине! Я на ней только электронную почту читаю и в соцсетях сижу иногда. Какой смысл хакерам взламывать меня?» для них является достаточным, чтобы игнорировать защиту своих устройств.

А потом они зовут вас, потому что компьютер тормозит/не работает. Или жалуются, что от их имени кто-то назанимал денег. Или ещё что-нибудь. Бывало такое? У меня — да. Попробую хоть немного повлиять на ситуацию и максимально просто покажу, зачем киберпреступникам нужны ваши «ненужные» компьютеры.

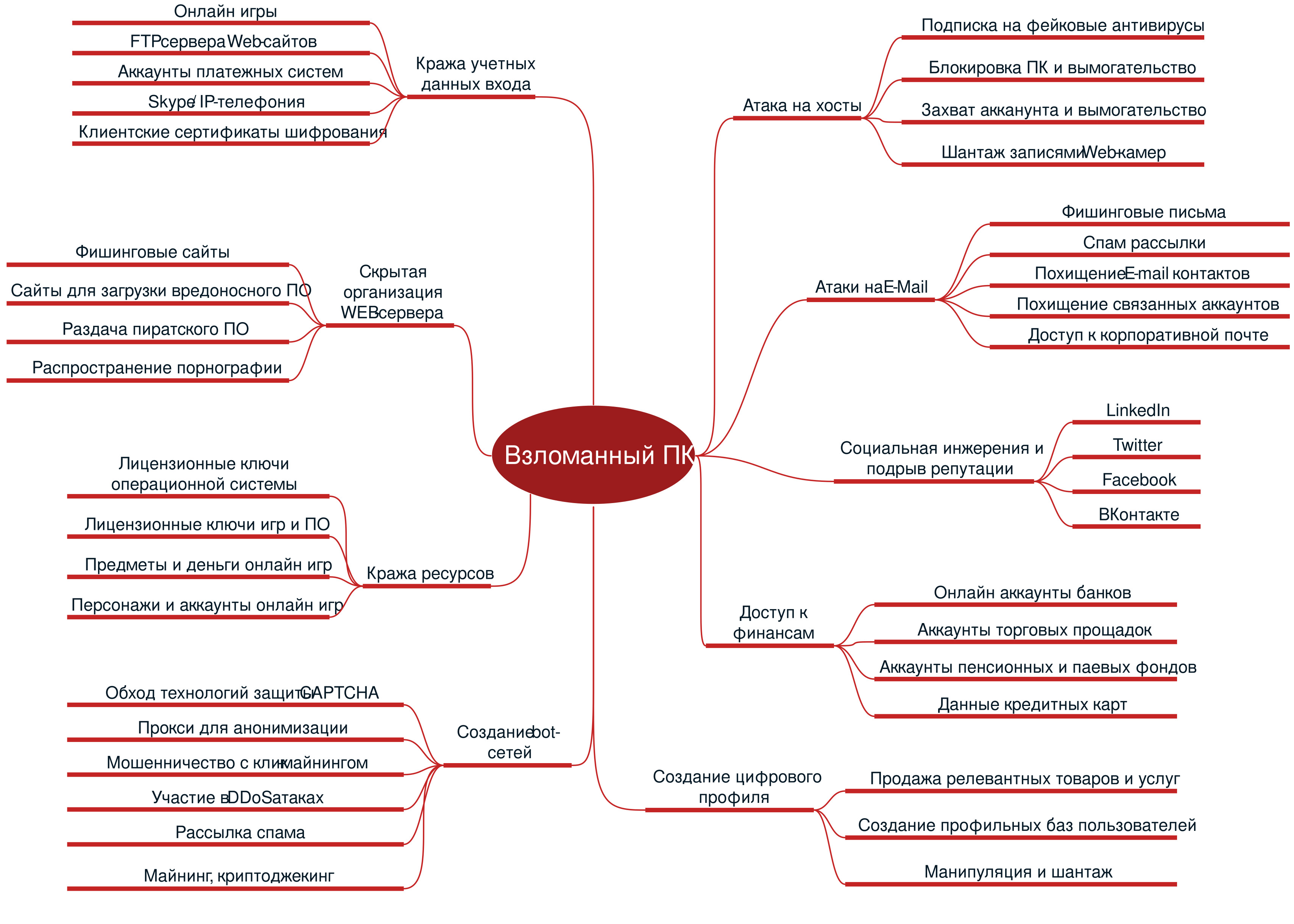

Есть множество способов монетизировать взломанный ПК обычного пользователя. И чем больше различных технологий вы используете в повседневной жизни, тем привлекательней и одновременно доступней ваш компьютер или ноутбук для взлома. Я хочу показать вам схему, которая наглядно показывает интерес злоумышленника к обычному домашнему компьютеру.

Хочу подчеркнуть, что обилие техник скрытой эксплуатации позволяют извлечь выгоду от простого факта наличия вычислительной мощности на компьютере пользователя. Эксплуатировать можно чуть ли не калькулятор!

Вот что можно сделать:

Как вы видите (и это ещё не все существующие способы эксплуатации), интересы злоумышленника могут быть очень разнообразными. Почти все аспекты онлайн жизни могут быть превращены в товар – если аспект имеет ценность и может быть перепродан, то не сомневайтесь, что в на чёрном рынке есть услуга или продукт по его монетизации.

Кража лицензионных ключей, создание сети ботов, скрытый майнинг — вряд ли кто-то захочет, чтобы на нём наживались злоумышленники. А эти ребята весьма изобретательны. И отсутствие защиты на компьютере — царский подарок для них.

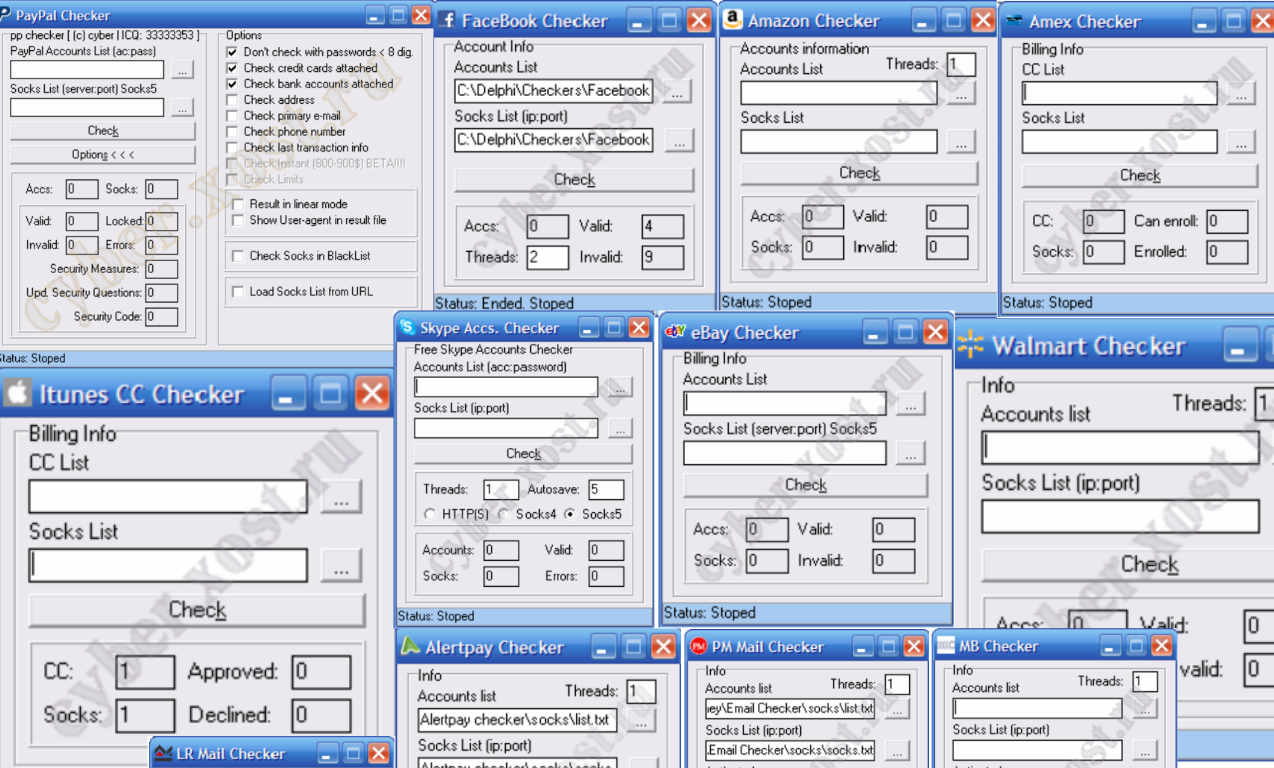

Как пример монетизации ресурсов, полученных с компьютера пользователя, можно привести инструменты из разряда «укажи и щёлкни», которые предлагаются на некоторых «серых» форумах. Я имею в виду инструменты проверки учётных записей, которые используются для определения действительности и статуса учётной записи популярных интернет-магазинов и сервисов, включая Amazon, American Express, eBay, Facebook, iTunes, PayPal, Skype и других.

Надеюсь, что схема будет полезна широкому кругу специалистов, включая ИБ. С её помощью можно наглядно продемонстрировать опасность безрассудного отношения к защите компьютера. И это, возможно, заставит рядовых пользователей изменить своё мнение о ненужности защиты домашних (и уж тем более рабочих) устройств. А значит, у нас будет меньше головной боли.

Что ещё интересного есть в блоге Cloud4Y

> Частые ошибки в настройках Nginx, из-за которых веб-сервер становится уязвимым

> Пароль как крестраж: ещё один способ защитить свои учётные данные

> Тим Бернерс-Ли предлагает хранить персональные данные в подах

> Подготовка шаблона vApp тестовой среды VMware vCenter + ESXi

> Создание группы доступности AlwaysON на основе кластера Failover

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.

Oplkill

Стать чувствуется недосказанной