Сложно выстроить эффективную защиту ИТ-инфраструктуры, игнорируя процесс контроля уязвимостей (Vulnerability Management, VM). Он включает поиск и учет всех информационных активов, оценку уровня защищенности сетевой инфраструктуры и веб-приложений, разработку рекомендаций по исправлению обнаруженных уязвимостей и проверку выполнения этих рекомендаций. С одной стороны, этот процесс автоматизирован – слабые места ищет сканер. С другой – это ручная работа, так как на основе сканирования ИБ-специалисты приоритизируют множество найденных уязвимостей и устраняют в короткие сроки самые критичные. Именно поэтому крайне важно, чтобы экспертам было удобно читать и обрабатывать данные, которые выдает сканер. А как этого добиться – разберемся ниже.

Какие отчеты бывают?

Слабые места можно найти практически в каждом уголке инфраструктуры. По итогам работы сканера формируется отчет, и он может быть нескольких типов:

краткий для бизнеса, в котором содержится основная информация о найденных уязвимостях (например, их количество, самые слабые элементы инфраструктуры и т.п.). Такой отчет даст руководству компании общее представление о том, как обстоят дела на ИТ-периметре;

технический, который является фактически сырой выгрузкой из сканера со всеми подробностями (CVE, детальное описание уязвимостей и рекомендации по их закрытию и т.п.). Такой отчет требуется IT-специалистам, которые будут исправлять найденные недостатки;

аналитический, который содержит более подробные данные о результатах сканирования (здесь может быть представлена информация об уязвимостях, год публикации, уровень критичности и т.п.). Данный отчет дополняет технический и предназначен также для ИТ-специалистов.

Самый распространенный формат для отчетов по обнаруженным уязвимостям – это PDF. Его поддерживает абсолютное большинство сканеров и к нему же привыкли многие ИТ- и ИБ-специалисты. Является ли этот вариант самым удобным? Скорее, нет. Безусловно, файл PDF можно сделать визуально красивым, представив информацию в приятных для глаза форматах: диаграммах и графиках. Для краткого отчета, который надо положить на стол руководителю и сделать быструю презентацию о состоянии инфраструктуры, такой вариант вполне подходит.

Но ключевая задача сканирования – не красивый отчет. Один из основных процессов VM – устранение уязвимостей (патч-менеджмент), который не возможен без приоритизации, то есть определения последовательности устранения уязвимостей. Чаще всего ИТ- и ИБ-специалисты ждут четкого ответа на вопрос: насколько все плохо, есть ли сейчас критичные уязвимости, на которые необходимо срочно обратить внимание и исправить.

Если говорить о результатах проверки нескольких IP-адресов, PDF выглядит вполне репрезентативно. Но при сканировании большой инфраструктуры с большим количеством уязвимостей на выходе получается огромный документ на тысячи страниц и весом в сотни мегабайт, с информацией, с которой тяжело (а порой и невозможно) работать и анализировать. В таком формате нет опции поиска и фильтрации по документу, и строить процесс устранения уязвимостей в этом случае проблематично.

Для технических специалистов важным функционалом сканера является возможность выгружать отчеты в табличном или сыром виде, например, в форматах xml или csv. В подобных выгрузках обычно содержится весь список уязвимостей и дополнительная информация по хостам, полученная в ходе сканирования IP-адресов, а также есть подробное описание самих уязвимостей и весь спектр данных, сопряженных с ними (подробная информация из базы знаний сканера). Например, категория уязвимости, год публикации, критичность с точки зрения различных скорингов, метрик и т.п.

Но, чтобы работать с такой выгрузкой, часто требуется произвести ее первичную обработку и импорт в другую программу, например, Excel. А дальше нужно организовать этот файл так, чтобы с ним было удобно работать. В этот момент начинается самое интересное и самое сложное.

Полезный отчет – какой он?

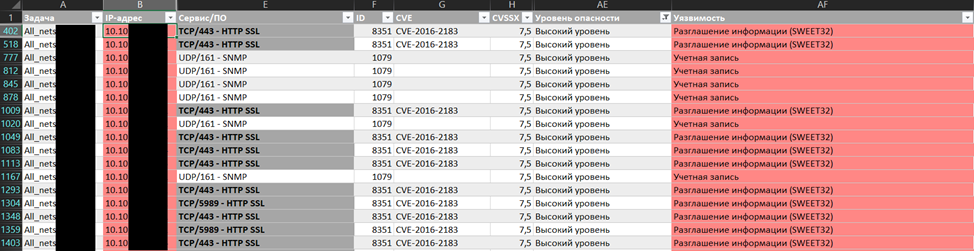

Огромная таблица с горизонтальным списком IP-адресов и вертикальным списком уязвимостей с кратким описанием и без каких-либо идентификаторов ничем не лучше многостраничного PDF. Решить проблему и сделать отчет эффективным помощником может правильное и удобное представление данных, в том числе необходимые для работы таблицы с фильтрацией данных, которые позволят быстро работать с критичностью или с категорией уязвимости, ее идентификатором:

Частично проблему фильтрации определенных уязвимостей можно решить при выгрузке отчета со сканера, но проблема в том, что далеко не всегда это дает удобный для работы результат. Например, имея на руках отчет в удобном для работы формате (Excel), данные в нем можно обогатить собственными критериями оценки и приоритизации, например, находится ли уязвимость в business critical сегменте или нет, упоминается ли она в СМИ или активно используется злоумышленниками «в дикой природе» (при наличии подобных фидов). Правда, такой функционал отсутствует у большинства сканеров, а значит не может по умолчанию появиться в выгружаемом отчете, и такую информацию нужно добавлять вручную.

Также для принятия решений и аналитики специалистам может быть полезна сортировка уязвимостей по году публикации:

Насколько все плохо и с чего начать исправлять ошибки, эффективно демонстрирует статистика по количеству уязвимостей на узлах, соотношению числа используемых семейств ОС и уязвимостей на них, критичности наиболее частых уязвимостей. Можно ввести свою интегральную оценку по узлам, основанную на критичности узла для инфраструктуры:

В идеальном отчете VM также должна быть и приоритизация устранения уязвимостей – это всегда аналитическая работа специалистов по ИТ и ИБ. Иногда может использоваться и уникальная методология, созданная для определенной инфраструктуры. Идеальный вариант, когда все это все это можно реализовать в теле отчета:

Всё перечисленное выше ИТ- или ИБ-служба компании может делать самостоятельно, а может обратиться к сервис-провайдеру. В первом случае штатные специалисты сами должны настроить и запустить сканер, а после собственноручно обработать технические отчеты, подготовить аналитику, определить критерии и выполнить приоритизациию. В случае с сервисной моделью, сканирование и формирование отчетов берет на себя сервис-провайдер. А заказчик получает пригодные для дальнейшей работы данные, приоритизацию и рекомендации по устранению уязвимостей. Главным плюсом здесь становится экспертиза специалистов сервис-провайдера: у них есть собственная база знаний и методология обработки результатов сканирования и приоритизации, которая постоянно совершенствуется благодаря опыту работы с компаниями из разных отраслей.

Выводы

Итак, в работе со сканерами стоит уходить от PDF, если нужно составить полноценный технический отчет пригодный для дальнейшей эффективной работы по устранению уязвимостей.

Отдавайте предпочтение табличным форматам. Один шаблон в Excel значительно упростит импорт данных при новых сканированиях. У Excel и Power Query есть богатый набор простых и эффективных средств для автоматизации такого процесса – даже макросы не понадобятся.

Ведите и используйте списки и базы знаний о наиболее актуальных для конкретной инфраструктуры (компании) уязвимостях. Читаете новость о новой критической уязвимости? Запишите CVE в список, краткое описание и ссылку на источник. Если вы можете сразу оценить (держите это в голове), насколько эта уязвимость актуальна и приоритетна для вашей инфраструктуры, – это большой плюс.

Если такая аналитика не под силу штатным ИБ-специалистам, наймите сервис-провайдера, который проведет сканирование и подготовит отчет с рекомендациями за вас.