Подключение сервисов по информационной безопасности – штука занятная. Порой всего за 2 недели заказчик вдруг узнает много нового о жизни фауны своей инфраструктуры. Сложно сказать, что тут вызывает большее удивление: наглость особей «дикой природы» или неразумность «домашних» обитателей, которые на рабочем месте любят почитать предсказания Ванги на 2022 год, искренне верят в то, что швейцарская компания проводит оплачиваемые опросы, а также регистрируются на сайте yavirus.org.onion для получения 50% скидки в Яндекс.Еде. Сегодня вспомним несколько любопытных кейсов, с которыми нам пришлось столкнуться в прошлом году.

Сетевые угрозы и офисный гедонизм

Хотя и принято считать, что главная угроза для внутренней сети компании – вредители извне, чаще всего их невольными пособниками становятся сами сотрудники. Один из таких примеров мы наблюдали на пилотном запуске сервиса защиты от сетевых угроз UTM, Большая часть переходов приходилась на web-ресурсы, в которых скрывался рекламный вирус newrrb.bid, буквально сводящий АРМы с ума. Он умеет менять настройки браузера, создавать задания в расписании, дописывать в свойства ярлыков браузеров дополнительные параметры, но чаще всего перенаправляет по вредоносным ссылкам, в которых уже может скрываться ВПО посерьезней. Что, собственно, и произошло.

Третьим по частоте переходов стал веб-адрес iuqerfsodp9ifjaposdfjhgosurijfaewrwergwff.com, однако ни с каким веб-сайтом он не связан, так как ни за кем не числится. Что же это? А это нашумевший в свое время вымогатель WannaCry, принесший всего за сутки своим создателям больше 12 тыс. долларов. Всякий раз, когда вредоносная программа пыталась установить связь с загадочным веб-сайтом, возникала ошибка, и вирус начинал действовать. А работало это все так хорошо лишь потому, что он использовал уязвимость Windows, которую Microsoft закрыла еще в 2017 году, однако многие отключают автоматические обновления, из-за чего и становятся уязвимыми к подобным атакам. UTM при идентификации вредоноса использовала постоянно обновляющуюся базу данных уязвимостей и ВПО (в которой, конечно, уже давно прописан WannaCry), поэтому удалось вовремя остановить посягательства на АРМы. Однако своевременное обновление ПО в любом случае must have.

А еще нам уже на подступах стало понятно, что рабочее время в организации используется весьма «творчески»: сотрудники усердно проходили квесты в FallOut 4 (который, ну конечно же, скачан торрентом с сайта вида tvoemuArmKryshka.org.hk), иногда разбавляя сие занятие просмотром видеоматериалов с рейтингом 18+ (по количеству заблокированных категорий занимает гордое 10 место).

После предоставления отчета заказчик был, мягко говоря, в шоке. Оправившись, попросил ограничить доступ к категориям, не относящимся к рабочим процессам. На следующее утро в отделе IT воцарилось всеобщее уныние. Зато заявки, висевшие по 3 дня, закрылись уже к вечеру.

Поймали в вебе

Все чаще поднимается вопрос о необходимости безопасной разработки веб-приложений. Количество уязвимостей постоянно растет, появляются новые методы эксплуатации старых, давно известных пробелов в безопасности. Но уязвимости веба далеко не всегда так легко обнаружить, как того хотелось бы. Еще большая сложность возникает в их устранении, да и времени на закрытие дыр в безопасности тратится достаточно много, что не очень хорошо сказывается на бизнес-процессах.

Чаще всего злоумышленник использует давно известные проверенные методы взлома, если фишинг и социальная инженерия до этого не сработали. Самые популярные и обсуждаемые в последние годы – SQL-, XEE-, LDAP-, OS-инъекции, Cross-Site-Scripting (он же XSS), CSRF.

Начинается все с банального – в один прекрасный день можно заметить в логах обращения с иностранных IP в непривычно большом количестве: для DDoS-атаки слишком мало, а для пары человек, просто просматривающих сайт из-под VPN, слишком много. Это значит, что скорее всего, сайт компании начали сканировать.

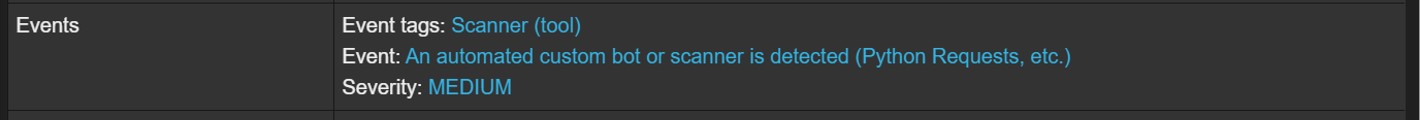

Такую ситуацию мы наблюдали на одном из тестовых подключений сервиса Web Application Firewall. WAF даже услужливо сообщил о том, что используется сканер - подозрения оправдались:

Мониторам и фильтрам на этом этапе блокировать было особо нечего, никаких агрессивных действий и посягательств на конфиденциальность, целостность и доступность не производилось. Зато дальше стало веселее: мы увидели множество сообщений о блокировке XSS-атак, попытках внедрения SQL-, OS-инъекций, ну и вишенкой на торте стала блокировка LFI-атаки (попытка чтения локальных файлов на сервере). Кто-то методично пытался опробовать все популярные уязвимости на сайте компании, однако спустя 4 часа безуспешных посягательств неудавшийся хакер сдался. Безусловно, после предоставления отчета заказчик поручил исправить стратегически важные недоработки.

Еще раз про спам

Любимое оружие новичка в сфере кибермахинаций – фишинг и спам. Подобные индивиды, как правило, не имеют ни знаний, ни опыта создания ВПО, проникновения в инфраструктуры компаний и взаимодействия с базами данных web-ресурсов, а еще у них нет ни совести, ни принципов. Любимая фраза мошенников в данной области: «10 бабушек – уже рубль». То есть не стоит рассчитывать на отсутствие интереса к компаниям с небольшим оборотом средств. А в любой компании всегда найдется пара-тройка таких «бабушек», которые и билеты на «Круг Света» захотят купить по бросовой цене, и логин-пароль свой введут на g0sus1ugi.onion, чтоб посмотреть, за какие ужасные грехи им пришел такой большой штраф в 100 000. Ну а после получения пароля, перехода по вредоносной ссылке и открытия файла «с сюрпризом» все разыгрывается как по нотам. Вариации на тему «легкие деньги» всегда уникальны. Данные «сотрудника-бабушки» злоумышленники иногда продают более опытным «коллегам по цеху», которые найдут «достойное» применение такой информации. Или используют самостоятельно –например, открывают backdoor, повышают права пользователя и незаметно получают себе в услужение 200-300 зомбированных АРМ. В 99% случаев злоумышленники используют иностранные IP, дабы не раскрывать себя. Именно технологиями сокрытия своего истинного адреса и воспользовались потенциальные мошенники в нашем следующем кейсе.

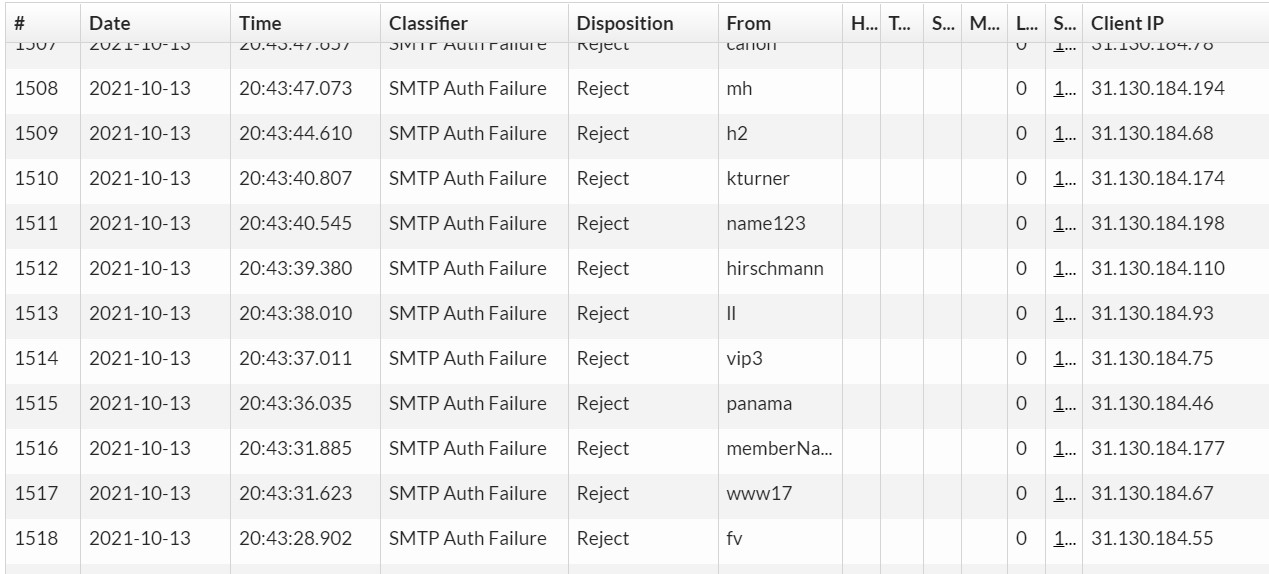

Сервис защиты электронной почты SEG заблокировал спам-атаку, поместив всех отправителей пула IP-адресов в карантин. Далее предстояло разобраться, действительно ли это нескончаемый поток потенциальных вредоносов или же у сотрудников просто выдался загруженный денечек.

Первое, на что мы обратили внимание – время атаки. Рабочий день заканчивается у большинства компаний до 19:00, тут же резкий наплыв писем происходит в нерабочие часы, то есть, скорее всего, потенциальные злоумышленники не столько стремились обмануть сотрудников и перевести их на сторонние сайты, сколько нагрузить почтовый сервер. Опасность в том, что перегруженный ресурс взломать намного легче, да и в целом спам-атаки могут использоваться как отвлекающий маневр. Также в данном случае сработала политика SMTP Auth Failure – ошибка аутентификации по SMTP. Это означает, что кто-то аутентифицируется с неправильными учетными данными – один из первых звоночков о том, что стоит еще тщательнее проверить, откуда поступают письма.

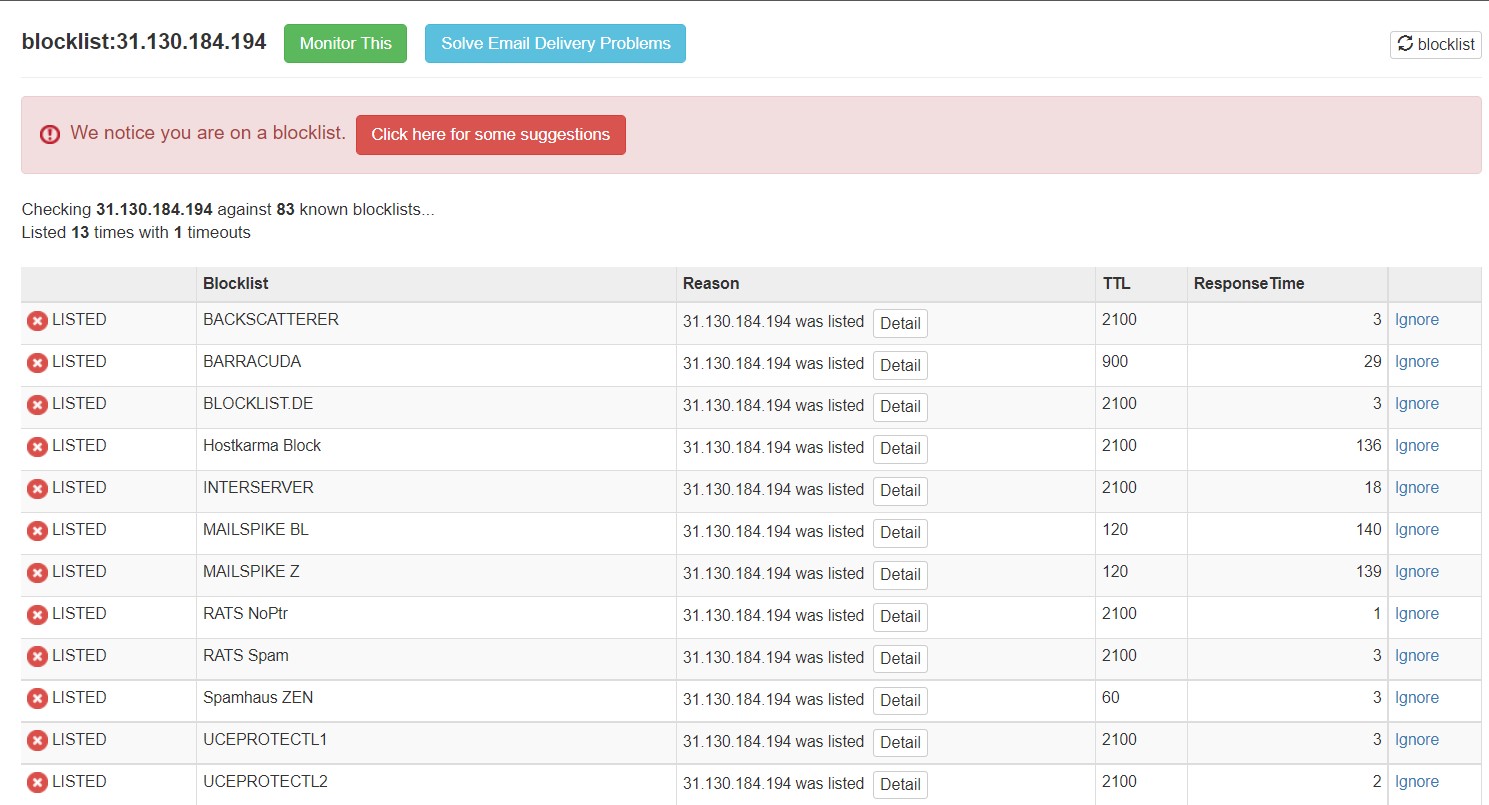

При исследовании данного IP понимаем, что весь трафик с 31.130.184.0/24 летит из Ирана. Ну тут уже все становится очевидно. Чтобы окончательно убедиться в нелегитимности почты, делаем проверку на наличие в блок-листах. Получаем следующую картину: адрес заблокирован аж в 13 сервисах по противодействию спаму:

Теперь плохой IP можно спокойно добавлять в черный список и на нашем SEG.

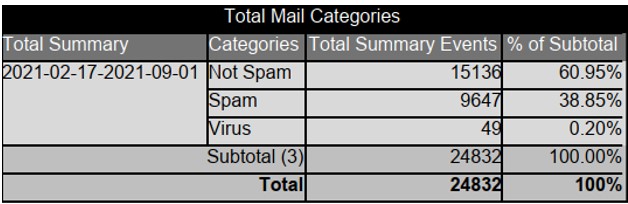

Около 70% ВПО проникают в инфраструктуру компании через корпоративную почту. Уже на пилотах часто выясняется, что из всего потока писем более 30% - спам, и около 1% уже внутри себя содержат вредоносные вложения.

Так, всего за 2 недели на рабочую почту компании могли бы попасть 49 писем с вредоносными вложениями, а 9647 писем являлись спам-рассылкой, сотрудники тратили бы время на их методичное удаление (что, как правило, занимает несколько часов в месяц).

Вместо заключения

Злоумышленники становятся все изощреннее: каждый день где-то в теневом интернете появляются усовершенствованные версии опасных вредоносов, фишинговые атаки гибко подстраиваются под мировые события, тонко воздействуя на психологию людей, а посягательства на web-ресурсы во многом уже автоматизированы. Проблемой становится и легкодоступность информации. Многие базовые уязвимости и методы их эксплуатации так подробно разобраны на различных видеохостингах, тематических форумах и пр., что часто злоумышленник может даже не утруждать себя размышлениями о сложности проникновения в инфраструктуру, а просто повторить действия по уже имеющейся на просторах интернета инструкции. Совет тут в общем-то не нов, но от этого не менее актуален: вовремя выявлять и закрывать уже известные уязвимости.

Автор: Ольга Кривченко, пресейл-консультант по сервисам кибербезопасности Solar MSS

Комментарии (12)

SysadminComUa

15.02.2022 14:16+3Чаще всего это головная боль маленьких компаний. У нас (sysadmin.com.ua) на ИТ обслуживании есть как корпорации, так и небольшие фирмы (до 10-15 сотрудников).

Мало того, что в больших компаниях стоят "железные" firewall и корпоративные антивирусы, так там ещё и сотрудники понимают, что если приходит непонятное письмо - прежде чем открыть нужно связаться с сисадминами. Собственно и шатаются по разным сайтам реже.

Зато микробизнес это нечто... Из средств защиты максимум Микротик за 50 долларов, который с боем выбили у руководства взамен старого D-Link. Бывают ситуации, что те же Микротики покупаем за свои деньги, чтобы хоть на примитивном уровне защититься. Компьютеры, которые не всегда тянут Windows 7, ну и пользователи с торрентами и "скидками на пиццу". Повлиять на такие компании практически невозможно.

Частично решается переносом на сервера, бэкапами, репликацией и прочими ухищрениями. Там мы хоть можем мониторить и контролировать ситуацию.

Но по статистике большинство проблем это именно действия пользователей ...и руководство компаний которые этот бардак разрешают. Если владелец компании сам не заинтересован в неведении порядка, то грешить на сотрудников и подавно не стоит (((

lostpassword

15.02.2022 20:25+2Мало того, что в больших компаниях стоят "железные" firewall и корпоративные антивирусы, так там ещё и сотрудники понимают, что если приходит непонятное письмо - прежде чем открыть нужно связаться с сисадминами

Ваши бы слова, да богу в уши... Видел несколько крупных компаний за свою карьеру, и везде пользователи прекрасно всё открывают, запускают и вообще всячески кликают. Только и молишься на концепцию defence-in-depth: что пользователь откроет, так то Аутлук не покажет. Что Аутлук покажет, так то Эксель без команды не запустит. Что запустится в Экселе, то антивирус прибьёт. Что антивирус не заметит, то до интернета через прокси не достучится.

И всё равно пробивают... Опять же, в крупных компаниях и атаки другие: Вам письмо придёт не с сообщением, что Вы выиграли миллион, а с претензией от налоговой за недоимку (реальный случай, причём в адресе отправителя был реальный адрес налоговой - сейчас, надеюсь, дыру залатали уже), или от контрагента, которого поломали (реальный случай, прямо с его почтового ящика и отправили), или вообще от министерства (реальный случай, поломали почтовый ящик какого-то сотрудника в домене министерства и рассылали спам). Такие дела...

SysadminComUa

15.02.2022 21:55+1Всякое бывает.... Буквально полгода назад тоже была подобная история. Звонит главбушка, бабушка божий одуванчик, и с матами на меня:

Там из-за ваших антивирусов я не могу письмо из налоговой открыть.

Начинаем разбираться. Классика жанра: фишинговоее письмо, переход на сайт, ssl сертификат, от нормального сайта отличается на одну букву. Вот только один маленький нюанс. Письмо адресованное на конкретную фирму, с указанием ФИО главбуха. На этот раз "отбились", но что в следующий раз и кто захочет открыть?

Таких историй много. Чем крупнее фирма, тем изощрённый методы.

Хотя с точки зрения клиентов это не имеет значения. И у малого бизнеса, и у крупных корпораций на карту поставлено многое. Для кого-то деньги, для кого-то приватность и репутация.

FlashHaos

15.02.2022 22:11+2А можно вместо сервисов по информационной безопасности включить заказчику обновления винды и отобрать админские права у пользователей? Да и отобрать права на интернет у тех, кому они не нужны по службе - тоже идея хорошая. Хотя тогда и этого поста не будет.

Нет, я не считаю это панацеей, но перечень угроз в посте решается именно так.

fouriki

16.02.2022 08:50А стоимость где то можно узнать для условной типовой сети? Я понимаю, что все индивидуально, но хотя бы чтобы понимать, от какой цены отталкиваться. Вот меньше этого не будет

SolarSecurity

16.02.2022 18:56Здравствуйте. Условной типовой сети нет: стоимость зависит от количества точек подключения и совокупно пропускной способности сети. Для расчета нужно все-таки заполнить опросный лист. Задайте, пожалуйста, ваш вопрос с пометкой "Solar MSS" по адресу solar@rt-solar.ru Или запросите консультацию через сайт https://mss.rt-solar.ru/ Коллеги сориентируют

Alexander_The_Great

16.02.2022 20:17>А работало это все так хорошо лишь потому, что он использовал уязвимость Windows, которую Microsoft закрыла еще в 2017 году, однако многие отключают автоматические обновления.

Эх, если бы мелкомягкие ещё и центр обновления починили хотя бы в 2017 году, тогда такой проблемы бы не было.

olegtsss

Было бы удобнее, чтобы в тексте статьи вы указали прямую ссылку на разработанное вами решение (https://utm.rt-solar.ru). Расскажите пожалуйста подробнее, на базе чего работает ваша система IDS и URL фильтрация.

SolarSecurity

Здравствуйте. Спасибо за ваш комметарий! Ссылки поставили. Что касается реализации, то она возможна на базе решений от Fortinet, Checkpoint или Usergate - в зависимости от потребностей заказчика.

olegtsss

А что вы имеете ввиду под контролем приложений?

SolarSecurity

Функция контроля приложений на основе обновляемых баз сигнатур может быть использована в правилах межсетевого экрана и правилах пропускной способности. Это обеспечивает защиту от угроз, связанных с программами, имеющими доступ в интернет.

olegtsss

Т.е., другими словами говоря, это динамический Firewall и Qos?