Хотя логины и пароли учётных записей продолжают оставаться наиболее очевидными целями хакеров, распространение многофакторной аутентификации ведёт к тому, что злоумышленники тоже меняют свои подходы. Одна из новых тактик, набирающих обороты — обход многофакторной аутентификации с помощью кражи cookie-файлов из текущих или недавних веб-сеансов.

Многофакторка не панацея

По сравнению с паролями, которые сейчас не взламывает только ленивый, многофакторная аутентификация (МФА, чаще всего — в виде двухфакторной аутентификации, 2ФА) представляет собой новый уровень защиты, который на порядок повышает безопасность аккаунтов — это уже понятно. Поэтому даже люди, которые обычно используют самые простые пароли, для защиты чего-то ценного используют двухфакторку.

Что, в свою очередь, повышает интерес взломщиков к обходу таких лимитов. Поэтому 2ФА стала новым фронтом борьбы с кибербандитами, которые используют все инструменты социальной инженерии и фишинга, чтобы добраться до того, что пользователи хотят от них спрятать больше всего.

Один из способов обхода 2ФА — звонить жертвам и убеждать их, что кто-то взломал их учетную запись. Скамеры говорят человеку, что собираются инициировать сброс пароля со своей стороны. Когда жертва получает одноразовый пароль, она читает этот код злоумышленнику. Тогда у злоумышленника есть все необходимое, чтобы навсегда завладеть учетной записью.

Кроме того, мошенники могут перехватывать текстовые сообщения или электронные письма, предназначенные для доставки ваших одноразовых кодов доступа, чтобы вы не знали, что что-то не так. С помощью перехвата каналов злоумышленники могут использовать программно-определяемую радиосвязь для перенаправления входящих сообщений от предполагаемого получателя на свои собственные устройства.

Наконец, новый метод атаки, о котором сообщили исследователи в 2022 году: кража cookies. Хакеры крадут cookie-файлы или покупают украденные учётные данные «оптом» в даркнете. Группы вымогателей тоже собирают cookie-файлы, оставаясь незаметными для обычных антивирусов из-за эксплуатации нормальных исполняемых файлов, как уже имеющимися на компьютере жертвы, так и установленными хакерами. По данным исследователей, спектр киберпреступлений с кражей файлов cookie уже включает преступников от начального уровня до продвинутых хакеров.

Как хакеры крадут куки

По мере того как организации переходят на облачные сервисы и многофакторную аутентификацию, файлы cookie, связанные с идентификацией и аутентификацией, открывают злоумышленникам новый путь к компрометации. Даже облачные инфраструктуры полагаются на файлы cookie для аутентификации своих пользователей.

Последняя версия ботнета Emotet — лишь одно из многих семейств вредоносных программ, нацеленных на кражу cookies и других учётных данных, хранящихся в браузерах — таких как сохраненные логины и, в некоторых случаях, данные платёжных карт. Google Chrome использует для хранения cookie-файлов многофакторной аутентификации и данных банковских карт — обеих целей Emotet — один и тот же метод шифрования.

Круг преступников, нацеленных на файлы cookie, постоянно разрастается. На входном уровне находится софт для кражи информации (стилеров) вроде Raccoon Stealer, представляющего собой MaaS (malware-as-a-service) и кейлоггера/стилера RedLine Stealer, которые можно приобрести на секретных форумах. Оба популярны среди киберпреступников низкого уровня, которые используют их для сбора cookie-файлов и других учётных данных для продажи на чёрном рынке.

Одна из таких торговых площадок, Genesis, была предполагаемым источником cookies, принадлежащих одному из работников игрового разработчика Electronic Arts. Члены группы вымогателей Lapsus$ утверждали, что приобрели украденный сеансовый куки-файл на торговой площадке, что дало им доступ к «Слаку» EA, что позволило им подделать существующий логин сотрудника EA и выманить у ИТ-сотрудника EA доступ к сети. Это позволило Lapsus$ заполучить 780 гигабайт данных, включая исходный код игры и графического движка, которые они использовали для вымогательства у EA.

Также аналитики обнаружили другие способы сбора cookie-файлов на более высоком криминальном уровне. В одних вымогатели использовали тот же софт для кражи информации, что и менее прокачанные хакеры. В других они использовали серьёзные инструменты кибератак — такие, как Mimikatz, Metasploit Meterpreter и Cobalt Strike — для запуска вредоносных сборщиков cookie-файлов или запуска скриптов, которые крадут cookie-файлы из кешей браузеров.

Существуют также легальные приложения и процессы, взаимодействующие с файлами cookie браузера. Среди программ, собирающих куки, эксперты Sophos обнаружили антивирусное ПО, инструменты аудита и инструменты операционных систем: например, средство обновления обоев Bing получает доступ к файлам cookie для получения новых фонов рабочего стола. Но после того, как эти доброкачественные источники были отсеяны, обнаружились тысячи попыток доступа к файлам cookie браузера в день за порогом безвредного поведения ПО. Периодически маркеры этих действий возрастали при запуске конкретных хакерских атак. Кроме того, сами безвредные приложения, использующие файлы cookie, тоже могут стать источником их утечки.

Лапа в банке с печеньками

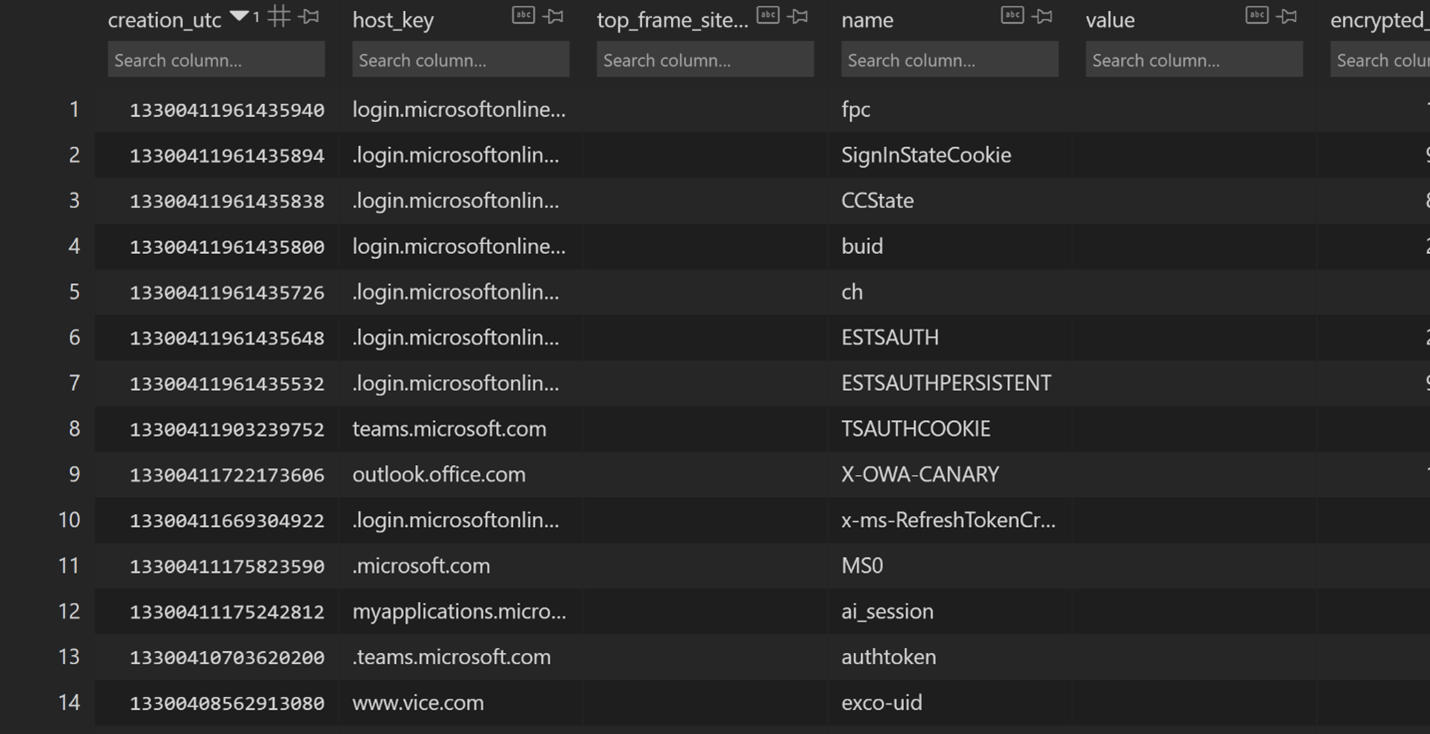

Браузеры позволяют пользователям поддерживать аутентификацию, запоминать пароли и автоматически заполнять формы. Это, безусловно, удобно, но ценой этого является централизованное хранение учетных данных и пропусков для входа в систему. Браузеры хранят куки в специальном файле; в Mozilla Firefox, Google Chrome и Microsoft Edge файл представляет собой базу данных SQLite в папке профиля пользователя (аналогичные файлы SQLite хранят историю браузера, входы на веб-сайты и информацию автозаполнения в этих браузерах). Другие приложения, которые подключаются к удаленным службам, имеют собственные хранилища cookie-файлов или, в некоторых случаях, имеют доступ к хранилищам cookie-файлов в браузерах.

Содержимое каждого файла cookie в базе данных представляет собой список параметров и значений — хранилище ключей и значений, которое идентифицирует сеанс браузера с удаленным веб-сайтом, включая в некоторых случаях токен, передаваемый сайтом браузеру после аутентификации пользователя. Одна из этих пар ключ-значение указывает срок действия файла cookie — как долго он действителен, прежде чем его необходимо будет обновить.

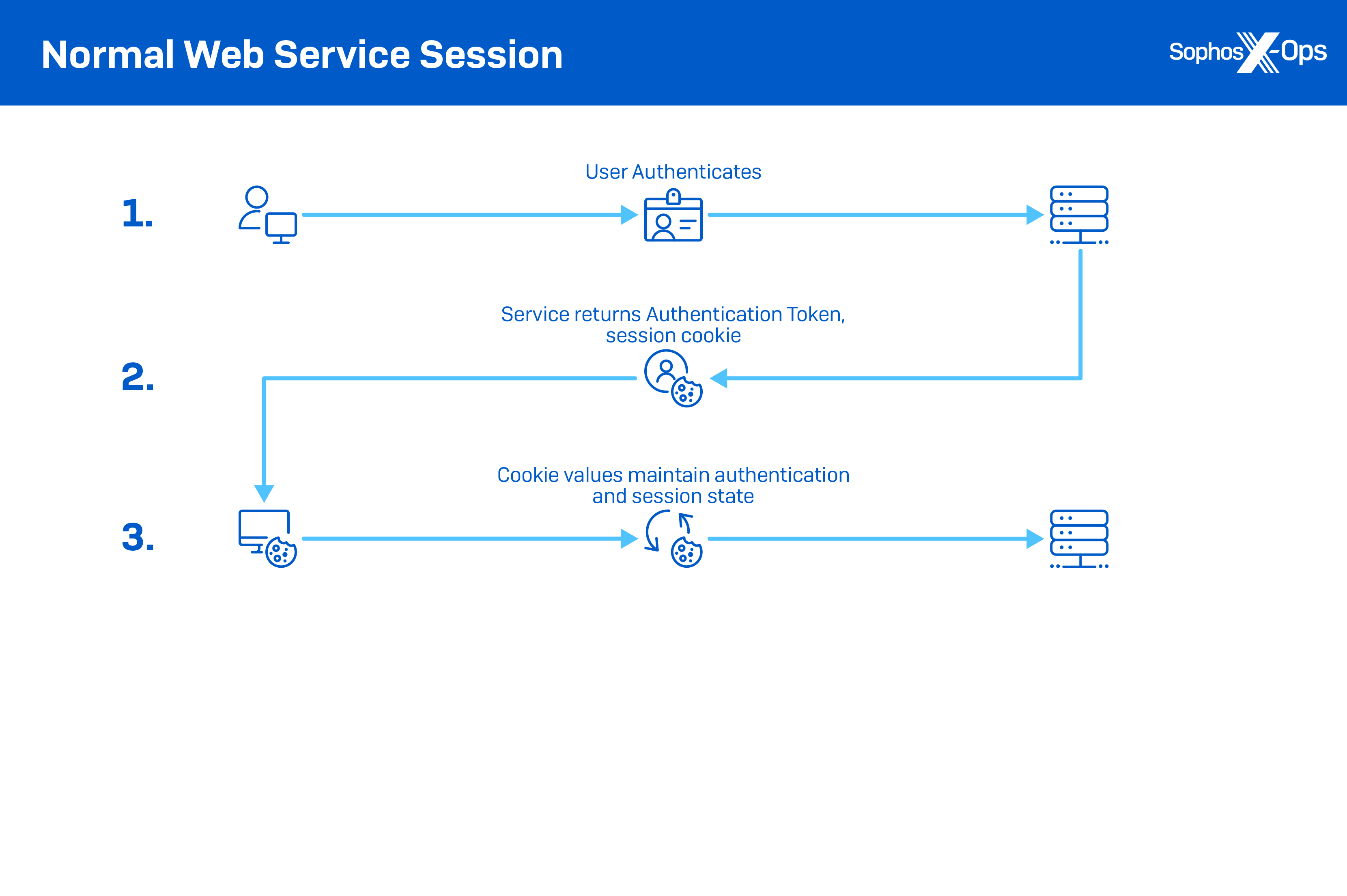

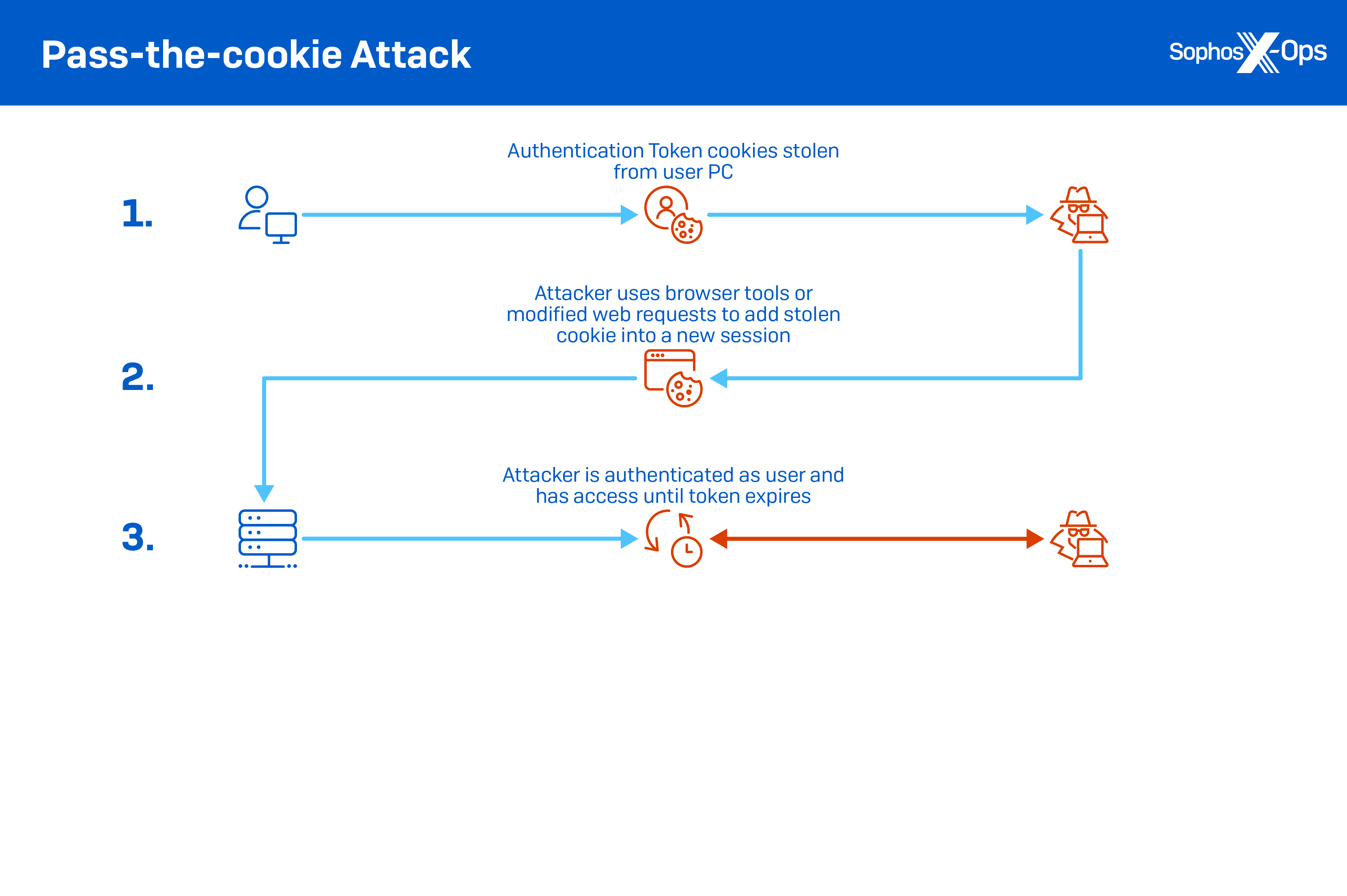

Причина кражи файлов cookie проста: файлы cookie, связанные с аутентификацией в веб-службах, могут использоваться злоумышленниками в атаках «передачи cookie», пытаясь выдать себя за законного пользователя, которому изначально были отправлены файлы cookie, и получить доступ к веб-службам, не вызывая окно авторизации. Это похоже на атаки «передать хеш», которые используют локально сохраненные хэши аутентификации для получения доступа к сетевым ресурсам без необходимости взлома паролей.

Злоумышленники знают точное имя и расположение этих файлов для всех основных браузеров, таких как Chrome, Firefox и даже Brave, в различных операционных системах. Вот почему атака может быть заскриптована. Такие скрипты нередко встречаются вместе с другими модулями в инфокраже и других вредоносных программах.

Это может привести к эксплуатации веб-сервисов (таких как AWS или Azure), SaaS-сервисов и сервисов для совместной работы для дальнейшего раскрытия данных или побочных ходов — например, компрометации рабочей электронной почты, доступа к облачным хранилищам данных или эксплуатации взломанных сессий Slack, чтобы обманом заставить жертв загрузить дополнительное вредоносное ПО или даже использовать другие инструменты эксплуатации, такие как Cobalt Strike и Impacket kit.

Многие веб-приложения выполняют дополнительные проверки для предотвращения подделки сеанса — например, сверяют IP-адрес запроса с местом, где был инициирован сеанс. Но если файлы cookie используются хакером, находящимся в той же сети, таких мер может быть недостаточно, чтобы остановить взлом. А приложения, созданные для сочетания стационарного и мобильного использования, могут быть не очень последовательны в контроле геолокации.

Некоторые атаки с кражей файлов cookie могут быть инициированы полностью удаленно из собственного браузера жертвы. Атаки с внедрением HTML-кода могут использовать код, вставленный в уязвимую веб-страницу, для использования файлов cookie для других служб, предоставляя доступ к информации профиля цели в этих службах и позволяя изменять пароль и адрес электронной почты.

Уязвимости 2ФА

Не все реализации двух(много)факторной достаточно совершенны, что делает их уязвимыми различным видам атак. Разработчики тоже могут быть частью проблемы, если они не защищают cookie-файлы аутентификации должным образом.

Авторизационные куки должны иметь короткий срок действия. В противном случае, постоянная аутентификация может превратиться в постоянную угрозу.

У вас могут быть отличные процессы безопасности, и все же вас могут взломать, потому что cookie-файлы не имеют необходимых флагов (например, атрибут HttpOnly, Secure). Например, cookie-файлы для проверки подлинности должны отправляться с использованием каналов SSL/TLS. В противном случае данные могли бы быть отправлены в виде простого текста, и злоумышленникам нужно было бы только прослушивать трафик для перехвата учетных данных.

Некоторые приложения хранят информацию в файлах cookie с обратимыми хэшами, что позволяет киберпреступникам прогнозировать и подделывать токены. Приложение никак не может различить, исходят ли запросы от законного пользователя или от мошенника, если алгоритм был взломан.

Очень важно иметь соответствующую политику CORS для предотвращения вредоносных инъекций, которые могут быть выполнены удаленно, проводить регулярный дебаггинг и контроль безопасности кода.

Оптом дешевле

Чтобы получить первоначальный доступ, злоумышленники также могут проводить фишинговые атаки и целевые фишинговые кампании для внедрения дропперов, которые могут скрытно развертывать вредоносное ПО для кражи файлов cookie, чтобы собрать как можно больше файлов cookie и других учетных данных жертв с минимальными затратами и небольшими усилиями. Этот тип применения стилеров очень похож на тот, который используется в Raccoon Stealer и других вредоносных программах, которые распространяются через дропперы.

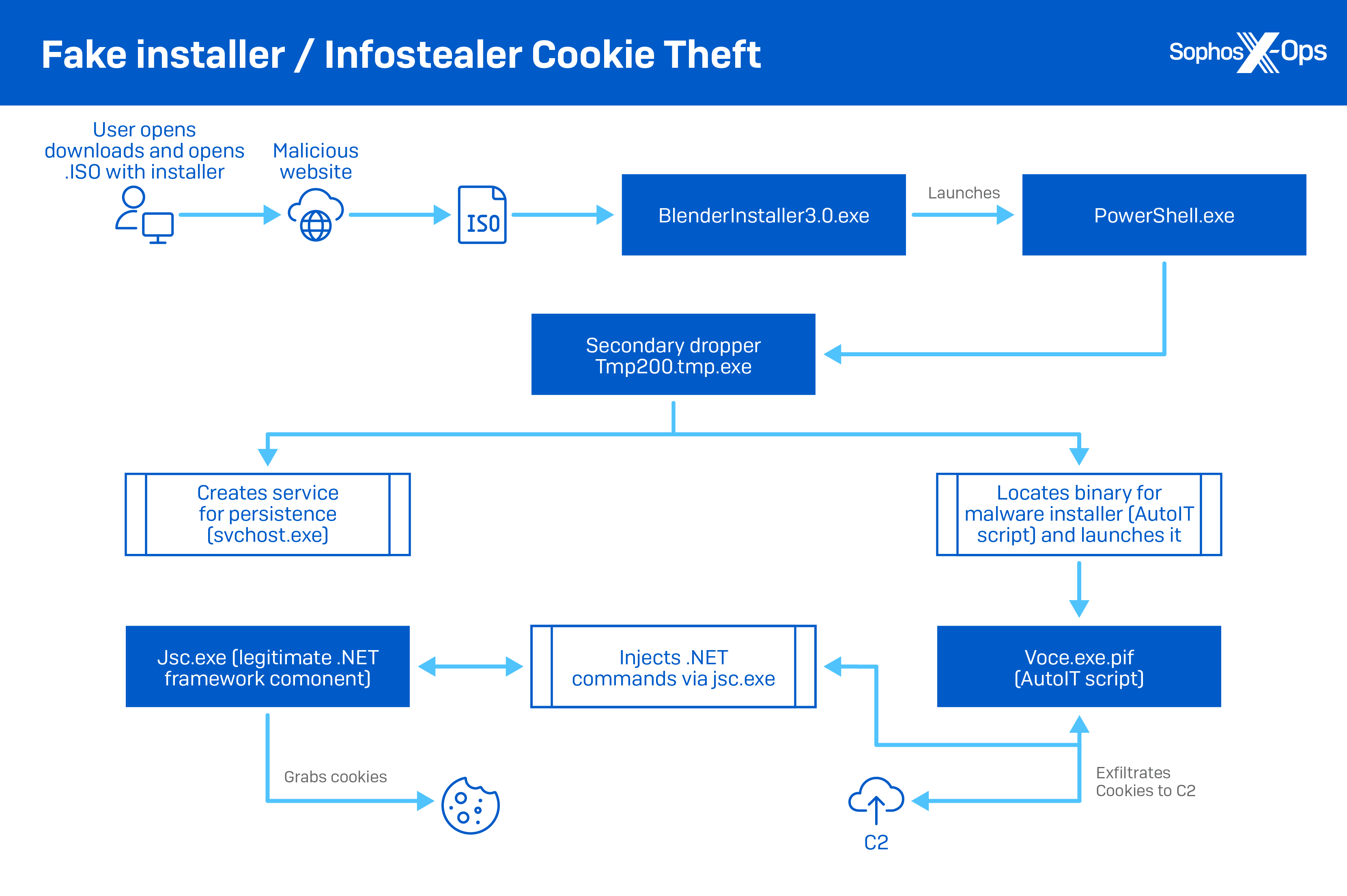

Вредоносные пакеты в ISO-файлах или ZIP-файлах рекламируются через сомнительные сайты, продвигаемые поисковой оптимизацией в качестве установщиков пиратских или «взломанных» коммерческих программных пакетов. Установочные файлы на основе ISO также широко используются вместо вредоносных документов при рассылке вредоносного спама по электронной почте — в основном, из-за недавней блокировки Microsoft макросов в загруженных онлайн файлах Office.

В одном случае дроппера, который был обнаружен в сети университета, вредоносное ПО-стилер пряталось в поддельном установщике программного обеспечения, загруженном с веб-сайта, рекламирующего пиратское коммерческое ПО. Установщик был в виде 300-мегабайтного ISO-файла, загруженного пользователем; большие файлы ISO часто используются для создания помех сканерам файлов антивирусным ПО.

ISO содержал BLENDERINSTALLER3.0.EXE, перепрофилированную утилиту установки программного обеспечения из другого программного пакета. Этот дроппер устанавливает несколько файлов, используя команду PowerShell и исполняемый файл, созданный с помощью AutoIT (легальный инструмент, которым часто злоупотребляют хакеры), для извлечения вредоносных программ из .ISO и загрузки дополнительных вредоносных файлов из сети доставки контента Discord. Затем вредоносный пакет вводит серию команд через процесс .NET (используя jsc.exe из платформы .NET), чтобы получить как файлы cookie, так и данные для входа в Chrome.

Целенаправленные атаки

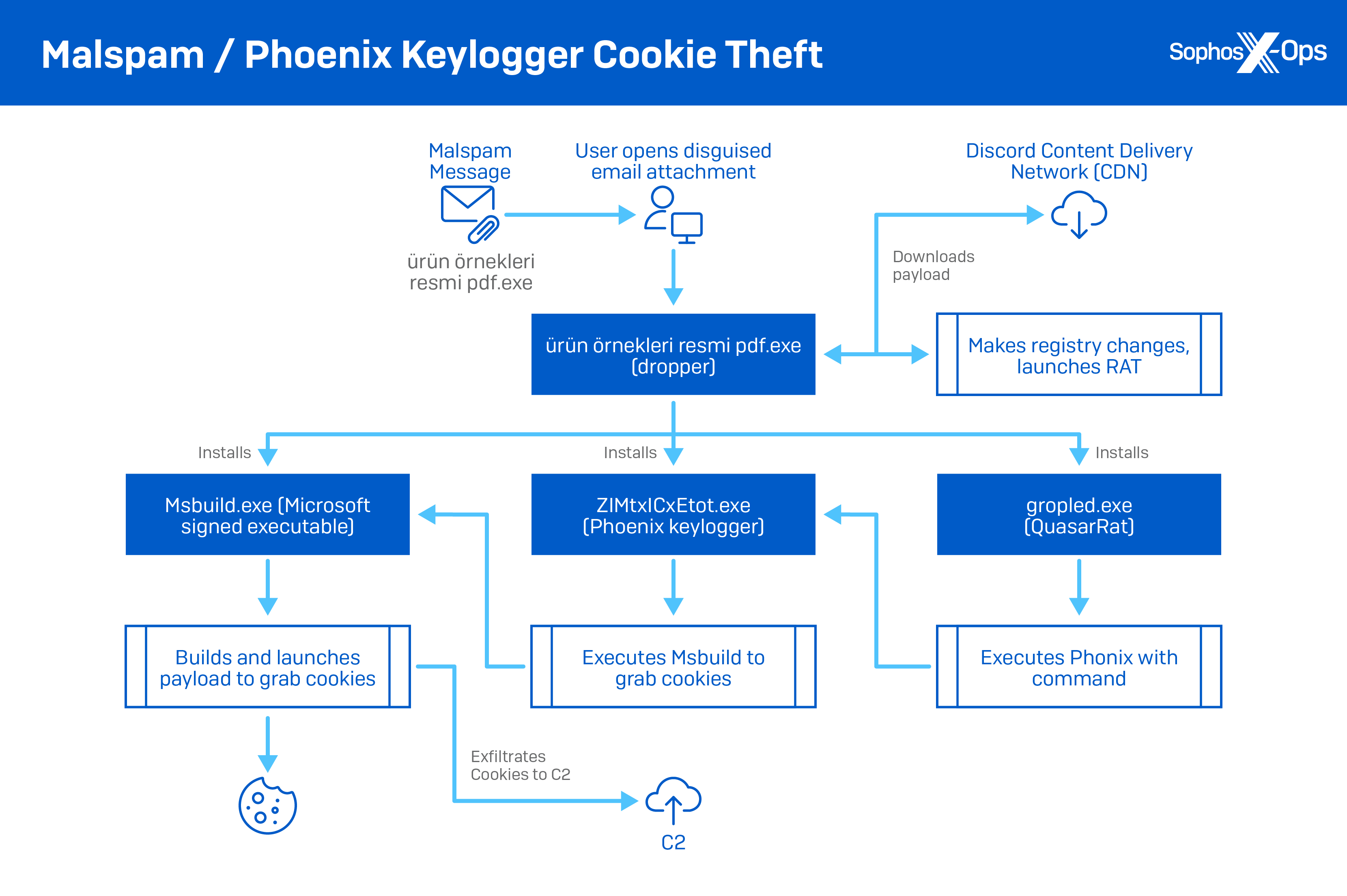

Вредоносный спам также используется с другими замаскированными вложениями, часто нацеленными на организации в определенных отраслях или регионах. В октябре 2021 года турецкий пользователь компьютера получил электронное письмо с вложением, архивным файлом XZ. Он содержит замаскированный исполняемый файл «ürün örnekleri resmi pdf.exe» (что переводится как «изображение образцов продукта pdf.exe»). Исполняемый файл представлял собой самораспаковывающийся дроппер вредоносного ПО, созданный на языке программирования Delphi (известном как «BobSoft Mini Delphi»).

Дроппер, в свою очередь, установил несколько исполняемых файлов. Первым был законный компонент Microsoft Visual Studio (msbuild.exe). MSBuild обычно используется для компиляции и выполнения проектов кодирования; ему можно передавать файлы проекта или XML-файлы, содержащие сценарии, в командной строке и запускать их. Поскольку файл является доверенным двоичным файлом Microsoft, его можно упаковать в дроппер, чтобы замаскировать вредоносный характер вредоносного ПО.

Второй исполняемый файл был извлечен из сети доставки контента Discord и расшифрован: это был кейлоггер Phoenix, похититель информации. Также в какой-то момент был исключен QuasarRat, инструмент удаленного доступа, написанный на C#.

В течение следующей недели злоумышленник использовал установленный QuasarRAT для запуска похитителя информации Phoenix и выполнения команд через MSBuild. Команды, созданные и выполненные MSBuild, получили доступ к файлам cookie на целевом компьютере.

Целенаправленные эксплойты

Кража файлов cookie — это не просто автоматизированное действие. В некоторых случаях это также является частью усилий активных злоумышленников, ищущих способы углубить свое проникновение в целевую сеть. В этих случаях злоумышленники используют плацдарм в сети для развертывания инструментов эксплуатации и используют эти инструменты для распространения своего доступа. По мере того, как все больше ценных данных перемещается из сети в облачные сервисы, злоумышленники добавляют к этим сервисам горизонтальное перемещение посредством кражи файлов cookie и очистки данных для входа в Интернет в свой список дел.

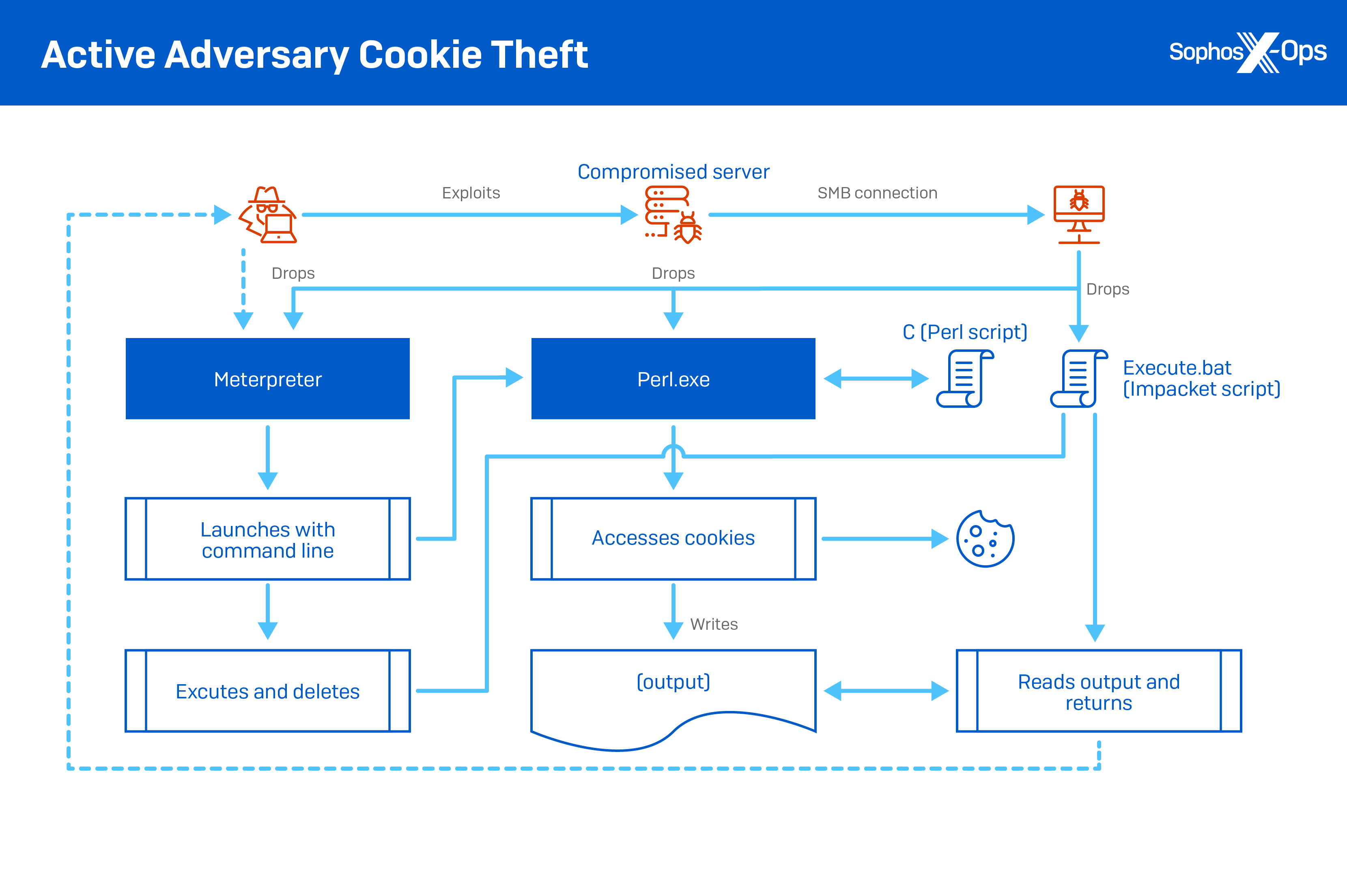

Мы обнаружили продолжительное вторжение такого рода, активное в июне 2022 года, когда кража файлов cookie была частью продолжающейся активности Cobalt Strike и Meterpreter, продолжавшейся несколько месяцев назад. Злоумышленники специально нацелились на файлы cookie в браузере Microsoft Edge. Во-первых, они смогли использовать набор эксплойтов Impacket для распространения из начальной точки входа через передачу файлов Windows SMB, сбрасывая Cobalt Strike и Meterpreter на целевые компьютеры в сети.

Затем злоумышленники поместили в целевую систему копию легитимного интерпретатора скрипта Perl вместе с файлом сценария Perl (названного c) и пакетным файлом (execute.exe), которые использовались в предыдущих вторжениях на основе Impacket. Затем они использовали Meterpreter для передачи следующей командной строки:

c:\\windows\\vss\\perl.exe -type c ^> \\\\127.0.0.1\\C$\\__output 2^>^&1 >

C:\\WINDOWS\\TEMP\\execute.bat & C:\\WINDOWS\\system32\\cmd.exe

/Q /c C:\\WINDOWS\\TEMP\\execute.bat & del C:\\WINDOWS\\TEMP\\execute.batСкрипт Perl получил доступ к файлам cookie на целевой машине и вывел содержимое во временный файл с именем _output. Пакетный файл, помимо прочего, передал злоумышленнику содержимое _output и удалил Perl-скрипт. Остальные команды оболочки отключили вывод на экран, удалили пакетный файл и завершили командную оболочку.

Индикаторы компрометации приведёнными здесь примерами атак доступны на гитхабе SophosLabs.

Держите куки под присмотром

Эти три примера представляют лишь часть спектра киберпреступлений, связанных с cookie-файлами. Функционал кражи cookie-файлов всё чаще включают во вредоносное ПО, а успех маркетплейсов, торгующих украденными куками, делает это выгодным бизнесом. Таргетированные атаки тоже всё чаще используют куки, при этом они могут оставаться невидимыми для простых антивирусов из-за абьюза легитимных исполняемых файлов — как уже имеющимися, так и установленными хакерами.

Кража cookie-файлов не была бы такой серьезной угрозой, если бы куки с длительным доступом не использовались таким количеством приложений. Slack, например, использует комбинацию постоянных и специфичных для сеанса файлов cookie для проверки личности и аутентификации пользователей. Хотя cookie-файлы сеанса удаляются при закрытии браузера, некоторые из этих приложений (например, Slack) остаются открытыми на неопределенный срок в некоторых средах. Срок действия этих cookie-файлов может быть недостаточно короткими, чтобы не позволить их использование в случае кражи. Токены единого входа, связанные с некоторой многофакторной аутентификацией могут представлять такую же угрозу, если пользователи не завершают сессии.

Каждый раз, когда пользователи игнорируют безопасность ради удобства, злоумышленникам становится на одно препятствие меньше, а круг потенциальных хакеров расширяется.

На самом деле, повторная аутентификация не является самой трудоемкой задачей, и многие операции можно автоматизировать с помощью таких методов, как мастер-пароли, автоматическое заполнение и автоматическая очистка. Значительная часть кибербезопасности основана больше на здравом смысле, чем на глубоких технических знаниях.

Регулярная очистка файлов cookie и другой аутентификационной информации в браузерах снижает потенциальное пространство для атаки, предоставляемое файлами профиля браузера

организации могут использовать административные инструменты для сокращения времени действия cookie-файлов на конкретных веб-платформах.

Пользователям не следует использовать встроенные функции для сохранения паролей, если только браузер не шифрует их, по крайней мере, мастер-паролем.

Следует снять флажок с параметра «запоминать пароли», и, по возможности, не следует разрешать постоянные сеансы.

Обычно можно настроить параметры так, чтобы браузер не спрашивал вас, хотите ли вы сохранить пароль каждый раз, когда вы входите в систему.

Также можно настроить автоматическое удаление всех cookie-файлов при закрытии браузера.

Менеджеры паролей могут избавить вас от необходимости вводить ваши учетные данные, потому что вам придется повторно аутентифицировать сеансы. Но это тоже не безупречное решение, поскольку некоторые вредоносные программы все еще могут устанавливать обманные расширения или процессы, которые могут перехватывать локальный трафик и данные, отправленные вашим менеджером паролей.

Hardware keys — такие, как Yubikey. По сути, флешка с кнопкой. После авторизации с логином и паролем, нужно ещё ввести ПИН Yubikey и нажать на кнопку. Самая мощная 2FA, только если преступники силой или обманом не заставят нажать на кнопку. У многих российских организаций и предпринимателей есть что-то похожее от налоговой — токен электронной цифровой подписи.

Естественно, усиление политики безопасности в отношении cookie-файлов имеет свою цену. Уменьшение продолжительности действия cookie-файлов означает необходимость регулярных повторных логинов. Некоторые пользователи пропагандируют радикальный отказ от логинов: «Почему нам нужно постоянно авторизоваться на YouTube, Reddit, Instagram и Twitter?»

Все эти приложения прекрасно работают анонимно — мы по-прежнему можем смотреть видео на YouTube, не входя в систему, мы можем читать Reddit без учетной записи. Понятно, зачем этим бизнесам нужно, чтобы мы были всегда залогинены. Но зачем это нгам? Чтобы мы получать «лучший» контент, чтобы чувствовать себя на связи и быть в курсе последних событий? Когда я вхожу в систему, мой рекомендуемый канал YouTube отлично справляется с предоставлением мне интересного контента, но хорошо ли это?… В настоящее время я стараюсь не выходить из системы настолько, насколько это возможно. Иногда мне нужно публиковать сообщения и отвечать на сообщения или комментарии. В такие моменты я временно войду в систему, но обязательно выйду сразу после этого. Боитесь пропустить отличный контент? Не переживайте - много не потеряете. Я по-прежнему натыкаюсь на лучший контент органически — например, когда друг присылает мне видео или твит, или когда я целенаправленно ищу этот контент. И я все еще могу наслаждаться этим без входа в систему!

Для сторонников современного стоицизма, регулярную очистку cookies, просмотр сервисов незалогиненными и ручной ввод паролей можно включить как часть стоических практик современного человека. Необходимые усилия, чтобы наравне с поддержанием персональной физической и психологической гигиены (гигиены отношений) — также поддержать и цифровую гигиену тоже.

Конечно, и это не решает всех проблем: некоторые веб-приложения, использующие клиентов на основе Electron или аналогичных платформ разработки, имеют другие уязвимости обработки файлов cookie; например, у них могут быть собственные хранилища файлов cookie, которые хакеры могут атаковать помимо хранилищ веб-браузеров.

В конце концов, если система безопасности слишком сильна, самые целеустремлённые хакеры сосредоточатся на эксплуатации человеческого фактора и социальном инжиниринге. Однако это существенно сокращает как круг жертв, ради которых могут пойти на такие усилия, так и круг специалистов, которым по силу компетентно провести такие атаки.

Текст: @EgorKotkin

Иллюстрации: Антон Дмитриев

cliver

Вот так почитаешь статьи, узнаешь в описании себя и обнаружишь вдруг, что ты оказывается практирущий философ-стоик!

EgorKotkin

А говорили «ботан, ботан». Я философ!

olololfail

а ещё: крошки в кровати это риск статьи за педофилию