Сбор и анализ данных по инцидентам в информационной безопасности — настоящий детектив, пусть и без выстрелов или слежки с переодеваниями. Как и обычным следователям, цифровым «Шерлокам» зачастую приходится долго ходить по кругу, выдвигать и отметать разные гипотезы, пока не удастся докопаться до сути. И никакие хитрые методологии или magic tools на основе ИИ не помогут, если специалисту не достает навыков, креативности и дедукции.

В статье расскажем, как ведется такая работа в Бастион, и что влияет на ход расследования. Возможно, эта информация поможет IT-директорам и другим ЛПР-ам более эффективно взаимодействовать с командой реагирования. Еще материал будет интересен тем читателям, которые подумывают сменить свой профиль на компьютерную криминалистику или вирусную аналитику.

Мотив, возможность и реализация: как действуют киберпреступники

Тактики, техники и процедуры злоумышленников в деталях описывают в базах Threat intelligence. Мы же для начала дадим упрощенную картину того, как действуют и какие цели преследуют киберпреступники. Подобно драматургии, здесь все сводится к ряду основных «сюжетов» — остальное лишь нюансы, пусть и существенные. Итак, обо все по порядку.

Мотивы и цели киберпреступников

Некоторые хакеры ориентированы на продолжительный сбор информации. В частности, это случаи промышленного шпионажа на государственном уровне (так называемые state sponsored кибератаки).

Яркий пример — нашумевшая кибератака северокорейской хакерской группы на одно из ведущих российских предприятий ракетной промышленности. Злоумышленники сохраняли доступ к сетям предприятия несколько месяцев. В итоге в Пхеньян утекли ценные разработки и чертежи. А у одного нашего клиента хакеры незаметно «гостили»… 8 лет! И это еще скромная оценка: по более ранним периодам логи и прочие цифровые следы не сохранились.

Другие киберпреступники мотивированы исключительно финансово и преследуют более приземленные цели, такие как вымогательство. Например, все больше компаний страдает от действий хакеров, использующих программы-шифровальщики.

Третья мотивация киберпреступников — получение персональных и других данных для социальной инженерии и реализации мошеннических схем. В результате деятельности хакеров утекают базы компаний и госорганов, которые затем гигабайтами вываливают в даркнет.

Возможности для кибератак

Долгое время самыми популярными лазейками в корпоративные сети оставались уязвимости интернет-приложений (Exploit Public Facing Application). Из нашего опыта чаще всего это VPN-ы и почтовые сервисы наподобие Microsoft Exchange.

Точками входа для киберпреступников служат и фишинговые письма. Распространенный вариант — «прилетевшие» по имейлу бухгалтерам и другим сотрудникам фейковые счета на оплату услуг подрядчиков.

Согласно нашей статистике, в последнее время на первое место вырвались атаки из серии так называемых Trusted Relationship, когда злоумышленники попадают в сеть организации через подрядчиков и партнеров.

Типичный ход кибератаки

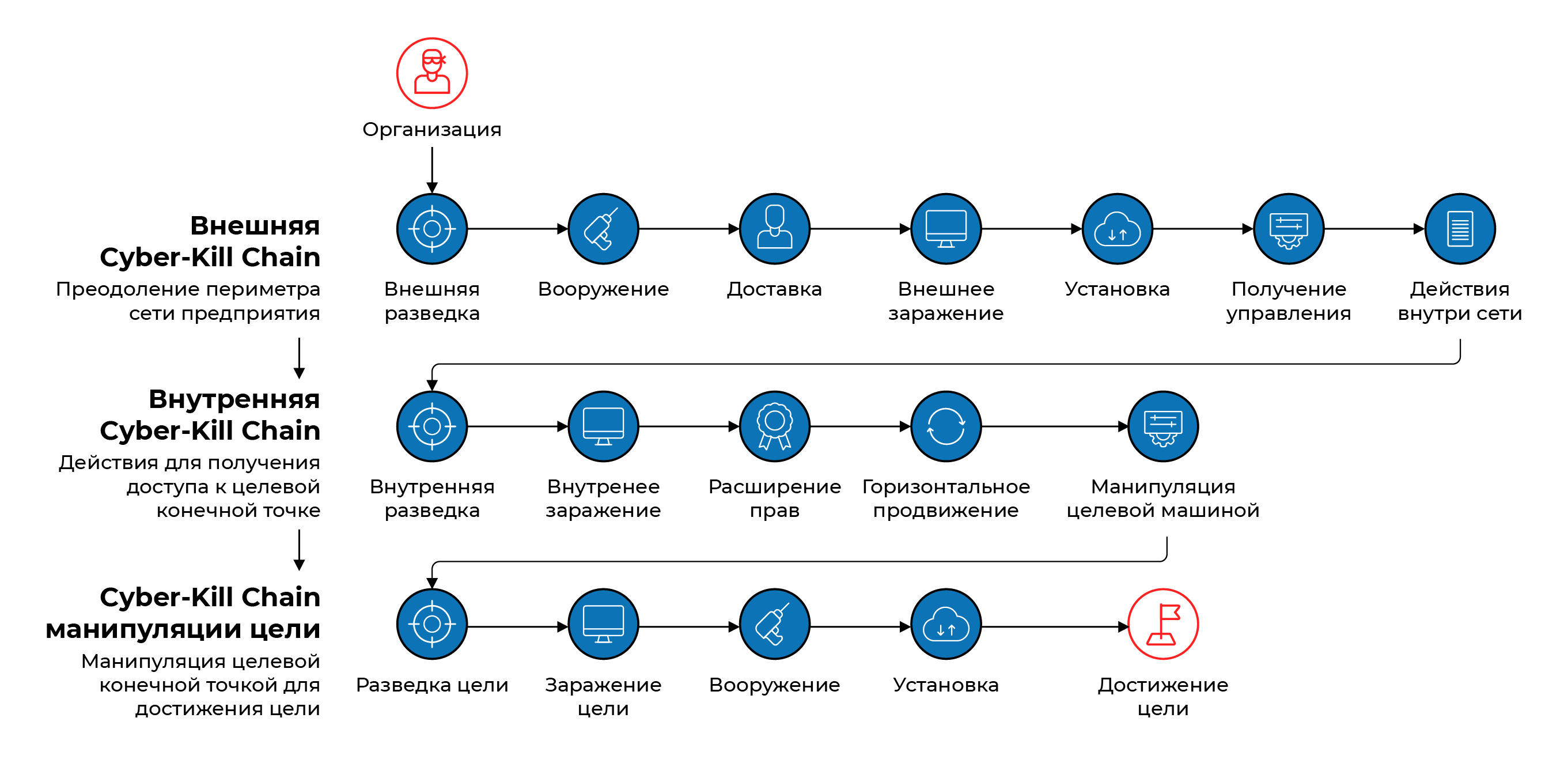

Стандартная методология Kill Chain выделяет три основных этапа кибератаки

Защиту обошли, и враг уже даже не «у ворот», а внутри корпоративной сети. Следующий его шаг — внутренняя разведка. Киберпреступник выясняет, как устроена сеть, какие хосты за что отвечают, куда заходят админы, где лежат самые ценные сведения. Затем следует заражение одной из машин, повышение привилегий, когда хакер узнает нужные пароли, получает доступ к учетными данным администратора, чтобы разгуливать по сети как у себя дома. Дальнейшие его действия зависят от мотивов и целей, о которых мы уже говорили выше.

Как проходит реагирование на инциденты

Здесь на сцену выходит компьютерный криминалист. Впрочем, если такого специалиста нет в штате, то мы немного поспешили. Сперва компании нужно найти подрядчика, который специализируется в вопросах информационной безопасности, и утрясти все юридические детали (заключить договор и т. д.).

Чем дольше тянутся согласования и волокита, тем меньше улик и следов остается. Логи уходят в ротацию, ценная информация о том, кто и с каких устройств аутентифицировался, постепенно исчезает. Вот почему иногда мы предлагаем нашим клиентам начать сбор данных еще до того, как подписаны все документы.

В чем смысл расследования кибератаки

Если к нам обратились в активную фазу инцидента, когда хакер еще не достиг своих целей, первым делом требуется связать ему руки. То есть разобраться, каким образом злоумышленник закрепился в сети, какие учетные записи скомпрометированы, и параллельно обезопасить все хосты организации. Дальнейшие задачи — восстановить последовательность инцидента, определить точки входа в сеть и продумать, как защитить ее от вторжений в будущем (так называемый харденинг сети).

В большинстве случаев клиенты обращаются к нам уже по факту завершения атаки, и работа начинается непосредственно с расследования.

К сожалению, не все правильно понимают смысл реагирования на инциденты. Некоторые клиенты просят лишь восстановить зашифрованные файлы, чтобы не платить выкуп. Подумаешь — слабые места сети остаются неизученными и словно говорят злоумышленникам: «Заходите еще!». К тому же большинство современных программ-вымогателей работают так, что шифрование необратимо и без приватного ключа с ним не справится даже гений криптографии. Стараемся объяснить это клиенту, а дальше все зависит от его понимания ситуации и приоритетов.

Сбор и анализ информации по кибератаке

С целями определились, теперь перейдем к процессу реагирования. Четко регламентированного алгоритма действий нет: все-таки расследование — не инвентаризация или сверка. Но есть ряд обязательных шагов и точек контроля. Для начала криминалист «прочесывает» сеть и устройства клиента, чтобы собрать так называемый триаж. Это слово с французским феодальным флером означает базовый набор данных об инциденте, полученных с жестких дисков, оперативной памяти, из трафика и т. д.

Исследуются:

- логи различных приложений;

- журналы ОС;

- сведения об аутентификациях и запуске программ.

Пригодиться может любая структурированная информация, сформированная тем или иным ПО.

Полученный цифровой улов преобразуется в удобные форматы и анализируется. В этом криминалистам помогают парсеры и экстракторы артефактов, ПО для работы с журналами и образами системы, утилиты для извлечения метаданных и так далее.

Иногда приходится «на коленке» писать какой-нибудь map-reduce, чтобы ускорить разбор логов и эффективнее выявлять аномалии. Автоматизация упрощает работу, но тулзы не всегда дают желаемый эффект в пару кликов. Порой все же нужно что-то проанализировать вручную.

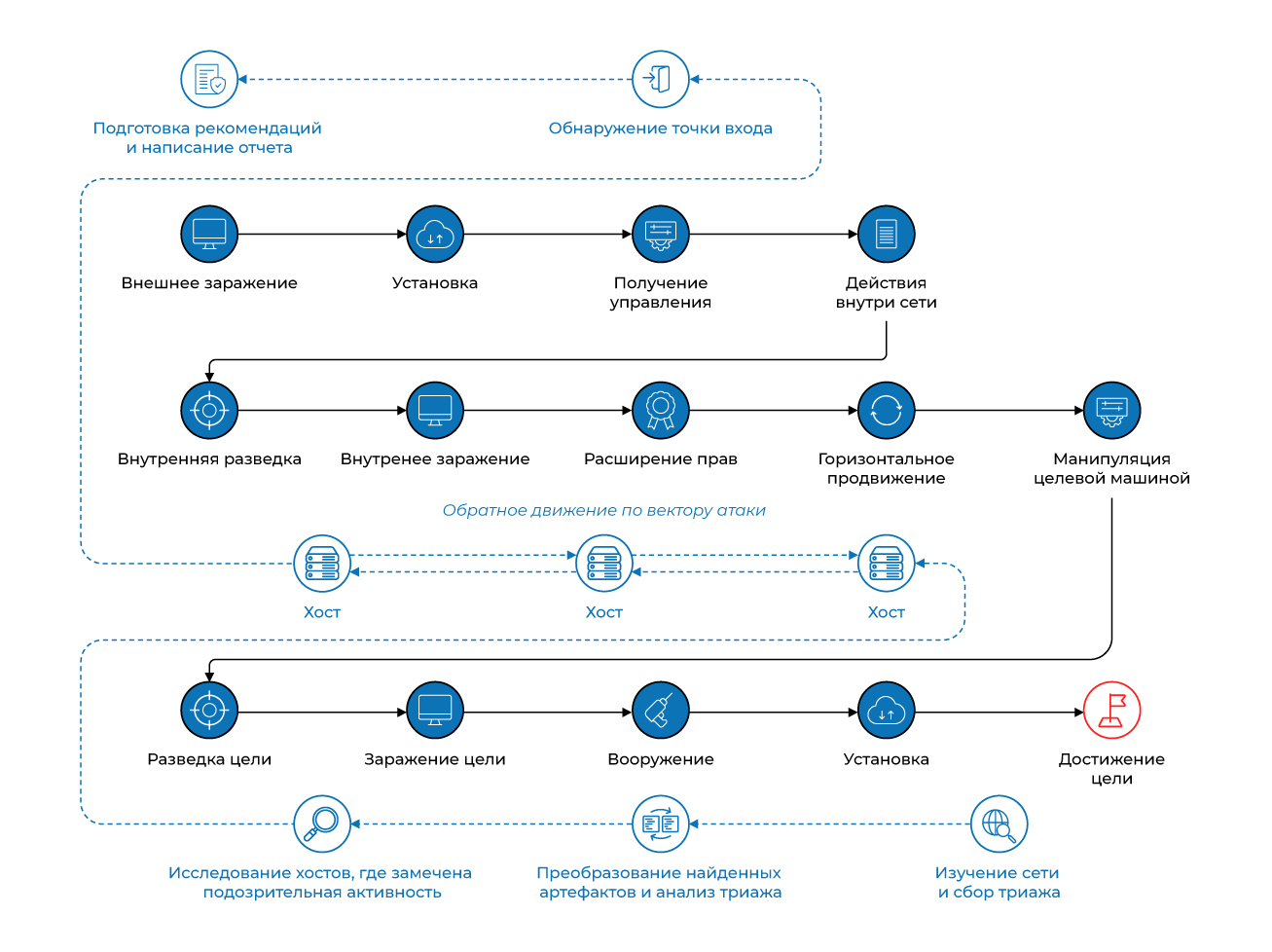

Разбор триажа дает верхнеуровневую картину случившегося и указывает, в каком направлении копать дальше. Как минимум, всплывает конкретный компьютер или учетная запись, с которой незваный гость окончательно закрепился в сети. Первым делом тщательно исследуется этот «последний рубеж обороны», затем выясняется, откуда хакер пришел на него. Идет поэтапное обратное движение по вектору атаки — от хоста к хосту, от учетки к учетке. Все эти реперные точки тоже пристально изучаются. Такая циклическая работа продолжается вплоть до того, пока не удастся вернуться к самому первому шагу хакера.

Условная схема хода расследования

Если исследование хостов и других источников не дает результатов, остается проявлять креатив и выдвигать гипотезы. Бывает, что и они не подтверждаются, и следствие временно заходит в тупик. Допустим, ряд косвенных свидетельств указывал, будто в сеть проникли через учетку определенного подрядчика, но подозрение не оправдалось. Приходится «перематывать» все назад и тестировать альтернативные версии.

При этом криминалист всегда пытается докопаться до трех принципиальных моментов. Первый — что именно, где и как исполнялось цифровым преступником. Второй — какие учетные данные использовались и оказались скомпрометированы в процессе атаки. Третий — временные метки всех обнаруженных действий. Вот основные кусочки, из которых складывается целостный пазл любой кибератаки.

Как работают с вредоносами

Обычная ситуация: криминалист натыкается на какой-то непонятный файл. «Вредонос!», — подсказывает чутье, опыт, VirusTotal или и то, и другое. Значит, пора подключать еще одного важного героя нашего детектива — вирусного аналитика. Тот изучает подозрительную находку, помогает понять ее функциональные возможности и, следовательно, доступные атакующему действия.

Как и в случае с криминалистической работой, здесь нет стандартизированных подходов и шаблонов. Выделяются лишь самые общие шаги, а дальше — как пойдет в зависимости от массы факторов. Вирусный аналитик распаковывает файл или программу, расшифровывает строки и импорты при помощи специализированного дизассемблера и отладчика, определяет функциональность. Параллельно он пытается атрибутировать вредонос по семейству и etc.

Увы, вирусным аналитикам для работы тоже не полагается «волшебная палочка», решающая все проблемы в пару кликов. Вместо нее — владение техникоймагической арифмантииреверс-инжиниринга, знание скриптовых языков программирования, умение работать с С-подобным кодом, который выдает дизассемблер. Пригождается и знакомство с API разных операционных систем.

Каковы же конкретные результаты работы вирусного аналитика? Прежде всего это выявление индикаторов компрометации: IP-адресов, доменных имен, всевозможных следов в реестре, файлов, созданных вредоносом. Такие сведения позволяют идентифицировать другие зараженные устройства и хосты, где орудовал киберпреступник. В идеале вовсе написать скрипт для быстрой расшифровки полезной нагрузки вредоносного файла и его детектирования в сети. Не помешает и провести атрибуцию находки для понимания, кто именно (например, какая группа хакеров) пользуется ей в своих атаках. Тогда получится пополнить базы Threat intelligence и в другой раз сразу узнать почерк хакеров. По аналогии выяснить, где и как они применяют определенные инструменты, какие оставляют следы. Все это значительно ускорит и упростит дальнейшую работу.

Какие факторы влияют на сбор и анализ информации по инцидентам

При расследовании инцидентов в ИБ дьявол кроется в «миллионе» деталей. Растягивать статью до романа-эпопеи в планы не входило, поэтому мы объединили все факторы, влияющие на процесс реагирования, в три основные группы.

1. Тип инцидента

Утечки баз данных и атаки с использование программ-шифровальщиков обычно не вызывают сложностей и расследуются довольно быстро. Механизмы подобных инцидентов подробно описаны в различных Threat intelligence, приемы киберпреступников хорошо изучены. Конечно, многое зависит от того, как настроены операционные системы и насколько корректно логируются данные в организации. Но решение любых возникающих проблем — скорее дело техники.

Все усложняется в случае инсайдерских атак, когда замешан кто-то из сотрудников организации. Чаще всего инсайдеру не нужно проводить сканирование сети и закрепляться в ней. Он сразу знает, куда идти и что делать, а значит практически не оставляет следов, и ему легко затеряться среди других пользователей. Определить, где легитимная активность, а где нет, затруднительно.

Допустим, кто-то из сотрудников месяц назад поменял пароль на более простой и вскоре в сеть проникли, чтобы украсть или зашифровать данные. Перед нами сам злоумышленник, соучастник или всего лишь жертва фишинга? А может быть, произошло странное совпадение и прямой взаимосвязи нет?

Тут-то и начинается «следственная» работа. Приходится наблюдать за поведением «засветившегося» сотрудника, выискивать другие подозрительные действия, несостыковки и на их основании строить гипотезы.

Если повезет, улики получится собрать быстро. Проанализировал логи по времени подключений к различным сервисам, изучил файлы журналов приложений, сравнил со стандартной активностью — и аномалия налицо. Вот только нужные записи нередко успевают уйти в ротацию. Да и как следует проработать возникшие догадки лишь своими силами криминалисту бывает сложно. Не станешь же «колоть» подозреваемых на допросах. Здесь пригождается помощь администраторов клиента, обладающих достаточными техническими возможностями для доскональной проверки действий сотрудников в сети.

Похожие трудности возникают при расследовании атак с участием подрядчиков и доверенных лиц (вышеупомянутые Trusted Relationship). Опять же остается минимум следов проникновения в сеть, поскольку злоумышленник использует легитимные доступы и возможности подрядной организации. Не повезло обнаружить какую-нибудь временную метку запроса к базе данных, указывающую на нужную аутентификацию, или другую зацепку, и следствие буксует.

На ум приходит кейс из практики. Хакеры проникли в сеть нашего клиента через учетку одного из подрядчиков. К нам обратились спустя пару месяцев после инцидента, когда сотрудничество компании с этим сторонним исполнителем уже прекратилось. По счастливой случайности системный администратор клиента не удалил SSH-ключ, который подрядчик использовал для входа в систему, а закомментировал его. По логам удачно произошедшей ошибки запроса к базе данных мы узнали примерное время утечки. Выяснилось также, какой SSH-ключ использовался при аутентификации — тот самый! Так мы и поняли, какого подрядчика скомпрометировали. Подобное везение смахивает на «рояль в кустах», и тем не менее это реальный случай.

2. Масштаб атаки и приемы киберпреступников

Длительность расследования во многом зависит от объема затронутой ИТ-инфраструктуры. Встречаются «дела на одну трубку», когда задействованы всего несколько хостов организации. Поскольку область поиска сильно локализована, разобраться в произошедшем реально за пару часов. Главное, чтобы нужные логи не успели уйти в ротацию. Напротив, чем больше хостов «отметилось» в инциденте, тем дольше тянется сбор и анализ информации.

Не менее важный фактор — характер действий киберпреступников. Взять хотя бы кибератаки с шифрованием. В большинстве случаев хакеры используют программы-вымогатели, которые воздействуют только на сами файлы. Остается доступ к ОС с ее журналами и реестрами, есть возможность собирать логи и другие криминалистические артефакты для анализа.

Куда хуже, если применяются программы типа BitLocker и выполняется полнодисковое шифрование. Сбор криминалистических артефактов затрудняется. Вся надежда на то, что киберпреступник наследил по оплошности. Нужно поднимать показания СЗИ, изучать журналы сетевого оборудования, чтобы хотя бы примерно прикинуть временные рамки инцидента исходя из косвенных данных. Вдруг у хакеров что-то пошло не так, и в эти сроки произошла какая-нибудь ошибка запроса, которую удастся идентифицировать и оттолкнуться от нее в поисках. Или же где-то остались незашифрованные диски. Если же такая атака затронула абсолютно все хосты организации, шансы достать артефакты ничтожно малы.

Не столь изощренный, но тоже действенный способ замести следы и помешать расследованию инцидента — вручную почистить логи в журналах ОС. В случае с Windows и Linux это выполняется довольно просто. Особо креативные хакеры вовсе создают на хостах виртуальные машины, которые используют в качестве плацдарма для кражи данных, а потом все удаляют. Свой ключик подбирается и к таким ухищрениям, но процесс расследования существенно растягивается.

Влияют на ход работы и типы применяемых хакерами вредоносов. Если условный Cobalt Strike с необфусцированным кодом можно оперативно разобрать одним скриптом, то с кастомными вредоносами так не выйдет. С большой вероятностью понадобиться писать какую-нибудь автоматизацию на Python, использовать дополнительные утилиты для анализа.

3. Зрелость клиента

Чем она выше, тем больше СЗИ функционирует в цифровой инфраструктуре клиента. Наличие в сети SIEM и EDR-решений значительно облегчает сбор данных об инциденте. Иногда все буквально сводится к запросам в SIEM по разным типам и времени событий, конкретным хостам. У таких систем как правило есть собственное холодное хранилище, где складируются даже те логи, которые давно ушли в ротацию в журналах ОС. Прямо в Web-интерфейсе можно посмотреть записи за последний месяц, два или три и достаточно быстро восстановить картину произошедшего.

Нередки и противоположные ситуации, когда никаких СЗИ в клиентской инфраструктуре нет, да еще и расследование стартует спустя месяц после инцидента из-за волокиты. Для сбора информации нужно отдельно прочесывать каждый хост, передавать и разархивировать полученные данные.

И вот нам удается определить устройство, на котором скорее всего произошла утечка. Только это ни разу не «Бинго!», так как все нужные логи уже исчезли. Никакого резервного копирования не предусмотрено, холодного хранилища тоже нет. Ясно лишь, что здесь была нелегитимная активность, а с какого сервера или хоста пришел киберпреступник уже не выяснить.

Наряду с чисто техническими моментами есть и организационный аспект в связи со зрелостью клиента. Системный администратор ушел в отпуск, IT-директор уехал в командировку, а без их «автографа» криминалистам никак не получить доступ к нужным хостам. Время идет, логи исчезают. Тогдацитируем клиенту слова лисы Алисы: «Ты сам себе враг!»пытаемся разъяснить, чем грозит промедление, и форсировать процесс. Но получается не всегда.

Основные выводы и советы

Подведем итоги всего вышесказанного. Заодно дадим несколько советов ЛПР-ам, которые ищут подрядчиков для расследования инцидентов, и разным IT-специалистам с профессиональным интересом к этому направлению.

Если вы ЛПР и ищете подрядчика для расследования инцидентов

- Ставьте правильные цели перед командой реагирования: выяснить последовательность инцидента, определить точки входа киберпреступников и разработать меры по защите сети. Ограничиться лишь восстановлением зашифрованных вымогателем файлов — это полумеры и не всегда технически осуществимо.

- Постарайтесь ускорить согласования и устранить юридические препоны, чтобы не затягивать начало расследования. Иногда стоит стартовать сбор информации сразу, еще до подписания договора. Минимизируйте количество административных барьеров для криминалистов на всех этапах реагирования.

- Трезво оцените ваш уровень зрелости (наличие СЗИ, процедуры согласования и т. д.) и учитывайте, что от этого могут зависеть сроки и результаты расследования.

- Будьте готовы, что криминалистам потребуется помощь ваших администраторов. Только они смогут собрать наиболее полную информацию по действиям сотрудников.

Если вы IT-специалист и подумываете о смене профиля

- Не рассчитывайте, что сможете действовать исключительно по готовым шаблонам. Все имеющиеся методики примерны и не являются «истиной в последней инстанции». Придется часто «креативить» в зависимости от типа и сложности атаки, зрелости клиента и массы других обстоятельств.

- Это не только техническая работа, но и в полном смысле слова расследование. Здесь не обойтись без логического мышления, дедукции, внимания к мельчайшим деталям, построения гипотез и т.д.

- Автоматизированные инструменты помогают, но это не «волшебная палочка». Многое все равно придется делать вручную.

- В расследовании кибератак могут пригодиться навыки программирования, например, чтобы «на коленке» написать какую-нибудь утилиту для анализа данных.

- Постоянно штудируйте базы Threat intelligence. Информация из них позволяет правильно сориентироваться в атаке и пойти в нужном направлении, даже если анализ ничего не дал.

- Лучше запастись

антидепрессантамитерпением и спокойствием. Выдвинутые гипотезы подтверждаются не всегда, а порой расследование вовсе движется по кругу. - Важно не только разобраться в случившемся, но и посоветовать клиенту меры по предотвращению подобных инцидентов в будущем. В ходе расследования придется подмечать малейшие «бреши» в сети и продумывать, как их закрыть.

- Криминалист и вирусный аналитик — два разных специалиста. И все же им не помешает иметь хотя бы самое общее представление о рабочих инструментах и методиках друг друга. Так взаимодействие будет эффективнее.

msuhanov

Шифрование, в случае с BitLocker (и с любым подобным FDE-решением: DiskCryptor, BestCrypt и т. п.), часто не доводится до конца, инициированный злоумышленником ребут его обрывает (ведь без ребута машина продолжит работать как обычно, шифрование же прозрачное). Поэтому логи будут, просто нужно знать, как их достать (если часть файловой системы зашифрована, а часть — нет).

В моей практике удается накарвить нужные события из EVTX в большинстве случаев.

Вам задают вопрос про восстановление, а вы отвечаете про взлом шифрования (алгоритма или его реализации). Вам могу сказать лишь одно: методы восстановления данных работают, долго, дорого и с малой эффективностью, но какой-то положительный результат без уплаты выкупа клиенты чувствуют.

В моей практике была ситуация, когда одной командой Windows клиент смог "провернуть фарш назад" после DiskCryptor, при стандартных входных данных: пароль и ключ неизвестны, шифрование оборвано ребутом, инцидент начал расследоваться после ребута, EDR-телеметрии с хоста нет (т. е. нельзя, например, посмотреть, с какими аргументами что-то запускалось на хосте).

Midali Автор

Вы абсолютно правы, действительно, если диск зашифрован не полностью, из него можно достать различные файлы (в том числе и EVTX) и кажется, что это именно тот случай, который обозначен в части текста про "незашифрованные диски" (возможно тут было недостаточно точно сформулировано). По поводу часто — тут зависит от личного опыта, у нас такое встречалось, если не изменяет память, всего один раз.

Что касается восстановления файлов, в данном случае речь идёт не о полнодисковом шифровании, а о более часто встречающихся файловых вирусах-шифровальщиках. По поводу работающих методов восстановления данных — да, действительно, как вы и сказали, "долго, дорого и медленно", и, по нашему опыту, положительного выхлопа в таком случае практически нет, поэтому лучше не давать клиентам надежд, которые скорее всего не выполнятся