Сайт знаменитой компании по сертификации в области информационной безопасности EC Council начиная с понедельника 21го марта 2016 заражал посетителей вымогательским ПО TeslaCrypt.

Как описывает источник в своем блоге (Yonathan Klijnsma), атаке были подвержены определенные пользователи из некоторых стран, а именно:

После перенаправления со страниц сайта, жертва попадала в итоге на страницу Angler exploit kit где используется flash или silverlight компоненты для эксплуатации уязвимости. Angler exploit kit сначала запускает троян ‘Bedep’ на машине жертвы, который загружает последнийпэйлоад payload.

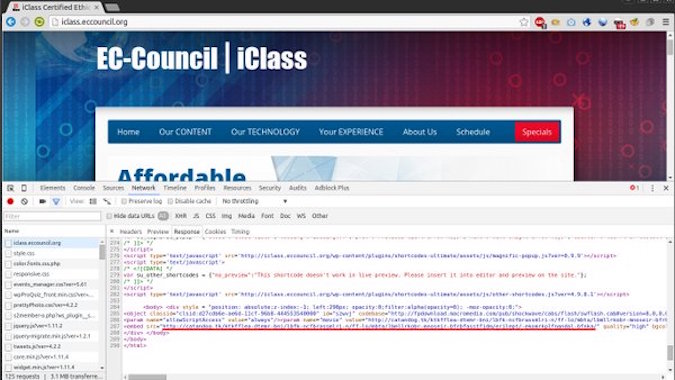

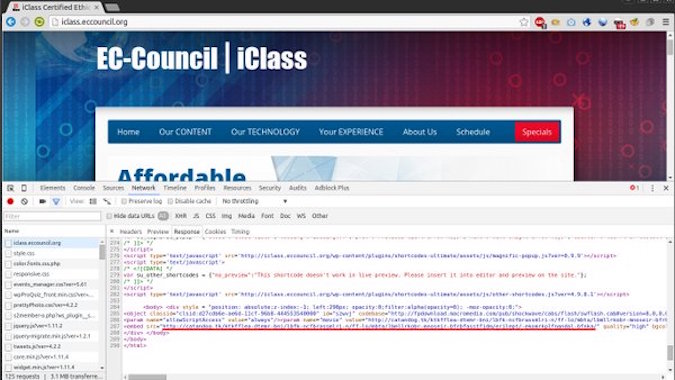

Как описано в источнике, скорее всего сайт компании EC Council использует известный CMS Wordpress с уязвимым модулем, который и оказался дырявым и привел к заражению.

После заражения TeslaCrypt требует от жертвы 1.5 BTC или 622$ для расшифровки файлов.

Для дополнительной информации Yonathan оставил адреса серверов управления и распространения малвари, так что в корпоративных сетях можно добавить этот список в blacklist:

Bedep C&C:

TeslaCrypt C&C:

Как описывает источник в своем блоге (Yonathan Klijnsma), атаке были подвержены определенные пользователи из некоторых стран, а именно:

- Посетители использовавшие в качестве браузера Microsoft Internet Explorer (или использование юзер агента Internet Explorer)

- Посетители перешедшие с поисковиков Google или Bing.

- Использовался IP блок лист и геолокация по IP.

После перенаправления со страниц сайта, жертва попадала в итоге на страницу Angler exploit kit где используется flash или silverlight компоненты для эксплуатации уязвимости. Angler exploit kit сначала запускает троян ‘Bedep’ на машине жертвы, который загружает последний

Как описано в источнике, скорее всего сайт компании EC Council использует известный CMS Wordpress с уязвимым модулем, который и оказался дырявым и привел к заражению.

После заражения TeslaCrypt требует от жертвы 1.5 BTC или 622$ для расшифровки файлов.

Для дополнительной информации Yonathan оставил адреса серверов управления и распространения малвари, так что в корпоративных сетях можно добавить этот список в blacklist:

Bedep C&C:

- 89.163.240.118 / kjnoa9sdi3mrlsdnfi[.]com

- 85.25.41.95 / moregoodstafsforus[.]com

- 89.163.241.90 / jimmymorisonguitars[.]com

- 162.244.32.121 / bookersmartest[.]xyz

TeslaCrypt C&C:

- 50.87.127.96 / mkis[.]org

- 213.186.33.104 / tradinbow[.]com

Комментарии (13)

lBaltazar

28.03.2016 18:30Сравним ссылки:

www.eccouncil.org < адрес в статье

iclass.eccouncil.org < адрес на картинке

Per rectum ad aspera?

disakov

Понятно, что вроде как со всеми такое может случится. но уж контора, которая раздает сертификаты по безопасности могла бы следить за своим сайтом. Тот же corelan.be тоже на Wordpress, но криптолокеры не раздает. Хотя если эти люди придумали CEH, то чего уж от них ждать.