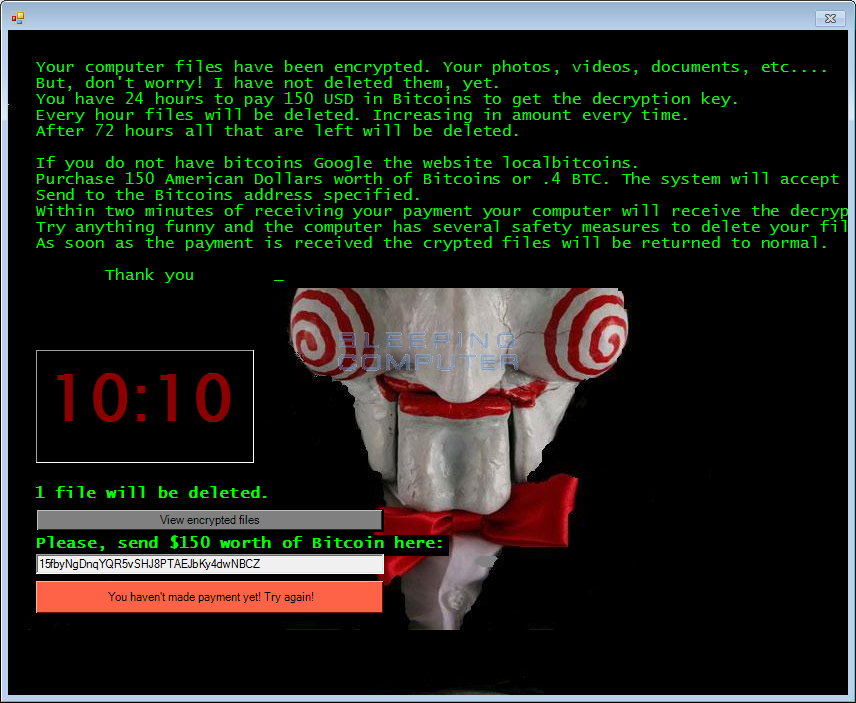

Зловредных программ, угрожающих сохранности данных пользователя, становится все больше. Не успели решить проблему с криптовымогателем Petya, шифрующим жесткий диск пользователя вместо отдельных файлов, как появилось еще одно ransomware — криптовымогатель Jigsaw. Это ПО не просто шифрует файлы пользователя и требует выкуп за их дешифровку. Каждые 60 минут удаляется один файл пользователя, также данные уничтожаются вымогателем и при попытке перезагрузить ПК. Через некоторое время ежечасная «экзекуция» затрагивает уже не один, а больше файлов. При перезагрузке же удаляется не один и не два файла, а сразу тысяча.

Все это очень сильно действует на пользователя, и тот, в большинстве случаев, предпочитает заплатить. При этом на экране выдается инструкция о том, сколько нужно заплатить (биткоин-эквивалент $150) и где можно взять биткоины для оплаты «выкупа». Уже страшно? В общем-то, все это может подействовать и на технически подготовленного пользователя… Но выход есть — как и в случае с Petya, нашлись пользователи, которые научились обезвреживать ransomware. Теперь эти пользователи делятся опытом с другими.

Что делать?

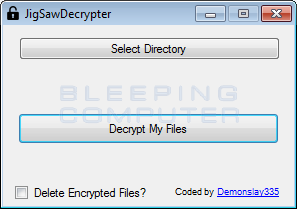

Благодаря анализу, проведенному пользователями Твиттера MalwareHunterTeam?, DemonSlay335?, и BleepinComputer, найден способ обезвреживания ПО. Выпущен дешифровщик, который может расшифровывать файлы, затронутые Jigsaw.

Изначально необходимо завершить процессы firefox.exe и drpbx.exe в диспетчере задач. Это позволит избежать удаления файлов. Затем запускаем MSConfig и останавливаем процесс firefox.exe, который расположен в %UserProfile%\AppData\Roaming\Frfx\firefox.exe. Далее дешифруем файлы при помощи этой программы.

Все довольно просто:

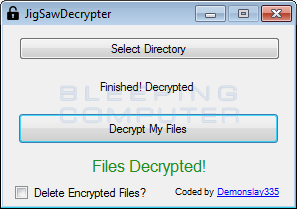

Если нужно расшифровать все файлы на диске, выбираем не папку, а корень диска, и нажимаем на «Decrypt my files».

А дальше — дальше запускаем антивирусное ПО с новыми базами, и проверяем ПК.

Технические детали Jigsaw

После того, как зловред попадает на компьютер пользователя, он начинает искать файлы с определенным расширением, и шифрует их с AES-шифрованием. Родные расширения заменяются на .FUN, .KKK, или .BTC.

Их список размещается в %UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt. Биткоин адрес сохраняется в файле %UserProfile%\AppData\Roaming\System32Work\Address.txt.

Файлы, связанные с этим зловредом:

%UserProfile%\AppData\Roaming\Frfx\

%UserProfile%\AppData\Roaming\Frfx\firefox.exe

%UserProfile%\AppData\Local\Drpbx\

%UserProfile%\AppData\Local\Drpbx\drpbx.exe

%UserProfile%\AppData\Roaming\System32Work\

%UserProfile%\AppData\Roaming\System32Work\Address.txt

%UserProfile%\AppData\Roaming\System32Work\dr

%UserProfile%\AppData\Roaming\System32Work\EncryptedFileList.txt

Наконец, элементы реестра:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\firefox.exe %UserProfile%\AppData\Roaming\Frfx\firefox.exe

Как видим, шифровальщик не самый опасный, но задумка, конечно, сильная. Если будущие версии криптовымогателя будут защищены лучше, справиться с Jigsaw будет куда как сложнее.

Комментарии (68)

br0x

13.04.2016 15:49А зачем вообще шифровать, если можно просто удалять и прописывать нулями? Все равно ведь пипл заплатит через какое-то время

masai

13.04.2016 16:09Если просто удалять по одному, то пользователь может выключить компьютер и подключив диск к другому компьютеру вытащить данные.

GoldGoblin

13.04.2016 16:43Имеется ввиду затереть сразу все файлы а написать что они зашифрованы. br0x Вы злодей :)

alexws54tk

13.04.2016 17:16<сарказм>

А как ещё «бороться» с пользователями игровой прошифки и наполнения для неё версиями „Торрент эдишн“?

</сарказм>

EvgeniD

14.04.2016 12:56Вшить в видеокарты ATI/Nvidia частоты, не позволяющие играть в 3D?

А требование выкупа зашить в заставку при запуске (некоторые биосы/редакторы точно позволяли это)

В случае с Intel — патчим uefi, может быть там кое-что интересное…

Забыл название технологии, суть: windows запускает бинарник, вшитый в uefi…

EvgeniD

14.04.2016 13:04Windows Platform Binary Table

Lenovo отличилась снова: bloatware оказалось встроенным в BIOS ноутбуков компании

Пруф.

0x131315

13.04.2016 18:33Ничто не мешает это сделать и при шифровании — процесс шифрования занимает около недели. И лишь когда весь список будет обработан — выскакивает сообщение, вирь вылазит из тьмы и просит денег.

Профилактика вполне эффективна — стоит лишь контролировать ресурсы своей системы, и отлавливать тех, кто ими пользуется без спроса. Так можно поймать вирь на раннем этапе, и не потерять слишком много информации — вирь вынужден шифровать кучу мусора, т.к. не в состоянии идентифицировать важные данные.

tmin10

13.04.2016 17:16+2Корпоративная этика: если все вирусы после оплаты будут восстанавливать файлы, то им продолжат платить. А если никто ничего восстанавливать не будет, то платить никто просто не будет, т.к. файлов никак не вернуть.

br0x

13.04.2016 17:33Да, в этом есть смысл. Пираты, живущие по кодексу чести)

tmin10

13.04.2016 17:46+2Приходится, иначе им не будет доверия… Хотя напрашивается жестокая идея, как лишить их бизнеса: сделать несколько атак таких же локеров, которые стирают файлы и требуют деньги, ничего не восстанавливая и ещё и издеваясь над заплатившими. Тогда процент платящих будет намного ниже и бизнес перестанет быть рентабельным для всех. К сожалению, для этого должны пострадать очень много юзеров, что неприемлемо.

stalinets

13.04.2016 20:07+3Идея хорошая. Те, кто борется с киберпреступностью, могли бы развить её и реализовать. Реальных жертв можно было бы заменить на подставных, развернув информационную кампанию, чтоб везде появлялись статьи про массовые вирусы-вымогатели, ничего не дешифрующие после оплаты. Это ударило бы по доходам вирусописателей, но до конца всё равно не победило бы.

kprohorow

13.04.2016 23:05Совершенно верно. Честность это самый дорогой товар в мире, даже в криминальном. Кидал и отморозков никто не любит.

MTyrz

14.04.2016 05:01Помнится, в эпоху винлокеров примерно один из десяти возвращал какой-нибудь код разблокировки. Ко мне тогда довольно много народу обращалось со словами «я им заплатил, как просили, для надежности два раза, а они...»

Alexey2005

13.04.2016 17:37Ох и сильно же этот вымогатель воздействует на пользователя! До такой степени, что юзер, потея от ужаса, беспомощно наблюдает, как улетают его файлы, но при этом даже не помышляет о том, чтоб вырубить комп.

aquamakc

13.04.2016 18:33+1Значок приложения уж больно смахивает на дефолтный у WinForms из Visual Studio

nonand

13.04.2016 18:33Как видно про mkv и flac этот шифровальщик не знает. Кстати можно все важные для себя расширения переименовать, например doc>doc1, на работоспособность используемого их софта скорее всего не повлияет, а от шифровальщиков защитит. Можно даже батник написать и в планировщик закинуть, который будет это делать периодически автоматом. Правда еще вопрос проверяется ли только первое вхождение, тогда лучше что-то вроде doc>dc1.

До чего все-таки страшные стали зловреды, раньше подцепишь трояна, ну пароли уведет, поменяешь потом, спам будет рассылать, а теперь все ценное портят. Бэкапы, конечно, спасут, но их еще надо своевременно делать.Alexey2005

13.04.2016 18:54Те бэкапы, которые делает среднестатистический пользователь, зачастую бессильны против таких троянов. Потому что если бэкап делается простым копированием на внешний диск, то троян зашифрует и его тоже.

А если в облако, то облако вполне может успеть синхронизироваться с зашифрованным диском.

Amando

13.04.2016 23:05+1Изменяется имя файла, то есть в конце добавляется расширение другое, значит файлы в облаке останутся прежние.

fpir

14.04.2016 13:45В описании каждого нового шифровальщика, с замиранием сердца ищу расширение .TIB.

Пока не видел.

Meklon

14.04.2016 16:22А на отдельный раздел? Acronis вполне так делает. У обычного пользователя не туда доступа.

fpir

14.04.2016 16:34Вернее уязвимость есть.

Бухи заходят на сервер RemoveApp под админскими учётками. Без этого никак. И хотя сами они сидят под пользовательскими и это, физически, другой сервер всё-ж у них есть доступ с админскими правами. Надо, наверное, вывести backup-сервер из AD

Jokerzp

18.04.2016 10:37Буквально недавно компания Veeam представила интересную новую функцию в своем продукте по созданию бэкапов, направленную на противодействие криптолокерам. При использовании USB-устройств для хранения бэкапов можно настроить автоматическое отсоединение съемного устройства после завершения резервного копирования (Eject removable storage once backup is completed).

Считаю эту функцию весьма актуальной, в связи с участившимися всплесками активности криптолокеров.

Barafu

13.04.2016 19:06+1Вообще-то зловреды с этого начинали — показать картинку и форматнуть винт или БИОС. Потом уже начались ботнеты и пароли. Развитие пошло по спирали.

Защищаться от шифровальщиков надо не этими бабушкиными способами, а нормальной политикой безопасности системы, когда, если скачал экзешник, то, чтобы его запустить, нужно пару раз явно подтвердить, что ты этого хочешь. А если и запустил, то это не даёт софту по умолчанию право править ядро, ставить драйверы или лезть в файлы другого пользователя.

У меня есть сервачок-файлопомойка, так там есть shadow-копии всех ценных файлов. И копии с этого сервака никак нельзя удалить (заблокированы команды работы с ФС) и диск нельзя форматнуть (заблокирован низкоуровневый доступ) и в ядро нельзя встроиться (цифровая подпись). Вот там вообще ни один зловред ничего не испортит, в худшем случае зафлудит пустое место.

Но народу, видите ли, неудобно, когда ты скачал exe-шник а ещё надо разрешения ему выдавать, народ, видите ли, пугается вопросов UAC и отключает его нафиг целиком. А потом возмущаются, чего мол, так много троянов…

impetus

14.04.2016 00:14+1уже объясняли — от гос.органов ходят экселевские фалы со скриптами — без них там каша. Соотв когда с похожего на ЦБ адреса приходит заскриптованный файл — «новые положения обмена валюты для банков (вступают в действие с понедельника).doc» — как должен поступить финдир в пятницу вечером? Особенно если админ и безопасник уже свалили…

kasperos

14.04.2016 07:21«новые положения обмена валюты для банков (вступают в действие с понедельника).doc .exe» -же

kprohorow

14.04.2016 11:41На грамотно настроенном сервере письма с таким файлом во вложении не будут доставлены. Ключевое слово: «грамотно».

kasperos

14.04.2016 12:04В грамотно построенной операционной системе

Ключевое слово: «грамотно».

Такой или иной экзешник, полученный по почте или через флешку, никогда не получит прав доступа к документам пользователя и тем более к «0 кольцу» системы. Почта изначально задумывалась как средство передачи текстовых сообщений (кому, тема, «Приветы»). Это уже позже придумали как файлы цеплять. С заражением нужно бороться на уровне ОС, а не встраивать в «роутеры информации» средства анализа и контроля.

Barafu

15.04.2016 13:19А что, скрипты в Excel не sandbox-ятся нормально? Если нет — признать Excel программой-зловредом и запускать в виртуалке, с зарегулированным доступом к собственно документам.

vanyatwo

13.04.2016 19:57-1Все эти вирусы — следствие поведения самих пользователей. Только императивный доступ!

Расскажу на своем примере — работаю в ВУЗе. Все машины в моем поле зрения были поставлены на простую схему «Администратор» для меня, «Пользователь» для всех. Все необходимые программы (7zip, Sumatra и тд) ставятся заранее. Необходимо новое ПО — заявка и обоснование.

impetus

13.04.2016 20:51Все необходимые программы (7zip, Sumatra

И не говорите — что вообще этим людишкам надо-то? — кирзачи, портянки — есть, перловки — навалом, плац покрашен, в строю песни поют — радуются… чего не хватает?

vanyatwo

13.04.2016 21:07Это вы из-за того, что «императивный» однокоренное с «империя»? :D

А вообще, Autodesk пакет с серверной лицензией, OCR и профильный по кафедрам. Там хороший набор ПО, просто он весь записан был в изначальное ТЗ :)

impetus

13.04.2016 23:43-1А скрипты в автодесковых файлах вы тоже не даёте пользователям запускать?

А поработать с тем же самым учебнымм файлом дома? (т.е воткнуть флешку) тоже?

(я так понял что это ВУЗ и вы — препод (и привыкли всехсчитать идиотамистроить)

vanyatwo

13.04.2016 23:49+1Тут у меня для вас два аргумента:

• т.к. это лицензия, пакет постоянно обновляется;

• из того, что я понял по поводу этих скриптов (до этого не слышал, в гугле первые ссылки по запросу autodesk script virus) — они влияют только на сам автокад. Это не проблема. Стерли машину => восстановили из слепка (на каждый комплект железа свой слепок, таких «локальных» парков не много, поэтому могу позволить) => подключили к серверу лицензий, через 5 минут работа продолжается.

А вообще, опять же, не встречался со скриптами в принципе (сам за автокадом не работаю), поэтому не знаю как они себя ведут под обычным пользователем. Во всяком случае, никто еще не жаловался.

impetus

14.04.2016 00:04ок. т.е. об этом векторе атаки вы узнаете уже по факту.

Вот и вся цена ваших императивов.

Впрочем если ваши пользовтаели ценного контента не генерят и результатов их работы вам не жалко — то действительно пофигу. Соотв. ваш подход только для таких случаев и годен.

vanyatwo

14.04.2016 00:23+2Ну да, я из тех людей, что не могут знать всего на свете :)

По поводу ценного контента — студенты и преподаватели являются пользователями. Их контент сводится к воспроизведению действий, указанных в методичке. Т.е. при потере данных никто особо не расстроится.

Но опять же — за 3 с лишним года я ни разу не сталкивался. Столкнулся бы — и с этим что-то придумал. Пока такой необходимости не было.

impetus

14.04.2016 00:49Т.е. при потере данных никто особо не расстроится.

Завидую! (ушёл спать, напевая «если у вас нету данных — вам их не потерять»)

chaynick

14.04.2016 13:45Вы это… Дайте вариант, при котором у вас будет гарантия полной защиты от угроз и потерь данных.

impetus

14.04.2016 14:03Защита от трёхсотчасового гамма-всплеска в понятие «полная» входит?

chaynick

14.04.2016 14:05Естественно! Причем по всей планете.

Вывод — что системы безопасности не нужны в принципе, так как ничего не гарантируют?

impetus

14.04.2016 15:39Этот же вывод, но в «градациях серого»: вероятность события, умноженная на ущерб = цена вопроса.

Соотв (цена мероприятий по защите) / (цену вопроса) не должна превышать где-то 1.3 (те самые пресловутые 30% прибыльности, за которые капиталист готов пуститься во все тяжкие).

если цифра сильно отлоняется от этой в какую-либо строну — или кто-то кого-то на… или кто-то чего-то недопонимает, т.е сильно неоправданно рискует.

chaynick

14.04.2016 15:44>И не говорите — что вообще этим людишкам надо-то? — кирзачи, портянки — есть, перловки — навалом, плац покрашен, в строю песни поют — радуются… чего не хватает?

Ну тогда чего к человеку цепляетесь? Решение достаточно надежное для своих денег, и не стоит изобретать «вирусы в скриптах автокада» — старый добрый аппаратный кейлоггер вполне справиться с утечкой данных.

rkfg

13.04.2016 21:28А как эти меры защитят от шифрования пользовательских файлов? Если сами пользователи имеют доступ к файлам, вирус точно так же сможет их менять. А запустить они его могут из почты, с флешки и т.д.

vanyatwo

13.04.2016 21:29Они его не могут запустить. Что Петя, что данный «фрукт», основную работу начинают только после запуска исполняемого. А обычный пользователь не может запустить неизвестный системе исполняемый файл.

nonand

14.04.2016 15:44А через уязвимости браузера шифровальщик может пролезть?

Можно еще кстати запретить удаление/модификацию средствами NTFS, оставить доступ только на чтение.

vanyatwo

14.04.2016 15:58Конечно может. Тот же flash — решето еще то. Но! все программы запускаются с правами обычного пользователя. Сомневаюсь, что они могут чего-то серьезного сделать с системой (если вообще могут) посредством этих уязвимостей.

Да и повторюсь — контент и его защита является проблемой самого пользователя, я в принципе не вижу достаточно прозрачной схемы контролировать контент для довольно широкого профиля его генерации (начиная документами и заканчивая чертежами).

kasperos

14.04.2016 07:26Такой подход для гуманитарки хорош, а как дела у программистов? Им тоже на каждый «скомпиленный экзешник» заявку писать?

vanyatwo

14.04.2016 15:59Не сталкивался с контролем машин для «низкоуровневой» разработки, но предполагаю, ограничение на IDE и пусть внутри ковыряются.

На том же Visual Basic у нас отлично преподают и обучают. Конечно вопрос целесообразности изучения данного языка в принципе, но… как паттерны, могу предположить что будет полезным.

HuanCarlosPesto

15.04.2016 19:07+1Мой вариант защиты:

1. Архивы создаются автоматически (бесплатных программ море), только расширения архивов меняются на нетипичные. Например .dll или .drv

2. В специальную скрытую папку закинута наживка в виде некоего ненужного файла типа «Договор.docx»

3. На жестком диске создан дополнительный раздел, который отформатирован, но ему не присвоена буква.

4. По расписанию запускается батник, который проверяет наличие файла наживки. Если файл на месте, то скорее всего «В Багдаде все спокойно» и можно запускать процедуру слива накопившихся архивов на скрытый раздел, предварительно разделу назначается буква (к примеру «W:»), после окончания слива раздел размонтируется (буква драйва удаляется).

5. Если же файла на месте нет, или есть но другой, то «Алярм!», скорее всего в системе завелся шифровщик.

Что используем: effector saver, synchredible, diskpart.

assign

15.04.2016 19:07Где его можно найти?(ничего плохого не замышляю) Просто хочется посмотреть бинарник.

Zolg

Интересно, какая добрая сила удерживает авторов многих файлошифровщиков от использования ассиметричной криптографии?

python273

Никакая, ее уже используют.

Zolg

То, что ее используют совершенно не удивительно. Удивительно, что ее используют не все.

postgree

Необходимо иметь хост, на который будут сливаться ключи. Если шифровать одним, то или подберут ключ, или найдут способ выкрасть. Поэтому «умные» шифровальщики либо генерят пару для каждой инфицированной системы, либо получают открытый ключ с сервера. Так делают умные и неленивые. Глупые или ленивые используют симметричное шифрование, потому что все равно получать профиты.

Zolg

> Необходимо иметь хост, на который будут сливаться ключи.

разве что для удобства «пользователя»

> Если шифровать одним, то или подберут ключ

Лично мне неизвестны подтвержденные случаи факторизации даже старой доброй RSA 2048.

> выкрасть

выкрасть закрытый ключ с подконтрольного злоумышленнику (и неизвестного широкой общественности) хоста задача на несколько порядков затруднительней, чем вытащить ключ (симметричного шифрования) вшитый в бинарник криптора.

> Глупые или ленивые

Очень похоже на объяснение феномена, однако масштаб глупости и ленности поражает.

OldFisher

Эта добрая сила удерживает далеко не всех авторов, но к счастью, она пока что предотвращает появление шифровальщиков с более опасными способами проникновения, чем вложение в e-mail.

KonstantinSpb

Ассиметричное шифрование — ресурсоемкое, поэтому им шифруют ключи симметричного, или незначительные по размеру данные.

Zolg

Спасибо, Кэп!

А каким образом это его использовать (для шифрования ключей симметричного, которым зашифрованы файлы) не дает?

Xaliuss

Уже есть достаточно локеров, которые используют такой механизм. Если нет ошибки в реализации (которые где-то оставляют следы симметричного ключа или даже секретного )асимметричного в коде, то расшифровать без оплаты невозможно. Недавно так больница в Америке попала.

rkfg

Кроме ресурсоёмкости есть ещё интересные особенности. За все алгоритмы не поручусь, но в RSA размер шифруемых данных не должен превышать длину ключа. Ключ — это модуль, по которому берётся результат возведения в степень шифруемых данных, степень чаще всего одна и та же, 65537. Понятно, что если модуль равен n, то получаемые шифрованные (и расшифрованные же) значения будут лежать в диапазоне от 0 до n-1, в битах же можно подстраховаться и ограничить значения до 2^(m-1), где m = log2(n). Если взять слишком большое шифруемое значение, большее n, то расшифровка станет попросту невозможна, получится мусор. Если же шифруемое число слишком маленькое, его необходимо «добить» до этого 2^(m-1), иначе простой перебор может сломать всю схему. Правила выравнивания (padding) тоже описываются в стандартах.

Алгоритм ГОСТ 34.10-2012 (на эллиптических кривых) из OpenSSL вообще режет данные до 256 бит принудительно, в документации говорится, что шифрование предназначено исключительно для сессионных ключей, которые, сюрприз-сюрприз, в симметричном алгоритме именно 256 бит длиной. ЭЦП, впрочем, может быть 256 или 512 бит. Не знаю, особенность реализации это или самого алгоритма, он для моего понимания слишком сложен, в отличие от RSA, так что не разбирался.

Смысл всего написанного выше в том, что криптографы не зря категорически не рекомендуют реализовывать алгоритмы самостоятельно. Даже если всё сделано верно, создать побочные каналы утечки данных (выравнивание, генерация ключей, некоторые не строго определённые параметры типа экспоненты и т.д.) можно очень просто, если не знать досконально всех особенностей этих алгоритмов. И уже неоднократно этим пользовались аналитики из антивирусных компаний, чтобы сделать генераторы ключей и декрипторы, хотя, казалось бы, сами алгоритмы выглядят непробиваемыми, с длиннющими ключами и страшными картинками на весь экран.