Житель Филадельфии, которого подозревают в хранении детской порнографии, уже семь месяцев находится в тюрьме за отказ предоставить пароли для расшифровки двух HDD.

Важно то обстоятельство, что против бывшего сержанта полиции не выдвинуто обвинений в хранении ЦП. Его вина именно в неподчинении суду. По американским законам, он теперь будет содержаться в заключении неограниченное время: «до тех пор, пока полностью не подчинится» требованию о расшифровке HDD, как сказано в ордере.

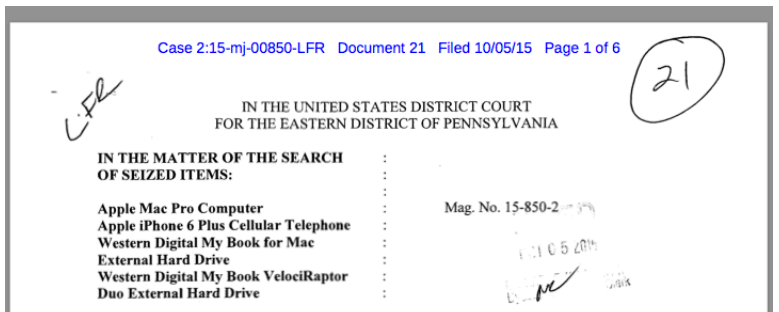

В документе указано, что у подозреваемого конфисковали:

- компьютер Apple Mac Pro;

- сотовый телефон Apple iPhone 6 Plus;

- внешний жёсткий диск Western Digital My Book для Mac;

- внешний жёсткий диск Western Digital My Book VelociRaptor Duo.

Власти не смогли изучить содержимое двух внешних дисков, зашифрованных программой FileVault. Компьютер Mac Pro расшифровали, используя ключ восстановления с iPhone 5S, однако не нашли ничего подозрительного.

Адвокат Кит Донохью (Keith Donoghue) требует немедленно выпустить своего подопечного: «Его не только удерживают без предъявления обвинений, он никогда в жизни не был судим», — написал он в ходатайстве для Апелляционного суда третьего округа США.

Власти добиваются от подозреваемого расшифровки HDD на основании закона All Writs Act. Принятый в 1789 году закон действует и сейчас, в редакции 1911 года, с поправками, но принципиально он не изменился за 227 лет. По закону, суд «имеет право издавать все необходимые приказы в своей юрисдикции, соответствующие принципам права», если другие юридические инструменты неприменимы. Это тот самый закон, который министерство юстиции пыталось применить к компании Apple, требуя расшифровать iPhone преступника из Сан-Бернардино, что компания Apple отказалась сделать. Власти отказались от судебного процесса, по их словам, пришлось заплатить «сторонним хакерам» более $1 млн за взлом.

Адвокат считает, что в данном случае нарушается Пятая поправка к Конституции США. Она гласит, в частности, что лицо, обвиняемое в совершении преступления, не должно принуждаться свидетельствовать против себя.

Кит Донохью напоминает, что в похожем случае в 2000 году суд вынес решение, что подозреваемого нельзя принуждать выдать код сейфа, в котором могут храниться улики против него. С другой стороны, в 2012 году федеральный апелляционный суд постановил, что обвиняемый в банковском мошенничестве должен расшифровать содержимое своего ноутбука, хотя то решение не было приведено в исполнение, поскольку эксперты сумели самостоятельно расшифровать ноутбук.

За подозреваемого в хранении ЦП вступился Фонд электронных рубежей, которые опубликовал собственное заявление для Апелляционного суда третьего округа США с анализом судебных прецедентов с 1886 по 2015 годы.

«По своей сути, принуждение к расшифровке заставляет подозреваемого использовать содержимое своего ума, чтобы перевести непонятные доказательства в форму, которая может быть использована против него», — поясняют юристы Фонда электронных рубежей, указывая на явное нарушение Пятой поправки.

Комментарии (344)

sweetbrick

02.05.2016 16:40-18это конечно вопиющие попрание норм гуманизьма. налицо незнание американской юриспруденцией азов терморектального криптоанализа.

Firz

02.05.2016 16:49+6А если он уже и сам не может расшифровать?

xirahai

02.05.2016 16:59Тогда ему наверное придется доказывать свою невозможность расшифровать.

MichaelBorisov

02.05.2016 20:29+7Интересно, как ее можно в принципе доказать?

xirahai

02.05.2016 20:49Трудно представить… возможно если под гипнозом не выдаст пароль — значит и правда забыл :) Думаю в большей степени зависит от адвокатов.

Keyten

02.05.2016 20:57+8А с каких пор гипноз стал доказательством?

xirahai

03.05.2016 09:46Я же не юрист, это просто мысли вслух) Чисто технически получить максимально достоверный результат можно гипнозом (хотя сам лично не особо в это верю) под безвредным наркотиком. Или чтобы грамотный психолог с ним бы побеседовал на предмет выявления склонностей. Но мы не знаем главного — насколько серьезна ситуация в которой тот мужик замешан. Может схватили по наводке сумасшедшей овуляхи, а может маньяк пытается избежать возмездия… непонятно.

MiXaiL27

03.05.2016 10:51+8Как грамотный психолог скажу, что ни какие показания не могут быть собраны под гипнозом и тем более считаться доказательством в суде. На счет выявления склонностей в 90% случаев, когда дело касается тех, кто хранит ДП достоверной информации собрать не реально, так как значимых отличий от нормы такие люди не проявляют. Если бы не было самой педоистерии, то хоть какие-то научнозначимые исследования проводились бы. А так большинство психологов, если нет заказа от государства или общественных организаций по своей инициативе не будут проводить исследования, так как чревато для карьеры. Фактически по этой теме очень мало литературы и касается она периода до 80-х годов. Те исследования, что попадались по тематике не соответствуют критериям научной объективности, так как избегают реально острых тем и подстраивают результаты под заказчика по сути.

sergku1213

03.05.2016 12:33+3О! Педоистерия. Как верно сказано. Сначала они убивали гомосексуалистов за интерес к противоположному полу, теперь устыдились и принялись за любителей детей. Хотя, как я понимаю, сильное эмоциональное воздействие «нимфеток»(официальный термин?) на мужскую особь прошито где-то в психике. Может это связано с древними инстинктами, когда люди жили до 20-ти лет, и чем моложе мать, тем больше шансов было что она успеет как-нибудь вырастить детей. Понятно, что на этой почве есть преступления и просто плохие дела, но мне кажется сейчас та же истерия, как когда-то была с гомосексуализмом — потом опять будут грехи замаливать. Надо просто стремиться растить/строить здоровое общество. В том числе психически здоровое.

xirahai

03.05.2016 14:30Насчет счиьаться доказательством — я вообще не в курсе. Ивообще вы очень правильно охарактеризовали явление как истерию. Чтоб не свихнуться живя в этом обществе абсурда, я для себя ограничил разборки только логикой. И сходя из логики, есть два варианта: чел может смотреть дп чтобы отрефлексировать какие-то стремления (как большинство в подобных случаях) и на этом успокоиться, либо наоборот — накрутить себя и совершить реальное домогательство. Чтобы понятнее, я рассуждаю по аналогии скажем с игрой в шутер. Любого совершеноолетнего за это не считают ведь потенциальным убийцей! Даже наоборот счиьается что если пострелял в стрелялку или побоксировал грушу — это дает типа сброс эмоций и человек в реале никого не грохнет. Думаю что с дп эта логика должна тоже работать. Поэтому остается два варианта: либо чел торгует дп и у него на диске могут быть улики, либо он собственноручно её снимал мог там засветиться, т.е он маньяк.

MiXaiL27

03.05.2016 15:05+1То есть непричастность человека, против которого даже обвинений не выдвинуто вообще не учитываете. А ведь он пользуется своим конституционным правом не свидетельствовать против себя. Причина по которой он это делает отношения к делу не имеет.

В отношение подобных вопросов не логика должна руководить, а законность и презумпция невиновности.

P. S. вам бы в инквизицию податься, ой я хотел сказать ювенальную юстицию.

xirahai

03.05.2016 18:16+1Блин, да я выше уже писал что непонятна тяжесть предъявы этому человеку. Может всё уже почти доказано и надо самую малость для полноты картины. Или наоборот ему шьют безосновательно. На этот счет нету достоверной информации. И я высказал соображения не приметительно к данному случаю, а в общем — чтобы показать двойные стандарты.

uncle_sem

04.05.2016 15:35+1«Почти» — не считается. С учетом того, что обвинение не предъявлено, а от мужика ждут пока он расшифрует диск — ничерта у них на него нет. И я действительно не понимаю, чего это они так взъелись выбивать из него признание. Он ведь и правда не обязан против себя свидетельствовать.

impetus

05.05.2016 00:45как вариант у него там нифига не дп, но пока ему шьют дп — за него мало кто вступится из опасений за репутацию. или дп, но не абстрактное а с конкретными боль-менее известными людьми и диски нужны как доказательство не этого мужика в хранении/просмотре а более других в изготовлении, осбоо если суду примерно известно что там и откуда (показания, но хлипкие).

в общем возможны разные варианты, тема уж больно скользкая, в обе стороны скольская

xPomaHx

03.05.2016 19:44-2Проблема не в самом факте просмотра или хранения. А в наличие спроса, который родит предложения которые в свою очередь 100% незаконны. Та же история с человеческими органами, или с просто каннибализмом, если это разрешить тут же найдутся поставщики которые не будут рассказывать откуда они берут товар.

il--ya

04.05.2016 12:50+2Истерия заключается в том, что даже если на видео/фото 20-летняя давно-не-девочка, просто маленького росточка и оделась под 12-летнюю — это, тем не менее, официально считается ЦП.

Если проблема заключается в съёмках ЦП — то с ней и надо бороться, а не с потребителями. Тут ситуация почти такая же, как и с производством наркотиков. Проще бороться с потребителями, конечно. Только неэффективно.

maxpsyhos

03.05.2016 11:15+2>> Или чтобы грамотный психолог с ним бы побеседовал на предмет выявления склонностей

А каких склонностей? Быть педофилом не запрещено, запрещено совершать определённые действия в отношение детей (и это не одно и тоже). Точно так же, как нельзя сажать за клептоманию, можно только за конкретную кражу.

Тем более не поможет, если это не «из любви к искусству», а ради бизнеса. Его вообще может от этой темы воротить, но раз кто-то платит, можно и потерпеть…

sweetbrick

02.05.2016 17:40-4А если еще на диске и нет дп, так и вовсе ссзб.

Патовая ситуация или клинч(

Известный персонаж даже безо всякого криптоанализа развязал язык тутанхамону (или кому там?), но если серьезно, то это конечно не смешно(сорри за каламбур).

писи

из-за часового таймаута отвечу здесь же xirahai:

он вообще не обязан ничего доказывать, равно как и не подлежит доказыванию обвинением осознание обвиняемым противоправности своих действий.il--ya

04.05.2016 14:06>А если еще на диске и нет дп, так и вовсе ссзб.

У них там в некоторых штатах смертную казнь не отменяли, так что перспектива вечно сидеть в тюрьме может быть ещё не самым худшим вариантом.

Sadler

02.05.2016 17:43+6Более того, по криптоконтейнеру в общем случае невозможно установить, возможна ли расшифровка на хотя бы одном ключе, да и контейнер может быть повреждён. Даже если содержимое контейнера можно расшифровать как ЦП, может существовать другой ключ, на котором эти же данные будут расшифрованы как Конституция США или что-то ещё. Последний факт, конечно, никогда не смущал суды.

OneOfUs

02.05.2016 17:03+3Что есть «ЦП»? Это что гуглоперевод какой-то англоязычной статьи в сыром виде? Я так понимаю, что ЦП = CP (Child Porn). Но как расшифровать ЦП? Не лучше ли было использовать аббревиатуру ДП в таком случае?

MaximChistov

02.05.2016 17:18+7устоявшееся обозначение детского порно в рунете

sergku1213

03.05.2016 12:36+3А я-то, деревня, подумал что это Центральный Процессор… Устарел я, умножьте меня на ноль пожалуйста.

alexkunin

02.05.2016 17:39+1У ДП вроде есть другая устоявшаяся расшифровка, которая хоть и является «взрослой», но при этом не есть криминал.

Squoworode

02.05.2016 17:43+3Древние традиции интернета.

lurkmo.re/ЦПOneOfUs

02.05.2016 19:11+6Увы, но мне, как человеку не испорченному лурком, далеко не сразу далась расшифровка этого устоявшегося в рунете обозначения

qwertyqwerty

02.05.2016 19:54+4Не знаю что вы делаете на [перечеркнуто]хабре[/перечеркнуто] гиктаймсе.

brainick

02.05.2016 17:17+25Попали Петька с Василием Ивановичем в плен к белым. Забрали Чапаева на допрос. Через три часа опять в камеру кидают к Петьке замученного Василия Ивановича. Чапаев немного прочухался и рраз — Петьке в морду. Тот: -Василий Иванович, за что?

— Когда мы из штаба бежали, я же говорил, давай самые важные сведения на бумажку запишем. А ты — и так запомним, и так запомним.

Dum_spiro_spero

02.05.2016 17:42Как мне кажется это наиболее выигрышная стратегия для него.

1. Скорее всего на диске есть что-то запрещенное — иначе сказать — да пожалуйста — вот вам пароль, я не хочу 7 месяцев сидеть в тюрьме — и все закончится. Значит текущие 7 месяцев это лучше чем сколько там — 5-7 лет тюрьмы.

2. Доказать что пароль «забыл», а не нарочно не хочешь давать — пока еще невозможно. Возможно пароль можно «снять» с подозреваемого используя полиграф. Скажем демонстрируя символы по одному и отслеживая реакцию. Собственно согласия подозреваемого на это не надо калибровку можно провести и так если постараться.

3. Если второй пункт не будет выполнен — все же по сути это требует спецоперации с привлечением психологов — то скорее всего человека надо выпускать — адвокату выгодно привлечь общественность под девизом «нельзя держать человека в тюрьме неизвестно за что».

elmm

02.05.2016 20:55+5есть у меня шифрованный TC раздел, где я хранил рабочие документы. За год не использования пароль забыл. Всё перепробовал — не смог подобрать. Вот так попадёшь, а потом доказывай, что ты не верблюд.

coolspot

02.05.2016 22:31У вас же наверняка есть какие-то стандартные правила придумывания паролей?

Записать все правила на бумажку, рассказать экспертам, дальше генераторы паролей из правил сделают свое дело и готово.

elmm

02.05.2016 23:31+1Есть, но в ручную подобрать, по этим правилам не вышло. Пока алгоритм будет брутфорсить будешь сидеть :)

icoz

03.05.2016 13:16А дело не особо значимое. Значит, на 386 можно побрутфорсить… Чего средства налогоплательщиков на суперкомпьютеры переводить, верно?

rombell

03.05.2016 01:09+1Ну вот у меня есть стандартный пароль для файла с другими паролями. Пользуюсь постоянно. В какой-то момент при обновлении содержимого ввёл с ошибкой. Потом и руками подбирал, и программкой гонял варианты на основе текущего, в итоге плюнул и вытащил резервную копию. И вот посади меня хоть на всю жизнь — тот вариант не вспомню.

saege5b

04.05.2016 12:54я программой генерирую. собственно написанной. И по умолчанию у меня 25 знаков стоит. Правда, только латиница. Но можно подключить что душе угодно.

И всё это хранится в БД заныканой в файле с другим расширением, типа служебного.

А в тяжелых случаях длина ограничивается разрешённой длиной в софте.

для обмена файлами через файлообменики, или доступ к альбому в соцсетях, 240 знаков.

johnDoe6245

02.05.2016 23:13показания полиграфа нельзя считать доказательствами, потому что «детектор лжи» совершенно не обязательно реагирует на ложь

daregod

04.05.2016 12:55Там же не доказательства нужны, а пароль. Выдернули пароль полиграфом — проверили — подошёл. Всё. На публику, если надо, потом заявили, что обратились к «экспертам», выплатили им за это миллион долларов.

vc9ufi

04.05.2016 13:47Это очень медленный брутфорс и не рабочий если использованы не только буквы.

daregod

04.05.2016 14:12+1Да с этим спорить глупо, я и не пытался.

Это было общее замечание про «доказательства» — выше по ветке ещё гипноз упоминали. С гипнозом то же самое — выдаст пароль, тот, допустим, подойдёт. Никому неинтересно как добыт пароль, если содержимое расшифрованного компрометирует владельца.

edwardspec

03.05.2016 01:10Возможно пароль можно «снять» с подозреваемого используя полиграф. Скажем демонстрируя символы по одному и отслеживая реакцию.

И ничего не получить, потому что пароль был написан греческими буквами, а проверяли английские.

Количество символов в юникоде — не на стороне полиграфа. (с учётом времени на показывание всех этих символов, а также того, что на сотне-другой человек начнёт зевать, и результаты станут совсем неправдоподобными)

nibogd

03.05.2016 12:40Большая часть сервисов (к примеру гугл) не дают поставить пароль, не соответствующий их регулярке. Нельзя символы "«", "—", "…", "?" и т. п.

Arqwer

03.05.2016 13:50> Возможно пароль можно «снять» с подозреваемого используя полиграф.

Мне кажется человек будет реагировать только на первый символ пароля. Я навскидку и не вспомню, какие-там символы есть посреди пароля, только пароль целиком.

qw1

03.05.2016 15:04Человек будет реагировать на слово целиком, но никак не на первую букву.

А вообще, обычно используют пароль+ключевой файл, так что удачи с полиграфом.

qw1

03.05.2016 15:09+1И даже по словам подбирать бессмысленно. Допустим, пароль h1GH$%LeVeL*RabbiDD-345)) и полиграф показал реакцию на слова level, rabbit. Что дальше?

mafia8

05.05.2016 18:58Перебирать по символу. «Первым символом пароля является латинская буква а в нижнем регистре?»

Maxmaxmaximus

02.05.2016 17:42+8Так он не выполняет требование не потому что не хочет, а потому что не может. Следовательно нет состава, следовательно нужно отпустить.

п.с. Детское порно это хорошо так как люди дрочат на детей в порно и не трахают детей в реальности (трахать детей в реальности тож не плохо, но я именно с точки зрения быдла рассуждал)

Intercross

02.05.2016 19:54+5Но тут такая проблема: его же создают. Понятно каким образом, я надеюсь. Если оставить проблему без внимания, то, вероятно, спрос возрастёт, в связи с чем начнёт расти и предложение. По моему личному мнению это одна из тех малочисленных вещей, за которыми действительно нужно всерьёз, поскольку в процессе удовлетворения спроса появляются вполне очевидные проблемы в виде сексуального насилия детей. Насилие само по себе не есть хорошо, а тут ещё и дети. С, к примеру, наркотиками, совершенно другая ситуация, когда человек больше вредит, и то не всегда вредит, зависит от вида, себе, а не другим.

Ах, да. Ещё можно повозмущаться по поводу отношения к рисованным лоли в России, потому что как раз таки неплохой вариант замещения.

tzlom

02.05.2016 20:35+12Ну, тогда нужно вообще все изображения насилия запрещать — ведь люди вдохновляются каким-нибудь postal и идут убивать очередь за молоком.

Проблема «его же создают» — решается как ни странно ювенальной юстицией — создают его с детьми не из благополучных семей, и если работать в этом направлении то (внезапно, как снег для комунальщиков) начинаются выявления и пресечения.

Любой запрет по преступлению постфактум (ведь распространять отснятое уже означает что преступление свершилось) — достаточно бредовая затея призванная прикрыть нелициприятную проблему ковриком — поймали дрочера в интернетах, посадили, о борьбе с насилием над детьми отчитались.

Intercross

02.05.2016 21:39+2>Ну, тогда нужно вообще все изображения насилия запрещать — ведь люди вдохновляются каким-нибудь postal и идут убивать очередь за молоком.

Нет, похоже меня неправильно поняли. Я говорю о непосредственно факте насилия. Артистическая постановка? Пожалуйста. Графика? Почему бы и нет. Реальное насилие — плохо. Хотя да, бороться надо с причиной, а не последствиями, но замечу, что обсуждалось немного не то.

Jef239

03.05.2016 04:17+8Такое впечатление, что вы не в курсе, что называется «Детским порно». Устроено он так

1) NO NUDE — Изображение одетых и полуодетых детей. Можете сходить в «детский мир» и порассматривать изображения на упаковках детских колготок. Вот это и есть NO NUDE в его легальном виде. В зависимости от страны может считать как эротикой, так и порно. Но по существу — мягкая эротика. Количество — огромно. Пополняется в том числе родителями и самими детьми. Например, знакомый соцпедагог школ замучалась просить девчонок из 3-4 класса удалять подобные снимки с собственных страниц в контакте.

2) NUDE. Обычно фотосеты с процессом раздевания. Количество — раз в 20-50 меньше, чем NO NUDE. Классифицироваться может как НЮ, жесткая эротика, порно. Часть этого подростки снимают сами — называется секстинг.

3) MASTURBATION и позирование с раздвиганием гениталий. Раза в 3 меньше, чем NUDE. Классификация — жесткая эротика или порно.

4) BLOW JOB, то есть оральный секс. Ещё раз в 3-5 меньше, чем MASTURBATION. Классификация — порно.

5) SEX. То есть коитус. Раз в 10 меньше blow job, потому как детский организм для этого не предназначен. Классификация — порно.

6) RAPE. Реальные и постановочные изнасилования. Количество настолько мало, что сложно оценить. Примерно раз в 50 меньше SEX.

7) TRAVESTY. Модели 21+ изображающие 14-17летних. Встречается в огромном количестве. Из известного — сцена секса в фильме «все умрут, а я останусь». Классификация — ПОРНО.

Как видите НАСИЛИЕ — идет лишь при съемках RAPE, но эта категория исчезающе мала. NUDE и MASTURBATION — иногда снимается при помощи шантажа.

Что касается ушерба — это до суицида подростков можно довести и абсолютно легальной фоткой на пляже. Достаточно распространить её по всем друзьям в соцсети с соответствующим комментарием.

Насчет спроса и предложения — в 70ые годы 20ого века наснимали столько, что любого любителя хватит. Нужно просто легализовать все, снятое более 20-30 лет назад. Ну или хотя бы то, что снималось и издавалось легально, до начала преследования ЦП.

P.S. Я полгода модерировал крупнейший видеочат России и года 2-3 боролся с шантажом в сети.

Idot

03.05.2016 04:40А как юридически или формально отличается Травести, от просто девушки с маленькой грудью? Например, знаю девушку за 30 с такой вот грудью.

maxpsyhos

03.05.2016 09:35+3В некоторых странах, в частности в Австралии, никак. Там актрисам с маленькой грудью в принципе нельзя сниматься в порно, даже если никаких намёков на молетство нет. Но, тем не менее, вроде как травести не приравнивают полностью к ДП.

У нас зашли с другой стороны, травести пытаются приравнять к настоящему ДП с настоящими малолетками, со всеми вытекающими. Останется потом только поправку внести, что к признакам «симуляции малолетки» относится маленький рост и маленькая грудь, и мы сразу станем мировой детско-порно-столицей.Idot

03.05.2016 11:12А если это фото с совершеннолетней подругой, например, на нудистском пляже? Или вовсе с женой.

А если рост у девушки с маленькой грудью — баскетбольный, то как тогда?maxpsyhos

03.05.2016 11:23>> А если это фото с совершеннолетней подругой, например, на нудистском пляже? Или вовсе с женой

Если никто не спалит, то всё норм. Но лучше запастись справочками, что не верблюд.

>> А если рост у девушки с маленькой грудью — баскетбольный

А вдруг она играет малолетнюю дылду? :)

Jef239

03.05.2016 15:27+4по хорошему перед экспертом должен ставится вопрос — была ли у создателей цель изобразить несовершеннолетнего. Но в реальной практике скорее будет вопрос — создает ли видео впечатление несовершеннолетней.

Как пример — моя дочка может одеться так, что выглядеть будет на 16 (и сигареты не продадут), может — на свои 27, может — на 35.

Смотрится все в комплексе. Если твоей знакомой сигареты продают без показа паспорта — значит несовершеннолетней не выглядит.

Одной моей знакомой с 8ым размером бюста (и тремя детьми) как-то сигареты не продали, ибо пришла в ларек не накрашенной.

il--ya

04.05.2016 14:26+4Ходил как-то с двумя знакомыми примерно моего возраста (24 года тогда) в музей. Нас приняли за семейную пару с ребёнком, одной из девушек продали детский билет, даже ничего не спрашивая.

Intercross

03.05.2016 06:28+1Мм… Нет, не в курсе. Ведь это вполне себе обычное дело в Интернете, вести беседы на темы, в которых не разбираешься. Идею я понял, да. Честно говоря, никогда этим не интересовался всерьёз, а узнавал только из всяких новостей, пока окончательно не перебрался в интернет. Если бы не новости, я бы и не подумал об этом. Н-да.

В любом случае спасибо за подробное описание.

Jef239

03.05.2016 16:16+5Гм, вы не читали «Между двух стульев» Евгения Клюева? Там описана общая теория искусства.

Суть в том, что искусство должно давать почву для фантазий. Полностью одетая — где зацепка для фантазии? Полностью голая — и так все видно, нечего фантазировать.

Отсюда два следствия

— Огромная масса эротики по сравнению с порно. Ибо именно фантазия является двигателем для мастурбации

— Порно не является искусством, ибо не дает повода для фантазии

Что касается защиты подростков и детей — то нужно учить бежать к взрослым при любой попытке шантажа. Потому что шантажировать могут вообще, чем угодно. Вплоть до факта регистрации в видеочате или пляжных фоток вместе с родителями. То есть идет угроза рассылки по всем друзьям в контакте «Компромата». А подросткам иногда не оценить, является ли какая-то фотка реальным компроматом или нет. Далее — идет раскрутка на более откровенные фото. Не могу сказать, что это основной канал, но какая-то часть NUDE именно так и снимается.

А второй совет — кидать шантажиста в игнор. Ему проще переключиться на другую девочку, чем писать со многих фейков.

Zardos

02.05.2016 20:56+1Зачем создавать новое? Уже изготовлено столько контента, что смотреть — не пересмотреть.

ilammy

02.05.2016 22:26А продавать тогда что?

Sadler

02.05.2016 23:40+1Вы что, боитесь, что невозможность продажи затронет интересы насильников, зарабатывающих на этом деньги? Это не та категория граждан, о которой стоит заботиться.

Jef239

03.05.2016 04:37Те, кто зарабатывает деньги на ДП — люди циничные, но они не насильники. Насильник действует под влиянием эмоций, он не способен на длительную работу в сексуальной сфере.

mediagenia

03.05.2016 11:31+3Чем дефицитнее делается товар, тем выше становится на него цена. А чем выше на что-то цена, тем вероятнее что кто-то захочет на этом заработать, несмотря на риск.

Saffron

03.05.2016 22:02Да зачем запрещать распространять готовые улики? Findface — и ищешь в социальных сетях участников.

maa_boo

04.05.2016 14:29> Понятно каким образом, я надеюсь.

Как раз таки в этом проблема. Часть создаётся без участия взрослых, другая часть — без участия детей. Но про это или не хотят думать, или приравнивают к.

powerscin

02.05.2016 17:42Расскажите пожалуйста, если кто-то знает. Что подозреваемому(вообще, а не конкретному полицейскому) будет, если он «забудет» пароли? Если в результате травмы будет диагностирована легка амнезия? Если пароль был записан на бумажке, но бумажку потерял?

Foolleren

02.05.2016 17:54+1Не знаю как у них, но у нас никто не обязан свидетельствовать против себя или родственников, а любые сомнения трактуются в пользу обвиняемого.

powerscin

02.05.2016 18:00А что значит сомнения? Типа если есть косвенные доказательства, что что-то запрещенное хранится на диске то уже ты сам должен будешь доказать, что там ничего плохого нет? А пока этого не сделал — условно виновен?

Foolleren

02.05.2016 18:25+3Сомнения это что либо не доказанное, «может быть порнуха» трактуется как «нет ничего запрещённого», но это в уголовном праве.

А в административном, показания полицая " я честна видел! " трактуются как «так оно и было» т.к. полицай считается не заинтересованным лицом, если не будет доказано обратное, но потихоньку начинаем отходить от этой порочной практики.

tersuren

02.05.2016 19:48+7В штатах тоже. О том сыр-бор и идет. Является ли предоставление пароля свидетельствованием. Сторона обвинения приводит в качестве параллели классический обыск, когда полиция стучится в дверь и предъявляет ордер. Если ты потом попытаешься захлопнуть дверь и не пускать их, то это неподчинение. Просто в жизни дверь помещения или сейфа просто силой вынесут, а тут никак. Ну а сторона защиты указывает на разницу, на фактическое свидетельствование против себя.

Хорошим примером будет следующее: ты похитил человека и запер его в сейф. Полиция приходит к тебе с обыском. Если ты отдашь ключь от сейфа или код назовешь, то ты, получается, помог в деле против себя. Но если ты не отдашь и полиции придется вызывать взломщика, то за это время человек в сейфе умрет от удушья. Вопрос: считать ли тебя убийцей так как ты не выдал код или все же ты мог не выдать код, так как это свидетельство против себя?

Вот, судятся-рядятся, проводят границу.

Foolleren

02.05.2016 20:10Отчего то мне думается, что зашифрованная информация на личном компьютере не является тем что может попасть под категорию «обыск».

msuhanov

02.05.2016 20:35Ну а сторона защиты указывает на разницу, на фактическое свидетельствование против себя.

Если выдача пароля от собственных зашифрованных данных – это свидетельствование против себя, то суд может обязать открыть доступ к этим данным без выдачи пароля (т. е. подозреваемый или обвиняемый молча вводит пароль, который нигде не фиксируется).

Конечно, юристы из EFF могут и эту ситуацию обозвать принуждением к свидетельствованию против себя.

Вопрос: считать ли тебя убийцей так как ты не выдал код или все же ты мог не выдать код, так как это свидетельство против себя?

Считать, т. к. причинение смерти произошло с косвенным умыслом.

Oxoron

02.05.2016 21:27Спасибо, шикарная аналогия.

Правда, в нашем случае предполагаемое детское порно не умрет от удушья.

BalinTomsk

02.05.2016 22:14В фильме «Девушка с татуировкой дракона» нехорошему челу она закачивает порно на комп, естественно чела сажают, в тот раз дело.

Но вдруг не тому закачают в свете последнего закона о полном доступе полиции ко всем компам?

alsii

03.05.2016 10:18+2При обыске никто не обязывает обыскиваемого помогать искать улики. Предлагают выдать добровольно, не более. А в случае с ключом получается так: "Будешь сидеть, пока не выдашь наркотики, которые мы не можем найти, но уверены, что они у тебя есть!".

tersuren

03.05.2016 17:19Об том и речь. Просто в офлайне черта между неповиновением и отказом помогать как-то проведена. Типа блокировать дверь — это неповиновение, а вот отказываться помогать искать — это приемлемо. А в онлайне такой границы нет пока. Вот, проводят.

1iddqd1

04.05.2016 12:54+1ключь… зачем вы так?

tersuren

04.05.2016 14:56+1Увы, все реже по-русски пишу. Начинают копиться ошибки.

1iddqd1

04.05.2016 16:29Надеюсь и другие товарищи используют умягчение ключа по той же причине, но вероятность конечно крайне мала. Зарегистрировался, чтобы написать вам, слишком много в комментариях детских ошибок последнее время. Может многие давно трактор завели и мне пора?)

uncle_sem

04.05.2016 15:41Разница в том, что был бы ордер — было бы и официальное обвинение. А тут — ни ордера, как я понимаю, ни обвинения. То есть провода те же аналогии — к тебе приходят какие-то перцы, и просят посмотреть в сейф на предмет — мало ли чего там может интересного и незаконного найтись.

Dum_spiro_spero

02.05.2016 18:01+1Это кстати хорошая стратегия.

1. Используем длинный пароль.

2. Неоднократно при свидетелях вводим пароль по бумажке.

3. Уничтожаем бумажку.

MichaelBorisov

02.05.2016 20:42+14. Садимся за уничтожение улик.

Meklon

02.05.2016 22:03+9Улик по какому делу? Если доказательств нет? Моя бумажка, хочу и ем. Целлюлозы в организме не хватает.

shasoft

02.05.2016 17:53+4В заголовке «не смог», а в тексте «отказался предоставить пароли». Несоответствие. Тогда уж «от казался расшифровать». так будет более правильно.

p.s.Возникает вопрос: а зачем вообще расшифровывать, если можно держать человека в тюрьме до тех пор, пока он не расшифрует. И второй вопрос: если такой человек отсидел срок, который ему дадут за найденное на расшифрованном диске, то пойдет ли ему этот срок «в зачет»?

LexaZ

02.05.2016 17:59-14именно в таких мелочах проявляется «истинная свобода» американской демократии. интересно, в нашей «рашке» посадили бы за подобное или все-таки попытались разблокировать… вообще, у нас такие прецеденты были ли? остается мужику посочувствовать.

bazis13

02.05.2016 18:13+13У нас бы подсудимый 30 раз споткнулся и упал, после чего вспомнил пароль. Или у него бы патроны нашли и все равно посадили.

dartraiden

02.05.2016 19:24+1Да, самое слабое звено в шифровании — это пользователь. Поэтому шифрование дисков следует делать с использованием ключевого файла, находящегося на легко уничтожаемом носителе (MicroSD, например). Если не знаешь содержимое файла, то, как минимум, не сможешь его выдать.

MichaelBorisov

02.05.2016 20:40А что толку? Все равно сядешь. Об этом и статья.

Кроме того, MicroSD уничтожить не так уж легко. В руках ее разломать тяжело из-за маленького размера. Разве что ножницами разрезать чип, и то не факт, что не смогут прочитать в специализированном институте. Бумажка надежнее в этом плане. Съесть, там, или сжечь.

dartraiden

02.05.2016 20:56+2Бумажка, по-моему, мало чем отличается от вариант «в памяти». Разве только, если пароль очень длинный и очень рандомный, чтобы даже после ежедневного ввода не осел в памяти.

Вообще, если на вас вышли органы настолько, что уже встал вопрос «говори-ка пароль», то дело по-любому идёт к «терморектальному криптоанализу» или его более мягкому варианту, как в статье. Если на жестком диске действительно есть что-то, за что можно сесть далеко надолго, то лучше пройти через всё это не выдав таких вопиющих улик на себя. Дело сводится к выбору между «помучаться и получить приговор с большим сроком» (не выдержать и расшифровать) и «помучаться» (не расшифровать по причине того, что заранее лишил себя этой возможности). Очевидно, что второе предпочтительнее.

shasoft

03.05.2016 18:33Тогда идеальное решение — QR-код. Распечатываешь его на бумаге, а в случае необходимости сжигаешь. Он достаточно длинный для запоминания.

Остается только одна проблема — все-равно сидеть в тюрьме придется. И даже есть шанс отсидеть больше чем если бы ничего не сжигал

il--ya

04.05.2016 19:18«помучаться и получить приговор с большим сроком»

Цимус в том, что его посадили (теоретически) бессрочно — пока не подчинится суду.

The imposed party is said to «hold the keys» to his or her own cell, thus conventional due process is not required. (Contempt of Court)

dartraiden

04.05.2016 19:34+1Я бы на его месте тоже так посидел, поскольку тут решение суда весьма и весьма спорное и будет обжаловано, судя по всему. А вот срок за хранение детской порнографии обжаловать он вряд ли бы смог.

Belibak

02.05.2016 22:27В чем проблема съесть microsd, сжечь её, или просто перекусить?

Meklon

02.05.2016 22:39+5Время между залетевшей в окно свето-шумовой гранаты "Заря" и отрубанием питания подъезда с одновременным штурмом.

Belibak

03.05.2016 09:22Ну если microsd не успеет человек проглотить, то что уж о бумажках разговаривать?

qw1

03.05.2016 09:30+1Посмотрел бы я на гранаты, влетающую в окно 7-го этажа ))

А отрубание подъезда — то, что хотелось бы

«Держи руки так, чтобы я мог их видеть!» — кричал агент. «Лежать!». Агент встал между Максом и его компьютером. Макс часто размышлял, что в случае нападения он успеет допрыгнуть до сервера и успеет включить грозную надежную защиту. Теперь, когда все это происходит, он понял, что нырнуть до компьютера не вариант, если он не хочет чтобы его расстреляли.

[...]

Ключ полного шифрования диска можно достать пока компьютер запущен. В этой ситуации диск все еще оставался полностью зашифрованным, но ключ шифрования хранится в памяти, чтобы программы могли шифровать и дешифровывать данные с диска налету. Стук в дверь должен был отвлечь Макса от своих машин; если бы он выключил их до того как секретная служба защелкнет наручники, то даже CERT не сможет ничего сделать — содержимое оперативной памяти уже испарится. Но Макс был застигнут врасплох и сервера все еще работали.

edwardspec

03.05.2016 11:16+1Посмотрел бы я на гранату, влетающую в окно 7-го этажа ))

Это маловероятно, ведь 18 век только начался, а пожарную лестницу изобретут лишь в 1766 году.maxpsyhos

03.05.2016 11:28+2Я бы посмотрел на этот цирк, как добры молодцы в масках будут НЕЗАМЕТНО приставлять пожарную лестницу к дому :)

edwardspec

03.05.2016 11:50Это будет очень заметно для людей, гуляющих по улице.

А находящийся в квартире, чтобы заметить это дело, должен подойти к окну и посмотреть вниз.

tundrawolf_kiba

04.05.2016 01:51+1Вообще-то есть еще вариант с крыши на альпинистском снаряжении спускаться. И судя по виденным оперативным съемкам — не такой уж непопулярный(понятное дело, что штурмовать в этом случае будет уже не ОМОН, а другие, более подготовленные подразделения)

qw1

03.05.2016 11:36Да, кстати современные высотки оборудуют такими окнами, что при желании очень сложно разбить.

Остаётся только хорошо укрепить дверь.

edwardspec

03.05.2016 12:26Для светошумовой гранаты разбивать окно необязательно.

Можно устроить какой-нибудь шумный скандал под окном (например, поставить там девушку, которая будет орать «спасите-помогите») — в расчёте на то, что человек подойдёт к окну посмотреть, что там происходит. Как только появится в оконном проёме — бросить светошумовую гранату.

Входная дверь выносится взрывчаткой.

(заметим, что окно вынести взрывчаткой невозможно, т.к. лезущим по пожарной лестнице не за чем спрятаться от взрыва, а лезть с земли уже после взрыва — слишком долго)

Foolleren

03.05.2016 12:31Можно с крыши спуститься или от соседей сверху, при правильном расчёте длинны верёвки получится даже быстрее чем в дверь.

VadimGrad

03.05.2016 13:57Живо вспоминается рассказ «Несостоявшиеся выборы» про Мете0 & Co!

HDD торчащие из системных блоков, ванночки с кислотой для HDD…

dartraiden

03.05.2016 15:45+1Я, конечно, не видел своими глазами, но сильно сомневаюсь, что в таких случаях штурмуют с запрыгиванием в окно и гранатами. Скорее, банально пилят дверь (во всяком случае, когда по ТВ показывают арест очередной группы преступников, которые химичили с использованием ПК, там обычно именно выпиливание двери). Что даёт нам некоторое время на уничтожение.

il--ya

04.05.2016 19:47А я вспоминаю, как брали Росса Ульбрихта, создателя Silk Road.

Он работал из библиотеки. Соц. инжиниринг, чтобы ввёл пароль, суматоха чтобы отвлечь внимание, лэптоб вытолкнули и забрали, самого мордой в пол. И никакие светошумовые гранаты не нужны были, без шума и пыли.

Но тут вопрос в том, будут ли на каждого ЦП дрочера тратить столько ресурсов?

dartraiden

04.05.2016 19:55+1Ульбрихт, если верить материалам ФБР (могли ли они что-то скрыть, чтобы не давать фору аналогичным преступникам?), вообще был феерическим долблоклюем. Начиная с того, что он не позаботился о полном разделении двух личностей: Росса Ульбрихта и Пирата Робертса.

Что касается резкого захвата, то на этот случай я бы использовал usbkill или silk-guardian. Если бы у меня был ноутбук, который я бы брал с собой. На домашнем ПК мне хватает полнодискового шифрования вкупе с выключением ПК, когда я ухожу или сплю (а вот эту ошибку сделал Макс Батлер).

Sadler

04.05.2016 20:17+1Если на зашифрованном разделе содержатся данные вроде паролей, которые нужны редко, то имеет смысл настроить автоматическое отмонтирование контейнера при неактивности. Иначе даже на бытовом уровне когда-нибудь забудете отмонтировать, а какой-нибудь троянец утащит все данные из временно доступной директории. Не говоря уже об остальных сценариях.

Foolleren

04.05.2016 20:25+2Носить в кармане слабенький блютус маячок, как только компьютер его теряет сразу же лочится и просит ввести пароль).

MichaelBorisov

03.05.2016 00:05Съесть? Боюсь, что она не очень переварится. Как бы не потребовалась операция по извлечению.

Сжечь? Чтобы поджечь кремний, вам потребуется не менее, чем горелка Бунзена. До 600 градусов надо нагреть. И долго гореть будет. С перекусом аналогично — рискуете зубы сломать. Кремний — довольно крепкая штука.

Belibak

03.05.2016 09:23Ломается пальцами, случайно сломал недавно. Думаю с перекусыванием проблем не возникнет.

alex73

03.05.2016 10:13Обдумываю вариант с флешкой у которой корпус изготовлен из термита и скажем запал Кибальчича.

Если есть специалисты то вопрос по тушению, возможно ли это потушить?

Foolleren

03.05.2016 11:22Термит ничем не потушить кроме взрыва.

Но с ним другая проблема — может и не загореться если воды из воздуха наберёт.

edwardspec

03.05.2016 11:12В чем проблема съесть microsd, сжечь её, или просто перекусить?

Гораздо практичнее прыгнуть на неё (приземлившись на плату углом ботинка).

Площадь microSD — 1.65 квадратных сантиметра.

Масса гика — условные 70 килограммов.

Давление P = F / S = mg/S = 70 кг * 9.8 н/кг / 0.000165 м2 = 4157576 Па =~ 4.2 мегапаскаля.

Sadler

03.05.2016 15:36Хранить ключ в RAM должно быть удобнее. Только желательно вынести это на отдельную железку, вроде Raspberry Pi (идеально, если железка ещё и шифровать/расшифровывать будет сама, но это сложнее), а кнопку reset вмонтировать в пол, под покрытие. В случае чего наступаем на кнопку, и данных мгновенно больше нет. Минус в простоте потери данных: отрубят свет, железка сдохнет и т.п. Плюс тоже в возможности быстро «потерять» данные :)

nitro80

04.05.2016 12:22+1недавно обсуждал подобное устройство со знакомым.

Например, 2 устройства. Одно закопано в цветочном горшке и имеет некую автономность.

Другое вставляется в компьютер и замаскировано под некое устройство, пусть в корпусе 3,5 винта будет SSD, остальное начинка.

Так вот, пока второе устройство видит первое — данные при загрузке ОС автоматически расшифровываются. Как только из поля радиовидимости первое устройство пропадает — всё блокируется, сессии обрубаются, ОС уходит в принудительную перезагрузку.

qw1

04.05.2016 23:16Когда придёт маски-шоу, надо будет цветок выбросить в окно?

edwardspec

04.05.2016 23:27-1Это для случая, когда компьютер увозят на экспертизу, а цветок остаётся дома.

nitro80

05.05.2016 01:10Всё правильно. Эксперт на месте просит пароль администратора, Потом перезагружает, проверяет.

LexaZ

03.05.2016 09:16сослагательное наклонение интересное, но глупое: если бы, да кабы. случаи были? нет. делайте выводы

shasoft

04.05.2016 21:39У них для этих целей есть Гуантаномо, пытки в котором совершенно законны и неподсудны

dartraiden

02.05.2016 19:27+9Единственный известный мне прецедент — изъятие дисков у создателя «Флибусты» (применялось полнодисковое шифрование). Вернули обратно с вердиктом «расшифровать невозможно», сажать не стали.

Stiver

02.05.2016 21:13Товарищ про прецеденты в России спрашивает, если я правильно понял.

nitro80

04.05.2016 12:23Полицаи рассказывали, что им не удалось расшифровать комп Apple, к которому нужен был винт (которого видимо уже не было в живых/ в России). Дело развалилось.

avost

02.05.2016 19:54+7Вы про какие прецеденты? В одной только нашей области, к примеру, вот, один представитель так называемого закона вызвал свидетеля по какому-то делу. Укокошил его зачем-то в кабинете. Тело выбросил в окно (чтобы не тащить по лестницам ОВД, в багажнике авто увёз в лес и сжёг. Там были ещё подельники, помогавшие с переноской трупа, тоже представители так называемого. Свидетеля, блин! Страшно подумать что они делают с подозреваемыми…

Так о каких прецедентах вы говорили?..

rPman

02.05.2016 18:27+3Помимо прямой вины возможны ситуации. когда на шифрованных дисках лежит информация, очень дорогая для потери, например кошельки с bitcoin, собранные с коллектива (т.е. даже не лично владельца дисков), вот как бы вы в такой ситуации поступили?

Ведь и в ФБР есть люди, не прочь биткоины себе перевести, а значит в случае очень большой стоимости денег лучше уж в тюрьме посЕдеть чем вообще без головы остаться на свободе.

andy128k

02.05.2016 19:00+3Склоняюсь к похожей мысли. Информация может быть компрометирующей (владельца дисков или его близких), но не имеющей отношения к делу.

Если же у него там на самом деле ЦП, то требовать свидетельствовать против себя — противозаконно.

DaveDee

02.05.2016 19:11+4Пятая поправка не нарушается, обвинение же не выдвинуто :)

Charg

02.05.2016 20:44Тоже заметил.

Вообще такое чувство что в любой статье\новости о судебных процессах в США всегда какой-то адвокат говорит фразу "нарушается N поправка".

Starche

02.05.2016 21:21+6Просто у них законодательство наполовину из поправок. А на вторую половину из прецедентов)

masterbo

03.05.2016 04:28Нет. У них Конституция не может изменяться. От слова «совсем». То есть первоначальный текст Конституции останется навсегда. Но поскольку многое не учли, то придумали принимать поправки. Которые тоже не могут изменяться после принятия. Например одной из таких поправок проведен сухой закон. В конце концов поняли, что некоторые поправки были ошибкой (тот же сухой закон), и разрешили отменять действие поправок другими поправками. Так отменен сухой закон. Всё это не отдельные законы по нескольким причинам. Во-первых потому, что поправки касаются только очень важных вещей, над которыми не может быть исключений. Например та же вторая поправка о свободе вооружаться или первая о свободе слова. А если пятой поправкой указано, что никто не обязан свидетельствовать против себя, то и нет такого закона, который заставит. Во-вторых поправки к Конституции США принимаются отдельно парламентами каждого штата. И тоже по итогу не могут ветироваться местными властями.

alsii

03.05.2016 10:24"Поправки могут быть приняты конгрессом (двумя третями присутствующих членов каждой из палат) или Национальным конвентом — специальным органом, который созывается конгрессом по требованию не менее двух третей легислатур (парламентов) штатов. До настоящего момента поправки принимались только конгрессом; Национальный конвент ни разу не созывался, в связи с чем порядок избрания его членов и регламент работы остаётся неизвестным.

После того, как поправки были приняты конгрессом либо национальным конвентом, они должны быть ратифицированы тремя четвертями штатов. Конгресс сам определяет один из двух возможных способов: ратификация легислатурами (парламентами) штатов или созываемыми в каждом штате специально для принятия этого решения конвентами."

assign

02.05.2016 19:54+1Непонятно. Презумпция невиновности же, нам недоговаривают других доводов обвинения.

У меня тоже есть шифрованый архив и я никогда не дам от него ключь, мой сосед говорит что в нём детское порно… ну пусть и расшифровывают, а пока не доказана моя вина, никакой суд меня не посадит.

MichaelBorisov

02.05.2016 20:45Свидетельские показания — это доказательство в уголовном процессе.

masterbo

03.05.2016 04:29Не путайте свидетельство с доказательством

master_of_mastery

03.05.2016 13:49+11. Доказательствами по уголовному делу являются любые сведения, на основе которых суд, прокурор, следователь, дознаватель в порядке, определенном настоящим Кодексом, устанавливает наличие или отсутствие обстоятельств, подлежащих доказыванию при производстве по уголовному делу, а также иных обстоятельств, имеющих значение для уголовного дела.

2. В качестве доказательств допускаются:

1) показания подозреваемого, обвиняемого;

2) показания потерпевшего, свидетеля;

3) заключение и показания эксперта;

3.1) заключение и показания специалиста;

4) вещественные доказательства;

5) протоколы следственных и судебных действий;

6) иные документы.

Ст.74 Уголовно-процессуального кодекса РФ.

BaRoN

04.05.2016 01:29Свидетельство не является доказательством, а может являться доказательством. Это важно.

tersuren

03.05.2016 07:25Это две разные вещи. Скажем вам полиция приказывает «Стоять!», так как подозревает вас в торговле наркотиками. Вы бросаетесь бежать, полицейские за вами. Вас в конце ловят, но в карманах у вас пусто. Так вот, неповиновение полиции вы уже честно заработали, даже если наркотиков у вас отродясь не было.

il--ya

04.05.2016 14:57+1Нет, тут нечто совсем другое. Неповиновение требованиям — это конкретное правонарушение, по нему суд с доказательствами и конкретный срок. Тут неповиновение суду, оно тоже доказывается, но по нему нет ограничения срока. Полицейский будет сидеть, пока не подчинится.

Кстати, глянул мельком, что ему шьют. Похоже, обвинения строятся на том, что его сестра сообщила, будто он давал членам семьи смотреть на его iPhone 6 контент, «фокусирующийся на закрытой области гениталий двух племянниц, в возрасте 4 и 6». По-видимому, это какие-то семейные разборки.

Rawls’s sister testified that he had allowed family members to view content on an iPhone 6, which “allegedly focus on the clothed genital area of two nieces, aged four and six,” the appeal states. Officers also seized this phone.

electronus

02.05.2016 19:54+5Вот у меня есть массив информации, размером где-то в 500Гб, который я заархивировал winrar-ом с 30+ байтовым паролем с up/low/num/special chars, и по классике жанра потерял этот пароль. Храню далее, жду развития техники, дабы лет через 10 сбрутить… Попасть в такую же ситуацию очень легко, и доказать что «потерял» наверное будет нереально

MichaelBorisov

02.05.2016 20:45За вами уже выехали!

electronus

02.05.2016 21:31За предыдущий комментарий получил -1 в карму. Так быстро выехать не могли, ибо живу в северной Америке — просто не успели бы перевести с русского так быстро. А проблема для меня более чем релевантна, btw

Sergey6661313

02.05.2016 20:54А возможно ли создать двойное шифрование, так чтобы у одного и того же архива было 2 пороля и «правильный пороль» показывал бы котиков? Но так, чтоб нельзя было доказать что там именно 2 разных содержимых…

Foolleren

02.05.2016 20:55-1Стенография называется, но объём полезной информации копеечный.

KonstantinSamsonov

02.05.2016 22:26+4Стенография — это набор значков для записи устной речи,

Стеганография — это сокрытие информации в массиве другой информации.

Криптосистема может поддерживать вложенные (шифрованый том доступный после доступа к первому тому и т.д.) и параллельные криптотома (один пароль — один диск, другой пароль другой диск), и пароли под давлением: после ввода такого пароля необратимо изменяется содержимое скрытого раздела и его уже нельзя восстановить зная пароль. Но удаление не будет работать, если есть точная побайтовая копия накопителя, всегда есть что сравнить с изменениями, так что тут самая грамотная позиция отрицать, что на диске есть зашифрованные диски, но если утилиты шифрования были установлены в систему, а не использовались с внешнего носителя, то мнение эксперта, что тут что-то спрятано может перевесить. Как вариант он может сознаться, что там была личная значимая финансовая информация и он успел ввести код уничтожающий данные, до того как был арестован.AllexIn

02.05.2016 23:40Вроде диски зашифрованные TrueCrypt/VeraCrypt выглядят как шум. Каким образом эксперт может понять что там данные зашифрованы?

Foolleren

03.05.2016 09:15+1как шум выглядит только шум и зашифрованные данные, если вы не радиолюбитель, то объяснить что это не шифрованные данные будет сложновато.

https://habrahabr.ru/post/147769/AllexIn

03.05.2016 09:43А зачем вы храните файлы с шумом?

Пространство размеченное как swap или любым другим способом.

После теста HDD там вполне себе шум.

Foolleren

03.05.2016 09:52+1своп ни разу не похож на шум, а шум программ для тестирования генерируется известным генератором, что бы было понятно что это не шифрованные данные.

AllexIn

03.05.2016 09:56А откуда у вас эта инфа?

Первый раз слышу, что там что-то отличное от простого рандом…

Foolleren

03.05.2016 10:07+3Рандом простым не бывает, у него десятки различных параметров. криптографические алгоритмы на выходе дают рандом который проходит много тестов, рандом в тестовых программах таким делать не будут что-бы не грузить процессор — 2 гигабайта в секунду не реально для генерации качественного рандома, а программы тестирования выдают такую скорость однако.

AllexIn

03.05.2016 10:09-2Да какая разница каким его будут делать?

Каким образом можно отличить шум на неразмеченном неиспользуемом винчестере от шифрованных данных?

Просто назовите способ и всё. А то у вас теоретические рассуждения основанные на ваших личных догадках.

Meklon

03.05.2016 10:39+3Энтропия там очень высокая. Нетипично для обычных данных

AllexIn

03.05.2016 13:15Ну так я и не говорил же о данных. Речь была о рандоме, который оставляют после себя утилиты форматирования и проверки дисков.

qw1

03.05.2016 13:19Попросят назвать утилиту. Обычно для скорости там псевдо-рандом с 32-битным seed, поэтому легко перебрать все seed и доказать, что данные не сгенерены этой утилитой.

AllexIn

03.05.2016 13:27Во-первых требование назвать утилиту не адекватное. Потому что их десятки и помнить чем ты там в конкретном случае обрабатывал винчестер может только админ, который работает в корпоративной среде и набор утилит прописан в правилах. Пользователи же дома пользуются всем подряд и не смогут всопнмить чем пользовались.

Во-вторых — По сиду подбор не выглядит тривиальным. Да и ничего не даст. Если у вас весь винчестер из шума и вы заявляете что весь шум там за один раз сгенерирован утилитой — то ок, можно доказать что такая последовательность не может быть сгенерированна данной утилитой. Но если винчесетр использовался, если утилита применялась много раз для разных участков. То в данные вносится шум, который уже не завязан на саму утилиту и доказательство станет уже не таким простым. Во всяком случае точно не автоматизированным.

ustin

04.05.2016 17:48На самом деле способ есть.

Применить к данным стандартные статистические тесты псевдослучайных последовательностей(wiki).

Любой шифровальщик будет использовать хороший алгоритм, который пройдет тесты.

Утилиты форматирования будут использовать быстрые и некачественные алгоритмы генерации ПСЧ и провалят тесты.

Вполне себе формализуемое отличие двух классов данных.

maxpsyhos

03.05.2016 09:24+1Ну так на то он и эксперт. Скажет «есть экспертное мнение, что...», и готово…

ZhenyaZero

03.05.2016 10:13Само наличие диска с «шумом», особенно большого, встречается не так часто. Зачем нужен диск (или большой кусок места на нём), который не используется? А если вдобавок TrueCrypt установлен в систему, ярлык на рабочем столе и часто запускался — решение эксперта будет очевидно.

AllexIn

03.05.2016 13:08Производители SSD рекомендовали оставлять 10% объема неиспользуемыми для того чтобы контроллер правильно нагрузкой управлял.

А TrueCrypt используется для шифрования личной коллекции домашней эротики.

roach1967

02.05.2016 22:26«Стеганография». На Wiki очень хорошо описаны алгоритмы. Правда там не описан метод сокрытия информации в векторных картинках. Где-то на просторах попадалась кореловская векторная картинка с изображением простеньких предметов но размером в несколько мегабайт. Там один из бликов при очень большом увеличении превращался в обыкновенный текст.

dartraiden

02.05.2016 21:06+1Эта задача давно решена и называется «правдоподобное отрицание». Суть в том, что вы создаёте (средствами упоминавшихся выше True/VeraCript) файл-контейнер с «двойным дном». При вводе пароля контейнер открывается. Туда кладёте что-то правдоподобно выглядящее (не котиков, потому что котики в зашифрованном контейнере вызывают вполне однозначные подозрения). Такое, что имело бы смысл прятать, но не подвергающее вас уголовному преследованию (или дающее минимальный срок). В программе есть возможность после открытия контейнера ввести ещё один пароль, который открывает «второе дно», где лежит уже то, что надо было прятать.

Доказать наличие «второго дна» (при правильном использовании) невозможно. Программа позволяет попытаться ввести «второй» пароль совершенно у любого контейнера. Даже у того, у которого «второго дна» нет. Поэтому, невозможно установить, то ли тут и правда его нет, то ли оно есть. Разве что избивать вас до тех пор, пока вы не признаетесь, что оно там есть.

dartraiden

02.05.2016 21:14Ссылки по теме:

Скрытые контейнеры

Hidden Volume / тоже самое на русском в мануале к TrueCrypt

Plausible Deniability / тоже самое на русском в мануале к TrueCrypt

Ну, и вообще, перед использованием скрытых контейнеров рекомендуется прочитать мануал, поскольку скрытое содержимое можно повредить, если перестараться и накидать слишком много «правдоподобных» файлов в первый слой.

il--ya

04.05.2016 15:10Если мне не изменяет память (мануал давно читал) — сначала кидаем данные в фальш-раздел, а потом уже оставшееся пространство используется для настоящего. Недостаток — в фальш-разделе лежат старые, не обновляемые данные, что делает его менее правоподобным.

Foolleren

02.05.2016 21:19Количество зашифрованной информации в этом случае больше чем расшифровываемой, специалисту который не в первый день работает будет понятно, что тут ещё что-то закопано.

Sadler

02.05.2016 21:22+2Если контейнер фиксированного размера, то объём расшифрованной информации ни о чём не говорит. При правильной реализации просто невозможно определить его степень заполнения.

dartraiden

02.05.2016 21:23+3Оно будет одинаково. Указанные программы шифруют всё содержимое контейнера, даже свободное в нём место.

Foolleren

02.05.2016 21:45если уже зашифрованный контейнер скопировать на диск то да, в противном случае против вас сыграют всякие журналы файловой системы показывающие что в «пустую» область проводилась запись.

dartraiden

02.05.2016 21:54Проблема с журналами решается использованием FAT32 и разносом информации в несколько контейнеров (из-за ограничения на размер файла в этой ФС)

msuhanov

02.05.2016 21:56В «пустую» область файловой системы запись производится в обход журнала внешней файловой системы (иными словами, та часть «пустой» области файловой системы, выделенная под скрытый том, будет представлена в операционной системе в качестве отдельного логического устройства, а работа с такой областью требует только знания ее размера и смещения относительно начала тома с внешней файловой системой). С другой стороны, даже эта схема не обеспечивает надежной отрицаемости.

qw1

02.05.2016 21:59С другой стороны, даже эта схема не обеспечивает надежной отрицаемости.

Почему нет, если внешний криптоконтейнер, к которому предоставлен пароль, при инициализации всегда заполняет весь свой диск случайными данными перед форматированием?

msuhanov

02.05.2016 22:07Потому что скрытый том может использоваться в двух режимах: для запуска скрытой операционной системы, записанной в нем, или для хранения информации, доступ к которой происходит из незашифрованной операционной системы (или из зашифрованной операционной системы, установленной без отрицаемого шифрования). В обоих режимах возможны утечки информации о существовании скрытого тома (и даже самих данных из скрытого тома), о чем на сайте TrueCrypt раньше было подробно написано.

qw1

03.05.2016 15:27Хорошо, а если так?

msuhanov

03.05.2016 15:56В файле (разделе) подкачки на машине-хосте могут оставаться данные из виртуальной машины. Собственно, на этой итерации я предлагаю и закончить, потому что дальнейшее обсуждение будет примерно таким:

– А я сделаю X.

– Остается слабое место Y.

– А я сделаю Z, чтобы убрать Y.

и т. д.

qw1

03.05.2016 16:07Об отключении свопа я думал, но не посчитал значимым.

Во-первых, даже на системах с 16ГБ RAM автоматически настроенный своп у меня не рос от начальных 256MB (не говоря о том, что на такие дела можно поставить и 32, и 64 ГБ).

Во-вторых, нет forensic-инструментов по вытаскиванию данных виртуальной машины из свопа физической. Шансы найти там что-то близки к нулю (RAM вирт. машины фиксирован на физический RAM, а кеш файловой системы виртуальной машины не вытесняется в её swap)

msuhanov

03.05.2016 16:23+1Вот и я примерно о том же выше говорил: создатели и пользователи программ для отрицаемого шифрования оперируют категорией «не считаю значимым» и ей подобными, игнорируя реальное положение вещей.

qw1

03.05.2016 18:05Можете дать оценку вероятности, что в нижеописанном сценарии в свопе хост-машины окажется что-то компрометирующее?

msuhanov

03.05.2016 18:26+1Вероятность низкая, риск при сокрытии данных от государства высокий (crypto people live for the unlikely). Если считать, что обсуждаемая схема предназначена для массового применения, то соотношение риска и сложности исправления однозначно указывает на необходимость отключения подкачки.

Foolleren

03.05.2016 23:11+1своп используется ещё и для дефрагментации озу, туда по определению попасть может всё что угодно.

Foolleren

02.05.2016 22:06Сам факт использование софта умеющего делать двойное дно заставляет задуматься о его наличии, по сути надо помнить не только пароль, но и код программы для расшифровки, чтобы надёжно скрыть не только информацию, но признаки её существавания.

msuhanov

02.05.2016 22:12Вообще, сам факт использования программы с поддержкой отрицаемого шифрования может сделать человеку только хуже. Ведь если попасть в плен к бандитам и получить сессию терморектального криптоанализа, то при использовании программы без поддержки отрицаемого шифрования есть шанс, что паяльник вынут и ваша дальнейшая судьба будет хотя бы под вопросом; но при использовании программы с поддержкой отрицаемого шифрования паяльник просто не будут вынимать до тех пор, пока своей смертью вы не подтвердите, что говорили правду про отсутствие следующего уровня «двойного дна».

Meklon

02.05.2016 22:45+2Неизвестна программа. Есть файл с квантовым шумом внутри вместо содержимого. Все. Был ли это Truecrypt/veracrypt или что-то другое — неизвестно. Или просто шум. А ключом к расшифровке может быть файл "ежемесячный_отчет_бух2015.docx" на личной флешке. И там будет много других обычных файлов. И реально отчет внутри. Просто это ключ. Вместе с паролем из головы. Или без. Или только пароль.

msuhanov

02.05.2016 22:54Отрицаемое шифрование предполагает, что под давлением будет раскрыто содержимое внешнего (подставного) тома, а значит программа для шифрования известна. Если же защиту строить только на том, что зашифрованные данные не отличить от случайных, то программа для шифрования никуда не исчезнет, хотя ее и можно хранить вместе с другими аналогичными программами на отчуждаемом накопителе (например, Live CD) в надежде на то, что противник не узнает о том, какая именно программа применялась и являются ли предположительно зашифрованные данные таковыми в действительности. Но, опять же, попадет человек в плен к бандитам, а те просто будут его пытать до тех пор, пока не скажет, какая программа используется и какой в нее надо вводить пароль. И все. Разница только в том, что если использованная программа не позволяет делать «двойное дно», то есть шанс, что паяльник вынут, а иначе такого шанса нет вообще.

trijin

04.05.2016 14:28+1Бандитам вообще пофиг на двойное шифрование.

Они от тебя требуют конкретную информацию, а знаешь ты где она или нет, это не их проблемы.

Foolleren

02.05.2016 22:45Давным давно баловался криптографией результатом стала программа в которой нет проверки на правильность расшифрованой информации, подходит любой пароль, но только с правильным, файл приходит в первоначальное состояние, для терморектального криптоанализа также не подходит как и нормальный софт, но в случае чего с более цивилизованными «хакерами» можно отмазаться в духе «файл битый».

sweetbrick

04.05.2016 16:48Ну вот, а меня запинали за этот «термо-ый криптоанализ»(

Как раз в случае его применения у арестованного был шанс разрулить этот процессуальный тупик, в смысле бессрочного тюремного заключения. Некоторые осложнения в следствие этого процесса можно признать незначительным ущербом в сравнении с перспективой…

Хотя, я думаю, годика через N в каком нить вышестоящем суде решение м.б. отменено, но не раньше чем адвокаты выжмут его досуха)

Vilgelm

03.05.2016 03:37+1На самом деле все такие тонкости не очень важны, ибо:

В случае с TrueCrypt просто будут дубасить ключом пока не скажешь два пароля.

MiXaiL27

03.05.2016 03:47Ну да и в продолжение: «На самом деле найти подобный ключ за 5$ довольно не просто, не знаете где такие продаются?»

dartraiden

03.05.2016 15:50А если там действительно нет второго пароля? Дубасить до смерти? Ведь если пароля там нет, то человек вам его и правда не скажет при всём желании. Значит, нужны критерии «так, уже прекращаем дубасить». А если пароль был, но жертва сумела дотерпеть до прекращения избиения?

Vilgelm

03.05.2016 19:44+1Мы про Россию говорим или вообще? У нас зачастую дубасят до смерти и без всяких паролей, просто так (типа ОП Дальний), вообще без всяких паролей. Если про другие страны, то как там не знаю, но думаю опытный палач вытащит из жертвы все что надо до появления данных критериев.

artyums

02.05.2016 21:11Если полезную информацию затем опять зашифровать тем же ключом и тем же методом, итоговый размер файла окажется меньше, чем у исходного.

kafeman

02.05.2016 21:25Такие вещи обычно делаются на уровне диска, а не файловой системы. Рассматривайте этот случай как файл фиксированного размера. Зашифруете вы 1 Кб, или 10 Мб, его размер всегда будет 1 Гб.

SinsI

02.05.2016 21:32Если шифрование шифром Вернера — то «паролей» бесконечное число, как и результатов расшифровывания.

qw1

02.05.2016 21:56Если есть безопасное место для хранения такого длинного ключа, то надёжнее не заморачиваться с шифрованием и хранить там саму информацию.

Sadler

02.05.2016 22:11+1В качестве ключа может быть использован вполне легальный файл (или несколько), который легко получить, скажем, из интернета, но, чтобы расшифровать, надо знать, какой это был файл. Не самый удобный или надёжный метод, но тоже имеет право на жизнь.

Assargadon

04.05.2016 13:25+1Он обычно используется не для безопасного _хранения_, а для безопасной _передачи_ данных. Позволяет разнести во времени передачу разделяемого секрета и собственно данных.

Например, вы при личной встрече передаёте компакт-диск с белым шумом. И потом используете его для шифрования СМСок, используемых для координации… чего-нибудь. Да, эти СМСки можно было бы записать на сам диск, но в момент передачи диска СМСок еще просто нет.

albik

02.05.2016 20:59-24Вот тебе и демократия, вот тебе и свободы и права граждан в цитадели демократии. Если бы что-то подобное произошло в России, все тут же начали бы кричать про нарушения, недопустимость, коррупцию и засилье чиновников, и дружно друг дружку плюсовали бы за участие в лингвистическом конкурсе «кто громче кукарекнет и смачнее харкнет гноем». Но это произошло в США, и все тут же бросились искать оправдания, а всех имеющих наглость что-то там говорить про недопустимость подобного в демократическом государстве лихо минусить.

По-моему, давно поставить на место зарвавшееся хомячье, которое на словах все такое правильное, за свободу слова и демократию, а по факту устроило тут серпентарий, в котором участникам, имеющим мнение, отличное от «рашка вперде, США понад усе», затыкают рот всеми возможными путями.

Sadler

02.05.2016 21:07+3Держите Ваши фантазии при себе, пожалуйста. Проблемы есть везде, только в ватных мозгах всё делится на чёрное и белое. Сообщество само решит, кого здесь следует ставить на место.

yadobr

03.05.2016 07:37+3> «только в ватных мозгах всё делится на чёрное и белое»

Вы сейчас тем же самым занимаетесь =))

dartraiden

02.05.2016 21:17+10Мне кажется, за посты в таком тоне сообщество будет затыкать рот любому, независимо от его взглядов.

Meklon

02.05.2016 22:11+11У вас такие комментарии однообразные… Наводит на мысль о роде деятельности на этом ресурсе. Уходите и не тащите сюда грязь.

h0rr0rr_drag0n

02.05.2016 23:41+2Учитывая, что самые первые комментарии такие же «однообразные», со специфическим жаргоном, то не просто " наводит на мысль", а прямо таки кричит об этом.

Vilgelm

03.05.2016 03:40+7Он явно на работе. Когда Хабр был без R&C, то таких комментариев тут не было практически, ибо инвайт сюда очень дорог (хорошая статья в песочницу еще дороже), а количество их ограничено. С введением R&C все как-то печально стало, к сожалению.

LeoPlus

02.05.2016 22:19-12Достижения демократии США с каждым разом поражают всё больше. Но возникает вопрос — а если он просто забыл пароль — ему теперь пожизненно сидеть?

abyrkov

02.05.2016 22:26А их эксперты им на что? Если они не смогли найти бумажку и подобрать, то человек вполне мог забыть.

Equin0x

02.05.2016 23:56Бедолаге все-то нужно было оклеветать себя и обьявить запойным )

Я как-то ночью после праздника один раз так сменил пароль…

Equin0x

03.05.2016 00:09PS: с каждым годом растет вероятность того, что на границе могут попросить включить ноут и дать пароль, если зашифрован. Например в UK.

Barafu

04.05.2016 11:22+1Ну так через границу надо везти пустой ноут, а криптоконтейнер качать после через Инет.

Включать же ноут требуют, якобы, для того, чтобы убедиться, что это не пустой корпус с динамитом внутри. Я на это всегда спрашиваю, может ли таможенник на вид отличить обычный ноут от корпуса с Raspberry и динамитом внутри — молчат.maxpsyhos

04.05.2016 11:39После недавнего ремонта ноута немного прифигел, сколько там свободного места. Туда и без всяких извращений с Raspberry можно кило взрывчатки напихать.

mafia8

03.05.2016 00:19А с чего они вообще взяли, что там ЦП?

m08pvv

03.05.2016 01:56+3Потому что могут такое предположить.

В США есть ещё очень интересный юридический процесс.

Офицер полиции может сказать, что ему кажется, что вы можете использовать деньги на наркотики, после чего просто забрать их.

h0rr0rr_drag0n

03.05.2016 02:31+1Судя по оригинальной статье с ArsTechnica — сестра подозреваемого чего-то эдакое увидела на мониторе. Плюс тамошняя кровавая гебня как-то мониторила FreeNet.

The authorities have called two witnesses. One was the suspect's sister who claimed she looked at images of child abuse with her brother at his house. The other was a forensic examiner who testified that it was his «best guess» that child pornography was on the drives," Donoghue wrote. The investigation began in 2015 when Pennsylvania prosecutors were monitoring the online network Freenet and executed a search warrant of the man's home.

Dum_spiro_spero

03.05.2016 12:28+3Т.е. родная сестра сдала мужика полиции? Может там вопросы дележки наследства? Вполне кстати сюжет для детектива.

qw1

03.05.2016 13:16В США это в порядке вещей. Читал истории, как дети сдают родителей, родители — детей. Хотя не исключаю, что это ложь наших Российских СМИ.

Tabke

04.05.2016 12:36+2Не факт что это в порядке вещей. Факт что это рекламируется официальными СМИ как правильное(tm) поведение. Но ведутся ли на эту рекламу реальные люди — вопрос.

Для граждан этой страны как-раз более традиционным является мышление, предполагающее самостоятельно решать все проблемы, возникающие внутри общины/семьи/головы. Это связано с историей возникновения и становления государства, дикий запад, суды Линча вот это всё.

Noahzgard

04.05.2016 17:36+1Вроде как она у него на телефоне увидела фотки племянниц 4 и 6 лет. Учитывая что она его сестра, вполне может быть что это её дети.

degs

04.05.2016 18:17+1Вот я кажется попал… На днях хотел сыну сюрприз сделать, поставить ему на андроид картинку с хоккейным вратарем, и не рассчитал как оно там масштабируется. Получилась крупным планом та самая злополучная область гениталий, да еще и вызывающе прикрытая хоккейной раковиной. Минут пятнадцать оно там простояло пока я перед следующей попыткой чайку себе заваривал.

За мной скоро придут?

kuzia_bRatok

03.05.2016 02:42+2Уже выше написали, что что-то в этой ситуации нечисто. Часть обвинений явно скрывается, или даже всё это надуманный предлог, (откуда такая информация о ЦП, если на маке и айфоне ничего? и почему вообще заинтересовались этим человеком?); гражданин ведет себя явно неадекватно как на законопослушного — никто захочет сидеть 7 месяцев просто с принципа. Дело придано огласке, но мне кажется, там всё триста раз перекручено и ЦП тут не при чем и дело совсем в другом.

Noahzgard

04.05.2016 17:49+1Причем придано огласке оно спустя 7 месяцев, очень похоже на последнюю надежду. Так сказать надавить на суд при помощи общественности.

maxzhurkin

03.05.2016 02:40-1«За подозреваемого в хранении ЦП ...». Простите, чего?

Flash_CSM

03.05.2016 13:54«Центрального процессора» — :D

Почитайте внимательно комментарии к посту, там имеется ответ на ваш вопрос.

maxzhurkin

03.05.2016 14:05-2Я знаю значение, однако мой вопрос не об этом

Child Porno -> CP -> ЦП

«ЦП» по сути своего рода жаргонизм, потому, что второй переход в цепочке выше не может быть использован в ходе нормального словообразования (или аббревиатурообразования?) и, соответвенно, не должен был использоваться в статье уважающего читателя автора без особой на то необходимости.

Konachan700

03.05.2016 11:16Просто так человека с улицы держать в тюрьме не станут, какой смысл? Я ни за что не поверю, что вся цепочка правосудия состоит из маньяков, которые сажают людей ради своего удовольствия. Наверняка на пацанчика были вполне однозначные доказательства вины в каком-то преступлении, но для суда они не годились, поскольку добыты нелегально — трояном, скрытой камерой или иным видом несанкционированной слежки. Арестовали, но потом поняли, что с вещдоками косяк-с.

Что он натворил на самом деле, история умалчивает. ЦП же могли прикрутить постфактум, поскольку обвинение в нем работает как обвинение в колдовстве в средневековье, показали пальцем на ведьму, и все, уже не отмоешься от грязного ярлыка никак. Полицейских даже не заподозрят в косячничестве. Да и взять свежеотформатированные диски, и сказать что там зашифрованное ЦП тоже легко, и тоже попробуй докажи обратное.famiak

03.05.2016 12:38+3Прошу прощения, но как вот эта мысль:

«Наверняка на пацанчика были вполне однозначные доказательства вины в каком-то преступлении, но для суда они не годились, поскольку добыты нелегально — трояном, скрытой камерой или иным видом несанкционированной слежки. Арестовали, но потом поняли, что с вещдоками косяк-с.

Что он натворил на самом деле, история умалчивает. ЦП же могли прикрутить постфактум, поскольку обвинение в нем работает как обвинение в колдовстве в средневековье, показали пальцем на ведьму, и все, уже не отмоешься от грязного ярлыка никак. Полицейских даже не заподозрят в косячничестве. Да и взять свежеотформатированные диски, и сказать что там зашифрованное ЦП тоже легко, и тоже попробуй докажи обратное.»

У вас в голове соседствует с вот этой:

«Просто так человека с улицы держать в тюрьме не станут, какой смысл? Я ни за что не поверю, что вся цепочка правосудия состоит из маньяков, которые сажают людей ради своего удовольствия.»

?

По-моему, если нет доказательств вины, которые годятся для суда — человека именно что держит в тюрьме просто так свора маньяков.

maa_boo

04.05.2016 14:45+2> какой смысл?

Это вот что сейчас было? Попытка искать смысл в действиях властей? Реально?

Zooko

03.05.2016 13:49+1Наличе улик- доказательство. Попытка добыть их такими методами — плевок в «честное правосудие»

Mixim333

03.05.2016 14:04+1Пяти- и трехдюймовая дискета представляется мне лучшим способом хранения важной информации, если у тебя есть камин в доме: залетают маски-шоу, ты быстро выкидываешь носители с криптостойким паролем в камин — десять секунд и пароль больше никто не знает, в том числе и ты. Сами же данные хранить в приватном репозитории на GitHub'е — тот же самый Apple, но по хранению — вряд ли GitHub станет открывать доступ кому-либо в приватный репозиторий.

А если у меня на этом носители содержатся интимные фото моей жены и я не хочу, чтобы кто бы то ни было их смотрел?

Вообще же, применение закона XVIII века в современном мире — это перебор!

qw1

03.05.2016 15:27+1Неплохая идея, и её ещё можно развить.

Можно подключить облачный диск (убедиться, что трафик шифруется) в виртуальной машине, которая настроена, чтобы не сохранять состояние. То есть, каждый запуск машины — чистая ось и никаких следов монтирования и работы с файлами. Если спросят, откуда столько трафика до облачного провайдера, сдать другой аккаунт, на котором лежит фото-архив и прочее обычное барахло.

Выключаешь питание — и никаких следов, и никаких зацепок.

dartraiden

03.05.2016 16:01Зацепиться можно, как минимум, со стороны облачного провайдера (у которого аккаунт с «обычным барахлом»), если удастся его склонить к сотрудничеству. Входящий-исходящий трафик с вашей машины не будет совпадать по объёму и времени с трафиком, который фиксировал облачный провайдер.

dartraiden

03.05.2016 16:07Ещё, если оба аккаунта у одного облачного провайдера, то это даёт возможность запросить у него данные, с какими ещё аккаунтами работал IP-адрес, с которого велась работа в «обычном» аккаунте.

Если облачные провайдеры разные, то вся схема вообще теряет смысл, очевидно, что если у подозреваемого трафик до 2 разных облаков, а он нам пытается впарить, что работал лишь с одним облаком (где «барахло»), то он недоговаривает.

qw1

03.05.2016 16:18Это уже совершенно другой уровень сотрудничества.

Одно дело, открой диск аккаунта Ivanov_Ivan (по судебному ордеру), а другое дело — найди корреляции, выдай статистику и т.п.

msuhanov

03.05.2016 15:38Вообще же, применение закона XVIII века в современном мире — это перебор!

Вот, например, Конституция США была принята в том же веке. Перебор?

Mixim333

03.05.2016 16:05Конституция одна за все эти годы, но сколько поправок в нее вносилось за это время — 27 штук, согласно Wiki (https://ru.wikipedia.org/wiki/Список_поправок_к_Конституции_США).

msuhanov

03.05.2016 16:10Тем не менее, в ней есть старые нормы. Как их можно применять?!

Вообще же, применение закона XVIII века в современном мире — это перебор!

ClearAirTurbulence

04.05.2016 02:01Понимаете, если у служб будет цель предотвратить при захвате порчу данных — с высокой вероятностью вы ничего не успеете сделать. Светошумовая граната, вынос двери тараном или ВВ — и, внезапно, мозг задумываете о смысле жизни, вместо того чтобы заниматься делом, или, как вариант, все же дает команду рукам «хватай диск, бросай в камин», но руки отчего-то трясутся и не хватают, а через n секунд они уже надежно зафиксированы за спиной, а пол почему-то очень сильно давит на выступющие части лица.