Команда специалистов Check Point security обнаружила в стандартном функционале Facebook, а так же в Facebook Messenger, уязвимость, которая позволяла получить доступ к любым отправленным через социальную сеть сообщениям пользователей.

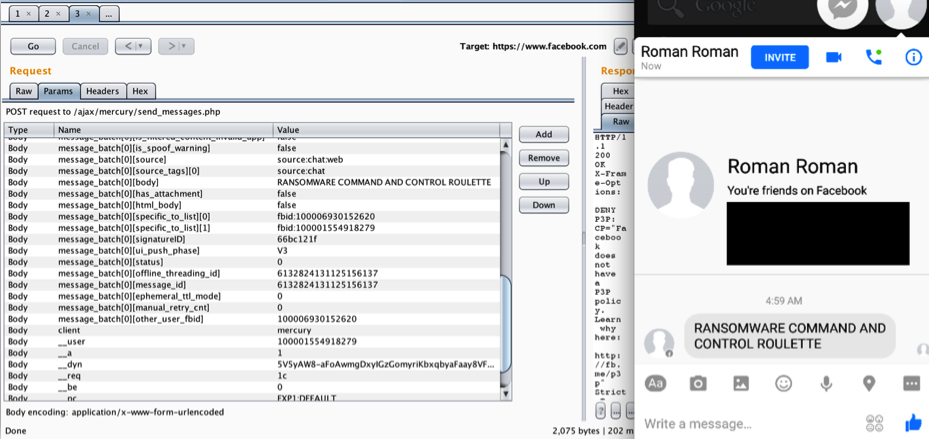

Конкретно эксплоит позволял кому угодно получить доступ к сообщениям пользователей и изменять их содержимое, то есть, например, потенциально распространять вредоносное ПО.

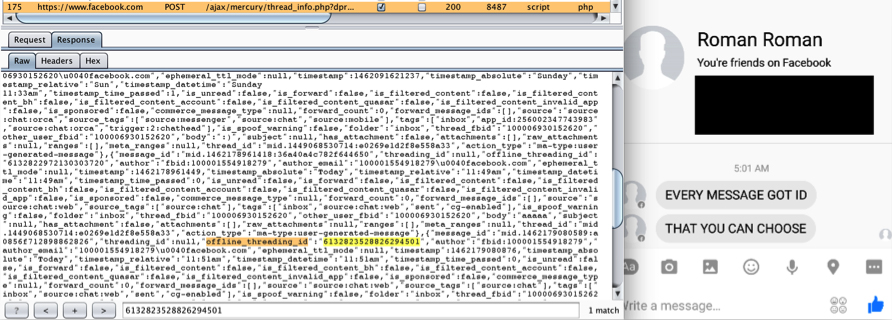

Для использования эксплоита злоумышленнику нужно было заполучить только уникальный ID сообщения через отправку запроса на www.facebook.com/ajax/mercury/thread_info.php.

Вся операция требует только базового знания HTML и современного браузера, в котором есть режим отладки. После нахождения ID сообщения, злоумышленник может изменить его, сообщения, содержание и отправить его на сервера Facebook в обход учетной записи реального пользователя.

Изменение сообщения

В чем заключалась опасность данной уязвимости? Facebook, как социальная сеть, давно стал частью жизни своих пользователей и используется для самых разных целей: как передачи информации, ссылок и прочего, так вплоть и для достижения предварительных договоренностей и заключения сделок. Возможность же изменять содержимое переписки без взлома учетной записи дает злоумышленникам инструмент давления на пользователя и фальсификации данных.

Видео, демонстрирующее возможности эксплоита

После обнаружения уязвимости специалисты сообщили о ней Facebook и дыра была оперативно закрыта.

Поделиться с друзьями

correy

Вот это дырища, думаю, что в мессенджере должно быть еще полно подобных вещей, раз нашли такую сумасшедшую уязвимость.

Carburn

Уязвимость заключалась в добавлении сообщения с дублирующим id. Уязвим был только клиент для Android, который отображал последнее по времени сообщение с заданным id вместо первого.