В начале февраля мы рассказывали вам про обнаружение преступников с помощью службы ATP в Защитнике Windows. В комментариях появились различные вопросы, относительно работы службы, поэтому мы решили поделиться подробным описанием её функционала.

Если говорить коротко, то Служба ATP в Защитнике Windows — это служба безопасности, с помощью которой можно обнаруживать в своих сетях угрозы безопасности, исследовать их и принимать ответные меры. Служба работает на основе встроенной в Windows 10 комбинации технологий и облачной службы Microsoft. К таким технологиям относятся:

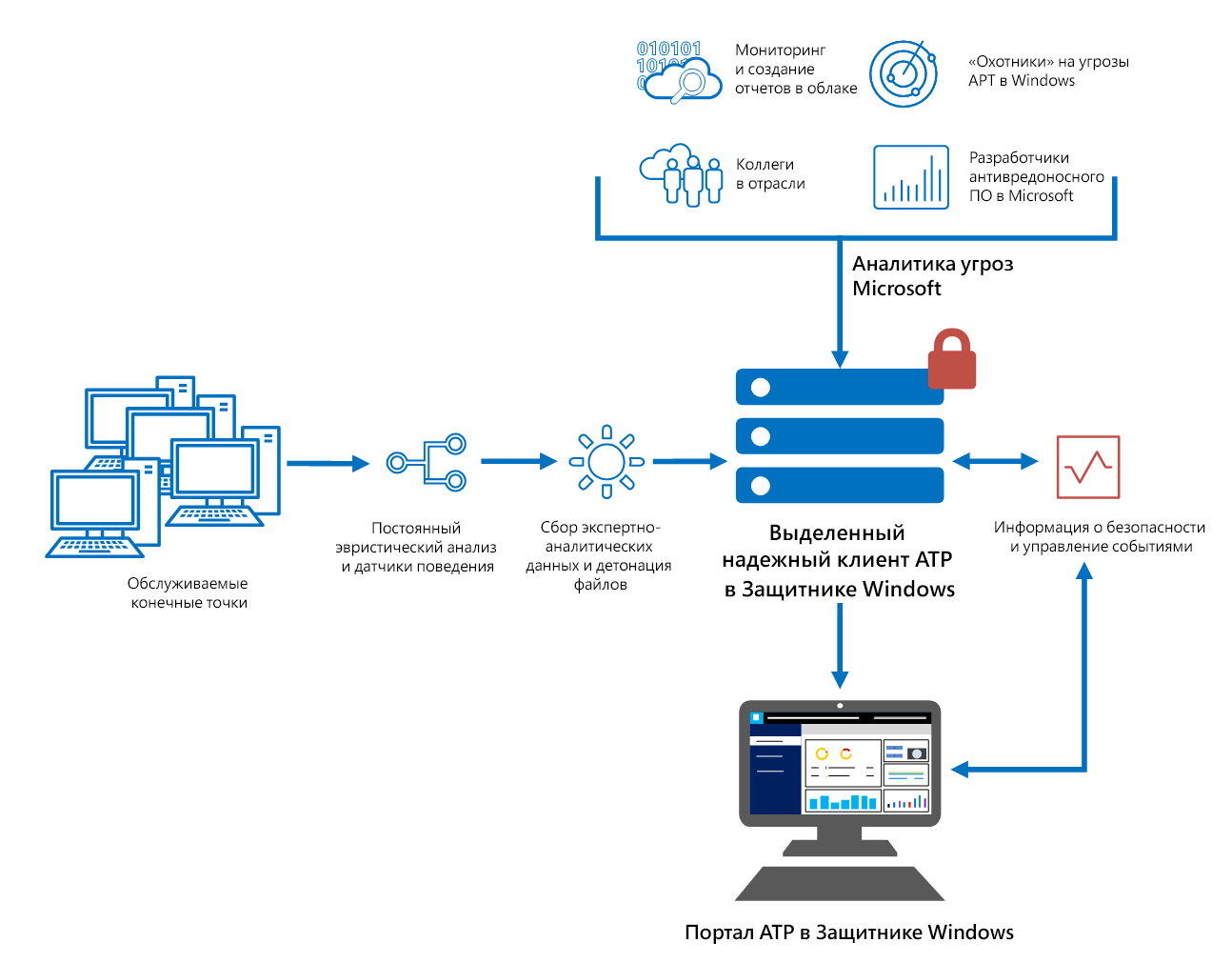

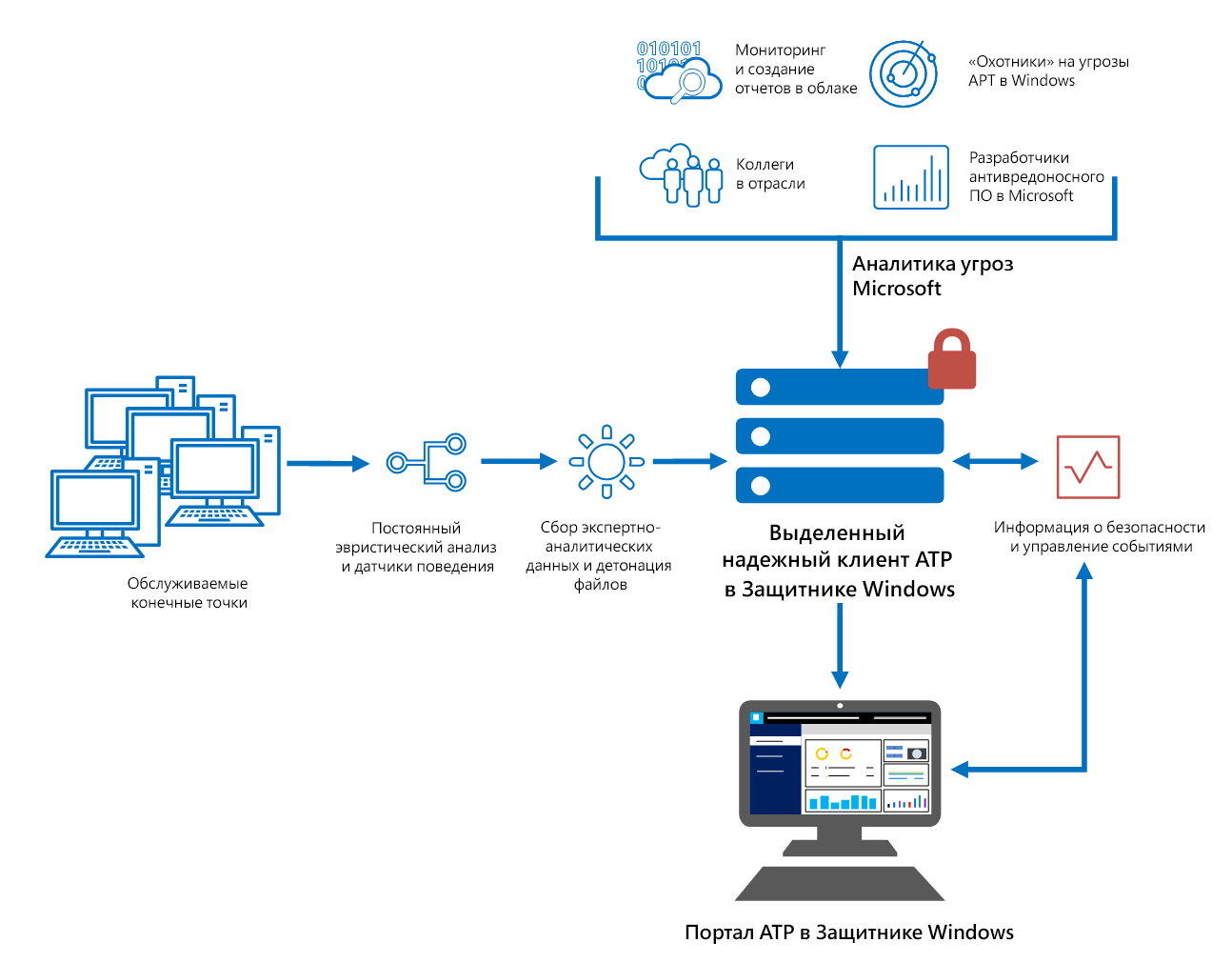

Схематично эти компоненты службы представлены ниже.

Возможности службы по исследованию хостов позволяют получить подробные оповещения, понять характер и масштаб возможного вторжения.

Служба ATP в Защитнике Windows работает с различными технологиями Windows по обеспечению безопасности:

Она также может параллельно работать и со сторонними решениями по обеспечению безопасности.

Для мониторинга и ответных действий на угрозы можно использовать портал ATP. Он решает следующие задачи:

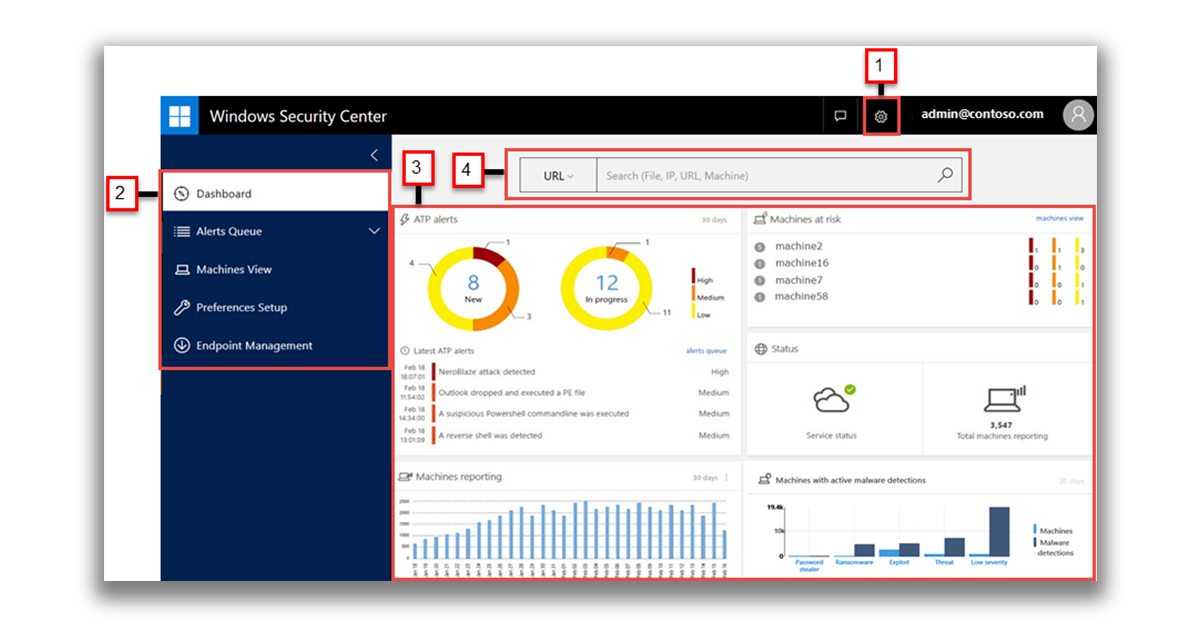

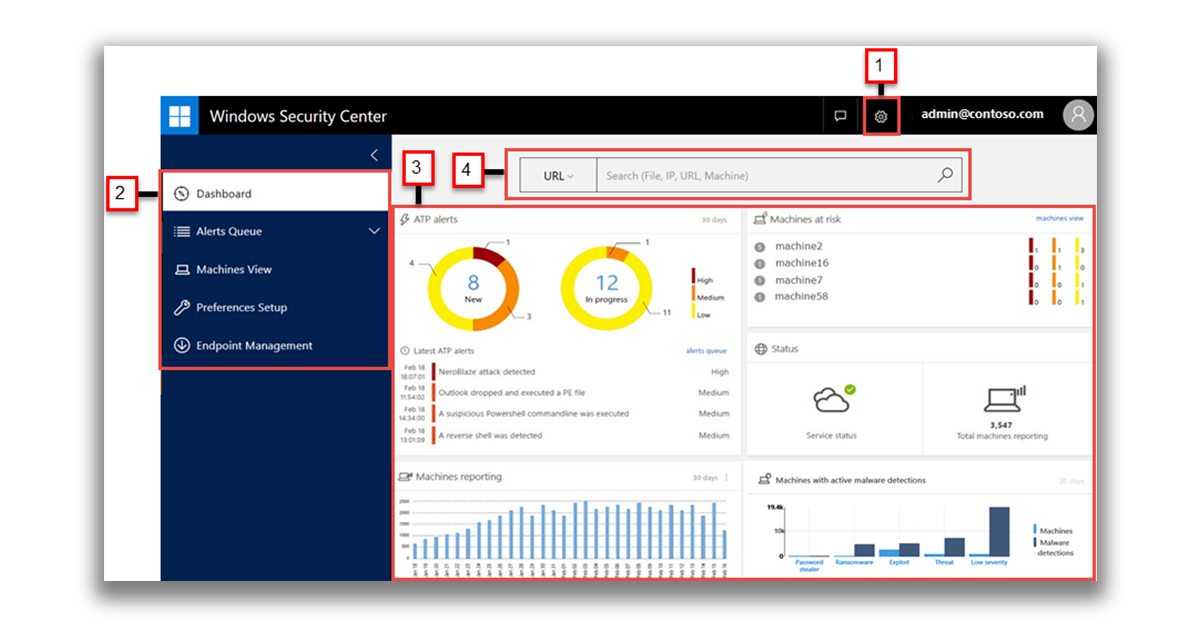

Интерфейс портала включает в себя четыре основные рабочие области:

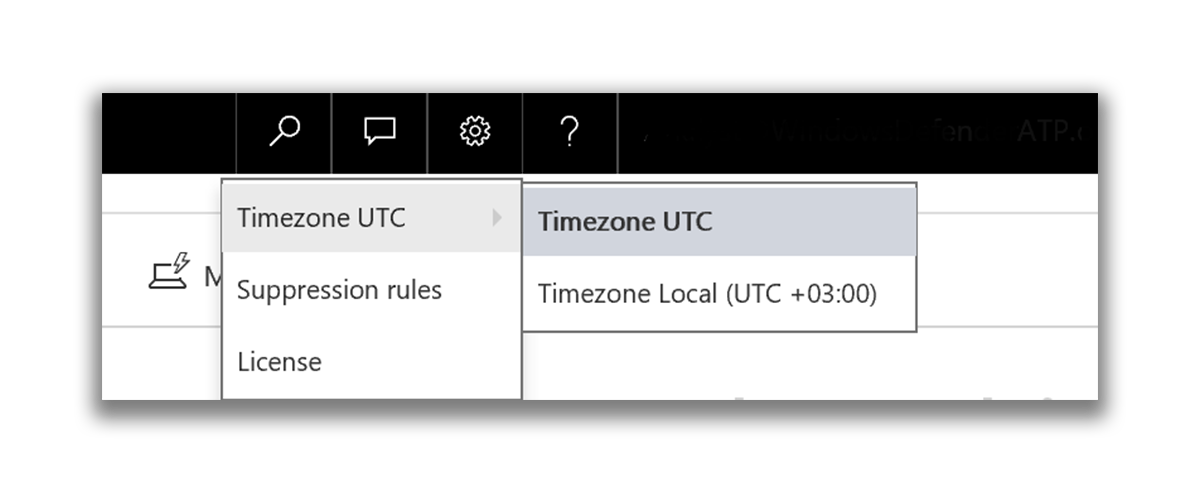

С настройками всё вполне очевидно.

В Панели навигации доступны такие представления как:

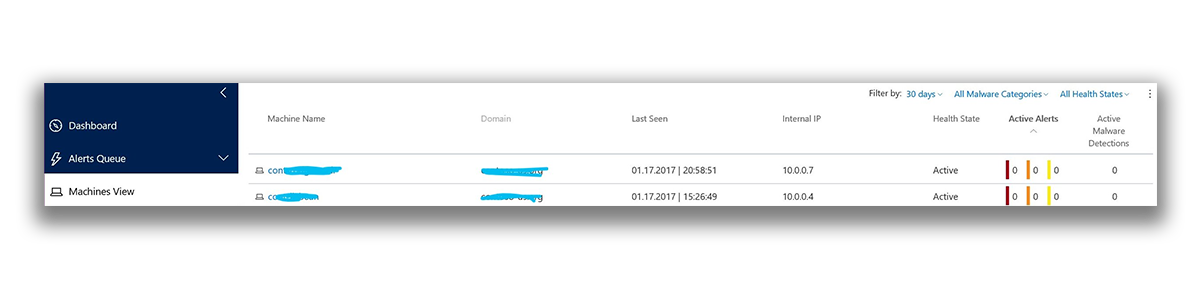

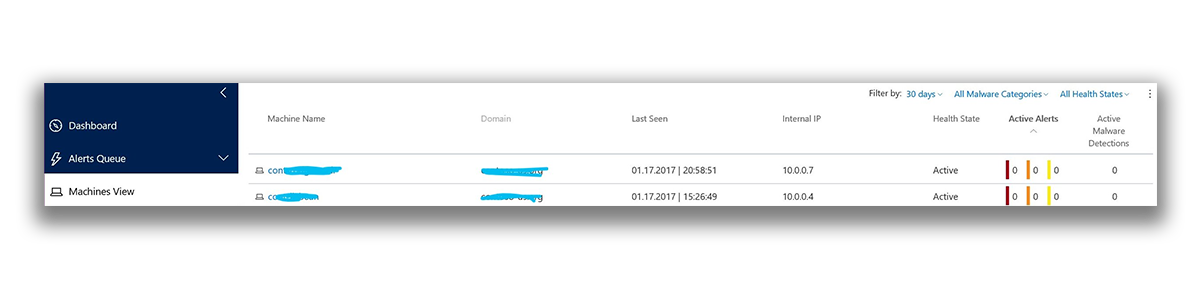

Раздел компьютеры отображает перечень компьютеров, которые защищает служба ATP, и некоторые сведения о них.

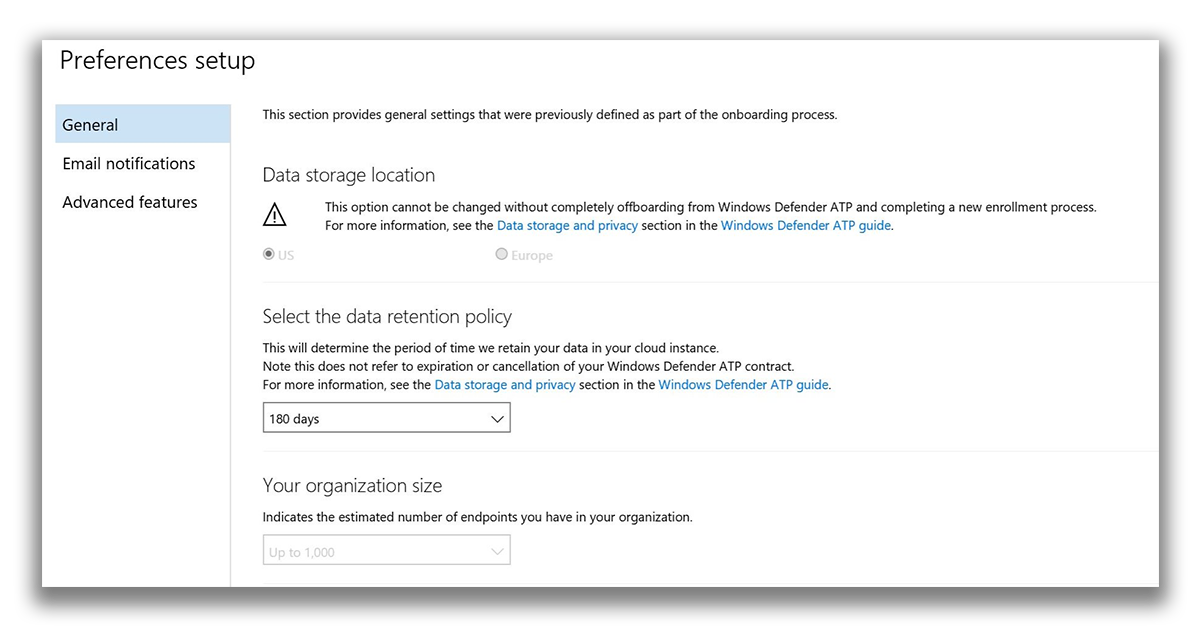

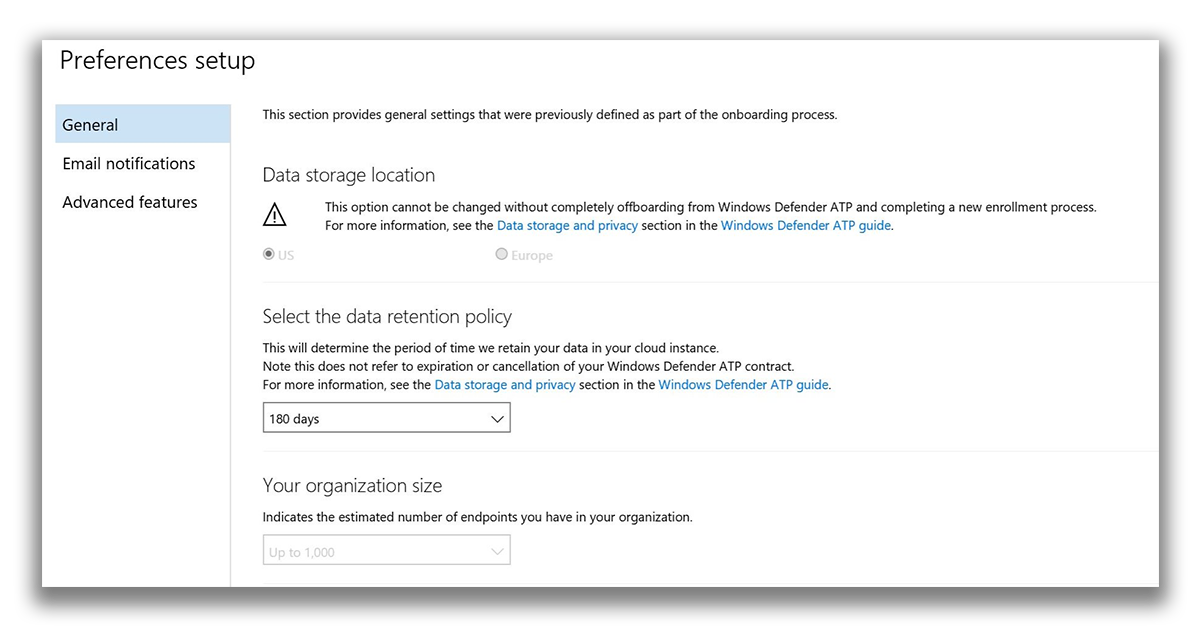

Настройка приоритетов позволяет настраивать уведомления по email или политику хранения данных (другими словами – сколько данные будут храниться в тенанте).

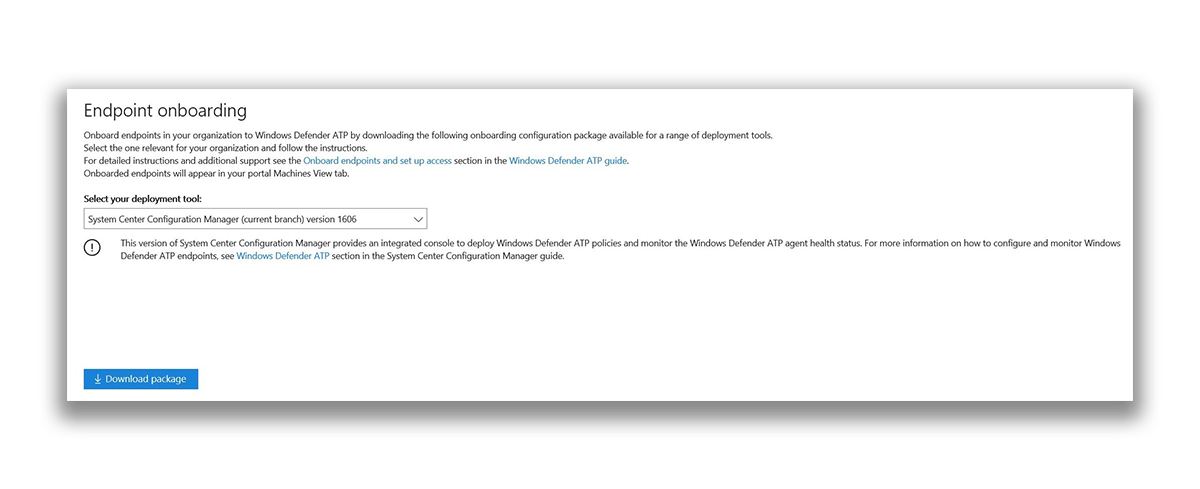

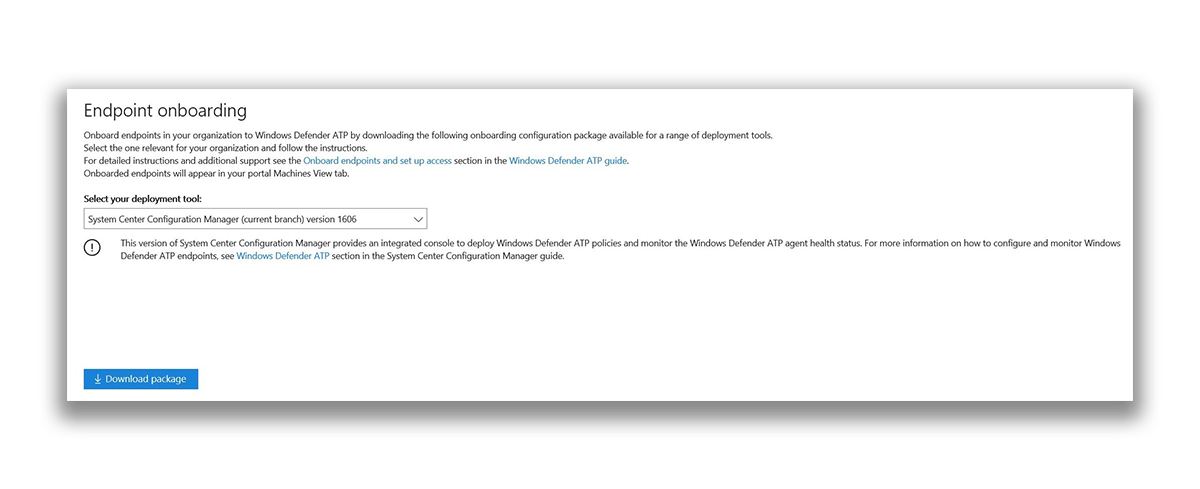

В разделе управление хостами можно скачать пакет для подготовки машин к работе с ATP.

Служба ATP и использует следующие условные обозначения:

В общем виде подход к исследованию бреши в системе безопасности при помощи ATP можно разбить на следующие этапы:

Так как работу с ATP мы начинаем с анализа данных на информационной панели, рассмотрим её более подробно. Данные об оповещениях и компьютерах позволяют быстро установить факт, место и время подозрительной активности в сети — это дает необходимый контекст для понимания ситуации. Здесь также отображается сводка данных о событиях, помогающая идентифицировать значимые события или поведение на компьютере. Также можно открыть подробные сведения о событиях и индикаторах на более низком уровне. Активные плитки дают визуальные подсказки, позволяющие оценить общее состояние систем безопасности. При щелчке по такой плитке открывается подробное представление соответствующего компонента.

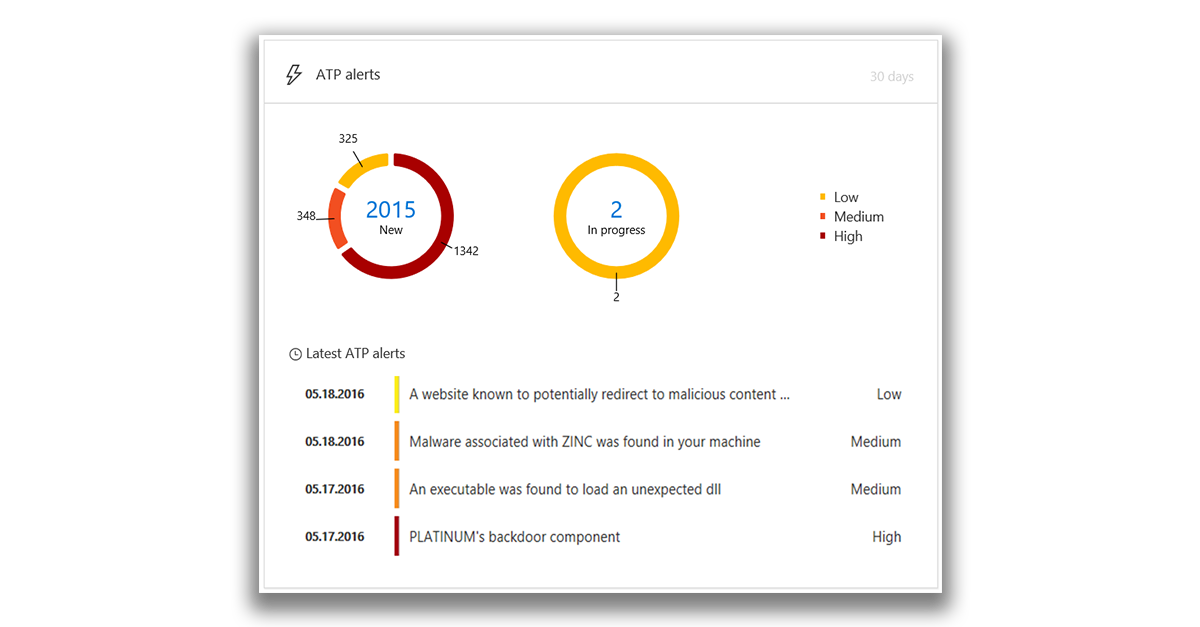

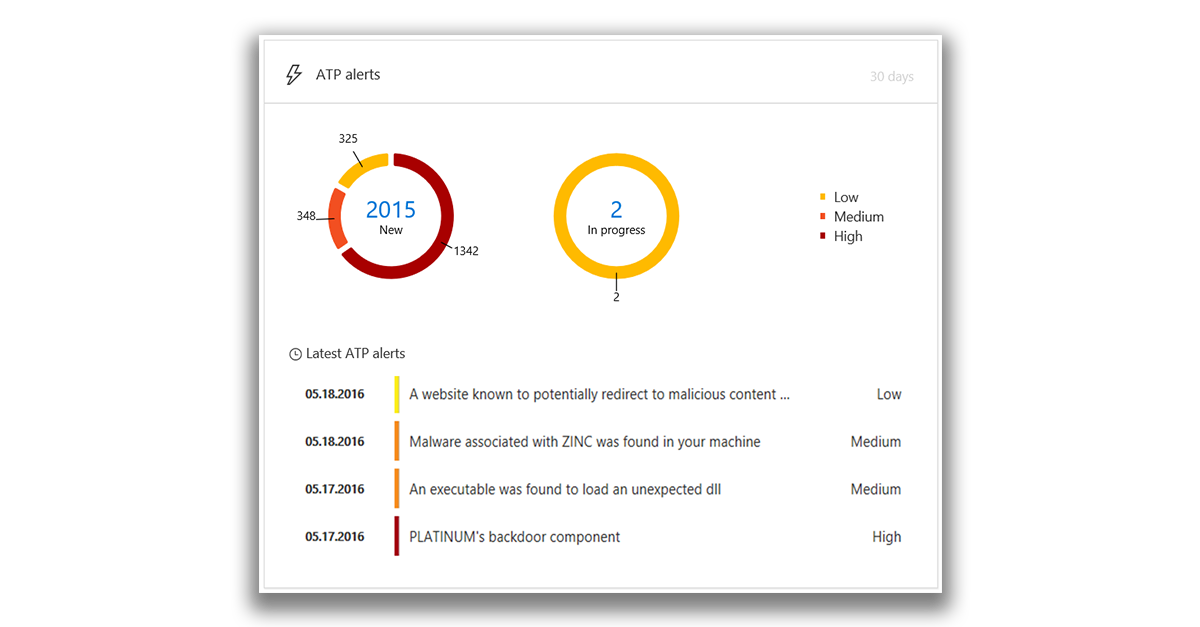

При щелчке по плитке Оповещения ATP отображается общее количество активных оповещений службы ATP в сети за последние 30 дней. Оповещения распределены на две группы: Новые и Выполняющиеся.

Каждая группа имеет подкатегории по уровням серьёзности. Щелкнув по числу внутри каждого можно вывести представление очереди соответствующей категории.

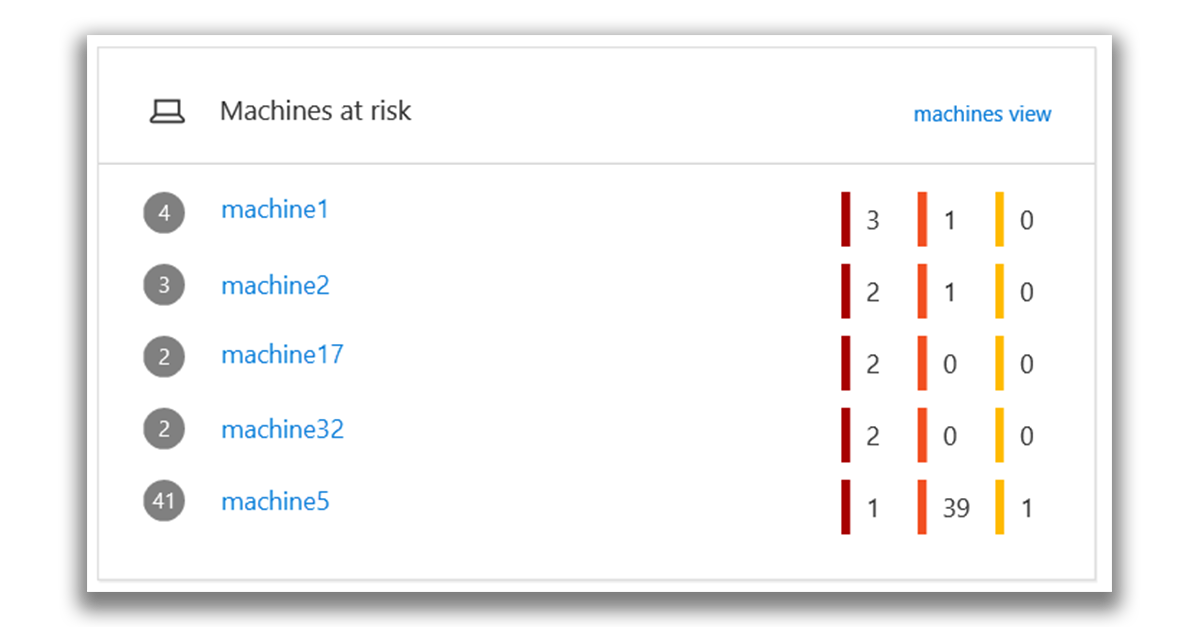

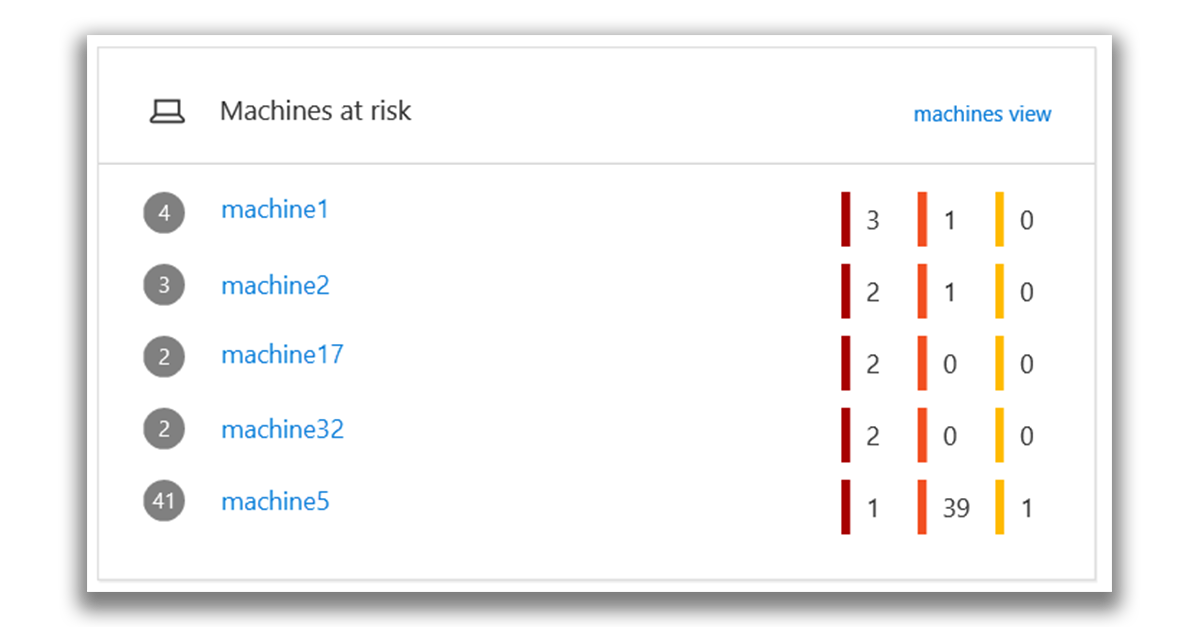

На этой плитке показан список компьютеров с наибольшим количеством активных оповещений. Общее число оповещений для каждого компьютера показано в круге рядом с именем компьютера. С противоположной стороны плитки представлено количество оповещений, сгруппированных по уровням серьёзности. Не сложно догадаться, что темный цвет это более опасные, а более светлый – менее.

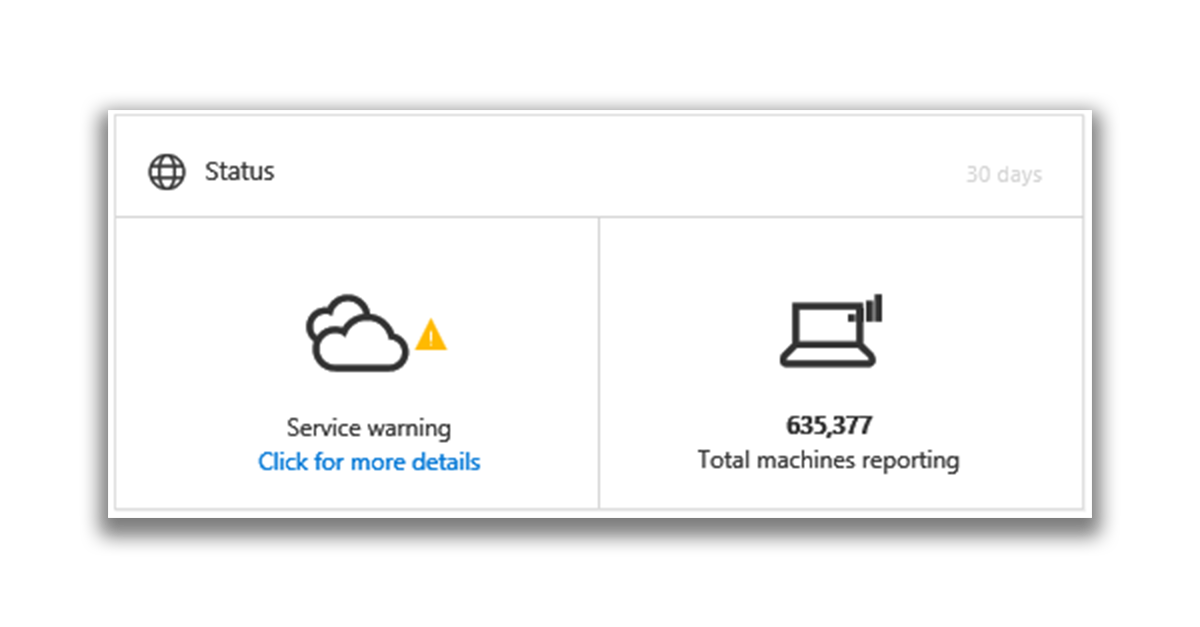

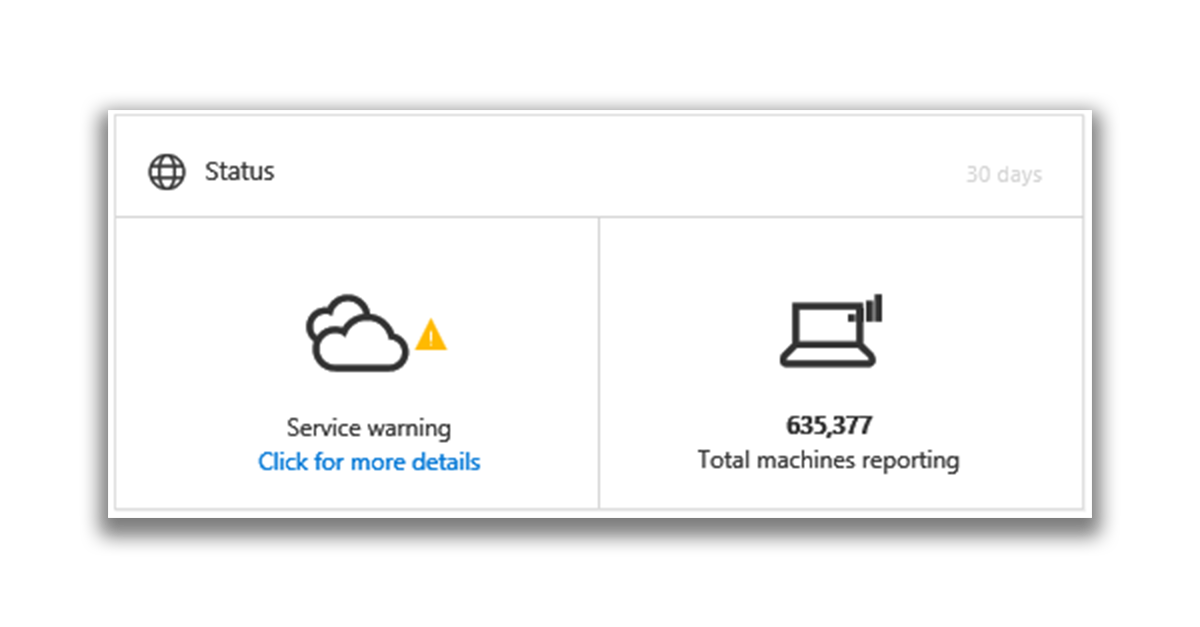

Плитка Статус содержит информацию о том, активна ли служба и имеются ли проблемы, а также о количестве компьютеров, которые направляли отчеты в службу в течение последних 30 дней.

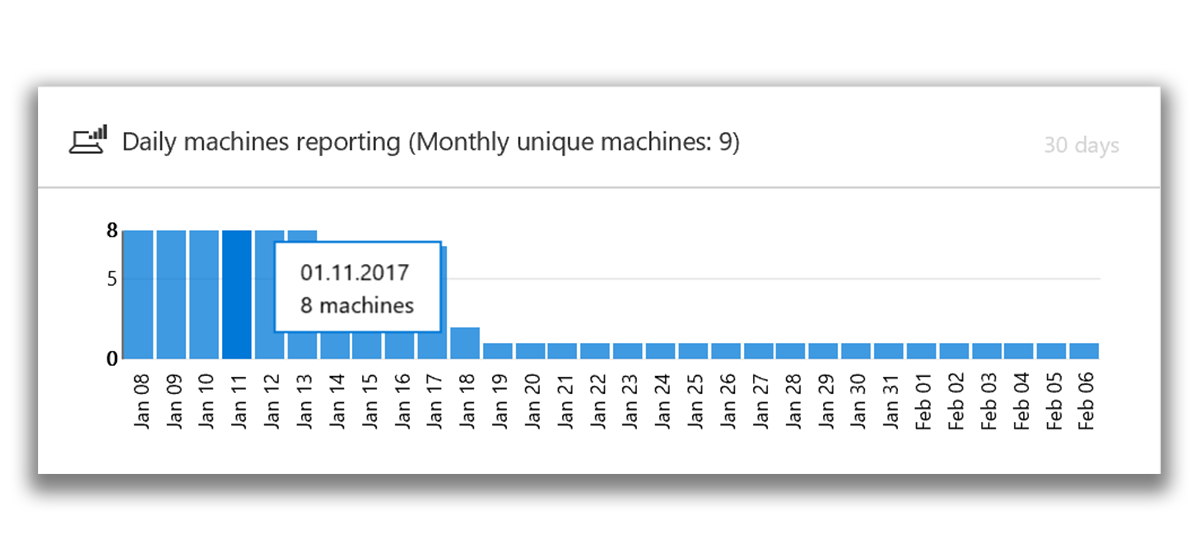

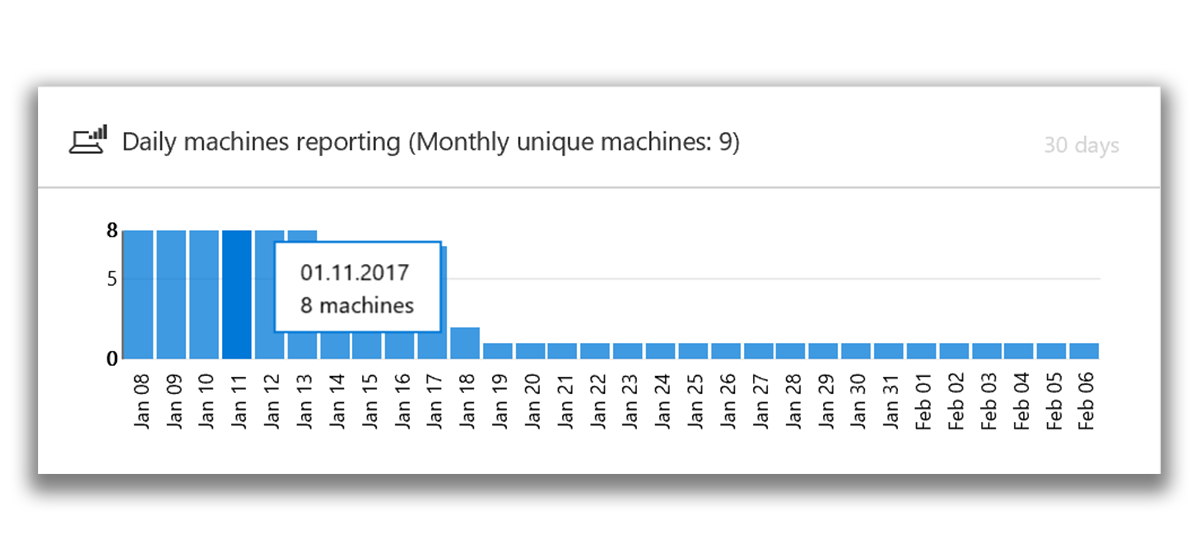

Плитка Отчёты от компьютеров содержит гистограмму, на которой представлено количество компьютеров, отправлявших оповещения, по дням. Увидеть точное число компьютеров, отправлявших оповещения в определенный день, можно наведя курсор на отдельные столбцы гистограммы.

Плитка Компьютеры с обнаруженными активными вредоносными программами отображается, только если в ваших конечных точках используется Защитник Windows. Под активной вредоносной программой понимаются угрозы, которые активно исполнялись на момент обнаружения. Наведя курсор мыши на каждый из столбцов, можно увидеть количество обнаруженных активных вредоносных программ и количество хостов, на которых в течение последних 30 дней была обнаружена хотя бы одна активная вредоносная программа.

В схеме представлено пять категорий вредоносного ПО:

Угрозы считаются активными, если существует очень высокая вероятность, что вредоносная программа выполнялась в вашей сети, а не просто была локально сохранена на диске.

Щёлкнув по любой из этих категорий, можно перейти к представлению Компьютеры, где данные будут отфильтрованы для соответствующей категории. Так можно получить подробные сведения о том, на каких компьютерах обнаружены активные вредоносные программы и сколько угроз зарегистрировано на каждом из них.

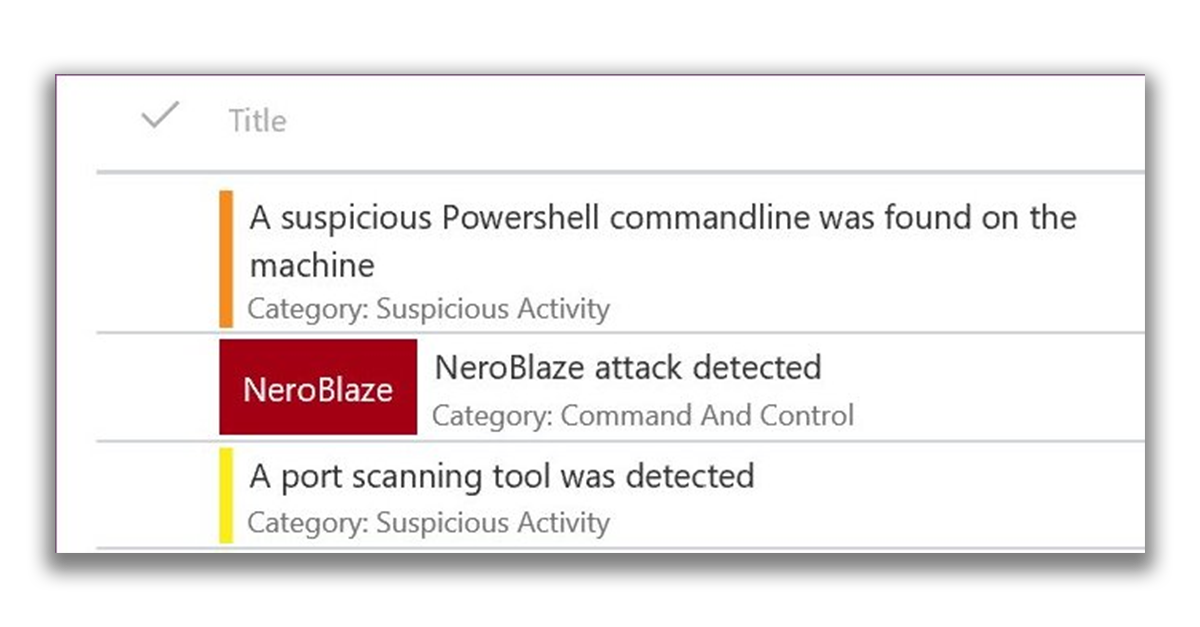

Управлять оповещениями службы ATP в Защитнике Windows можно в рамках регулярных ежедневных задач. Оповещения выстраиваются в очереди в соответствии с текущим статусом.По умолчанию оповещения в очереди сортируются в порядке от последних к самым старым.В следующей таблице и на снимке экрана приведены основные области Очереди оповещений.

Очередь оповещений можно отфильтровать и отсортировать (сделать сводку), чтобы выявить необходимые оповещения на основе определенных критериев. Для этого доступны три механизма:

Для изменения порядка сортировки (например, показа первыми самых старых оповещений вместо самых новых) можно щелкнуть значок порядка сортировки.

Чтобы приступить к анализу, и получить подробную информацию нужно щёлкнуть по оповещению в любой очереди.

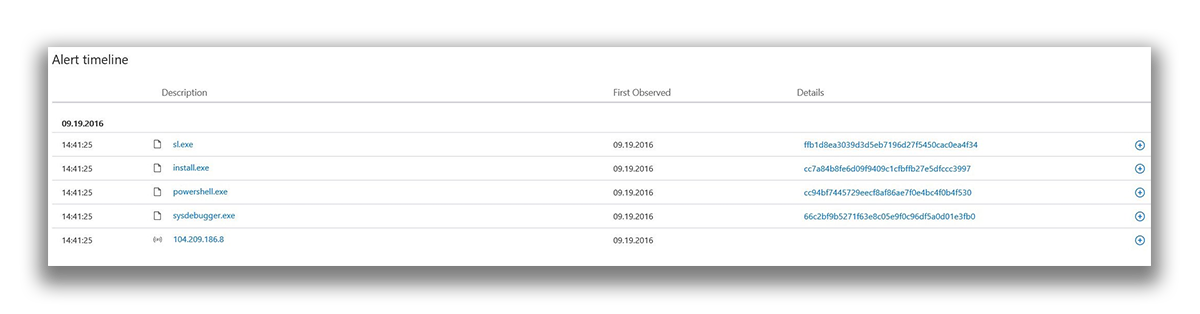

Подробные сведения об оповещении включают следующее:

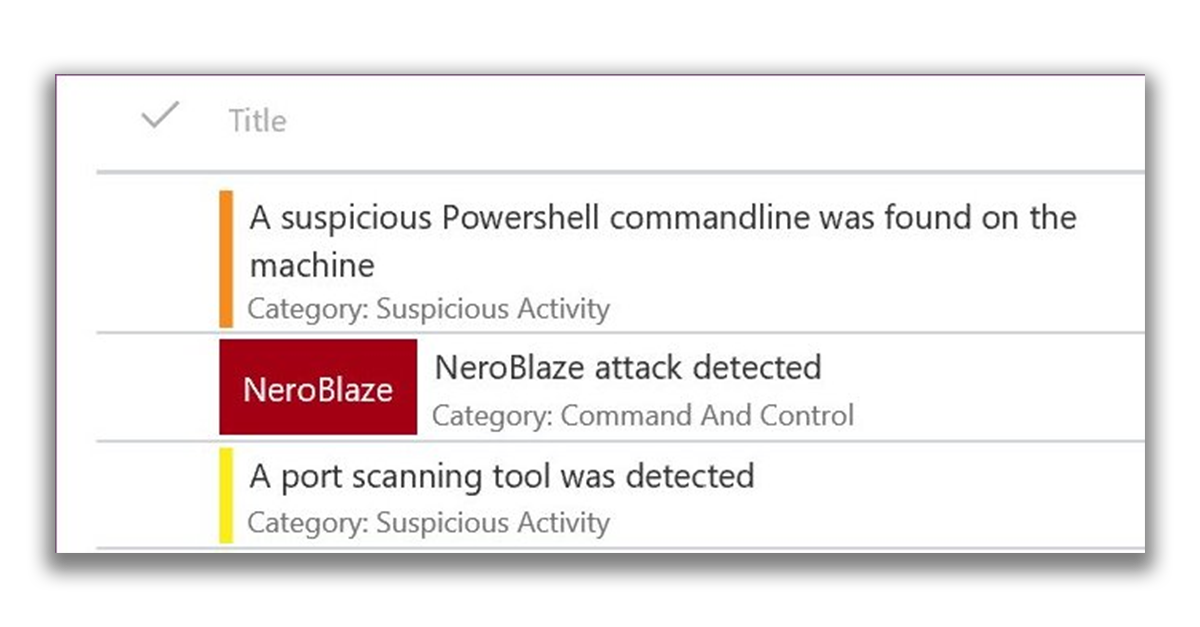

Для оповещений, которые были соотнесены с действиями злоумышленника или субъекта, отображается цветная плитка с именем субъекта.

Щёлкнув по имени субъекта, можно просмотреть профиль аналитики угроз для него, включая краткий обзор субъекта, сведения об его интересах или целях, тактике, методах и процедурах, а также информацию о его активности по всему миру. Также отобразится набор рекомендуемых ответных действий.

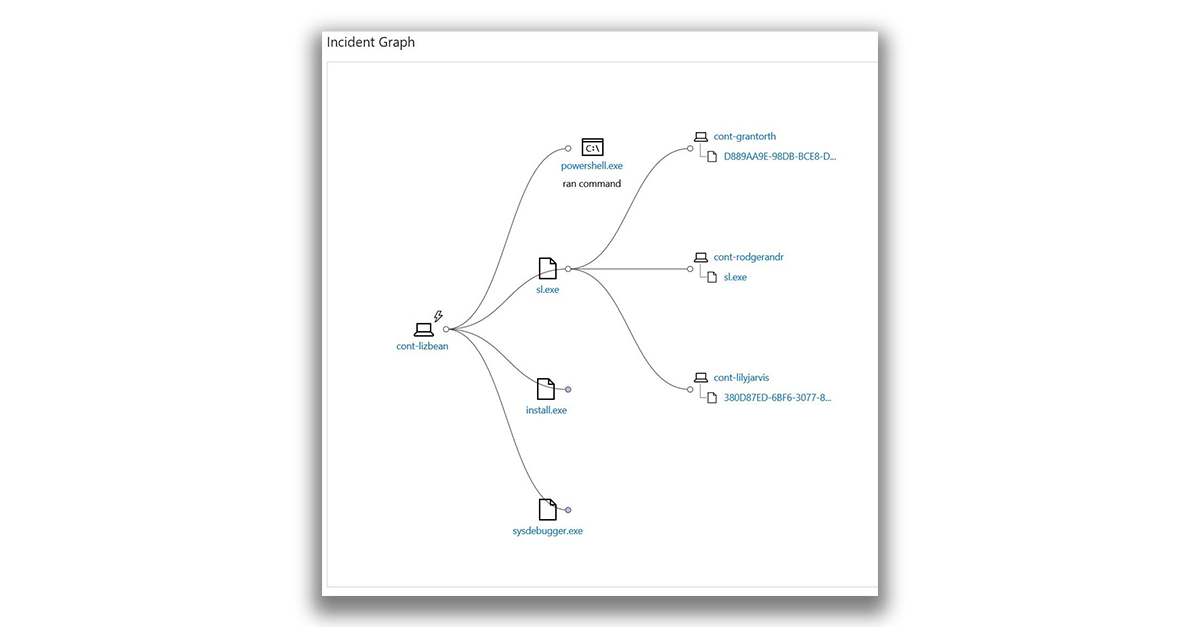

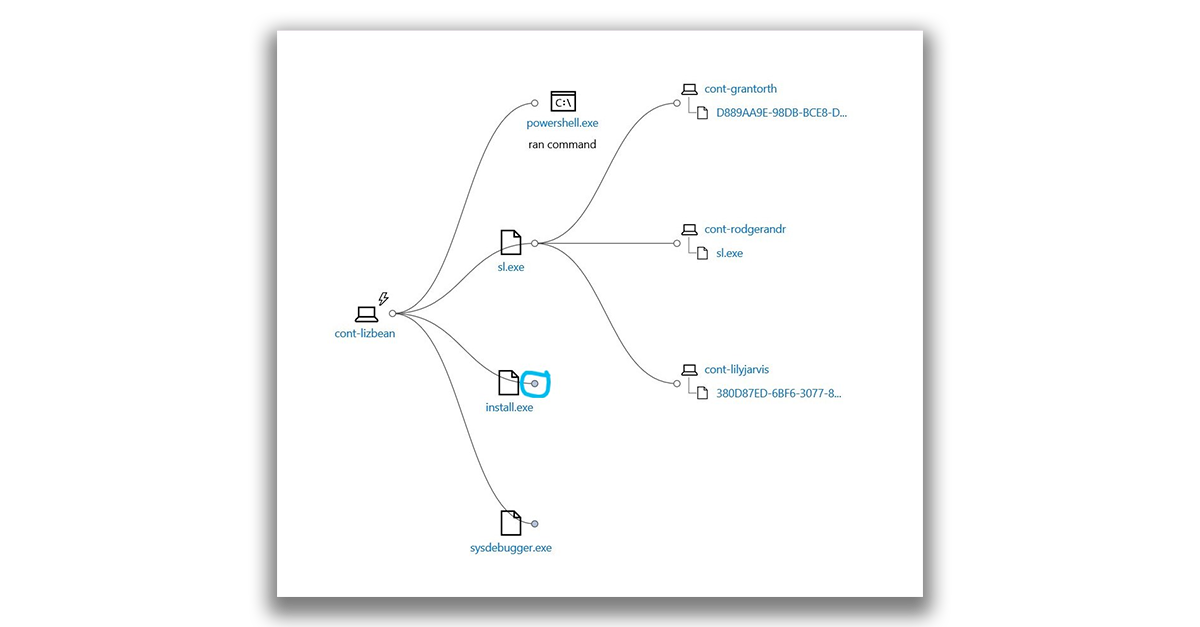

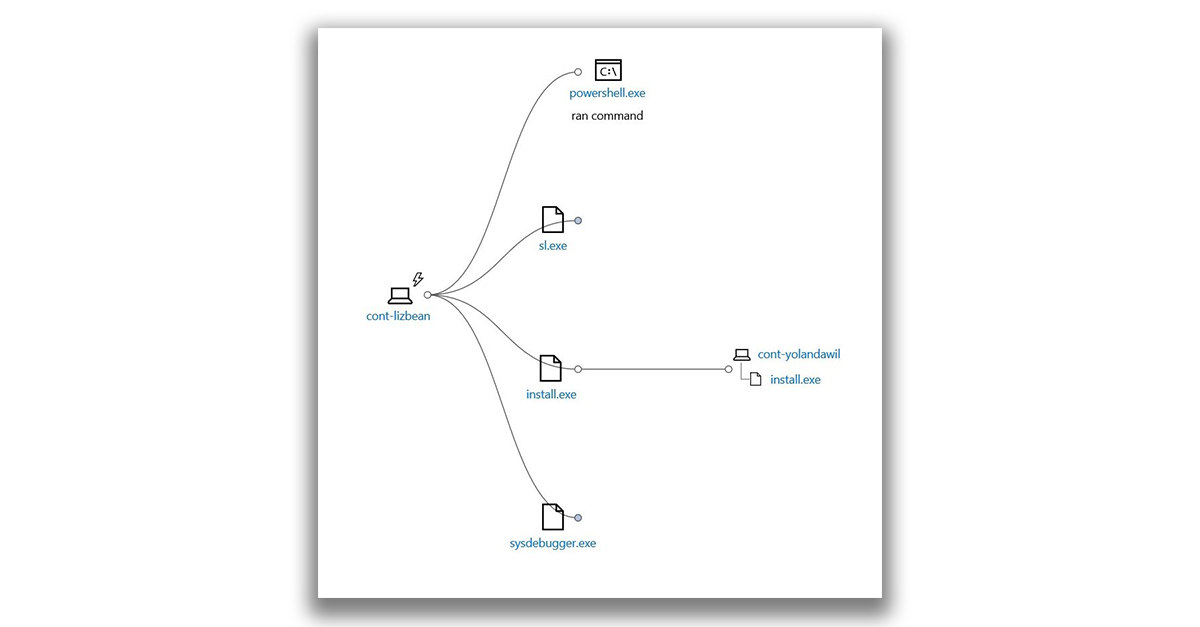

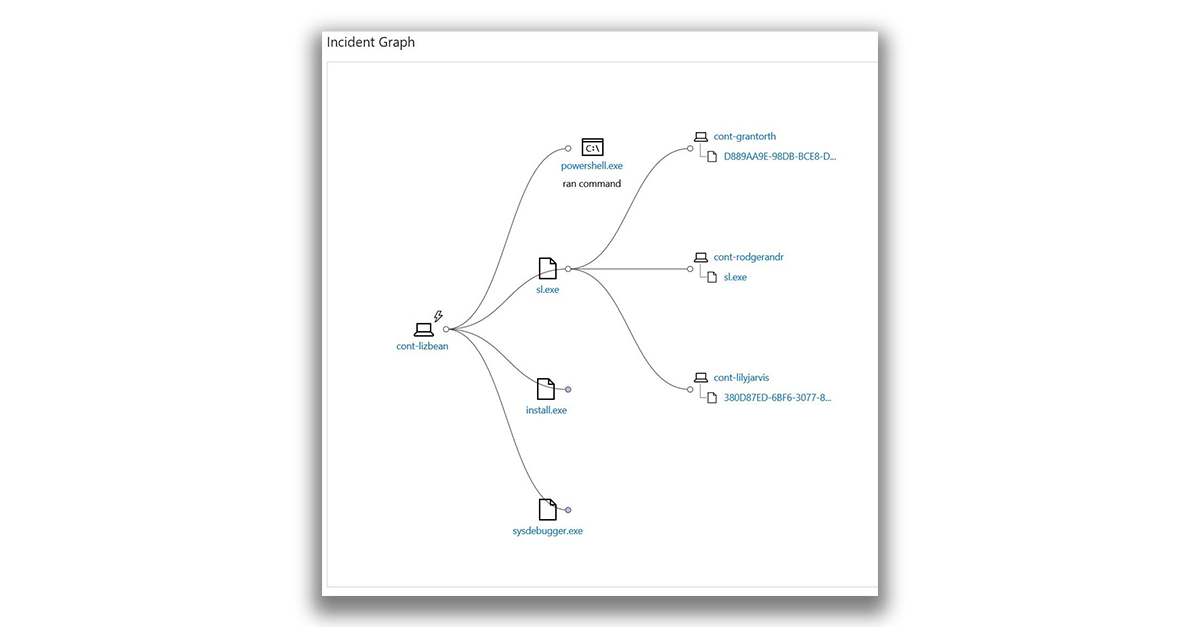

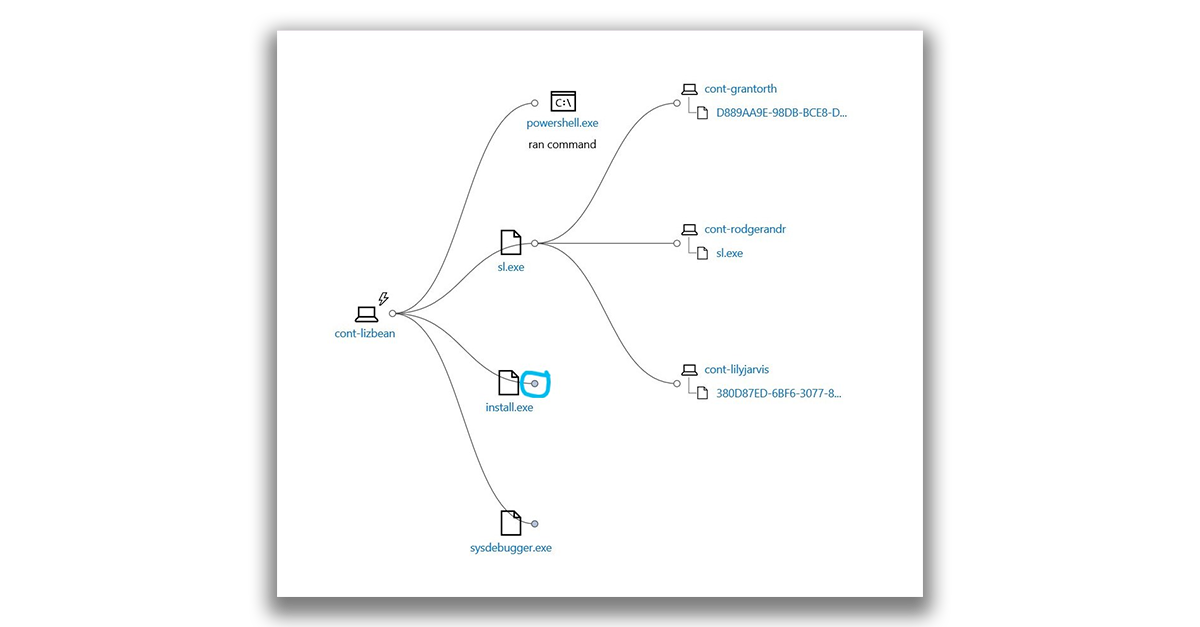

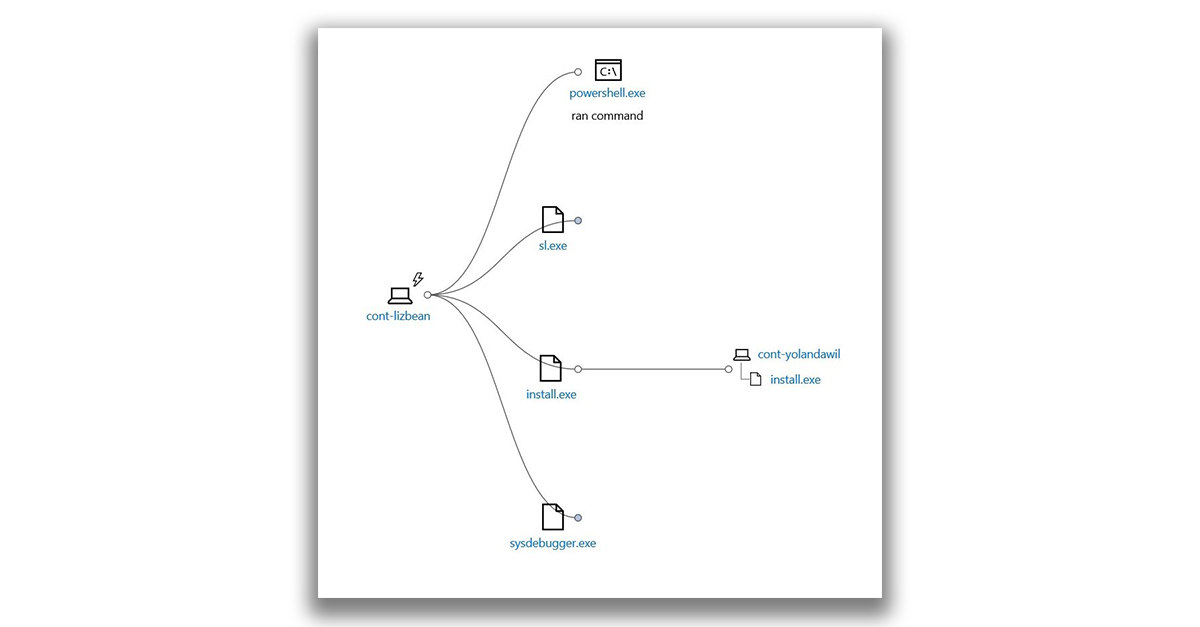

Граф инцидента включает визуальное представление места возникновения оповещения, событий, которые привели к его созданию, и других компьютеров, на которые повлияло это событие. На графе показано влияние оповещения на исходном компьютере, а также как это событие повлияло на срабатывание оповещений на других компьютерах.

Можно щёлкнуть кружок на графе инцидента, чтобы развернуть узлы и просмотреть события или файлы, которые связаны с оповещением.

Напоминаем, что сервис ATP в Защитнике Windows встроен в ядро Windows 10 Корпоративная, его работу можно оценить бесплатно.

Если говорить коротко, то Служба ATP в Защитнике Windows — это служба безопасности, с помощью которой можно обнаруживать в своих сетях угрозы безопасности, исследовать их и принимать ответные меры. Служба работает на основе встроенной в Windows 10 комбинации технологий и облачной службы Microsoft. К таким технологиям относятся:

- Датчики поведения на хостах. Эти датчики встроены в Windows 10. Они собирают и обрабатывают сигналы операционной системы о поведении (например, о взаимодействиях процессов, реестра, файлов и сети) и отправляют данные в ваш частный, изолированный облачный экземпляр службы ATP.

- Облачный анализ безопасности. По сути дает возможность преобразовывать поведенческие сигналы в аналитические данные для выявления угроз, а также помогает с рекомендациями по их устранению.

- Аналитика угроз. В Microsoft есть отдельные специалисты и отделы безопасности данных, в дополнении к этому используются аналитические данные об угрозах от партнеров. Это позволяет службе ATP идентифицировать средства, технологии и методы атаки. Оповещать пользователей при обнаружении соответствующих признаков в собираемых данных.

Схематично эти компоненты службы представлены ниже.

Возможности службы по исследованию хостов позволяют получить подробные оповещения, понять характер и масштаб возможного вторжения.

Служба ATP в Защитнике Windows работает с различными технологиями Windows по обеспечению безопасности:

- Защитник Windows

- AppLocker

- Device Guard

Она также может параллельно работать и со сторонними решениями по обеспечению безопасности.

Обзор портала Advanced Threat Protection в Защитнике Windows

Для мониторинга и ответных действий на угрозы можно использовать портал ATP. Он решает следующие задачи:

- Просмотр, сортировка и классификация оповещений от хостов.

- Поиск дополнительной информации, связанной с обнаруженными индикаторами. Это могут быть конкретные файлы или IP – адреса.

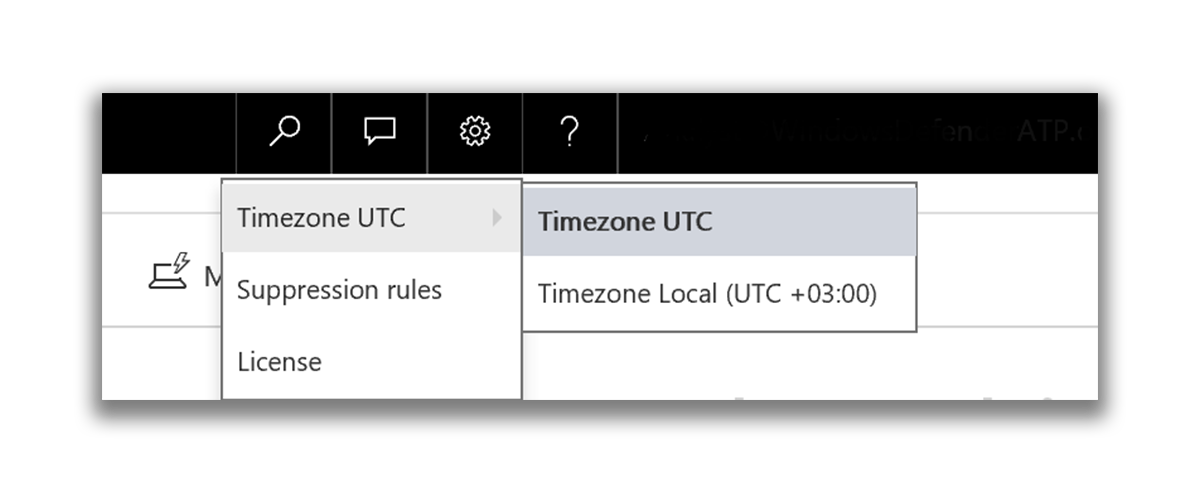

- Изменение различных настроек службы: часовой пояс и правила оповещений.

Интерфейс портала включает в себя четыре основные рабочие области:

- (1) Область Настроек

- (2) Область навигации

- (3) Основной портал

- (4) Поиск

С настройками всё вполне очевидно.

В Панели навигации доступны такие представления как:

- Информационная панель (сам дашборд, на котором отображается основная информация);

- Очередь оповещений (Новые, В процессе, Разрешённые и так далее).

Раздел компьютеры отображает перечень компьютеров, которые защищает служба ATP, и некоторые сведения о них.

Настройка приоритетов позволяет настраивать уведомления по email или политику хранения данных (другими словами – сколько данные будут храниться в тенанте).

В разделе управление хостами можно скачать пакет для подготовки машин к работе с ATP.

Служба ATP и использует следующие условные обозначения:

Оповещение — сообщение об активности, которая коррелирует с атаками повышенной сложности.

Обнаружение — признак обнаруженной угрозы вредоносного программного обеспечения.

Активная угроза — угрозы, которые активно исполнялись на момент обнаружения.

Устранено — угроза удалена с компьютера.

Не устранено — угроза не удалена с компьютера.

В общем виде подход к исследованию бреши в системе безопасности при помощи ATP можно разбить на следующие этапы:

- Просмотр оповещения на информационной панели или в очереди оповещений.

- Анализ индикаторов компрометации (IOC) или атаки (IOA).

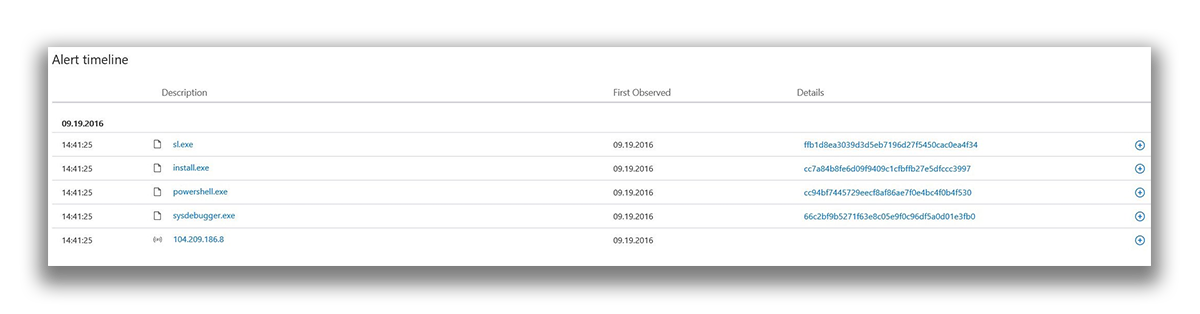

- Анализ временной шкалы оповещений, поведения и событий компьютера.

- Управление оповещениями, понимание угрозы или потенциального взлома, сбор информации для определения необходимых действий и обработки оповещения.

Просмотр информационной панели службы Advanced Threat Protection в Защитнике Windows

Так как работу с ATP мы начинаем с анализа данных на информационной панели, рассмотрим её более подробно. Данные об оповещениях и компьютерах позволяют быстро установить факт, место и время подозрительной активности в сети — это дает необходимый контекст для понимания ситуации. Здесь также отображается сводка данных о событиях, помогающая идентифицировать значимые события или поведение на компьютере. Также можно открыть подробные сведения о событиях и индикаторах на более низком уровне. Активные плитки дают визуальные подсказки, позволяющие оценить общее состояние систем безопасности. При щелчке по такой плитке открывается подробное представление соответствующего компонента.

Оповещения службы ATP

При щелчке по плитке Оповещения ATP отображается общее количество активных оповещений службы ATP в сети за последние 30 дней. Оповещения распределены на две группы: Новые и Выполняющиеся.

Каждая группа имеет подкатегории по уровням серьёзности. Щелкнув по числу внутри каждого можно вывести представление очереди соответствующей категории.

Компьютеры, подвергающиеся риску

На этой плитке показан список компьютеров с наибольшим количеством активных оповещений. Общее число оповещений для каждого компьютера показано в круге рядом с именем компьютера. С противоположной стороны плитки представлено количество оповещений, сгруппированных по уровням серьёзности. Не сложно догадаться, что темный цвет это более опасные, а более светлый – менее.

Плитка Статус содержит информацию о том, активна ли служба и имеются ли проблемы, а также о количестве компьютеров, которые направляли отчеты в службу в течение последних 30 дней.

Плитка Отчёты от компьютеров содержит гистограмму, на которой представлено количество компьютеров, отправлявших оповещения, по дням. Увидеть точное число компьютеров, отправлявших оповещения в определенный день, можно наведя курсор на отдельные столбцы гистограммы.

Компьютеры с обнаруженными активными вредоносными программами

Плитка Компьютеры с обнаруженными активными вредоносными программами отображается, только если в ваших конечных точках используется Защитник Windows. Под активной вредоносной программой понимаются угрозы, которые активно исполнялись на момент обнаружения. Наведя курсор мыши на каждый из столбцов, можно увидеть количество обнаруженных активных вредоносных программ и количество хостов, на которых в течение последних 30 дней была обнаружена хотя бы одна активная вредоносная программа.

В схеме представлено пять категорий вредоносного ПО:

- Программа для кражи паролей — угрозы, направленные на кражу учётных данных.

- Программа-шантажист — угрозы, направленные на блокировку доступа пользователя к компьютеру или файлам и вымогательство денег для восстановления доступа.

- Эксплойт — угрозы, использующие уязвимости программного обеспечения для заражения компьютеров.

- Угроза — все остальные угрозы, не относящиеся к категориям программ для кражи паролей, программ-шантажистов и эксплойтов. К этой категории относятся трояны, черви, бэкдоры («черные ходы») и вирусы.

- Низкий уровень серьёзности — угрозы с низким уровнем серьёзности, включая программы для показа рекламы и потенциально нежелательные программы, например модификаторы браузера.

Угрозы считаются активными, если существует очень высокая вероятность, что вредоносная программа выполнялась в вашей сети, а не просто была локально сохранена на диске.

Щёлкнув по любой из этих категорий, можно перейти к представлению Компьютеры, где данные будут отфильтрованы для соответствующей категории. Так можно получить подробные сведения о том, на каких компьютерах обнаружены активные вредоносные программы и сколько угроз зарегистрировано на каждом из них.

Просмотр и упорядочение очереди оповещений Advanced Threat Protection

Управлять оповещениями службы ATP в Защитнике Windows можно в рамках регулярных ежедневных задач. Оповещения выстраиваются в очереди в соответствии с текущим статусом.По умолчанию оповещения в очереди сортируются в порядке от последних к самым старым.В следующей таблице и на снимке экрана приведены основные области Очереди оповещений.

Выделенная область |

Название области |

Описание |

|---|---|---|

| (1) | Очередь оповещений | Выберите показ Новых, Выполняющихся или Разрешённых предупреждений |

| (2) | Оповещения | Каждое оповещение содержит следующие данные:

При щелчке по оповещению раскрывается дополнительная информация об угрозе, а на временной шкале выполняется переход к дате создания оповещения. |

| (3) | Сортировка и фильтры оповещений | Сортировка оповещений возможна по следующим параметрам:

Кроме того, отображаемые оповещения можно отфильтровать по параметрам:

|

Очередь оповещений можно отфильтровать и отсортировать (сделать сводку), чтобы выявить необходимые оповещения на основе определенных критериев. Для этого доступны три механизма:

- Сортировка очереди с помощью раскрывающегося меню в поле Сортировка по с выбором одного из указанных ниже параметров:

- Самые новые — сортировка оповещений по дате последнего появления в конечных точках.

- Время в очереди — сортировка оповещений по продолжительности нахождения в очереди.

- Серьезность — сортировка по уровню серьёзности.

- Для фильтрации оповещения по уровню серьёзности можно установить один или несколько флажков в раскрывающемся меню в поле Фильтровать по:

- Высокий (красный): угрозы, обычно связанные с постоянными угрозами повышенной сложности (APT). Такие оповещения указывают на высокий риск из-за серьезности ущерба, который может быть нанесен хостам.

- Средний (оранжевый): редко возникающие угрозы, например, аномальные изменения реестра, выполнение подозрительных файлов и поведение характерное для различных этапов атак.

- Низкий (желтый): угрозы, связанные с распространенными вредоносными программами и средствами для взлома, которые не указывают на наличие угрозы повышенной сложности.

- Отображаемую часть очереди можно ограничить различными заданными периодами с помощью раскрывающегося меню в поле диапазона дат (по умолчанию выбрано значение 6 месяцев).

Для изменения порядка сортировки (например, показа первыми самых старых оповещений вместо самых новых) можно щелкнуть значок порядка сортировки.

Анализ оповещений Advanced Threat Protection в Защитнике Windows

Чтобы приступить к анализу, и получить подробную информацию нужно щёлкнуть по оповещению в любой очереди.

Подробные сведения об оповещении включают следующее:

- Дата и время последнего создания оповещения.

- Описание оповещения.

- Рекомендуемые действия.

- Граф инцидента.

- Индикаторы, которые привели к созданию оповещения.

Для оповещений, которые были соотнесены с действиями злоумышленника или субъекта, отображается цветная плитка с именем субъекта.

Щёлкнув по имени субъекта, можно просмотреть профиль аналитики угроз для него, включая краткий обзор субъекта, сведения об его интересах или целях, тактике, методах и процедурах, а также информацию о его активности по всему миру. Также отобразится набор рекомендуемых ответных действий.

Граф инцидента включает визуальное представление места возникновения оповещения, событий, которые привели к его созданию, и других компьютеров, на которые повлияло это событие. На графе показано влияние оповещения на исходном компьютере, а также как это событие повлияло на срабатывание оповещений на других компьютерах.

Можно щёлкнуть кружок на графе инцидента, чтобы развернуть узлы и просмотреть события или файлы, которые связаны с оповещением.

Напоминаем, что сервис ATP в Защитнике Windows встроен в ядро Windows 10 Корпоративная, его работу можно оценить бесплатно.

Поделиться с друзьями

Комментарии (5)

r0mik

15.02.2017 11:10вы непременно должны всем корпоративным пользователям эту фичу бесплатно предлагать.

ее нужно прямо встраивать в любые корпоративные версии виндовз.

та что там корпоративные — в домашние тоже, сейчас ведь в каждом доме по несколько рабочих копий вин10, а дальше то ли еще будет.

если из-за какого-то досадного упущения вы все еще так не делаете, то вполне можно принудительное обновление выпустить. в благих целях.

все больше и больше данных в облако майкрософта! мягко, ненавязчиво, с благой целью и все такое — но твердо!!!

больше датчиков поведения на хостах, отсылающих данные в облако МС, хороших и разных!

ahtox74

Если говорить более простыми словами, то вы пишите про сенсор, который отправляет какие файлы пользователь запускает, по каким URL переходит из корпоративной сети в «облако». Этот сенсор как-то завязан на Windows Defender? Или это полностью отдельная вещь, навроде SysMon + «облако»?

teecat

Присоединяюсь. Непонятен источник информации. И дополнительно — можно ли вводить дополнительные сенсоры — например информацию со стороннего антивируса/файрвола/поведенческого анализатора...? Если да, та как?

Schvepsss

Пока этот функционал не реализован. Недавно анонсировали API для подключения к SIEM-системам, но обратного API пока нет.

Schvepsss

Эти датчики не завязаны на Windows Defender. Впрочем, если Windows Defender работает, то информация от него также попадает в WD ATP.