Пока что не все системные администраторы насладились в полной мере знакомством с криптолокерами, хотя стараются многие. В этой статье я расскажу, что нужно сделать, чтобы облегчить попадание шифровальщика в инфраструктуру и обеспечить максимально разрушительные последствия.

В зависимости от мировоззрения и настроения написанное можно воспринимать как буквально, так и творчески.

Вектор атаки и защита периметра

Чаще всего шифровальщики попадают в инфраструктуру двумя путями – через электронную почту, или снаружи, через RDP. С почтой все понятно: письма «из налоговой» и «из банка» доходят до своих получателей даже через спам-фильтры (лучше их, конечно, отключить вовсе). А вот на втором способе я остановлюсь подробнее.

Для начала нужно открыть RDP наружу – так будет проще работать сотрудникам, без всяких там неудобных VPN. Если шеф требует усилить информационную безопасность, просто повесьте внешний порт RDP на другой. Сканерам это не помешает, а начальник может и успокоится.

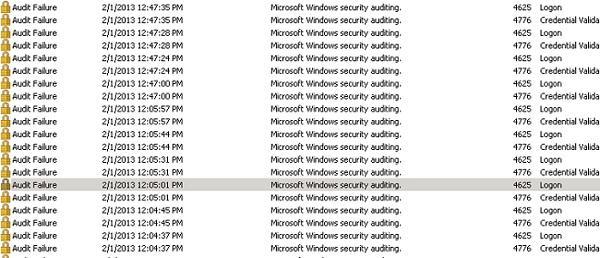

Брутфорс при включенном аудите неудачных попыток входа

Вирус будет пытаться попасть на ваш сервер с помощью перебора пароля. Чтобы максимально упросить ему эту задачу, проведите следующий «тюнинг»:

На терминальном сервере отключите блокировку учетных записей, которая срабатывает после нескольких неудачных попыток входа;

Если на сервере терминала работает аналог fail2ban, например, Ts_block, EvlWatcher или RdpGuard, то удалите его немедленно. Такой сервис обеспечит вам блокировку на фаерволе IP–адреса после неудачных попыток подключения. Вы же не хотите мешать взлому, верно?

- Пароли пользователей и администраторов должны быть максимально короткими и простыми – в идеале, состоять только из цифр. Если вдруг руководство прикажет принять меры, то включите требования к сложности пароля. Это никак не помешает шифровальщику, если не ставить ограничение по длине. Без ограничений по длине пользователи будут использовать словарные пароли, ведь они удобнее сложных комбинаций и проще для подбора.

Когда RDP открыт наружу, у всех пользователей заданы простые пароли, а письма со ссылками на архивы регулярно приходят на почту, то вирус себя ждать не заставит. Следующая задача администратора – облегчить вновь прибывшему достойное кормление в инфраструктуре.

Оптимизируем инфраструктуру

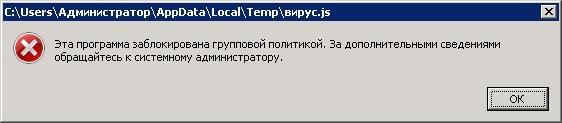

Когда шифровальщик «постучится» к вам в виде письма от «прокуратуры», то система может и насторожиться. Вот пользователь скачал архив, запустил исполняемый файл, но при запуске возникает сообщение:

Это означает, что в системе включена политика ограниченного использования программ (SRP – Software Restriction Policies). Эта технология появилась во времена Windows XP и ее принцип работы очень прост: при настроенной политике ни один из исполняемых файлов, кроме разрешенных, не будет запущен. И действительно опасными для системы останутся только эксплойты.

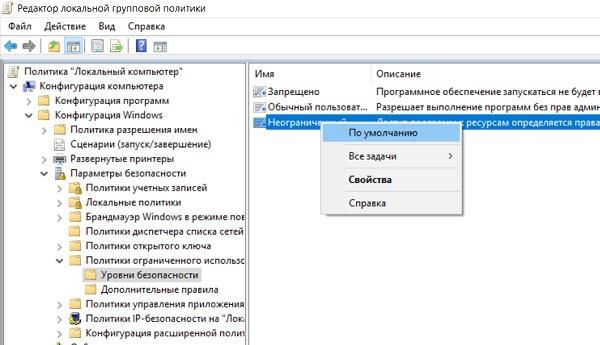

К счастью для шифровальщиков редкие администраторы включают эту политику. Если вашей системе «не повезло» и защита работает, то нужно изменить доменную или локальную групповую политику, поставив по умолчанию уровень безопасности «неограниченный»:

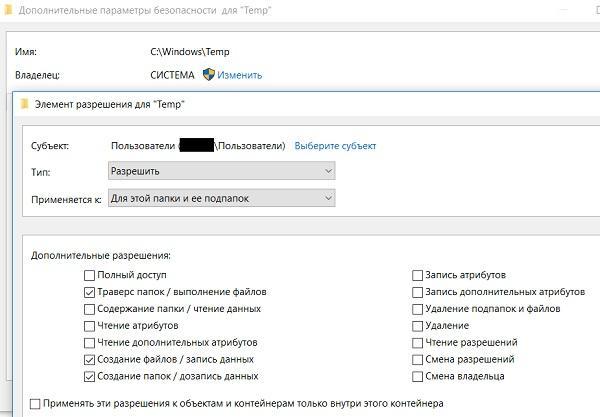

Но руководство может обратить внимание на отключение политики. В таком случае для вируса можно открыть другую лазейку. Обычно при настройке SRP разрешается запуск исполняемых файлов из системных папок, но остается без внимания один нюанс: в системных папках есть подпапки, в которых у пользователя есть права на создание файлов. Например, путь C:\Windows\Temp:

В параметрах безопасности разрешите создание файлов и их выполнение

Полный список занятных подпапок в системных каталогах можно получить с помощью Powershell или через утилиты вроде DumpSec.

Get–ChildItem C:\Windows\ –recurse | Get–Acl | export–csv filename.csvШифровальщикам, попавшим в систему через почту, это, конечно, не поможет. Но если автор вируса получил непривилегированный доступ к серверу, то он сможет закинуть в эти папки исполняемые файлы и зашифровать все, что угодно. Опытный «хозяин» шифровальщика сможет получить также и хэши паролей (особенно, если система использует NTLM), а через них вскрыть хэш перебором и открыть для себя уже привилегированный доступ. Чтобы вместо безопасного Kerberos работал NTLM, достаточно заходить на сетевые ресурсы не по имени, а по IP-адресу.

Права администратора на компьютерах тоже помогают в получении хэшей. Поэтому если пользователю понадобится доступ к специфическим приложениям, то не стоит выделять его компьютер в отдельный VLAN. Оптимально вместе с правами локального администратора сразу выдать и доменного.

Если политика ограниченного использования программ отключена, то антивирус можно оставить: все равно шифровальщика, который использует установленный архиватор, антивирус сможет поймать только по сигнатурам. При этом UAC нужно отключить.

Теперь вирус гарантированно сможет проникнуть в инфраструктуру и зашифровать полезные данные. Однако для окончательного триумфа этого недостаточно: ведь у вас останутся резервные копии, которые быстро восстановят работоспособность. Поэтому что? Правильно, корректируем настройки резервного копирования – чтобы не мешали...

Настраиваем резервное копирование

Не стоит отключать резервное копирование целиком – это вызовет массу вопросов даже у не очень подкованных сотрудников, когда вы вдруг не сможете восстановить по их просьбе удаленный файл.

Есть более изящные способы сделать так, чтобы восстановление системы после атаки шифровальщика стало невозможным:

Бэкапы должны быть на одном сервере: шифровальщик их зашифрует, а имеющиеся теневые копии – удалит;

Файлы нужно архивировать с расширением .zip или .bak. Упаси биллгейтс, будут файлы .exe или вовсе без расширения – наш «зверек» может их пропустить!

Нежелательно делать резервное копирование в облако или на сетевой ресурс, подключаемый по отдельному имени пользователя – так вирусу будет сложно до них добраться;

Другой хороший вариант – настроить резервное копирование в расшаренную папку с правами «Все — полный доступ».

Не следует хранить бэкапы за определенный период: лучше ежедневно создавать резервные копии, затирая предыдущие. И не нужно включать для бэкапа настройки копирования по собственному протоколу в свой репозиторий;

- Еще один момент, про который не стоит забывать – встроенное средство архивации Windows может делать резервные копии на жесткий диск, невидимый в системе. Это неудобно и вам, и шифровальщику.

Теперь после атаки шифровальщика можно грустно, но уверенно говорить, что резервных копий нет. Это победа!

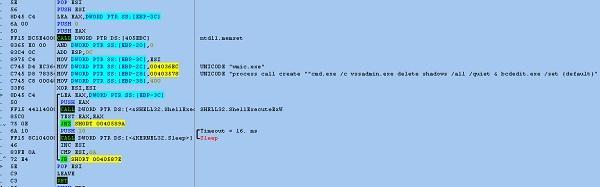

Spora ransomware удаляет теневые копии с помощью команды vssadmin.exe и отключает восстановление в загрузчике. UAC мог бы остановить это действие.

Хотя нет – вы можете сделать завершающий аккорд и стать посредником между организацией и авторами шифровальщиков. Для этого скажите начальнику, что вымогателям платить не надо, но есть компании, занимающиеся расшифровкой. После этого возьмите у него сумму, равную той, которую просят вымогатели плюс накиньте свой процент – и вуаля, к моральному удовольствию прибавилась еще и тихая денежная радость. Можно смело считать себя богом системных интриг и… лучше уволиться.

А теперь серьезно

На написание этой статьи сподвигло одиннадцатое за последние полгода обращение от организаций, пострадавших от действий шифровальщика. При расследованиях вектора атаки встречались дивные вещи вроде открытого наружу RDP для пользователя «1» с паролем «1», открытых вложений из писем «от банка», и исследователя, перепутавшего изолированный компьютер-песочницу с доменной машиной.

Обидно, что простейшая настройка SRP и закрытый чуть более серьезно периметр позволили бы избежать грустных последствий. Надеюсь, материал поможет кому-то организовать защиту предприятия более разумно или хотя бы задуматься об этом.

14th

SRP мало кто пользуется из-за проблем с обновлениями.

Из полезных вещей стоит применить FSRM для блокирования создания на общих (и не очень) ресурсах исполняемых (и не очень) файлов.

vesper-bot

AppLocker лучше SRP все-таки. SRP только запрещает, а AppLocker разрешает что надо, и запрещает остальное. Кроме того, он достаточно гибок, чтобы не бояться, что обновление ухайдакает систему.

FSRM хорошая штука, кстати.

KulakovAD

Настраивал SRP на работу в режиме белого списка, т.е SRP тоже так может

paranoya_prod

Тогда надо во «вредные советы» приведённые в статье написать: «И не используйте редакцию Windows Enterprise, потому как только в ней присутствует AppLocker.» :)

yosemity

Не правда.

paranoya_prod

Что неправда? То, что Applocker работает только в редакция Enterprise и Ultimate, а в Win Pro её можно только создавать, но не применять к ней?

yosemity

Понял, меня клинануло на SRP, который прекрасно работает в Pro.

Busla

Белый список по сертификатам. Никаких проблем с обновлениями.

dklm

Использую на ПК SRP, а на терминальных серверах AppLocker.

Проблем не наблюдаю.

avelor

чисто из любопытства — а можно применить FSRM на локальные диски? и как это сказывается на быстродействии?

и если да — то сработает ли он при обращении на \\?\Volume{id}?

yosemity

navion

Судя по эволюции троянцев — активно пользуются, но с настроками "как у всех" и уже уязвимы.

vilgeforce

Особо долбанутые энкодеры шифруют все, до чего дотянутся, независимо от расширения, EXE тоже ;-)

Облако, которое тупо синхронизирует файлы между собой и пораженной машиной — отличный способ лишиться файлов и в облаке и на других машинах ;-)

dmitryredkin

Облака, как правило, хранят историю файлов, так что всегда можно откатиться.

vilgeforce

Если настроено. Я видел случай с Яндекс-диском: на машине все пошифровано, в облаке все пошифровано и на домашней машине, в итоге, тоже все пошифровано. Без облака все было бы лучше.

Areso

У дропбокса даже в бесплатной версии хранится истории (30 дней, что ли). У скайдрайва — тоже.

vilgeforce

Тогда они лапочки!

teecat

+ к вредным советам. Установите старую версию антивируса

Только сегодня опять попросили дать предыдущую версию — «меньше тормозить будет»

+ исключения из проверки типа *.exe, *.dll Исключить из проверки браузеры — чтоб сайты быстрее открывались

+ установить антивирус без превентивки — нечево неизвестные для баз вирусы ловить

+Снять пароль с антивируса — пусть пользователи отключают, когда им нужно

+ разрешить не ставить обновления

Не полный список…

vilgeforce

Главное правило — верьте антивирусы, ведь он обеспечивает 100% защиту от всех угроз :-D

LoadRunner

Зачем антивирусы? Ведь пользователи не дураки, не будут запускать всякую фигню.

Только документы, где расширение js, а в названии капсом СРОЧНО, ДИРЕКТОРУ и ещё что-нибудь такое угрожающее.

Поэтому антивирус не нужен, а компания заодно сэкономит на лицензиях.

Scf

Есть простое и надежное, как кирпич, решение: SVN.

selivanov_pavel

SVN — простое, надёжное, и никак не относящееся к теме поста решение.

Scf

В чем-то вы правы, если компания хранит все свои документы в свн с настроенными правами, то дать шифровальщикам потопить компанию будет проблематично.

selivanov_pavel

Ну вот как вы себе представляете работу всей компании в SVN? Юристы, продажники, бухгалтера, кол-центр, все дружно работают с SVN? Базы 1С, базы для CRM, ERP тоже держать в SVN? Outlook и прочий SkypeForBusiness тоже с SVN интегрировать?

Scf

Нет, зачем? Трояны-шифровальщики опасны только для содержимого папки "мои документы" доверчивого пользователя + некая "общая шара" которая обычно имеет место быть в организации для обмена документами.

Всё, что вы перечислили, крутится на серверных машинах и для шифровальщиков недоступно, разве что лопухнется лично доменный админ.

В целом, я не понимаю, откуда минусы-то.

selivanov_pavel

Документы и рабочий стол пользователя и шара, куда у него есть право записи — и являются основной целью шифровальщиков. И через "поправил руками doc-файл — скинул в шару или по почте" идёт пожалуй основной процент ручного документооборота.

Обучать пользователей вместо этого работать в SVN — бессмысленно, этот инструмент совсем не для этого.

Минусы(не мои), вероятно, от людей, которые живо представили себе процесс внедрения SVN:

Здравствуйте, Мария Васильевна. У нас теперь новый более продвинутый документооборот. У вас на рабочем столе теперь есть svn-репозиторий. Вам надо теперь сохранять файлы только туда, и потом коммитить в основную ветку. Если возникнут конфликты — то сравните документы руками, вбейте нужные правки в ваш документ, и после этого вот эти несколько команд помогут их решить. Да, чтобы воспользоваться свежими файлами, надо делать svn update.

Марии Васильевне 55 лет и с компьютером она обращается на уровне "оно мне там что-то написало, я что-то нажала и теперь ничего не работает".

Scf

Работал в компании, где это замечательно функционировало на tortoiseSVN. Включая бухгалтерию и продажников.

Мерджить ничего не надо — если в общей шаре старый файл всегда перетирается, то в свн есть выбор. Можно перетереть, можно посмотреть, кто правил, и спросить что именно.

selivanov_pavel

Либо туда брали только после экзамена по основам VCS, либо кто-то из вашего IT-отдела обладал огромным педагогическим талантом и кучей свободного времени.

Я сталкивался с пользователями в разное время и в разных компаниях. И, мягко говоря, не все они владели компьютером даже на начальном уровне. Зачастую механически запоминали нужную последовательность действий, и если иконка изменила местоположение или добавилась пара кнопок — вызывали поддержку. Не говоря о том, что большая часть активно противилась хоть какому-то обучению, под девизом "я не должен(а) в этом разбираться", включая руководящий состав.

Scf

При внедрениях такого рода надо начинать как раз с убеждения руководящего состава. И доводы-то есть — разделение прав, невозможность порчи/удаления/потери документов, история правок...

В моем случае руководящий состав и внедрял.

mva

Вы меня, конечно, простите, но...

Может, тогда уж сразу CVS?

selivanov_pavel

Почему бы и нет? В некоторых случаях, в зависимости от рабочего процесса, простой VCS может не хуже или даже удобнее распределённого. Не всякий рабочий процесс, требующий версионирования файлов, является разработкой софта, и не всякий рабочий процесс включает использует бранчи для каждого изменения. В частности, для хранения бинарных файлов, типа doc psd или файлов разных CAD, SVN может быть удобнее(да, я знаю про git-lfs).

Я уже не первый раз сталкиваюсь с идеей, что раз DVCS лучше подходит для разработки софта через общий репозиторий и бранчи, значит обычные VCS вообще больше не нужны. Это не так, каждой задаче — свой инструмент.

mva

Ну… вообще, я сначала хотел привести пример полезности бранчей даже в данном случае, но… В конце концов, пусть кто как хочет так и… как там дальше в поговорке :)

Но, всё же, именно конкретно SVN не просто так с некоторых пор находится в общепризнанном "могильнике" именуемом «Фонд Apache» :)

selivanov_pavel

Hadoop, Cassandra, Kafka, Maven, Ant, Spark, ActiveMQ, Tomcat, Zookeeper, APR(Apache Portable Runtime), ...

Да чтоб я так жил после смерти :)

mva

Ну, у каждого из перечисленного есть более современные аналоги, всё прочнее и прочнее занимающие его нишу (ну ок, я не прямо каждого по списку проверял, но у большинства перечисленных точно).

А APR — так и вообще, не сказать чтобы нужная хоть как-то вещь :D Даже Mod_Security и тот от неё отошёл :)

selivanov_pavel

Ну конкуренты есть, но проекты совершенно живые и активно много где используемые, могильником я бы это обзывать не стал. Просто Apache Foundation предоставляет некоторую полезную юридическую и организационную инфраструктуру открытым проектам. На github большинство проектов тоже мёртвые или неактивные, вы же не зовёте его могильником?

Да, посмотрел кто использует APR, их на удивление мало, мне он казался популярнее.

Scf

Git не является универсальным решением для всего. Из-за ряда особенностей он непригоден для хранения двоичных документов. Конкретнее:

mva

submodules

--depth(shallow)не git, а git-хостинг. Если используете что-то наколеночное, то, возможно и не позволяет. А gitolite — позволяет.

Scf

Я сам использую исключительно гит, но плохо быть фанатом.

В плане submodules показателен пример твиттера — они используют монорепозиторий, но потратили кучу усилий на патчинг как гитового клиента, так и сервера, лишь бы не связываться с submodules.

mva

Ну, к слову, давайте вернёмся назад по треду и увидим, что я не говорил, что единственной альтернативой subversion является git :)

И это не говоря уже о том, что в субмодулях нет абсолютно ничего сложного :)

Scf

Ну а что еще живо в 21 веке? :-)

массовый программист сидит на гите

олдскул — на SVN

неформалы — на Mercurial

заплесневелые корпоративщики — на Perforce

Что я еще не назвал?

varnav

Шифровальщики часто распространяются в виде vb script файлов, в которых антивирус не видит ничего плохого. Простая и эффективная защита — через групповые политики переназначить запуск .vbs с wscript.exe как стоит по умолчанию на notepad.exe

avelor

а так же js, hta, cmd, bat и конечно exe…

vbs кстати встречал реже.

а вот кого вовсе не встречал — так это павершельных.

mayorovp

Так "павершельные" двойным кликом не запускаются же.

alexoron

Кто помешает запустить батником?

mayorovp

Тот факт, что файлы из письма открываются по-одному, а не группой.

navion

Всё равно лучше запретить пользователям запускать системные интерпретаторы (wscript.exe, cscript.exe и powershell.exe), чтобы не давать гадости удобного инструмента.

Главное не забыть настроить политики для макросов в разрешенных продуктах, вроде Adobe Reader, Office, JRE и т.д.

mayorovp

Вы бы еще bash на линуксе отключили!

navion

Много бухгалтеров использует павершелл?

mayorovp

bash бухгалтера тоже не используют

navion

Наверняка там можно это решить через SELinux, но на месте разработчика АРМ с графическим интерфейсом я бы запретил всё лишнее для операторов.

mayorovp

Кажется, вы не поняли юмора. Многие десктопные окружения активно используют bash, причем в самых неожиданных местах. Запрет bash для пользователя приведет к тому, что пользователь не сможет войти в систему.

Так вот: вы не можете заранее знать, какие технологии использует бухгалтерская программа в редких случаях. wscript, cscript и powershell — это стандартные системные средства, которые могут быть использованы неявно, без какого бы то ни было отражения в документации, пусть и не настолько широко как bash. Отключая их, вы переводите компьютер из состояния "все работает" в состояние "иногда он глючит, но я не пойму почему — наверное, опять винда виновата".

navion

Всё надо проверять до применения политик, где-то вообще придётся делать правила через ACT. Больше геморроя только с виртуализацией приложений для VDI.

vilgeforce

vbs — редкость, зато часты wsf, где может быть и VBS и JS

yosemity

Рукалицо. Единственная более-менее эффективная мера — это SRP, да и то, при условии, что остальное в порядке.

Я уже устал повторять, а вы предлагаете примерно такой же костыль, который никак не помогает.

opanas

Интересный стиль изложения :)

Тогда еще «не используйте SIEM-решения для анализа лог файлов сетевого оборудования, систем безопасности, и операционных систем. Не расследуйте подозрительную сетевую активность хостов в сторону TOR-сети, известных командных центров ботоводов и их платежных площадок ».

technohronik

И еще со стороны руководителя:

— Давайте закупим Home-версии Windows, они дешевле!

— …

— Как так нельзя?

— …

— Какая корпоративная лицензия? Какие групповые политики? У нас денег нет!

(из наболевшего)

avelor

в home версиях тоже можно пилить SRP. или в реестре, или софтом типа http://iwrconsultancy.co.uk/softwarepolicy

да и групповые политики можно запилить =)

technohronik

Несите скорее еще один костыль для сторожа зоопарка! :-D А если серьезно, то реестр пилить в зоопарках «от xp до 10» не всегда удобно и рационально, да и не все политики можно полноценно реализовать в реестре. А вот софт потрогаю, за ссылку спасибо.

avelor

да, костыль. особенно если обеспечить групповое изменение реестра в домашних вёндах:) зато недорого и даёт глубокое понимание принципов работы групповых политик =)

а софт этот емнип так же реестр патчит, просто с гуйняшечкой.

lexofein

Как человек эникеевший мелкие конторы так вам скажу — дело не с сисадмине, а в повальной экономии на it. Начиная от того что в принципе нет человека который занимается it на постоянной основе(приехал как то в ресторан где вечером субботы сеть упала и кассовое оборудование как следствие, спрашиваю где сисадмин. А мне говорят — да уволили давно уже), того факта что используются самые дешевые тплинки, заканчивая тем что влом тратить деньги на отдельную машину для хранения бэкапов.

Очень часто сталкивался с ситуацией когда чуть ли не на энтузиазме хотел пофиксить некоторые проблемы инфраструктуры(уж очень болею душой за то что делаю) но ничего не мог сделать потому что денег не было ни на инструмент, ни на материалы.

Мне кажется что в конторе которая в состоянии нанять на постоянную основу одного более менее вменяемого админа такая ситуация практически не возможна.

dklm

Мелким конторам дорога в облака.

Вменяемость очень трудно оценить: начнешь внедрять политики блокирования запуска приложений, «глав бух» не сможет запустить «тетрис». и т.д. и т.п. в итоге во всем будет виновато «гребаное ит».

*Врядли у мелкой которы есть АД.

Даже ит отдел трудно заставить работать в рамках, почти все мои коллеги работают с правами админа на ноутах. Вроде я у всех остальных юзеров это победил но периодически коллеги саботируют безопасность и начинают раздавать права админа юзерам.

technohronik

В мелких населенных пунктах «дорога в облака» иногда может быть весьма ухабистой из-за низкой скорости Интернет-канала, двухмегабитный ADSL (реальный пример скорости) без альтернативы может свести на нет все усилия по переходу в облака.

mayorovp

Два мегабита — это как раз нормальная скорость, я на таком ADSL торренты раздавал. Вот на 64х килобитах куда труднее сидеть...

TheShock

А если два мегабита на контору, а не на человека?

dklm

если канал стабильный то 2х мегабит возможно хватит на несколько сотрудников если использовать новые протоколы Remotefx или PCoip…

5 мегабит хватает чтобы работать в 1с используя RemoteApp на базе ws2008r2, чтобы не соврать человек 10 будут работать.

Dioxin

«чуть ли не на энтузиазме хотел пофиксить некоторые проблемы „

бейте себя по рукам когда хочется так сделать. этим вы поможете всем людям на земле.

Merkat0r

я б добавил — розгами смоченными в соленой воде

lexofein

Не совсем понял. Что в этом такого ужасного? Я конечно по мере взросления стал более эгоистичен и таки да, чужие проблемы меня теперь парят гораздо меньше — есть чем заняться что бы свою жизнь налаживать. Но один хер не понимаю чем желание иногда даром помочь кому то вредит всем людям на земле?

mayorovp

Люди привыкают к наличию таких энтузиастов и садятся им на шею. Не предоставляя ни материалов, ни инструментов.

А потом другие люди вынуждены пользоваться системами, склепанными на живую нитку без материалов и инструментов.

В то же время третьи люди ищут работу — но не могут найти, потому что все места заняты энтузиастами. Как-то так...

Dioxin

Именно.

Dioxin

Я Вас поздравляю -Вы все еще молоды.

И дело не в эгоизме.

lexofein

Спасибо кэп, 23 года — и не думал считать себя старым =)

Вообще не стал отвечать и развивать тему, потому что она слишком многогранна. С одной стороны я согласен с тем что нечего потакать и делать халтуру, чужой бизнес чужие проблемы, с другой стороны огромное количество факторов может быть — например лучшему своему другу, в случае если он в беде будет я помогу за спасибо и еще своих ресурсов подкину. Или ситуация когда работы нет(я как житель столицы и айтишник с этим не сталкивался, но от людей не из айти очень много слышу о том какая жопа, сколько сокращений сейчас и т.д.) — там уже хочешь не хочешь будешь потакать и брать дополнительные обязанности и клепать не из качественного материала и не качественным инструментом, а тем что найти сможешь чтобы было что поесть и где жить. И т.д. В сферическом мире в вакууме, где люди работают только там где им нравится, где нет проблем с тем чтобы прокормить себя и свою семью, жить достойно а не существовать — в таком мире да, никто ничего и абы как на энтузиазме делать не будет выходящего за свои обязанности, но реальность несколько иначе устроена и нравится вам или нет — а демпингующие и криво делающие «индусы» были есть и будут по огромному количиству причин.

alexoron

В статье у вас неправильно предложение, а именно:

у нас это можно назвать большинство.

Или конторы экономят на всем, даже на самой дешевой б/у серверной стойке.

NRinat

У нас в клиентах компания, в которой есть свой системный администратор.

Сначала он сопротивлялся групповой политике, которая включает теневые копии на системах с windows 7. И всем принципиально ставил windows 8, в которой данная система уже не работает. Хотя одному из бухгалтеров мы восстановили файлы после шифровальщика именно благодаря теневой копии.

Теперь мы предложили GP, которая запрещает запуск приложений из папок, куда можно писать, и разрешает запуск приложений из папок куда доступ RO для юзера. Но и теперь, данный админ считает, что это усложнит работу пользователей.

В итоге компания решила купить DrWeb, чтобы защитить себя от шифровальщиков. Хотя для нас это не очень действенно.

Такое чувство, что он прочитал данную статью и понял ее буквально )))

Благо все терминальники мы закрыли в данной компании файерволлом.

Прошу прощения за лирику, просто накипело немного )

mike_y_k

Да для рядового пользователя и шифровальщика не нужно.

Достаточно все данные на любимый свисток поместить и работать на нем, и выдергивать на бегу. Потом бывает и чтение из микросхем уже не помогает.

А в отечественных условиях:

— общий подход на всех уровнях к IT, как к сервису на одном уровне с уборщицей;

— зашкаливающее у большинства ложное представление о работе администратора, как мастера по вызову для вытаскивания замятой бумаги в принтере или замены в нем картриджа;

— желание работать на своём рабочем месте как хочется, а не как надо и выкручивание при этом рук всей IT;

— экономия на рисках на всех уровнях;…

Итоги печальны, хотя решения для предотвращения ситуации часто несоразмерны стоимости потерь. Ну тут очень старое — скупой платит дважды, скупой дурак — всегда.

Merkat0r

Воистину, а вообще мечтая, я бы сильнее форсил ввод компаниями в СНГ вакансии — «junior helpdesk\helpdesk» ну или как-то так. А то, куда не плюнь, одни админы и получается в итоге полностью обезличенная профа :( Один, например, фермами рулит и т.д. а второй тупо «мышкофтыкатель». А еще проверять жестко графу «опытный пользователь ПК»

Оттуда оно и вытекает —

Даж из личного пример есть — пришел новый менеджер(М) *чототам*: (все не дословно конечно же)

М- (заявка мне — не печатает принтер — статус критикал «в тасках гипервизоров… почта орет телефон орет все орет, мол алярма нам пес...»)

Я- (wut? wtf?) Вам надо назначать такое на отдел хелпдеска 1 линии

М- Тактыжодмин, почини плиз быренько я работать не могу и еще мышку мне замени плизик эта не работает

Я- (да ты совсем ухи походу переел) Этим занимается специальный отдел, я переназначил заявку на них, в скором времени проверят проблему.

М- Вы какой-то не профессионал! у меня работа встала! мне нужно срочно! ляляляля Вот на прошлом месте нам админ все делал максимум за 15 минут! и еще я уже сам нашел проблему — нужно перезаправить картридж, пожалуйста не забудь сразу тонер (! штаааа)

Я- У нас не перезаправляют картриджи, а новые всегда в наличии в тумбе принтера — обычно сотрудники меняют их сами и по мере расходования дают заявку на отдел эксплуатации.

(тишина минут 20)

Хелдеск(в чатике) — этот яйцезвон зачем-то вынул кассету из копира(на принтере уже стопка его отпечатанного), принес свою мышку и запихнул её в порт e-sata, старую говорит выкинул

Я- у вас теперь все работает? зачем оборудование ломаете?

М- Да, спасибо, но чтобы было быстрее могли бы и сами придти, а еще мне нужен фотошоп.

Тут я уже не выдержал и тупо форварднул тикет его нач отдела :) (нет, не уволили его — заставили регламенты читать и вникать)

И вот честно говоря, такие очень долго лечатся эффективно только тырпрайзом, но я то понимаю откуда у него вот это всё взялось — работал он где-нить в конторке как раз с *мышковтыкателем* который и жнец и на дуде игрец и слово поперек сказать боится, но числился таки как «системный администратор».

Merkat0r

Даже на хабре в соседней теме легко нашелся пример:

comment_10144184

DRDOS

Так! Я бы хотел по подробней узнать каким образом они могут попасть через RDP?

Если там изначально нельзя передавать файлы?

navion

Ctrl-C, Ctrl+V.

yosemity

Буфер обмена работает в терминальной сессии по дефолту. Да и вообще, если жулик уже попал внутрь периметра, то всё, туши свет.

dklm

по дефолту в рдп сессию монтируются все локальные диски/принтер по умолчанию/pnp устройства.

в новых версиях рдп протоколах — узб устройства монтируются как локальные — что легко приводит к автозапуску всего что угодно с флешек.

Denkenmacht

Помню времена, когда простым сканом сети на районе находилось несколько десятков ХР-машин с предустановленным рдп со стандартным логином и паролем. Все это открывало неплохие возможности для тренировки скилов троллинга.

DRDOS

Беда! С буфером удивился, что можно файлы передавать!

Но не замечал по тому, что через вторю терминальню сессию это не проходит :(

Вчера нарвались, та такое чудо. На одном компе все файлы были зашифрованы, требует 12 к рублей.

Пытаемся расшифровать. Странно по сети никуда не попало пока.

Думаем писать заявление… :(

yosemity

Может уже включите SRP и будете делать бекапы?

dklm

нельзя передавать файлы между сессиями хп ту в7.

на в7 и выше файлы передаются, это очень удобно ))) и несколько вложенных сессий не помеха.

avelor

да, копипаст файлов начался с вин7.

а отвечает за это опция перенаправление диска — если она отключена политиками или в свойствах RDS-хоста, то файлики будет не потаскать.

и тут и плюс и минус — копировать файлики здорово, а вот проброшенный в рдп диск уже может выдать проблем.

navion

За копирование файлов отвечает буфер обмена, диски для этого монтировать не обязательно.

avelor

монтировать — да, но монтирование не должно быть отключено политиками и свойствами хоста.

проверьте — отключите политиками возможность подключения дисков.

текст будет копироваться, файлы — нет.

yosemity

Не правда. У меня политиками запрещено монтирование дисков, файлы прекрасно копируются чрез буфер.

avelor

если не секрет, какие версии вёнд используете?

я сталкивался лично с таким поведенем, вот пруф что я не один такой

yosemity

Клиент — Win 7, Сервер — 7, 2008r2, 2012r2.

avelor

Спасибо. полез в тестовую лабу развлекаться.

клиент вин7, два сервера (не терминальных) — 2008r2 и 2012r2. групповая политика одна, запрещает перенаправление дисков (проверил — диски не монтируются).

2012r2 файлы не копируются (ПКМ — «вставить» — серая). на 2008r2 — копируются. пока в легком недоумении, изыски продолжу.

yosemity

Кстати, да, в 2012р2 чет не работает… может и не работало? я уже сомневаться начал. Между прочим, из вин 7, в вин 2008р2 через промежуточную вин7, т.е. терминал в терминале тоже отлично копирует.

avelor

да, это я тоже проверял и давно использую.

в тоже время в вин2012 с разрешенным пробросов дисков — всё ок %)

navion

Спасибо за пояснение, значит эта штука использует \\tsclient\ для передачи файлов.

mayorovp

В буфере обмена хранятся не файлы, а пути к ним.

navion

Причем не просто путь, а в хитром формате который понимает rdpclip.exe.

ATwn

Хорошо, будь по-вашему. RDP можно закрыть, можно настроить фильтр на почтовом сервере, можно задать минимальную длину паролей, но вводить SRP белым списком — это по-моему зверство. Какой сисадмин пойдет на это? Если он конечно не враг самому себе.

yosemity

Любой адекватный админ настраивает SRP. Что вы его так боитесь, с ним нет никаких проблем. У меня SRP даже дома включен, сижу под обычным юзером. Мне не сложно раз в полгода запустить gpedit.msc и добавить файл по хешу, если путь нестандартный нужен…

Я вам больше скажу, у меня часть серверов админится под SRP. Иду к тому, чтобы вообще всё было под SRP.

mayorovp

А мне вот почему-то сложно запускать gpedit.msc после каждой сборки проекта. Да и скачивать программы из интернета неудобно...

yosemity

Не спорю, у каждого своя специфика, но для проектов можно прописать отдельный путь с разрешением на запуск из подкаталогов, уверен, у вас хватит компетенции не складывать туда ничего потенциально опасного. С заргузками из инета сложнее, если вы каждый день не по разу что-то новое качаете. У меня такой задачи нет. А вот обычному юзеру, а-ля бух или манагер ничего такого не нужно и даже противопоказано.

avelor

правила для сертификата вам помогут. как и для пути.

работаете под пользовательской учёткой, скачиваете программу из интернета — и осознанно кладёте её в папку — и получаете запрос на ввода админского логина-пароля. считайте sudo.

зато случайно не запустите хрень нездоровую

ну и да, информационная безопасность и удобство не коррелируют, что уж там. усиляете безопасность — снижаете удобство и наоборот.

mayorovp

Мне-то они и могли помочь (но лично мне гораздо проще просто не запускать всякую фигню), но тут обсуждается белый список файлов, а не сертификатов или путей!

yosemity

Тогда зачем вы написали про сборку проекта и всякие загрузки? Для обычного буха проблемы со сборкой проекта не существует, а запускать левый софт вообще запрещено, для чего SRP и настраивается.

mayorovp

Затем, что вы слишком категорично заявили про необходимость SRP во всех случаях.

yosemity

Все верно, SRP необходим во всех случаях, с учетом на специфику.

mayorovp

Вы не объяснили зачем он нужен мне.

yosemity

Мы тут говорим не только про вас.

mayorovp

Я как-то неправильно понимаю "все случаи"? Мой случай — он уже не всей?

yosemity

Я объясняю зачем SRP нужен всем. Это вроде очевидно, чтобы уменьшить вероятность словить неизвестную угрозу. С тем же успехом вы можете спрашивать зачем вам антивирус, обновлять ОС и т.д. Неудобно же, антивирус тормозит, апдейты ОС не вовремя ставятся, что-то ломают, ребут требуют и т.д. Безопасность и удобство на разной чаше весов, жаль, что для вас это не очевидно.

mayorovp

Вы не объяснили как SRP снижает для меня вероятность словить неизвестную угрозу

yosemity

Я вас понял. Чистой воды софистика, никакой аргументации.

mayorovp

Вообще-то аргументировать должен тот, что что-то утверждает. Вы утверждали:

где аргументы-то?

navion

В статье слишком много глупостей, чтобы воспринимать её дословно.

avelor

так всё внедрятся должно разумно. использовать белый список и только белый список — возможно, но в ограниченных кейсах (какой-нибудь киоск, или терминалка с одним приложением).

а так белые и черные списки — по путям (помним про temp, spooler и т.п), по сертификатам и хэшам. чисто по имени файла (например как иногда делают для загрузки классификатора bnk.exe) в 1с — совсем не круто.

rfvnhy

ИМХО самая надежная и простая защита от вирей-шифровальщиков — своевременное резервное копирование на РАЗНЫЕ носители, в идеале если будет надежная защита от изменения старых данных на носителе.

Например для домашних пользователей вполне нормально делать копии раз в день на разные флешки, а раз в неделю на DVD-R.

DVD не выбрасывать, складывать стопочкой…

Все остальные методы, в тч 2/3 из статьи или сложно реализуемы или не дают гарантии или…

В общем Никогда не полагайтесь на 1-2 метода.

Защита должна быть КОМПЛЕКСНОЙ!!!

yosemity

Покажите мне такого пользователя, я его фотографию под стекло поставлю.

Для домашнего пользователя, в лучшем случае, нормально делать резервные копии через VEB следующим способом:

0) создаем юзера backup с обычными правами, со сложным паролем.

1) на отдельнос винте делаем папку VeeamBackup, средствами NTFS убираем с нее все права на запись для всех, включая юзера Система. Даем на эту папку права на запись только юзеру backup.

2) расшариваем папку VeeamBackup, для «Все» — полный доступ, т.к. нет смысла выдавать другие права (не всегда, но в данном случае так)

3) Ставим VEB (VAW буквально на подходе, в нем еще и шифрование из коробки), указываем что бекапить, сколько хранить. Бекапим в шару VeeamBackup, указываем креденшалы от учетки backup.

4) ???

5) PROFIT.

В идеале, юзер еще может бекапить данные в облако, ну а уж совсем сферический, еще там шифрование настроит.

Ну и если уж на то пошло, то VEB умеет бекапить на специально обученный внешний носитель при подключении искомого. Это всяко проще, чем писать на флешки руками (sic!) и уж тем более DVD-R. Кстати, на BD-R дешевле.

Чуть не забыл. Резервное копирование не является защитой от шифровальщиков. Бекап — это защита от безвозвратной потери данных.

rfvnhy

Я смог обучить минимум 3х домашних пользователей делать копии всех фото сразу после копирования с карты памяти на DVD (основная копия на винте), всех документов хотя бы на флешку, причём в один день по возможности все флешки в один комп не втыкать.

То, что описываете вы простой домашний пользователь не осилит. Половина знакомых мне эникейщиков то же.

А что уж говорить о «фирмах», где работает вообще непонятно кто зачастую…

Так что настраивать придётся кому-то. А это не всегда возможно. Просто потому, что рассказать как это сделать я например по телефону не смогу. Или если человек тут, а комп — дома.

Ездить ко всем знакомым или нашим сотрудникам? У меня нет столько времени.

>Резервное копирование не является защитой от шифровальщиков. Бекап — это защита от безвозвратной потери данных.

Еще как является. Когда простой вирус или вирус-шифровальщик попортил файлы, что это, как не безвозвратная потеря?

Или не просто шифровать, а убирать в другие файлы. Собрать потом воедино мешанину будет крайне сложно, практически малореализуемо, если нет таблицы, по которой это происходило…

Спасти может хорошая версионируемость файлов, когда можно откатиться к любому времени.

Вот только и место для хранения вырастет, да и стоит этой проге пропасть под ударами того же вируса и вы потеряете ВСЁ.

dklm

Зачем изобретать велосипед — купить QNAP или Synology, можно даже два устройства.

Там есть и снепшоты и бекапы и HA…

P.S.

тем кто скажет что nas это дорого — а сколько стоят ваши данные?