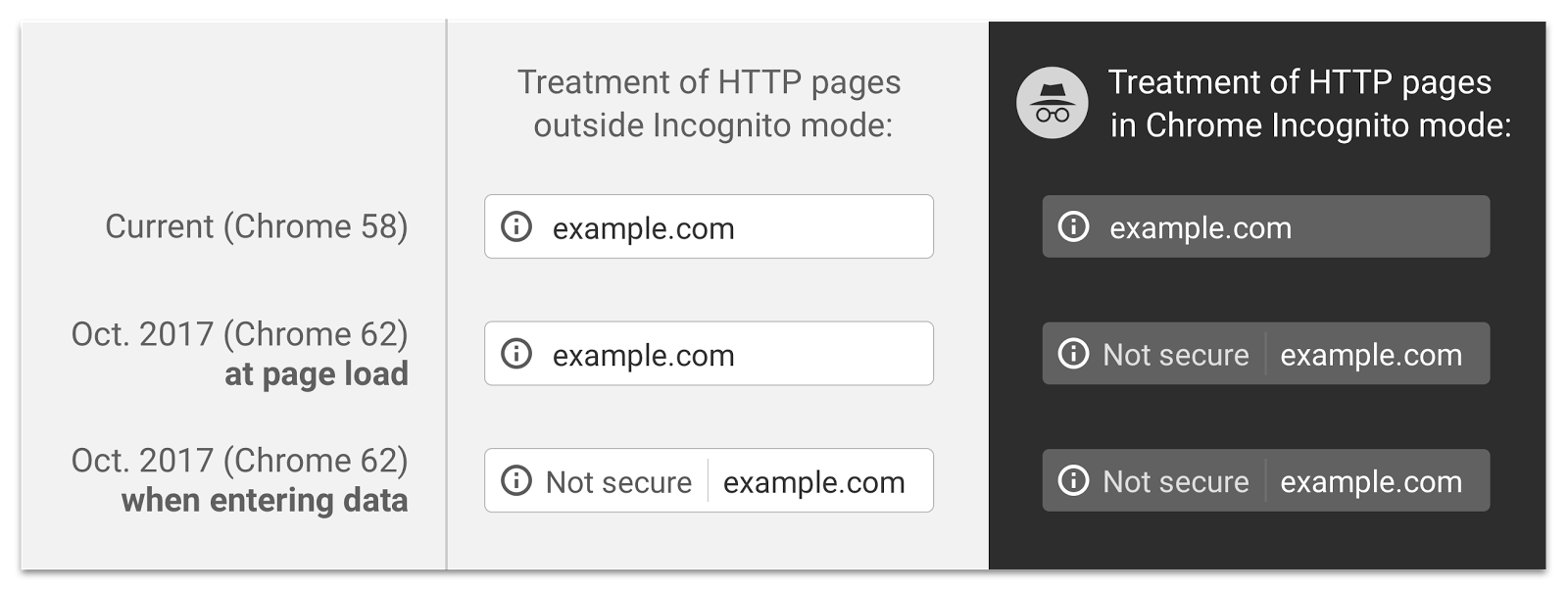

Если раньше разговор шел о том, что страницы, содержание поля ввода пароля или номера кредитки, и отправляющие данные по http (не https), помечались как небезопасные в строке адреса, то свежие изменения предполагают помечать небезопасными все http-страницы с полями ввода, а также все http-страницы при просмотре их в режиме инкогнито.

Новый шаг Google в обеспечении безопасности передаваемых пользовательских данных планирует сделать с версии 62, которая планируется к выходу в октябре 2017.

Новый вид омнибокса, в зависимости от ситуации, планируется таким:

Как видно, различия невелики, однако, по здравому размышлению, они скорее полезны пользователям. По крайней мере, этот индикатор подвигнет владельцев сайтов (скорее всего, именно посещаемых сайтов) переходить на использование https, а это, по мысли авторов изменения, обеспечит передачу данных пользователя на сайт без возможности перехвата их по пути.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (159)

Zidian

28.04.2017 10:00+2Где вариант «нет, это вредно»?

Предупреждения должны быть по делу. А не то скоро пользователи разучатся им доверять. Глядишь, и те 23% вернуться, ибо хоть одно поле ввода есть практически на каждом сайте, а не https сайтов ещё очень много.

И будет как с мальчиком, кричащим про волков.dmitry_ch

28.04.2017 10:03Ну тут вроде как не про все, а только про страницы с полями, а если есть поля, то почему и https не поднять?

Внес ваш вариант, проголосуйте, пожалуйста!

Eugeny1987

28.04.2017 10:11+4т.е. если на сайте есть поле поиска, всё теперь обязательно нужно ставить https?

dmitry_ch

28.04.2017 10:20Мне кажется, Гуглу можно написать напрямик, и посоветовать им, как жить. Ну, или на FF с Edge переходить, как вариант.

А что, предупреждение как-то помешает сайт использовать, если даже поле поиска оставить на http-странице? Тем более что варнинг станет виден только когда начинаешь вводить текст, а для просто чтения сайта ничего не меняется.

NaHCO3

28.04.2017 13:12> А что, предупреждение как-то помешает сайт использовать

В этом плане от всех предупреждений никакого толку нет. Ну вот повесит гипотетически гугол на яндекс какое-нибудь предупреждение, например «осторожно, стучит ФСБ». Что это, остановит пользователей яндекса? Да ничуть.

alsii

28.04.2017 14:16+1Лгун (басня). Л.Н. Толстой

Мальчик стерег овец и, будто увидав волка, стал звать: «Помогите, волк! волк!» Мужики прибежали и видят: неправда. Как сделал он так и два и три раза, случилось — и вправду набежал волк. Мальчик стал кричать: «Сюда, сюда скорей, волк!» Мужики подумали, что опять по-всегдашнему обманывает,— не послушали его. Волк видит, бояться нечего: на просторе перерезал все стадо.

Djeux

28.04.2017 10:12+2Строка поиска тоже поле ввода. Присутствует практически на всех сайтах. Только из-за неё помечать сайт не безопасным?

SandroSmith

28.04.2017 11:39-1Не безопасным помечается не сайт, а соединение с ним. Хотя да, рядовому юзеру об этом не известно.

Djeux

28.04.2017 12:04Именно, рядовой пользователь увидит в адресной строке Insecure и просто уйдет с сайта не разобравшись, а то вдруг что.

daggert

28.04.2017 11:03+1У меня обширная база с сортировками. База общедоступная. Зачем мне https? Персональных данных я там не оставляю, сидит это все на шаред-хостинге и всех устраивает. Зачем оно мне?

Camrad_RIP

28.04.2017 12:06Так и не делайте, если не надо.

daggert

28.04.2017 12:15Дык незнающего пользователя отпугнет.

staticlab

29.04.2017 01:15-1Конечно же пользователь хочет увидеть танцующих кроликов! Поэтому он щёлкает по ссылке. Не имеет значения, как сильно вы будете убеждать его не делать этого и какие технические препятствия (типа антивирусов, файрволов, настроек безопасности и т.п.) вы поставите на его пути. Он хочет посмотреть танцующих кроликов — и он их посмотрит!

ki0

28.04.2017 14:37+1Это защита пользоватлей вашего сайта от внедрения MITM.

Провайдер или владелец бесплатного фай-фая в кафе/транспорте не сможет:

— узнать куда ходит клиент(ну кроме DNS)

— мофифицировать ответ сервера, например подставить рекламу.

Скорее всего гугл боится резалок рекламы или замен его рекламы, вот и продвигает https.

Но ИМХО ему тут с обычными пользователями по пути.

daggert

28.04.2017 20:07+1Резалки рекламы как правило на стороне клиента, а не сервера и я гугл все меньше понимаю.

К тому-же от чего оно защищает кроме резалок рекламы? Тут уже десятки сообщений про https://аpple.com которые показаны как безопасные. Надо людей информировать, а не работать как роскомнадзор.

APLe

29.04.2017 14:441). Резалки рекламы стоят на стороне клиента именно потому, что на большинстве сайтов с серьёзным трафиком есть https.

2). Ну, Гуглу нужна, в первую очередь, защита рекламы, а не всего остального.

daggert

30.04.2017 09:47Резалки рекламы стоят на стороне клиента именно потому, что на большинстве сайтов с серьёзным трафиком есть https.

Резалки рекламы были в топе до массового хайпа с https, когда даже хабр в ВК были без него.

Ну, Гуглу нужна, в первую очередь, защита рекламы, а не всего остального.

Понятное дело, но уже пахнет жаренным. Лично я начал искать альтернативу хрому в связи последними изменениями.

dmitry_ch

04.05.2017 11:51А у кого должны быть резалки рекламы, с другой стороны? У провайдера — вряд ли, он по лицензии должен быть трубой (что бы там себе многие современные провайдеры не думали), и уж точно не должны менять код страниц. Только клиент в конкретнный момент времени может решить, он хочет видеть страницу с рекламой или без.

Да, есть смысл в резалке рекламы в случаях, когда разговор идет об экономии канала, а админ на узле связи решил стать героем, и вырезать коды рекламы на прозрачном прокси. Но и тогда, как ни крути, проще не код страниц резать, а отдавать по URL-ам, по которым запрашивались баннеры и содержимое фреймов с рекламой, пустые (мелкие по размеру) картинки, или пустые страницы/скрипты.

BigDflz

29.04.2017 10:25Полностью согласен. у меня тоже есть такие и меня вполне устраивает то, что было и есть. Можно сгородить и самоподписанный сертификат, и установить его в хроме, и можно даже в host файле прописать имя любого домена (даже не зарегистрированного. Для корпоративного использования доже очень приемлемо. За некоторыми исключениями в Win10 доступ к host-файлу очень проблематичен… В андроде прописать сертификат — надо кучу действий сделать. А до host-файла — только с root правами… а приобретать сертификат — смысл? не те данные. Ну а кто захочет — так от терморектального метода взлома ещё смогли защиту придумать… У всех данных есть цена — а платить за защиту грошовых данных, как за гостайну нет смысла

BZAin

28.04.2017 10:20-3в наше время если сайт без httpS, то это не серьезно…

dmitry_ch

28.04.2017 10:37+4Я бы, конечно, лучше бы отнесся вообще к варианту, чтобы они выводили адрес сайта как есть, без этих всяких «мы спрячем часть 'http://', но выведен 'insecure', чтобы потратить ваше место на экране, когда экономим ваше место на экране».

Safari вроде уже просто выводит название (title) страницы вместо адреса, так что фишинг становится все более простым.

Sild

01.05.2017 02:03Это опционально (отключаемо). Мне просто с заголовком неудобно, к примеру — безопасность тут ни при чем.

dmitry_ch

04.05.2017 11:59Понятно, что отключаемо. Но мода такая: вместо чем показать как надо адрес сайта (URL, включая схему) в строке адреса, и дать поискать из строки поиска, а затем показать title страницы в заголовке окна, адрес страницы — в строке адреса (желательно подсветив схему, домен и URI, до GET-параметров, разными цветами), нам предлагают (навязывают) пользоваться одним полем, которое принимает и адреса, и текст для поиска (а если текст этот начинается со слеша, то поле еще и не сработает как надо), а затем в поле этом вывести title, да еще по центру поля. А вернуть «старое-доброе», технически понятное, поведение всех полей можно через плагины.

Отсюда получаем еще меньше осведомленность юзеров о том, что происходит, а заодно утяжеление браузера лишними обвесками там, где раньше плагинов даже не нужно было.

А потом еще Мозилла, делая вид, что они сами до этого дошли, и ни у кого цельнотянуто идею не подсмотрели, начинают двигаться в сторону Хрома и Сафари. И получаем общий низкий уровень осведомленности юзеров, который потом «спецы от UI» и от безопасности пытаются порешать таким вот, как в теме поста, способом, якобы «совсем не костыльно».

Позор им за такой подход.

JC_IIB

04.05.2017 18:06Отсюда получаем еще меньше осведомленность юзеров о том, что происходит

Разве не очевидно, что простому юзеру надпись "unsecure" скажет гораздо больше, чем "https"? Он знать не знает об этих ваших схемах. "Небезопасно" тут гораздо понятнее.

Djeux

28.04.2017 11:03Wildcard SSL, не самые дешевые.

dmitry_ch

28.04.2017 11:16В смысле, а зачем вам wildcard? Да и в чем проблема, там цена-то долларов 50 в год, если у вас это как задача под много хостов — то не те расходы…

Let's Encrypt даст бесплатно, но там в каждый серт можно вписать штук 80-90 поддоменов, ну или по одному получать.

Djeux

28.04.2017 12:03+1Апликашка настроена так что каждый клиент имеет свой поддомен.

За список спасибо, когда последний раз смотрел они минимум 200 стоили.dmitry_ch

28.04.2017 12:07У этих ребят просто цены ниже. Себе меньше берут, продают тоннами серты. В остальном все то же. Помогает понять цену «серьезным» CA, и их накруткам при покупке у них напрямик.

GennPen

28.04.2017 10:26+1Один раз настроить сертификат и раз в три месяца запускать скрипт для обновления с Let's Encrypt. Я думаю это не так сложно, тем более что почти все хостинги поддерживают SNI, выделенный IP не нужен.

norlin

28.04.2017 10:49+3раз в три месяца запускать скрипт для обновления с Let's Encrypt.

Один раз настроить сертификат и один раз настроить задачу в cron. :)

daggert

28.04.2017 11:04И купить хостинг, вы это пропустили. Затем еще научится им пользоваться, чтоб не стать частью ботнета хакера Васи.

shifttstas

28.04.2017 23:25Да даже российские хостеры бесплатно предлагаю https

daggert

28.04.2017 23:57+1У меня 50 гигабайт места для файлов и безлимитный mysql за 0р в месяц уже лет так 7. Для не коммерческого проекта без рекламы — самое оно. Подберете сходный по параметрам за ту-же цену?

dmitry_ch

04.05.2017 12:00Адресочком не поделитесь, чтобы 50 Гб места было на таких привлекательных условиях?

daggert

04.05.2017 17:41Локальный городской провайдер и старые друзья (:

dmitry_ch

04.05.2017 18:03Так может ваши друзья заодно, в рамках обновления ПО и прочего, прикрутят всем сайтам на своем сервере автополучаемые Let's Encrypt серты? acme.sh и вперед же (ну или куча других скриптов на эту тему — вот, ниже zerossl.com предложили).

И будет их скрипт обновлять всем клиентам серты обновлять, людям приятно, а хостинг по прежнему на одном сервере будет крутиться (изменения в конфигах минимальные же).

daggert

05.05.2017 00:26К сожалению для домашних страничек, для которых был придуман данный проект, никто не хочет заморачиваться. Плюсом добавим что половина людей там сидит на домене третьего уровня… в общем я пока в поисках чего-либо хорошего в пределах 300р в месяц и с хдд в пределах 20Гб (:

А к летс инкрипт, щас в меня полетят помидоры конечно, я отношусь плохо. Точнее я плохо отношусь к https, так как не вижу в нем смысла для своих проектов. Если буду ставить — скорее всего буду покупать сертификат, но тогда встает вопрос финансов — мне мои сайты денег не приносят, а тратить на хобби (мне и страйкбола и D&D хватает), я не готов.

JC_IIB

05.05.2017 06:261 ядро, 1 GB RAM, 20 GB HDD SSD, анлим траффик = 250 рублей/мес. Есть положительный опыт больше года. Если интересно, в личку маякните, дам адрес.

dmitry_ch

05.05.2017 11:47А какая разница, купите вы у насквозь продажных типа надежных CA, или просто возьмете бесплатный, но не генерящий варнингов сертификат от LE? Я бы, по поводу прозрачности рассуждая, больше LE, чем Symantec поверил бы, скажем.

Плюс, с LE проще те, что обновление по крону вас не заставит ходить раз во сколько-то за новым сертификатом на сайт CA и руками его куда-то устанавливать. Но, да, все равно это какая-то разница в настройке машины, «не забыть сделать и проверить».

Что же касается машин с 20 Гб диска (чаще всего даже SSD), то ценник на них небольшой, зато у вас будет своя машина (возможно, даже с прелестями типа IPv6 — захотите, так и потестируете; ну и вообще, надо же проникновение протокола усиливать в мире!), на которой, если очень надо, можно будет и тот же VPN себе поднять (особенно если машина за границей), если зачем-то нужно. В общем, за копейку денег получите больше вариантов для развития.

На Хабре много хостнг-компаний пишут, и, думаю, кто-то из них всегда поможет, особенно если вы еще и пост напишите, «как я переезжал на новую машину от компании такой-то с одновременным поднятием LE-сертификата и dual-stack IPv4 и IPv6».

Mako_357

28.04.2017 13:09А как можно поставить сертификат Let's Encrypt на хостинг у reg.ru/nic.ru?

На VDS я пробовал, а вот на таких хостингах хз как.

Tufed

28.04.2017 10:28+3Хреновая затея с этими пугалками. Юзеры либо привыкают и начинают игнорировать абсолютно все предупреждения, либо начинают реагировать даже на фейки на сайтах, не понимая что это на самом деле. Для среднестатистического юзера нет разницы какое окно выдает картинку/текст с предупреждением.

Hellsy22

28.04.2017 10:33+1Мне в этой инициативе не нравится уменьшение размера поля ввода. Было бы удобнее помечать такие поля иконкой или цветом фона.

dmitry_ch

28.04.2017 10:38+2По мне так поле ввода адреса не должно быть полем поиска — но юзеры, судя по всему, давно забили на то, что на сайт заходят по адресу, а не через какую-то-там-как-у-них-бабло-решит поисковую машину.

Hellsy22

28.04.2017 11:01Я не про адресную строку, меня в ней поиск устраивает и, кстати, он настраивается.

А вот тратить половину поля ввода логина на предупреждение — не очень хорошо.

nApoBo3

28.04.2017 10:34+2Лучше бы они стабильностью и оперативкой занялись. Последние версии, месяца наверно три, совершенно не адекватны в этом разрезе, хотя и до этого хром был весьма прожорлив.

dmitry_ch

28.04.2017 10:42+1«Ой, да кого это беспокоит?»

Технические метрики никогда никого не волнуют из финансового руководства. Потому что полировка браузера выхлопа им не дает.

Вечный антагонизм добра против бабла. По сути, «за» технарей и вообще «за» тех, кому важно иметь быстрый экономный браузер, никто уже давно не играет. К великому сожалению. Зато игроков за то, чтобы сделать быстро и хреново, но чтобы показать инвесторам, «а потом перепишем» (по факту — это «потом» никогда не наступает) — всегда с запасом.Hellsy22

28.04.2017 11:09-3По-моему, вы путаете технарей и некромантов, возящихся с древним железом.

dmitry_ch

28.04.2017 11:11+2У меня железо свежее. Но мне неприятно, что памяти хавает оно безмерно…

Hellsy22

28.04.2017 11:24-1У меня железо трехлетней давности: 32Gb RAM, своп выключен.

За все три года я сталкивался с нехваткой оперативной памяти лишь в некоторых играх, что разбухали до 20+ гигабайт.

Я могу понять проблемы с памятью и производительностью у мобильных браузеров. Но на десктопе, как мне кажется, актуальнее удобство и безопасность.SandroSmith

28.04.2017 11:50+4Всё-таки 32 гига это немного нестандартный случай. У большинства 16 от силы. Про ноуты вообще промолчу.

APLe

28.04.2017 12:12+1Справедливости ради, после того, как я купил новый ноутбук с 8ГБ RAM, оперативная память почти никогда не заполняется больше чем наполовину. Так что уже при 8 ГБ бесполезное потребление памяти браузерами является чисто психологическим недостатком.

worldxaker

28.04.2017 13:46главное не смотреть на раздел подкачик, и не обращать внимание на на бедный ЖД

APLe

28.04.2017 15:11Файл подкачки отключён, забыл уточнить.

dmitry_ch

28.04.2017 16:05А зачем делать «против шерсти» ОС?

APLe

29.04.2017 14:47SSD, причём не новый.

Чтобы в какой-то момент не оказалось, что какое-то приложение внезапно захотело активно работать с 16GB памяти, и убило диск за несколько часов.dmitry_ch

04.05.2017 12:02Если у вас много ОЗУ, и swappiness подкручен, то свопа и не будет (почти, но диск выдержит). Но диск и не убьется за пару часов, это вы зря, даже если ОЗУ небольшого размера — не такие они дохлые.

Тем более он у вас не новый — тогда делали получше сегодняшних по циклам записи.

zomby

28.04.2017 19:56+1Я сейчас сижу на машине с 2 ГБ памяти. Проблем с быстродействием хрома не наблюдаю, версия актуальная. Конечно, если сразу много вкладок открыть и попереключаться между ними, то старые вкладки начнуть грузиться заново, но у меня привычка больше 10 вкладок открытыми не держать, так что дискомфорта не испытываю.

nApoBo3

02.05.2017 12:42Вот уж не думаю, что 16гигов это удел некромантов. У меня хром регулярно отдает гигов 6-10. Вот например сейчас одна вкладка утекла за 2.7гигабайта.

dmitry_ch

04.05.2017 12:03Да одна вкладка ГТ, со всей рекламой, тянет ой неплохо. И это ит-ный сайт, без особого флеша, но просто желающий, на первом месте, именно заработать.

ninJo

28.04.2017 12:29+3Мошенники особо не напрягаясь могут инпуты заменить дивами которые будут выглядеть и вести себя точно так же.

dmitry_ch

28.04.2017 12:36Ну дополнят в марте 2018 года еще пометкой, что на странице подозрительные дивы. Гуглу не привыкать с ветряными мельницами бороться.

shifttstas

28.04.2017 23:28Так это просто ещё один шаг к запрету передачи любого POST методом http. Гугл роадмэп выкладывал...

DjOnline

02.05.2017 01:07Ну так будет какой-нибудь div'ный аналог input типа как в jquery-ui, с отправкой ajax через GET, какая разница то.

chumric

28.04.2017 12:34+1А как в хроме посмотреть данные сертификата? Зачем гугл их прячет?

dmitry_ch

28.04.2017 12:37+4А потому что за него уже все продумано. Гугл сказал, что secure — зачем это вам что-то там смотреть?

(Выглядит их поведение так).

Hellsy22

28.04.2017 13:27+1F12 (или ctrl+shift+I) — Security

chumric

28.04.2017 18:21sberbank.ru или cberbank.ru как в один клик проверить кому выдан сертификат? и принять решение что это валидная страница и можно вводить данные своей карты?

Hellsy22

28.04.2017 22:53Ого, как запросы меняются. От «где посмотреть», до «как это сделать в один клик». Если вам почему-то так важно сделать это в один клик — AHK вам в помощь.

chumric

29.04.2017 06:31Мне кажется что я хочу чего-то сверхестественного, да я хочу удостовериться в сертификате и сайте, что в этом плохого?

Hellsy22

29.04.2017 15:56Отлично, рецепт выше — F12 и закладка Security. Поскольку Chrome запоминает последнюю используемую вкладку в разделе «инструменты разработчика», то в дальнейшем просто F12.

Для подробностей — View Certificate. Итого — 2-3.

Кстати, если вам вдруг понадобится посмотреть сертификат в FF, то одним кликом тоже дело не обойдется: клик на «замочек», потом клик на «стрелку» — так можно увидеть лишь самый минимум, затем клик на ссылку «More information», а потом на кнопку «View Certificate». Итого — 4.

В Opera тоже понадобится минимум два клика, чтобы получить хоть какую-то информацию, а для подробностей еще один. Итого — 3.

В IE11 я вообще не нашел сколь-нибудь очевидного метода просмотра сертификата текущего сайта.Taciturn

29.04.2017 16:31Два клика.

Hellsy22

29.04.2017 17:22Возможно это Edge, потому как в IE11 (11.0.41) у меня «замочка» нет:

Taciturn

29.04.2017 18:06Весьма странно.

Lock icon removed from Address bar of sites that are protected by SHA-1 certificates in Internet Explorer 11.

Но в Geektimes sha256. Всё ли у вас в порядке?

Ещё сертификат можно посмотреть через Файл (как правило нужно нажать Alt чтобы меню появилось)\Свойства — Сертификаты. Или правой кнопкой в свободном месте страницы — Свойства — Сертификаты.Hellsy22

29.04.2017 19:58После захода на google.com замочек появился и стал отображаться в том числе и на geektimes.

Спасибо компании Microsoft за то, что не устает напоминать о превосходном качестве своих продуктов.

Но в целом, придется признать, что IE выиграл — действительно два клика.

Akuma

28.04.2017 12:39У меня последнее обновление хрома вообще начало выдавать NET::ERR_CERT_COMMON_NAME_INVALID на самоподписанный сертификат без возможности проигнорировать ошибку.

Т.е. я вообще не могу попасть на dev-версию своего же сайта.

Какой-то маразм у гугла пошел с этим https.

force

28.04.2017 13:13Пропишите у своего сертификата в Alternate Name DNS'ы сайта. Или врубите эту политику.

Mi7teR

28.04.2017 14:03используйте lets encrypt или добавьте корневой сертификат в список доверенных

Akuma

28.04.2017 14:08Понятно, что можно так. Но это жа маразм. Это блин самоподписанный сертификат, что за бред придумал хром :)

Причем проявляется не на всех компьютерах в одной и той же версии хрома.ivan386

28.04.2017 14:35+1На сколько я понимаю систему. Самоподписанными сертификатами могут быть только корневые. Они должны быть в базе доверенных сертификатов. Если хром встречает самоподписанный сертификат которого нет в базе доверенных он воспринимает это как атаку «человек посередине».

Самоподписанные сертификаты часто встречались раньше и люди привыкли автоматом принимать их. Видимо для того чтобы уберечь людей от таких поступков в хроме заблокировали эту возможность.

BigDflz

02.05.2017 13:14нет только при установке спрашивает и всё — дальше работает без проблем. Работает даже если первоначальное подключение идёт по http, а обмен данными по wss.

BigDflz

02.05.2017 13:24работает, не заблокированно. только сейчас есть требование должно быть заполнено поле subjectAltName. заполнишь и вперёд. можно даже выдать сертификат на Petya.vasya, главное в файле host прописать и будет работать. Для разработки очень удобно. Да и для использования… можно.

shodan_x

28.04.2017 13:36+2С каких пор браузеры диктуют сайтам что им делать?

Приводя аналогию: это как если яйцо начнет диктовать курице что ей делать.

Да обрушится на гугл кара господня!

alsii

28.04.2017 14:23"К сожалению, ваш браузер (Google Chrom) не полностью поддерживает технологии используемые этим сайтом. Для решения проблемы вы можете использовать один из следующих браузеров: ...".

Hellsy22

28.04.2017 14:40С каких пор браузеры диктуют сайтам что им делать?

Всегда диктовали. Где-то до сих пор жива верстка даже под IE 5.5…

u010602

28.04.2017 15:59+1Пользователи диктуют, а браузер это инструмент пользователя. У меня стоит расширение которое форсирует шттпс, могу сказать что 95% сайтов работают нормально, примерно 5% глючат, причем обычно это крупные известные сайты, а мелкие работают нормально. Думаю через год они вообще не будут пускать на HTTP, и пользователи одобрят.

Massacre

28.04.2017 19:40-1Думаю, пользователи просто сменят браузер, заодно и конкуренция между ними улучшится. Ведь миллионы сайтов без https никуда не денутся.

shifttstas

28.04.2017 23:30Какие миллионы? Даже русскоязычный top100 — 95% https

Labunsky

28.04.2017 23:43И как количество сайтов с https в «top100» влияет на количество сайтов без за его пределами?

shifttstas

28.04.2017 23:52Так, что большинство пользователей используют сайты с https, и никто ради одного левого сайта не будет менять свой браузер

Labunsky

29.04.2017 01:01+1Так, что большинство пользователей используют сайты с https

По такому же принципу можно оправдать 95% блокировок РКН — большинство пользователей на них не ходит, почему бы и не заблокировать

А тут сразу миллионы сайтов буквально отпадут. Ну нельзя же такu010602

01.05.2017 15:14Это не блокировка сайта, это блокировка технологии, ни кто не мешает сайты перевести на https, бесплатные сертификаты — не проблема. Вечно тащить легаси за собой, оправдывая это поддержкой мелких и редких сайтов, невозможно и не рационально. Все должно рождаться и умирать, и уступать место более хорошим решениям, сайты не исключение.

Но олд фаги вполне могут сидеть с ХР из под виртуалки, с древним браузером и пускать скупые слезы.

Вы же не требуете что-бы тесла была полностью совместима с лошадью? А то овес не ест, телегу не тянет, иш как тысячи людей с телегам ущемляют!

Labunsky

01.05.2017 17:08Это не блокировка сайта, это блокировка технологии

Ну так и рутрекер в торе работает, чего все жалуются, что его заблокировали-то?

Олдфаги могут вполне сидеть в другой стране, открывать его по http и пускать скупые слезы.u010602

01.05.2017 17:30Не понимаете разницу между технологией и конкретным сайтом?

Labunsky

01.05.2017 17:56Блокировка технологии приводит к фактической блокировке множества сайтов. Любой конкретный сайт из этого множества при этом ничем не отличается для юзера от точечно заблокированого РКН сайта

Предложение же сидеть с виртуалки с древним браузером равносильно в данном контексте предложению сидеть в рутрекере на их .onion адресе. И то, и другое требует специальных знаний и инструментов, а кто и как при этом заблокировал простой доступ — неважноu010602

01.05.2017 18:23Да это у них общее. А принцип блокировки — совершенно разный. Блокировка по принципу устаревших технологий очевидно всех устраивает. А блокировка рутрекера это попытка государства контролировать интернет, именно эта попытка и не устраивает пользователей, на принципиальном уровне, а так да все совершенно спокойно его используют через обходные пути.

Еще раз — разница в том, куда направлен вектор. В одном случае в сторону появления контролера в интернете. В другом в сторону более безопасного интернета.

Labunsky

01.05.2017 23:50Блокировка по принципу устаревших технологий очевидно всех устраивает

Да ну нет же. Вот меня не устраивает, например

В другом в сторону более безопасного интернета.

«Безопасность https» — это вообще отдельный холивар. Но, вне зависимости от опасности и безопасности, у него есть громадная проблема — скорость. Обрежьте себе канал или устройте потерю пакетов и посмотрите, как будут работать одни и те же ресурсы через http и https. Да, большинство никогда не будет в таких условиях, но какой-нибудь доминикане или южной корее такой ход вообще обрубит гипертекстовые интернеты до какой-нибудь европыu010602

02.05.2017 01:24Под всеми я имел в виду большинство таргет группы браузера и сайтов, форсирующих переход на новый стандарт.

Очевидно и Вы и «какая-нибудь Доминикана» не входит в таргет группу.

Тем не менее, это не значит не будет браузеров специально под них, а сайта таргетированные на них, могут иметь http версию. Общество не едино, разные группы имеют разные потребности, люди с нормальным интернетом не обязаны страдать на старых стандартах, из-за людей с медленным интернетом.

Labunsky

02.05.2017 01:30Под всеми я имел в виду большинство таргет группы браузера и сайтов

То есть люди в разных странах не являются таргет-группой? Надо тогда уж сразу национальные протоколы делать.

люди с нормальным интернетом не обязаны страдать на старых стандартах, из-за людей с медленным интернетом

Вот уж страдание, http использовать

На самом деле все просто — никто не форсирует переход на новый стандарт. Форсируют его использование там, где это нужно, но никто в здравом уме пока еще не предлагал отказаться от http полностью в пользу его младшего брата с s на конце, обрубив всю поддержкуu010602

02.05.2017 01:42Тем не менее дополнения к хрому, которые форсируют https уже есть и набирают обороты. Посмотрим что будет дальше. Я лично перешел на https на постоянной основе и сложностей не испытываю.

ivan386

02.05.2017 09:02Сложности с ним провайдеры испытывают. Их кеш прокси становится бесполезен с ним. Нужна другая система кеширования.

dmitry_ch

02.05.2017 09:06Какая система кеширования у провайдеров, простите? Кешировать https бесполезно, да (если кеш не MITM, а это уже логически губит всю идею защиты).

u010602

02.05.2017 11:47А зачем мне поощрять кеширование на стороне провайдера? Я вот вообще не хочу чтоб провайдер мой трафик перехватывал. И ДНСы провайдерские я ни когда не использую. Их дело следить за состоянием кабеля и маршрутизацией на уровне IP.

NaHCO3

29.04.2017 01:27Научатся обманывать браузер. Будут патчи накладывать или проксик ставить по дороге. Или просто форкнут.

shifttstas

29.04.2017 20:45Да не будет никто этим заниматься, ту следующий шаг — http2 — а он только при https возможен.

funca

29.04.2017 00:44+1Голосовалка специально в лучших традициях современных выборов: 1 вариант «за» и 5 «против»?

zoonman

29.04.2017 09:18Просто Google давно надо сделать простую вещь — переместить из выдачи все не https сайты на вторую или третью страницу, особенно, если они представляют из себя коммерческие проекты.

Пока владельцы сайтов не начнут терять трафик, они не зашевелятся.dmitry_ch

04.05.2017 12:04Ну одни в гугле зуб давали так и сделать, а другие в гугле решили, что нефиг — вот и тянется история.

fukkit

29.04.2017 10:25+1Сливать хакерам формы по хттп небезопасно, а по хттпс безопасно. Сливать гуглу персональные данные и каждый чих пользователя под разной степени благовидности предлогами — безопасно, автообновляться без спроса — безопасно, локально хранить полмира, включая пароли и многолетние кукисы — безопасно, включать webrtc по умолчанию и светить локальный ip — безопасно. Подлючий браузер, как по мне.

vgsnv

29.04.2017 10:25+1Мне все это не нравится, т.к. за сертификат надо платить. Гугл в паре с центрами сертификации просто выжимают для себя бабло. Вот и вся борьба за пользователя.

GennPen

29.04.2017 22:11Гугл в паре с центрами сертификации просто выжимают для себя бабло.

При том, что Гугл значится в партнерах у Let's Encrypt, который раздает бесплатные сертификаты. Не стыкуется.

BigDflz

01.05.2017 19:35можно и не платить, но задолбает отслеживать время действия сертификата.

GennPen

01.05.2017 19:38Зачем отслеживать? Они сами присылают уведомления на почту когда срок подходит.

BigDflz

01.05.2017 19:42дак это и есть — «отслеживание» — если это раз в год, ещё как бы ну, а раз в три месяца… это ж не просто галочку поставить — продлить и всё… а три месяца пролетают быстро. для большинства задач выше крыши самоподписанные сертификаты, но есть проблемы с их установкой. особенно на мобильные устройства

dmitry_ch

02.05.2017 09:00Так cron же есть? Сервер сам себе обновляет сарты. Это очень приятнее, чем раз в год вспоминать, где там что надо обновлть с сертами, которые за деньги — там-то чаще всего серт надо скачать из личного кабинета, защищенного маниакальной «защитой» и пр.

Чем больше денег, тем больше цирка с получением, и цирк отвлекает от простой мысли, что серт — это всего лишь набор цифр.

BigDflz

02.05.2017 09:08а если не секрет — как это через cron? и возможно ли получит сертификат на ip.

gulin176

29.04.2017 10:25никто из простых пользователей это читать не станет. для подавляющего числа моих знакомых есть вконтакте. больше они ничего не знаю а что интереснее не хотят знать

foldr

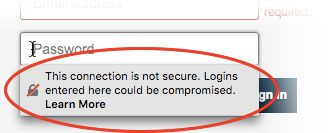

30.04.2017 08:09Странное решение. Лично я часто не обращаю внимание на значок в углу слева, уверен, многие тоже. Вот в firefox решение больше нравится — сообщение вылазит прямо под формой ввода, просмотреть невозможно

https://support.mozilla.org/en-US/kb/insecure-password-warning-firefox

BigDflz

01.05.2017 19:33только это скорее всего надо показывать разработчкам, а не пользователям. особенно если это в корпоративных сетях.

но можно избежать такого если хром запускать через ярлык с таким ключиком --app=«http://сайт.сайт»dmitry_ch

02.05.2017 09:07А вот за это спасибо!

BigDflz

02.05.2017 09:13но только тут ещё гайку добавили, счас не получается открыть новую страницу в таком режиме…

BigDflz

02.05.2017 14:40если, кому интересно, в добавок к --app=«http://сайт.сайт» добавить -incognito — вот в таком случае не будет возможности открыват новое окно из кода js.

foldr

02.05.2017 13:54Пользователю как раз есть смысл прямо показывать, т.к. он может не знать о назначении этого зеленого замочка либо не догадываться о его существовании

moscator

03.05.2017 08:38Чтото они в ограничение и в spyware ударились (гуглевцы). RTC в виндах (в хроме) уже не отключить, на часть сайтов не пускает из-за времени или неправильного сертификата, а теперь еще и это.

dmitry_ch

04.05.2017 12:05А они и не обещали не ударяться. Контора большая, куда потянет ее, так и делает, а отвечать никто не отвечает за итог.

Brom95

Насколько часто среднестатистический юзер смотрит на эти индикаторы?

dmitry_ch

Это скорее как повод владельцам сайта задуматься о https, чтобы про них не подумали плохо.

Потому что, по идее, даже с http страницы можно данные отправить, закриптовав через javascript, например, довольно надежно — но только как часто такое делается? Владельцы сайтов, сам встречал, https все еще побаиваются (точнее, не видят смысла внедрять, когда и так сайт работает). Такими шагами Гугл подвигает их к мысли, что жить с http — несколько позорновато (не то чтобы 100% позор, но все же), и именно это, как я думаю, говорит их статистика: не 27% юзеров перестали ходить на http-сайты, а на некотором числе сайтов внедрили https, что дало уменьшение числа посещений http-страниц, где есть поля ввода паролей/кредиток.

Но вот с другой стороны: у меня на сайте моего домашнего провайдера поля имени-пароля передаются по http. Но мне тема кажется такой мелкой (думаю, и провайдеру так же) — т.к. даже с логином-паролем можно только просмотреть мой баланс, статистику трафика (которая даже не работает), да заказать статический IP — что вряд ли они даже на Let's Encrypt побегут, и я их особо не виню. А вот на сайте банка видеть http дело совсем другое, и может, хоть тема имиджа заденет иных горе-банкиров?

Fedcomp

javascript для криптования может быть подменен. Нельзя без https безопасно данные передать.

dmitry_ch

Вы знаете, и с https не всегда получается, что бы там не говорили. Есть, например, российский софт Traffic Inspector, который перехватывает и читает в том числе и https-трафик. Причем делает это изящно: на каждый посещаемый вами сайт они выписывают (сами, на лету!) сертификат, который браузеру вполне нравится. Это, конечно, требуется установки на машине их корневого сертификата, но в доменной сети это не проблема.

А если вы вспомните, что крупнейшие CA ловили за руку, когда они выписывали сертификаты на домены "*." и подобные… Да, это сделают не каждому, но кому очень надо, то CA убедит.

Hellsy22

Подменять на лету сертификаты умеет даже древний squid, но браузерам такие сертификаты не нравятся, если только их не добавить в список доверенных.

dmitry_ch

А вы мой коммент-то читали? Там было 2 способа обойти сложность указано: либо через доменные политики (или еще каким способом) добавить в список доверенных серт CA того, кто подслушивать хочет, либо добыть сертификат на уникальное сочетание имен "*.", "*.*.", "*.*.*." (что-то такое). Тут не в сквиде дело (рад, что вы про него в курсе), а в том, что https не дает 100% защиты, если кому-то уж очень хочется.

Но Гугл имеет свои цели и помимо заботы о юзерах, вы не забывайте.

Hellsy22

При таком уровне доступа можно не заморачиваясь поставить radmin.

Было бы неплохо увидеть такой сертификат сперва. Но и для борьбы с этим есть методы — пиннинг, например.

farcaller

Особенно в свете RFC 2818.

https://serverfault.com/questions/104160/wildcard-ssl-certificate-for-second-level-subdomain

mxms

Ну это типичный MitM организуемый административными методами. Ничего интересного.

А вот если просто писать шифрованный трафик и потом каким-то образом получить секретные ключи, то это ничего не даст, поскольку теперь Diffie-Hellman практически уже стал стандартом.

Рекомендую к ознакомлению тезисы https://dxdt.ru/2013/08/02/6066/

saipr

А как быть с https на российских шифрсьютах в браузерах chrome от google?

Barafu

Это просто пинок окна Овертона в желаемую сторону. Когда все привыкнут, перестанет открывать такие сайты, а там и вовсе перестанет открывать http.

blackswanny

Эти индикаторы ерунда. Вот что действительно дерзко так это блокировка некоторых API(как Geo position) и запрос ресурсов с несовпадающего протокола с протоколом страницы. Вот тогда целые сайты начали не работать с версии 56. Кстати Сафари не отстает от них. Это был как удар в спину