Пока люди всего мира изобретают новые полезные технологии, другие люди решают, какие из старых, проверенных, но, вероятно, не таких полезных технологий считать, увы, небезопасным и вредным.

Пока люди всего мира изобретают новые полезные технологии, другие люди решают, какие из старых, проверенных, но, вероятно, не таких полезных технологий считать, увы, небезопасным и вредным.Что же, компания Google сообщила, что с января 2017 (с Chrome версии 56) при просмотре в Chrome сайты, которые передают пароли и номера кредиток по протоколу HTTP (т.е. не по HTTPS), будут маркироваться как небезопасные. Это делается в рамках долгосрочного плана перехода к маркировке всех не-HTTPS сайтов как небезопасных, что должно подтолкнуть владельцев сайтов поголовно переходить на использование HTTPS.

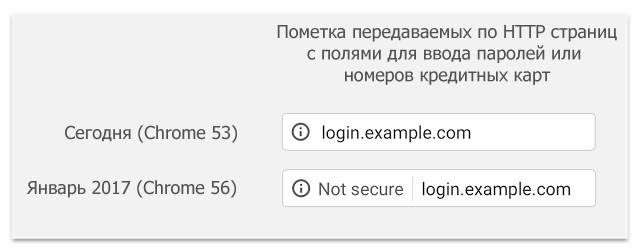

На самом деле, анализ будет проще: браузер станет помечать страницы, полученные по протоколу HTTP, и в которых есть поля для ввода паролей или номеров кредиток — анализ на «передачу паролей и номеров карт по http», судя по всему, делаться не будет. Визуально нововведение будет выглядеть как на картинке выше.

Позиция Google по поводу того, почему еще не так давно считавшимися «нормальными» страницы, получаемые по HTTP, становятся «небезопасными», состоит в том, что в передаваемые по протоколу HTTP объекты (код страниц, содержимое файлов) легко внести изменения в процессе передачи, а содержимое передаваемых данных крайне легко перехватить. Этого риска нет при использовании протокола HTTPS. С учетом этого, корпорация стремится дать пользователям визуальный индикатор риска при использовании конкретных сайтов и их страниц. По сообщениям Google, более половины из загружаемых на десктопах сайтов сегодня уже перешли на использование HTTPS.

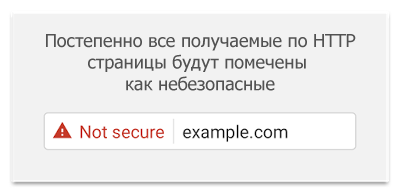

В ближайшем будущем Chrome начнет помечать все загруженные по HTTP в режиме «Инкогнито» страницы как небезопасные. В дальнейшем Google планирует помечать все страницы, получаемые по протоколу HTTP, как небезопасные, и помечать их красным треугольником, который сегодня помечают страницы, полученные по «неправильному» HTTPS.

В ближайшем будущем Chrome начнет помечать все загруженные по HTTP в режиме «Инкогнито» страницы как небезопасные. В дальнейшем Google планирует помечать все страницы, получаемые по протоколу HTTP, как небезопасные, и помечать их красным треугольником, который сегодня помечают страницы, полученные по «неправильному» HTTPS.Противники подхода «все на HTTPS» называют свои контраргументы, среди которых:

— не всем сайтам необходимо прятать свое содержимое от посторонних глаз. Скажем, онлайн библиотека или энциклопедия по сути направлены на распространение знаний, и, вероятно, нуждаются в шифровании менее, чем сайт банка.

— не все сайты работают «через» имя домена, масса ресурсов (в т.ч. в интранет) работает с использованием либо IP-адресов, либо «плюшевых» имен (либо действующих только в локальной сети, либо вообще прописанных чуть не в hosts), и на такие «ненормальные» (на самом деле, совершенно обычные) адреса не получить «легальных» сертификатов.

— шифрование создает дополнительную нагрузку как на серверное оборудование, так и на устройства клиентов, что, в частности, может привести к более быстрому разряду смартфона в процессе пользования работающего по HTTPS сайта.

— подозрения в лукавстве Google, которые за благой целью защиты от модификации страниц прячут свою потребность затруднить фильтрацию собственной рекламы и модулей слежения на страницах сайтов мира.

— дополнительные проблемы, которые возникнут у правоохранительных органов и провайдеров при попытке отслеживания трафика в рамках программ, подобных СОРМ, и блокировки тех или иных ресурсов по предписаниям судов, что, вероятнее всего, приведет к форсированию пользователей интернет к установке государственного сертификата на все устройства, с целью обеспечения работы теперь уже государственного, «законного» MITM-решения, по примеру того, как это предполагалось сделать в Казахстане и некоторых других странах.

Отдельно интересна дискуссия по поводу скорости открывания страниц по HTTP и HTTPS (в т.ч. с учетом использования SDPY, HTTP/2 и т.д.) Переход на эти протоколы интересен сайтам, отдаваемых с одного сервера, т.к. ускорение от их использования компенсирует затраты времени на первоначальное установление TLS-соединения. В случае загрузки ресурсов с разных серверов или с CDN, возникают дополнительные вопросы по скорости открывания сайта, что требует дополнительного внимания со стороны администратора сайта.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Комментарии (100)

xilix

10.09.2016 10:28С появлением let's encrypt стало легче генерировать сертификаты на свои сайты, но все равно для обычного пользователя это всегда будет излишней финансовой нагрузкой.

Так же получается какая-то война между корпорациями добра и ГБшниками тоталитарных стран, что тоже скажется на кармане юзеров.

Допустим введут государственный СА в России. И будет как с электронными подписями. Нужно будет покупать ключи за не адекватные деньги. Да еще и провайдеров обяжут менять оборудование, чтобы ГБшники таки могли просматривать наш трафик.

В идеале конечно всем будет легче, если наша страни перестанет быть тоталитарной, но это пока несбыточные мечты.dmitry_ch

10.09.2016 10:34+1Да даже и админской нагрузкой. Хостинги живут, продавая сертификаты известных CA. Мало кто (честно — я таких не знаю) из хостеров прикрутил себе автополучение сертификата через Let's Encrypt при появлении этого CA, в лучшем случае предлагается кнопка «бесплатный серт», которая дает

первую дозубесплатный сертификат один раз, далее за него надо платить.

При всем при том, есть отличный вариант сделать себе https — зайти на CloudFlare, настроить отдачу сайта через них, и включить галочку про https, они сами все сделают. Но — тогда трафик от них до моего сайта полетит незашифрованным (я беру случай, когда сайт на shared-хостинге, где нельзя приделать бесплатный валидный серт), и вся благая затея Гугла под сомнением.

Но рекламу резать перестанут — факт!

xilix

10.09.2016 10:43Я сильно удивился, но клиенты говорят, что многие хостинги по запросу в техподдержку стали прикручивать сертификаты Let's Encrypt

Этого нигде не написано на сайтах, но люди пользуются уже.dmitry_ch

10.09.2016 10:53-6Вообще, одна кнопка в панели управления решила бы многие проблемы. Пока же хостинги часто говорят: хотите серт — оплачивайте выделенный IP-адрес.

Такими темпами проще, конечно, пойти на Vscale (VPS-хостинг от Селектела), где с каждой машиной все равно полагается IP, и уже на нем творить-выдумывать-пробовать. Один вопрос: не все умеют VPS администрить.

alexey-m-ukolov

10.09.2016 12:13+6Некрасиво кидать реферальные ссылки и не указывать, что они реферальные. Может создаться впечатление, что вы всю статью написали только ради того, чтобы ссылкой поспамить.

dmitry_ch

10.09.2016 21:08Ну, давайте отвечу здесь. Рефы здесь не любят, но реф у этой компании (мною очень уважаемой за стабильность) дает новому клиенту 400 руб на счет. Мне надо было написать, конечно, раздельно: вот ссылка на vscale простая, а вот с реф-допиской, которая вам полезна 400 рублями на счет (а это 2 месяца хостинга), но решил не плодить варианты и не пугать людей, в результате отгреб. А статью писал ради сути статьи, потому что нововведение довольно заметное, а не ради рефов: я не Гугл, чтобы многоходовки устраивать, тут уж извините.

leotsarev

10.09.2016 11:01+2Мало кто (честно — я таких не знаю) из хостеров прикрутил себе автополучение сертификата через Let's Encrypt при появлении этого CA

У diphost.ru есть прямо кнопка такая, например.

VaskivskyiYe

10.09.2016 11:22+2Не знаю, как у российских компаний с этим. У нас есть разные украинские хостинг-компании, вроде «Хостинг «Украина»», где один раз нажал «получить Let's Encrypt сертификат», а дальше он будет автоматически переполучатся, когда закончится

MaximChistov

10.09.2016 12:48>Мало кто (честно — я таких не знаю) из хостеров прикрутил себе автополучение сертификата через Let's Encrypt при появлении этого CA

beget дают. причем бесплатный и с автопродлением

ARD8S

10.09.2016 10:44+4FF давно уже помечает. Плюсов, конечно, больше, но и минусы есть. Например, https забивает всё больше гвоздей в крышку гроба Opera на Presto…

DenisLp

11.09.2016 21:22«https забивает всё больше гвоздей в крышку гроба Opera на Presto»

Почему же, в обновлении 12.18 версии выпустили поддержку сертификатов со SNI, ECDHE вроде, решили проблему с тормозами на некоторых DHE. На XP у нее теперь с шифрованием дела даже лучше, чем в Chrome и Blink Opera. Если очень надо будет, китайцы еще могут выпустить. Хотя использование Presto в современном вебе уже выглядит странным.

RedVelvet

10.09.2016 11:07-2HTTPS Ewerywhere решает эту проблему

tandzan

10.09.2016 14:44+2Мне вот он банально не дает залогиниться на алиэкспресс, т.к. у него некоторые поддомены неожиданно отвечают по https, но сертификат там установлен левый.

DmitryMry

10.09.2016 16:20+1Наверное, не у всех так, потому что у меня такой проблемы с алиэкспресс нет. Но вообще, на некоторых сайтах пришлось плагин отключить, так как возникали различные проблемы.

OtshelnikFm

10.09.2016 11:07+7Если сайт однопользовательский (один автор, нет регистрации), да и вообще маленький такой блог — то к чему https? Платить лишние 2000р в год — лишняя трата. Таких сайтов у пользователя может быть несколько.

Да — идет навязывание. С одной стороны это плохо, это бьет по карману владельца маленького сайта. С другой стороны приближает массово внедрение http2, которое работает только с https протоколом.

В общем спорный момент.

Несколько дней писали что майкрософт и производители процов будут поддерживать только 10-ку. Со всех сторон завинчивают гайки. Они же лучше знают что пользователю нужно.

interprise

10.09.2016 14:49Чтобы пользователь этого сайта, не боялся зайти на свой сайт через публичный wifi к примеру. Единственное, нужно чтобы к примеру Let's Encrypt стал удобнее.

qw1

10.09.2016 15:07Разве это не забота сайта? Всякие фейсбуки уже https, а зачем мне шифрование на сайте gismeteo, или kinopoisk, если я зашёл на них получить публичную информацию.

interprise

10.09.2016 15:13+2чтобы туда не встроили вредоносный код. Все идет к тому, чтобы http сайтов не осталось совсем. Лично я думаю, что это было бы не плохо, но должно быть одно условие, легкий способ получить валидный сертификат.

qw1

10.09.2016 15:24Не только сертификат, но и домен.

На случай, если я поднял на своей машине сайт для себя и друзей, такой как http://123.45.67.89/

sumanai

10.09.2016 15:45А какие с этим проблемы? Что сертификаты, что домены есть бесплатные.

interprise

10.09.2016 16:15по доменам согласен. А вот с сертификатами не так все просто 2.5 калеки которые выдают бесплатные сертификаты сложно назвать надежным явлением.

sumanai

10.09.2016 22:03+1Клоундфара калека? Или стартССЛ? Эти фирмы переживут ваши сайты, я гарантирую.

qw1

10.09.2016 16:45+3Проблемы — потеря автономности и независимости.

Сейчас взял и за 5 минут всё поднял, а будет нужна куча лишних действий.

Такими темпами скоро придётся справки собирать и получать лицензии, чтобы просто переслать по сети UDP-пакет.

Hellsy22

10.09.2016 15:20Если сайт однопользовательский, то вам нет нужды передавать туда логин, пароль, данные кредитных карт и т.д.

Если вам все-таки нужна авторизация — вы можете воспользоваться OAuth или любой другой сторонней авторизацией.

Если же вам все-таки нужна именно ваша система авторизации, то вы можете или назвать поля для логина и пароля как-нибудь иначе, чем login/password, или же все-таки поставить себе бесплатный Let's Encrypt.

daggert

10.09.2016 16:41+3Вопрос в том — зачем оно мне? У меня местечковый форум интрасети, который живет уже 15 лет. На нем 10кк сообщений. Работает и работает, все устраивает. Зачем мне нужен геморрой с сертификатами и OAuth? Меня пара логин-пароль устраивает уже 15 лет и за это время никаких проблем-то и не было, ни разу.

Теперь гугл решил помечать данный сайт как «не безопасный» и это оттолкнет пользователей от общения.

TipTop

10.09.2016 18:25+3Если гугл начнет помечать как небезопасное все подряд, то достаточно скоро всем будет наплевать на эти пометки.

Hellsy22

11.09.2016 10:38-1А откуда вы знаете, что проблем не было? Тем более в интрасети, где нетрудно прослушать трафик. Кто-нибудь прослушает, узнает пароли, у части пользователей эти пароли совпадут с паролями на почтовые ящики и пошло-поехало. Тем более, что Хром не запрещает посещать ваш сайт, а лишь сообщает пользователям, что это не безопасно. А все, что от вас требуется, чтобы исправить ситуацию и защитить пользователей — это (при наличии доступа по

SSHtelnet) потратить полчаса-час на настройку бесплатного Let's Encrypt с автообновлением сертификата и взять рекомендуемый https-конфиг для nginx/apache от Мозиллы.

daggert

11.09.2016 13:12+1За 15 лет утечек небыло. Думаю что это достаточно для доверия? Тот-же стим у меня регулярно спамит о том что в мой аккаунт кто-то пытается зайти, при том что пароль на нем состоит из 20 букво-цифр-символов и к словарю не имеет никакого отношения. Однако SSL там есть, да, защитились.

Логика простая — я не вижу проблем, как со-администратор. Я не помню ни одного крупного взлома. Меня устраивает. Навязывать мне сертификаты от левых центров сертификации — ничуть не лучше яндекс-бара при установке софта. На текущий момент я вижу лишь использование своего доминирующего положения для продвижения лишней криптографии, с целью… скорее всего заработать. Заработать на нынешней «сдвинутости» населения про тотальную слежку и все такое.

PS: Тратить пол часа на настройку того чего мне не нужно — я из принципа не буду.Hellsy22

11.09.2016 14:14-1Да не ваш форум будут ломать, а почтовые ящики пользователей и их учетные записи на других ресурсах — в подавляющем большинстве случаев люди пользуются одним паролем для всего, так что прослушав открытый трафик можно вытащить массу всего интересного. Именно поэтому шифрование стало сродни гигиене — превентивной мерой защиты. А с некоторых пор еще и бесплатной. И именно поэтому от незашифрованных сайтов люди постепенно начинают отходить, как от потенциально заразных. Но лично вам никто ничего не навязывает, если вас устраивает то, что есть — пользуйтесь. Однако, посетители имеют право знать о рисках.

Навязывать мне сертификаты от левых центров сертификации

Что такое «левый центр сертификации»? Вы знаете как работает цепь сертификатов?

Кстати, у вас и почта без DKIM/SPF?

daggert

11.09.2016 15:01+1А у меня нет почт пользователей, у меня логин и пароль. Я считаю этот способ идеальный для всякого рода форумов.

>И именно поэтому от незашифрованных сайтов люди постепенно начинают отходить, как от потенциально заразных.

Люди? Не мешайте корпорации, которые навязывают вам свое видение развития технологий, и людей, которым нужно удобство без заморочек.

>Но лично вам никто ничего не навязывает, если вас устраивает то, что есть — пользуйтесь.

Я и не пользуюсь. Для моих недосайтов хватает и обычной связи, а для пары интернет магазинов пара логин/пароль мне показалась достаточной, ведь все равно оплата идет через банковскую систему со своим сертификатом. Просто мне навязывают шифрование, теперь уже более явно.

>Однако, посетители имеют право знать о рисках.

Пользователя надо приучать к опасному интернету везде, даже на веб-страничке роутера под столом. Если пользователь идиот — он введет свои данные кредитки на левом сайте где будет одна надпись «проверка счета карты», с гордо стоящей надписью SSL.

>Что такое «левый центр сертификации»? Вы знаете как работает цепь сертификатов?

Мог-бы сказать что знаю, но скорее скажу что знаю частично, и даже более — знаю очень мало в этой области.

>Кстати, у вас и почта без DKIM/SPF?

Не интересовался даже.Hellsy22

11.09.2016 19:27-1Все верно, людям нужно удобство без заморочек. Поэтому людям нужен HTTPS, чтобы у них не болела голова про MitM-атаки, XSS, DNS-спуффинг, да хотя бы про банальный мониторинг трафика в компаниях — все это существует и не исчезнет только потому, что лично вы не сталкивались с последствиями. А обеспечивать эту безопасность и приватность со своей стороны обязаны администраторы сетевых ресурсов. Сейчас это сделать намного проще, чем раньше.

Между пользователями-идиотами и пользователями-гениями есть примерно 80% остальных пользователей, которые просто не в курсе, что с ними могут сделать без https.

Andy_Big

10.09.2016 16:34Платить лишние 2000р в год

600 рублей в год стоит простой сертификат на один домен — NameCheap. Я уже лет 5 таким пользуюсь :)dmitry_ch

10.09.2016 21:03+5Так не в цене вопроса дело. LE дает их и бесплатно, просто настройка сертификата на сервере — лишний головняк. А если вспомнить, что сертификаты на IP-адрес не выдаются официальными CA, то совсем весело становится. Грубо говоря, мы говорим не о том, что http стал внезапно более опасным, чем раньше, а о том, что некий браузер (а за ним — и другие, видимо) имеет курс на маниакальное отрицание существования http как нормального протокола.

Думаю, все бы решил некий список в браузере, куда я смог бы добавлять сайты, которые меня устраивают и по http. Или, что разумнее, ограничиться предупреждением, но не мешать навязчиво юзеру работать с сайтом.

vconst

12.09.2016 11:12Настройка L'E — это ввести в терминале пару команд и запустить скрипт, обновляться он будет автоматически. Я не знаю, что еще может быть проще этого

DistortNeo

12.09.2016 13:43Потому что здесь заключена потенциальная опасность. Вы доверяете скрипту?

vconst

12.09.2016 13:53Скрипту, который идет в комплекте с сертификатом от моззилы? Вобщем — да, примерно как и самому сертификату. Мне кажется, что скрипт-установщик скомпрометировать не проще, чем сам сертификат

VitalKoshalew

10.09.2016 17:45+2Тут хотя бы просто «Not secure» будут писать (что, формально, верно). А вот, например, Wordpress.com (хостинг на WordPress от создателей движка), где хостятся миллионы сайтиков «новости моего кота» недавно принудительно перевёл всех на Let's Encrypt сертификаты, без варианта оставить HTTP. Учитывая, что сертификатам Let's Encrypt не доверяет BlackBerry OS 10, как минимум в Канаде у людей с мобильных телефонов это всё перестало открываться (поставить сертификат на телефон можно, но проще не заходить на сайт).

thauquoo

10.09.2016 19:13-1если сайт однопользовательский (один автор, нет регистрации), да и вообще маленький такой блог — то к чему https?

Как минимум, чтобы в сайт не встраивали рекламу всякие недобросовестные провайдеры. Добавим сюда MitM в публичных хотспотах, когда хакер может сделать ARP-спуфинг и внедрять в http всё, что угодно, вплоть до эксплойтов. А ещё банальное скрытие от провайдера и любых интересующихся информации, что конкретно я читаю и когда.

Платить лишние 2000р в год — лишняя трата. Таких сайтов у пользователя может быть несколько.

С одной стороны это плохо, это бьет по карману владельца маленького сайтаLet's Encrypt бесплатен.

Vilgelm

10.09.2016 21:04Есть же бесплатные сертификаты, типа StartSSL и еще какой-то от китайцев. Получаются довольно легко, особенно китайский, там дел на 5 минут. Другое дело, что под https придется движок перетряхивать, что бы он и статику отдавал по https, а вот это уже лишний гимор.

sumanai

10.09.2016 22:10Достаточно добавить http заголовок Strict-Transport-Security, и браузер сам перепишет все ссылки на https.

dmitry_ch

10.09.2016 21:39HTTP/2, в теории, не только поверх TLS работает. Ну, должен бы работать: раз нет клиентов, которые такое умеют, то и сервера особо не переживают с поддержкой такого варианта — а дальше замкнутый круг.

А массово внедрить — не проблема, только не все сайты активно обслуживаются (много статических страниц и сайтов годами не меняются, но полезны по прежнему), и не все сайты/серверы легко перенесут переход на https. Как говорится, «все хорошо, но есть нюансы».

wholeman

10.09.2016 12:03Подскажите, прокси-серверы уже научились кешировать HTTPS-трафик? А то у меня на даче Интернет мобильный, хочется не платить лишнее.

thauquoo

10.09.2016 14:49+2Да. Тебе нужно настроить proxy-сервер в качестве MitM, чтобы он расшифровывал трафик и шифровал уже своим сертификатом (который должен быть добавлен в доверенные в браузере).

alexey-m-ukolov

10.09.2016 12:12не всем сайтам необходимо прятать свое содержимое от посторонних глаз. Скажем, онлайн библиотека или энциклопедия по сути направлены на распространение знаний, и, вероятно, нужнаются в шифровании менее, чем сайт банка.

Сниффинг http-траффика как-то не очень укладывается в понятие «распространение знаний». Если в библиотеке или энциклопедии есть личный кабинет или какие-то другие формы с личной информацией, то они должны быть за https. А делать что-то на http, а что-то на https — бред.

шифрование создает дополнительную нагрузку как на серверное оборудование, так и на устроства клиентов, что, в частности, может привести к более быстрому разряду смартфона в процессе пользования работающего по HTTPS сайта.

Этой «нагрузкой» можно смело пренебречь. Когда Gmail полностью перевели на https, они увидели, что нагрузка на процессор выросла менее, чем на 1%.

wholeman

10.09.2016 12:43+2А делать что-то на http, а что-то на https — бред.

По-моему, наоборот, бред — это принудительно шифровать общедоступную информацию. Особенно, когда пользователю приходится из-за этого платить лишние деньги.

ksenobayt

11.09.2016 11:40Каким, простите, образом?

Вот банальный пример: я перевёл все свои ресурсы на https пару лет назад. Пользователи стали платить больше, по вашему мнению?

wholeman

11.09.2016 12:16Я написал об этом чуть выше: у меня на даче доступ в Интернет только мобильный. HTTP кешируется на маршрутизаторе, а с HTTPS это нормально не сделать (MITM-сертификат мне по ряду причин не нравится). У всех опсосов ограничения по трафику. Из-за HTTPS мне приходится покупать пакеты, которые больше и, соответственно, дороже.

ksenobayt

11.09.2016 14:30-2B**** please.

Я десять лет прожил на всяком CDMA, EDGE, HSDPA и прочих буквах. Десять лет. Не рассказывайте мне про экономию на пакетах.

Сейчас есть вменяемые по стоимости тарифы у Йоты — 850 рублей за фулланлим (реально, фулланлим, спокойно выходило за 300+ Гб в месяц) в Твери; торренты работают напрямую. И даже если брать в расчёт других операторов, то штатных пакетов в 20-40 Гб должно выше крыши хватать для сёрфинга, скайпов, поигрушек и ютьюба.

В общем, сейчас не 2003-й год, когда только-только пошёл GPRS со стоимостью в семь рублей за мегабайт. Экономить на безопасности и спичках — это не самая разумная идея.

wholeman

11.09.2016 14:59Мне доводилось использовать «реальный фулланлим» от Йоты — не знаю, как в Твери, а в Москве и области они очень сильно ограничивают скорость с некоторых ресурсов, например, обновления репозиториев Убунту (т.е. apt-get update) шли несколько часов. Спасибо, не надо. Впрочем, в моём случае её и нет — нормально работают только Билайн и Теле2.

Я не предлагаю экономить на безопасности, там где передаётся важная информация, HTTPS необходим. Но необходим он далеко не везде. И меня не радует перспектива брать 40Гб вместо 7 из-за того, что кто-то решил, что шифровать надо всё. Тем более, что глобальный HTTPS проблему до конца не решает, т.к. админу провайдера увести сертификат в большинстве случаев не так уж и сложно.

ksenobayt

11.09.2016 15:01Хз, я в МСК приехав по работе, умудрился налюбить даже запрет тетеринга подменой TTL. Своровал за полтора часа несколько всферовских виртуалок из офиса, всё тип-топ.

40 Гб вместо 7 Гб из-за HTTPS — гонево, уважаемый. Статика столько не весит, а кешируются у вас только статичные элементы в любом случае. И как вам ответили чуточку ниже, 99% процентов трафика всё равно гзипается на фронте.

wholeman

11.09.2016 15:16Динамика как раз много не весит, ибо по большей части текст. А вот картиночки да бинарники — тех набирается порядочно. Обойти ограничения — да, возможно, но это лишний гимор. Про экономию трафика (по логам сквида) я написал ниже.

ksenobayt

11.09.2016 15:18Всё от грамотности настройки конкретного ресурса зависит.

Я поддерживаю с технической стороны массу знакомых, которые в своё время попросили за их ресурсами присматривать, и поголовно всех перевёл на https. Если руки не из жопы растут, и если документацию nginx внимательно почитать — всё можно сделать хорошо и красиво, чтобы браузер нормально всё кешировал.

Если же делать всё тяп-ляп — то да, возможно, трафика станет больше, хотя я и не верю, что в 50%. Но опять же, это проблема не https, а проблема криворукости отдельно взятых людей.

Ну и в заключение — картиночки-то могут кешироваться, а вот стриминговый контент какой-то, та же труба, вконташа, ещё что-то такое — крррррайне сомневаюсь.

YotaRussia

12.09.2016 09:02-1Здравствуйте! Такая ситуация может возникать при нагрузке на сеть. Но мы постоянно занимаемся оптимизацией учитывая Ваши пожелания.

wholeman

12.09.2016 16:42То есть, фильтр включается при достижении нагрузки на сеть определённого уровня?

Я тогда завёл весь трафик через VPN, установленный на домашнем сервере, и скорость сразу достигла максимальной для модема, так что вряд ли проблема была в перегруженности сети.

DistortNeo

11.09.2016 14:45Кэширование на маршрутизаторе? А насколько это оправдано в современном интернете?

Что же касается сжатия: медиаконтент (картинки, видео) уже сжаты, ну а для остального контента должно быть включено gzip сжатие до наложения ssl.

wholeman

11.09.2016 15:03В моём случае раньше была экономия раза в два, сейчас где-то полтора. По-моему, как раз из-за https. Кеширование со сжатием не связано.

DistortNeo

11.09.2016 15:58Так объясните, за счёт чего экономия? Как я понимаю, у вас схема: дорогой_интернет — маршрутизатор — компьютер.

Правильно ли я понимаю, что вы просто переопределяете настройки кэширования любых бинарных объектов (картинки, шрифты) таким образом, чтобы они кэшировались всегда?

Не знаю, как сейчас, но раньше эта проблема решалась гораздо проще, например, использованием браузера Opera с агрессивным кэшированием. Настолько агрессивным, что для корректного отображения картинок иногда приходилось обновлять страницу через Ctrl+F5.

Что же касается экономии трафика, то оптимальнее его минимизировать блокировщиками рекламы и скриптов.

wholeman

11.09.2016 16:13+1Четыре компьютера, не считая самого маршрутизатора, которым работает нетбук + четыре телефона. Блокировщики рекламы в наличии. На одном компьютере, естественно, прокси ничего не даст.

APLe

10.09.2016 12:50+3А делать что-то на http, а что-то на https — бред.

Почему? Http, по крайней мере, всякими Opera Turbo ужимается.

dmitry_ch

10.09.2016 15:17+1А время жизни батарейки смартфона (притом не самой последней модели) как-то замеряли?

Что касается сниферинга и передачи паролей по открытой линии связи… Пароли могут и не передаваться (скажем, вебмастер запилил проверку логина через хеш на стороне клиента), но тема понятная, некрасиво оно. Пометка сайтов, как они сделают в январе, логична (только надо метить не по протоколу страницы с формой, а по протоколу адреса, на которую отправляется форма). А вот всех погнали на https — это уже перебор.

Кстати, вырезать их рекламу хочется еще и потому, что содержимое отдельных объявлений — «за гранью».

DistortNeo

10.09.2016 16:33+3Кажется, нужно провести небольшой ликбез.

А время жизни батарейки смартфона (притом не самой последней модели) как-то замеряли?

Затраты на шифрование ничтожно малы по сравнению с потреблением процессорного времени на отображение страницы.

Пароли могут и не передаваться (скажем, вебмастер запилил проверку логина через хеш на стороне клиента), но тема понятная, некрасиво оно.

Это спасёт от подсматривания оригинального пароля, но нисколько не поможет от подмены страниц и перехвата соединения (mitm).

только надо метить не по протоколу страницы с формой, а по протоколу адреса, на которую отправляется форма

Если страница с формой получена по HTTP, то ей заведомо нельзя доверять, потому что она может быть подправлена.dmitry_ch

10.09.2016 21:43+3Так может не надо спасать тех, кто спасения не просит? Я понимаю, что это работа для Супермена, а тот не спрашивал, кого спасти, но все же.

Статический сайт можно, конечно, модифицировать «по пути». Но, положа руку на сердце, столько лет статические сайты работали и жили отлично, что случилось-то?

А что телефон садится быстрее, так это я глазами видел и замерял. Не в пару раз, но на заметные проценты батарея высаживается. Ну и при плохом интернете не-TLS как-то более вероятно, что долетит (и отобразится у клиента) быстрее.

dmitry_ch

10.09.2016 15:26Если в библиотеке или энциклопедии есть личный кабинет или какие-то другие формы с личной информацией, то они должны быть за https.

А если сайт полностью статический? Разрешите ему быть на http, или обязательно https?

DistortNeo

10.09.2016 16:36+3Разрешаю. Но только потом на жалуйтесь, что поверх этого сайта открываются баннеры.

Вспомните, сколько было скандалов с мобильными операторами, вставляющими свой код на страницы. Ну или WiFi в метро с принудительной рекламой.

albik

10.09.2016 12:47+5Надо помочь Microsoft избавиться от XP — вывесили плашку «Больше обновляться не будет», надо помочь Microsoft продать десятку — обрубили выпуск драйверов для Gen7 под 7/8, надо избавиться от фильтрования/модификации рекламы провайдерами — навязывают https/http/2+ssl only.

Это уже даже не наглость, а беспринципность пополам с лицемерием — прикрываясь заботой, в добровольно-принудительном порядке навязывать пользователям, что им делать, ради личной выгоды.

Arqwer

10.09.2016 14:50+1HTTP ещё опаснее чем может показаться. Проблема не только в сохранности данных: посредник может изменять страницу, и включать в неё эксплойты, т.о. каждая открытая по HTTP страница — это риск заразить свой ПК чем угодно. Если везде HTTPS, то заражения через браузер можно избежать просто не посещая всякие подозрительные сайты.

А посредником стать несложно — любой wi-fi может потенциально быть вайфаем злоумышленника. (И даже ваш!).

Saffron

10.09.2016 20:15Ваша голосовалка не полна.

«Да, я не люблю когда мой трафик может поправить кто угодно». И вставить, например, javascript для майнинга биткойнов или рекламные кнопки, как это делает билайн.

ideological

11.09.2016 21:22Почему сертификаты нельзя продлить?

Почему нельзя подписывать сайты своими же сертификатами OpenSSL (чтобы каждый браузер не писал что это не безопасно)?

Почему Goolge их сам не выдает каждому добавившему сайт в Search Console?Hellsy22

11.09.2016 22:23Если кто угодно сможет выпускать доверенные сертификаты, то MitM-атака снова становится актуальной* — ваш трафик аккуратно заворачивается куда нужно и прозрачно проксируется так, что вы об этом не узнаете.

* Не считая пиннинга, который сам по себе достаточно проблемная вещь.

sleeply4cat

11.09.2016 23:12+1Мне нравится зелёный замочек. В отличие от адресной строки, доменное имя в нём никаким хитрым JS не подделать.

alexmeloman

12.09.2016 09:22Организации хотят больше зарабатывать на постоянных продажах сертификатов. Судя по тому, сколько в мире сайтов, кусок не просто лакомый, а просто гиперлакомый. Всем точно https не нужен.

webliberty

12.09.2016 13:36-1Позиция Google ясна, хорошо что заранее предупредили о сроках и дали время заинтересованным лицам перейти на HTTPS.

К слову, StartSSL начал выдавать до 10 бесплатных доменов (буквально на прошлой неделе выдавал не более пяти) от 1 до 3 лет — прекрасный шанс наконец-то подключить SSL. Бесплатно.

claymen

Недавно хром не дал открыть сайт с даташитом на микросхему потому что «Алгоритм Диффи- Хеллмана… чего то там слабый» и нет кнопки открыть всё равно, так и пришлось смотреть через фаерфокс. В IOS 10 удалили pptp vpn потому что он небезопасный. Dropbox перестал работать на виндовс xp и повесили статью что это капец как небезопасно.

Жду что скоро прийдут хирурги и отрежут мне мужской орган потому что это небезопасно, люди через него спидом заражаются…

При всем при этом по планете шагают шифровальщики, письма с шифровальшиками приходят с мейл. ру с гордым шильдиком проверено вирусов нет. Сноуден и прочие пишут про такие дыры, что мой дропбокс, и мой впн до дому что бы камеру посмотреть такая фигня. Но страдаю почему то Я. И мои родители со стареньким компом на котором смотрят фотки которые я им сбрасывал через дропбокс.

Тотальное думание за прользователя что ему надо, и что ненадо, какой разьём должен быть у наушников( привет любимому эппл, перегнули) из благой идеи превращаятся в АД.

Tomcrafd

я обновил Хром до 53 версии на днях и уже ненавижу их — перестала работать функция открытия ссылки в новой вкладке по нажатию на колесико мыши. В остальных броузерах работает, а в Хроме перестало. Написал в тех поддержку — ответа 0.

scronheim

Господи, только не это. Не понимаю люедй которые открывают вкладки через пкм, это крайне не удобно

Yngvie

Version 53.0.2785.101 (64-bit) — нажатие на колесико открывает ссылку в новой вкладке. Так что это скорее у вас что то специфическое, а не общее поведение.

shteyner

Надеюсь ctrl+ЛКМ работает?

Tomcrafd

да ctrl+ЛКМ работает. очень странно, тогда что это может быть за глюк. перепробовал уже все что можно. в мозилле и опере все работает, а в хроме перестало.