Пятничная атака криптовымогателя WannaCry (WannaCrypt) поразила более 200 000 компьютеров в 150 странах, сказал руководитель Европола Роб Уэйнрайт (Rob Wainwright). Атака стала «беспрецедентной по своему размеру», а полный масштаб заражений пока неизвестен. По словам Уэйнрайта, многие пользователи найдут свои компьютеры заражёнными в понедельник утром. Среди стран наиболее пострадали Россия и Великобритания.

Как известно, WannaCry (WannaCrypt) сочетает функциональность криптовымогателя и червя, распространяясь по случайным IP-адресам после заражения компьютера, используя критическую уязвимость во всех версиях Windows и эксплойт от АНБ. По счастливой случайности глобальное распространение инфекции удалось остановить в тот же день, когда она началась.

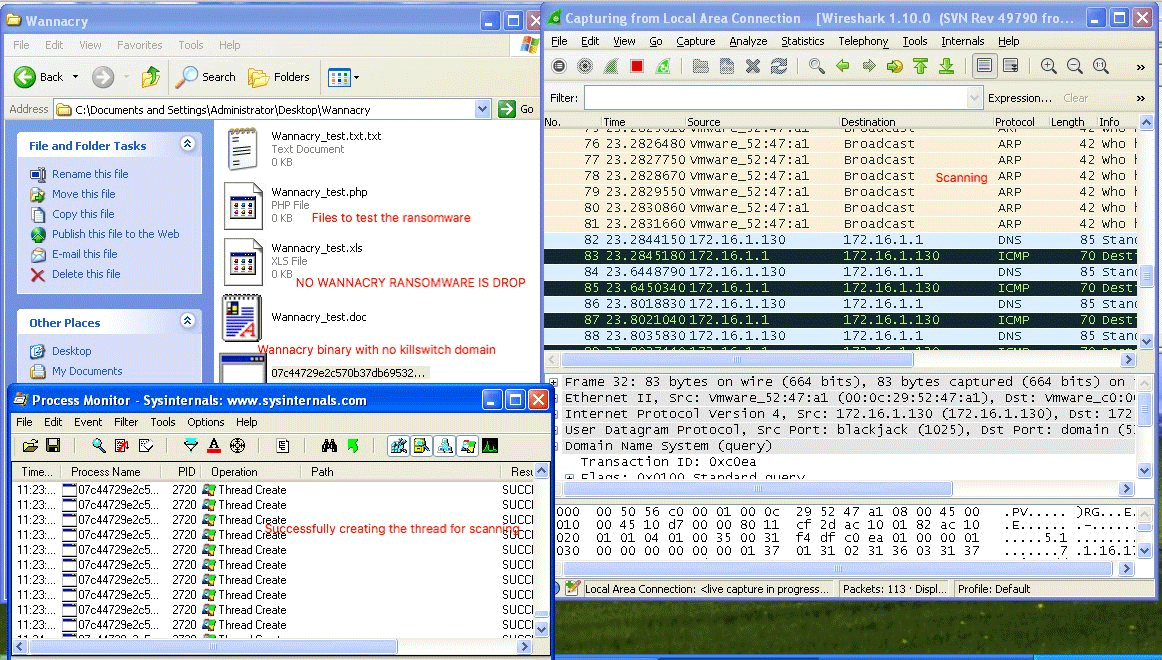

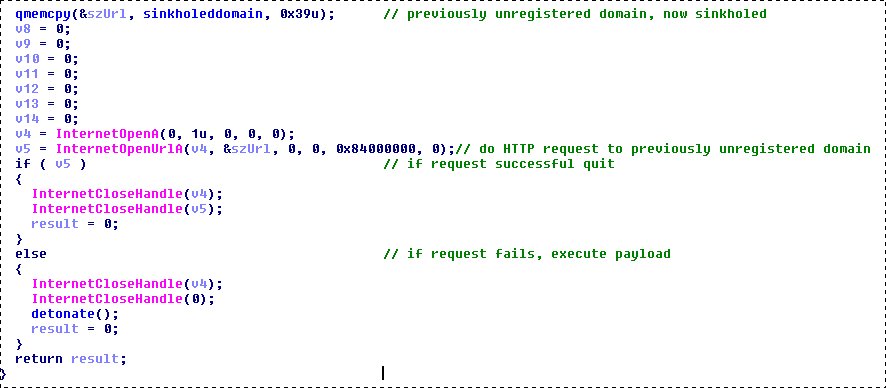

Британский специалист по безопасности, автор блога MalwareTech Blog, оперативно зарегистрировал доменное имя, к которому обращалась каждая версия криптовымогателя перед выполнением вредоносного кода. Позже выяснилось, что это доменное имя программа использовала в качестве «аварийного стоп-крана». Вероятно, чтобы защититься от анализа специалистами своей функциональности в виртуальной среде (песочнице).

Доменное имя iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com специально было оставлено незарегистрированным. Дело в том, что в песочнице обычно все HTTP-запросы перехватываются и по ним возвращается ответ OK с IP-адресом песочницы, чтобы изучить дальнейшие действия зловреда. В данном случае если запрос к домену возвращает успешный ответ, зловред думает, что он в песочнице, и аварийно прекращает работу. Таким образом, после регистрации доменного имени все экземпляры WannaCry во всём мире решили, что они в песочнице — и закончили работу.

Разумеется, речь идёт только о свежих заражениях, когда зловред первично запускается на исполнение.

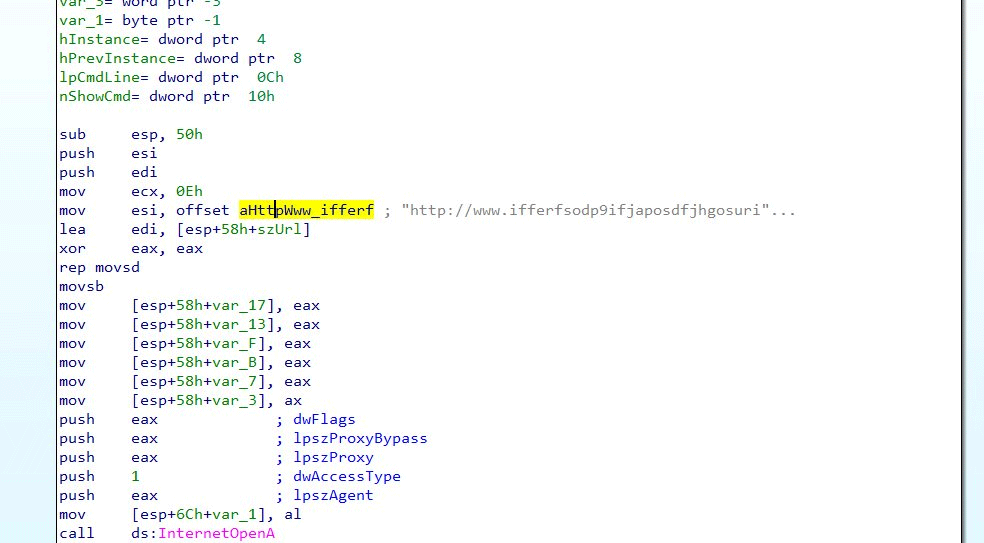

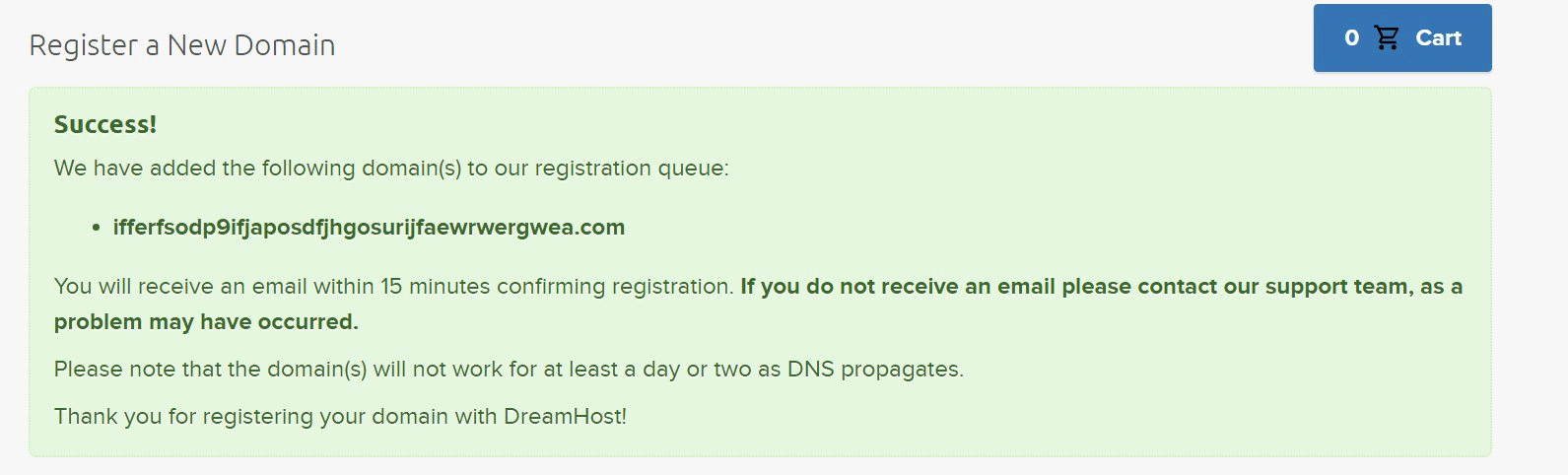

После появления информации об «аварийном стоп-кране» в коде программы эксперты сразу выступили с предупреждениями, что расслабляться рано. Наверняка в ближайшее время можно ожидать появления новой версии криптовымогателя без подобного ограничителя. Многие предполагали, что такая версия появится на следующей неделе, но реальность оказалась хуже, чем прогнозы. Несколько часов назад хакер Мэтью Сюиш (Matthieu Suiche) из Microsoft сообщил в твиттере об обнаружении нового варианта WannaCry (WannaCrypt) с видоизменённым «стоп-краном», который проверял уже другой домен ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com перед выполнением. Экземпляр прислал коллега @benkow_.

Хакер моментально подал заявку на этот домен, чтобы остановить вторую волну атаки.

Общий механизм работы криптовымогателя и механизм обнаружения песочницы остался прежним. Как и раньше, в случае успешного запроса к доменному имени выполнение программы прекращается. Но теперь есть основания предполагать, что существует несколько вариантов зловреда с разными доменными именами, прошитыми в коде.

Сюиш опубликовал свой анализ новых вариантов WannaCry. по его словам, найдено два новых варианта. Первый из них Мэтью блокировал путём регистрации доменного имени, а второй вариант криптовымогателя не шифрует файлы из-за повреждённого архива.

Мэтью Сюиш связался с коллегой @MalwareTechBlog, чтобы перенаправить с нового домена на общий sinkhole-сервер, который собирает запросы от ботов и обновляет интерактивную карту заражений.

Что касается второго варианта с повреждённым архивом, то его обнаружили специалисты антивирусной компании «Лаборатория Касперского» — и он работает без выключателя. Хотя непосредственно шифрования файлов не выполняется из-за повреждения, но червь успешно распространяется по Сети — и к настоящему времени поразил большое количество компьютеров.

Таким образом, к настоящему времени известно три варианта червя-криптовымогателя WannaCry (WannaCrypt):

Name : 07c44729e2c570b37db695323249474831f5861d45318bf49ccf5d2f5c8ea1cd

LastWriteTime : 5/14/2017 5:56:00 PM

MD5 : D724D8CC6420F06E8A48752F0DA11C66

SHA2 : 07C44729E2C570B37DB695323249474831F5861D45318BF49CCF5D2F5C8EA1CD

Length : 3723264

Name : 24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

LastWriteTime : 5/13/2017 7:26:44 AM

MD5 : DB349B97C37D22F5EA1D1841E3C89EB4

SHA2 : 24D004A104D4D54034DBCFFC2A4B19A11F39008A575AA614EA04703480B1022C

Length : 3723264

Name : 32f24601153be0885f11d62e0a8a2f0280a2034fc981d8184180c5d3b1b9e8cf

LastWriteTime : 5/14/2017 4:11:45 PM

MD5 : D5DCD28612F4D6FFCA0CFEAEFD606BCF

SHA2 : 32F24601153BE0885F11D62E0A8A2F0280A2034FC981D8184180C5D3B1B9E8CF

Length : 3723264 «Лаборатория Касперского» сказала, что второй вариант с новым доменом в качестве стоп-крана впервые обнаружен у пользователей антивируса сегодня ночью в 01:53:26 GMT (2017–05–14 01:53:26.0).

Третий вариант «Лаборатория Касперского» обнаружила первой — и там выключатель отстутствует. К счастью, этот вариант не может извлечь свои исполняемые файлы из архива.

Третий вариант без выключателя впервые обнаружен в 2017–05–14 13:05:36. Заражений от него нет ни одного.

Конечно, история не заканчивается на этом. Самое массовое заражение криптовымогателями только начинается. Наверняка можно ожидать новых вариантов WannaCry (WannaCrypt), которе будут функционировать как положено. Пока что мы получили только временную передышку.

Напоминаем, что Microsoft оперативно выпустила патчи для исправления уязвимости (патч может снести пиратскую Windows):

- Microsoft Security Bulletin MS17-010

- Патч, для старых систем (Windows XP, Winows Server 2003R2)

Уязвимость также можно закрыть в Windows 8.1 и более старших версиях, полностью отключив поддержку SMBv1:

dism /online /norestart /disable-feature /featurename:SMB1ProtocolПо теме:

Анализ шифровальщика Wana Decrypt0r 2.0 на Хабре

Комментарии (187)

raid

14.05.2017 21:47+2В чём вообще смысл защищаться от запуска в песочнице таким банальным способом? Неужели это сильно замедлит специалистов, анализирующих вирус?

Alexeyslav

16.05.2017 09:25Банальные способы таки работают, и легко реализуются. Все же понимают что способ будет действовать недолго — до его обнаружения и нейтрализации, поэтому нет смысла делать что-то очень хитрое и тратить усилия на сложные схемы когда они почти одинаково легко обнаруживаются по последствиям. Главное чтобы метод работал некоторое время а дальше хоть трава не расти. Пофиксят — тут же придумают очередную банальность, когда банальные способы пофиксят будут думать что-то сложнее.

ZUZ

14.05.2017 21:47+1Или просто пинок ленивым наконец обновиться и закрыть уязвимость, которую много лет юзает АНБ.

Tim_23

14.05.2017 21:56Поясните ламеру, как это использовать: «dism /online /norestart /disable-feature /featurename:SMB1Protocol»? ))

И второй вопрос, есть винда 7 64, там обновления ставлю по мере возможности(интернет постоянно не включен). Хочу ее подключить к сети и скачать последние обновления. Стоит ли или можно как-то безопаснее это сделать? Касперский или доктор вэб я так понимаю не есть безопасность?

antey86

14.05.2017 22:02как это использовать: «dism /online /norestart /disable-feature /featurename:SMB1Protocol»?

выполнить в командной строке или power shell'е?

Tim_23

14.05.2017 22:09Выполнил в PowerShell, мне написал, что не распознано как имя командлета. Может уже отключено?

Shyster

14.05.2017 22:19+2Вроде это только для виндовс от 8.1

dartraiden

15.05.2017 00:04-1Странно, что везде советуют именно вариант с dism, когда есть способ универсальнее.

Панель управления -> Установка и удаление программ -> Включение или отключение компонентов Windows -> Отключить то, где упоминается SMB.

Watcover3396

15.05.2017 00:10В первую очередь именно так и сделал, только потом все равно вариант через консольку, и все это под win 10 Creators Update 1703. xD

Просто не знал что уже патч с заплатками стоит, решил подстраховаться)

dartraiden

15.05.2017 00:11dism делает ровно то же самое (только без перезагрузки)

Делать и то, и другое (через GUI и потом через консоль), не имеет смысла

qw1

15.05.2017 00:48+2Нет, GUI не настолько кривая, чтобы требовать перезагрузку без необходимости.

dism /online /get-features

…

…

Feature Name : SMB1Protocol

State : Disabled Pending

Pending — значит, применится после перезагрузки.

wolfus

15.05.2017 01:52и не пользоваться шарами и сетевыми принтерами?

dartraiden

15.05.2017 01:58Так ведь и в случае с консольной командой ими уже не попользоваться. Я проверял, общие папки отваливаются.

Не всем же они нужны, дома особенно.

artyums

15.05.2017 21:02Хм, у вас вероятно папки работают на CIFS (старый вариант протокола, который SMB1).

Через SMB2 (появилась, начиная с Win Vista) должно все работать без каких-либо проблем.

dartraiden

15.05.2017 21:30Интересно тогда, почему у меня Windows 10 шарит папки через старую версию…

Я проверял просто: расшарил папку (Свойства — Доступ — Общий доступ) и убедился, что к ней есть доступ с другого компьютера, работающего под Windows 8.1. Затем отключил CIFS, перезагрузился, после чего другой компьютер уже не видел эту папку через «Сеть».

Возможно, как-то влияет то, что у меня полностью отключена служба домашней группы и в политиках запрещено её создание?

artyums

15.05.2017 22:23У меня Win 10 Pro и домашняя группа также отключена (сеть «общедоступная») — сейчас попробовал расшарить директорию, с другого компьютера к ней без проблем доступ получил. Как в варианте с авторизацией, так и без.

К тому же, у меня NAS создает сетевые папки через SMB2 (это явно выбрано его в настройках) и они тоже работают без проблем.

drafff

15.05.2017 10:24А если там ничего похожего нет?

dartraiden

15.05.2017 15:01Есть вероятность, что у вас какая-то сборка, из которой эта фича изначально вырезана.

mehos

15.05.2017 10:45Потому что предложенный метод дизаблит только SMBv1 протокол, а ваш (кроме того что он долгий и длинный) дизаблит все протоколы SMB, что приведет к отвалу шаров и принтеров.

dartraiden

15.05.2017 15:00

В Windows 10, по крайней мере, явно указана версия 1.0

mehos

15.05.2017 15:11В 10 да, раньше я не замечал, могу ошибаться.

dartraiden

15.05.2017 15:15В 8.1 тоже. Ну а до 8.1, как подсказывают в комментариях, dism не было, так что там и выбора между «консоль или GUI» не стоит.

MTyrz

15.05.2017 15:36Ну а до 8.1, как подсказывают в комментариях, dism не было

Бессовестно врут.

7х64, DISM на месте.

dartraiden

15.05.2017 16:13Отчасти правы: в Windows 7 DISM не было, она была сильно позже бэкпортирована из Windows 8.

Вот поэтому, у тех, кто не ставит обновления, её и нет.

MTyrz

15.05.2017 16:21Хм…

Вот доберусь до дому, посмотрю дату релиза своего образа (MSDN, Win7 N SP1), по-моему, оно вышло раньше восьмерки. При этом DISM есть из коробки.

dartraiden

15.05.2017 16:49Возможно, образ обновлённый, MS такое практикует (с 10-кой точно, насчёт 7-ки не помню).

Про то, что DISM был бэкпортирован, я, помню, читал ещё у Вадима Стеркина.

ShadowMaster

15.05.2017 19:07dism появилась в service pack 1. Никакой windows 8 тогда еще не было.

dartraiden

15.05.2017 19:41Я ориентировался на написанное здесь:

Читатели со стажем сразу вспомнят, как через четыре года после выхода Windows 7 в ней появилась возможность очищать папку WinSXS. Тогда из Windows 8+ перенесли часть функций DISM. Прошло два года, и в Windows 7 переселилась еще одна технология, связанная с хранилищем компонентов.

Microsoft опубликовала статью базы знаний KB2966583, из которой можно скачать пакет обновления. После его установки и перезагрузки Windows 7 получает фактически такую же возможность восстановления компонентов, как Windows 8+.ShadowMaster

15.05.2017 21:55+1Ну мало ли где и что написано. Я помню что после установки service pack 1 делал DISM /online /cleanup-Image /spsuperseded. В то время windows 8 была разве что внутренней разработкой microsoft.

Inuki

15.05.2017 22:37Интересно, в Win10 1607 у меня этот компонент после установки патча уже отключен. Шары есть, работают.

Shyster

14.05.2017 22:04Смотря как вы в инет ходите. Если у вас стоит роутер с включенным фаерволом, то думаю проблем нет.

Я вот не понимаю, зачем отключать службу? типа 100% гарантия? можно же настроить «защитник виндовс» (фаерволом). Поправте, если не прав.

Tim_23

14.05.2017 22:10Прочитав эти темы, я так понял, что защитник виндовс не помогает.

Cr3ePMaN

15.05.2017 16:38А я сразу после установки Windows всегда отключаю его, как и центр обновлений, чтобы не грузили систему.

DagothNik

15.05.2017 18:47Была бы возможность и графический интерфейс отключили бы?

ieshevyakov

15.05.2017 20:57+1А вам-то что?

DagothNik

15.05.2017 21:03-1Да мне то ничего, просто придерживаюсь идеи, что как можно больше вещей должны выполняться средствами системы, без использования стороннего софта. А если человек выключает Защитника и обновления, значит у него стоит сторонний антивирус. Который может удалить сетевой драйвер, например (или что там Avast удалял?) ну или еще чего сделать интересное. Хотя, если система полностью изолирована от внешнего мира (USB порты заклеены, интернета нет, доступа к нутру системы ни у кого нет и т.д.) то может и имеет смысл.

Labunsky

15.05.2017 23:20+1А если человек выключает Защитника и обновления, значит у него стоит сторонний антивирус.

Или не стоит. Может, он просто сидит где-нибудь за NAT'ом (а то и вообще только с локалкой) и периодически загружает винду в игры погамать. Или для сборки/тестирования виндовых билдов чего-то своего, написанного где-нибудь в убунте, использует. Или это вообще виртуалка для двух программ, которой обновления ни в какую не уперлись. Или…

badfiles

14.05.2017 22:47Команда отключает не службу, а конкретный уязвимый протокол.

Надо обновлять систему.

На роутер не надейтесь, если не знаете, как именно он у вас работает, может он 445 порт через upnp пробросил?

vsespb

15.05.2017 00:48Или фаер включается не сразу после загрузки роутера

artyums

15.05.2017 21:07Хм, как это возможно? iptables на роутере запускается до поднятия соединения с провайдером, ибо все маршруты до провайдера с iptables и прописаны…

vsespb

15.05.2017 21:09Вполне себе могу представить скрипт, который в автозагрузке, не там где нужно (после появления сети) и который добавляет запрещающие правила в iptables, который живут только до перезагрузки.

artyums

15.05.2017 21:15+1Так по умолчанию никаких запрещающих правил и не требуется — все входящие соединения по портам, для которых явно не настроено перенаправление (forwarding), итак заканчиваются на маршрутизаторе, во внутреннюю сеть (inside NAT) ничего не проходит само собой — ибо банально неизвестно, куда идти пакетам дальше.

vsespb

15.05.2017 21:28а, ну наверное да. я значит в голове держал сценарий, когда такой кривой сетап подвергает опасности сам роутер (в случае если твой комп под линукс и является роутером).

artyums

15.05.2017 22:26Да, подобной опасности подвергается даже не только машина-роутер, но и любая другая, к которой подключен «внешний» линк (например, кто-нибудь у себя дома воткнул кабель провайдера прямо в сетевуху).

Поэтому, имхо, от подобного вектора атаки с автоматическим распространением вируса, маршрутизатор — отличная преграда.

mehos

15.05.2017 10:47+1«Береженого бог бережет» — сказала монашка, натягивая на свечку второй презерватив.

Lyr

15.05.2017 15:13+1Для 7-ки можно использовать две команды в cmd запущенной от имени администратора:

sc config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc config mrxsmb10 start= disabled

после этого нужно перезапустить ПК.

HansHelmut

14.05.2017 21:56-2Зачем его форсят сми или это ненавязчивая рекламы антивирусов? Не опасней Kido и ему подобных, отключил службу и все нормально. Спутник мейл.ру\амиго гораздо опасней имхо.

Taciturn

14.05.2017 22:43+1В очень многих случаях отключать службу вообще или только SMB1 не вариант. Очень много где достаточно активно используется XP.

artemev

14.05.2017 22:27хакер Мэтью Сюиш (Matthieu Suiche) из Microsoft

Может я чего-то не понимаю? Microsoft нанимает на работу хакеров официально?

super-guest

14.05.2017 22:39А что запрещает нанимать на работу хакеров?

Насколько я слышал: нельзя, чтобы сотрудники занимались хакерской деятельностью (как сотрудники, т.е. от лица компании), но то, чем они занимаются в нерабочее время, работодателя не касается и не запрещает их нанимать, даже если по ночам они занимаются хакерством.

ValdikSS

14.05.2017 22:41+6Изначально хакерами называли программистов, которые исправляли ошибки в программном обеспечении каким-либо быстрым или элегантным способом; слово hack пришло из лексикона хиппи, в русском языке есть идентичное жаргонное слово «врубаться» или «рубить в …»

https://ru.wikipedia.org/wiki/Хакер

VioletGiraffe

14.05.2017 23:01А беспарольное расшаривание папок в локальной сети не отвалится после «dism /online /norestart /disable-feature /featurename:SMB1Protocol»?

ra3vdx

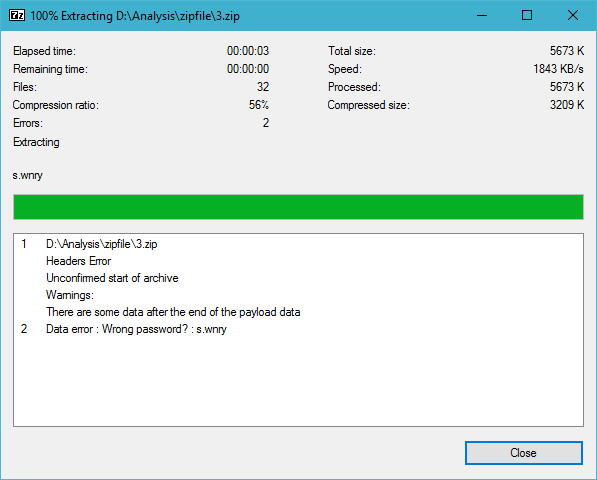

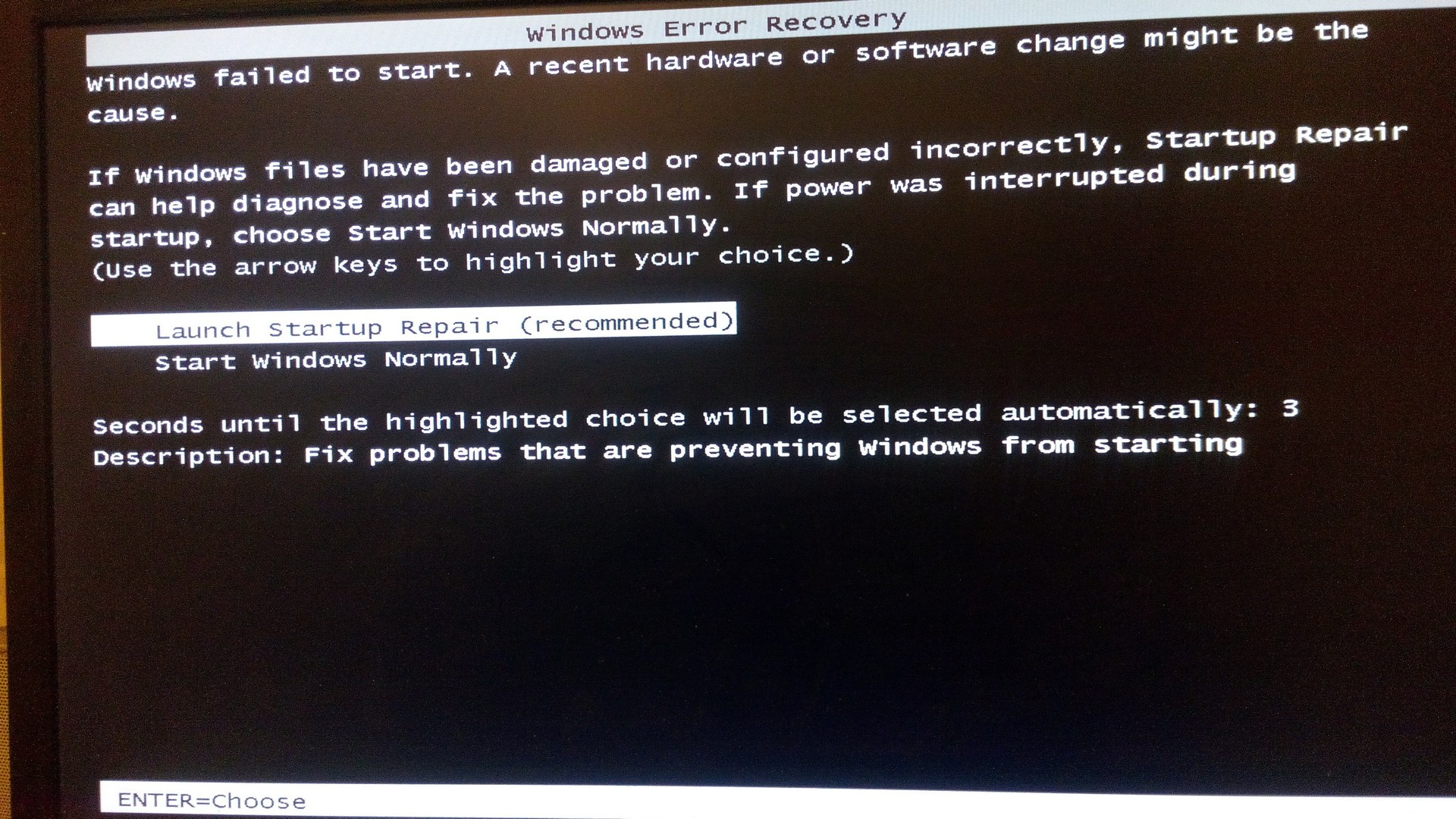

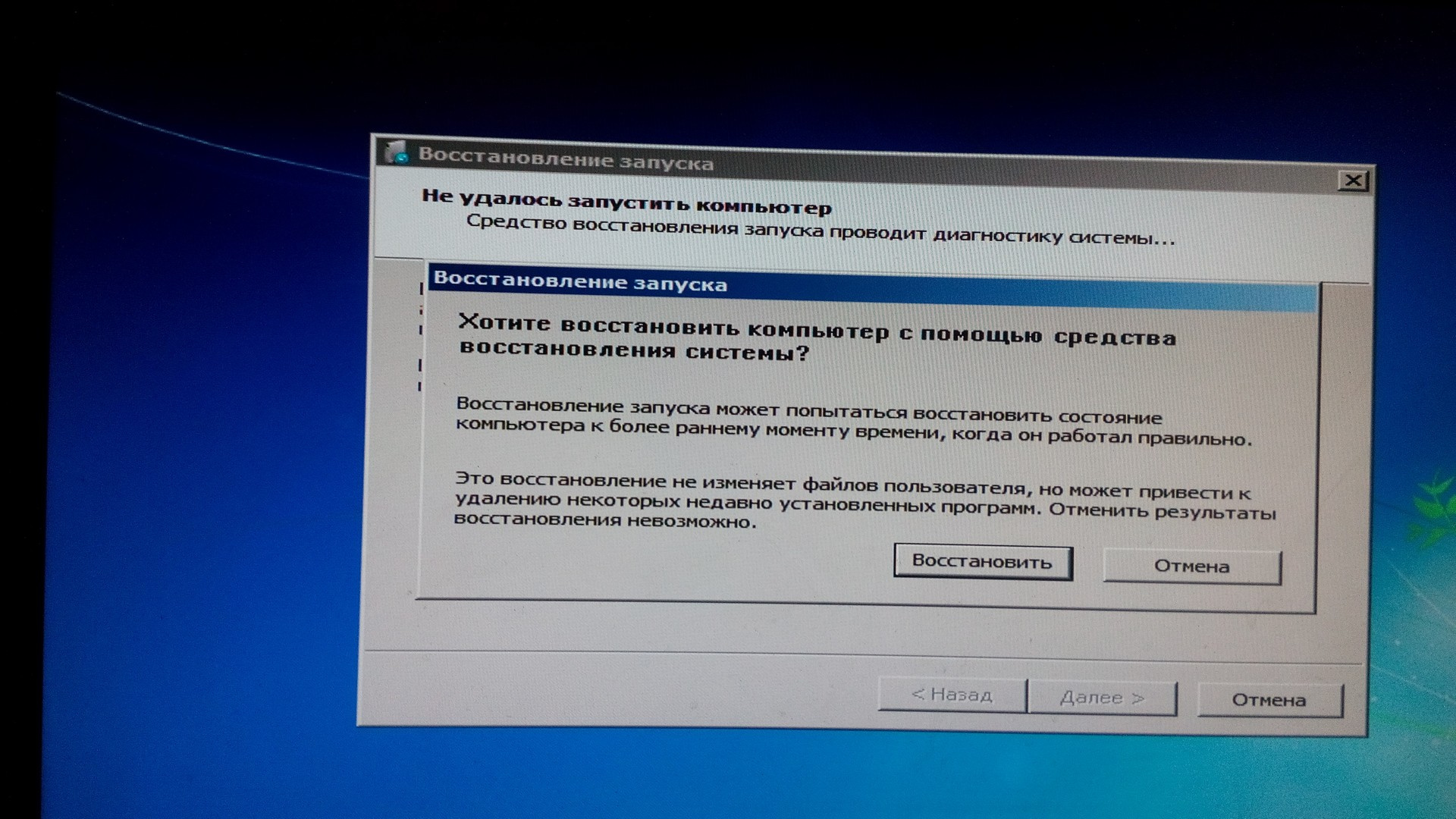

15.05.2017 00:55Скачал обновление, установил, перезагрузился. Что-то пошло не так.

При выборе пункта «Start Windows Normally» комп уходит в ребут.

скриншоты

Razaz

15.05.2017 01:07+1Именно из-за ломанной. В предыдущей теме вроде даже рассказали как починить.

ra3vdx

15.05.2017 01:09Спасибо!

Но там полтыщи комментов. Вряд ли осилю. Или в статью уже добавили?

Кстати, вариант с командной строкой не работает:

Razaz

15.05.2017 01:14Я там то же уже потерялся. Чем смог — тем помог :)

ra3vdx

15.05.2017 01:15Спасибо и на этом. Да, в статье нет упоминания о ломаных версиях, в первых 50 комментариях также…

Razaz

15.05.2017 01:22+3https://geektimes.ru/post/289115/#comment_10062029 — Вот это там внизу откопал.

ra3vdx

15.05.2017 01:25Спасибо, добрый человек). Надо ковырять, может, что и получится.

dartraiden

15.05.2017 02:01+2Самый простой вариант — снести этот активатор и поставить тот, который не затрагивает системные файлы. Реально, нет никакой необходимости иметь такие костыли, как подмена ядра на старое и уязвимое. Если уж ваш выбор — пиратить, то давно есть более красивые активаторы.

ra3vdx

15.05.2017 02:06К сожалению, мне совсем не очевидно, как это делается. Минимально смог выполнить команды:

скриншоты

dartraiden

15.05.2017 02:15+2Примерно такВосстановление загрузки (восстанавливает оригинальные родные: MBR, загрузочный сектор активного раздела, загрузчик, хранилище BCD)

Загрузиться с помощью загрузочного DVD Windows 7, нажать Shift+F10 и в консоли восстановить:

A. Оригинальный загрузчик bootmgr:

0. Перейти из диска X: на диск С: C:

1. Сменить атрибуты attrib bootmgr -s -h -r

2. Переименовать его например в ren bootmgr bootmgr. bad

3. Переписать оригинальный bootmgr из DVD на диск С: xcopy Y:\bootmgr C: где Y: буква DVD

4. Сменить атрибуты attrib bootmgr +s +h +r

B. Ещё восстановить:

1. Загрузочный код MBR bootrec /fixmbr

2. Загрузочный сектор активного раздела bootrec /fixboot

3. Хранилище BCD (бекапируем на всякий случай, удаляем старое и создаём новое).

bcdedit /export «C:\BCD_backup»

del c:\boot\bcd

bootrec /rebuildbcd

Найденные через bootrec /rebuildbcd ОС добавляем по запросу. Подтверждаем (yes). В случае проблем восстанавливаем назад командой bcdedit /import «C:\BCD_backup»

ra3vdx

15.05.2017 02:29Благодарю за потраченное время.

Мне не подойдёт, но будет полезно другим пользователям.

Загрузочного диска нет (как нет и DVD-привода). И где та версия Windows с которой делалась установка — бог весть…

У меня вариант другой пользуется: есть второй SSD, на него с помощью Paragon Домашний Эксперт 12 делаю «миграцию ОС на SSD» до следующего факапа. Но, конечно, восстановление происходит без части нового софта. Зато быстро (минут 10). Костыль, но рабочий. Да, не могу скачать обновления посл случая с незапуском 32-битных программ (не помню его номера), да, есть дыры в защите, но — как есть.

Да, резервный внешний винт есть и используется периодически (сливаю туда фильмы, лекции, фоточки и всё, что мы любим)

dartraiden

15.05.2017 02:40+2Мне просто очень грустно стало, когда я прочитал, что народ городит какие-то костыли, чтобы главный костыль (подмена ядра) дал установить патч.

Тут мой внутренний безопасник грустно сказал «господь, жги, этих людей уже не спасти».

ra3vdx

15.05.2017 02:47И я прекрасно Вас понимаю.

Можно будет в личку позже обратиться за подробностями? Если, конечно, у Вас есть свободное время.

Просто я руководствовался принципом «работает — не трогай». Боюсь, начнётся всякое, типа скачивание и установки Win10 без возможности отказаться.

read2only

15.05.2017 11:18+1Для того, чтобы Win7 не обновлялась до 10-ки следует установить обновление KB3065987.

После установки в «групповых политиках» (Computer Configuration > Administrative Templates > Windows Components > Windows Update) появляется пункт «Turn off the upgrade to the latest version of Windows through Windows Update option», который следует включить.

Также, не следует устанавливать обновления:

971033 — обновление для технологий активации Windows

3021917

3035583

2952664

3138612

3173040

Обновления добавляющие телеметрию:

3068708

3080149

3075249

3081954

Обновления добавляющие телеметрию внутри RollUp паков:

3125574 2016-05-17 Convenience Rollup PreSP2 (содержит KB3068708, KB3075249, KB3080149, добавляет службу телеметрии)

3192403 2016-10-18 Preview of Monthly Rollup

3197868 2016-11-08 Security Monthly Quality Rollup

3197869 2016-11-14 Preview of Monthly Quality Rollup

3207752 2016-12-12 Security Monthly Quality Rollup

3212646 2017-01-08 Security Monthly Quality Rollup

4012215 2017-03-14 Security Monthly Quality Rollup

4012218 2017-03-16 Preview of Monthly Quality Rollup

4015546 2017-04-11 Security Only Quality Update

4015549 2017-04-11 Security Monthly Quality Rollup

4015552 2017-04-13 Preview of Monthly Rollup

P.S. Пользуюсь лицензионной Win7 x64 (BOX), переходить на последующие ОС пока желания нет.

KonstantinSoloviov

15.05.2017 20:45Эти знания безусловно ценны — без шуток (добавил коммент в избранное). Но кто мешает обнулить макрософту всю эту сокральность? В завтрашнем же патче и «телеметрия» и новые бреши могут быть представлены в полный рост.

Вопрос риторический — никто конечно, мы все заложники этой системы.

read2only

15.05.2017 22:22Но кто мешает обнулить макрософту всю эту сокральность?

Простое правило — не ставить обновления моментально. Требуется относительно немного времени выяснить содержание того или иного KB.

Bonio

15.05.2017 05:27-1Ни разу не сталкивался с такой несовместимостью обновлений с нелицензионными сборками. Какие активаторы заменяют ядро? Так, для общего развития знать бы. С loader by DAZ таких проблем точно нет.

dartraiden

15.05.2017 15:06+1Их несколько, общая черта — они делают вот так (копируют ядро и добавляют новый пункт в загрузчик, который грузит старое ядро). Это очень варварский способ.

loader by DAZ я не помню, но Windows 7 loader extreme edition — это наилучший способ

Xaliuss

15.05.2017 18:43А не надежнее kms активатор, который спокойно переживает даже мажорные обновления, и при каких-то проблемах разве что винда потеряет статус активированной, без проблем с функциональностью?

С изменениями ядра/системных файлов всегда остаётся риск что винда при обновлении поломается.

dartraiden

15.05.2017 18:58Для KMS-активации, вроде бы, нужно ставить другую редакцию Windows (не Retail)?

Вообще, самый «чистый» способ — прошивка модифицированного BIOS, позволяющего притворяться ПК, купленном с предустановленной Windows. Этот способ в принципе никакими обновлениями не убивается, а бонусом даёт возможность апгрейдиться до Windows 10 с сохранением статуса «активировано».

Xaliuss

15.05.2017 19:18Насколько я понимаю, всё зависит только от версии винды, а не от канала распространения.

Kms не может активировать Home версию, и не работает на Windows 7 Ultimate (не представляю зачем обычному пользователю эта редакция, и если ему она действительно нужна, до он может её купить). Professional, Enterprise активируются, с любого скачанного образа.

Семерка, активированными очень многими способами становится как-бы лицензионной десяткой, так как активация хранится в облаке, а подмена ядра не важна, главное, чтоб винда считала себя лицензионной.

TimeToRock

15.05.2017 10:27+2Так же столкнулся с этой проблемой. Но обошлось без переустановки, оказалось можно удалить неудачное обновление через командую строку восстановления запуска и все заработает снова. (В моем случае Windows 7).

Так же советую проверить работает ли у вас изначально этот сервис, уже постфактум я проверил и он оказался вырезаным в моей сборке.

Пример инструкции по удалению обновления.

ra3vdx

15.05.2017 18:07У меня старая сборка, я вручную SMB отключал.

ERD у меня есть, но он никогда мне не помогал. Уж не помню, что за случаи были. Вроде, файловая таблица сыпалась. И я по похожей инструкции восстанавливал, когда 32-битные версии программ отказались запускаться после какого-то обновления (не того, что указано по ссылке)

Vovvka

15.05.2017 10:27+1Я восстановил win 7 64 после установки MS17-010 через f8 -> directory services restote mode (откат на предыдущие контрольные точки и last known good configuration не помогал: bsod с STOP: c0000145 Application Error)

edd_k

15.05.2017 02:44Хотелось бы узнать, какую критическую уязвимость использовали. Кто попадает в зону риска?

qthree

15.05.2017 08:51-1Хитрый план — написать свою версию вируса, который распространяется по тому же принципу, но ничего не шифрует, а вместо этого отключает SMBv1.

GadPetrovich

15.05.2017 08:57+2Или принудительно устанавливает необходимые апдейты.

Goodkat

15.05.2017 10:04Ну и посносит он им пиратскую винду, как у ra3vdx выше.

Ivan22

15.05.2017 10:37Вообще давно жду вирус от микрософт заражающий только пиратские винды. И потом статейку от них же с заголовком «а мы предупреждали»

MTyrz

15.05.2017 10:44Уж если такое писать, то только с предупреждением.

What happened to My Computer?

А то что-нибудь не учтут, где-то с конфигурацией не то, что-то пойдет не так, и вместо хорошего дела получится как всегда…

— Your important files are vulnerable.

…

Can i protect my files?

— Sure.

…

ra3vdx

15.05.2017 17:41+1Э, нет! Винду я самостоятельно снёс))

У меня бэкап был на втором SSD, сделал «миграцию ОС» обратно, зато от мусора избавился (это я рационализирую свои поступки, как большинство людей. Типа, так и было задумано). :)

maldalik

15.05.2017 09:04А не подскажете есть, в win 7 есть возможность сделать как linux.

Что б при обращении к внешнему диску требовался рутовый пароль. Только без шифрования,

к чужим машинам он цепляться не будет, на нем бэкапы...

Meklon

15.05.2017 13:01+2Можно сделать наоборот. Сервер ходит по клиентам и собирает данные себе. Со стороны клиента на сервер произвольного доступа нет.

bazil

15.05.2017 09:37-1в песочнице обычно все HTTP-запросы перехватываются

В данном случае это DNS запрос

xztau

15.05.2017 10:09А все ли системы подвержены заражению такого типа вирусами?

Стоит ли очковать, что когда-нибудь будет написан такой вымогатель для Linux? (да, системные файлы без рута он тронуть не сможет, но на них как то пофиг, ведь для меня важнее всего мои файлы из директории home/%user%).

Ведь запустить от пользователя какой нибудь исполняемый файл с доступом к каталогу ~/documents/ не велика проблема.

neomedved

15.05.2017 10:47Собственно, вы сами ответили на свой вопрос:

> запустить от пользователя какой нибудь исполняемый файл с доступом к каталогу ~/documents/ не велика проблема.

Проблема в том, как это сделать без ведома пользователя.

xztau

15.05.2017 11:00Так и сабжевому шифровальщику не очень то надо уведомлять пользователя о своей работе.

Его тоже принудительно никто не включал.PKav

15.05.2017 16:19+1Для заражения нужно отправить жертве tar с вирусом, чтобы сохранить атрибут x для файла и его можно было выполнить по двойному щелчку как в Windows. И опять же, на одном ядре заработает, на другом не заработает. Массового заражения всё-равно не будет.

Arqwer

15.05.2017 19:52-1Очень распространённое мнение, но, на мой взгляд не совсем соответствует действительности. Для вируса достаточно чтобы где-нибудь нашлась RCE уязвимость. Бинарники выполняются под любым линуксом, потому что они представляют из себя инструкции для процессора, а не для ОС. От ОС зависит только обработка системных вызовов, но и тут проблема не велика — везде UNIX стандарт. В конце концов попробуйте сами скомпилировать под линукс программу, изменяющую какой-нибудь файл и убедитесь, что бинарник работает на всех линуксах.

Массовое заражение линуксов уже было из-за уязвимости shellshock. Правда то были серверы, а не десктопы, но всё равно это показывает, что Linux не панацея.

Кроме того не стоит забывать об аппаратных уязвимостях. Вирусу, который расспростроняется через ошибку в микрокоде процессора будет вообще плевать, windows ли на компьютере, linux или Mac или FreeBSD, а с учётом того, что такие уязвимости даже иногда обнаруживают, я весьма удивлён что такого вируса до сих пор не было.

Alexeyslav

16.05.2017 10:38Ну это довольно банально объясняется. Для написания такого вируса нужна квалификация, программист который способен написать его заработает денег другим более легальным способом.

И самый железобетонный аргумент — зачем напрягаться когда более простые методы работают?

saboteur_kiev

19.05.2017 13:02+1«Бинарники выполняются под любым линуксом, потому что они представляют из себя инструкции для процессора, а не для ОС»

1. Любой Линукс — это тоже ОС.

2. Бинарники может представляют из себя инструкции для процессора, но архитектура бинарников между разными ОС заметно отличается.

3. В бинарниках могут быть вызовы ОС функций, чтобы например не писать самостоятельно работу с файловой системой.

В этом плане, в Линукс даже проще — исходники доступны, можно взять готовое, просто размер бинарника заметно увеличится, и требование к квалификации программиста тоже.

Линукс все еще весьма НЕ популярен среди обычных пользователей, поэтому особого смысла писать под него нет.

Вот обратите внимание, что несмотря на растущую популярность Линукса и Мака, внезапно очень сильно взлетел Андроид, и вот под него уже зловредов заметно больше, чем для Линукса и Мака вместе взятых — просто потому, что он стал популярен именно среди целевой аудитории.

FunApple

15.05.2017 11:16+1Уж не смейтесь над нубом, но, скажите, может ли вирус ползать через тот же андроид? Например, можно ли подхватить червя сидя в инете на телефон и, придя домой, дать ему размножиться по локалке, подключившись к домашнему вайфаю?

norfolk_s3d

15.05.2017 11:31Вирус работает только в Windows — описанный сценарий невозможен.

Alexeyslav

15.05.2017 15:10+1Но если напишут загрузчик под андроид, который будет в доступной сети распространять вредоносную нагрузку… то очень даже запросто!

XeoniuMiX

15.05.2017 11:16+1Народ, понимаю что я некрофил, но ссылки на патч для «старых систем» на русском языке, а именно для XP SP3 rus — не правильная. Английская версия патча выдаёт ошибку языка, а русская скачивает WindowsXP-KB4012598-x86-Embedded-Custom-RUS.exe, то есть для встраиваемых систем.

Вот в этом каталоге обновлений лежит ссылка на правильный файл:

http://www.catalog.update.microsoft.com/search.aspx?q=4012598

Нормально обновил на 3х лицензионных и 1 не лиц XP SP3.

xztau

15.05.2017 11:39https://geektimes.ru/post/289115/

Внизу статьи ссылки есть

XeoniuMiX

15.05.2017 11:53Спасибо, но как я уже сказал, та ссылка НЕ на обычную десктоп версию, а на Embedded.

Файл должен называться «windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe»

Запрашиваешь файл с https://www.microsoft.com/ru-RU/download/details.aspx?id=55245 — он ВСЁ РАВНО выдаёт Embedded версию патча. Только напрямую с каталога обновлений по той ссылке которую я дал в посте выше скачался правильный патч.

Xaliuss

15.05.2017 12:53+1Подтверждаю, тоже не сразу нашел нужную версию, только прямая ссылка на файл помогла (на сайте майков тоже не то было). Нужно обновить ссылку в предыдущем посте.

TeraFluk

15.05.2017 11:43Скажите пожалуйста, как червь попадает на комп?

Надо скачать что то или он сам проникает?

XeoniuMiX

15.05.2017 11:57Я не спец, но насколько я понял, он проникает и сам на компьютеры имеющие белые айпи и «непропатченный СМБ сервер» и если вы его скачаете-запустите.

ЗЫ: А с зараженных «белых» уже по локалке наверное тоже умеет.

Anarions

15.05.2017 12:02+1Сам, через открытый уязвимый порт. Достаточно чтобы было незафаерволенное подключение к сети с заражёнными машинами или интернету

TeraFluk

15.05.2017 12:06Спасибо!

Интересно брандмауэр в роутере RT-AC68 и касперский фри сможет этот червь остановить?

Meklon

15.05.2017 13:04Если вы зачем-то 445 порт в NAT не пробросил, то вероятно с конкретным червем у вас проблем не будет.

rastych

15.05.2017 21:52Я решил провести эксперимент — поставил Win7 без обновлений в VirtualBox, выставил ее уязвимыми портами голышом в интернет, жду уже полтора дня — и ничего :(

wych-elm

15.05.2017 15:02+2Сюиш опубликовал свой анализ новых вариантов WannaCry. по его словам, найдено два новых варианта. Первый из них Мэтью блокировал путём регистрации доменного имени, а второй вариант криптовымогателя не шифрует файлы из-за повреждённого архива.

Ни у одной программы нет такого профессионального и отзывчивого сообщества, своевременно сообщающего обо всех багах и недостатках, как у этого червя :-)

kyzlek

15.05.2017 15:09Знающие люди, объясните пожалуйста.

Общий механизм работы криптовымогателя и механизм обнаружения песочницы остался прежним.

Почему криптовымогателю так важно знать что не запускается ли он в песочнице?

wych-elm

15.05.2017 15:14В песочнице он не приносит никакого вреда. Попав в песочницу и не осознав этого, он зашифрует единственный файл README.txt в «Моих документах» и с чувством выполненного долга выдаст окно с требованием заплатить за его расшифровку.

kyzlek

15.05.2017 15:27+1Это не совсем тот ответ, что я ожидал. Но я вроде сам разобрался: оказывается есть аппаратно-программные средства (check Point напр.) которые фильтруют трафик и запускают поступающие извне исполняющие файлы в песочнице. И если, после запуска в песочнице, он будет распознан как вирус — он будет заблокирован и не будет передаваться дальше по сети. То есть если бы шифратор проходил через такой шлюз он бы был заблокирован, поэтому, наверное, ему крайне важно не запускаться в песочнице.

Alexeyslav

15.05.2017 17:18Потому что песочница — это один из этапов проверки неизвестного приложения антивирусом у которого нет подписи и он не отмечен как безопасный, а проверка по сигнатуре не выявила зловреда.

Поэтому зловреду очень важно не выполнять деструктивных действий в песочнице, иначе сработает поведенческий анализатор и файл будет отправлен в карантин.

zoid009

15.05.2017 15:09Коллеги,

ни как не пойму как обновить Win10Pro, ибо обновления

kb4012606

kb4013198

kb4013429

Не встают, говорит, что Обновление не применимо к вашему компьютеру. Такую же ситуацию наблюдаю на некоторых Win10Home.

Какой номер правильного обновления?

madgrok

15.05.2017 15:56+2Схема перекрытия уязвимостей. https://www.dropbox.com/s/s2509ichluff07i/MS17-010.png

XeoniuMiX

15.05.2017 16:41+1Подскажите пожалуйста, а то я не совсем въехал в эти «перекрытия». На семёрке 4012212 два раза повторяется.

Я у себя (7х64) поставил windows6.1-kb4012212-x64. А на перекрытии ещё 4012215 и в ней ещё какие то? Их всех ставить надо?

madgrok

15.05.2017 18:13KB4012212 должно хватить. На будущее, не стоит выключать Windows Update.

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем: Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

После установки обновлений проверьтесь этой утилитой https://geektimes.ru/post/289153/?reply_to=10065011#comment_10064757

Acerus

15.05.2017 22:31Держать всегда включенный Windows Update тоже чревато. Забыли KB2859537 4 года назад? Да, может случай и редкий, но данный вирус тоже не вот чтобы каждый день появляется.

Лучше вручную регулярно подгадывая под очередной выход кумулятивного обновления всё загрузить.

madgrok

15.05.2017 23:25+1С KB2859537 было всё в порядке. Проблему испытали пользователи у которых было модифицировано ядро системы! В подавляющем большинстве случаем это нелегальная активация Windows. )

У такой модификации есть две наиболее вероятные причины.

http://www.outsidethebox.ms/15229/

Вредоносные программы. Это не первый случай, когда обновление ядра выявляет наличие проблем в системе – так, 3.5 года назад случайно обнаружился руткит Alureon.

Нелегальная активация. Этот момент отлично разобрал участник конференции OSZone simplix, который не понаслышке знаком со сборками Windows, а также является автором полезной программы AntiSMS для лечения вирусов и троянов.

Acerus

15.05.2017 23:56Да, большая часть пострадавших — с нелегальной активацией, но лично я столкнулся с очень лицензионными виндовсами, которые «внезапно» утром перестали загружаться, потому что накануне вечером в автомате загрузился этот kb. Случилось это 15 августа 2013 г.

И потом — если с KB2859537 было всё в порядке, то почему же мелкомягкие как-то быстро его убрали из доступных к загрузке?

madgrok

16.05.2017 09:30Ничего не убрали.

http://www.microsoft.com/ru-ru/download/details.aspx%3Fid%3D39891

Скорее всего его перекрыл накопительный апдейт.

Acerus

16.05.2017 12:17Не совсем точно выразился. В первый момент волны зависаний они его убрали, а через несколько дней снова выложили, видимо исправленый, т.к. размер файла отличался.

saboteur_kiev

19.05.2017 13:05> Держать всегда включенный Windows Update тоже чревато.

IMHO, риск, что винда не загрузится — гораздо лучше, чем риск, что твои документы зашифруются.

madgrok

15.05.2017 18:21KB4012215 накопительный апдейт и уже включает в себя KB4012212 https://support.microsoft.com/en-us/help/4012215/march-2017-security-monthly-quality-rollup-for-windows-7-and-2008_r2

Acerus

16.05.2017 00:064012215 это мартовский кумулятивный апдейт (4012212 — его часть конкретно для закрытия дыры от текущего вируса), следующие после — 4015549 и 4019264 — соответственно апрельский и майский кумулятивные апдейты.

madgrok

15.05.2017 16:03Утилита для проверки по сети MS17-010 (используемой WanaCry) https://rusiem.com/blog/утилита-для-проверки-по-сети-ms17-010-используемой-wanacry

wych-elm

15.05.2017 15:27Люди пишущие здесь как в Win 7 отключить SMBv1 — лучше ставьте патч, если же это вариант вам никак не подходит, вот варианты как в Win 7 отключить этот самый SMBv1:

1. Команда выполняется в PowerShell с правами администратора (не в cmd.exe)

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

2. Или следующие две команды, которые можно выполнять и в cmd.exe (тоже с правами администратора):

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Есть еще вариант заблокировать соединения на портах 445 и 135 в firewall, но на этих портах работают многие службы Windows, так что их блокировка может доставить неудобства, имейте ввиду.

isavua

15.05.2017 17:40Может есть смысл написать червя, который заделывает эту дыру?

Razaz

15.05.2017 17:53-1Windows Update называется :D

isavua

15.05.2017 18:41+1Windows Update конечно есть, тем не менее вирус тоже есть и успешно заражает компьютеры, даже те, у которыйх есть выделеный IT support. «Лечащий» вирус решил бы проблему тех, кто не знает/умеет обновить свой компьютер.

MyFearGear

15.05.2017 19:14Просто. Включите. Windows. Update.

isavua

15.05.2017 19:30+1У меня и двух моих знакомых Windows Update был сломан: не выдывал никакой ошибки, просто бесконечно искал новые обновления. Похожая проблема у пользователей с 2015 года.

Aingis

15.05.2017 19:39Было такое, обновления искались и ставились ну очень долго, часами. Причина оказалась в роутере с включенным DHCP по IPv6, который, однако, не поддерживается провайдером.

dartraiden

15.05.2017 21:34

MyFearGear

15.05.2017 23:53-1Эта проблема решается, как и многие другие проблемы.

Просто поищите решение.

crymybaby

15.05.2017 18:31https://www.dropbox.com/s/o9q4q70ytgw3ccn/anketa2.exe?dl=0 ссылка на образец вируса

elite7

15.05.2017 21:43Все хочу задать глупый вопрос, а как вирус узнает, что оплата произведена и файлы можно расшифровывать?

alxt

16.05.2017 09:23+1Никак. Он шифрует файлы парой несимметричным ключём.

Если авторы вируса реально расшифровыают файлы- то они присылают пару к ключу шифрования.

Если всё сделано правильно- то никакой антивирус (и вообще никто) не поможет, а вымогатели- помогут.

elite7

16.05.2017 11:32-1Хорошо. Спасибо. Но ведь тогда, если авторы расшифровывают файлы и ключ один, то достаточно одного ключа дешифровки, чтобы расшифровывать все компьютеры?

А если ключей несколько, то и платежи должны чем-то отличаться.

alxt

16.05.2017 11:42Возможны два варианта:

1. Ничего не восстановить, расчёт на лоха.

2. После оплаты надо что-от отправить на почту, чтобы получить персональный ключ.

В прошлых вариантах шифровальщиков встречался второй вариант, тут (или на хабре) были статьи.

sashademeshkin

15.05.2017 22:35А что если написать на Autohotkey скрипт, который следит за количеством директорий в папке Users и начинает орать если там что-то изменилось (добавилось или убавилось). Например так:

#NoEnv; Recommended for performance and compatibility with future AutoHotkey releases.

#SingleInstance force

; #Warn; Enable warnings to assist with detecting common errors.

SendMode Input; Recommended for new scripts due to its superior speed and reliability.

SetWorkingDir %A_ScriptDir%; Ensures a consistent starting directory.

DetectHiddenWindows, On

#Persistent

; выполнять скрипт каждых 1000 милисекунд

SetTimer, UsersDirectoryWatch, 1000

return

UsersDirectoryWatch:

; тут значение количества директорий до атаки, в нормальном состоянии (у меня их шесть)

count_normal=6

; считаем количество директорий в папке users (включая скрытые директории)

loop, C:\Users\*.*, 2, 0

{

count++

}

; если значение превышено — выводим сообщение

if (count > count_normal)

MsgBox, ВНИМАНИЕ! В ДИРЕКТОРИИ USERS ОБНАРУЖЕНЫ НОВЫЕ ПАПКИ!

; обнуление счетчика

count=0

; конец скрипта

return

; для выключения скрипта нажать ctrl+alt+shift+0

!+^0::ExitApp

kumbr_87

15.05.2017 23:43+1Ходят слухи что заработали «аж» 42килобакса, уже правда вроде сумма до 56 доехала если верить ссылке:

https://bitinfocharts.com/bitcoin/wallet/WannaCry-wallet

Насколько реально, ведь такая «беспрецендентная кибератака» должна была заразить ну минимум десятки миллионов ПК по всему миру, даже если каждый тысячный заплатил бы сумма должна была быть слегка поболее… или всем реально пофиг на данные или количество жертв слегка завышено или таки проверяют малую долю кошельков?

maldalik

16.05.2017 04:11Подскажите что я делаю не так?

C:\Users\maldalik>dism /online /norestart /disable-feature /featurename:SMB1Protocol

Cистема DISM

Версия: 6.1.7600.16385

Версия образа: 6.1.7601.18489

Ошибка: 0x800f080c

Имя компонента "SMB1Protocol" неизвестно.

Имя компонента Windows не распознано.

Воспользуйтесь параметром /Get-Features, чтобы найти имя компонента в образе, и

повторите команду.

Файл журнала DISM находится по адресу C:\Windows\Logs\DISM\dism.log

shogunkub

16.05.2017 11:38+1Пытаетесь воспользоваться командой для Windows 8.1 и выше в Windows 7. https://geektimes.ru/post/289153/#comment_10064649 — тут написано. Но лучше поставить патч.

Watcover3396

Будь я создателем этого вируса, я бы сделал рандомную генерацию доменного имени и если уж на то пошло, то генерировать допустим 10 разных доменных имен по 20-30 символов длиной, если все отвечают положительно, то 100% что песочница, если хоть один провалится, начинает шифровать.

Я бы посмотрел, как они бы регистрировали кучу рандомных имен=D

Вообще мне кажется, что это больше пиар антивирусников или пинок для мелкософта, больно какой-то безалаберный вирус.

blik13

Далеко не все желающие заработать на криптовымогателях очень умны.

MTyrz

Будь я создателем этого вируса, я бы уже сидел бы где-нибудь в джунглях Амазонки и не отсвечивал. Ближайшие лет десять.

Но судя по выпуску свежих вариантов, у ребят с отвагой все в порядке. Посмотрим насчет слабоумия…

nik210

еще хуже если за этими ребятами стоят большие люди, которые проводят глобальный тест, на случай будущих глобальных кибервойн.

MTyrz

Большие люди, как я понимаю, эту дырочку тихо держали в сейфе и не светили. Это потом что-то пошло не так.

zookko

Непонятно только, как дырочка из сейфа попала на викиликс? Большие люди слили сами, или у маленьких людей есть доступ к сейфам больших?

MTyrz

В армии нет слова «украли». В армии есть слово «пролюбили».

stepik777

WikiLeaks тут не при чём. Эксплоит украла некая группа под названием Shadow Brokers, а WikiLeaks выкладывали другие утечки, а не эту.

KonstantinSoloviov

Тест? А может подготовку? Под видом заделывания бреши очень удобно проковырять парочку новых.

Что там в тех патчах? Да, макрософт его знает… в патче 32 мега.

sumanai

32 мега только под новые ос (а действительно, почему так много?). Под ХП обнова меньше мегабайта занимает.

KivApple

Авторы разных версий могут быть разными.

mehos

А будь я на месте парней, которые отчаянно хотят засветиться в лентах, я бы сделал «безвредную» модификацию «червя» и выдал бы ее за свое открытие.

Dioxin

Зачем вообще это надо? Пусть шифрует все подряд.

Гадить так по полной.