22 июня 2017 года сайт WikiLeaks опубликовал документы проекта ЦРУ под названием Brutal Kangaroo. Это набор инструментов под Windows, предназначенных для заражения физически изолированных компьютеров, которые отключены от интернета (air gap), с помощью флешек. Информация относительно свежая: документация программы датируется 23 февраля 2016 года.

Физическая изоляция (air gap) — одна из мер обеспечения безопасности, когда защищённая компьютерная сеть физически изолируется от небезопасных сетей и интернета. В этом случае для компьютера снаружи сети нет никакой возможности установить связь с компьютером внутри неё. Для разведывательных организаций такие системы представляют определённую проблему. Во-первых, усложняется процесс установки шпионского программного обеспечения на такие компьютеры: нужно доставить на них флешку. Во-вторых, усложняется съём информации с заражённого компьютера, если он физически изолирован.

В документации указано, что проект Brutal Kangaroo состоит из следующих компонентов:

- Drifting Deadline: инструмент заражения флешки.

- Shattered Assurance: серверный инструмент, который отслеживает процесс автоматизированного заражения флешек, также основной способ распространения набора Brutal Kangaroo. Для заражения отдельных флешек используется программа Drifting Deadline.

- Broken Promise: постпроцессор Brutal Kangaroo.

- Shadow: основной механизм присутствия. Это инструмент стадии 2, который распространяется внутри закрытой сети и работает как скрытая CnC-сеть.

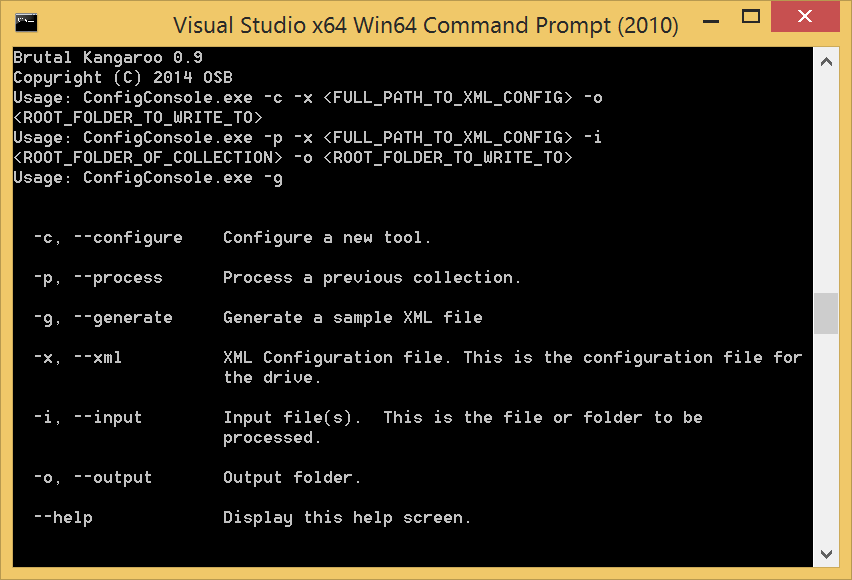

Для работы Brutal Kangaroo на компьютере должен быть установлен .Net 4.5.

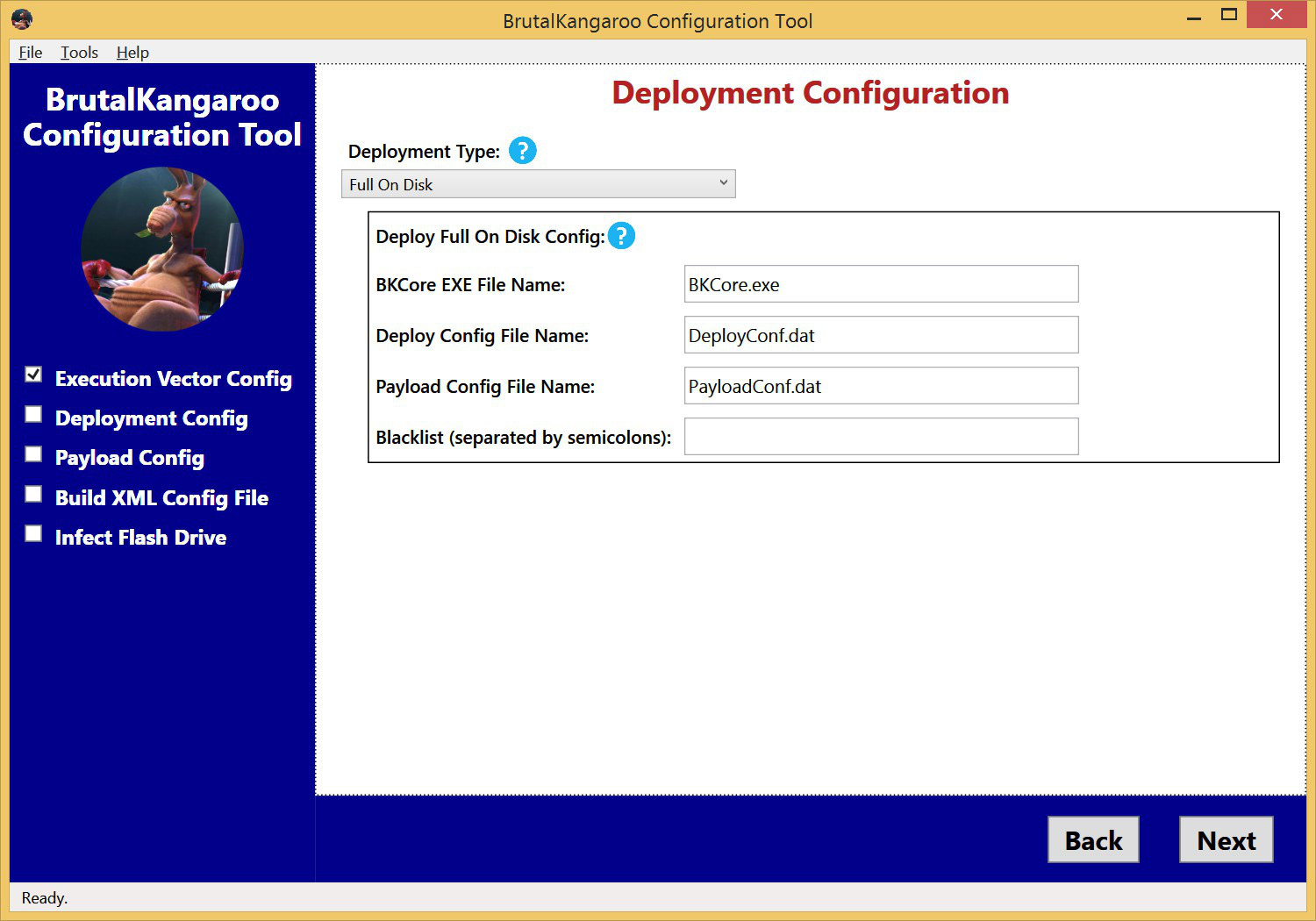

В программе Drifting Deadline пользователь выбирает вектор исполнения вредоносного кода с флешки: это может быть x86 и x64 DLL, которая автоматически загружается в проводнике или файл .lnk, настройка autorun.inf. Вредоносная нагрузка может внедряться напрямую в процесс explorer.exe (в 32-битных ОС) или svchost (в 64-битных) и никогда не записываться на диск. Как вариант, можно не устанавливать вектора автоматического исполнения, а оставить только исполняемый файл, который жертва должна будет запустить вручную.

На флешке затем нужно разместить три служебных файла Drifting Deadline. Пользователь выбирает, в каком формате их разместить: файлам можно присвоить произвольные названия или применить сжатый формат, когда они сжимаются в один файл с произвольным названием. В последнем случае файлы сжимаются в один криптоблоб.

Далее разведчик выбирает шпионские модули, которые будут записаны на флешку, и указывает, какую информацию в системе жертве нужно собирать и записывать на флешку. Создаётся маска для собираемых файлов. Здесь же указывается максимальный объём информации для сбора и минимальный процент свободного пространства на флешке, который должен остаться (вероятно, чтобы не вызвать подозрений). Указывается формат записи для собранной информации. Например, всё можно записывать в существующий файл (например, jpg или png) или напрямую потоком данных в NTFS, что будет скрыто от просмотра. Указывается максимальное количество запусков шпионского модуля, условия запуска (например, только при авторизации администратора в системе), процессы «чёрного списка», при которых запуск отменялся, и т. д. Все выбранные установки конфигурации сохраняются в файл XML. После этого можно осуществлять процедуру инфицирования флешки.

Brutal Kangaroo поддерживает такой режим работы: если «первичный хост» доступен через интернет, то агент ЦРУ заражает его в дистанционном режиме, а флешка уже инфицируется автоматически с этого компьютера. Предполагается, что ничего не подозревающая жертва достанет флешку — и унесёт её на физически изолированный компьютер, а затем принесёт обратно. В этом случае все собранные данные, сохранённые на флешке, будут переправлены агенту ЦРУ.

Интересно, что в документах рассматриваются некоторые проблемы, связанные с использованием шпионской программы. Например, указано, что антивирусы показывают предупреждающее сообщение, если с флешки автоматически запускается программное обеспечение, когда её вставляют в компьютер. В то же время отмечается низкий уровень распознавания антивирусами самих рабочих файлов программы.

В опубликованной подборке 11 документов, которые созданы с 2012 по 2016 года. Там же документация по предыдущим инструментам, вместо которых используется Drifting Deadline. Разработчиком инструментов указано подразделение ЦРУ Engineering Development Group. Это подразделение входит в состав управления DDI (Directorate for Digital Innovation), см. организационную диаграмму ЦРУ. Оно занимается разработкой, тестированием и сопровождением всего программного обеспечения ЦРУ. Здесь же разработали многие другие эксплойты, информацию о которых раньше публиковал WikiLeaks, в том числе эксплойт для телевизоров Samsung под названием Weeping Angel, который добавляет телевизору режим 'Fake-Off', когда телевизор выглядит выключенным, но в то же время записывает разговоры в комнате и отправляет их через интернет на сервер ЦРУ.

Комментарии (22)

ilyaplot

23.06.2017 14:48+7Для работы Brutal Kangaroo на компьютере должен быть установлен .Net 4.5.

Друзья, мы в безопасности :)artskep

23.06.2017 16:09+5Я так понял, это для запуска Configuration Tool, которая конфигурирует зловреда.

Тупо инструкция для сержанта, который будет подобную флешку создавать.

Суть атаки, я так понял, так и не описана.

Hellsy22

23.06.2017 14:53Неужто там, где так заботятся о безопасности, разрешен не то, что запуск с флешки, а вообще запуск хоть чего-то не одобренного заранее?

Rohan66

23.06.2017 15:13Не знаю как у «них», а у нас так флешки перетыкать нельзя. Одни для внешних компов, а другие для «внутренних».

UJIb9I4AnJIbIrUH

23.06.2017 15:18+1От знакомых много раз слышал истории про то, что они и много кто ещё таскают на закрытые объекты свои флешки/смартфоны/планшеты. Иногда бывает баттхерт, но в целом досмотр на входах/выходах в лице автоматчиков не очень тщательный.

General_Failure

23.06.2017 15:34Довелось как-то поработать на режимном заводе

Протащить фляжки — проще простого, но на компах стоял Device lock (или как там эта софтина называлась)

То есть притащить бяку и утащить инфу без хитрых телодвижений могли только обладатели зарегистрированных фляжек

Rohan66

23.06.2017 15:34+1А есть предприятия, где за незданный девайс (даже один раз) — вылетают сразу с работы.Причём больше в такую структуру никогда на работу не возьмут.

saboteur_kiev

23.06.2017 15:56Это решается не досмотром, а групповыми политиками, которые просто отключают на рабочих станциях USB, кроме устройств ввода (мышки, клавы)

artskep

23.06.2017 16:07+1А еще есть USB порты, залитые эпоксидкой и опломбированные системные блоки.

Но атака, наверняка, направлена не на таких серьезных ребят…

zloddey

23.06.2017 21:14До поры до времени! Уже ходят слухи о новой разработке ЦРУ под названием Marginal Wombat — специальной расковыривалки для эпоксидки. После неё уже можно применять заражённую флэшку

express

23.06.2017 15:36+4Совсем там в своем ЦРУ обленились. JRE ему там не нужен?

saboteur_kiev

23.06.2017 15:57+4jre можно и с флешки установить.

И вообще, порядочный зловред должен с собой нести пачку официальных апгрейдов и фиксов, чтобы довести ОС до ума, где он сможет с комфортом запуститься.

SLY_G

23.06.2017 17:29+4А если вредонос попадает на совсем древнюю железяку, он из жалости подкидывает владельцу пару десятков баксов на взломанный счёт в банке.

roach1967

23.06.2017 21:03-1Запрос: «Здравствуйте, я молдавский вирус. По причине ужасной бедности моего создателя и низкого уровня развития технологий в нашей стране я не способен причинить какой-либо вред Вашему компьютеру. Поэтому очень прошу Вас, пожалуйста, сами сотрите какой-нибудь важный для Вас файл, а потом разошлите меня по почте другим адресатам. Заранее благодарю за понимание и сотрудничество. Ответ: Уважаемый молдавский вирус, Вас беспокоит малобюджетный антивирус из Индии некорректно установленный на данном компьютере, по причине отсутсутствия в моей базе вирусов, насчитывающей 17 вирусов и 3 подозрительных приложения, Вашего наименования, не имею возможности Вас идентифицировать и причинить Вам какой-либо вред. В связи с вышеизложенным, прошу Вас самостоятельно рассосаться. В противном случае буду вынужден умолять пощадить на данном компьютере один единственный файл: indiа_mаmа.ехе (Ваш покорный слуга) Прошу извинить за причиненной беспокойство. Искренне Ваш.

© anekdotov.net

Greendq

24.06.2017 00:07+1В оригинале был индийский. А вирус у меня был в качестве лабораторной работы на 2 курсе. Так что поосторожнее с молдавскими вирусами. Они могут винты ноликами забить :)

Arxitektor

23.06.2017 20:57И вообще, порядочный зловред должен с собой нести пачку официальных апгрейдов и фиксов, чтобы довести ОС до ума, где он сможет с комфортом запуститься.

То что на хакнули мы поняли только тогда когда на своём рабочем пк который никогда в жизни не подключался к интернету увидели вместо ХР Win 10 ))

Ugrum

Повеяло чем-то знакомым, из детства и шпиЁнских фильмов/книг.