Рисков для клиентов нет, утверждает Евгений Касперский

Внутренняя корпоративная сеть «Лаборатории Касперского» подверглась атаке с использованием продвинутой платформы и нескольких неизвестных ранее уязвимостей нулевого дня, сообщает глава компании. В компании назвали эту атаку Duqu 2.0. Как утверждается в заявлении, данные клиентов и программные продукты скомпрометированы не были.

Внутренняя корпоративная сеть «Лаборатории Касперского» подверглась атаке с использованием продвинутой платформы и нескольких неизвестных ранее уязвимостей нулевого дня, сообщает глава компании. В компании назвали эту атаку Duqu 2.0. Как утверждается в заявлении, данные клиентов и программные продукты скомпрометированы не были.«Лаборатория Касперского» утверждает, что с помощью прототипа собственного решения Anti-APT (advanced persistent threat) ранней весной этого года удалось обнаружить в корпоративной сети компании очень продвинутый и хорошо скрытый продукт. Первое заражение произошло в конце 2014 года. Разработка подобного зловреда требовала участия высококлассных программистов и обошлась дорого: «Концептуально эта платформа опережает всё, что мы видели раньше, на целое поколение». Обнаруженная угроза была названа Duqu 2.0.

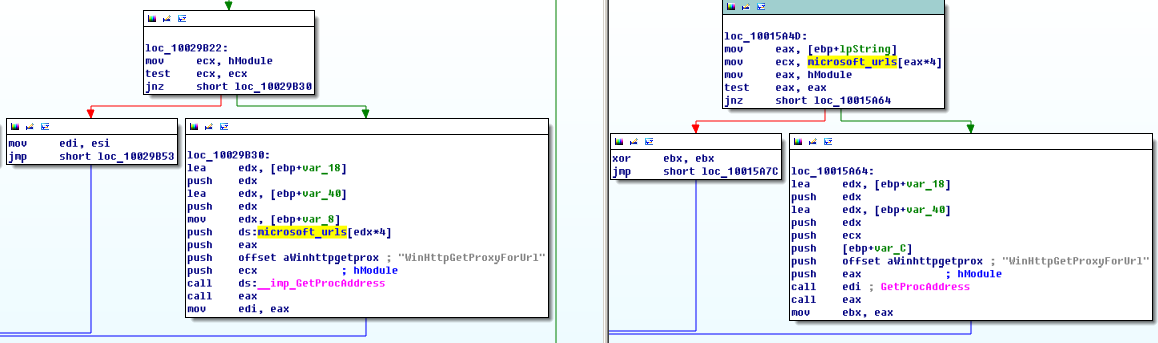

Сравнение кода Duqu и Duqu 2.0. Symantec пришла к выводу о схожести алгоритмов двух продуктов.

Оригинальный компьютерный червь Duqu был обнаружен 1 сентября 2011 года лабораторией криптографии и системной безопасности Будапештского университета технологии и экономики в Венгрии. Своё имя червь получил по префиксу

~DQ, который он добавлял к создаваемым файлам. Компания Symantec пришла к выводу, что Duqu имел некую связь с червём Stuxnet. Последний, как утверждают некоторые эксперты, был направлен на подрыв работы ядерной программы Ирана.Согласно предварительному отчёту «Лаборатории Касперского», Duqu 2.0 не использует какие-либо формы закрепления в системе и почти полностью базируется в оперативной памяти. Это указывает на то, что создатели программы рассчитывали на возможность поддержать работу платформы даже после перезагрузки машины. Если группа Equation использует один и тот же алгоритм шифрования, то в Duqu 2.0 заложено всегда разное шифрование и с разными алгоритмами.

Атакующие проявили интерес к интеллектуальной собственности компании. Их интересовали безопасная операционная система, система защиты финансовых транзакций и облако Kaspersky Security Network. Злоумышленники пытались найти способы избегать обнаружения антивирусными продуктами «Лаборатории Касперского», заявляет глава компании. В ЛК считают, что их корпоративная сеть была не единственной целью. Другие жертвы Duqu 2.0 расположены в западных, ближневосточных и азиатских странах. Среди заметных высокопоставленных целей — площадки для переговоров по иранской ядерной программе «Группы 5+1» и мероприятий, посвящённых 70-й годовщине освобождения узников Освенцима.

Схема работы Duqu 2.0, «Лаборатория Касперского»

В заявлении компании указано, что целостность исходного кода продуктов и вирусные базы не пострадали. ЛК традиционно отказывается указывать страну происхождения атаки. Отметки времени и файловых путей были подделаны. Касперский утверждает, что за Duqu 2.0, вероятно, стоит государственная структура. Об этом говорит использование многочисленных ранее неизвестных уязвимостей нулевого дня. По оценкам экспертов «Лаборатории Касперского» стоимость разработки и поддержки такого продукта может достигать 50 миллионов долларов. Целей извлечь с помощью Duqu 2.0 финансовую выгоду замечено не было.

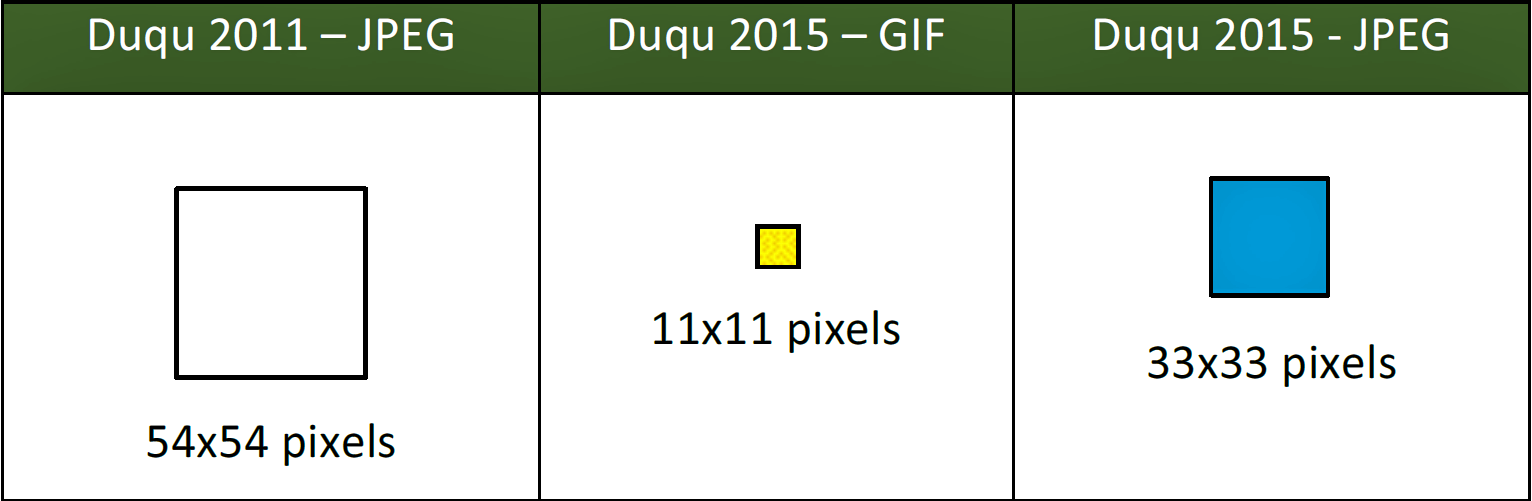

Как и Duqu, Duqu 2.0 умеет хранить информацию в графических изображениях. Оригинал умел это делать в файлах JPEG, в 2.0 добавлена возможность оперировать GIF-файлами.

Microsoft исправила использованную уязвимость благодаря помощи «Лаборатории Касперского». Также ЛК инициировала расследование в правоохранительных органах нескольких стран. Антивирусное программное обеспечение ЛК уже «научили» определять Duqu 2.0. Компания продолжает расследование.

Информация о Duqu 2.0 на securelist.com

Предварительный отчёт Duqu Bet

Комментарии (22)

ServPonomarev

11.06.2015 13:49-12Молодцы ребята, отбили очередную атаку. Атаковавшие не только не достигли поставленных целей, но и скомпрометировали несколько уязвимостей нулевого дня (читай, бэкдоров). Следующая атака будет стоить дороже, но главное — потребует существенного времени на подготовку.

6a6ypek

11.06.2015 14:04+13Заражение — конец 2014

Обнаружение — ранняя весна 2015

Времени на получение нужной информации было достаточно много. Скорее всего целей злоумышленники достигли.ankh1989

11.06.2015 20:38+5За это время злоумышленники наверняка успели забыть о том, что когда то давным давно они внедрили эту программу в ЛК :)

numberfive

15.06.2015 14:20+1следующая атака уже закончилась, а цели достигнуты еще в первой, которая была за долго до той, что освещена в посте

ildarz

11.06.2015 13:52+10> Атаковавшие не только не достигли поставленных целей

А почему вы так решили?DancingOnWater

11.06.2015 14:17+1Ну вот сам Касперский что пишет: e-kaspersky.livejournal.com/234618.html

0serg

11.06.2015 15:49+11По сути он пишет «мы не знаем зачем они к нам полезли, это кажется бессмысленным, мы этого не ожидали, но круты и отбились». А раз нет понимания «зачем» то очень сложно судить достигли ли злоумышленники намеченных целей или нет.

ildarz

11.06.2015 16:04+4Угу. Причем, по-моему, именно отсутствие понимания «зачем» в таких ситуациях хуже всего.

Sequd

11.06.2015 14:24+2А как они связали «государственная структура» и «использование многочисленных ранее неизвестных уязвимостей нулевого дня»?

И если гос структура, то чья? Если он связан сStuxnet, то возможно это наши за атлантические друзья?

0serg

11.06.2015 15:46По косвенным признакам Duqu — израильская разработка.

Почему государственная? Потому как очень сложная и трудоемкая в разработке

Концептуально эта платформа опережает всё, что мы видели раньше, на целое поколение

symbix

12.06.2015 03:17+7Потому что когда корпоративный секьжрити отдел секьюрити компании так облажался, надо срочно убедительно отмазаться, а при нынешней конъюнктуре объявить виновными американские спецслужбы очень удобно: не смочь заметить атаку каких-то там анонимусов позорно, а так что ж поделаешь — «ничего подобного не видели», вложены миллионы, триллионы, агрессор чертов!11

" Сел я жопой на ежа — виноваты США" :)

Reeze

11.06.2015 18:17+3Недавно:

1. Касперский назвал Windows самой защищённое системой из всех.

2. Корпоративная сеть «Лаборатории Касперского» могла быть атакована.

Про Windows он, возможно, прав, но я давно перешёл на Norton и избавился от тормозов продукта Касперского.

Ещё все слышали касательно репутации Касперского и безопасности данных пользователей.

ignat99

12.06.2015 21:51+1Можно попробовать хранить информацию в видео-стрим потоке. Наверняка есть установленные камеры на объектах и наверняка на них не кто не обновлял софт давно. IMHO

int_0x80

24.06.2015 14:43+2>Duqu 2.0 не использует какие-либо формы закрепления в системе и почти полностью базируется в оперативной памяти. Это указывает на то, что создатели программы рассчитывали на возможность поддержать работу платформы даже после перезагрузки машины.

если он полностью базируется в озу, каким это образом "создатели рассчитывали" на "после перезагрузки машины" ???

Лучше б рассказали про это "почти", а не пустили инфографику в стиле ангрибердсстьюдентс

c0yc

Очень умно со стороны злоумышленников. Добытая ими информация стоит дороже 50 миллионов долларов. Не удивлюсь, если второстепенной целью была «закладка» в ту же ОС или же информация из облака Kaspersky Security Network.

ServPonomarev

Касперский им интересен в качестве файрвола, защищающего ключевые системы нашей страны. Файрвол выстоял, атака провалилась. И компетентные люди выяснили достаточно, что-бы публиковать статьи в открытом доступе.

c0yc

Они не поймали злодеев за руку, а выловили червя в системе, спустя длительное время. Уязвимость была и ей воспользовались.

ServPonomarev

Злодеи находятся в чужой юрисдикции, поэтому словить их за руку не представляется возможным. а что касается времени публикации, естественно в открытый доступ такая информация попадает, когда из ситуации уже выжали всё возможное.

Как Вам вариант вскрыть систему обмена сообщениями, поставить под свой контроль зомби-сеть и поиметь другие полезные ништяки? Или хотя-бы выйти на заказчиков и, главное, исполнителей, и накрыть их плотным колпаком, на будущее?

c0yc

Это здорово. Но быть может, самая приоритетная цель — проникнуть в сеть ЛК. Ее злоумышленники достигли и деньги отбили. О времени между «проникли в систему\слили данные etc.» и «червь обнаружен и обезврежен» рассуждать сложно. Явно работала команда людей. Вероятно им бы и пары часов хватило на все свои злодеяния. Они знали куда «копать», скорее всего знали структуру организации итд (социальная инженерия) и следовательно знали где лежит то, что им нужно. Все провернул не Vasya777 ради лулзов а группа профессионалов, у которой были определенные цели.

ServPonomarev

Вы, конечно, правы, но не забывайте стоимость нескольких уязвимостей нулевого дня. Сдаётся мне, они стоят коллосальных денег, что-бы так просто их компрометировать. А сеть ЛК — содержит ли она секреты такого-же уровня? Вопрос…

c0yc

Вы выше написали «Касперский им интересен в качестве файрвола, защищающего ключевые системы нашей страны.» быть может уязвимость нулевого дня была использована не на 1 ЛК? Быть может атаке были подвержены другие компании или государственные структуры? У нас особо не принято кричать о взломах в государственных учреждениях. ЛК заявили спокойно о данном событии, ибо все же частное лицо. Работала группа людей, возможно организация или государственная структура другой страны. Прощупали все лазейки и проникли везде где нужно одним днём. Быть может это был лишь один из этапов кибервойны, сейчас это не редкость.