Для выявления атак и аномалий беспроводного эфира можно использовать высокотехнологичные решения (как правило дорогие), которые позволяют контролировать беспроводные сети и выявлять попытки атак. В этой статье я расскажу о двух бесплатных утилитах, которые позволят вам контролировать беспроводной эфир и оперативно реагировать на вторжения злоумышленников.

С точки зрения обеспечения безопасности отслеживание беспроводных устройств позволяет незамедлительно информировать о том, в какую точку необходимо направить сотрудников отдела безопасности. Существует масса угроз безопасности сети, которые не обнаруживаются традиционными системами IDS/IPS, поскольку их можно обнаружить только на радиочастотном уровне. В число таких угроз входят беспроводные мосты, функционирующие в соответствии с проприетарными протоколами, и устройства, функционирующие в соответствии с более ранними стандартами, например, 802.11FH, которые могут стать точкой вторжения в сеть.

К этим угрозам также относятся WiFi-устройства злоумышленников, работающие на нестандартных рабочих частотах или использующие нестандартную модуляцию. И кроме того, всегда существуют атаки типа «отказ в обслуживании», которые могут исходить от устройств подавления беспроводной сети.

Для выявления атак и аномалий беспроводного эфира можно использовать высокотехнологичные решения (как правило дорогие), которые позволяют контролировать беспроводные сети и выявлять попытки атак. К таким решениям можно отнести Cisco CleanAir. Мы же будем использовать два бесплатных решения — waidps и nzyme.

Важное замечание: для работы утилит необходимо чтобы ваш Wi-Fi адаптер мог работать в режиме монитора.

Waidps

Для обнаружения аномалий беспроводного эфира в “домашних” условиях можно использовать утилиту waidps. Это многоцелевой инструмент, созданный для аудита (тестирования на проникновение) сетей, обнаружения беспроводного вторжения (атаки WEP/WPA/WPS) а также предотвращения вторжения (остановка связи станции с точкой доступа). Кроме этого, программа будет собирать всю WiFi информацию в округе и сохранять в базах данных.

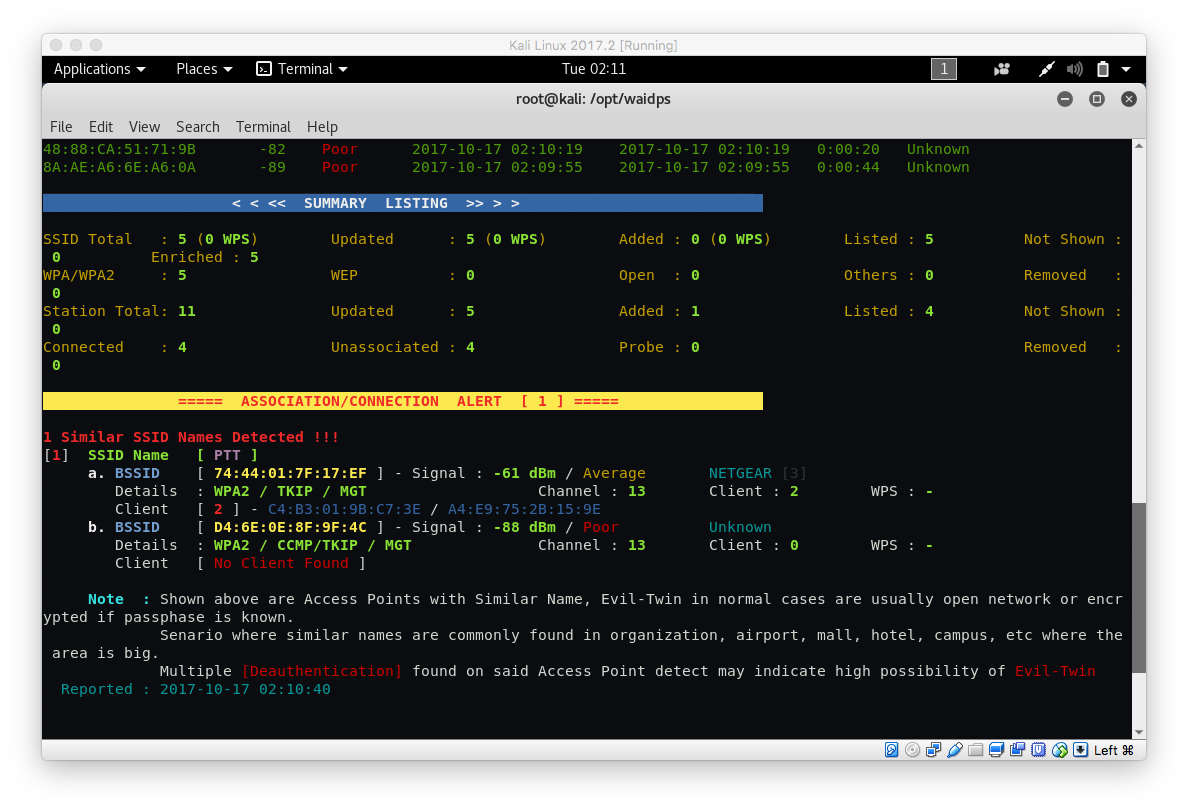

Waidps способна выявлять массовые деаутентификации, которые могут сигнализировать о возможной атаке на WPA (для перехвата хендшейка), выявлять атаки с использованием ARP запросов, с помощью Rogue AP и Evil_Twin, возможных атак перебором WPS-пина и многое другое.

Утилита сама поднимает необходимые ей интерфейсы и начитает мониторить эфир. Интересной особенностью является, что утилиту можно использовать не только для обнаружения атаки, но так же с ее помощью можно провести аудит интересующей нас AP.

Для работы утилиты необходимо дополнительно установить пакет aircrack-ng и wireshark.

Утилита мониторит беспроводной эфир и сигнализирует об аномалиях — распространенных атаках на беспроводную сеть, а также о появлении подложных точек доступа — RogueAP.

Хотя утилита и не обновлялась с 2014 года, до недавнего времени ей не было альтернатив. С помощью нескольких точек waidps можно настроить мониторинг периметра, выверив по уровню сигнала до каждой станции физическое месторасположение — для того чтобы выявлять примерное место дислокации нарушителя.

Оптимальный вариант — запустить утилиту на несколько часов чтобы снять «чистую» картину эфира для сравнения.

> Скачать утилиту

nzyme

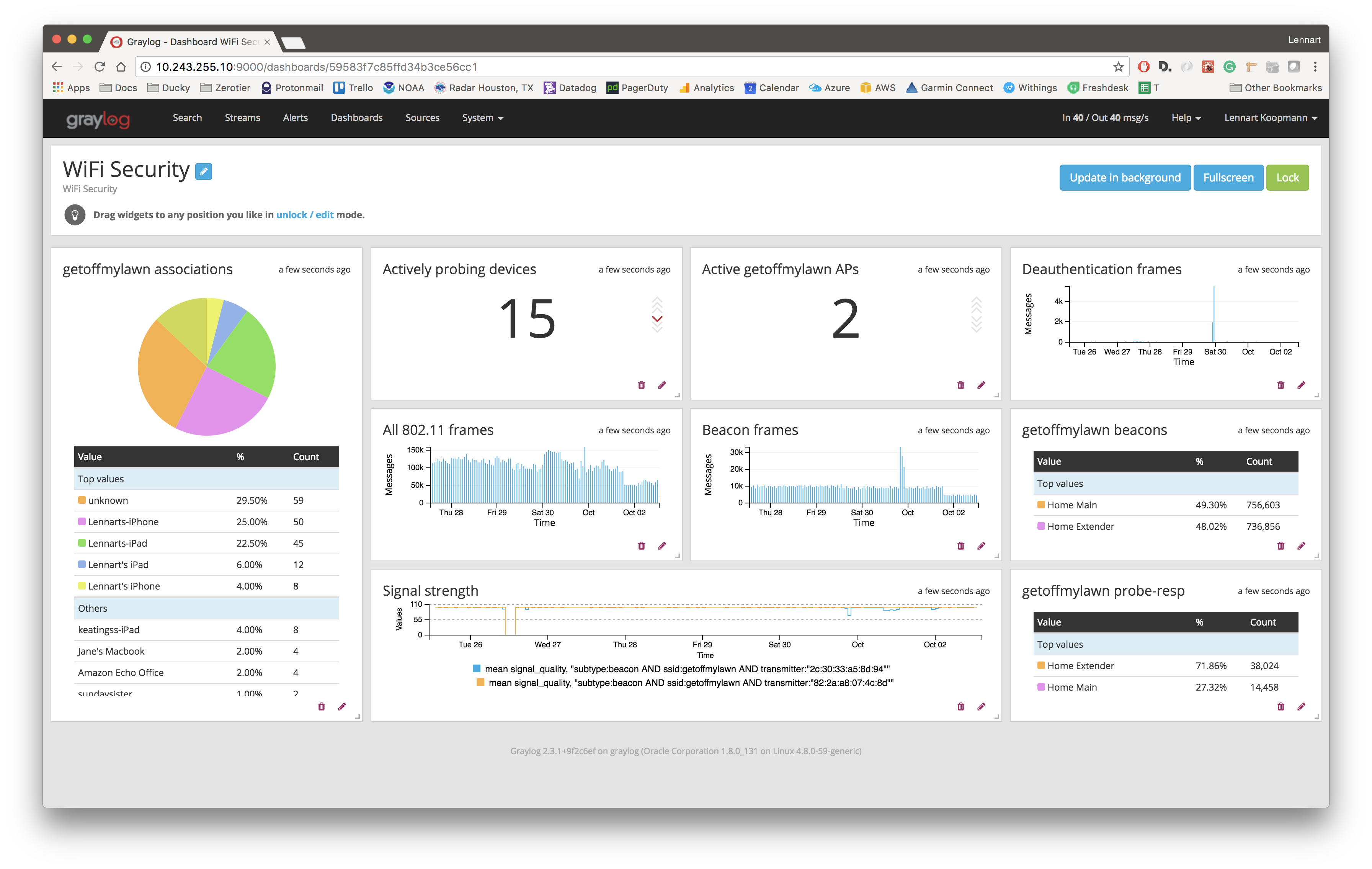

Nzyme собирает фреймы 802.11 непосредственно из эфира и отправляет их в систему управления журналом Graylog (с открытым исходным кодом), что позволяет использовать ее в качестве IDS WiFi, мониторинга и реагирования на инциденты. Для этого требуется только JVM и WiFi-адаптер, поддерживающий режим мониторинга.

Отличительной особенностью данного инструмента является изначальная «заточенность» на запуск на слабых машинах, например на Raspberry Pi. Также есть возможность запуска nzyme «из коробки » на MacBook.

Для начала необходимо сконфигурировать систему для работы, установив deb пакет или воспользовавшись jar файлом. Также необходимо настроить конфиг файл для соединения с Graylog:

nzyme_id = nzyme

channels = en0:1,2,3,4,5,6,8,9,10,11

channel_hop_command = sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport {interface} channel {channel}

channel_hop_interval = 1

graylog_addresses = %graylog IP%:12000

beacon_frame_sampling_rate = 0

Для отображения используется Graylog (можно использовать в виде виртуальной машины), что позволяет выводить информацию в красивом интерфейсе:

Несомненным плюсом утилиты является возможность просмотра устройств, вероятно скомпрометированных злоумышленниками — nzyme покажет, какие устройства имели неосторожность подключится к подложной точке доступа.

> Скачать утилиту

Заключение

Эти утилиты ни в коей мере не заменят «профессиональных» решений по защите беспроводного эфира, но тем не менее смогут дать информацию о его «чистоте».

Современное оборудование позволяет проводить постоянное активное прослушивание по всем каналам, осуществлять проверку появившихся точек по различным критериям позволяет быстро выявлять точки злоумышленников. После обнаружения генерируются соответствующие уведомления. Технология Management Frame Protection (MFP) нейтрализует атаки типа Evil Twin, так как при ее использовании в каждый беспроводной фрейм вставляется специальная подпись, и клиент с поддержкой этой фичи просто не станет аутентифицироваться на точке доступа злоумышленника.

Кроме того, можно включить активный режим сдерживания (Active Rogue Containment) и тогда при обнаружении точки злоумышленника на нее будут массово отправляться пакеты de-authentication, что не позволит к ней никому подключиться.

Для обнаружения новых точек подключенных непосредственно в локальную сеть предприятия, необходимо использовать технологию switchport tracing, в результате работы которой обнаруживается и блокируется порт на коммутаторе и точка злоумышленника теряет доступ в локальную сеть.

Также, кроме встроенного базового IDS существуют так же и адаптивные wIPS. wIPS умеют обнаруживать в том числе и использование инструментов (karma, aircrack), всплески трафика в нерабочее время, DHCP серверы атакующих, подбор ключей WEP и т.д.

Дополнение: в данный момент неизвестно, умеет ли профессиональное оборудование детектировать новый вид атак — Key Reinstallation Attacks.

Machine79

Есть еще проще вариант который давно уже используют и простому пользователю разобраться не создаст проблем, название ее WNetwatcher а описание, обзор(как с ней работать) можно узнатьздесь

Конечно она не обнаружит детальную информацию подключившегося, но покажет модель и mac адрес машины.

LukaSafonov Автор

WNetwatcher показывает тех, кто подключен к роутеру. Утилиты из статьи позволяют проводить мониторинг всего эфира.

Machine79

Я и написал что для вторжения для домашней сети хватит и его. А если речь идет о защите большой скажем офисной сети или производства то конечно одной точки мониторинга маловато будет!

dartraiden

Наверное, при условии, что MAC-адрес не изменён, в противном случае модель покажет, не имеющую отношения к реальности.

Machine79

Понятное дело! Если брать в учет все утилиты мониторинга, не только WNetwatcher, то наверное они тоже не покажут реальный мас, если его изменили? ))) Вы же не пойдете подключаться к не своей сети со своими данными открытыми? Суть в том что она обнаружит устройство и если брать в учет что она может подать сигнал на новое устройство, которое ранее не было подключено к сети! Злоумышленнику тогда надо будет подбирать мас и название устройства. А так как для каждого мас выдан определенный адрес DHCP то WNetwatcher все равно оповестит о новом устройстве в сети. Далее Вам решать!

dartraiden

Да, полезная возможность.

Я погуглил, можно даже прямо на роутере подобное настроить, надо бы и заняться.

Machine79

Единственный способ это подобрать мас такой как у одного из сети устройства, дождаться пока это устройство выйдет из сети и потом подключиться с подменным мас. Но это практически не реально и кто будет такое делать ради домашнего WiFi.

Machine79

Полезная штука!

rajven

Единственный плюс этого WNetwatcher в том, что оно может сообщать о новых подключившихся устройствах. Всё остальное банально получается по маку подключившегося девайса. А если была выполнена подмена мака, эта прога бесполезна. В статье перечислены на порядок более интересные софтины.

Machine79

Вы перефразировали то что написал! А как вы себе представляете два мака в одной сети, когда был один похожий мак? В таких случаях WNetwatcher тоже оповестит! Так что не возможно даже с подменой мака попасть не замеченным в сеть!