На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo, Whonix и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или вообще быть установлены в виде десктопной ОС.

Windows пользователи до недавнего времени были обделены (виртуальные машины не берем во внимание) такими сборками, пока не появилась волшебная коробочка — PentestBox.

PentestBox не похож на другие security-дистрибутивы, которые работают на виртуальных машинах. Идея о его создании посетила автора Aditya Agrawal после изучения статистики — более 50% пользователей, скачавших дистрибутивы, использовали Windows:

- Samurai Web Testing Framework — 66% скачавших.

- Santoku Linux — 60% скачавших.

- Parrot OS — 59% скачавших.

Что же отличает PentestBox?

Простой для использования. Скачиваем 2,5 гигабайта с сайта, распаковываем и все готово к использованию. Не такой требовательный к ресурсам, как инстанс виртуальной машины. Нет зависимостей, все утилиты, стандартые команды — все установлено. Также, установлен браузер Mozilla Firefox с самыми популярными аддонами для аудита веб-приложений.

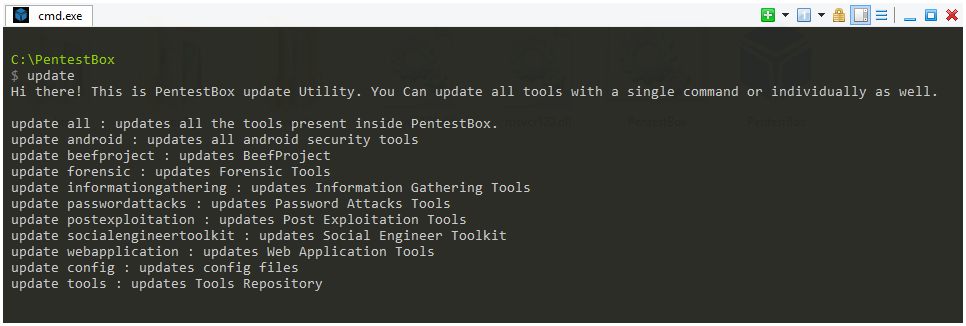

PentestBox довольно легко кастомизируется — добавляете нужные вам утилиты на python/ruby/исполняемый файл и прописываете алиасы. Обновления тоже не составят никаких сложностей. Интерфейс выполнен в виде командной строки с «классическим» зеленым шрифтом на черном фоне, олд скул.

PentestBox содержит достаточно большое количество популярных утилит, облегчающих процесс тестирования на проникновение. Утилиты разбиты по группам, облегчающим их поиск и использование — от сбора информации и разведки, веб-сканеров, bruteforce утилит до утилит анализа Android приложений и Wi-Fi.

Сборка не содержит один из основных «комбайнов», используемых специалистами по безопасности и хакерами — Metasploit framework. Автор указывает, что для установки и так существует вполне себе работающая Windows версия этого продукта, прекрасно выполняющая свое предназначение в нативном виде.

На сайте автора утилиты представлены по разделам, есть пересекающиеся позиции, поэтому я расположил утилиты, классифицировав их по методу использования/воздействия. Некоторые утилиты на оригинальном сайте содержат неверные ссылки/описания, имейте это в виду.

Сбор и анализ информации

В этом разделе собраны утилиты для предварительного исследования цели.

dirs3arch — bruteforce (перебор по словарю) директорий и имен файлов.

nikto — утилита для поиска и эксплуатации известных уязвимостей и неправильной конфигурации веб-сервера.

DirBuster — мультипоточный сканер директорий и файлов.

Angry IP Scanner — простой в использовании IP/порт сканер.

dnsrecon — утилита, облегчающая сбор информации о DNS исследуемой системы.

Instarecon — автоматизация предварительной разведки исследуемого сервера — dns зоны, whois, shodan и google запросы для поиска возможных целей для атаки.

Knock — поиск возможных поддоменов по словарю.

Nmap — network mapper, самый мощный порт-сканер. Множество режимов и вариантов использования. Легенда хак-софта.

SnmpWalk — поиск и выявление SNMP устройств.

SSLyze — выявления ошибок конфигурации SSL.

SSLScan — стойкость используемых алгоритмов SSL/TLS.

Subbrute — поиск возможных поддоменов по словарю и с помощью открытых DNS-резолверов.

Tekdefense-Automater — сбор информации об URL/IP адресе.

The Harvester — утилита для сбора информации с атакуемого узла: email, имена сотрудников, скрытые ресурсы.

Аудит веб-приложений

В этом разделе собраны практически все существующие популярные (open source) утилиты исследования уязвимостей веб-приложений.

Burp Suite — один из популярнейших инструментов для анализа уязвимостей веб-приложений. Состоит из нескольких модулей, дополняющих друг друга. Удобная утилита для автоматизации при «ручном» исследовании.

Commix — простая утилита, написанная на python для эксплуатации command injection атак.

dirs3arch — bruteforce (перебор по словарю) директорий и имен файлов.

fimap — поиск и эксплуатация Local File Include/Remote File Include уязвимостей. Может использовать google dork.

Golismero — фреймворк для тестирования веб-приложений.

IronWasp — фреймворк для поиска уязвимостей, поднятия привилегий. Содержит модуль для атаки на веб-интерфейсы WiFi роутеров.

jSQL — легкая утилита для эксплуатации sql-injection.

PadBuster — утилита для эксплуатации Padding Oracle Attack.

SqlMap — швейцарский армейский нож эксплуатации sql-injection.

Vega — платформа для тестирования безопасности веб-приложений, есть GUI.

Wpscan — одна из популярнейших утилит для поиска уязвимостей сайтов на WordPress.

Xenotix XSS — фреймворк для эксплуатации XSS уязвимостей.

Yasuo — небольшой ruby скрипт для эксплуатации уязвимостей серверной платформы.

Zaproxy — Zed Attack Proxy одна из популярнейших утилит для аудита веб-приложений.

Beef Project — мощная утилита для выполнения различных атак, эксплуатирующих XSS-уязвимости.

Утилиты для подбора паролей

Здесь собраны популярные утилиты для подбора паролей к онлайн сервисам и средства расшифровки (подбора) хешей.

CryptoHaze — быстрая, опирающаяся на технологии CUDA и OpenCL утилита для подбора MD5, SHA1, LM, NTLM хешей.

Findmyhash — утилита для поиска хешей с помощью нескольких онлайн-сервисов.

HashIdentifier — утилита для определения типа хеша.

Hashcat — одна из самых быстрых утилит (CPU) для подбора пароля из хеша.

John the Ripper — одна из самых известных мультиплатформенных утилит для перебора паролей.

Patator — набирающая популярность утилита для подбора паролей к ftp/ssh/mysql/http и многим другим.

RainbowCrack — утилита для подбора паролей с помощью радужных таблиц.

THC Hydra — одна из старейших и эффективных утилит для подбора пароля ftp/ssh/mysql/http и многим другим.

Android security

Несколько утилит и фреймворков для анализа приложений одной из самых популярных мобильных ОС.

Androguard — утилита для анализа malware приложений.

Androwarn — утилита для выявления потенциально вредоносного поведения приложений.

ApkTool — анализ зашифрованных ресурсов, ребилдинг, дебаггер.

dex2jar — конвертер .dex > .class

drozer — один из популярных фреймворков для поиска уязвимостей в Android приложениях и устройствах.

Introspy — утилита для анализа и выявления потенциальных уязвимостей.

JD-GUI — GUI утилита для анализа java исходников .class файлов.

Pidcat — утилита для анализа и ранжирования log файлов.

Jad — консольная утилита для извлечения исходного кода из .class файлов.

Smali/Baksmali — средство для анализа и работы с dalvik инстансами.

Стресс-тестинг

Утилиты воздействия на атакуемые приложения и устройства.

Doona — утилита для проверки приложений на переполнение буфера.

Termineter — фреймворк для тестирования измерительных приборов, работающих по протоколам C1218 и C1219.

THC-SSL-DOS — утилита для тестирования конфигурации сервера к SSL renegotiation.

Форензика

Утилиты для сбора «цифровых доказательств», криминалистического анализа, сбора доказательной базы.

Autopsy — фреймворк для извлечения удаленных файлов, веб-серфинга и т.д.

Bulk Extractor — сканирование и анализ файлов, папок, построение гистограмм по полученным данным.

CapTipper — выявление вредоносного HTTP трафика, анализ .pcap файлов.

DumpZilla — утилита для извлечения информации из браузеров Firefox, Iceweasel и Seamonkey.

Loki — утилита для обнаружения присутствия т.н. цифрового оружия и вредносного кода, распространяемого в ходе APT (таргетированных атак).

PDF tools — поиск и выявление подозрительных объектов в PDF документах, анализ элементов PDF.

PeePDF — анализ объектов, элементов и потоков, содержащихся в PDF файлах.

Origami — утилита для анализа и работы с зараженными pdf (используемыми для drive-by атак).

pype32, pyew, pedump — утилиты для работы с PE/PE+ файлами.

RAT Decoders — извлечение конфигурационных данных из популярных систем удаленного управления (здесь в контексте бэкдоров).

rekall — утилита для извлечения и анализа информации из RAM.

Volatility — мощный фреймворк для сбора и анализа артефактов, извлеченных из RAM.

WiFi

Утилиты для атаки беспроводных сетей. (Проведение такого рода атак в Win среде довольно сомнительное, могут потребоваться существенные танцы с бубном, я вас предупредил:)

Aircrack-ng — пакет утилит для мониторинга, анализа и атаки окружающих вас беспроводных сетей.

Wifi Honey — утилита для создания Rogue AP — поддельных точек доступа.

Разное

В этом разделе все остальное, в основном для локальных атак.

SET — Social Engineer Toolkit, платформа для проведения социотехнических методов атаки.

SSlStrip — проксирующий сервер для даунгрейда и перехвата HTTPS траффика.

Responder — поддельный сервер для перехвата HTTP/SMB/MSSQL/FTP/LDAP авторизаций.

UrlCrazy — утилита для проведения фишинговых атак.

Wireshark — мощный анализатор траффика (сниффер).

LaZagne — утилита, для извлечения локально сохраненных паролей — из браузеров, ftp-клиентов, WiFi и прочего.

JavaSnoop — утилита для тестирования Java приложений.

OLLY Debugger — Win32 отладчик с огромным количеством необходимых функций, плагинов и настроек.

Radare2 — набор утилит для работы с бинарными данными, реверсинга.

DNSChef — DNS прокси для перехвата и фильтрации запросов.

Ettercap — сетевой сниффер, с возможностью атак на изменение записей ARP таблицы.

Заключение

Проект очень перспективный в виду возможности добавлять свои модули и хорошего изначального набора opensource/free инструментов. Можно довольно комфортно работать в этой экосистеме — есть atom, vim, браузер, работают большинство linux-команд. Если он для вас чересчур избыточный, можете кастомизировать его по своему вкусу, оставив и добавив только необходимые вам инструменты, которые можно всегда иметь под рукой, например, на USB флешке.

Комментарии (16)

dgu_minsk

24.06.2015 18:04+2Спасибо за наводку. Проект очень интересный, а главное удобный. Так сказать готовая лаборатория для пентестинга. Вот только либо у меня руки кривые, либо есть недостатки следующего плана:

При стандартной установке (скачал, распаковал, запустил) не применяются алиасы. Т.е. у меня на винде стоит firefox, при запуски из консоли команды firefox, по идее должна запуститься portable версия со всякими плагинами, но у меня открывается мой стандартный лис с моими настройками.

Также например утилита nikto (вообще выкидывает ошибку плана «portableshell» не является внутренней или внешней

командой).

sqlmap запускается, но как мне кажется, толкьо благодаря тому, что у меня стоит питон и он запускает через мой интерпритатор.

Короче пока что у меня вот такого плана вопросы по использованию. Возможно, все-таки, что-то я недопонял либо не так сделал.

Но все равно огромное спасибо за наводку (повторюсь)

lukasafonov Автор

24.06.2015 18:23+5Некоторые программы видимо неверно прописаны, portable firefox у меня стал стартовать после перемещения папки pentestbox в корень C. SqlMap у меня запускается без установленного интепритатора. Есть некоторые недочеты, можно описать автору на форуме/в почте или твиттере.

dgu_minsk

24.06.2015 18:35+4Кстати да, почитал документацию, там ясно сказано, что надо ставить в корень C: (не углядел). Перенесу папку и буду тестить

lukasafonov Автор

24.06.2015 18:49+5Ставьте в корень C (или прописывайте пути), обновляйте (update all), перезапускайте и nikto должна работать.

ttf

26.06.2015 14:46+2Также например утилита nikto (вообще выкидывает ошибку плана «portableshell» не является внутренней или внешней

командой).

Ошибка в файле C:\PentestBox\config\init.bat в переменной PATH. В куске "%pentestbox_ROOT\bin\Perl\c\bin" пропущен символ %. Должно быть "%pentestbox_ROOT%\bin\Perl\c\bin"

dcc0

24.06.2015 19:19-10Какие еще отличия от популярных дистрибутивов Linux, кроме «классическим» зеленым шрифтом на черном фоне, олд скул».?

Что из утилит пользователь не сможет установить из репозитатария?

Перевод собственного дистрибутива для загрузки с флешки с тем же набором программ или диска — это две-три команды.

А если пользователь это сделать не может, то 50% программ в этом дистрибутиве ему не пргодятся?

И тогда вопрос, зачем пользователю дистрибутив out of black box?lostpassword

24.06.2015 22:44+5Как я понял из новости, главное отличие от популярных дистрибутивов Linux заключается в полном отсутствии необходимости установки популярных дистрибутивов Linux.)

Многие пользователи Windows, думаю, это оценят. Вот, например, лично я вырос на окошечках и в шелле чувствую себя не очень уютно. Держать включенной виртуалку накладно по ресурсам; держать рядом включенный ноут с Kali тоже не слишком удобно.

Так что если это все еще и нормально работает — интересно будет посмотреть.

А, и еще — в идеале я бы вообще все под Windows только и смотрел, да косяк в том, что бОльшая часть утилит только под Linux заточена, и под Win либо версии нет, либо есть сильно урезанная.

dcc0

25.06.2015 10:50-7Повторю еще раз, если человек не в состоянии собрать загрузочную флешку с данным набором программ, то добрая половина из этих средств ему не понадобится.

Если Вы не работаете в шелле, то все это Вам вообще не нужно.

Disen

25.06.2015 08:36+4Странно, что в сборке отсутствуют такие «килл-фичи» под Windows, как каин и интерцептер-нг.

lukasafonov Автор

25.06.2015 10:22+4Вы можете сами добавить необходимый инструментарий или написать автору и он это сделает. Про intrercepter-ng он ответил:

interceptor-ng is a great tool but antivirus is flaggin it ,it will create if i will include it

Security_Lab

25.06.2015 09:45Статья хорошая, хотя лично я ничего нового не узнал.

Вот, Вам на первое время хватит:

Много интересного и познавательного.

devteev.blogspot.ru/

carnal0wnage.attackresearch.com

www.room362.com/blog

www.slideshare.net/mubix

www.slideshare.net/chrisgates

diablohorn.wordpress.com

webstersprodigy.net/

www.pentestgeek.com

www.darkoperator.com

www.ampliasecurity.com/research

pentestmonkey.net/

blog.strategiccyber.com/

markgamache.blogspot.ru/

www.labofapenetrationtester.com

passing-the-hash.blogspot.ru/

pen-testing.sans.org/blog/, computer-forensics.sans.org/blog/ (и остальные блоги от SANS)

www.netspi.com/blog

www.fishnetsecurity.com/6labs/blog

blog.commandlinekungfu.com/

dcc0

Собирал я что-то подобное лет 5 назад, на базе Gentoo.