Как Zyxel Cloud помогает локальному шлюзу отражать угрозы.

Говоря о безопасности (и не только в ИТ) принято пугать потребителя.

«Вот придут злые хакеры и взломают сеть. Поэтому надо-надо-надо… и дальше длинный список всего что надо купить, настроить заказать, провести, и, главное, выделить на это много-много денег.»

В Интернет гуляют страшные истории о таинственных похищениях «клиентских баз», вызвавших полный крах компании.

На самом деле покупка чужой базы данных о клиентах — это всего лишь одна из дополнительных возможностей улучшить бизнес, но никак не панацея от плохой выручки. Эту возможность ещё надо суметь реализовать с выгодой для себя.

Но в то же время существуют реальные угрозы, с которыми может столкнуться любая организация, любой человек.

Что может случиться?

Во-первых, любой взлом, даже простое обезображивание сайта — это удар по репутации. Существует вполне обоснованное мнение, что, если ИТ-инфраструктура организации легко взламывается, а руководство «и ухом не ведёт и глазом не моргнёт» — значит, с этой организацией в целом что-то не так…. С некоторой оговоркой что-то подобное можно сказать о беспечных людях, которые не задумываются о проблемах безопасности.

Особенно неприятно, когда, пользуясь вашим именем, к вашим партнёрам приходят непонятные люди и пытаются обстряпать свои нехорошие дела.

Потому что, когда обман вскроется, подозревать будут не каких-то скрытых врагов, а в первую очередь именно вас. Самое простое — обвинить в преступлении одну из пострадавших сторон, чьим честным именем воспользовались.

Даже при использовании официальных источников информации есть масса возможностей для мошенничества, а если злоумышленник получает доступ к внутренним документам, счетам и так далее — тут жди беды.

Во-вторых, нарушения в системе безопасности — это банальные кражи денег со счётов (в том числе с зарплатных карт сотрудников). Тут и комментировать нечего.

В-третьих, это простая попытка устранить конкурентов.

Выше рассматривался пример с копированием клиентской базы.

Но может быть гораздо хуже, когда перехватывают не клиентов, а поставщиков.

Потому что клиентов может быть много, а налаженных связей по поставкам — порой «раз два и обчёлся».

Разумеется, вторжение извне — это далеко не единственная опасность. Обиженные сотрудники способны нанести не меньше вреда, чем внешние злоумышленники. Однако плохая защита сети может оказать неоценимую помощь как для внутренних, так и для внешних «деятелей» в их коварных замыслах.

Чем поможет «облако»?

В нашем неспокойном мире число всяких защитных механизмов растёт и пополняется пропорционально количеству возникающих угроз. Разумеется, чтобы это всё обеспечить, требуется всё больше мощностей.

Как обычно, есть различные пути реализации.

Самый простейший вариант — ограничиться локальным шлюзом

Суть данного подхода заключается в том, чтобы выполнять все операции строго на локальном устройстве защиты — шлюзе, маршрутизаторе, сервере и так далее.

Разумеется, его придётся всё время усиливать, в том числе — модернизировать аппаратную часть. И в один прекрасный день его придётся заменить.

Рисунок 1. Локальная защита сети.

При сосредоточении всех средств защиты на локальном устройстве это только выглядит так, что любая мелочь находится под неусыпным присмотром.

Как выясняется, под контролем находится далеко не всё. Самая большая проблема в том, что нельзя с точности предугадать возникновение новых угроз, а следовательно — нельзя спланировать график и затраты на обновление.

Оказаться с устаревшим оборудованием, которое уже НЕ соответствует новым требованиям — вполне реальная перспектива.

И тут возникает ещё один интересный момент — модернизировать или заменять необходимо все (!) шлюзы в сети. Если 90% оборудования готово справиться с возросшей нагрузкой, а 10% — не готово, это значит, что данная система защиты попросту не готова к новым угрозам, вне зависимости от процентных соотношений.

А может вынести всю защиту на внешние ресурсы?

Такая модель защиты существует достаточно давно. Например, некоторые Интернет-провайдеры предлагают услугу по проверке трафика.

Рисунок 2. Защита на стороне Интернет-провайдера.

При таком подходе есть одно неоспоримое преимущество: «отдал и забыл» и параллельно с этим возникает множество недостатков: например, может не устраивать цена, используемые средства и уровень защиты, общая производительность системы («Интернет вдруг начал тормозить») и так далее.

И благодаря этим недостатком «отдать и забыть» не получается. Приходится «отдать» и ещё что-то постоянно контролировать, писать заявки и т.д.

Но самая большая неприятность, которая порой возникает — это слабое управление внешними услугами. Допустим, антивирус на шлюзе провайдера блокировал нужный и полезный файл. Взаимодействие «по телефонному звонку» или через написание слёзных писем по e-mail: «Пожалуйста, будьте любезны, верните мне присланный файл», — это для нормальной работы совсем не подходит.

Соответственно, провайдер должен предоставить удобный инструмент по полному управлению сервисом, который должен работать исключительно надёжно. Но понимание «полноты», «удобства» и «надёжности» у поставщика и потребителя услуги могут существенно отличаться.

По той же причине использование других служб «от провайдера», например, блокировка нежелательных ресурсов, тоже может подойти далеко не всем.

Но вне зависимости от предоставленных удобств, защита сети организации на стороне провайдера так или иначе находится в чужих руках и зависит от множества факторов, включая добросовестность и квалификацию конкретного человека, который будет этим заниматься.

И тут возникает интересная идея:

«А нельзя ли практически весь набор функций по защите оставить за собой, отдав «на сторону» наиболее затратные операции? И при этом избавиться от пресловутого «человеческого фактора», максимально автоматизировав все процессы?»

На помощь приходит «облачное» решение

Попробуем раздробить нашу систему защиты на отдельные функции, при этом каждую из них либо оставляем на локальном устройстве, либо отправляем для обработки на внешний ресурс — в «облако».

Рисунок 3. Защита с неиспользованием «облачной» поддержки.

Например, для детальной проверки файла на вредоносную составляющую требуется дополнительные аппаратные ресурсы. Поэтому будет разумнее отдать подозрительный файл на проверку в «облако».

При этом результат проверки «облако» может сохранить и использовать повторно. Если контрольная сумма при следующем запросе на этот же файл совпадает, то вердикт выносится без затрат на проверку.

Обратите внимание: все (!) необходимые элементы управления, находятся на локальном устройстве и, что называется, всегда под рукой. В «облако» переносятся только автоматизированные процессы проверки. Стоит отметить, что вся процедура такого взаимодействия много раз выверена и отработана.

При этом анонимность выше, чем при проверке у провайдера. Выглядит это так: в «облако» поступает файл и или даже кусок файла без каких-либо «читабельных» с точки зрения человека опознавательных данных. Используется шифр, по которому система сама определяет откуда этот файл пришёл, и что с ним делать.

С облачной системой проверки локальное устройство всегда на связи с внешним сервисом и получает доступ к самым свежим сигнатурам, алгоритмам и другим инструментам для защиты сети.

Готовое решение — межсетевой экран Zyxel ZyWALL ATP200 с облачными сервисами безопасности

На самом деле это довольно простое с точки зрения устройство, которое может установить и настроить любой сисадмин.

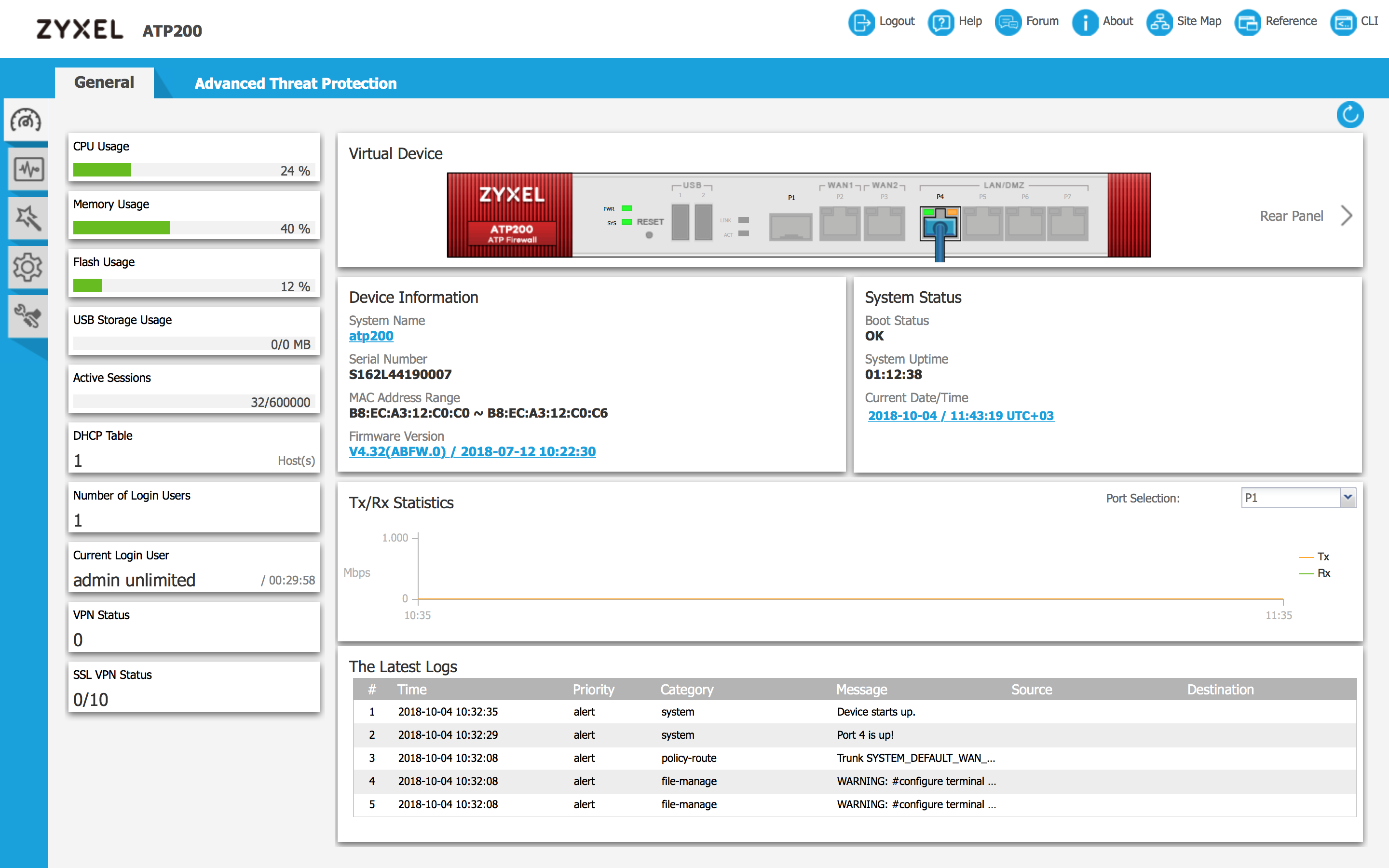

Рисунок 4. Web-интерфейс для настройки межсетевой экран Zyxel ZyWALL ATP200 с облачными сервисами безопасности.

Рассмотрим некоторые технические детали решения на базе межсетевого экрана Zyxel ZyWALL ATP200 в сочетании с облачным сервисом безопасности Zyxel Cloud.

Интеллект облака Zyxel Cloud идентифицирует неизвестные файлы на всех межсетевых экранах ZyWALL ATP, которые используются по всему миру, и сохраняет всю информацию о каждой новой обнаруженной угрозе.

Он систематизирует результаты в базе данных Cloud Threat Database и ежедневно пересылает на все ATP обновления.

С каждой атакой в базе данных накапливается всё больше полезной информации о потенциальных угрозах, что повышает уровень защиты, в том числе и за счёт возможности анализировать трафик на предмет потенциальных угроз.

Таким образом происходит машинное обучение облака и Zyxel Cloud постоянно адаптируется к новым атакам.

Для применения полученных знаний вместе с Zyxel ZyWALL ATP200 в сочетании с Zyxel Cloud поставляется целый набор мощных средств, в частности, многоуровневую защиту Multi-Layer Protection. Доступны следующие сервисы и функции:

- Malware Blocker — помимо традиционной защиты в режиме потокового антивируса данный модуль ежедневно синхронизируется с базой данных Cloud Threat Database, поэтому защита от вредоносного кода в ATP не ограничивается только локальным уровнем, а благодаря глобальному обмену через облако обеспечивает комплексную защиту на глобальном уровне;

- Application Security — включает в себя функции Application Patrol и Email Security, которые не только блокируют кибератаки, но и обеспечивают настраиваемый контроль для оптимизации трафика приложений и блокирования нежелательных приложений;

- Intrusion Prevention (IDP) — выполняет углубленную проверку для блокирования слабых мест в защите приложение и использующих эти слабые места атак, обеспечивая полную безопасность;

- Sandboxing —изолированная среда в облаке, куда помещаются подозрительные файлы для идентификации новых типов вредоносного кода, что значительно усиливает защиту от атак zero-day;

- Web-Security — включает в себя функции Botnet Filter и Content Filter, обеспечивающие проверку адресов как URL, так и IP с использованием синхронизируемых с облаком категорий адресов, который могут эволюционировать с ростом облачной базы;

- Geo Enforcer — может ограничивать доступ из тех стран, где чаще всего возникают угрозы, и выяснить географический адрес инициатора или потенциальной жертвы атаки с помощью преобразования GeoIP IP-адресов в физические адреса;

- SecuReporter — выполняет комплексный анализ журналов с корреляцией данных и выдает отчеты по заданным пользователям параметрам. Это необходимый инструмент для провайдеров сервисов.

Разумеется, в короткой статье нельзя описать всё множество полезных функций, которые появились в арсенале для защиты сети благодаря Zyxel Cloud.

В следующей статье на эту тему мы более подробно расскажем о каждом из используемых методов защиты. Ясно одно — на начальном этапе обычные «необлачные» средства неплохо защищают периметр сети, но с ростом требований «облачные» ресурсы значительно расширяют возможности в плане обеспечения безопасности.

Источники

[1] Страница на сайте Zyxel, посвящённая межсетевому экрану Zyxel ZyWALL ATP200 с облачными сервисами по безопасности.

[2] Статья «Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 3».

safari2012

а ужин залей в бэкап?