Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 и iPhone X.

Месяц назад журналист издания Forbes наглядно продемонстрировал (не)надёжность биометрической защиты в устройствах потребительского класса. Для теста он заказал гипсовую 3D-копию своей головы, после чего попытался с помощью этой модели разблокировать смартфоны пяти моделей: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 и iPhone X.Гипсовой копии оказалось достаточно для снятия блокировки четырёх из пяти протестированных моделей. Хотя iPhone не поддался на обманку (он сканирует в ИК-диапазоне), но эксперимент показал, что распознавание лиц — не самый надёжный метод защиты конфиденциальной информации. В общем, как и многие другие методы биометрии.

В комментарии представители «пострадавших» компаний сказали, что распознавание лиц делает разблокировку телефонов «удобной», но для «самого высокого уровня биометрической аутентификации» рекомендуется применять сканер отпечатка пальца или радужной оболочки глаза.

Эксперимент также показал, что для реального взлома недостаточно пары фотографий жертвы, потому что они не позволят создать полноценную 3D-копию черепа. Для изготовления приемлемого прототипа требуется съёмка с нескольких углов при хорошем освещении. С другой стороны, благодаря социальным сетям сейчас есть возможность получить большое количество подобного фото- и видеоматериала, а разрешение камер увеличивается с каждым годом.

Другие методы биометрической защиты тоже не лишены уязвимостей.

Отпечатки пальцев

Системы для сканирования отпечатков пальцев получили распространение в 90-е годы — и тут же подверглись атаке.

Системы для сканирования отпечатков пальцев получили распространение в 90-е годы — и тут же подверглись атаке.В начале 2000-х хакеры отточили механизм изготовления искусственных силиконовых копий по имеющемуся рисунку. Если наклеить тонкую плёнку на собственный палец, то можно обмануть практически любую систему, даже с другими сенсорами, которая проверяет температуру человеческого тела и удостоверяется, что к сканеру приложен палец живого человека, а не распечатка.

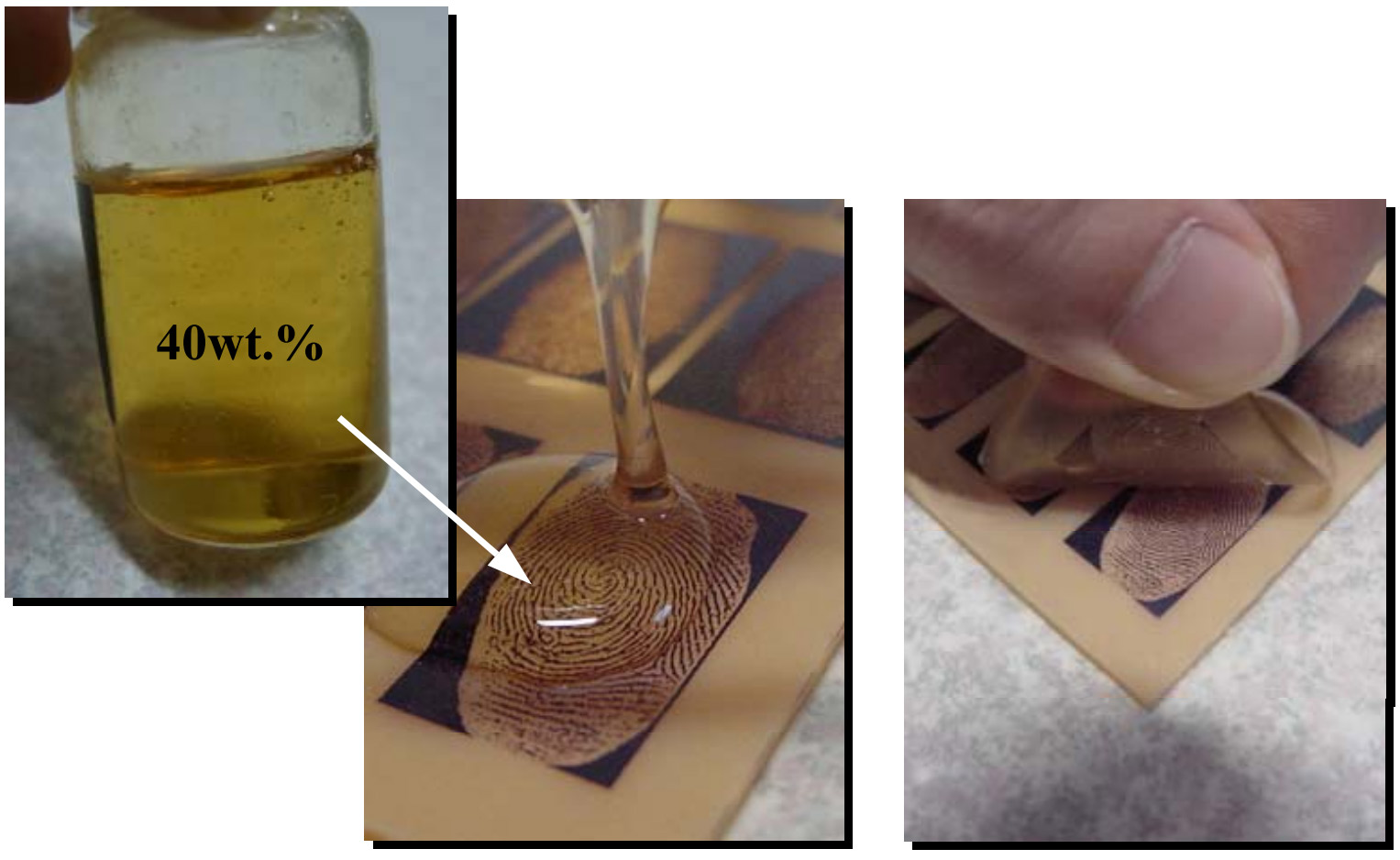

Классическим руководством по изготовлению искусственных отпечатков считается руководство Цутому Мацумото от 2002 года. Там подробно объясняется, как обработать отпечаток пальца жертвы с помощью графитового порошка или паров цианоакрилата (суперклей), как затем обработать фотографию перед изготовлением формы и, наконец, изготовить выпуклую маску с помощью желатина, латексного молочка или клея для дерева.

Изготовление желатиновой плёнки с дактилоскопическим рисунком по контурной пресс-форме с отпечатком пальца. Источник: инструкция Цутому Мацумото

Самая большая сложность в этой процедуре — скопировать настоящий отпечаток пальца. Говорят, самые качественные отпечатки остаются на стеклянных поверхностях и дверных ручках. Но в наше время появился ещё один способ: разрешение некоторых фотографий позволяет восстановить рисунок прямо с фотографии.

В 2017 году сообщалось о проекте исследователей из Национального института информатики Японии. Они доказали возможность воссоздания рисунка отпечатка пальца с фотографий, сделанных цифровым фотоаппаратом с расстояния в три метра. Ещё в 2014 году на хакерской конференции Chaos Communication Congress продемонстрировали отпечатки пальцев министра обороны Германии, воссозданные по официальным фотографиям высокого разрешения из открытых источников.

Другая биометрия

Кроме сканирования отпечатков пальцев и распознавания лиц, в современных смартфонах пока массово не используются иные методы биометрической защиты, хотя теоретическая возможность есть. Некоторые из этих методов прошли экспериментальную проверку, другие внедрены в коммерческую эксплуатацию в различных приложениях, в том числе сканирование сетчатки глаза, верификация по голосу и по рисунку вен на ладони.

Но у всех методов биометрической защиты есть одна фундаментальная уязвимость: в отличие от пароля, свои биометрические характеристики практически невозможно заменить. Если ваши отпечатки пальцев слили в открытый доступ — вы их уже не поменяете. Это, можно сказать, пожизненная уязвимость.

«По мере того, как разрешение камеры становится выше, становится возможным рассматривать объекты меньшего размера, такие как отпечаток пальца или радужная оболочка. [...] Как только вы делитесь ими в социальных сетях, можете попрощаться. В отличие от пароля, вы не можете изменить свои пальцы. Так что это информация, которую вы должны защитить». — Исао Эчизен, профессор Национального института информатики Японии

Стопроцентной гарантии не даёт никакой метод биометрической защиты. При тестировании каждой системы указываются в том числе следующие параметры:

- точность (несколько видов);

- процент ложноположительных срабатываний (ложная тревога);

- процент ложноотрицательных срабатываний (пропуск события).

Ни одна система не демонстрирует точность 100% с нулевым показателем ложноположительных и ложноотрицательных срабатываний, даже в оптимальных лабораторных условиях.

Эти параметры зависят друг от друга. За счёт настроек системы можно, к примеру, увеличить точность распознавания до 100% — но тогда увеличится и количество ложноположительных срабатываний. И наоборот, можно уменьшить количество ложноположительных срабатываний до нуля — но тогда пострадает точность.

Очевидно, сейчас многие методы защиты легко поддаются взлому по той причине, что производители в первую очередь думают об удобстве использования, а не о надёжности. Другими словами, у них в приоритете минимальное количество ложноположительных срабатываний.

Экономика взлома

Как и в экономике, в информационной безопасности тоже есть понятие экономической целесообразности. Пусть стопроцентной защиты не существует. Но защитные меры соотносятся с ценностью самой информации. В общем, принцип примерно такой, что стоимость усилий по взлому для хакера должна превосходить ценность для него той информации, которую он желает получить. Чем больше соотношение — тем более прочная защита.

Если взять пример с гипсовой копией головы для обмана системы типа Face ID, то она обошлась журналисту Forbes примерно в $380. Соответственно, такую технологию имеет смысл применять для защиты информации стоимостью менее $380. Для защиты копеечной информации это отличная технология защиты, а для корпоративных торговых секретов — никудышная технология, так что всё относительно. Получается, что в каждом конкретном случае нужно оценивать минимально допустимую степень защиты. Например, распознавание лиц в сочетании с паролем — как двухфакторная аутентификация — уже на порядок повышает степень защиты, по сравнению только с распознаванием лиц или только одним паролем.

В общем, взломать можно любую защиту. Вопрос в стоимости усилий.

Специальное предложение GlobalSign: СКИДКА 50% на сертификаты Wildcard.

Комментарии (50)

Olegtrombone

14.01.2019 11:08+1Мои дочки-близнецы без проблем проходят биометрическую защиту айфона. Достаточно дать доступ одной — лицо второй тоже «удовлетворяет» проверке и снимает блокировку с телефона.

advan20092

14.01.2019 18:03Сразу говорилось, что Face ID для детей младше определенного возраста не подходит. Ну и для близнецов тоже, если им есть что скрывать друг от друга

AndreDeBonk

14.01.2019 21:06Дело не в близнецах и даже не в возрасте.

Два друга — братья, не сильно похожи друг на друга, но айфон разблокируется :)

Это просто сырая технология.

snnrman

15.01.2019 08:59Причем тут технология? Я абсолютно уверен, что дело было так — внесли лицо одной девочки, вторая пыталась разблокировать, система попросила ввести пароль->два лица внесено в базу. RTFM.

AndreDeBonk

15.01.2019 13:45Имея (или даже не имея) позитивный опыт с разблокировкой, Вы считаете его единственным возможным.

Такая уверенность называется ограниченностью восприятия. Ваше право так существовать, но с точки зрения дискуссии такой собеседник является баластом.

Ведь итог диалога с Вами это «абсолютная уверенность» с Вашей стороны, которая противоречит моему опыту. Так как становиться адептом веры в snnrman я не планирую, то единственный оставшийся вариант — счесть шутом.

MikeVC

14.01.2019 11:52Пока еще ничего лучше пароля не придумали. И врятли придумают.

Как и лучше клавиатуры способа ввода пока нет.

sic

15.01.2019 06:39Пароль надежнее, если не предполагается вводить его в публичных местах. Иначе простая видеозапись его полностью раскрывает (при статической клавиатуре — с любого ракурса, при рандомизируемой — со всех углов обзора дисплея).

MikeVC

15.01.2019 07:00Все нормально.

Если просто подсматривают, можно набрать так, что никто ничего не поймет.

Только запись на видео с последующим разбором.

Да и при подозрении что подсмотрели / записали, пароль или ПИН всегда сменить можно.

А вот «пальчики» не сменишь. А «снять» их очень легко.

sic

15.01.2019 07:39Только если пользователь понял, что за ним подсматривают. И, конечно, я как основной вектор представлял видеозапись + разбор. Не так и сложно пройти мимо набирающего пароль хотя бы с телефоном в режиме записи в нагрудном кармане. Есть камеры наружного наблюдения с хорошим разрешением и неочевидными локациями. Дальше одно из двух — либо меняешь пароль после каждого выхода на улицу, либо очень быстро начинаешь мириться с тем, что подозрения, скорее всего, необоснованы.

Пальчики не сменишь. Но вот в идеале, если бы все работало правильно, то пальчики действительно нужно было бы снять (!), а не «снять», для получения доступа, а это уже по крайней мере очень заметно и весьма противозаконно.

MikeVC

15.01.2019 07:46Проходящий чел весьма заметен. Камеры тоже, можно рукой прикрыть. И товарисча который прижимается у банкомата можно попросить отойти.

Да и смена пароля помогает.

А вот биометрия…

Достаешь пальчик из пакетика… Или глазик на карандашике… :)

sic

15.01.2019 07:55То есть в людных местах все равно лучше пароли не набирать. Сейчас вот, к примеру, это просто противозаконно, но в 2013 можно было за пару копеек приобрести с китайских барахолок очки с скрытой HD камерой. И это действительно работало уже тогда, с расстояния в метр эти очки не выглядели подозрительно вот совсем, а качество записи позволяло ну если не пиксель в пиксель, то с должным уровнем экстраполяции все детали получить.

Вот это скорее к тому, что биометрия просто плохо работает (пока).

Diordna

15.01.2019 07:062 3 и более стадий введения пароля могут усложнить ситуацию — аналог дверь с множеством замков, но мало кто захочет с эиим возиться.

sic

15.01.2019 07:46Вообще ввод пароля — это в любом случае один фактор, даже если он будет разбит на несколько стадий, в целом никакой безопасности это не добавляет. Вот комбинация пароля, биометрии, NFC токенов (например, в виде кольца) — другое дело, но с этим действительно неудобно (а потому и мало кто хочет) возиться.

Для дверей с несколькими типами замков примерно так же идея, хорошо отсеивает даже тех медвежатников, которые прекрасно овладели мастерством взлома одного конкретного типа замков. Несколько однотипных замков для этих целей ставить бессмысленно.

Pro-invader

14.01.2019 11:56Думаю, что сканер сетчатки надежнее, чем FaceID будет. У Note8 он есть, работает шустро, в т.ч в темноте, близнецы не пройдут.

stanislavkulikov

14.01.2019 12:46Как показали ребята из Chaos Computer Club, обмануть сканер сетчатки ещё проще. Достаточно иметь обычный цветной принтер, контактную линзу и сделать одну фотографию глаза.

Pro-invader

14.01.2019 12:52Извиняюсь, у Note8 сканер радужки, а не сетчатки. Как с ним дела обстоят?

Desavian

14.01.2019 14:15о сканере радужки и речь, предыдущий постер просто ошибся =)

вот кусок заметки про взлом

Флагманский смартфон Samsung Galaxy S8 получил не только датчик отпечатка пальцев, но и сканер радужной сетчатки глаза, который, по словам представителей компании, является более надежным средством биометрической идентификации владельца. Однако представителям немецкого хакерского сообщества Chaos Computer Clubs (ССС) удалось сравнительно легко обмануть сканер устройства Samsung.

Как выяснили хакеры, для этого достаточно сделать цифровую фотографию глаза в ночном режиме съемки или отключив на камере инфракрасный фильтр. После небольшой обработки, которая может включать изменение яркости и контрастности, фотографию глаза нужно распечатать на лазерном принтере (авторы исследования иронично отмечают, что наилучшего результата им удалось добиться при помощи принтеров Samsung), а затем поместить на зрачок обычную контактную линзу и показать фотографию сканеру смартфона для разблокировки.

вот ответ гнусмаса

«Нужна фотография сетчатки высокого разрешения, сделанная на ИК-камеру, контактные линзы и сам смартфон. В ходе внутреннего расследования было установлено, что добиться результата при использовании такого метода невероятно сложно»

Предполагаю что переводчики интервью накосячили и назвали сканер радужки «сканер радужной сетчатки глаза» из-за чего и возникло недопонимание =) ибо в Galaxy S8 все-таки сканер радужки =)

Pro-invader

14.01.2019 14:21Как выяснили хакеры, для этого достаточно сделать цифровую фотографию глаза в ночном режиме съемки или отключив на камере инфракрасный фильтр.

Не думаю, что это просто сделать в условиях реального взлома, а не лабораторного, при том, что фотография глаза должна быть достаточно детальной.

Desavian

14.01.2019 15:17Согласен, но речь идет именно о механизме обхода при наличии данных. Суть в том, что если откуда-то утекла данная цифровая фотка глаза, неважно где она и когда была сделана, с ее помощью можно обойти защиту без наличия оригинального носителя, хм, глаза.

Tangeman

14.01.2019 22:19если откуда-то утекла данная цифровая фотка глаза

Только если она утекла в оригинальном виде. Если это хэш (fuzzy или обычный), то успехов в восстановлении оригинальной фотки.

При нормальном раскладе, биометрические данные не должны хранится в оригинальном виде, а только в пост-обработанном виде, который позволяет их сравнивать с оригиналом. Многие сканнеры отпечатков сканнеров работают именно по такому принципу, подозреваю что другая биометрика тоже. Красть такие данные имеет смысл только если злоумышленник намерен сам идентифицировать жертв, а вот подделать что-то он не сможет, разве что банальным брут-форсом, генерируя картинки или подставляя имеющиеся.

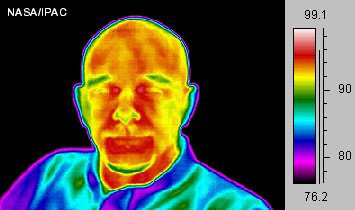

Следующим этапом (хотя прототипы есть и сейчас) будет сочетание обычной биометрики со вспомогательными данными — т.е. при сканировании лица, к примеру, будет ИК-сканирование (тепловизор), который сразу отметёт фотографии и маски. Можно, конечно, сделать маску которая «прогреется» на лице, но это не так просто. Такой же метод + «сигналы жизни» можно применить и к отпечаткам пальцев/рук — т.е. ИК-скан + объёмный скан + пульс и насыщение крови кислородом (как у медицинских пульсометров, правда, простым прикладыванием пальца уже не обойтись).

В общем, есть куда развиваться, так что не всё так плохо.

advan20092

14.01.2019 18:13+1Я регулярно снимаю репортажи зеркальной камерой 24МП (не очень много по современным меркам) с объективом 70-200 (не самым длинным по ФР). Часто на фотографиях отлично видны контактные линзы у людей, не то что рисунок радужки. Фотографы чаще всего фокусируются по глазам, так что они всегда в фокусе, в отличие от отпечатков пальцев. Политики, звезды, бизнесмены — наиболее интересные для взлома люди — всегда находятся под прицелами камер.

ddha

15.01.2019 10:40Да не то, чтобы сложно вроде как. Особенно с любителями фоткаться всегда и везде.

excentrisitet

14.01.2019 15:54У автора заметки так и хочется спросить, что за зверь такой?!

сканер радужной сетчатки глаза

ClearAirTurbulence

14.01.2019 16:08Это вряд ли автор заметки, скорее, автор перевода накосячил.

Там однозначно имеется в виду радужка, фотографировать сетчатку ой как непросто :)

advan20092

14.01.2019 18:08Нет, его довольно легко взломать. К тому же в S10, его скорее всего уберут.

sriver

15.01.2019 10:40Оказалось, что бы пройти сканер сетчатки (на самом деле по-моему рисунка радужки?) на телефонах Samsung — достаточно получить фото глаза в ИК Диапазоне:

www.youtube.com/watch?v=Z_b_btRYg4I

9660

15.01.2019 05:37+1Хотя iPhone не поддался на обманку (он сканирует в ИК-диапазоне)

А для чего не попробовали нагреть гипсовую голову?

BalinTomsk

15.01.2019 06:47маску можно на 3d принтере зафигачит, термокамерой сделать тепловое изображение и напечатаь рисунок графитом, что подогревать его.

Dee3

15.01.2019 19:49~5 неудачных попыток и все, лицо больше не канает, введите пароль… Преступники становятся обладателями прекрасного бесполезного бюста

red_andr

15.01.2019 23:52Так надо знать как и где нагревать. Человеческая голова то в разных местах имеет разную температуру.

И, сдаётся мне, сделать такую тёплую голову очень сложно, если вообще возможно за приемлимые деньги.

excentrisitet

16.01.2019 15:59Значит ли это, что если я замёрз на улице и мои щёчки стали чёрно-синими на снимках с тепловизора, то телефон меня уже не узнает? :)

Глаза почти всегда одной и той же температуры, а вот кожа разных частей лица может иметь ОЧЕНЬ большой разброс по температуре в студёную зимнюю пору.

snnrman

15.01.2019 09:01Все эти бравурные «взломы» биометрики (хотя это не взлом в нормальном понимании) на практике не работают, как показали десятки случаев бессильности полиции перед простым TouchID.

vorobooshek

15.01.2019 10:40Биометрия — это как ходить с вытатуированным паролем на лбу. Быстро, удобно, небезопасно.

Sheva1984

15.01.2019 10:40А есть ли руководство Цутому Мацумото от 2002 года на русском языке?

Squoworode

15.01.2019 15:50Да там же всё в картинках.

Страница 24. Материалы: фоторезист для печатных плат, желатин.

Страница 25. Алгоритм: закрепить цианоакрилатом, оцифровать камерой-микроскопом, очистить в фотошопе, напечатать на плёнке, наложить фоторезист, проэкспонировать ультрафиолетом, смыть. Полученную модель залить желатиновым раствором (Страница 16. Приготовление желатинового раствора: 30 мл воды на 30 г желатина.).

Подробности использования фоторезиста есть на любом DIY-сайте об электронике.

Neuromantix

Ладно бы в смартфонах. тут вон собираются встраивать это в банкоматы…

SvSh123

Не в банкоматы, а в платежные терминалы в магазинах, насколько я знаю. А там фокус с гипсовым лицом не прокатит.

Neuromantix

В банкоматы — на каждом банкомате из Сбера реклама идентификации по лицу. в офисах крайне нагло навязывают подписание согласия на сбор биометрии.

Да и на терминалах с гипсовым лицом не прокатит, но я думаю, очень скоро будут придуманы иные способы (как фальшивые «деньги» из раскрашенных черным маркером бумажек для древних банкоматов)

stanislavkulikov

У Сбера и так много дыр в безопасности, которые они называют фичами. Чего только стоят переводы по одной смс.

BaLaMuTt

Вообще это вроде бы фича, но в связке с голосовым помощником который умеет отправлять СМС становится дырой больше чем у всем известной бывшей)

roscomtheend

Минусуют скорее всего за вторую половину комментария, но дыра там и без голосового помощника (достаточно поймать вирус или смену симки моешнниками).

BaLaMuTt

Минусует чья-то бывшая, может даже и моя)

IsyanovDV

Смена симки сейчас уже не такая большая дыра, большинство операторов блокируют СМС первые 24 часа при смене сим-карты, потому что проконтролировать честность всех своих партнеров физически не в состоянии.

По крайней мере МФ и вроде Пчелайн не принимают сутки СМС с новой симкой, мошенничество с симкой уже не канает (кроме редчайших случаев).

igordata

симки перевыпускают в далёких ларьках, которых даже фактически на месте нет на раз-два.

насчет того, что не принимает смс с новой симкой — это я вообще не понял.

IsyanovDV

Чего не понятного. Если пойти в салон МФ и поменять сим-карту то первые сутки СМС не приходят, это у них официально защита от мошенничества.

Значит восстанавливать сим-карту для мошенничества уже нет смысла, за исключением некоторых случаев.

IsyanovDV

Ну а кто мешает это выключить? Другое дело, что с точки зрения безопасности такие «фичи» надо выключить по умолчанию и включать осмысленно.

Но тут уже срабатывает другая логика, «клиентоориентированность», делам проще для клиента — делаем опаснее для клиента. Максимальная безопасность — это максимальное неудобство, максимальное удобство — минимальная безопасность, весь вопрос где находится ползунок между этими крайними состояниями.

igordata

большинству людей эта биометрия нужна для того, чтобы если телефон украли — он залочился и стал менее привлекателен для продажи. Ну и для того, чтобы жена или муж не ковырялись лишний раз в телефонах друг друга.

для нормальной защиты данных на смартфоне есть другие методы. Вопрос только в том, что изнутри смартфона к этим данным доступ получить проще, чем снаружи.

andrewdrone

Вы не поверите… опсос'ы в Украине продавливают идентификацию по телефонному номеру, при этом симку меняют первому попавшемуся при ответе на 3 простых вопроса.