Практически в каждом проекте приходится проводить просветительскую работу по развенчанию мифов вокруг этого закона. Я собрал самые частые заблуждения, которые могут дорого обойтись бюджету и нервной системе оператора персональных данных. Сразу оговорюсь, что случаи госконтор (ГИС), имеющих дело с гостайной, КИИ и пр. останутся за рамками этой статьи.

Миф 1. Я поставил антивирус, межсетевой экран, огородил стойки забором. Я же соблюдаю закон?

152-ФЗ – не про защиту систем и серверов, а про защиту персональных данных субъектов. Поэтому соблюдение 152-ФЗ начинается не с антивируса, а с большого количества бумажек и организационных моментов.

Главный проверяющий, Роскомнадзор, будет смотреть не на наличие и состояние технических средств защиты, а на правовые основания для обработки персональных данных (ПДн):

- с какой целью вы собираете персональные данные;

- не собираете ли вы их больше, чем нужно для ваших целей;

- сколько храните персональные данные;

- есть ли политика обработки персональных данных;

- собираете ли согласие на обработку ПДн, на трансграничную передачу, на обработку третьими лицами и пр.

Ответы на эти вопросы, а также сами процессы должны быть зафиксированы в соответствующих документах. Вот далеко не полный список того, что нужно подготовить оператору персональных данных:

- Типовая форма согласия на обработку персональных данных (это те листы, которые мы сейчас подписываем практически везде, где оставляем свои ФИО, паспортные данные).

- Политика оператора в отношении обработки ПДн (тут есть рекомендации по оформлению).

- Приказ о назначении ответственного за организацию обработки ПДн.

- Должностная инструкция ответственного за организацию обработки ПДн.

- Правила внутреннего контроля и (или) аудита соответствия обработки ПДн требованиям закона.

- Перечень информационных систем персональных данных (ИСПДн).

- Регламент предоставления доступа субъекта к его ПДн.

- Регламент расследования инцидентов.

- Приказ о допуске работников к обработке ПДн.

- Регламент взаимодействия с регуляторами.

- Уведомление РКН и пр.

- Форма поручения обработки ПДн.

- Модель угроз ИСПДн.

После решения этих вопросов можно приступать к подбору конкретных мер и технических средств. Какие именно понадобятся вам, зависит от систем, условий их работы и актуальных угроз. Но об этом чуть позже.

Реальность: соблюдение закона – это налаживание и соблюдение определенных процессов, в первую очередь, и только во вторую – использование специальных технических средств.

Миф 2. Я храню персональные данные в облаке, дата-центре, соответствующем требованиям 152-ФЗ. Теперь они отвечают за соблюдение закона

Когда вы отдаете на аутсорсинг хранение персональных данных облачному провайдеру или в дата-центр, то вы не перестаете быть оператором персональных данных.

Призовем на помощь определение из закона:

Обработка персональных данных – любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

Источник: статья 3, 152-ФЗ

Из всех этих действий сервис-провайдер отвечает за хранение и уничтожение персональных данных (когда клиент расторгает с ним договор). Все остальное обеспечивает оператор персональных данных. Это значит, что оператор, а не сервис-провайдер, определяет политику обработки персональных данных, получает от своих клиентов подписанные согласия на обработку персональных данных, предотвращает и расследует случаи утечки персональных данных на сторону и так далее.

Следовательно, оператор персональных данных по-прежнему должен собрать документы, которые были перечислены выше, и выполнить организационные и технические меры для защиты своих ИСПДн.

Обычно провайдер помогает оператору тем, что обеспечивает соответствие требованиям закона на уровне инфраструктуры, где будут размещаться ИСПДн оператора: стойки с оборудованием или облако. Он также собирает пакет документов, принимает организационные и технические меры для своего куска инфраструктуры в соответствие с 152-ФЗ.

Некоторые провайдеры помогают с оформлением документов и обеспечением технических средств защиты для самих ИСПДн, т. е. уровня выше инфраструктуры. Оператор тоже может отдать эти задачи на аутсорсинг, но сама ответственность и обязательства по закону никуда не исчезают.

Реальность: обращаясь к услугам провайдера или дата-центра, вы не можете передать ему обязанности оператора персональных данных и избавиться от ответственности. Если провайдер вам это обещает, то он, мягко говоря, лукавит.

Миф 3. Необходимый пакет документов и мер у меня есть. Персональные данные храню у провайдера, который обещает соответствие 152-ФЗ. Все в ажуре?

Да, если вы не забыли подписать поручение. По закону оператор может поручить обработку персональных данных другому лицу, например, тому же сервис-провайдеру. Поручение – это своего рода договор, где перечисляется, что сервис-провайдер может делать с персональными данными оператора.

Оператор вправе поручить обработку персональных данных другому лицу с согласия субъекта персональных данных, если иное не предусмотрено Федеральным законом, на основании заключаемого с этим лицом договора, в том числе государственного или муниципального контракта, либо путем принятия государственным или муниципальным органом соответствующего акта (далее – поручение оператора). Лицо, осуществляющее обработку персональных данных по поручению оператора, обязано соблюдать принципы и правила обработки персональных данных, предусмотренные настоящим Федеральным законом.

Источник: п.3, статья 6, 152-ФЗ

Тут же закрепляется обязанность провайдера соблюдать конфиденциальность персональных данных и обеспечивать их безопасность в соответствии с указанными требованиями:

В поручении оператора должны быть определены перечень действий (операций) с персональными данными, которые будут совершаться лицом, осуществляющим обработку персональных данных, и цели обработки, должна быть установлена обязанность такого лица соблюдать конфиденциальность персональных данных и обеспечивать безопасность персональных данных при их обработке, а также должны быть указаны требования к защите обрабатываемых персональных данных в соответствии со статьей 19 настоящего Федерального закона.

Источник: п.3, статья 6, 152-ФЗ

За это провайдер несет ответственность перед оператором, а не перед субъектом персональных данных:

В случае если оператор поручает обработку персональных данных другому лицу, ответственность перед субъектом персональных данных за действия указанного лица несет оператор. Лицо, осуществляющее обработку персональных данных по поручению оператора, несет ответственность перед оператором.

Источник: 152-ФЗ.

В поручении также важно прописать обязанность обеспечения защиты персональных данных:

Безопасность персональных данных при их обработке в информационной системе обеспечивает оператор этой системы, который обрабатывает персональные данные (далее – оператор), или лицо, осуществляющее обработку персональных данных по поручению оператора на основании заключаемого с этим лицом договора (далее – уполномоченное лицо). Договор между оператором и уполномоченным лицом должен предусматривать обязанность уполномоченного лица обеспечить безопасность персональных данных при их обработке в информационной системе.

Источник: Постановление Правительства РФ от 1 ноября 2012 г. № 1119

Реальность: если отдаете персональные данные провайдеру, то подписывайте поручение. В поручении указывайте требование по обеспечению защиты ПДн субъектов. Иначе вы не соблюдаете закон в части передачи работ обработки персональных данных третьим лицом и провайдер в части соблюдения 152-ФЗ вам ничего не обязан.

Миф 4. За мной шпионит Моссад, или У меня непременно УЗ-1

Некоторые заказчики настойчиво доказывают, что у них ИСПДн уровня защищенности 1 или 2. Чаще всего это не так. Вспомним матчасть, чтобы разобраться, почему так получается.

УЗ, или уровень защищенности, определяет, от чего вы будете защищать персональные данные.

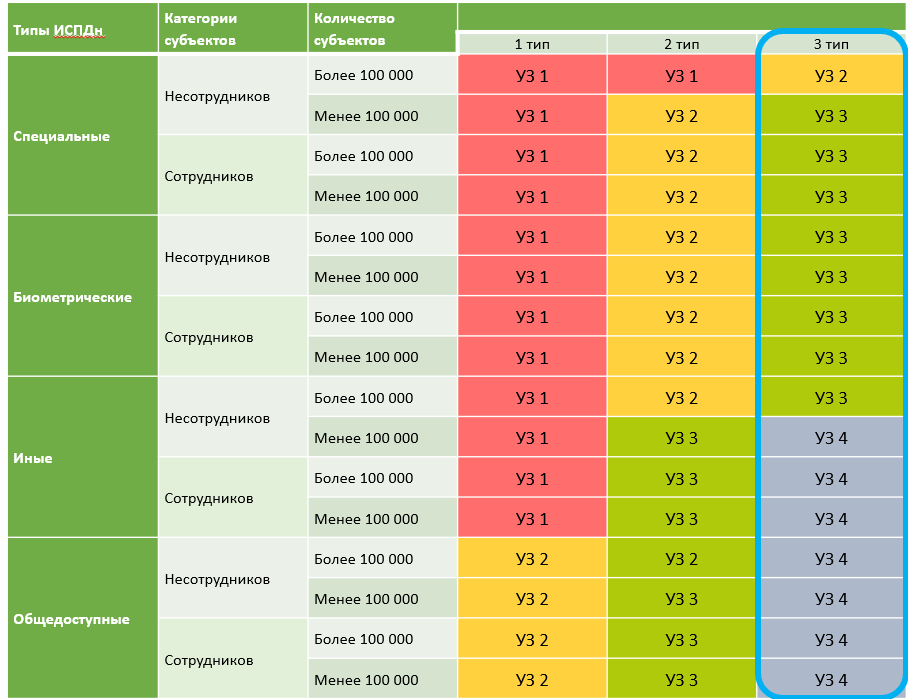

На уровень защищенности влияют следующие моменты:

- тип персональных данных (специальные, биометрические, общедоступные и иные);

- кому принадлежат персональные данные – сотрудникам или несотрудникам оператора персданных;

- количество субъектов персональных данных – более или менее 100 тыс.

- типы актуальных угроз.

Про типы угроз нам рассказывает Постановление Правительства РФ от 1 ноября 2012 г. № 1119. Вот описание каждого с моим вольным переводом на человеческий язык.

Угрозы 1-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Если вы признаете этот тип угроз актуальным, значит вы свято верите в то, что агенты ЦРУ, МИ-6 или МОССАД разместили в операционной системе закладку, чтобы воровать персональные данные конкретных субъектов именно из ваших ИСПДн.

Угрозы 2-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе.

Если считаете, что угрозы второго типа – это ваш случай, то вы спите и видите, как те же агенты ЦРУ, МИ-6, МОССАД, злобный хакер-одиночка или группировка разместили закладки в каком-нибудь пакете программ для офиса, чтобы охотиться именно за вашими персональными данными. Да, есть сомнительное прикладное ПО типа ?Torrent, но можно сделать список разрешенного софта к установке и подписать с пользователями соглашение, не давать пользователям права локальных администраторов и пр.

Угрозы 3-го типа актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

Вам не подходят угрозы 1 и 2 типов, значит, вам сюда.

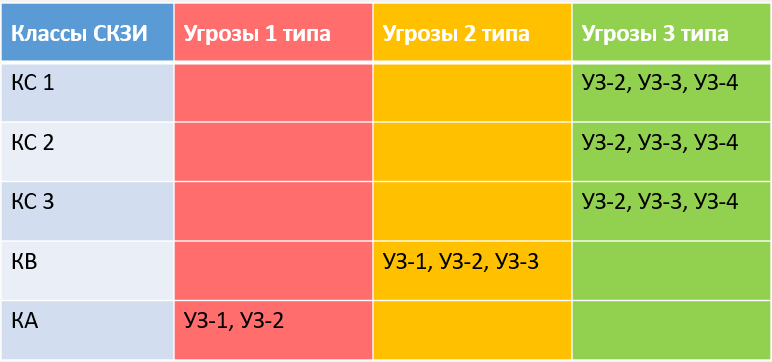

С типами угроз разобрались, теперь смотрим, какой же уровень защищенности будет у нашей ИСПДн.

Таблица на основе соответствий, прописанных в Постановлении Правительства РФ от 1 ноября 2012 г. № 1119.

Если мы выбрали третий тип актуальных угроз, то в большинстве случаев у нас будет УЗ-3. Единственное исключение, когда угрозы 1 и 2 типа не актуальны, но уровень защищенности все равно будет высоким (УЗ-2), – это компании, которые обрабатывают специальные персональные данные несотрудников в объеме более 100 000. Например, компании, занимающиеся медицинской диагностикой и оказанием медицинских услуг.

Есть еще УЗ-4, и он встречается в основном у компаний, чей бизнес не связан с обработкой персональных данных несотрудников, т. е. клиентов или подрядчиков, либо базы персональных данных малы.

Почему так важно не переборщить с уровнем защищенности? Все просто: от этого будет зависеть набор мер и средств защиты для обеспечения этого самого уровня защищенности. Чем выше УЗ, тем больше всего надо будет сделать в организационном и техническом плане (читай: тем больше денег и нервов нужно будет потратить).

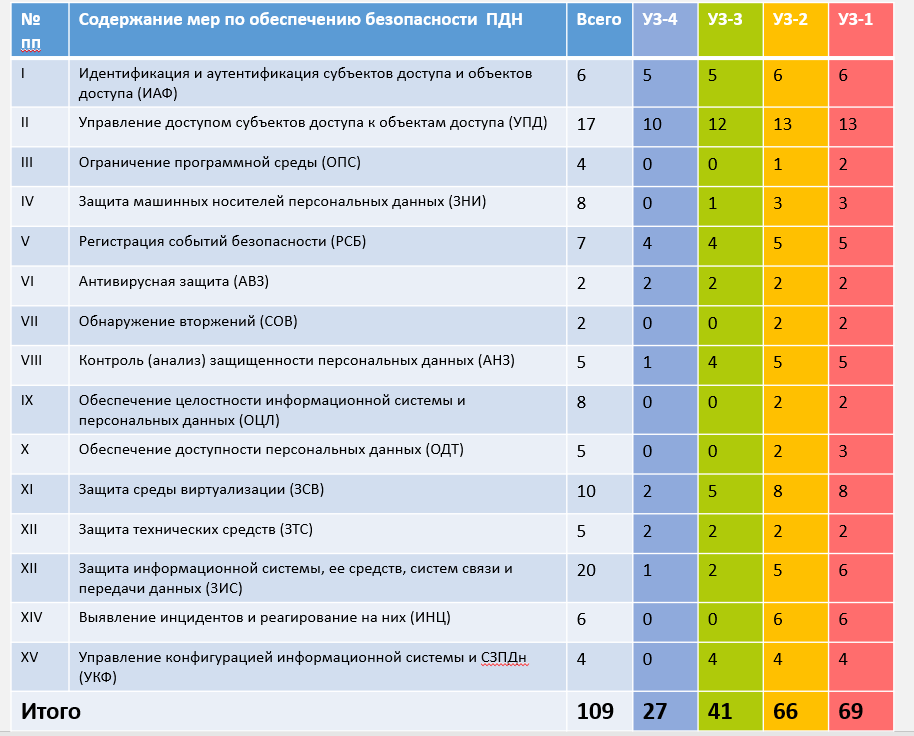

Вот, например, как меняется набор мер обеспечения безопасности в соответствии с тем же ПП-1119.

Теперь смотрим, как, в зависимости от выбранного уровня защищенности, меняется список необходимых мер в соответствии с Приказом ФСТЭК России № 21 от 18.02.2013 г. К этому документу есть длиннющее приложение, где определяются необходимые меры. Всего их 109, для каждого УЗ определены и отмечены знаком "+" обязательные меры – они как раз и рассчитаны в таблице ниже. Если оставить только те, которые нужны для УЗ-3, то получится 41.

Реальность: если вы не собираете анализы или биометрию клиентов, вы не

Миф 5. Все средства защиты (СЗИ) персональных данных должны быть сертифицированы ФСТЭК России

Если вы хотите или обязаны провести аттестацию, то скорее всего вам придется использовать сертифицированные средства защиты. Аттестацию будет проводить лицензиат ФСТЭК России, который:

- заинтересован продать побольше сертифицированных СЗИ;

- будет бояться отзыва лицензии регулятором, если что-то пойдет не так.

Если аттестация вам не нужна и вы готовы подтвердить выполнение требований иным способом, названным в Приказе ФСТЭК России № 21 «Оценка эффективности реализованных в рамках системы защиты персональных данных мер по обеспечению безопасности персональных данных», то сертифицированные СЗИ для вас не обязательны. Постараюсь кратко привести обоснование.

В пункте 2 статьи 19 152-ФЗ говорится о том, что нужно использовать средства защиты, прошедшие в установленном порядке процедуру оценки соответствия:

Обеспечение безопасности персональных данных достигается, в частности:

[...]

3)применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации.

В пункте 13 ПП-1119 также есть требование об использовании средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства:

[...]

использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

Пункт 4 Приказа ФСТЭК № 21 практически дублирует пункт ПП-1119:

Меры по обеспечению безопасности персональных данных реализуются в том числе посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных.

Что общего у этих формулировок? Правильно – в них нет требования использовать сертифицированные средства защиты. Дело в том, что форм оценки соответствия несколько (добровольная или обязательная сертификация, декларирование соответствия). Сертификация – это лишь одна из них. Оператор может использовать несертифицированные средства, но нужно будет продемонстрировать регулятору при проверке, что для них пройдена процедура оценки соответствия в какой-либо форме.

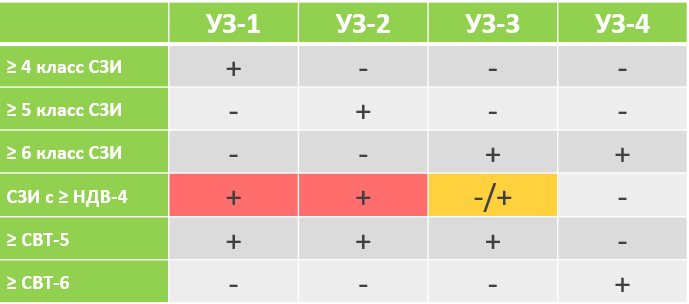

Если же оператор решает использовать сертифицированные средства защиты, то нужно выбирать СЗИ в соответствие с УЗ, о чем явно указано в Приказе ФСТЭК № 21:

Технические меры защиты персональных данных реализуются посредством применения средств защиты информации, в том числе программных (программно-аппаратных) средств, в которых они реализованы, имеющих необходимые функции безопасности.

При использовании в информационных системах сертифицированных по требованиям безопасности информации средств защиты информации:

Пункт 12 Приказа № 21 ФСТЭК России.

Реальность: закон не требует обязательного использования сертифицированных средств защиты.

Миф 6. Мне нужна криптозащита

Тут несколько нюансов:

- Многие считают, что криптография обязательна для любых ИСПДн. На самом деле использовать их нужно лишь в случае, если оператор не видит для себя иных мер защиты, кроме как применение криптографии.

- Если без криптографии никак, то нужно использовать СКЗИ, сертифицированные ФСБ.

- Например, вы решили разместить ИСПДн в облаке сервис-провайдера, но не доверяете ему. Свои опасения вы описываете в модели угроз и нарушителя. У вас ПДн, поэтому вы решили, что криптография – единственный способ защиты: будете шифровать виртуальные машины, строить защищенные каналы посредством криптозащиты. В этом случае придется применять СКЗИ, сертифицированные ФСБ России.

- Сертифицированные СКЗИ подбираются в соответствии с определенным уровнем защищенности согласно Приказу № 378 ФСБ.

Для ИСПДн с УЗ-3 можно использовать КС1, КС2, КС3. КС1 – это, например, C-Терра Виртуальный шлюз 4.2 для защиты каналов.

KC2, КС3 представлены только программно-аппаратными комплексами, такими как: ViPNet Coordinator, АПКШ «Континент», С-Терра Шлюз и т. д.

Если у вас УЗ-2 или 1, то вам нужны будут средства криптозащиты класса КВ1, 2 и КА. Это специфические программно-аппаратные комплексы, их сложно эксплуатировать, а характеристики производительности скромные.

Реальность: закон не обязывает использовать СКЗИ, сертифицированные ФСБ.

Комментарии (63)

edogs

04.04.2019 13:46Такой вопрос.

Допустим есть сервис который напрямую не предназначен для обработки ПД, нечто типа хабра. И на том сервисе есть раздел типа «о себе», не приоритетный, куда народ скопом сваливает свои личные данные паспорта, телефоны и т.д., хотя изначально раздел предназначался для размещения фоток своих котиков. А может и не свои, а сгенерированные и левые. А может и чужие и настоящие.

Это обработка ПД? Нужны все эти танцы с бубном?

DaemonGloom

04.04.2019 14:41В ПД попадут даже просто сочетание обязательного поля «Почта» и необязательных «Имя» и «Фамилия». И если у вас на сервисе нет чёткой политики с указанием, как вы эти поля используете (даже если это мелкий форум по какой-нибудь конкретной железяке) — вы попали на штраф.

edogs

04.04.2019 19:53-1В такой формулировке звучит как-то абсурдно. Крайне упрощенно, получается что если на заборе написать «Вася Пупкин vasyapupkin@gmail.com дурак», то владельца забора оштрафуют за ПД?

svs422 Автор

05.04.2019 09:25РКН ходит планово и по жалобам. Если Вася Пупкин оскорблен и напишет жалобу в РКН, то возможно они и отреагируют. Только вряд ли назовут владельца забора Оператором и наложат штраф. Скорее ответят сухим бюрократическим языком Васе о том, куда ему отправиться с жалобой).

svs422 Автор

04.04.2019 14:15Маловато информации, чтобы делать выводы и давать рекомендации, но скорее всего танцы с бубном будут нелишними.

ПДн – это любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных). У вас получается нет цели определения субъекта, они сами вам все загружают, по собственному желанию.

Сделайте политику на сайт, распишите там все по полочкам, что грузить, а что нет, укажите как обрабатывается (где хранится и сколько) информация, зачем она нужна (как раз, что она не нужна), как защищаете (что https, например) и т. д. и сделайте галочку «Согласен на обработку персональных данных».

Может быть такая ситуация, что загрузят фото и информацию о другом человеке, он это обнаружит и пожалуется в РКН. Придется с ними разбираться, и лучше подготовиться.

PS: промахнулся — это ответ к предыдущему комментарию)

McDermott

04.04.2019 17:32Дело в том, что форм оценки соответствия несколько (добровольная или обязательная сертификация, декларирование соответствия). Сертификация – это лишь одна из них. Оператор может использовать несертифицированные средства, но нужно будет продемонстрировать регулятору при проверке, что для них пройдена процедура оценки соответствия в какой-либо форме.

Насколько я слышал, регуляторы как раз считают, что «оценка соответствия равно сертификация». Знаете ли вы какие-то иные формы оценок соответствия, которые прошли бы проверку регуляторов?

А 6 пункт про СКЗИ можно, в принципе, переформулировать в «Если вы передаете информацию по Интернету — покупайте СКЗИ».

Loreweil

05.04.2019 08:34+1То, что считают отдельно взятые регуляторы не важно. Отдельно взятые регуляторы могут выдвигать незаконные требования при проверке.

Виды оценки соответствия есть в ФЗ «О техническом регулировании» и это не только сертификация.

Косвенно о том, что для ИСПДн не обязательны сертифицированные СЗИ можно судить о том, что в 21 приказе ФСТЭК (перс данные) написано просто «оценка соответствия», в 17 приказе (государственные ИС) написано «оценка соответствия в форме обязательной сертификации», в 239 приказе ФСТЭК (КИИ) написано «оценка соответствия в формах обязательной сертификации, испытаний или приемки».

Не говорю, что это стопроцентный аргумент в пользу ненужности сертифицированных СЗИ в ИСПДн, но дифференсацию подхода регулятора, который как раз и будет проверять ваши СЗИ проследить можно.

svs422 Автор

05.04.2019 09:15Регуляторы – это РКН, ФСТЭК и ФСБ (МВД, Прокуратура и т.д. не рассматриваем). Системы сертификации есть у ФСТЭК и ФСБ, требования про применение сертифицированных СЗИ и СКЗИ (если нужны именно они) как раз в приказах ФСТЭК и ФСБ. Если у вас ГИС, КИИ, ГТ, то да, нужны будут сертифицированные СЗИ. Для коммерческих компаний можно использовать и несертифицированные.

Важно не просто использовать, а иметь внутри организации документы о том, что вы осознанно выбрали эти СЗИ и/или встроенный функционал, провели его испытания (ПМИ по сути нужно) и пришли к выводу о том, что его достаточно для нейтрализации актуальных угроз, описанных в МУ. Так вы обеспечите выполнение требований 152-ФЗ и 1119-ПП в части «оценки соответствия».

То есть вы не просто берете несертифицированные СЗИ и используйте их. Нет. Нужно обязательно провести работу для выполнения требований п.2 ст.19 152-ФЗ и пп. «г» п.13 1119-ПП.

McDermott

05.04.2019 09:44Вам известна организация, которая успешно прошла проверку, продемонстрировав вместо сертификатов СЗИ протокол испытаний? Насколько при этом сложно доказать, что процедура оценки соответствия прошла без нарушений? Ведь фактически это документ вида «Мы, ООО „Вектор“, проверили ООО „Вектор“ и удостоверяем, что все в порядке».

svs422 Автор

05.04.2019 11:05Знаю про компании среди наших клиентов, которые пошли таким путем, но о факте проведения проверок и успешности их прохождения не знаю (они нам не докладывают:)). Эти компании продолжают присутствовать на рынке и быть нашими клиентами, поэтому верю, что все хорошо).

Loreweil

08.04.2019 02:47Проверку кого? ФСТЭК, РКН? РКН не интересует какие СЗИ применяются. ФСТЭК по факту к ООО не приходит, если они не являются их лицензиатами или не работают с гостайной.

Nexus7

04.04.2019 18:54Уточните, пожалуйста, вот этот момент:

Многие считают, что криптография обязательна для любых ИСПДн. На самом деле использовать их нужно лишь в случае, если оператор не видит для себя иных мер защиты, кроме как применение криптографии.

Что если я «вижу другие меры защиты», а для реального спокойствия пользователей и своей компании вместо «криптографии» использую «кодирование данных», а в качестве кодека в дополнении к какому-нибудь Deflate использую неизвестные в трёхбуквенной конторе слова Chacha20Poly1305 и им подобные? Будут ли какие-нибудь придирки со стороны регулятора?

Loreweil

05.04.2019 08:39+1Не автор, но попробую ответить. ФСБ дали ответ когда нужно применять крипту в метод рекомендациях №149/7/2/6-432 от 31.03.2015:

Использование СКЗИ для обеспечения безопасности персональных данных необходимо в следующих случаях:

— если персональные данные подлежат криптографической защите в соответствии с законодательством Российской Федерации;

— если в информационной системе существуют угрозы, которые могут быть нейтрализованы только с помощью СКЗИ.

К случаям, когда угрозы могут быть нейтрализованы только с помощью СКЗИ, относятся:

— передача персональных данных по каналам связи, не защищенным от перехвата нарушителем передаваемой по ним информации или от несанкционированных воздействий на эту информацию (например, при передаче персональных данных по информационно-телекоммуникационным сетям общего пользования);

— хранение персональных данных на носителях информации, несанкционированный доступ к которым со стороны нарушителя не может быть исключен с помощью некриптографических методов и способов.

Там же:

— для обеспечения безопасности персональных данных при их обработке в ИСПДн должны использоваться СКЗИ, прошедшие в установленном порядке процедуру оценки соответствия. Перечень СКЗИ, сертифицированных ФСБ России, опубликован на официальном сайте

Центра по лицензированию, сертификации и защите государственной тайны ФСБ России (www.clsz.fsb.ru).

Nexus7

05.04.2019 11:54Спасибо за информацию, но мой вопрос был в несколько иной плоскости: как не участвуя в театре безопасности, организованным ФСБ, но в то же время применяя все современные средства информационной безопасности, оставаться не наказуемым по нашим законам?

svs422 Автор

05.04.2019 09:19Если просто будете использовать, но не разработаете Модель Угроз и Нарушителя, не создадите документацию, подтверждающую разумность и достаточность вашего выбора мер защиты, то да, будут придирки и штрафы. В первую очередь проверяют документы. Ни РКН, ни ФСТЭК, ни ФСБ не будут проводить pentest в отношении вашей системы защиты, это ваша обязанность. Опять же, есть компенсирующие меры в п.10 Приказа ФСТЭК №21, не забывайте и о них — SDLC, pentest.

Nexus7

05.04.2019 12:16Большое спасибо за статью и разъяснения. Получается, по всей логике регуляторов сейчас можно закрывать любой старый форум на всяких phpBB и им подобных движках, на котором пользователь вводит e-mail и кучу другой информации типа «день рождения», «откуда», ссылки на профили в социальных сетях? Ведь никто в здравом уме не будет заниматься составлением этих бумажек и тем более нанимать пентестеров.

По п.10:

В этом случае в ходе разработки системы защиты персональных данных должно быть проведено обоснование применения компенсирующих мер для обеспечения безопасности персональных данных.

Достаточно ли будет обоснованием «я художник, я так вижу» или «мы используем СКЗИ, входящие в состав ОС Android/iOS на устройстве, сертифицированном для продажи в РФ»?

Встречались ли подобные обоснования в вашей практике, кто-нибудь их делал в живую?

Вопрос совсем не праздный, например, знаю одну команду, которая делала мобильное приложение для коллекторов-выбивал одного большого банка, в котором коллектор видит много информации о клиентах банка, как минимум, ФИО и домашний адрес. Сильно им может прилететь, и как защищаться от регуляторов в подобном случае?

Vinni37

05.04.2019 13:20Про вопрос о «коллекторах». Схема проста, команде ничего не будет, если они не оператор, а только «поставщики» ПО. Вот в том случае если все крутится на их базе/облаке то смотрим Миф 2

Nexus7

05.04.2019 13:46Сервера и база в банке, приложение скачивает информацию по клиентам банка и отображает пользователю. Плюс пользователь может редактировать некоторые данные. Т.е. получаем «обработку ПД» в приложении?

передачу (распространение, предоставление, доступ)

Со всеми вытекающими?

Vinni37

05.04.2019 14:15В идеале нужно документально разграничить обязанности. Как пример:

- Банк — оператор

- Коллекторы — контрагенты и в своем роде тоже оператор

- Ребята программисты — просто поставщики ПО (если другое отдельно не прописано).

Как будет происходить взаимодействие банка с коллекторами, зависит от договоренностями последних, будь то ГОСТ крипта (VIPNet, Континент, КриптоПРО), СЗИ от НСД и т.д. Соответственно и ответственность ложится на них, а ребята программисты могут только подстраиваться под требования (встраивать крипту и т.д.).

P.S.

У банков есть свои требования окромя 21 приказа ФСТЭК

Nexus7

05.04.2019 15:38Тогда я выступал в роли консультанта при составлении ТЗ на мобильное приложение. И на мой вопрос, как вы планируете защищать персональные данные клиентов, от заказчика был получен вполне достаточно ёмкий ответ, сводящийся к одному слову: «никак». И я их прекрасно понимаю.

встраивать крипту

Правда? Сейчас реально есть что встраивать в Android-приложение из «сертифицированных СКЗИ»?

Лёгкий гуглинг «сертифицированный скзи android» показывает статьи не позднее 2013 года. Похоже, никому в реальности это не надо, хватает обычного TLS. Даже вон Госуслуги имеют сертификат Comodo и замечательно работают с алгоритмами RSA и AES, а ведь их ПО обрабатывает персональные данные миллионов жителей этой страны в используемых ими браузерах.

Vinni37

05.04.2019 15:46Правда? Сейчас реально есть что встраивать в Android-приложение из «сертифицированных СКЗИ»?

Не считая VPN клиентов типа Континент-АП или ViPNet Client на ум ничего не приходит. Но это не встраивать а навесное.

В реальности думаю что только компенсационными мерами как то зарываться.

Loreweil

08.04.2019 02:57Не нужно сюда примешивать компенсирующие меры. Их можно применять только в отношении мер по требованиям ФСТЭК (21 приказ). По линии ФСБ в 378 приказе четко сказано — для защиты ПДн в ИСПДн применяются сертифицированные ФСБ криптосредства. И я прекрасно понимаю, что данное требование во многих случаях не выполнимо. ФСБ в плане защиты персональных данных у нас самый проблемный регулятор в части разработки методических документов. Что уж тут говорить, если на проверках до сих пор активно используется 152 приказ ФАПСИ (органа такого уже давно нет, а приказ применяется). Поэтому, как я написал выше в части использования несертифицированных криптосредств для защиты персональных данных поможет только тактика неуловимого Джо, к сожалению.

Newm

04.04.2019 19:21+1Если хотите потратить время и деньги, то начинайте работать с закона о персональных данных.

Если хотите обойтись минимальными затратами, то начинайте с КоАП. Все, о чем в КоАП не упоминается — все лесом.

По заявлению нашего областного РКН: «Ну и что, что документ под названием „Политика по обработке персональных данных“ содержит курсовую по ЗАЩИТЕ данных. Документ есть, значит мы не можем предъявить никаких претензий.»

Loreweil

05.04.2019 08:43Проблема в том, что сейчас в статье 13.11 КоАП весьма немалые суммы. При этом штрафы по разным частям статьи могут суммироваться теоретически. Хотя до масштабов штрафов за нарушение GDPR все равно далеко.

Newm

05.04.2019 09:31Если оператор не выполняет требования, прописанные в КоАП, то он очень близок к тому, чтобы называться уродом. Я не вижу в 13.11 КоАП вещей, за которые бы реально не надо было штрафовать.

А вот полный комплекс мер по внедрению положений 152-ФЗ — вот это полная жопа. Я как-то попробовал это произвести в конторе до 10 работающих, где обработка внешних ПД ограничивалась договорами с ИП на создание сайтов и регистрацией доменных имен на физлиц. 20+ документов по работе плюс инструктажи, плюс раз в полгода пересматривать эти 200+ страниц бумаг для приведения в актуальное состояние. ЖОПА!!!

Sabubu

05.04.2019 02:02-1На мой взгляд, вы слишком вольно трактуете распоряжение Правительства. Вот цитата из вашей статьи:

Угрозы 1-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Если вы признаете этот тип угроз актуальным, значит вы свято верите в то, что агенты ЦРУ, МИ-6 или МОССАД разместили в операционной системе закладку, чтобы воровать персональные данные конкретных субъектов именно из ваших ИСПДн.Вы трактуете "угрозы актуальны" как "владелец системы думает, что за ним охотится ЦРУ". Но закон так не работает. Ниже будет приведена методика определения актуальности угроз от ФСТЭК на основе 3 факторов: защищенности системы, вероятности угрозы и потенциального вреда от нее.

Для прояснения смысла "недокументированные возможности" и вероятности их наличия можно посмотреть Приказ председателя Гостехкомиссии РФ №114. Этот приказ устанавливает классификацию ПО СЗИ по уровню контроля отсутствия недокументированных возможностей, и нам имеет смысл рассмотреть самый низкий уровень — 4-й, требуемый для средств защиты конфиденциальной информации. Даже этот уровень требует проверки документации и статического анализа исходного кода ПО. Наличие этого документа не значит, что им надо руководствоваться при разработке ИСПДн, но намекает, что ваша трактовка неверная. Очевидно, в непроверенном ПО, скачанном из Интернета, мы не можем исключить возможное наличие недокументированных возможностей. Вопрос только в том, актуальны ли такие угрозы.

Также, приведу трактовку слова "актуальный" из словаря Ожегова:

АКТУАЛЬНЫЙ, -ая, -ое; -лен, -льна. Важный, существенный для настоящего момента. Актуальная тема. || сущ. актуальность, -и, ж.

Теперь давайте попробуем разобраться, как Постановление 1119 требует проверять актуальность угроз:

6. Под актуальными угрозами безопасности… понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа…

7. Определение типа угроз безопасности персональных данных, актуальных для информационной системы, производится оператором с учетом оценки возможного вреда, проведенной во исполнение пункта 5 части 1 статьи 18.1 Федерального закона "О персональных данных", и в соответствии с нормативными правовыми актами, принятыми во исполнение части 5 статьи 19 Федерального закона "О персональных данных".Тут написано, что оператор сам должен произвести оценку с учетом возможного вреда в соответствии с нормативными актами. Давайте посмотрим ч. 5 ст. 19, что это за акты:

5. Федеральные органы исполнительной власти, осуществляющие функции по выработке государственной политики и нормативно-правовому регулированию в установленной сфере деятельности, органы государственной власти субъектов Российской Федерации, Банк России, органы государственных внебюджетных фондов, иные государственные органы в пределах своих полномочий принимают нормативные правовые "акты", в которых определяют угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности, с учетом содержания персональных данных, характера и способов их обработки.

Тут явно написано: органы власти определяет, что считать актуальным, в том числе по отдельным отраслям деятельности. Есть еще ч. 6:

6. Наряду с угрозами безопасности персональных данных, определенных в нормативных правовых актах, принятых в соответствии с частью 5 настоящей статьи, ассоциации, союзы и иные объединения операторов своими решениями вправе определить дополнительные угрозы безопасности персональных данных,...

В качестве примера такого акта я нашел "МЕТОДИКА

ОПРЕДЕЛЕНИЯ АКТУАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ" от ФСТЭК. Вот цитаты из нее:

Методика предназначена для…

ИСПДн, создаваемых и (или) эксплуатируемых предприятиями, организациями и учреждениями…

ИСПДн, создаваемых и используемых физическими лицами…

…

Выявление угроз НСД к ПДн, реализуемых с применением программных и программно-аппаратных средств, осуществляется на основе экспертного метода, в том числе путем опроса специалистов, персонала ИСПДн, должностных лиц, при этом могут использоваться специальные инструментальные средства (сетевые сканеры) для подтверждения наличия

и выявления уязвимостей программного и аппаратного обеспечения ИСПДн. Для проведения опроса составляются специальные опросные листы.

Наличие источника угрозы и уязвимого звена, которое может быть использовано для реализации угрозы, свидетельствует о наличии данной угрозы. Формируя на основе опроса перечень источников угроз ПДн, на основе опроса и сетевого сканирования перечень уязвимых звеньев ИСПДн, а также по данным обследования ИСПДн – перечень технических каналов утечки информации, определяются условия существования в ИСПДн угроз безопасности информации и составляется их полный перечень. На основании этого перечня в соответствии с описанным ниже порядком формируется перечень актуальных угроз безопасности ПДн.

2. Порядок определения актуальных угроз безопасности персональных данных в информационных системах персональных данных

Актуальной считается угроза, которая может быть реализована в ИСПДн и представляет опасность для ПДн. Подход к составлению перечня актуальных угроз состоит в следующем. Для оценки возможности реализации угрозы применяются два показателя: уровень исходной защищенности ИСПДн и частота (вероятность) реализации рассматриваемой угрозы.

Под уровнем исходной защищенности ИСПДн понимается обобщенный показатель, зависящий от технических и эксплуатационных характеристик ИСПДн, приведенных в таблице 1.Далее там идет таблица, где например для свойства "ИСПДн, имеющая одноточечный выход в сеть общего пользования;" стоит уровень защищенности "средний". Для свойства "есть модификация, передача данных" уровень "низкий". Для свойства "ИСПДн, в которой предоставляемые пользователю данные не являются обезличенными (т.е. присутствует информация, позволяющая идентифицировать субъекта ПДн)" — "низкий". Вероятность угроз и возможный вред определяются "вербально" некими "экспертами" из 3 факторов: защищенности системы (для систем с выходом в Интернет и широким доступом уровень может быть невысоким), вероятности угрозы и потенциального вреда субъектам ПДн от них.

В общем, оператор по идее должен заполнять все эти опросные листы, и рассчитывать актуальность угроз по данной методике. А не потому, что ему "кажется, что за ним не охотится Моссад". Сами понимаете, в такой ситуации все операторы ПДн будут выбирать самый простой для них уровень.

Также, в ч.7 ст. 19 Закона о ПДн написано, что правовые акты из ч.5 и 6 в любом случае должны утверждаться ФСБ. Потому, давайте почитаем "рекомендации ФСБ" по разработке таких актов. Эти рекомендации тоже интересно почитать:

2. Определение актуальности использования СКЗИ для обеспечения безопасности персональных данных

Использование СКЗИ для обеспечения безопасности персональных данных необходимо в следующих случаях:

…

- если в информационной системе существуют угрозы, которые могут быть нейтрализованы только с помощью СКЗИ.

…

К случаям, когда угрозы могут быть нейтрализованы только с помощью СКЗИ, относятся:

…

- передача персональных данных по каналам связи, не защищенным от перехвата нарушителем передаваемой по ним информации или от несанкционированных воздействий на эту информацию (например, при передаче персональных данных по информационно-телекоммуникационным сетям общего пользования);

По моему, написано недвусмысленно. Передаете перс. данные в Интернете — используйте СКЗИ. А ниже есть и про то, какие СКЗИ надо использовать:

При этом необходимо учитывать следующее:

…

для обеспечения безопасности персональных данных при их обработке в ИСПДн должны использоваться СКЗИ, прошедшие в установленном порядке процедуру оценки соответствияПолучается:

- ФСБ в рекомендациях по разработке НПА требует использовать сертифицированные СКЗИ для защиты данных при передаче в Интернете

- однако, я пока не видел написанные на основе этих рекомендаций акты, которые бы включали это требование. Возможно, оно пока есть только в рекомендациях.

- ФСТЭК сделал методику определения актуальности угроз, которой надо руководствоваться и пояснил смысл слова "актуальные угрозы"

- наши законодатели, конечно, мастера в написании запутанных текстов и бумагомарании, а также в невыполнении своих же требований. Госуслуги разве используют сертифицированные СКЗИ для передачи данных в Интернете?

Loreweil

05.04.2019 08:47+1Если применяется криптография, то оператору ПДн всеми правдами и неправдами нужно уходить на 3 тип угроз, потому что по 378 приказу ФСБ при первом типе нужно использовать СКЗИ класса не ниже КА1, при втором — не ниже КВ1. А такие СКЗИ не то что эксплуатировать их еще и просто приобрести проблематично (даже если деньги есть).

svs422 Автор

05.04.2019 10:01Вам явно есть, что сказать. Напишите статью, это будет полезно для людей).

Цель 152-ФЗ – защитить персональные данные граждан, а не обобрать российский бизнес. Я ничего не имею против СЗИ от НСД, прошедших контроль НДВ, но давайте все же применять их там, где это действительно нужно, т.е. в ГИС, КИИ (не всех), ГТ. Какой-нибудь ИП Иванов и так с трудом платит налоги, оплачивает лицензии ОС и прикладного софта, не стоит доводить его бизнес до банкротства во имя 152-ФЗ. А еще я верю в то, что регуляторы написали свои документы (а точнее внесли позже в них правки), чтобы сделать требования хоть как-то выполнимыми.

И про СКЗИ чуть-чуть: AES ничуть не хуже ГОСТ, а западные вендоры давно умеют ускорять работу крипты. Если канал 10 Гб/с, и по нему передаются ПДн, то наличие AES всяко лучше, чем ничего. Отечественные СКЗИ очень дорогие, за них заплатит – конечный потребитель услуг. Если по каналам связи передается гостайна, то защита отечественными криптоалгоритмами оправдана.

2PAE

05.04.2019 08:27Подскажите пожалуйста.

Реальность: если вы не собираете анализы

А если собираем и обрабатываем, но мало, в год может тысяч пять, то можно рассчитывать на УЗ-3? Данные анализов идут на бумаге.

Loreweil

05.04.2019 08:50Если данные только на бумаге, то все эти УЗ неприменимы. Это касается только ПДн, обрабатываемых в ИСПДн (что собственно следует из названия ПП-1119). Если все-таки это есть в информационной системе, то не важно сколько у вас там в год, важно сколько в целом субъектов, чьи данные обрабатываются в ИСПДн. Если меньше 100 тысяч, то можете рассчитывать на УЗ-3

Vinni37

05.04.2019 10:10Да вполне. Менее 100к субъектов при 3 типе угроз, как раз выводят вас на УЗ-3. Только учитывайте одно, сбор это 5 тысяч, а сколько храните?

TotalPipets

05.04.2019 08:56Спасибо за статью! Очень полезная, как раз сейчас будем заниматься эти вопросом. Теперь хот яснее стало, в каком направлении двигаться.

passerby

05.04.2019 10:11С интересом бы почитал статью на тему как НЕ собирать ПД.

Т.е., к примеру, на моем сервисе тоже когда-то была масса дополнительных необязательных полей про пользователя. Сейчас только логин, емейл, пароль. И надпись — мы не собираем и не храним никакие персональные данные.

Так как на сервисе существуют некоторые сообщества, то пользователи хотели бы сами добровольно предоставлять о себе какую-либо информацию, поэтому жалуются не на то, что собираются данные, а на то, что их наоборот нельзя указать.

И вот хотелось бы четкого понимания — что именно, как и в каком объеме можно делать, чтобы не попадать под этот закон.

Vinni37

05.04.2019 10:18В место поля ФИО укажите поле Псевдоним, в место даты рождения дату крещения руси и т.д.

И в конце галочку, что заполнявший внес заведомо вымышленные данные, которые не имеют ничего общего с реальностью.

Demm21

05.04.2019 10:44Спасибо за статью. Есть вопрос вот по этому «Оператор может использовать несертифицированные средства, но нужно будет продемонстрировать регулятору при проверке, что для них пройдена процедура оценки соответствия в какой-либо форме. „

Возьмем например asa 5516x. Для это железки есть декларация соответствия

ТР ТС 004/2011 «О безопасности низковольтного оборудования»;

ТР ТС 020/2011 «Электромагнитная совместимость технических средств»

Разве этого достаточно?

Loreweil

08.04.2019 03:00Нет, не достаточно «оценке соответствия по требованиям безопасности информации...» наверное надо было бы сформулировать. По-хорошему должна быть разработана программа и методики приемочных испытаний (приемка — один из видов испытаний), проведены эти самые испытания, результаты которых вносятся в протокол, пишется заключение. Там уже проверяющий оценивает достаточность проведенных испытаний.

Anasta_sia

05.04.2019 11:02Большое спасибо за статью! Хочется прояснить один вопрос про СЗИ не сертифицированные ФСТЭК, у которых пройдена процедура оценки соответствия в какой-либо форме. Что это может быть за форма, какие дополнительные оценки соответствия?

svs422 Автор

05.04.2019 13:05В качестве примера могу назвать добровольную сертификацию ГОСТ Р, можно оценить соответствие ТУ (самое главное), ГОСТ 19781, ГОСТ 28195, ГОСТ Р ИСО/МЭК 9126, ГОСТ Р ИСО/МЭК 15408 1,2,3 и т.д.

Vinni37

05.04.2019 13:24Добрый день.

Скажите, есть ли упоминание на что должна быть пройдена процедура оценки соответствия. В плане сертификации все понятно, профили защиты и прочие требования к СЗИ.

Rohan66

Спасибо за познавательную статью!

Но есть несколько вопросов по организационной документации. Существует ли какой-нибудь РД определяющий перечень необходимых инструкций, журналов и прочего? Для ГТ всё это отработано и понятно (ПП 3-1). А вот для ПД непонятно… Фактически есть только Закон, ПП и пара приказов ФСТЭК и ФСБ.

svs422 Автор

Четкого списка нет. Компании, работающие с ПДн, создают и инструкции, и регламенты, и политики. В 152-ФЗ, ПП-1119, 21 Приказе ФСТЭК, 378 Приказе ФСБ есть намеки на то, что должно быть. Будете вы прописывать все в одном документе под названием “Регламент” или разобьете на кучу инструкций, решать вам.

Можно пойти от ответственности: если за это есть ответственность, значит нужно под это разработать отдельный документ. Как он будет называться, дело ваше.

Rohan66

Скорее, надо отталкиваться от того, что требует при проверке РКН. У них явно «свой» взгляд на перечень документов! ))))

AlexRed

Берете 211ПП, который для ГОСов и муниципалов, и делаете документы по перечню — РКН расплывется в улыбке)

Loreweil

Неверно, для не ГОСов и муниципалов использование 211ПП не только не обязательно, но даже скорее вредно, так как во-первых, там много лишних документов или документов, необходимость которых с точки зрения здравого смысла не понятна (чего только стоит «Перечень ИСПДн», состоящий из одной ИСПДн), а во-вторых там далеко не исчерпывающий перечень необходимых документов.

AlexRed

1. Никто не говорит, что надо передрать все документы с 211ПП.

2. Перечень ИСПДн запросят и у НеГОСов — даже с одной ИСПДн.

Loreweil

А если разные проверяющие просят разный комплект, что делать?

AlexRed

Делать несколько комплектов документов

Rohan66

Вот поэтому я и написал, что для ГТ есть ПП 3-1 и другие РД, а для ПДн за 13 лет (!!!!) ничего толком не сделано.

seeker32

Добрый день! По поводу организационной документации. Какой документ нужно разрабатывать: «Технический паспорт ИСПДн» или «Описание ИСПДн»? Я так понимаю, что «Описание» более формальный документ.

svs422 Автор

Если делать аттестацию, то нужен «Технический паспорт».

«Описание ИСПДн» по сути это вступительная часть документа «Модель угроз», ведь угрозы нужно моделировать в отношении понятной ИС. Либо, если подразумевается описание бизнес-процессов, то консультанты часто делают документ «Отчет об анализе» или схожее название, в котором описывают процесс получения ПДн, обработки, уничтожения.

seeker32

А если не проводить аттестацию, то есть ли какой-нибудь документ, замещающий «Технический паспорт»? Или описания в «Модели угроз» будет достаточно?

AlexRed

Ни РКН ни ФСБ смотреть тех.паспорт не будут — делайте его для себя (если хотите — полезен для инвентаризации).

Модель угроз смотрят, НО РКН смотрит само наличие, может полистать немного и всё.

ФСБ смотрит более внимательно и тут уже надо применять методические рекомендации ФСБ No149/7/2/6-432, ЕСЛИ вы применяете СКЗИ для защиты ПДн