В прошлую среду я потерял более 100000 долларов. Деньги испарились в течение 24 часов в результате «атаки на порт SIM-карты», которая вычистила мой счёт на Coinbase. С тех пор прошло четыре дня, и я опустошён. У меня нет аппетита; я не могу заснуть; я наполнен чувствами тревоги, совести и стыда.

Это был самый дорогой урок в моей жизни, и я хочу поделиться опытом и усвоенными уроками с как можно бо?льшим количеством людей. Моя цель — повысить осведомлённость людей о таких типах атак и мотивировать вас усилить безопасность вашей онлайн-личности.

Это всё ещё очень сыро (я до сих пор не рассказал об этом своей семье); пожалуйста, оставьте при себе осуждение наивных практик безопасности, рассказанных в этом посте.

Подробности атаки

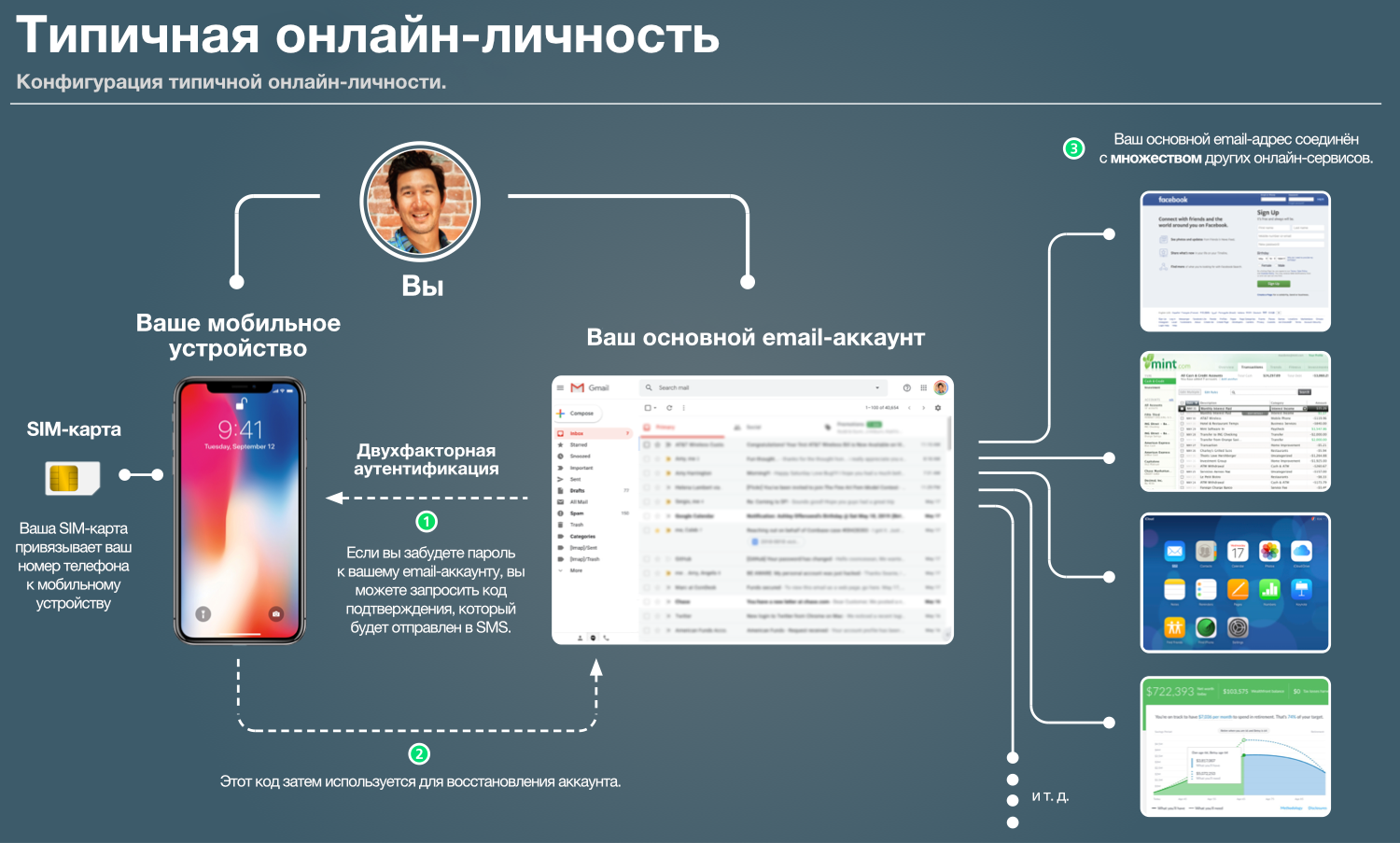

Вы можете спросить: «А что это вообще за атака на порт SIM-карты?» Чтобы описать атаку, давайте для начала рассмотрим типичную онлайн-личность. Диаграмма ниже должна быть знакома большинству из вас.

У многих из нас есть основной email-адрес, который соединён с ОГРОМНЫМ количеством других онлайн-аккаунтов. У многих из нас также есть мобильное устройство, которое может быть использовано для восстановления забытого пароля от email.

Авторизированный порт SIM-карты

Одна из услуг, которую предлагают операторы связи клиентам — возможность портировать SIM-карту на другое устройство. Это позволяет клиента запросить перенос их номера телефона на новое устройство. В большинстве случаев это абсолютно законный процесс; это происходит, когда мы покупаем новый телефон, меняем оператора и т. д.

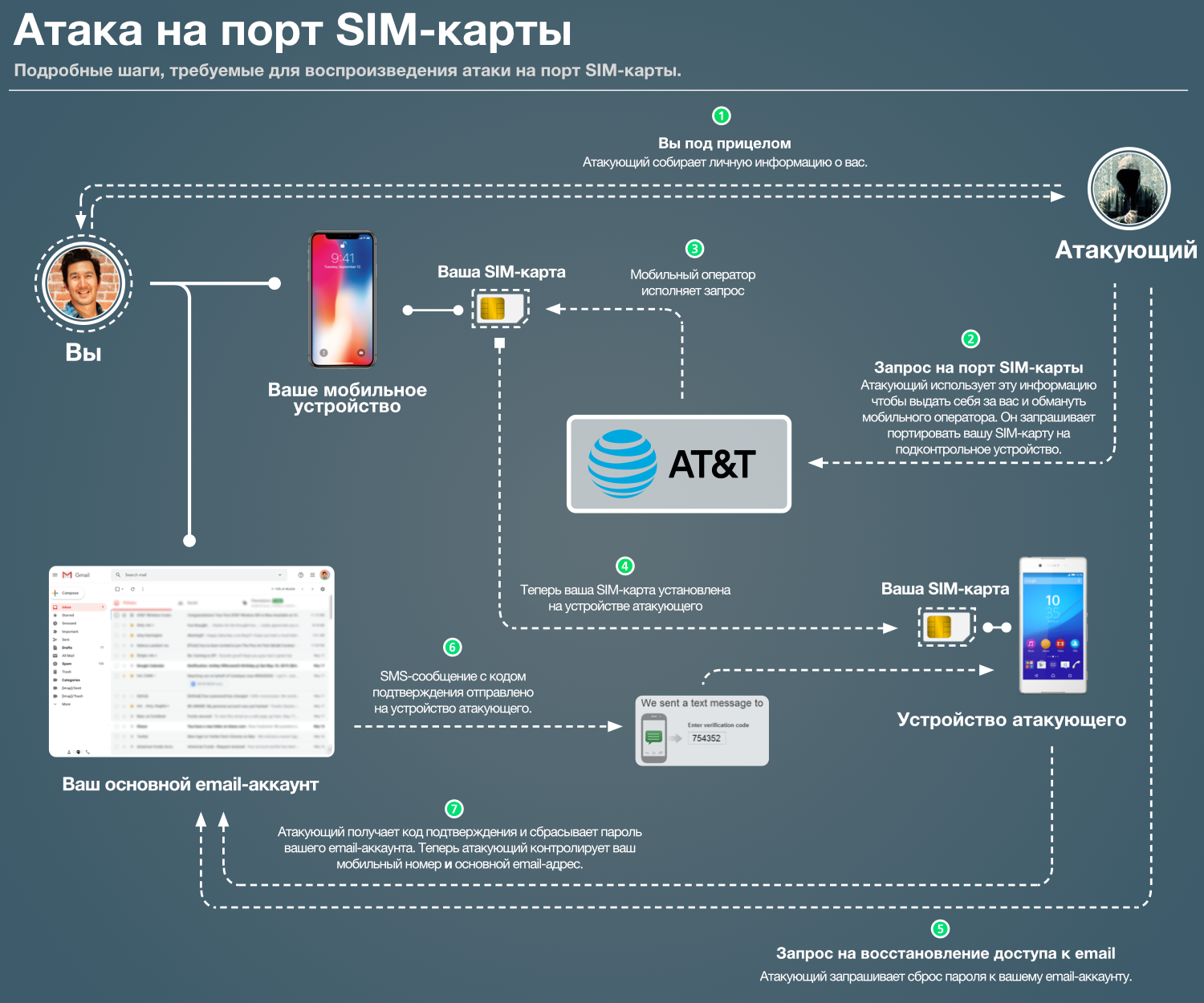

Атака на порт SIM-карты

Однако, «атака на порт SIM-карты» — это вредоносный порт, произведённый из неавторизированного источника — атакующим. Атакующий портирует вашу SIM-карту на подконтрольный ему телефон. Затем атакующий начинает процесс сброса пароля на email-аккаунте. Код подтверждения отправляется на ваш номер телефона и перехватывается атакующим, так как он теперь контролирует вашу SIM-карту. Диаграмма ниже показывает атаку пошагово.

Как только атакующий получает доступ к вашему email-адресу, они начинают переходить от сервиса к сервису, где вы используете этот email-адрес (банки, социальные сети и т. д.) Если атакующий особенно вредный, он может закрыть вам доступ к вашим собственным аккаунтам и запросить плату на возвращение доступа.

Давайте отвлечёмся на минуту и подумаем о том объёме личной информации, привязанной к одному аккаунту Google:

- ваш адрес, дата рождения и другая личная информация, позволяющая вас идентифицировать;

- доступ к потенциально компрометирующим фотографиям вас и/или вашего партнёра;

- доступ к календарным событиям и датам отпуска;

- доступ к личным электронным письмам, документам, поисковым запросам;

- доступ к вашим личным контактам и их личной информацией, а также их отношение к вам;

- доступ ко всем онлайн-сервисам, где в качестве средства входа указан ваш основной адрес электронной почты.

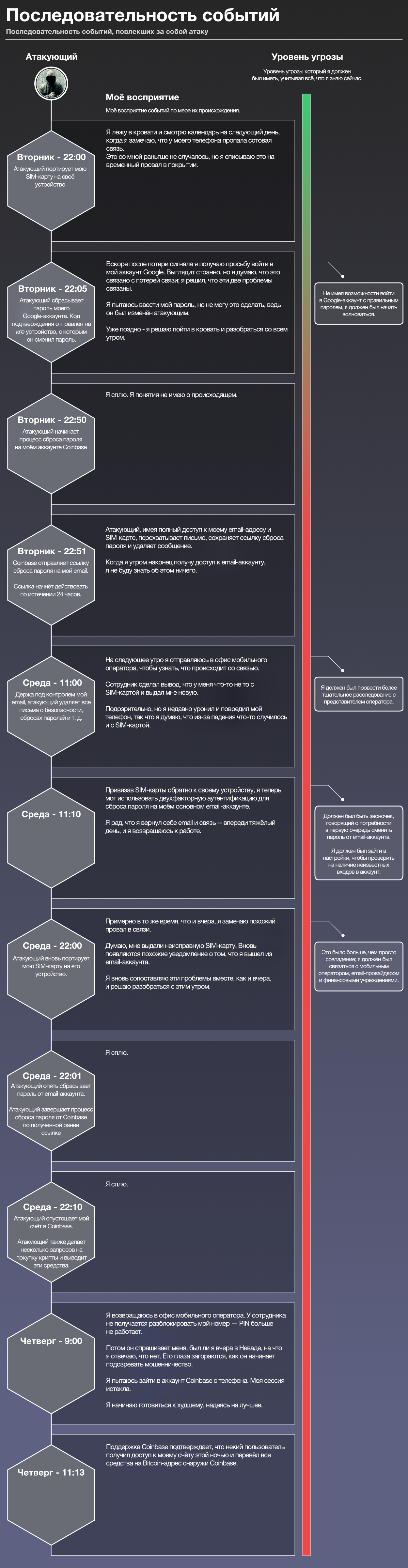

Последовательность событий

Чтобы лучше понять, как происходит атака и увидеть её размах, давайте окунёмся во временной график непосредственно этой атаки. Я хочу показать, как атака производилось, что я испытывал в это время и что вы можете сделать, чтобы защитить себя в случае появления подобных симптомов.

Временной график поделен на четыре части:

- Что я испытывал: как происходили события с моей точки зрения — если вы испытываете что-то подобное, то вы, скорее всего, подвергаетесь атаке.

- Что делал атакующий: тактики, которые использовал атакующий, чтобы получить доступ к моему аккаунту Coinbase.

- Испытываемый уровень угрозы: значение, которое я придавал происходящим событиям.

- Желаемый уровень угрозы: значение, которое я должен был бы придавать событиям.

Усвоенный урок и рекомендации

Это был самый дорогой урок в моей жизни. Я потерял значимую долю своего капитала за 24 часа; безвозвратно. Вот несколько советов, которые должны помочь другим лучше защитить себя:

- Используйте физический кошелёк для криптовалюты: перенесите ваши запасы крипты на физический кошелёк/оффлайн-хранилище/кошелёк с несколькими подписями всегда, когда вы не выполняете транзакций. Не оставляйте средства на биржах. Я воспринимал Coinbase как банковский счёт, но у вас не будет никакого выхода в случае атаки. Я знал об этих рисках, но я никогда не думал, что что-то подобное может произойти со мной. Я очень сильно жалею, что не предпринял более серьёзных мер по обеспечению безопасности моей крипты.

- Двухфакторной аутентификации на основе SMS недостаточно: вне зависимости от того, что вы хотите защитить в сети, перейдите на аппаратную защиту (например, что-то физическое, что атакующему придётся заполучить, чтобы провернуть атаку). В то время, как Google Authenticator или Authy могут превратить ваш телефон в подобие аппаратной защиты, я бы порекомендовал пойти дальше. Приобретите YubiKey, который вы контролируете физически и который не может быть подменён.

- Уменьшите ваш онлайн-след: поборите стремление без нужды делиться личной информацией, которая может вас идентифицировать (дата рождения, локация, фотографии с геоданными и т. д.) Все эти как бы публичные данные могут сыграть с вами в будущем злую шутку в случае атаки.

- Google Voice 2FA: в некоторых случаях сервис может не поддерживать аппаратную двухфакторную аутентификацию, полагаясь на более слабые SMS-сообщения. Тогда будет хорошей идеей создать виртуальный номер телефона в Google Voice (который не может быть портирован) и использовать его в качестве номера для двухфакторной аутентификации. (примечание переводчика: данный способ работает только в США)

- Создайте второстепенный email-адрес: вместо того, чтобы привязывать всё к одному адресу, создайте второстепенный email-адрес для критически важных аккаунтов (банки, социальные сети, криптовалютные биржи...) Не используйте этот адрес ни для чего другого и держите его в секрете. Не забудьте защитить этот адрес любой формой двухфакторной аутентификации.

- Оффлайн-менеджер паролей: используйте менеджер паролей. А ещё лучше — используйте оффлайн-менеджер паролей, вроде Password Store. У Ирвика есть отличное сравнение различных менеджеров паролей а также рекомендации для более технически подкованных.

Что касается комментариев читателей...

Учитывая мои практики по защите устройства, я, наверное, заслуживаю быть взломанным — я понимаю это. От этого не становится легче, и осуждение только размывает смысл истории, который заключается в том, чтобы:

- дать другим понять, насколько легко подвергнуться опасности;

- использовать полученные знания и рекомендации, чтобы возвести в приоритет безопасность вашей онлайн-личности.

Я не могу перестать думать о маленьких, простых вещах, которые я мог бы сделать, чтобы защитить себя. Мои голова забита мыслями о том, «а что если бы...»

Однако, эти мысли бок о бок сопоставлены с двумя пересекающимися чувствами — лень и предвзятость выживания. Я никогда не воспринимал свою онлайн-безопасность всерьёз, потому что я никогда не испытывал атаку. И хоть я и понимал свои риски, я был слишком ленив, чтобы защитить свои активы с подобающей тому строгостью.

Я призываю вас поучиться на этих ошибках.

Комментарии (206)

ittakir

24.05.2019 12:38+1Достаточно было поставить на e-mail сложный пароль, который хранится в KeePass и НЕ привязывать номер телефона. Тогда злоумышленник, клонировав SIM, не сможет войти в email аккаунт и не сможет сбросить пароли на других сайтах.

greabock

24.05.2019 13:03+1Вот, кстати, да. Некоторые почтовые (и не только) службы постоянно просят привязать номер телефона «для повышения безопасности». А в действительности это наоборот открывает дополнительный вектор для атаки.

svp777

24.05.2019 20:55+3Некоторые почтовые службы настойчиво навязывают добавить контрольный вопрос, типа «На какой улице Вы родились», а число улиц весьма конечное число, и теперь Ваш 12 буквенный пароль как бы и не нужен, злоумышленник жмёт «забыл пароль», и восстанавливает пароль по названиям улиц.

apro

24.05.2019 21:18+13«На какой улице Вы родились», а число улиц весьма конечное число

Почему конечно? Просто вводите такую улицу yotCybKisvisgesyudd4

Eugney

25.05.2019 21:06+2Я как-то указал нечто подобное в качестве ответа и потом при общении с саппортом на контрольный вопрос ответил, что «там нечто очень длинное и совершенно нечитаемое». К моему ужасу, этот ответ их удовлетворил.

MotoDruG

26.05.2019 05:44это как пароль на компе «нету у меня там пароля». Кому-то срочно понадобилось, звонит и спрашивает «какой пароль?», а в ответ «нету у меня там пароля», так можно долго издеваться))

Fr0sT-Brutal

24.05.2019 15:33К сожалению, почту без требования телефона в наше время еще попробуй найди… Есть, конечно, ProtonMail и подобные, но они не дают POP. А лазить проверять почту через браузер — это пещерный век.

ittakir

24.05.2019 16:07gmail, не? у меня существующую почту просит привязать иногда к телефону, но в доступе не отказывает.

Fr0sT-Brutal

24.05.2019 16:17При любом подозрительном чихе может заблокировать и потребовать ввести номер. Есть методика заводить акк через Android, но не особо стабильная.

Victor_koly

24.05.2019 16:59Я знаю, что наоборот — для установки прог из PlayMarket Вам нужно будет ввести почту и пароль Гугла. Можно что-то делать со смартфоном без этого? Кроме установки вручную из apk.

Lorri

24.05.2019 20:20У меня к одному из старых ящиков при логине просит привязать к номеру, а в другой не дает зайти после ввода логина и пароля — требует сначала привязать и пишет, что пустит в ящик только после этого.

mkll

26.05.2019 21:19Во всех гугло-аккаунтах я наоборот удалил все привязанные телефонные номера, оставив OTP 2FA — и норм. Возможно, у вас не было включено 2FA?

azazar

24.05.2019 23:26Плохая идея. Я так потерял почту, которая не была привязана к телефону только из-за того, что залогинился с нового IP. Гугл может заблокировать вход в аккаунт совершеннго внезапно.

nevzorofff

25.05.2019 09:07Я так сменил провайдера и тоже потерял доступ. Ну и не особо надо было, а через несколько лет работая в конторе, у которой интернет давал тоже первый провайдер — у меня неожиданно вошлось в гугл-почту.

ksr123

25.05.2019 16:47А нельзя было от соседей залогиниться и отменить привязку к айпи или привязать телефон? :)

sumanai

25.05.2019 18:40отменить привязку к айпи

Никаких настроек на этот счёт нет, это Гугл так борется с угонами аккаунта (а на самом деле вымогает телефоны).

nevzorofff

25.05.2019 20:33Да нафиг не надо было. Телефон не предлагал — предлагал ввести имя первой учительницы, но предлагать-то предлагал, но этот способ не работал. Я уже не помню как связался с сотрудником гугла и он сказал, что этот способ больше не работает.

dom1n1k

25.05.2019 00:18Это когда как. Если всё время логиниться с одного устройства, он действительно может просить, но не настаивать. Но стоит попытаться войти с другого IP, который гуглу покажется подозрительным, и там уже с большой вероятностью не пустят. А ещё можете любопытства ради попробовать войти в аккаунт из инкогнито-окна браузера…

alsii

27.05.2019 14:53В прошлую субботу именно так и сделал (на чужом компьютере). Пришло письмо от Гугла:

Оповещение системы безопасности

Выполнен вход на новом устройстве в аккаунт xxx@gmail.com

В Ваш аккаунт Google только что выполнен вход на новом устройстве Windows. Мы хотим убедиться, что это были Вы.

[Посмотреть действия] <-- это кнопка.

По кнопке уходит на страничку, где подробно описывается что именно произошло и есть два варианта: "Это был я" и "Это был не я".

Доступ к почте не блокировался, а письмо я уже потом прочитал.

Хотя, конечноЮ может быть в Германии у Гугла другая политика безопасности.

dom1n1k

27.05.2019 21:43Политика у него сложная и непонятная. Думаю, там дело не исчерпывается каким-то набором простых правил — там наверное прикрутили machine learning, big data и вот это всё.

Я как-то пытался заходить в гуглопочту из инкогнито — он выдал окно с требованием привязать телефон. Оно и раньше иногда бывало, но всегда присутствовала некая кнопка «пропустить», «отмена» или что-то такое. А в тот раз — равняйсь, смирно, привязывай тебе говорят или никуда дальше ты не пройдешь.

ankh1989

25.05.2019 08:04Почему не завести свой email сервер? Домен стоит 2 бакса в год. На нём можно сделать сколько угодно email-ов. Сам сервер живёт где нибудь в digital ocean, куда указывает доменная запись. Слабое место здесь только в вероятности того, что домен заберут по надуманной причине (ну там ваши данные показались нам подозрительными и по закону мы были обязаны разрегистрировать домен). Но любой email сервис может сделать тоже самое по ещё более надуманной причине (скажем им вдруг понадобился ваш телефон).

Paskin

25.05.2019 09:34Потому что вероятность взлома вашего сервера гораздо выше чем гугловского — если, конечно вы не админ супер-класса и не мониторите все пакеты и сервисы на наличие уязвимостей.

Barafu_Albino_Cheetah

25.05.2019 10:10А вот наоборот же. Самое защищённое от взлома устройство — силикатный кирпич. На своём сервере крутятся полтора сервиса самых новых версий в конфигурации по умолчанию, каждый под своей учёткой без доступа к остальным. У гугла 100500 микросервисов, за которые отвечают 100500 человек, которыми командуют 900500 менеджеров, и всё это взаимоинтегрировано самыми изощрёнными способами. Где выше вероятность ошибки?

tcapb1

25.05.2019 11:20… а потом у какого-то из этих сервисов оказывается 0-day уязвимость, до вашего сервера добирается сканирующий серваки бот и забирает данные. Или с вами что-то случается (например, вы попадаете в больницу или в тюрьму), и не можете продлить хостинг/домен.

DGN

25.05.2019 14:50Очень спорный вопрос. Кастомную систему придется ломать ручками, если ее админ хоть немного разбирается в безопасности (быть гуру не требуется). А уязвимость публичных сервисов часто можно просто купить в виде скрипта, уровень входа сильно понижается.

Jek_Rock

25.05.2019 13:01А Вы пробовали с такого сервера отправлять письма на ящики gmail?

setevoy4

25.05.2019 17:02А можно узнать в чём сложность ожидается?

У меня свой сервер года… С 2011, наверное. Всё отправляется-принимается без проблем на все ящики — Mail.ru, Gmail, и т.д.

И да — я ему доверяю немного больше, чем ящику на Gmail, в плане того, что моя почта всегда со мной, и никто ящик не заблокирует.

CentOS6.6/Exim4/Dovecot.

Jek_Rock

26.05.2019 11:02У меня своего email-сервера нет. Но слышал от многих, что gmail часто блокирует доставку писем с таких адресов.

Ну и в плане того, что никто не заблокирует — да. В плане приватности — ваша почта все равно попадет в открытом виде на сервера других провайдеров.

firegurafiku

26.05.2019 00:22Почему не завести свой email сервер? Домен стоит 2 бакса в год. На нём можно сделать сколько угодно email-ов.

Купить домен и арендовать виртуалку для своего почтового сервера, конечно же, можно, но под каким имейлом вы зарегистрируетесь на сайте регистратора и облачного провайдера?

fdroid

26.05.2019 17:49Хороший вопрос. Фактически, не имея какого-либо общественного бесплатного e-mail, проблемы начинаются уже на этапе регистрации. Т.е. чтобы создать свой собственный почтовый сервис, всё равно нужно иметь какой-то e-mail.

alsii

27.05.2019 15:10Может быть под e-mail'ом предоставляемым вашим провайдером? У многих есть такой сервис...

romxx

24.05.2019 17:09В Google можно отвязать google account от телефона, оставив только bluetooth-ключ, Google Authentificator приложение, или, на крайний случай, карточку с одноразовыми кодами.

EminH

25.05.2019 13:42С недавних пор TOTP (Google Authenticator) нельзя активировать пока не добавишь и не подтвердишь номер телефона. Без номера можно активировать только ключи типа Titan, но там тоже не все так гладко: https://m.habr.com/en/company/token2/blog/452022/

romxx

25.05.2019 13:45Подтвердить, а затем отвязать.

EminH

25.05.2019 13:55Надо проверить, но я подозреваю что нельзя

mkll

26.05.2019 21:24Я так сделал. :) Но не специально. В смысле, на момент включения 2FA телефон уже давно был указан, потом несколько лет было и то, и другое, а пару лет назад я убрал телефон. 2FA осталась.

EminH

26.05.2019 21:26А попробуйте восстановление пароля. Телефон не «запомнился» ?

mkll

26.05.2019 21:46Судя по тому, что Google при входе в аккаунт регулярно показывает текущее состояние дел, связанных с безопасностью, и там не указан телефон, то не должен. Но исключить нельзя, согласен.

EminH

26.05.2019 21:58Забыл уточить, условие указания мобильного для активации TOTP появилось относительно недавно, для старых акаунтов ситуация может быть другая

armid

24.05.2019 18:22Недавно регал протон себе. При том, что это была первая моя регистрация там. Попросили телефон. Правда было написано, что типа мы его даже не сохраняем, это только для проверки что вы не бот. Но тем неменее телефон нужен был.

shalm

24.05.2019 19:34Раннее с этим разбирались и оказалось, что такое требование появлялось если Ваш айпишник серый и где-то уже засветился.

DerRotBaron

24.05.2019 20:43+1Буквально вчера регал себе не первый ящик Proton, предложили на выбор несколько вариантов: телефон, другой ящик или поотгадывать велосипеды и витрины магазинов.

saege5b

24.05.2019 20:41Взять хостинг. Можно, наверное и бесплатный. Тогда и на телефоне не гнастаивают.

Там обычно и почта прилагается. И через них настроить пересылку/забор почты.

У меня болтается пяток аккаунтов в разных местах. Два года — пока живые.

Или взять симку без арендной платы, и кроме одного ящика, нигоде не светить. Майл.ру даёт возможность оформить десяток псевдонимов.

Cenzo

25.05.2019 05:05А какие симки в наше время без арендной платы? Везде где смотрел при непополнении в несколько месяцев начинают списывать что-то каждый день. Но зато как-будто без арендной платы.

Samoglas

25.05.2019 11:50А какие симки в наше время без арендной платы? Везде где смотрел при непополнении в несколько месяцев начинают списывать что-то каждый день. Но зато как-будто без арендной платы.

Это 2 разных вопроса — тарифный план без абонентки (почти не осталось таких) и прекращение действия сим-карты при отсутствии списаний.

Второй вопрос решается тратой раз в пару месяцев нескольких копеек с этой симки (у меня напоминалка в телефоне), но есть некоторые тарифы виртуальных операторов, где симки живут долго — год и более даже при полном отсутствии списаний.

Cenzo

26.05.2019 04:56Можно примеры? Хотелось бы такую симку для применений в автоматизации

Samoglas

26.05.2019 12:01Думаю, вряд ли подойдет тариф по нынешним временам:

890 руб в месяц за 100 мегабайт трафика, хоть и без шейпинга и с разрешенным тетерингом.

Потому и не блокируют симку :)

Но мне это было как подарок, скорость по LTE была 30-50 Мегабит, а оптику провести ~30 000 руб. и фиг знает сколько времени, а безлимит в тарифы операторов в то время еще не вернулся.

saege5b

27.05.2019 12:21у МТС была. Раз в полгода делать любое списание. У меня такая в старом смарте, как аварийный канал связи.

Сейчас виртуальных операторов, реклама идёт. Сколько там инертного периода особо не интересовался правда. Есть сколько-то халявных минут, смс и инета. Совсем немножко.

У билайна был в одно время тариф с немножко инетом, за небольшие деньги.

rdc

25.05.2019 13:59у меня Gmail привязан к ГОРОДСКОМУ номеру телефона. на который железная леди надиктовывает код. и мне очень интересно было бы посмотреть на злодея, который угонит городской номер :D

DGN

25.05.2019 14:55А откуда к вам приходит физически городской номер? Со щитка/столба? Или из роутера с оптикой?

rdc

25.05.2019 14:56по потокам E1 на ММТС-9

DGN

25.05.2019 16:34Вроде как, в ОКС7/SS7 находили уязвимости, быть может, можно приземлить ваш звонок на нужном злоумышленнику устройстве.

kprohorow

28.05.2019 00:27Да. Находили. Здесь регулярно появляется информация о таких уязвимостях.

Вот из крайнего, например

https://habr.com/ru/post/403649/

AlxDr

24.05.2019 17:32+1Зато приобретаем риск потерять сам пароль, как из-за потери данных, так и путем компрометации (фишинг и другие атаки).

Проблема здесь не в самом телефоне, а в том, что второй фактор должен быть секретным.

ittakir

24.05.2019 19:01+1пароли бэкапим на внешние диски, бумажки и т.д.

проблема именно в телефоне, уже очень много случаев было кражи денег клонированием симок.

Lorri

24.05.2019 20:48+1Проблема в том, что некоторые сервисы требуют обязательную привязку к номеру телефона. Заводить отдельный номер телефона под сервисы или по номеру на каждый сервис (почта, вторая-третья почта, 1-2-3 сервиса уведомлений по движению средств на пластиковых картах, другие сервисы)? Не слишком хороший вариант — уязвимость никуда не исчезает. Если всё привязано на один номер, то при компрометации симкарты под угрозой всё к ней привязанное, а множество номеров… у меня плохо получается это представить, да и при доступах к БД операторов сотовой связи это вряд ли сможет помочь.

Если у сервиса обязательна привязка к телефонному номеру, он по умолчанию уязвим.

NetBUG

25.05.2019 00:19+1При этом в последнее время требовать номер стало нехорошей практикой.

Lorri

25.05.2019 03:03Владельцев сервисов, конечно, можно понять — с одной стороны большое количество информации, которую можно получить и связать между собой благодаря номеру телефона, а еще, возможно, некоторое уменьшение количества спамеров и ботов.

С другой стороны, как мне кажется, при утере, аннулировании (сколько времени сейчас за пользователем сохраняется номер?), краже или замене номера телефона, его привязка к сервисам превращается в серьезную проблему для конкретного пользователя.

Xandrmoro

25.05.2019 00:54Эти сервисы стоит по возможности игнорировать. Или, на худой конец, не использовать ни для чего важного.

Lorri

25.05.2019 02:53В таком случае остается только поднимать свой собственный почтовый сервер. Разумеется, дома, заморочившись с безопасностью.

А лучше вообще в онлайн не ходить и ничего никуда не привязывать: «нет ножек — нет мультиков».

Но в реальности чаще всего даже те, кто хоть немного понимают насколько все это небезопасно, выбирают для себя меньшие из зол.

ankh1989

25.05.2019 08:16По правде говоря, регистрацию домена и аренда VPS сейчас даже проще сделать чем зарегить gmail аккаунт. Скорее всего это потому что доменному регистратору нужны ваши деньги и он старается сделать процесс максимально удобным. Тоже для vps.

vyatsek

24.05.2019 13:39Не рассматриваю мобильный телефон в принципе как защищенное устройство.

У меня нет ни одного онлайн банка. Гугл аккаунт привязан на «левую» почту, на которой нет ничего официального.

Для всего финансового поднята виртуалка, с которой я хожу только в онлайн банкинг и не более.

Телефон для 2FA кнопочный, без выхода в интернет в принципе. Может я не такой гик со всякими синхронизациями и интеграциями, все нужое сохраняю отдельно.

В безопасность — не верю. Ни в свою не в чужую.

Так же не держу крупные суммы на картах. С зарплатной карты стараюсь не делать ни платежи ни совать ее в банкомат. А для сохранения лучше вообще отдельный безкарточный вклад/депозит.

Mi7teR

24.05.2019 14:23+4вас зовут Джо?

AlxDr

24.05.2019 17:09+5А что здесь неразумного?

Всё описанное весьма малозатратно (в том числе и с точки зрения комфорта) и имеет дополнительные преимущества, например, страховку от собственных ошибок. Я вот тоже не держу крупные суммы на платёжных картах. Меня зовут не Джо, но у меня была уже пара случаев, когда это спасло от непредсказуемых списаний. В одном случае продавец попытался списать сумму кратно больше ожидаемой, в другом у меня рука дрогнула и, условно, вместо 20 тысяч чуть не перевёл 200 :)

Аналогично с синхронизацией всего в облако.

markmariner

24.05.2019 14:24+1А дома запас макарон и тушенки на случай войны имеете?

vyatsek

24.05.2019 18:58В связи с полит ситуацией всерьез думали как можно нивелировать некоторые риски.

PerlPower

24.05.2019 14:43Вот бы еще 99% создающих веб-сервисы не рассматривали телефон как защищенное устройство. Одноразовые коды входа или программный генератор оных на базе ключа отличающегося от пароля были бы идеальным вариантом для кучи случаев. Но нет, или телефон или специальное устройство для двухфакторки.

Victor_koly

24.05.2019 16:38Считать QR-код с мобилки включенной в инет с экрана компа — сойдет уровень «второго фактора»?

alsii

24.05.2019 15:32+1Так же не держу крупные суммы на картах.

А вот с этого места поподробнее… Так где вы держите крупные суммы? ;)

powerman

25.05.2019 04:55На самом деле можно и на карте держать, просто эта карта не должна использоваться ни для чего, помимо переводов между ней и другими своими картами, которые уже используются для платежей, и на которых никогда нет крупных сумм.

msatersam11

24.05.2019 17:04А какая разница, насколько кнопочен ваш кнопочный телефон и насколько виртуальна виртуалка?

Номер телефона выяснен? -Отправляемся к оператору за «портом» сим-карты со всеми вытекающими…

ankh1989

25.05.2019 08:38-1Я уже было снял шляпу, но тут вы заговорили про карты и счета и шляпу пришлось вернуть обратно. Как параноик со стажем, я завожу отдельный банковский счёт для зарплаты при смене работы и никаких карт к нему не привязано. На этом счету у меня всегда почти 0, потому что я всё перевожу на другой счёт, который к картам тоже не привязан. У меня есть разные дебитные карты привязанные к отдельным счетам для разных целей: так например счета для оплаты серьёзных вещей у меня лежат отдельно от счетов и карт для всяких онлайн покупок, которым я не очень доверяю. Все покупки через кредитные карты, тоже несколько для разных целей. Разумеется банков несколько, потому что ни одному из них я не доверяю. Но деньги в банках я не храню — там только буфер на пару месяцев. Деньги хранятся в разных инвестиционных компаниях, которых конечно же несколько и которым я тоже не доверяю. На секретный вопрос «какого цвета ваша кошка?» у меня стоит ответ в виде SHA хеша от какой то невероятной фигни которую я давно забыл. Это я ещё до биткоин счетов не добрался, которым я впрочем тоже не очень доверяю.

dartraiden

24.05.2019 14:56Приобретите YubiKey, который вы контролируете физически и который не может быть подменён.

Смартфон я тоже контролирую физически, а если его подменят — я явно это замечу. Как минимум, потому что там включено шифрование данных, экран блокировки, а также заблокированный загрузчик.

powerman

25.05.2019 04:56+3Если загрузчик заблокирован — значит там родная прошивка — значит контролируете телефон не Вы, а производитель прошивки.

dartraiden

25.05.2019 07:54Если загрузчик разблокирован (будем вести речь об Android) то любой, кто получит на время доступ к вашему телефону, прошьёт кастомное рекавери (скорее всего, оно у вас уже прошито) и прошьёт system.img (полностью идентичный вашему, но с «добавкой» в виде нового приложения в /priv-app или изменённого старого). Готово, теперь у него есть все мыслимые права. Производителю я доверяю чуть больше, чем такому атакующему. Шифрование не поможет, поскольку шифруется /data, а не /system

powerman

25.05.2019 08:58А я производителю доверяю намного меньше. Потому что многие из них уже не один раз спалились на установке всякой малвари, от просто приложений крайне сомнительной полезности, до вполне традиционной малвари. А вот получить доступ к конкретно моему телефону, да ещё и на время, достаточное для установки вредоноса, да ещё и чтобы я этого не заметил — при таком уровне целевой атаки лично на меня защищаться смысла вообще мало, а точнее на это нужно на пару порядков больше ресурсов, чем я готов выделить.

Но в целом именно из-за возможности описанной Вами атаки меня и бесит отказ TWRP от реализации парольной защиты. Стоял бы на загрузчике пароль, то, хоть это и не помешало бы заменить загрузчик во время атаки, атакующие бы не смогли вернуть всё как было не зная пароля. А это значит, что обнаружив что телефон "сам" перегрузился после того, как я терял его из виду, и сейчас спрашивает пароль от /data, можно было бы перегрузиться в загрузчик, и проверить, что на нём всё ещё стоит мой пароль.

DGN

25.05.2019 15:43Атака будет другого уровня. Не только получить телефон, подключуть к ПК, залить, вернуть, а добавляется еще разобрать телефон, скинуть флешку, прошить, собрать.

powerman

26.05.2019 00:04Ага. И это требует заметно больше сложности и времени, чем добавить пароль — т.е. увеличение затрат на защиту заметно меньше увеличения затрат на атаку, т.е. добавить пароль однозначно стоит.

DGN

26.05.2019 00:32А собственно где и как его хранить? В произвольном телефоне крипточипа нет. В файле на /system — как то совсем уязвимо. В теле самого загрузчика — уязвим становится сам телефон, может легко превратится в кирпич поднимаемый по jtag, если что то пойдет не так при установке или смене пароля. При том, в адрес TWRP пойдет поток запросов «ой я забыл пароль загрузчика, пришлите мне его по смс. jtag? нет, не слышали!» Дальше, смогут брутфорсить пароль. Где хранить номер попытки? Каждый раз затирать загрузчик счетчиком загрузок в него? Не протрем ли флешку в итоге?

В общем, КМК, простая просьба добавить пароль, вызывает множество проблем реализации.

powerman

26.05.2019 00:57Где только Вы эти проблемы находите? Пароль должен лежать на разделе с самим TWRP. Если его забыли — просто перепрошивается TWRP и пароль при этом автоматически будет сброшен. Для брутфорса пароля нужно этот файл как-то получить, а для этого нужно уже выполняться под рутом внутри основной прошивки, чтобы подмонтировать раздел recovery и спереть файл с хешем пароля — а в этих условиях взлом recovery уже никого не интересует. В общем, здесь нет проблем.

DGN

25.05.2019 15:29Если я правильно понимаю, такому злоумышленнику надо получить телефон совсем не на 5 минут, впоследствии его вам подсунуть. Я не уверен, что шифрованный раздел андроида подхватится системой. Производителю можно доверять больше, чем неизвестному ромоделу с известного ресурса, но если в официальной прошивке есть уязвимость — это быстро станет известен каждому скрипткидди за небольшую плату.

Как ни странно, я бы в вашем случае доверился яблоку.

dartraiden

25.05.2019 16:02Если злоумышленник заранее знает, какая у меня прошивка (чтобы спокойно, не торопясь внедрить нагрузку в образ), то её замена происходит примерно за минуту-две. Процесс идентичен обновлению прошивки (например, я делаю это каждый месяц, когда выходят новые исправления Android). Шифрование данных подхватится (вы когда обновляете какую-нибудь LineageOS еженедельно, не формируете /data ведь).

Про Apple согласен, там о безопасности начали думать ещё тогда, когда в Android даже шифрование данных реализовывалось каждый производителем по-своему (а лучше посмотреть на работу с отпечатками пальцев… сравним, скажем, Apple, где хранение и работа с отпечатками уже тогда велась на выделенном чипе и, допустим, HTC, где отпечатки хранились в формате BMP прямо во внутренней памяти телефона с разрешениями 0666).

DGN

25.05.2019 16:26Если злоумышленник знает какая у вас прошивка, значит он или член семьи, или ваша проблема выходит за рамки IT.

Вы вводите пароль шифрованного раздела каждый раз при обновлении, или он сохранен на устройстве?

dartraiden

25.05.2019 18:58Обновление (если речь про OTA-обновления) не требует расшифровывать /data. Насколько я понимаю механизм: оно скачивается через интернет (естественно, в этот момент всё расшифровано и работает) во внутреннюю память, затем копируется в некое незашифрованное хранилище, аппарат перезагружается в рекавери и дальше обновление (которое, по сути, представляет собой образы /system и /vendor) автоматически раскатывается в соответствующие разделы, который в Android не шифруются.

Поддержка такого механизма появилась, начиная с TWRP 3.2.2

Злоумышленник сделает примерно то же самое: зайдёт в рекавери, воткнёт карту памяти с подготовленным образом /system и отдаст команду рекавери раскатать образ в нужный раздел.

Вся проблема в том, что в Android шифруются только пользовательские данные, а вот раздел с системными файлами не зашифрован никак. Аналогично себя ведут дистрибутивы Linux, если выбрать шифрование /home вместо шифрования всего системного накопителя.

Arxitektor

24.05.2019 15:05модуль защиты от Bloomberg

Можно ссылку на этот модуль. Что-то не могу нагуглить по модуль защиты от Bloomberg.

Или не большую статью-заметку по нему.

Тоже интересуют аппаратные токены авторизации.

По типу аппаратного Google Authenticator

Я буду обновлять комментарии..)

EminH

25.05.2019 13:47Вот вам аппаратный аналог Google Authenticator-а,

Только в случае с Gmail это вряд ли изменит ситуацию: https://m.habr.com/en/company/token2/blog/436978/

Utopia

24.05.2019 15:23+1Я не понимаю как атакующий портировал sim? Разве для этого не нужно иметь физической доступ к sim? Или телефон с root может это сделать? Вроде нет…

Samoglas

24.05.2019 15:43Физическая копия SIM через ОпСоСа, например.

vikarti

24.05.2019 16:07Вот только… Российские(!) банки которые мало мальски думают о пользователях — про эту атаку явно в курси и детектят смену сим (через получение IMSI). И в рунете есть сервисы которые обещают по номеру дать IMSI.

Что — неужели в США в принципе нельзя заказать такую услугу? Или coinbase оно в принципе не надо?

epee

24.05.2019 16:40насколько я понял из статьи — через клон симки была взломана почта, а через взломаную почту был получен доступ к coinbase.

AlxDr

24.05.2019 16:56+3У банков есть третий, а то и четвёртый факторы (чтобы подтвердить смену сим, нужно звонить оператору и называть секретное слово и паспортные данные, а то и вовсе идти в отделение).

Тут же просто сервис в Интернет, без регистрации по паспорту. Кто и как будет проверять легитимность замены сим? Задержка в сутки есть, она призвана устранить этот риск.

Нормальный человек при потере доступа к основной учётке Гугла и сим-карте уж точно бы посмотрел историю операций по ней, обнаружив смену пароля — немедленно сменил бы пароли на привязанных туда критических сервисах. А тут какое-то редкое раздолбайство.

tvr

24.05.2019 17:08+1Вот только… Российские(!) банки которые мало мальски думают о пользователях — про эту атаку явно в курси и детектят смену сим

Угу, я SIM заменил перед новым годом, а краснобанк издал вопль об этом в апреле, т.е. через 3+ месяца.

Lyazar

24.05.2019 18:46Менял симку — сберу было пофиг.

virtualsys

24.05.2019 20:23+2Сберу ни то что пофиг, Сбер там дно пробивает в плане жадности, у него есть страховка «Защита карт», и не бесплатная. Они только рады будут, если у вас деньги уведут, реклама страховки, однако.

История из жизни. Знакомая пришла в их офис и просила отключить старый номер, подключить новый. На ее беду — УСТНО. Они отрапортовали — все сделано. Только вот спустя какое-то время у нее с карты ушли 10К рублей. Увел «новый владелец старого номера». По смс-банкингу. Не отключили!

И ей никто ничего не вернул, а доблестная полиция так и не смогла расследовать чертовски сложное дело — с помощью не менее «заботливого» Сбера и сотового оператора.

Но если симку портировали с помощью Обсоса, нарушив условия конфиденциальности, то есть очень большой шанс через суд повесить на них убытки. Пример вот тут. При этом доказывать что третье лицо получило от них симку законно и с согласия абонента надо Обсосу.

saloid

25.05.2019 00:03Не уверен как в Coinbase, но на всех биржах что я встречал, сразу после регистрации ОЧЕНЬ настоятельно рекомендуют включить двухфакторную аутентификацию по Google Auth.

YMA

27.05.2019 17:27Скорее не копия, а новый экземпляр. Старый экземпляр SIM при этом выбивает из сети.

Раньше (comp128v1) можно было сделать настоящую копию — подобрав Ki, потом эту дырку прикрыли, и, как я понимаю — с появлением 4G (LTE) шифрование еще усилили, и на сегодня широкоизвестных способов клонирования SIM нет.

PS: Так что бдим, и если вдруг телефон перестал регистрироваться в сети — поднимаем панику.

sumanai

27.05.2019 18:24Раньше (comp128v1)

А сколько это в годах? Просто у меня симка возрастом лет в 13, думаю дублировать её, а то не на меня зарегана.

YMA

28.05.2019 12:29Плюсом к ниженаписанному — лучше попробовать сменить владельца сим(договора) — обратившись к оператору с заявлением, описав, опять же — кому совершались звонки, в каких аппаратах была симка и еще кучу всего.

Знаю много таких случаев у знакомых — договоры переводили на себя с умерших людей, уехавших за рубеж, и просто с левых данных…

Samoglas

27.05.2019 20:39+1Скорее не копия, а новый экземпляр. Старый экземпляр SIM при этом выбивает из сети.

Да, имел в уме это, а выразился неточно.

У меня еще со времен, когда это прокатывало, ридер для брутфорса симок где-то валяется.

А сколько это в годах? Просто у меня симка возрастом лет в 13, думаю дублировать её, а то не на меня зарегана.

sumanai, в 2007 это еще можно было сделать.

Но при брутфорсе есть ненулевая вероятность убить симку — количество считываний ограничено, а куда будете писать её? Сильверы и прочее, вроде как давным-давно исчезли из продажи после усиления алгоритмов.

sumanai

27.05.2019 22:06Сильверы и прочее, вроде как давным-давно исчезли из продажи после усиления алгоритмов.

Печалька.

YMA

28.05.2019 12:32Не то слово, вещь была удобная. Кстати, еще за 20 лет до eSIM, которую сейчас подают как нечто инновационное — фанаты реализовали такой функционал патчами в телефонах Siemens. См. в поисковиках — «мультисим патч сименс».

ogost

24.05.2019 17:08Насколько я понимаю, под «порт SIM карты» имеется ввиду атака на инфраструктуру оператора, суть которой сводится к привязке номера жертвы на другую сим карту. Насколько я могу судить, без сообщника среди сотрудников оператора атака крайне труднореализуемая, но не невозможная.

kprohorow

28.05.2019 01:12В Украине можно обойтись и без сообщника

Достаточно знать номер жертвы.

Карточку можно восстановить в офисе зная три последних номера на которые звонила жертва. Злоумышленнику еще и хорошего дня пожелают!

Либо через систему самообслуживания. Для этого правда нужна смс от оператоа, но тут помогает социальная инженерия. Сказки про "переключаем на другую вышку/ищем потеряное ведро зуммеров" до сих пор действую на людей и помогают мошенникам узнать заветный код.

В последнее время, кстати, случаи участились.

4eyes

25.05.2019 05:35+1Примерно так:

Звонок жертве с номера-1: мужик, купи слона

Пополнение счета на $20

Звонок жертве с номера-2: все говорят "какого слона?", а ты возьми и купи слона

Поход в техподдержку оператора: здравствуйте, я тут сумку потерял, номер такой-то, на счёту было около $20, последние звонки на номер-1 и номер-2.

Это реальная схема с которой сталкивались пару лет назад. Нужен слитый номер телефона через сообщника или сайт бесплатных объявлений.

vergil01

24.05.2019 15:34Никогда не считал себя лютым параноиком по части безопасности, но вот это вот «почти одновременно у меня отвалилась связь и гугл попросил перезайти в аккаунт, но я не увидел ничего подозрительного и пошел спать» выглядит просто дико. Хотя оригинальный автор и просил не осуждать его, не могу не отметить. Как только у меня появляется хоть намек на неполадки, связанные с почтой, я тут же сбрасываю пароль и завершаю все сессии.

A1054

24.05.2019 18:06я тут же сбрасываю пароль и завершаю все сессии.

Откуда сбрасываете пароль? почта уже угнана

vergil01

24.05.2019 20:01Я имею в виду в общем, а не конкретно этот вид атаки. При такой атаке, если связь пропадает в том месте, в котором никогда не пропадала и не должна, сначала чекаю твиттер по тегам на предмет возможной террористической атаки и последующего глушения связи спецслужбами, если такого не было, немедленный звонок оператору/чат с оператором через интернет.

Andy_Big

25.05.2019 02:14+2на предмет возможной террористической атаки и последующего глушения связи спецслужбами

Я так понимаю — это у вас там самая частая причина пропадания мобильной сети? :)

vergil01

25.05.2019 03:52-1Нет, это причина, которую проверить быстрее всего — в пару кликов, вместо бесед с роботом техподдержки. А так смищной комментарий, да.

Andy_Big

25.05.2019 04:19+1причина, которую проверить быстрее всего — в пару кликов, вместо бесед с роботом техподдержки

А кто у вас там так оперативно в твиттере отчитывается о предпринимаемых шагах — террористы или спецслужбы?

vergil01

25.05.2019 13:09-1У нас там есть обычные люди, которые имеют привычку рапортовать в твиттер все, что видят, а особенно любят использовать теги, по которым все очень быстро ищется. Вам там наверное это в новинку, под камнем, под которым вы живете.

Andy_Big

25.05.2019 13:19А под Вашим камнем как обычные люди видят возможную террористическую угрозу и глушение связи спецслужбами? Я, например, не представляю что я должен увидеть, чтобы сразу подумать «О, это спецслужбы связь глушат». Или «Это возможная террористическая угроза, точно».

Pifarh

24.05.2019 15:34Ох и ох. Имея 100k $ на CoinBase не позаботиться о защите это беспечно. Мне вас жаль дружище но отсутствие обязательных действий результат вашей наивности. 100$ Ledger NanoX, а на coinbase рабочий депозит с двухфакторами и тд. На будущее пользуйтесь

tcapb1

24.05.2019 18:21+2Можно начать с того, что вообще держать крипту на биржах — это беспечно. В случае чего нехорошего шансов увидеть свои деньги сильно меньше, чем в случае банкротства банка.

На почившей в прошлом году бирже WEX многие держали суммы, сопоставимые с потерянной автором статьи. По опросу, который я тогда делал получалось вот так:

Или в процентах от всей криптовалюты, которую хранили пользователи:

Половина хранила на соскамившейся бирже вообще всю свою криптовалюту. Не думаю, что они не знали, что у них есть большой шанс проснуться и не увидеть своих денег. Но удобство берёт своё. На бирже хранить удобнее, чем на кошельке. Привязка к телефону удобна в случае потери пароля. И т.д. Сложными двух-трёхфакторными аутентификациями всё равно будут пользоваться единицы.

mkll

26.05.2019 21:40Coinbase изначально была кошельком. Биржей она стала много позже. Я бы переформулировал — не стоит хранить крипту в онлайн-кошельках.

Fox_exe

24.05.2019 16:45Как хорошо, что у меня есть свой собственный почтовый сервер: Никакой тебе двухфакторки и прочего модного хлама.

Чтобы угнать мой ящик придется узнать от него пароль. А это возможно только «Терморектальным» методом :)

Или украсть его вместе с сервером, который представляет из себя Неттоп, запрятанный далеко за шкаф.

vanyas

24.05.2019 17:00Дома выключили свет или интернет, и остался без почты. Очень надежно конечно

Fox_exe

24.05.2019 17:06В роутере USB-свисток с 4G инетом и «Реальным» (Белым) IP.

Хотя да, при переключении гдето на минуту всё отваливается, пока не обновится запись в DNS.

Ну и бесперебойник, который я думаю заменить на кое-что самопальное из старых банок 18650, коих у меня скопилось приличное количество…

В порядке паранойи можно добавить второй 3/4G модем, да солнечную батарею :)

Но как альтернатива — простенькая виртуалка + шифрование всего и вся на всякий случай ))

Duss

24.05.2019 19:17+3В Вашем случае достаточно угнать DNS почтового сервера, повесить на запись свой IP, поднять там почтовик и спокойно принимать письма- подтверждения смены пароля.

Не просто, конечно, но если кто-то угоняет сим карты (по сговору с оператором например), то почему кто-то не может так же угнать DNS запись?

Я не критикую Ваш метод и я не знаю всех деталей, просто пища для размышления.

Fox_exe

25.05.2019 01:33Не спорю. Но тогда выгоднее угнать DNS какого-нибудь банка и перенаправить весь траффик на поддельный сайт-клон, да собирать себе все логини/пароли/ящики/кредитки и т.п.

По уровню сложности оно равнозначно, если дело касается крупного DNS провайдера.

expeon

28.05.2019 10:48«Я насколько отвязан он второго фактора по телефону, что у меня симкарта в рутер почтового сервера вставлена»

Fox_exe

28.05.2019 11:44Не понял вашего коментария. Сим-карта то никак на почтовый сервер не влияет. Максимум что может сделать оператор — это перекрыть интернет.

Ну ещё он может сделать MITM атаку, но тут уже ничто не спасет, т.к. передающая сторона не может обеспечить достаточный уровень шифрования.

Victor_koly

24.05.2019 17:02А на шкафу стоит замок с кодом RSA4096 (вводит 16-ричные буквы, 1024 штуки)?

mehos

24.05.2019 18:15Какая защита от перегрева из-за сдохшего вентилятора? И что надо сделать, чтобы поднять вашу wunderwaffe без какого-нибудь kvm-over-ip из другого города после сбоя, вызванного космическими лучами?

Fox_exe

24.05.2019 19:01-1Там Celeron J1900 и весь корпус — сплошной радиатор. Вентиляторов нет вообще и температура в пределах 70 градусов под нагрузкой даже летним днем. Ну и SSD в качестве диска, дабы ломаться вообще нечему было.

Всё крутиться в Proxmox, да и ломаться там особо нечему (Эт вам не винда, где на любой чих получаем Bsod). Во всяком случае пару отключений света до установки бесперебойника этот сервачок успешно пережил.

mehos

26.05.2019 09:39Деталь, которая может сломаться, отличается от детали, которая сломаться не может, тем, что деталь, которая не может сломаться, невозможно будет починить, если она все-таки сломается.

MotoDruG

24.05.2019 17:38+1если я правильно помню, то у нас оператор (МТС в частности) присылает смску, что через 15 минут ваша нынешняя сим-карта

превратится в тыквуперестанет работать, вставьте новую. Конечно защита так себе, если телефон потерян или находишься вне зоны, но в такой ситуации очень бы помогло. У них операторы так не делают?

A1054

24.05.2019 18:05+1за 15 мин легко не заметить

MotoDruG

25.05.2019 06:21легко, но тут автор смотрел в телефон и пропустить такую смску вряд ли бы смог. У меня фитнес-браслет и я редко пропускаю различные сообщения, хотя звук уведомлений убавлен почти до минимума.

Следующим этапом уведомлений о смене сим-карты наверное должен быть автодозвон робота.

nevzorofff

25.05.2019 19:06+1Мегафон делает ещё лучше — при перевыпуске симки СМСки не ходят сутки или трое.

Andy_Big

24.05.2019 19:12Моего знакомого на днях взломали и увели всю его крипту до последней монеты, тоже довольно крупную сумму. Как я понял — взломали через удаленный рабочий стол Windows (десятка).

Pongo

26.05.2019 00:07Поподробнее про взлом можно?

Andy_Big

26.05.2019 01:39Я подробностей не знаю, не выспрашивал досконально. Знаю лишь, что на его рабочий компьютер попали через удаленный рабочий стол, активировав его, видимо, с помощью какого-то трояна. Сам комп стоит дома за роутером, на роутере никаких правил по пробросу входящих соединений не прописано. Т.е., хотя роутер смотрит в инет через белый статичный IP, попасть снаружи через него на комп возможности нет. Хотя, еслм был взломан роутер, то наверное эта возможность могла появиться… Надо будет сказать ему об этом на всякий случай.

Как именно докопались до разных криптовалют и как их уводили — я не знаю. Думаю, что там должны быть какие-то пароли, ключи или что-то подобное, но их как-то или нашли или сумели обойти. Наверное. Я просто очень плохо знаком со всей этой криптотемой, поэтому не могу даже предполагать :)

pop70

24.05.2019 19:57самое непонятное — как дважды «портировали симку на левый телефон»?

esim?

У нас же такое не прокатит — левой симке нужный номер прописать.

По крайннй мере, физической.

Забрать номер — только через визит к опсосу с паспортом. Симку просто новую дадут. И да. По крайней мере, мой банк сразу блокирует все смс-ки, видя не ту симку на том же номере.

Профукать телефон вместе с симкой — это да — реально. Но тут же номер можно (и нужно) заблокировать.

Вобщем, сочуствую автору, но что-то явно не в порядке с безопасностью не только у него, ро и у опсоса, как минимум.

m1skam

24.05.2019 23:01+1Не знаю как у вас, но в России весьма успешно через визит в отделение расположенное в другом городе, якобы с паспортом, перевыпускали (а может и сейчас перевыпускают) симкарты клиентов одного зеленого банка, после чего со счетов выводили весьма крупные суммы. И я лично знаю человека, у которого в одном зеленом операторе, за один день 3 раза перевыпустили симкарту в отделении, которое располагалось в другом городе.

dom1n1k

25.05.2019 00:44Причем это может делаться не просто в другом городе, а через несколько часовых поясов, чтобы в момент атаки у жертвы была ночь. Соответственно, даже если жертва вовремя заметит неладное, она ничего не может сделать, потому что по телефону такие вопросы не решаются, а предъявлять паспорт и морду лица некому — отделения опсоса закрыты. Соответственно, мошенники имеют временную фору и преспокойно делают всё, что им нужно. Пока вы там отелитесь со своими заявлениями, будет необратимо поздно.

GloooM

27.05.2019 00:22Видимо после таких случаев как минимум зеленый оператор после смены симки первые сутки не принимает смски входящие вообще. Жутко неудобно, убил ты старый телефон, купил новый, поменял старую симку на новую микро/нано/пико/фемто симку и сидишь на новом телефоне не можешь войти в гуглоакк.

robert_ayrapetyan

24.05.2019 23:53Google Voice и Google Authenticator — хорошо. Перенос в оффлайн кошель — плохо. Еще забыт Coinbase Vault, хотя если увели почту и телефон то не спасет и он.

mkll

26.05.2019 21:53Перенос в оффлайн кошель — плохо

Почему?

robert_ayrapetyan

27.05.2019 19:36Считаю что биржа, в совокупности, вложила больше средств в защиту. И более правильно организовала ее схему. У них гораздо больше рисков, чем у отдельно взятого вкладчика.

Вы можете вложить большие средств (например, купив три высоконадежных флешки от разных производителей и рассовав их по трем банковским ячейкам, защищенных от стихийных бедствий и т.п.), ежемесячно внося комиссию банку за хранение, тем самым приблизившись к уровню надежности биржи класса коинбейз, но для подавляющего большинства это слишком дорого. Обычный человек возьмет старый ненужный хард, перепишет все ключи и закинет на полку.

mkll

27.05.2019 19:42Но ведь, следуя этой логике, можно выдвинуть тезис, что сложный длинный пароль — это тоже плохо. Потому что «обычный человек» запишет его на бумажку и положит в ящик стола.

Впрочем, ваш аргумент разумен и вполне мне понятен.

robert_ayrapetyan

27.05.2019 19:55Не улавливаю связи с длинным паролем. Тут вопрос в ценности информации. Для какой-то подойдет и короткий пароль, где-то длинный, записанный на бумажку, ну а для какой-то самым надежным будет специально разработанная под данный случай схема надежности, которую воспроизвести вручную будет дороже материально (с риском накосячить).

mkll

27.05.2019 20:26+1Не улавливаю связи с длинным паролем

Связь проста — есть вполне безопасная методика защиты и есть сложившаяся практика, в соответствии с которой т.н. «нормальный человек», коих большинство, низведет ее до уровня очень небезопасной.

Кроме того, говоря о высоконадежных флэшках и банковских ячейках, вы упустили в рассуждениях такой простой метод как оффлайн-кошелек — распечатать ключ на бумаге, заламинировать, закопать на даче под второй яблоней в третьем ряду. И/или приклеить на заднюю стенку кухонного шкафчика. Или распечатать в виде QR-кода на наклейку и наклеить рядом с заводским QR-кодом на домашней стиральной машинке, после чего уничтожить все его электронные копии как класс (но лично я бы не уничтожал). И т.д., и т.п. Про «отлить в граните» и установить отливку в основание могильного камня любимого дедушки я уж и не говорю. :)

Что до бирж, то мы ведь можем начать вспоминать, сколько за прошедшие не так уж много лет было взломано бирж и уведено клиентских денег — несмотря на все их усилия по обеспечению безопасности, которые вы ставите неоправданно высоко, на мой взгляд.

Т.е. давайте я свою точку зрения изложу более ясно: лично я, применительно лично к себе, считаю, что оффлайн-кошель — не то что не плохо, а просто единственный способ хранения крипты. А онлайн-кошельки и биржы — не то что не хорошо, а просто вообще никак, никуда и никогда, пользоваться ими можно для небольших сумм и только в транзитном режиме.

Вашу же точку зрения я понимаю и даже принимаю — но только с оговоркой «для обычного человека».

robert_ayrapetyan

27.05.2019 20:35Как и где лично вы храните свои ключи от кошелька?

mkll

27.05.2019 20:44Вот я вам сейчас скажу… а меня потом кто-нибудь вычислит, придет и сфотографирует заднюю стенку кухонного шкафчика…

Так что я отмолчусь. Считайте, что, может быть, в одном из перечисленных в предыдущем сообщении мест. Или в каком-то другом, но тоже оффлайн.

robert_ayrapetyan

27.05.2019 20:51А пароль вы помните наизусть, и всегда будете помнить? А вдруг с вами что случится — знает ли пароль кто-то из ваших близких?

mkll

27.05.2019 21:10Это важный вопрос, да.

Но он одинаково важен как для получения доступа к облаку с зашифрованным кошельком, так и для получения доступа к аккаунту онлайн-биржи, не находите? Поэтому, если не возражаете, давайте вынесем его за рамки дискуссии.

P.S. Впрочем, если у вас есть какие-то оригинальные способы его решения, то было бы интересно услышать. Мои неоднократные размышления на эту тему ни к чему не привели.

robert_ayrapetyan

27.05.2019 21:32По предоставлению доступа третьим лицам — в скором будущем ожидается возможность задания бенефициара в коинбейзе, очень жду эту фичу.

mkll

27.05.2019 21:47Это интересно.

Мои неоднократные размышления на эту тему ни к чему не привели.

Ну как не привели… Я рассматривал возможную ситуацию с потерей памяти. Т.е. травма головы, инсульт или что-то подобное. Да, и полный уход из жизни тоже. :)

Схема известна по фильмам — «если я не позвоню по указанному номеру в течение определенного времени, меня будут искать». :)

Заводим VPS у известного хостера, проплачиваем ее на несколько лет вперед. У нее единственное предназначение — с определенной периодичностью отсылать сообщение на адрес доверенного человека «со всеми явками, адресами, паролями». Хорошо, если сообщение будет зашифровано и адресат знает, как его расшифровать (PGP/etc). Если на VPS нет никаких сервисов, кроме SSH с авторизацией по ключам, то взлом ее крайне маловероятен. Тем не менее, зашифровать сообщение стОит.

От нас требуется, пока мы живы, в здравом уме и твердой памяти, не забывать регулярно отменять отсылку этого сообщения. Периодичность отсылки есть компромисс между удобством отмены и скоростью реакции на «страховой случай». 1-2 месяца, я бы сказал.

Эту схему можно дополнить и развить — отсылать на несколько адресов, отсылать с разных VPS'ок, отсылать не только на email, но и/или в мессенджер, приаттачить голосовое сообщение или видео. Но принцип тот же.

Предупреждать ли заранее адресата, что «если со мной вдруг что-нибудь случится, жди письма» — это на усмотрение.

Если не задействовать какое-либо европейское нотариальное бюро с проверенной репутацией либо смарт-контракты, а полагаться только на свои силы, то ничего лучшего я пока что не придумал.

mkll

27.05.2019 21:17Знаете, есть такие фразы (или, допустим, номера), которые я, скорее всего, действительно буду помнить всегда — потому что они из детства, например.

Но тут проблема поворачивается к нам другой стороной — как потом сообразить, что вот та фраза из детства и есть искомый пароль? Или даже вообще догадаться, что она может быть паролем. Очень трудно сейчас предусмотреть все возможные варианты того, что может с нами случиться. Вполне допускаю ситуацию, когда искомый пароль чуть ли не перед глазами маячит каждый день — но я основательно и прочно это забыл.

Как развитие этой мысли — мы можем забыть не только пароль от кошелька. Мы можем забыть о самом факте существования кошелька. И если близкие не в курсе, то некому будет нам об этом напомнить.

Возможных вариантов различных ситуаций — бесчисленное множество.

sumanai

27.05.2019 19:44Зашифрованный кошелёк можно кинуть на пару облачных хранилищ, записать на болванку и закинуть на телефон. И это будет на порядок надёжнее любой биржи. Только О УЖАС придётся помнить этот самый пароль.

robert_ayrapetyan

27.05.2019 19:51«На пару облачных хранилищ» — это уже не оффлайн, биржа по сути такое же облачное хранилище, но классом надежности повыше, чем, например, S3 от амазона.

Записать на болванку — где ее хранить? Во время бытового пожара болванка и телефон с большой вероятностью будут уничтожены.

В конечном итоге все зависит от сумм. Если речь идет о хранении пары десятков тыщ, то достаточно тех мер, которые вы описали. Если сумма на пару порядков выше, то я бы не рисковал.

mkll

27.05.2019 20:04Зашифрованный кошелёк!

robert_ayrapetyan

27.05.2019 20:44Данная ветка выросла из тезиса, что оффлайн-кошелек — это плохо. Шифрование, очевидно, не спасает от бытового несчастного случая. Если вы перешли на сравнение онлайн-решений, то мне тут особо нечего сказать, я лишь, без особых оснований, верю, что класс надежности хранилища и защиты у коинбейза выше, чем публичный S3 у амазона.

mkll

27.05.2019 20:59Шифрование, очевидно, не спасает от бытового несчастного случая

Мы не рассматривали передачу средств по наследству. Безусловно, при выборе способа хранения следует принимать во внимание это соображение (если оно актуально для хранящего).

верю, что класс надежности хранилища и защиты у коинбейза выше, чем публичный S3 у амазона.

Если речь идет о хранении «открытых» данных. Но в S3 можно хранить зашифрованный бэкап 1Password, например. А уже в нем — ключ кошелька. Или зашифрованный файл, содержащий в себе ключ кошелька. Уровней вложенности может быть много.

Замечу еще, что мы не касались тезиса о том, что любые публичные финансовые сервисы по определению являются очень интересной и вкусной целью для атак — просто потому, что атакаующий знает, что там есть чем поживиться. Над любым таким сервисом (онлайн-кошельком, обменником, биржей) развевается флаг «тут много денег!»

Над S3 такого флага не развевается. Может быть (да я просто уверен, что это так!) там хранится немало денег. И не исключено, что, суммарно, там хранится гораздо больше денег в зашифрованных кошельках, чем на биржах. Но надо знать где. В случае же с биржами вопроса «где?» не стоит вообще, потому что развевающийся флаг служит прекрасным ориентиром. И сложность защиты «компенсируется» упорством и изобретательностью атакующих.

В конечном итоге все зависит от сумм.

Согласен без каких-либо оговорок.

P.S. А еще вот тут очень правильную мысль высказали:

habr.com/ru/post/453286/#comment_20199410

Bronx

25.05.2019 03:14К сожалению, Google Voice не всегда выручает, так некоторые службы используют для своих уведомлений email-to-SMS-шлюзы, которые плохо совместимы с номерами Google Voice. Сам с этим столкнулся: мой банк просит подтвердить вход с нового устройства одним из способов (СМС, звонок, емайл), и СМС на Google Voice всегда терялся в пути.

robert_ayrapetyan

27.05.2019 19:37Такие случаи бывают, но у меня их было не более 5% от всех сервисов.

Vinitski

25.05.2019 10:05Как-то совсем уклончиво сказано про «портирование» симкарты. По моему опыту это делается физически в салоне у оператора и непонятно, как фотографии и геолокация могут помочь взломщику.

Scf

25.05.2019 10:29Что могу посоветовать:

- для важной двухфакторной авторизации (банки и т.п.) купить отдельную симку и дешевый кнопочный телефон. И, естественно, нигде не светить его номер

- Поставить virtualbox, в него установить отдельную ОС, лучше Linux, и открывать банк-клиент только там.

Cayp

25.05.2019 11:53Возможно ли провести такую же атаку на какой-либо онлайн банк?

Если да, то почему мы не слышим такие истории каждый день?

Очевидно, беспечных владельцев реальных денег, которые хранятся на банковских счетах, со включенным онлайн банком и 2FA через SMS должно быть намного больше.

Barabek

25.05.2019 11:55+2МТС, МегаФон и Билайн при замене SIM автоматически блокируют входящие СМC на 24 часа. Странно, что AT&T до этого не додумались

sergeyns

25.05.2019 18:26Мало того, один из моих банков как-то узнал что у меня другая симка и заставил придти в отделение лично и подтвердиться… (это был совкомбанк). Интересно, делают ли так другие банки…

Andy_Big

26.05.2019 01:49Альфабанк делает так. При смене симки блокируются любые операции по переводу денег (кроме переводов между своими счетами) и на лицевом счете физ. лица и на расчетном счете ИП. Подтверждение новой симки — личным посещением отделения с паспортом или по телефону с паспортными данными и кодовым словом.

По истечении срока действия паспорта, кстати, та же петрушка. И пофиг, что получить новый паспорт я могу самое раннее через неделю после окончания срока старого, всю эту неделю переводы будут недоступными.

decomeron

25.05.2019 12:17А откуда знали что у этого чела есть деньги и именно там? А то бы потратились, а там или не там 0. Это равносильно искать в черной комнате черную кошку, которой может быть таи и нет. Шо та тут не так

dartraiden

25.05.2019 16:15Скорее всего, таргетированная атака. Т.е. целились именно в него, зная, что он не очень умный — хранил всю криптовалюту на бирже… примерно так же неразумно, как хранить абсолютно все деньги в банке — банк может по ряду причин отказаться вам их отдать («подозрительные операции, вернём деньги, но за 15% от суммы», привет, Тиньков).

Sunny-s

25.05.2019 13:19помимо всего прочего, у наших операторов (по крайней мере, у Мегафона — сталкивался лично) после любой замены симкарты включается 24-х часовой мораторий на СМС, именно из-за возможнности фрода. Удивлен, что у AT&T не так.

vortupin

25.05.2019 16:48+1Вроде, уже публиковалась и обсуждалась эта статья тут, на хабре. Или это новомодная традиция, по несколько раз публиковать одно и то же под разными заголовками?

DarkNews

25.05.2019 21:08Я вот как отметили выше, тоже не понимаю почему все обсуждают недостатки двухфакторной авторизации, почту на своем домене, и ругают сервисы которые требуют ваш номер телефона.

Проблема ведь совершенно не в этом.

Пока ты тот самый Джо — ты можешь сидеть с одним паролем на почте, из 6 символов, которые имеют смысл, и с большой вероятностью даже с таким паролем ничего с твоей почтой не сделают.

Даже если ты по факту и не Джо(но про это никто не знает), и у тебя можно что-либо угнать.

А вот если ты для злоумышленника не Джо — тут в зависимости от того насколько ты не Джо, тебя не спасет ни сложный пароль на почте без 2хфакторки, ни свой домен для почты, и не важно, на хостинге он, или у тебя на компе дома.

Потому что в крайнем случае до твоих данных доберутся через паяльник, или любыми другими методами.

Суть проблемы же в том, что злоумышленник узнал что вот эта почта/номер/человек имеет счет где то то там.

Отсюда это все.

Если про вас узнают, и вы достаточно заинтересуете того кто про вас узнал — все просто зависит от того, как соотносится ваша защита, и желание/возможности злоумышленника получить то, про что он узнал.

Но если не узнает — даже с никакой защитой вы будете тихо-мирно жить, и наслаждаться благами цивилизации, пусть они и уменьшают вашу защищенность.

akhalat

26.05.2019 07:00А гмаил при этом некоторое время назад полностью выпилил возможность установить секретный вопрос (в поле которого, естественно вписывается набор символов парольной сложности, а не реальная, легко вычисляемая инфа типа «девичьей фамилии»), зато активно вымогают телефонный номер. Если его не оставлять, при любых, «подозрительных» с их точки зрения активностях, типа переезда в другой город — могут заблочить акк на ровном месте. Молодцы, что уж там: всё для нашей безопасности, ага.

Забавно, что несколько лет назад словил блокировку на одном гмаил-акке при заходе с другого провайдера, так они просто попросили ввести «номер телефона», причём для того акка никакого телефона сроду отродясь установлено не было. Ввел номер сотового, который просто был под рукой (который не был никак ассоциирован с аккаунтом ранее, повторюсь), пришла смс, пустили в акк. Б — безопасность.

YMA

Уже упоминал на этом сайте — мне очень нравится модуль защиты от Bloomberg (размером с кредитную карту, чуть толще, есть считыватель отпечатка, экранчик для вывода ответных кодов и прочей информации, и фотодиод для ввода информации через мигание области на мониторе ПК). Полностью автономный, защищен от утери/кражи.

Да, дорого, но ИМХО стоит того.

anti4ek

А можно ссылку?

Desiderio

bloomberg.com/professional/support/b-unit/

epee

что-то по ссылке цены не видно

на ебей цены около 20 евро, но стремно такие вещи на ебей покупать

YMA

Я не знаю, можно ли его использовать для чего-то отличного от доступа к терминалу блумберговскому. Но само устройство довольно удобное, и повторить его для общего применения было бы неплохо.

YMA

B-Unit, пока добрался до ПК — уже ответили ;)

vladfaust

Уточните, пожалуйста, о каком устройстве идёт речь? Поиск в интернете не увенчался успехом.

DGN

Цена самого устройства может существенно упасть в случае всеобщего использования.

А как он защищен от утери/кражи? И не может ли злоумышленник провести там атаку, выдавая себя за вас? Ведь симкарта не менее защищена от утери/кражи, атака проводится с помощью доверенности, подложного документа удостоверяющего личность или сотрудника оператора сотовой связи.