Из презентации Venafi: как установка сертификатов вручную тормозит процесс непрерывной интеграции и развёртывания приложений

Облачные сервисы и контейнеры стали стандартом де-факто для развёртывания веб-приложений. Однако интеграция сертификатов SSL/TLS в окружение DevOps остаётся слишком сложной и медленной. Многие задачи до сих пор выполняются вручную, а это очень большая нагрузка на девопсов. В виртуальной среде с контейнерами резко увеличивается количество машин в сети, а защита соединений «машина-машина» и коммуникаций между ними по-прежнему необходима. Если в такой среде плохо налажена выдача сертификатов и практики управления, то отсутствие надёжной аутентификации каждой машины увеличивает поверхность атаки.

Если всё делается вручную, то разработчики часто отдают приоритет скорости и простоте, а не безопасности. Иногда ради скорости выбирают варианты попроще: создание собственного центра сертификации (ЦС) с самоподписанными сертификатами, слабые алгоритмы шифрования, импорт ненадёжных корневых сертификатов, неадекватная защита секретных ключей для корневых и промежуточных ЦС. А иногда девопсы и вовсе не используют SSL/TLS для шифрования коммуникаций между машинами и контейнерами.

Чтобы решить эту проблему, на рынке появились несколько новых сервисов, которые интегрируются прямо в цикл непрерывной интеграции/поставки (CI/CD) и автоматизируют процесс.

Эти сервисы предлагают улучшить безопасность и повысить продуктивность разработки, а также обеспечить соответствие нормам регуляторов по безопасности, таким как PCI-DSS, NIST и HIPAA. И для поддержки требуется добавить всего несколько строчек кода. Один из таких сервисов с апреля 2017 года предоставляет компания Venafi, которая специализируется на решениях для информационной безопасности.

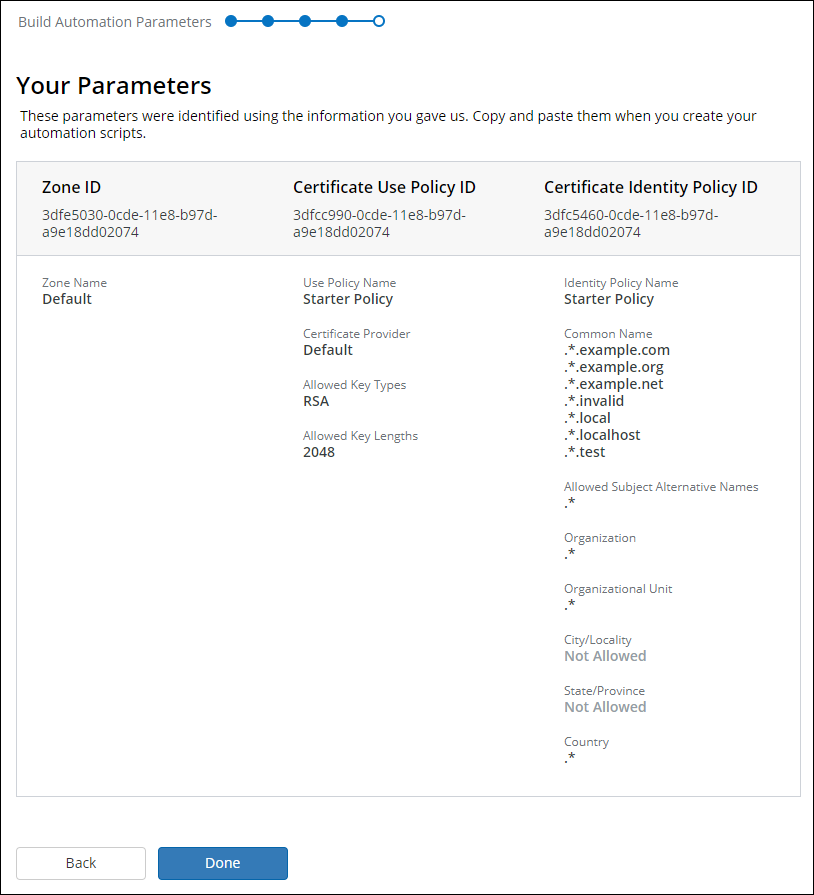

Место Venafi Cloud в конвейере CI/CD

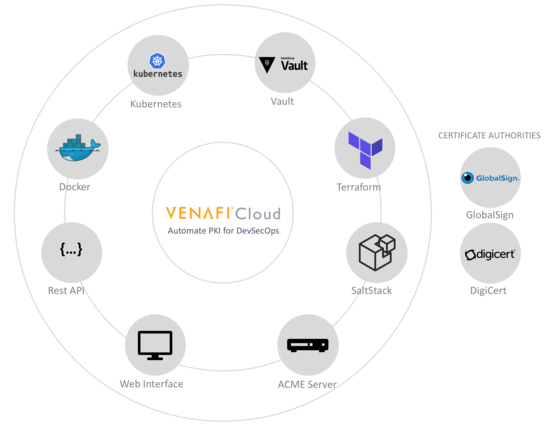

Сервис Venafi Cloud for DevOps — интегрированный облачный сервис, который удобно внедряет инфраструктуру криптографических ключей и цифровых сертификатов в популярные корпоративные платформы DevOps. Недавно компания объявила об интеграции Venafi Cloud с инфраструктурой открытых ключей GlobalSign PKI.

Venafi Cloud помогает управлять сертификатами SSL/TLS. Можно испытать платформу в рамках бесплатного бета-тестирования.

Ключевые функции:

- Отслеживание всех внешних сертификатов.

- Непрерывный мониторинг и просмотр, где установлен каждый внутренний сертификат (используется легковесный сканер).

- Выявление потенциальных уязвимостей.

- Автоматический запрос и продление сертификатов, интеграция с центром сертификации. Сертификаты доставляются в течение нескольких секунд. Выдача сертификатов непосредственно в конвейеры CI/CD и применение соответствующих политик для каждой среды.

- Автоматическая установка сертификатов через REST API, интеграция с инструментами DevOps и сервер ACME (Automated Certificate Management Environment).

- Генерация отчётов.

Venafi Cloud изначально предлагает интеграцию с инструментами DevOps, включая Hashicorp Terraform, Hashicorp Vault, SaltStack, Ansible, Docker и Jetstack Cert-Manager. Решение Venafi Cloud и GlobalSign PKI для DevOps предоставляет хорошо документированные стандартные интерфейсы, включая REST API, пакет SDK с открытым исходным кодом VCert (доступный в Go и Python) и ACME. Предприятия всех размеров теперь могут иметь одну службу для идентификации машин в своей гибридной инфраструктуре и нескольких облаках, что помогает увеличить скорость DevOps.

Основные функции Venafi Cloud перечислены в таблице.

| Функция | Описание |

|---|---|

| Контейнеризация |

|

| Оркестрация |

|

| Управление конфигурацией |

|

| Управление секретами |

|

| Вспомогательные сервисы |

|

Комментарии (4)

MMik

11.06.2019 17:01Это всё прекрасно, но во сколько обойдутся эти десятки/сотни/тысячи сертификатов, почти все из которых будут использоваться только для внутренней коммуникации между сервисами? Значительная часть из них будут использоваться только в течение нескольких десятков минут, пока идут автотесты в CI пайплайне, после чего они будут более не нужны.

AlexGluck

12.06.2019 03:20Нафига козе баян, если есть нормальный let's encrypt с acme протоколом и он уже интегрирован в системы. Зачем покупать для ci кучу сертов?

vtolstov

13.06.2019 15:29и для чего использовать стороннее решение, если на Go создать mTLS с центром выдачи сертификатов делов на пару часов?

szelga