Технический комитет по стандартизации «Криптографическая защита информации» (ТК 26) подготовил проекты рекомендаций по использованию отечественных криптографических алгоритмов «Магма» и «Кузнечик» в ключевых протоколах интернета. Деятельностью комитета руководит ФСБ.

Как указано на официальном сайте, 30 июня завершено обсуждение четырёх документов:

- Методические рекомендации «Информационная технология. Криптографическая защита информации. Использование российских алгоритмов электронной подписи в протоколах и форматах сообщений на основе XML»

- Рекомендации по стандартизации «Информационная технология. Криптографическая защита информации. Использование российских криптографических алгоритмов в протоколе безопасности транспортного уровня (TLS 1.3)»

- Методические рекомендации «Информационная технология. Криптографическая защита информации. Протокол безопасности сетевого уровня»

- Техническая спецификация «Защита нейросетевых биометрических контейнеров с использованием криптографических алгоритмов»

Наибольший интерес вызывают рекомендации по использованию российских криптоалгоритмов в последней версии протокола TLS, который широко используется для защиты данных в браузерах, мессенджерах и электронной почте.

«Магма» и «Кузнечик»

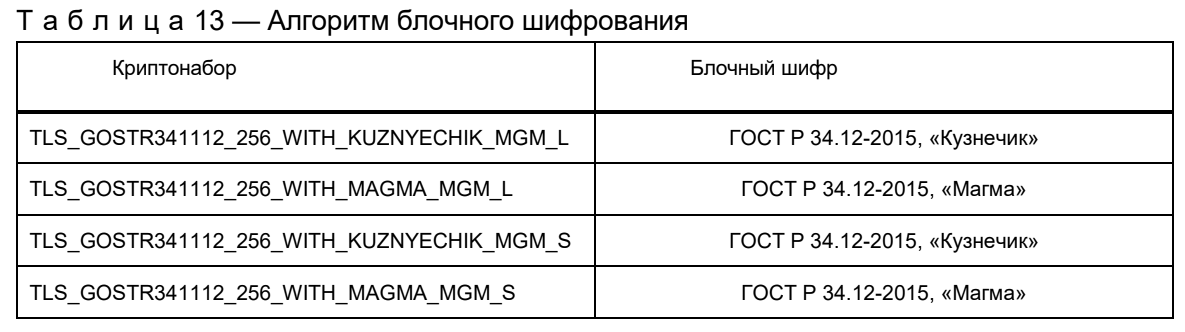

Из 74 страниц документа большую часть составляет описание самого стандарта TLS 1.3. Лишь на нескольких страницах упоминаются криптонаборы с шифрами «Магма» и Кузнечик». В частности, для использования в протоколе TLS 1.3, предназначены криптонаборы со следующими приватными номерами:

- TLS_GOSTR341112_256_WITH_KUZNYECHIK_MGM_L, {0xXX, 0xXX,};

- TLS_GOSTR341112_256_WITH_MAGMA_MGM_L, {0xXX, 0xXX};

- TLS_GOSTR341112_256_WITH_KUZNYECHIK_MGM_S, {0xXX, 0xXX,};

- TLS_GOSTR341112_256_WITH_MAGMA_MGM_S, {0xXX, 0xXX}.

Указанный порядок следования криптонаборов является рекомендуемым порядком предпочтения для клиентов, поддерживающих работу с обоими криптонаборами, сказано в документе.

Определённые в рекомендациях криптонаборы в качестве блочного шифра используют шифр «Магма» или «Кузнечик», определенный в ГОСТ Р 34.12-2015. Длина блока составляет 16 байт (128 бит) для шифра «Кузнечик» и 8 байт (64 бита) для шифра «Магма», длина ключей в обоих случаях составляет 32 байта (256 бит).

В приложении на 71-й странице упоминается приказ ФСБ России от 09 февраля 2005 г. №. 66 (в редакции приказа ФСБ России от 12 апреля 2010 г. №. 173) «Об утверждении положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ – 2005)».

Другие документы посвящены внедрению шифров «Магма» и «Кузнечик» в другие протоколы, в том числе для защиты каналов связи и организации защищённых VPN-соединений (IP Security). В соответствии с приказом, в приложении приводятся рекомендации по использованию описанных криптонаборов в СКЗИ «в зависимости от области их применения».

Регулируемые государством области применения СКЗИ определяются в

соответствии с приказом, сказано в документе. Для СКЗИ вводится классификация, определённая в Р 1323565.1.012–2017.

Далее приводятся рекомендации по использованию описанных в настоящем

документе криптонаборов в СКЗИ, классифицируемых в соответствии с Р 1323565.1.012–2017.

В СКЗИ, относящихся к классам KC1, KC2, KC3, допустимо использовать все

криптонаборы, определяемые в документе.

В СКЗИ, относящихся к классу KВ, рекомендуется использовать следующие

криптонаборы:

- TLS_GOSTR341112_256_WITH_KUZNYECHIK_MGM_S;

- TLS_GOSTR341112_256_WITH_MAGMA_MGM_S.

Технический комитет

Технический комитет по стандартизации «Криптографическая защита информации» (ТК 26) создан в 2017 году для разработки документов в области криптографической защиты информации, которые затем утверждает Росстандарт, пишет РБК. Разрабатываемые стандарты носят рекомендательный характер, однако их практическое применение в дальнейшем может быть закреплено приказами профильных ведомств и другими нормативными актами. В состав комитета входят представители госструктур и коммерческих компаний, работающих в сфере криптографии. Руководство осуществляет ФСБ, председателем является заместитель начальника 8-го центра ФСБ Игорь Качалин.

Среди авторов рекомендаций по TLS 1.3 — сплошь сотрудники ООО «Крипто-ПРО», они указаны на последней странице.

Руководители рабочей группы ТК 26 по сопутствующим криптографическим

алгоритмам и протоколам:

- С.В. Смышляев, ООО «КРИПТО-ПРО», svs@cryptopro.ru

- В.А. Шишкин, ТК 26, shishkin_va@tc26.ru

Авторы документа:

- Е.К. Алексеев, ООО «КРИПТО-ПРО», alekseev@cryptopro.ru

- Е.С. Смышляева, ООО «КРИПТО-ПРО», ess@cryptopro.ru

В работе над документом принимали участие:

- А.А. Соколов, ООО «КРИПТО-ПРО»

- Л.Р. Ахметзянова, ООО «КРИПТО-ПРО»

- Г.К. Седов, ООО «КРИПТО-ПРО»

Станислав Смышляев, директор по информационной безопасности компании «Крипто-ПРО» пояснил РБК, что по российскому законодательству отечественные криптоалгоритмы должны использоваться в средствах защиты информации, сертифицированных ФСБ и обязательны для использования госорганами в их электронном документообороте. С 2024 года, по требованиям Центробанка, они станут обязательны и для использования платёжными системами.

Смышляев отметил, что TLS предыдущих версий с отечественными криптоалгоритмами уже используется для защиты соединений на некоторых сайтах госуслуг, например, на едином портале госзакупок и в личном кабинете юрлица на сайте Федеральной налоговой службы. В ближайшее время, по его словам, количество таких сайтов должно увеличиться в связи с поручением президента России.

«Магма» и «Кузнечик» найдут применение не только в TLS 1.3, но и в аппаратном обеспечении: «Это могут быть маршрутизаторы, универсальные устройства для защиты IP-сетей от атак и угроз и т.д. То есть речь идёт о защите конфиденциальной информации, прежде всего той, необходимость обеспечения безопасности которой определена законодательно, например персональных данных или информации, которой обмениваются государственные информационные системы», — пояснил Сергей Панов, заместитель гендиректора по производственной деятельности компании «Элвис-Плюс» (также входит в ТК 26, разрабатывала часть проектов стандартов).

Пока не говорится об обязательном внедрении российских шифров на все сайты Рунета, но всё движется в этом направлении. Соответствующая норма содержалась в первоначальном проекте так называемого «закона о суверенном Рунете», но из финального варианта её исключили. Однако это не значит, что от таких планов отказались, их просто перенесли на более поздний срок. Так, в плане мероприятий федерального проекта «Информационная безопасность» национальной программы «Цифровая экономика» упомянута разработка «дорожной карты» для перевода всего российского сегмента интернета на отечественную криптографию: «Переход на использование российских криптоалгоритмов повысит уровень защищенности и устойчивости Рунета», — считает Сергей Панов.

Станислав Смышляев напомнил, что в проекте «Информационная безопасность» предусмотрено создание Национального удостоверяющего центра, который обеспечит выдачу сертификатов TLS, то есть применение российского шифрования на массовом уровне всеми пользователями российского сегмента, будет он к тому времени изолирован от остального интернета или нет.

Однако эксперты видят ряд препятствий к массовому использованию российской криптографии: «Первым [препятствием] является необходимость внедрять российскую криптографию в компьютеры и смартфоны. Без этого граждане не смогут пользоваться сайтами, на которых для шифрования данных установлена исключительно отечественная криптография. То есть органам власти нужно будет договариваться с Apple, Google, Microsoft и другими производителями операционных систем о возможности внедрения отечественной криптографии», — говорит консультант по информационной безопасности Cisco Systems Алексей Лукацкий. Ещё одно препятствие — это отсутствие российской криптографии на устройствах интернета вещей.

Придётся договариваться с крупнейшими производителями операционных систем: «Android — это открытая ОС, на неё можно будет добавить поддержку российского национального удостоверяющего центра и без договоренностей с Google, просто выпустив отдельную сборку. В случае с Apple или Microsoft это невозможно», — сказал старший аналитик Российской ассоциации электронных коммуникаций Карен Казарян.

Если запретить иностранные сертификаты не получится, то на отечественных сайтах можно использовать одновременно отечественное и зарубежное шифрование, полагает Казарян. Если браузер не поддерживает отечественное шифрование, система будет перебрасывать его на иностранное.

Зачем нужен переход на российскую криптографию? Апологеты говорят об усилении защиты. Станислав Смышляев из «Крипто-ПРО» обращает внимание на превосходство российских шифров над иностранными: по его словам, утверждённые в 2018 году российские криптонаборы протокола TLS 1.2 в отличие от зарубежных гарантируют контроль объёма данных, шифруемых на одном ключе: «Это позволяет обеспечивать противодействие атакам на криптосистемы, которые становятся возможными при шифровании больших объёмов данных. Зарубежные коллеги в IETF, узнав о таком решении, инициировали в своей исследовательской группе по криптографии работу, направленную на определение таких механизмов», — сказал Смышляев.

Другими словами, «зарубежные коллеги» заметили превосходство российских шифров и захотели реализовать у себя нечто подобное.

Впрочем, мнение независимых экспертов отличается. Ещё в 2016-м году исследователи показали, что таблица перестановки в алгоритме «Кузнечик» имеет структуру, сильно далёкую от случайной. 29 января 2019 года была опубликовано новое исследование Partitions in the S-Box of Streebog and Kuznyechik, которое намекает на теоретическую возможность бэкдора в алгоритмах. С другой стороны, если алгоритмы планируется использовать в первую очередь для шифрования государственных данных, то вероятность умышленного внедрения бэкдора маловероятна. Некоторые российские специалисты высказывают мнение, что процитированные работы зарубежных экспертов — попытка сорвать процесс стандартизации ISO российских алгоритмов.

Минутка заботы от НЛО

Этот материал мог вызвать противоречивые чувства, поэтому перед написанием комментария освежите в памяти кое-что важное:

Как написать комментарий и выжить

- Не пишите оскорбительных комментариев, не переходите на личности.

- Воздержитесь от нецензурной лексики и токсичного поведения (даже в завуалированной форме).

- Для сообщения о комментариях, нарушающих правила сайта, используйте кнопку «Пожаловаться» (если доступна) или форму обратной связи.

Что делать, если: минусуют карму | заблокировали аккаунт

> Кодекс авторов Хабра и хабраэтикет

> Полная версия правил сайта

Комментарии (119)

nerudo

25.06.2019 08:15А нельзя ли тройное шифрование делать? Российским, европейским и американским стандартами? До кучи еще китайским и наркоколумбийским.

avost

25.06.2019 08:46Сами для себя можете делать хоть десятирное. Проблема с протаскиванием этого барахла в стандарт и встраиванием в массовое ПО.

YgReEk

25.06.2019 11:36Можно, но попробуй докажи энному количеству аудиторов, что вы _всего-лишь_ шифруете файл, а не добавляете в него бэкдоры на каждом из этапов. Даже двойное шифрование — задача не из лёгких в этом плане.

И это всё не говоря уж о том, что надзорные органы могут потребовать использовать только их шифрование.

martyncev

25.06.2019 09:31Используешь свое — наши будут дешифровывать трафик, используешь чужое — чужие будут это делать. Вывод — пофиг чем шифровать и как, кому надо — вскроет. И это печально.

Whuthering

25.06.2019 09:47+1Оценивайте риски. У «своих» гораздо больше возможностей физически сделать вам что-то плохое, как и причин для этого.

Ну и многослойное шифрование, как здесь уже упомянули.

martyncev

25.06.2019 09:51Ну мне то нечего скрывать, меня пусть расшифровывают сколько влезет. А так если озаботится и заморочиться, то можно использовать стеганографию, разбиение пакетов с данными на части и отправку их через разные, подконтрольные хосты в разных странах, и сборкой их где-нибудь черти-где и доставке адресату.

Whuthering

25.06.2019 10:10+1Ну мне то нечего скрывать, меня пусть расшифровывают сколько влезет.

Почему-то такие любители «ничего не скрывать» в итоге все-таки отказываются от предложения установить у них в квартире камеру с трансляцией на ютуб и выложить в комментарии фото своих банковских карт с полной выпиской движения средств по счету :)

Если вам нечего скрывать, то это не значит, что это «нечего» не может быть использовано против вас при необходимости.

martyncev

25.06.2019 10:39Поверьте, если кому-то сильно надо кого-то из нас закрыть, наказать или еще что, это сделаю более простым способом. Мы живем в таком мире, где «права человека» это такая морковка перед мордой осла, которыми все бредят, но которыми управляют те, кто сидит на спине.

Alexey2005

25.06.2019 11:46+2А если надо закрыть не кого-то конкретного, а не важно кого, лишь бы в запланированном количестве, ну чтоб квартальный отчёт сдать с приличными показателями? Тут уж чем меньше о вас знают, тем меньше шансов попасть под эту гребёнку.

ValdikSS

25.06.2019 11:19+3Потому что подразумевают, что нечего скрывать от государства, а не в принципе вообще нечего скрывать.

Если вы предложите небольшие деньги в обмен на то, что у человека в квартире поставят камеру и будут транслировать видео и движения по банковскому счету, то уверен, очень многие на это согласятся.

Whuthering

25.06.2019 11:31-2Потому что подразумевают, что нечего скрывать от государства, а не в принципе вообще нечего скрывать.

Как по мне, разделять «скрывать от государства» и «скрывать от жуликов и случайных людей» можно только в случае полной и наивной уверенности, что в гос- и силовых структурах работают только кристально честные и святые люди.

ValdikSS

25.06.2019 11:53Проблема не в том, что вас снимают на камеры, отслеживают траты и доход, отслеживают местоположение, а в том, что не очевидно, как эти данные используют.

Шоу вроде «Дом 2» прямо и понятно говорит участвующим — вашу жизнь снимают с помощью обычных, не замаскированных камер, и круглосуточно транслируют. Это смотрят люди, за что мы получаем деньги за счет рекламы, платного голосования, продажи атрибутики, и вы получаете фиксированную сумму.

А, например, банки делают договоры, в которых прописывают, что банковские данные могут быть отправлены компаниям «Теле2», «Мегафон», «МТС» и «Билайн», где будут обработаны вручную и автоматическими средствами. Какие данные, зачем, как часто — ничего этого нет.

Посмотрите, как много людей выкладывают свои документы в социальные сети. Паспорты, водительские удостоверения, СНИЛС. И, в большинстве случаев, это ничем не чревато.

Serge78rus

25.06.2019 10:01+3Вы обладаете подтвержденной информацией об уязвимости общепринятых в мире алгоритмов шифрования, например AES?

Sergey-S-Kovalev

25.06.2019 10:10Уязвимость есть, просто она в состоянии суперпозиции суслика.

Обладание этой уязвимостью, для спецслужб любой страны, можно смело приравнивать к обладанию электронным аналогом атомной бомбы. Никто в этом в здравом уме и трезвой памяти не признается.

martyncev

25.06.2019 10:19Конечно, ровно в том же объеме, что и вы об подтвержденных уязвимостях алгоритмов рекомендуемых ФСБ)

Serge78rus

25.06.2019 10:28А разве я утверждал, что обладаю какими-то тайными знаниями об уязвимостях в отечественной криптографии? Вы же заявили:

Используешь свое — наши будут дешифровывать трафик, используешь чужое — чужие будут это делать.

martyncev

25.06.2019 10:51Хорошо, вы правы, фразу стоило бы написать иначе — добавив слово «возможно» будут дешифровывать"

balsoft

25.06.2019 11:03https://habr.com/ru/company/virgilsecurity/blog/439788/

Нет, это, конечно, не "подтвержденная" уязвимость, но осадочек-то остается...

dartraiden

25.06.2019 10:27+6Кузнечик обладает по сравнению с AES заметным недостатком: его авторы совершенно точно что-то скрывают.

То есть, есть алгоритм, создатели которого говорят «мы совершенно случайно сгенерировали последовательность с такими свойствами, что её случайное получение так же вероятно, как выиграть в лотерею, но доказательства мы потеряли, поверьте на слово». А есть алгоритм, у которого таких подозрительных свойств нет. При прочих равных — зачем выбирать то, что более подозрительно? Понятно, что там, где законодательно предписывается использовать, будут использовать, даже если предписывается использовать полный шлак — деваться некуда. Но там, где есть возможность выбирать — нет смысла выбирать заведомо худшее.

lostpassword

25.06.2019 12:05алгоритм, у которого таких подозрительных свойств нет

->алгоритм, у которого таких подозрительных свойств пока не найдено

В остальном звучит разумно)

Murimonai

25.06.2019 13:44+1А если вместо

алгоритм, у которого таких подозрительных свойств пока не найдено

поставить

алгоритм, у которого таких подозрительных свойств на сегодняшний день нет

эмоциональный окрас снова меняется на противоположный.

Так что лучше оставьте первоначальный вариант в покое.

AntonAntonov

25.06.2019 10:45-1Я так понимаю эти алгоритмы шифрования писались на добровольной основе? Ни один рубль из госбюджета не был потрачен

salnicoff

25.06.2019 10:45-2Да не будут никакие «Микрософты», «Эпплы» и иже с ними использовать непонятные шифры. Чтобы их включить в состав своего софта, нужно разбираться, как они устроены, писать код, тестировать и т. д. Оно им надо? А брать чужие готовые библиотеки — это ж каким сказочным надо быть…

Ну и имиджевая сторона тоже важна. Алгоритмам, которые сейчас используются, уже по 40 – 50 лет, их изучили и вдоль, и поперек. А с этими «кузнечиками» что? Есть доказательства их стойкости, отсутствия бэкдоров и прочих «радостей»? Наверняка нет, а если и есть, до «доказательства» исходят либо от разработчиков, либо весьма сомнительных/нетрастовых личностей. Вот когда Ривест, Шамир и Адлеман проверят всех «кузнечиков», тогда и можно будет говортить о включении этих алгоритмов в софт.

А пока что будет только спецсборка очередного «Хренандекс браузера» исключительно для того, чтобы ходить на «Госуслуги», защищенные «кузнечиками». Из виртуальной машины, естественно.

ValdikSS

25.06.2019 11:34Почти всё ПО так или иначе использует готовые библиотеки. Браузеры используют NSS, софт использует OpenSSL, GnuTLS или средства ОС (Microsoft SChannel).

В TLS и OpenSSL есть поддержка шифра Camellia — японского стандарта шифрования. Также есть CAST-128 и ARIA, которые стандартизированы для использования в Канаде и Корее соответственно (хоть и были разработаны не для государственных нужд).

salnicoff

25.06.2019 12:20+1Ключевые слова: «были разработаны не для государственных нужд». И разрабатывались они в частном порядке, просто потом государство сделало их стандартом для себя. А еще не надо забывать, что есть устойчивое словосочетание «Russian hackers». Заметьте, «Canadian hackers» тоже могут быть, но чаще слово «hackers» у всего мира ассоциируется с «Russian». Так что перспективы включения «кузнечиков» и иже с ними в операционные системы/библиотеки/софт выглядят ну очень нереальными…

rautate

25.06.2019 15:49+1Ну то что пресса пишет больше об «Russian hackers» — это не означает что их заметно больше чем других «hackers» — и судить об этом по новостям или фильмам в наше время не даёт реальной картины.

То что, использовать этот «тренд» для недопуска развития криптографии кроме их AES то это да.

Я давно не в этой теме. Но было время, когда своеобразный бэкдор Майкрософт подготовил своим спецслужбам своим генератором случайных чисел, который генерировал заведомо известный ряд чисел. И этот ГСЧ использовался в тот же Windows для TLS и не только. Бывало что новость на ресурсах по ИБ мелькала несколько раз, в разное время, и проблема была долгое время. Сейчас не знаю как с этим.

lostpassword

25.06.2019 16:19Ну это же не Russian hackers, так что всё в порядке. Чего Вы волну гоните.

salnicoff

25.06.2019 16:48Я не говорил, что русских хакеров больше. Просто имидж такой сложился — если russian, то обязательно hacker, и лучше от него держаться подальше. Тем более, что речь идет не о компьютерной игре, а о протоколах шифрования. Мало того, «кузнечиков» рекомендует внедрить ФСБ — в переводе «KBG». Забойная смесь — «Russian hackers & KGB», все «Эпплы» и «Микрософты» бегом от этой саранчи, тьфу, кузнечиков побегут, и им будет все равно, сколько дыр в этих алгоритмах, есть ли бэкдоры и прочее.

lostpassword

25.06.2019 12:07брать чужие готовые библиотеки — это ж каким сказочным надо быть...

Напротив. Писать своё, отказавшись от готовых и (ключевой момент) проверенных библиотек — вот это действительно надо быть сказочным…

salnicoff

25.06.2019 12:14+1Проблема в том, что:

1) предлагаемые алгоритмы сами по себе сомнительны;

2) проверенных и заслуживающих доверия библиотек, реализующих эти алгоритмы тоже нет.

lostpassword

25.06.2019 12:27Насколько я помню курс криптографии, попытки придумать свой шифр или хотя бы самому реализовать существующий всё время стабильно приводят к каким-то фейлам. То криптостойкость алгоритма оказывается на порядки хуже ожидаемой. То из-за косяков реализации всё катится к чёрту. Сила общепризнанных алгоритмов в том, что ими занимались хоть сколько-то компетентные люди, а в случае опенсорса — это хоть как-то проверялось. Да, гарантий нет — но есть хоть какая-то уверенность в квалификации.

Нет, если в команде разработчиков есть несколько высококлассных криптографов, которые несколько месяцев (или лет) будут пилить свой шифр, плюс есть несколько квалифицированных криптологов, которые будут тестить алгоритм и его реализацию на баги (а они там будут, инфа сотка) — то да, тогда можно и своё запилить.

А если в команде десять программистов, которые криптографию изучали один семестр в универе, но возомнили себя особо умными и решили запилить своё, ибо предлагаемые готовые алгоритмы им не нравятся — то у них с очень большой вероятностью получится не шифр, а поделка с сомнительными характеристиками.

rautate

25.06.2019 15:56Даже больше скажу, что я заметил программисты меньше всего думают о криптографии. Нашли библиотеку по крипто, используют — она всё сделает. Даже не проверяют, может там алгоритм криво написан.

lostpassword

25.06.2019 16:15Ну поэтому и стоит использовать проверенный опенсорс типа всяких там опенэсэсэлей, ИМХО.

А так-то да, кто-то напишет свою библиотеку, где функция crypt() реализована как md5(message) — а потом все удивляются, как это пароль в plaintext всплыть сумел.

terek_ambrosovich

25.06.2019 12:41Для таких параноиков есть многоуровневое шифрование.

Вы можете использовать «свой слой».

Для пущего спокойствия, если затраты на это вас устраивают.

Но использовать при этом и проверенные алгоритмы на основе многократно и перекрёстно обкатанных в криптографическом сообществе библиотек всё же крайне рекомендуется.

salnicoff

25.06.2019 14:27+3Свой слой можно использовать только в своем софте, который лезет на свой же сервер. В этом случае можно вообще отказаться от SSL/TLS/хэндшейкингов и прочих умных слов и пилить свой протокол со своим шифрованием.

Проблема в том, что «кузнечиков» хотят засунуть в каждый браузер каждому пользователю интернета, и выбора при этом у них не будет. Полез человек в интернет-банк, а траффик его «кузнечиком» шифруется, да еще и «налево» утекает. Утром встал — денег нет.

lostpassword

25.06.2019 16:17RSA в каждый браузер уже засунули, и что? Много утекает?

Вы везде пропагандируете позицию, что кровавая гэбня™ пропихнёт во все браузеры свою DLL с троянским функционалом. Хотя вероятность такого исхода сводится к нулю: ни Майкрософт, ни Жужл, ни Эппл на такое не пойдут. А уж мейнтейнеры Linux — и тем более.

salnicoff

25.06.2019 16:54+3кровавая гэбня™ пропихнёт во все браузеры свою DLL с троянским функционалом

Именно так это и выглядит. Российских пользователей TLS — около 1%, но зачем-то весь мир должен реализовывать в TLS какие-то российские алгоритмы. И именно из-за этого

ни Майкрософт, ни Жужл, ни Эппл на такое не пойдут. А уж мейнтейнеры Linux — и тем более.

lostpassword

25.06.2019 20:57+1Именно так это и выглядит

Для Вас — возможно, но надеюсь, что у вендоров / мейнтейнеров не настолько всё плохо с паранойей.

Российских пользователей TLS — около 1%, но зачем-то весь мир должен реализовывать в TLS какие-то российские алгоритмы.

Ну тогда и языковые пакеты давайте пилить перестанем. Народу всё равно нет — оставим английский, немецкий, французский да китайский, а остальные перебьются. Так?

salnicoff

25.06.2019 21:46+1В коммерческом софте с языковыми пакетами так и поступают. Есть массовый спрос — делаем локализацию, если всего одному клиенту надо — никто к переводчикам не побежит. В случае с TLS стоимость вопроса повышается на величину возможных убытков, которые потом могут заставить кого-то компенсировать.

lostpassword

25.06.2019 22:091. Проверить DLL на наличие вредоносного кода.

2. Встроить в систему и оттестировать.

3. Выкатить в прод.

Какие «возможные убытки»?

Опенсорсу типа линухов и мозиллы вообще на убытки плевать с высокой колокольни.

Насчёт экономического обоснования соглашусь — по этой причине отказать могут (вендоры, а не опенсорс). Но это уже чисто вопрос спроса, а не «кровавая гэбня закладок понаделала».

salnicoff

25.06.2019 22:36SSL/TLS используют в том числе и для проведения финансовых транзакций. Поскольку есть риск неправильного совершения транзацкции, то его принято страховать. Если страховой случай наступает, то начинается разбирательство на предмет «авторства» косяка. «Автором» может быть кто угодно — и банковский софт, и центр, выдавший серт, и — теоретически — алгоритм. В зависимости от причины убытки возмещает либо страховая, либо виновник — разработчик софта или центр сертификации. StartSSL в свое время из бизнеса за подобные косяки и погнали (превентивно, убытков не было). Так что встраивание посторонней DLL это вопрос не только тестирования и выкатывания в прод.

Да и с опенсорсом тоже не все гладко. Чисто хакерским дистрибутивам/командам действительно все пофигу, у них цель повозиться с софтом, компиляциями и пересборками, а вот какому-нибудь «Red Hat» уже не до шуток. Они получают деньги в том числе и за то, что их сборки будут работать как швейцарские часы. И ответственность свою тоже должны страховать, если поставляют свои дистрибутивы в те же банки.

lostpassword

26.06.2019 09:28Можно какой-то источник про возмещение убытков? В моём понимании убытки «страхуются» одной фразой в EULA, которая сейчас есть везде: «Наше ПО работает „как есть“, и компания ни при какаих условиях не отвечает за любые убытки, которые оно принесло». Если бы это было иначе, то MS разорилась бы ещё сто лет назад, в эпоху червей. Уверен, то же самое характерно и для RedHat, и для вообще любого дистрибутива. Современные ОС слишком сложны, чтобы можно было хоть что-то там гарантировать.

В зависимости от причины убытки возмещает либо страховая, либо виновник — разработчик софта или центр сертификации

Вот эта часть особенно интересует. Что, были случаи, чтобы мейнтейнеры OpenSSL что-то выплачивали? Или чтобы MS / Apple возмещала кому-то убытки от проблем с софтом?

P.S. Это ещё не считая принципиальных уязвимостей в самом SSL, из-за которых его прикрыли. Подскажите, разработчики SSL выплатили кому-то денег за POODLE?

salnicoff

26.06.2019 10:23+1Источник Вам дадут, если Вы будете писать банковский софт. Те фразы-«отмазки» из EULA, что Вы привели, касаются только десктопных версий Windows. В те же банкоматы ставят далеко не простую Windows 10, а всякие Embedded, и EULA к ним совершенно другие. Условия там будут примерно такие: мы что-то гарантируем, и дадим денег, если будет косяк, но вы сами не должны при этом косячить и делать так, как написано в технической документации. Поверх этого накладывается договор со страховой, ибо деньги в том же банкомате надо страховать — от взлома, уноса банкомата, кражи другим способом, и ни одна страховая не подпишется страховать, если софт банкомата работает по принципу «мы ничего никому не должны».

Честно говоря, не знаю, прижучивали разработчиков SSL хоть раз или нет, а по поводу банковского и биржевого софта разборки бывают частенько. Результаты разбирательств разные — где-то вину на разработчиков перекладывают, где-то сами банки виноваты.

P.S. Это все не о России. У нас все печально, и никто ни за что отвечать не хочет. Мне как-то по телефону служба поддержки посоветовала зайти за банкомат, найти кабель его питания, выдернуть из розетки и вставить обратно, чтобы банкомат перезагрузился…

lostpassword

26.06.2019 10:40Не понимаю, в какой момент разговор скатился к написанию банковского софта и использованию Embedded-версий.

Началось всё с того, что

Да не будут никакие «Микрософты», «Эпплы» и иже с ними использовать непонятные шифры

По-моему, очевидно, что речь шла об обычных пользовательских ОС.

И тут аргумент про банковский и биржевой софт, равно как и embedded-версии Windows, не очень работает.

Опять же, интересно было бы почитать договор, где Microsoft прямо гарантирует работоспособность Windows и берёт на себя возмещение убытков (не в размере $10 за инсталляцию, а прям всех убытков). Что-то слабо в такое верится.

Но даже если такое и есть — к массовому рынку оно не относится вообще никак.

salnicoff

26.06.2019 10:50+1Embedded'ы собираются примерно из тех же исходников, что и десктопные версии, и делать еще одно ветвление исходников SSL/TLS/etc. и следить, реализации каких алгоритмов попали в Embedded, а какие нет, это лишняя работа. Проще отказаться и использовать проверенную классику типа RSA/AES/MD5 для всех — и десктопов, и embedded.

lostpassword

26.06.2019 10:56Embedded'ы собираются примерно из тех же исходников, что и десктопные версии

Да, но с различными параметрами.

Дополнительного ветвления вообще не нужно — можно просто вырезать эту функцию из Embedded, как вариант.

Хотя учитывая количество версий и лицензий Windows, я думаю, что им и десять лишних ветвлений будет пофиг) Взять хотя бы историю с Windows Media Player — версия с ним, версия без него, ещё какая-то версия…

salnicoff

26.06.2019 10:58Куча версий с WMP и без него — не от хорошей жизни. Это европейские суды заставили MS их выпускать, и тянется это все года с 2000-го.

Am0ralist

26.06.2019 12:04Хотя учитывая количество версий и лицензий Windows, я думаю, что им и десять лишних ветвлений будет пофиг) Взять хотя бы историю с Windows Media Player — версия с ним, версия без него, ещё какая-то версия…

Это всего лишь настройки конфигов в реестре по сути. Не инсталировать из дистриба, оставив программу в оном. Отключить старый просмотрщик, без удаления самой из папки виндоуз и т.п. То есть решается другим путем.

FloorZ

25.06.2019 20:02+2Я вообще не пойму, что это за сыр и бор. Я коменты читаю и такое ощущение, что тут сидит толи толпа ботов, толи толпа людей, которые никогда в жизни не компилировали опенсорс библиотеки из исходников.

Берем OpenSSL — смотрим исходик и компилируем. Если нам что-то не нравится — можем обратиться к документации и сравнить ее с реализацией, что бы быть уверенным, что там все чисто.

Если надо, можем вытащить от туда конкретный, проверенный временем алгоритм, перепроверить его и откомпилировать.

В опенсорс, особенно популярный — никто бэкдор установить не сможет, уж слишком заметно будет. Такие библиотеки тестируются всем миром.

Просто берем и открываем спецификацию к тому же AES, RSA и т.п. смотрим, как оно устроено, как шифрует и прочее.

Для надежности — можно самостоятельно написать реализацию этого алгоритма.

Я не вижу причин не доверять проверенному десятелетиями лагоритму, но вижу миллион причин не доверять гос-криптографии.

Лично меня смущает что в магме, что в кузнечике — жестко заданная таблица подстановок. Почему именно такие числа там? Как обоснованы именно они?

DaemonGloom

26.06.2019 07:23Использование S-box (той самой таблицы подстановок) — абсолютно нормальная практика, тут ничего не смущает. AES, DES, Blowfish и прочие тоже используют такие таблицы. Проблема именно в конкретной таблице конкретного алгоритма. И вот тут обоснования его авторов крайне подозрительны.

ReklatsMasters

25.06.2019 10:51На госсайтах пусть какие угодно алгоритмы внедряют. Главное, чтоб эта зараза не вылезла в нормальный интернет.

tbl

25.06.2019 11:15Есть компромиссный вариант, на который могут пойти производители софта для TLS, если вендоров припугнут закрытием российского рынка: сделать кузнечика валидным только для доменов в зонах .ru и.рф

salnicoff

25.06.2019 12:26Если что, дыры будут валидны не только для зон .ru и.рф. Особенно если заставят включать готовую скомпилированную библиотеку для реализации этого шифра, в которой совершенно случайно спайварь будет.

lostpassword

25.06.2019 12:29Идеальное преступление. Странно, как это NSA до сих пор везде спайварь не внедрило.

Если серьёзно: спайварь в официальной библиотеке шифра спалят за неделю (если не за день). И в чём тогда смысл выпендриваться?

khanid

25.06.2019 12:46А врдуг пройдёт?

Или, как второй вариант, сами авторы этого всего могут быть твёрдо уверены в своей правоте.

Ситуация, в некотором роде, схожая с попыткой Казахстана протолкнуть в мозилле в доверенные ЦС свой ЦС. Попытка быстро затухла после первого же комментария от кого-то, зачем вообще в Казахстане пытаются это сделать.

zagayevskiy

25.06.2019 15:20В какой мозилле? Ссылки есть? В Казахстане просто хотели установить государственный корневой сертификат на все устройства.

rautate

25.06.2019 15:57+1И это хорошая практика для гос. структур которые предлагают какие-то услуги.

dartraiden

25.06.2019 16:20Они просили Мозиллу включить сертификат в число корневых сертификатов.

Мозилла, разумеется, предложила казахскому УЦ пройти соответствующий аудит, который требуется от любого УЦ перед тем, как выданный этим УЦ сертификат будет добавлен в число корневых. Аудит (и последующую стадию публичного обсуждения) они, разумеется, никогда бы не прошли, учитывая, что выданный сертификат на тот момент использовался для MitM. Казахи, чтобы сохранить лицо, сказали «окей, мы отправляемся проходить аудит и готовить документы» и свалили в закат.

salnicoff

25.06.2019 14:35Спалят за день, да. Еще за день сделают патч, который выпиливает эту библиотеку из всех операционок. А потом пройдет месяц, пока простые юзеры установят себе этот патч, сколько миллионов его так и не установят — вопрос открытый. А данные все это время будут сливаться. Даже за сутки можно много чего интересного перехватить.

Смысл выпендриться есть — просто покзать, что «мы» это может сделать, а «вы» ничего не сможете сделать в ответ. Это как гопник в подворотне — знает, что утром к нему придут ребята в погонах арестовывать, но все равно достает кирпич и предлагает купить его первому встречному. Потому что первый встречный ничего сделать не сможет. Ну и вообще, власть на чем-то или над кем-то — штука такая, она многих портит, тем более, что в данном случае на кону — власть над миром.

alsoijw

25.06.2019 14:49А потом пройдет месяц, пока простые юзеры установят себе этот патч, сколько миллионов его так и не установят — вопрос открытый.

Если с этим патчем не будет работать что-то обязательное или привычное, то ставить будут единицы. Банки, соцсети, государственные организации — выбор огромен. Для данной цели подойдёт даже встроить это только в один госбраузер.

alexkbs

27.06.2019 05:36Не хотелось вас расстраивать, но как раз таки NSA известно продвижением в стандарты мутных генераторов случайных чисел с подозрительными свойствами. К счастью, потом это чудо-юдо из стандартов отозвали. Осадочек остался, вспоминают до сих пор.

(Случайные числа используются, например, в ECDSA, потому если вы можете угадать последовательность случайных чисел, то вы сможете элементарно получить секретную часть ключа, который использовался для подписи. Практический случай. "Свой" генератор случайных чисел как раз в такой ситуации пригодится. Другой частью цифровой подписи является хеш от данных, а значит если вы каким-то образом можете находить интересные коллизии для хешей, например, из функции «Стрибог», то вы сможете подписать что угодно чужим сертификатом. Потому хеш функции вроде Стрибога представляют интересный вектор для внедрения закладок.)

dimm_ddr

25.06.2019 14:11На этих госсайтах хранятся тонны персональных данных жителей страны. Так что нет, не совсем пофиг.

bakhtiyarov

25.06.2019 11:09-1Станислав Смышляев из «Крипто-ПРО» обращает внимание на превосходство российских шифров над иностранными: по его словам, утверждённые в 2018 году российские криптонаборы протокола TLS 1.2 в отличие от зарубежных гарантируют контроль объёма данных, шифруемых на одном ключе: «Это позволяет обеспечивать противодействие атакам на криптосистемы, которые становятся возможными при шифровании больших объёмов данных.

Кто может расшифровать это? Что за «контроль объёма данных, шифруемых на одном ключе» и какие атаки становятся возможны при шифровании больших объемов данных?

slavashock

25.06.2019 11:43Есть смелое предположение, что «контроль объёма данных, шифруемых на одном ключе» — это всего лишь установка на смену ключа каждые n-байт, как правило менять ключ раз в день, например. Ничего сверхестественного.

Атаки при шифровании больших объемов данных? — опять же, узнав ключ вы можете расшифровать только кусочек всей переписке, а не переписку за все времена.

Именно об атаке, не знаю.

ru_crypt

25.06.2019 11:52Да, совершенно верно.

Говоря об опасности шифрования больших объемов данных, скорее следует вспоминать не некие отдельные атаки, а классы атак, а также конкретные примеры, например, вот такую статью об экспериментах с атаками на AES по побочным каналам: https://fox-it.com/en/wp-content/uploads/sites/11/Tempest_attacks_against_AES.pdf.

Восстановление ключа AES за 50 секунд в определенных условиях — не шутки.

ru_crypt

25.06.2019 11:49Речь идет об ограничении нагрузки на ключ — и именно об "установке на смену ключа через каждые n байт", как верно пишет ниже уважаемый slavashock.

В "научно-популярном виде" рассказ о соответствующих методах можно найти здесь:

https://cryptopro.ru/blog/2017/05/17/o-nagruzke-na-klyuch-chast-1

https://cryptopro.ru/blog/2017/05/29/o-nagruzke-na-klyuch-chast-2

Атаки, "становящиеся возможными при шифровании больших объемов данных", в основном, это атаки по побочным каналам.

Опять же, в научно-популярном виде можно почитать здесь:

https://cryptopro.ru/blog/2014/08/25/nemnogo-ob-atakakh-po-pobochnym-kanalam

dyvniy

25.06.2019 13:28Вероятно имеется в виду проверка размера сообщения, которое было до шифрования. Если злоумышленник, пытающийся его подменить, ошибся количеством байт — алгоритм раскроет атаку.

slavashock

25.06.2019 13:53Странно предполагать, что злоумышленник может зашифровать своё сообщение, для атаки, а сообразить использовать нужное количество байт, или просто указать это количество байт в заголовках не сможет.

Если злоумышленник может подделать шифротекст, значит шифр скомпрометирован и указание длины сообщения тут уже не имеет никакой ценности.

mmMike

25.06.2019 11:52Почему то все спорят о бекдорах и пр.

Да бабло главное!

КриптоПро. Это же мечта любого владельца стать фактически монополистом, чья монополия защищена на гос уровне. Это же какая кормушка то на ближайшие годы.

Сделать стандартное хранилище ключей — да зачем. У крипто про свой формат. Сядешь и не слезешь потом с продуктов КриптоПро.

JekaMas

25.06.2019 13:43+4Это важно помнить, получая от них вакансии. Разработчики могут делать личный выбор и не участвовать в этих проектах.

alsoijw

25.06.2019 13:52+2Есть страны, в которых месная сеть несовместима с мировой, а не просто закрыта огненной стеной?

salnicoff

25.06.2019 14:41+1Говорят, есть. Северная Корея называется. Хотя я не думаю, что там все «с нуля» написано. Наверняка взяли общепринятые HTTP/IMAP/SMTP/etc. и немного подправили какие-нибудь коды ответов, чтобы не было прямой совместимости.

SaymonPhoenix

26.06.2019 14:22Все алгоритмы шифрования сертифицированные ФСБ и прочими с вероятностью 100% имеются уневерсальный ключ дешифровки, находящийся у сертификанта. ИМХО пишите свои и шифруйтесь и тогда вас расшифрует только паяльник в попке.

kaleman

Шифр который сам стучит на тебя силовикам?

Спасибо не надо. Доверия все этому — ноль.

lostpassword

«Шифр, который сам стучит» — это вообще как?!

Уважаемый kaleman и его плюсующие — поясните, пожалуйста.

x-stiler

Да щас начнется хейт. Давно заметил, что посты ставящие целью не выявление реальных проблем, но охаивание РФ почему-то неистово плюсуются. Может быть в полит. тредах так принято, но иногда даже аргументация идиотская...(

По факту конечно сам закон с точки зрения государства логичен. То, что при принятии пакета Яровой казалось бессмысленным (собрать море шифрованного трафика и… что?) теперь становится совершенно понятным. Правда другой вопрос как к этому отнесутся вендоры ЗАРУБЕЖНЫЕ… все-таки у нас нет ничего своего здесь и махать жезлом правосудия нужно с большой аккуратностью, а то отлетим назад в средневековье, а все спецы которые в состоянии — убегут. Патриотизм то нынче уже не в моде, судя по выводам из мервой части моего поста

DracoL1ch

Патриотизм не бывает в моде, это состояние души (или головы).

khanid

Справедливости ради, разработчики Кузнечика или недоговаривают что-то, или не хотят прояснить, что, в свою очередь, степень доверия к шифру не повышает (см. историю с s-боксами).

Криптография в этом плане наука строгая и не может строиться на доводе «просто нам поверьте». В современной надёжной криптографии тайным может быть только ключ, а не алгоритм. Подход «security through obscurity» для обеспечения реальной безопасности не работает.

kaleman

«Стучит» — значит обеспечивает backdoor, который дает читать зашифрованную переписку компетентным органам. Скорее всего существующие иностранные алгоритмы тем и не устраивают, что такого «черного хода» не имеют.

NYMEZIDE

да вам хоть исходники покажи, вы все равно бекдоры режима увидите.

зато в иностранные алгоритмы верите безоговорочно. и в вебсервисы зарубежные, никогда они не сдавали с потрохами когда нужно было.

karl93rus

Это норм. Местный «диджитал резистанс» продолжает поддержку тренда накидывания каках на вентилятор, когда речь заходит про инициативы государства. При чем суть этих инициатив совершенно не важна. Это может быть как нечто ужасное (типа ковровых блокировок), либо что-то хорошее, типа вот своих алгоритмов шифрования, инициатив по обеспечению бесперебойного интернета и много чего ещё. Главное — обхаить «кровавый режим» и тогда можно спокойно идти спать. А конструктивно обсудить плюсы и минусы никому не интересно. Может оказаться, что инициатива «кровавого режима» окажется вполне себе ничего, а тогда тренд всё того же накидывания каках может пойти вниз. А этого доспускать нельзя. Повода для недовольства не останется. Хотя, от обитателей хабра я не ожидал подобной упоротости, когда регистрировался.

NYMEZIDE

ну хабр уже давно не торт. как пришли с политотой всякие специалисты из UA.

aleksandros

Да ладно вам. Доверие ФСБ в обществе практически нулевое. То миллиарды в в квартирах, то пытки током в подвалах, подбрасывание наркотиков журналистам. А вы предлагаете радоваться, что ФСБ настойчиво просит переходить на российское шифрование.

NYMEZIDE

зачем вы все в кучу намешали?

1. пытки в подвалах — вы их лично видели? или паоверить наслово?

2. подрос наркотиков — т.е. полиция и ФСБ теперь одна структура?

т.е. если один сотрудник ФСБ что-то сделал не то — то надо всю структуру разогнать? ) и в другом мире все всятые с нимбами? )

aleksandros

1. Да, именно верю наслово, таким же людям как и я. И ничего предрассудительного тут нет. А когда обназруживаются (внезапно) подбросы оружия, сомнений ещё меньше. Сопоставляешь факты и понимаешь, что кроме как выбивать пытками признания, у фсбшников нет шансов представить всё как «раскрытие группы террористов».

2. Заказчик из ФСБ. И не какой-то там полуслучайный чувак, а вполне себе «уважаемый сын уважаемых родителей».

Не знаю как у вас, но у меня обратное ощущение. Что нормальных там — человек 100 на всю страну. А остальные вроде таких вот…

foxyrus

Росреестр скрыл имя главы подмосковного УФСБ в данных об элитной недвижимости

dimm_ddr

Так что да — разогнать и построить заново. Ну это если есть доверие к будущему строителю, там тоже есть проблемы.

NYMEZIDE

т.е. если бы ФСБ грамотно пиарилась и делала себе имидж — то доверие бы было у населения? )

alsoijw

Посмотрите на США, Англию, Германию, Грецию, Австралию(список не полный). Порой даже обгоняют РФ по законам связанным с it. Но тем не менее, рядовой обыватель об этом почти ничего не знает и рассматривает их как вполне демократичные страны.

timoteo_cirkla

Только вот идиотизм одних стран не оправдывает идитизма других. Так что вы применили демагогичный приём.

C_21

del

xfaetas

Место РФ рядом с Ираном и ниже Афганистана в рейтинге свободы Freedom House как-бы намекает, что не всё так уж радужно, как вы тут расписываете.

NYMEZIDE

кто такая Freedom House?

вы всем западным институтам и организациям верите безоговорочно?

все эти цифры и рейтинги для лохов. завтра на улицу выйдет кто-то с призывом свержения власти и его упекут за решетку (и правильно сделают) — и рейтинг понизят нам до уровня Нигера — а Freedom House скажет — человеку не дали свободно высказаться. все еще веришь в циферки?

все эти агенства, когда надо опубликуют что угодно. В США часть населения живет на картонках, по карточкам питается, нигде не работает, бомжует. где рейтинги? )) никто не опубликует что что-то не впорядке. ААА+++ рейтинг будет )))

тот же ВВП давно уже не отражает реальной экономики.

xfaetas

Там по каждой стране есть обоснование. Разве что-то не соответствует? Вроде всё было. США там тоже не в топе, в топе — Финляндия, Норвегия, Нидерланды. Что конкретно вас не устроило?

А вот нет такой статьи в УК РФ. Зато есть "получше" — про "экстремистскую деятельность", под которую, как показывает практика, можно подвести почти что угодно.

NYMEZIDE

а еще у нас геям не дают развернуться как на западе. тоже плохой рейтинг… ай ай ай.

почему я должен прислушиваться к западной конторе, которая диктует нам как жить? как правильно и что правильно? пусть идут лесом.

xfaetas

Вы что, задались целью подтвердить место в рейтинге личным примером? Рейтинг ведь не о том, кого слушаться или не слушаться, а о том, как обстоят дела по факту. Кому-то, наверное, ещё и нравится, когда лицом в асфальт кладут, если вышел не на той станции метро. Но вопрос геев, разумеется, гораздо более животрепещущ, чем что-либо другое.

xfaetas

Если вы забыли, ковровые блокировки тоже были продвинуты как что-то хорошее — под предлогом защиты детей от интернетных извращенцев.

rivershkiper

Отчасти с Вами соглашусь. По той причине, что очень часто получается по принципу «гладко было на бумаге, да забыли про овраги». То есть идея нормальная, возможно даже необходимая с точки зрения безопасности государства. Но вот реализация… И получается, что любая подобная инициатива в лучшем случае заранее встречается по принципу «нам из погреба виднее».

Whuthering

Как и в случае с Кузнечиком — обнаружились математические обоснования того, что S-Box не «случайный», при том что авторы утверждали обратное — уровень доверия к алгоритму и продвигающим его лицам резко понижается.

Приняли закон о «суверенном интернете» — внимательно прочитали, проанализировали, обсудили, выяснили, что никаким обеспечением «бесперебойной работы» там даже и не пахнет, зато открывается огромным простор для злоупотреблений, сделали выводы.

И так со всем остальным.

Aniro

Так алгоритмы открытые, так что «исходники» мы видели. И да, анализ показывает что в них с ненулевой вероятностью есть специально оставленный бэкдор. В криптографии же единственный разумный вариант — отказаться от использования алгоритмов в чистоте которых нет уверенности. Точно также мы не верим в алгоритмы предложенные, например, АНБ

NYMEZIDE

вы проводили анализ или поверили кому-то наслово? ) или это снова ваши предположения основанные на опыте? )

во что превратили хабр…

nidalee

Я тоже так могу: а вы когда в самолет садитесь, лично проверяете его техническое состояние, или верите кому-то на слово?

Aniro

Да, я проверял информацию про проблемную таблицу подстановки в кузнечике. Про магму ничего сказать не могу. Можете ознакомиться самостоятельно, там ничего сложного нет:

eprint.iacr.org/2016/071.pdf

Если лень читать, ограничьтесь главой 6 — все что там изложено легко проверяется.

ne_kotin

Несколько дней назад была хорошая статья про S-Box в «кузнечике», который генерируется программой в 4 раза меньше самого S-Box.

То есть энтропии там кот наплакал, и нелинейность там дутая.

Поэтому российские шифросьюты в TLS 1.3 завернули. Будут нормальные шифры с нормальной нелинейностью — велкам.

CryptoPirate

Не совсем так. Дело не в энтропии и не в нелинейности, а в скрытой структуре внутри S-box (о которой дизайнеры умалчивают).

ne_kotin

Ну так наличие структуры означает, что S-Box описывается алгебраической закономерностью.

Am0ralist

Ииии?

ru_crypt

"Поэтому российские шифросьюты в TLS 1.3 завернули"

Российские криптонаборы только-только разработаны (в статье как раз есть ссылки на проекты) — пока о "завернули" точно говорить рано, их и подать никто не мог на рассмотрение.

А в реестре IANA криптонаборов для TLS 1.2 российские есть.

Am0ralist

Как это отвечает на мой вопрос, что с того, что чего-то там описывается чем-то там? В комментах под той статьей, на которую сослался человек, прекрасно ответили уже на то, что наличие структуры ничего не доказывает, а утверждения «есть структура — однозначно есть бекдор» неотличимы по логике от «ученые скрывают вред ГМО» и «миром правят рептилоиды».

Это повод провести анализ более пристально и высказывать сомнения о стойкости. Но пока не будет четкого понимания или доказательств прямых — категоричные утверждения лишь теория заговора.

JTG

Ну так к ним и возникли вопросы, конкретнее к табрице подстановок. Создатели кузнечика утверждают, что для создания s-box использовалась псевдослучайная последовательность, но они, пардон, просрали seed и теперь не могут её повторить. А сторонние исследователи нашли закономерности, которые ставят под сомнения заявления про случайность s-box.

Gorthauer87

Если там есть backdoor, то весьма быстро о нем узнает потенциальный противник, стоит ли оно того? А если этим шифровать только информацию обычных юзеров, то рано или поздно бэкдор всплывет у хакеров и доверие к шифру будет подорвано и никакие законодательные меры не помогут

dimm_ddr

Если цель — не шифр секретных документов, а возможность расшифровывать самим, то совершенно неважно узнает ли вероятный противник.

lostpassword

Это всё же не «сам стучит», а «возможно, позволяет спецслужбам расшифровать трафик, если последний у них есть». Что можно с примерно одинаковой уверенностью говорить про многие популярные современные шифры вообще.

А «сам стучит» — это в моём понимании «отправляет данные третьей стороне», что для шифра (по сути, алгоритма) вообще нонсенс.