С необходимостью удобно и безопасно организовывать удалённую работу своих сотрудников бизнес столкнулся давно. Но если раньше эту задачу можно было регулярно откладывать и продолжать обдумывать, то сейчас времени уже нет: «удалёнка» – главный тренд весны 2020 во всём мире. В этом материале мы хотели бы поделиться своим опытом организации удалённой работы сотрудников, потому что плотно занимаемся этим вопросом уже почти 25 лет.

Удалённый формат работы абсолютно привычен для любого сотрудника Dell Technologies, и наши российские офисы в этом плане не являются исключением. Конкретно сегодня мы бы хотели сконцентрироваться на вариантах решения задачи с помощью имеющейся техники, то есть оперативных решениях без применения VDI, и развёртывании VDI в максимально короткие сроки. Под катом мы дадим развёрнутые ответы на четыре вопроса, которые наши действующие и потенциальные заказчики в последнее время задают чаще всего.

Можно. Для этого сотруднику, переходящему на «удалёнку», потребуется ноутбук с установленными программами, которые он обычно использует, и набор ПО для групповой работы вроде Microsoft Teams, Skype for Business, возможно, Zoom и так далее. Это позволит общаться и обмениваться информацией со своей командой примерно так же, как и в офисе. При этом абсолютно необходима ещё одна вещь: VPN-клиент. Вариантов очень много, и выбор конкретного явно будет продиктован инструкциями от отдела информационной безопасности вашей компании.

Поскольку устройство сотрудника будет у него дома, а не в офисе, то нужно закладывать риск того, что к нему может получить доступ человек со стороны. Поэтому следует использовать средства многофакторной авторизации: смарт-карты, сканер отпечатков пальцев, токены или одноразовые пароли. Нельзя забывать и про ПО для безопасности: антивирусы и средства предотвращения утечек информации.

Но самое важное – это ПО для дистанционного управления. Именно оно позволит специалистам IT-отдела вашей компании настраивать ПК сотрудников, находящиеся вне локальной сети. Те заказчики, которые пользуются корпоративными компьютерами Dell Technologies (в частности, серий Latitude и OptiPlex), в этом плане находятся в привилегированном положении. Дело в том, что на них предустановлена программа Dell Client Command Suite, которая даёт в текущей ситуации ощутимые преимущества.

По сути, это KVM-решение, функциональностью которого можно пользоваться даже в том случае, если устройство, на которое оно установлено, находится за пределами предприятия. Делать с его помощью можно очень много всего: разворачивать и конфигурировать устройство, устанавливать драйверы, мониторить состояние и даже обновлять BIOS. Здесь, правда, есть тонкий момент: нужна поддержка технологии vPro, а это зависит от конкретной конфигурации и использованного в компьютере процессора.

Если такая поддержка есть, то с помощью модулей Deploy и Configure системный администратор может удалённо подготовить устройство к выдаче пользователю: дистанционно установить сборки нужных драйверов и обновлений прошивок. Модуль Monitor позволяет следить за аппаратным состоянием всего парка техники, находящегося на руках у удалённых сотрудников.

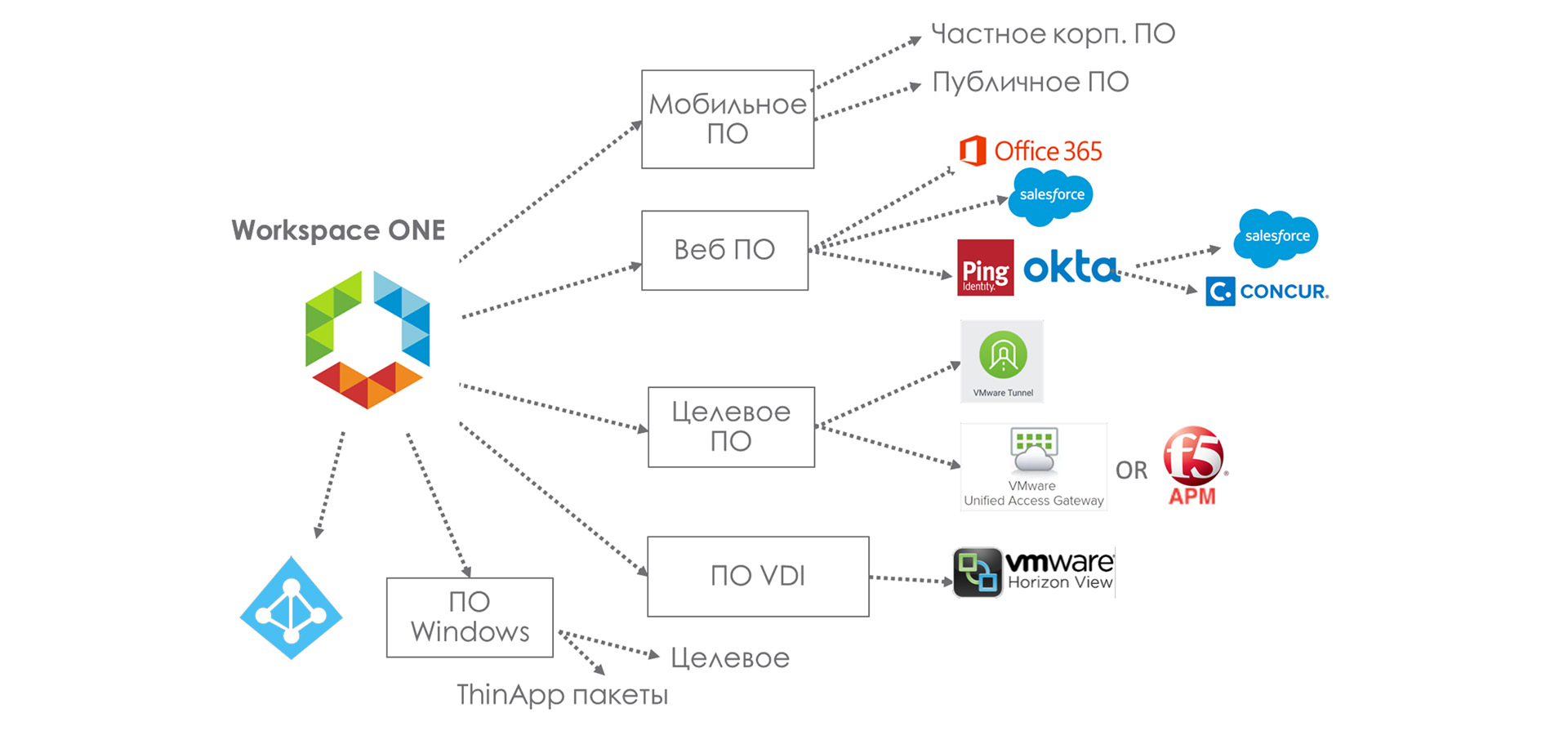

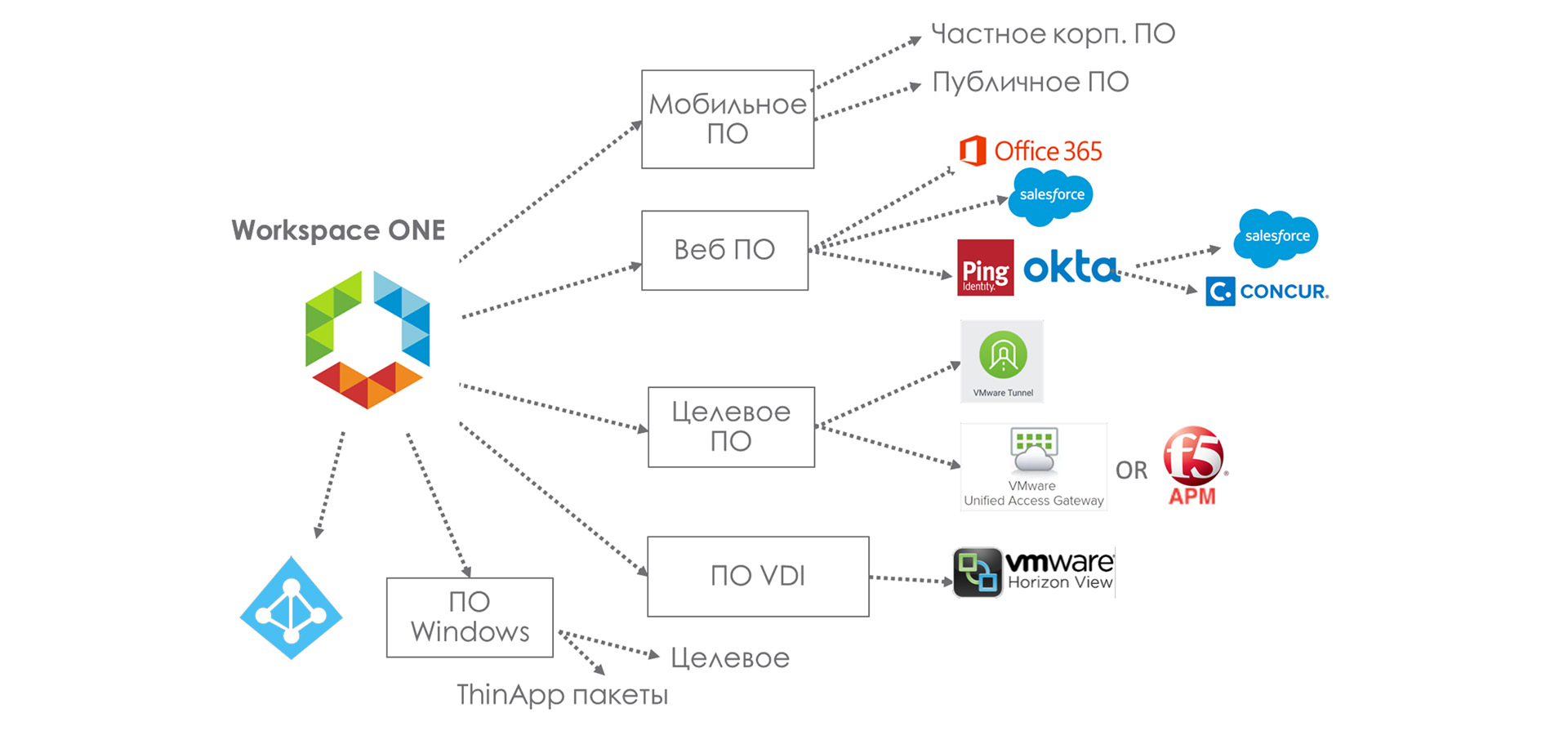

И это тоже можно. Здесь мы со своей стороны можем рекомендовать другое специальное ПО – Workspace ONE от VMware. Оно состоит из трех частей. vIDM отвечает за идентификацию пользователей и реализацию технологии единого входа, причём это происходит вне зависимости от того, в какой сети находится устройство – корпоративной или внешней.

Следующая часть – управление мобильными устройствами. Если вы пользовались программой раньше, то наверняка помните её по названию AirWatch. К сегодняшнему дню функциональность расширилась, и действующие возможности распространились с мобильных устройств на любые ПК с Windows 10 на борту. Здесь можно распространять политики настройки устройств, ограничивать их в каких-то возможностях, принудительно устанавливать или удалять ПО, отслеживать геопозицию и – это важно – можно удалённо очистить устройство, если стало понятно, что оно украдено или скомпрометировано.

И это только вершина айсберга, возможностей гораздо больше. Самое главное, что нужно запомнить, – это то, что работает всё это не только в локальной корпоративной сети, но и, так сказать, «за» интернетом. И маленькая ремарка о продуманности ПО: всё это шлифовалось годами, и теперь в Workspace ONE, например, учитывается даже расход батареи удалённого устройства. То есть ваш сотрудник, который трудится без подключения к электросети, точно не останется без компьютера из-за того, что действия, которые назначил администратор, внезапно «съели» весь оставшийся заряд в ходе каких-нибудь обновлений.

Третья составная часть Workspace ONE – это VMware Horizon, и это не просто решение для доступа к рабочим столам внутри корпоративной сети, а полноценная VDI-платформа. Тут очень много функциональности, связанной именно с работой с ресурсами дата-центров. Имеется как возможность работы в локальной сети (при этом сервера могут быть развернуты на управление устройствами, находящимися на руках у удалённых сотрудников), так и в рамках облачного решения. Оба варианта доступны на территории России, решение очень масштабное и всеобъемлющее.

Но в рамках сегодняшней темы остановимся на том, что с его помощью можно подключать к серверной инфраструктуре сотрудников, у которых на руках есть стационарные ПК, ноутбуки, тонкие клиенты или даже планшеты с iOS/Android.

Для примера в общих чертах расскажем об одном из живых примеров создания инфраструктуры безопасных рабочих мест для удалённых сотрудников с помощью Workspace ONE. При таком подходе на стороне пользователя появится своего рода «магазин приложений», в котором он сможет загружать необходимые для работы программы, при этом для каждой из них можно организовать отдельный VPN-канал. При этом при выборе приложения Gmail, скажем, в Android, у юзера будут две иконки почтового клиента: его личная почта и отдельно корпоративный аккаунт, который прежде, чем открыться, будет устанавливать защищённое соединение. Обмен данных между приложениями из личной зоны пользователя и корпоративной зоны невозможен.

Разумеется, здесь тоже есть возможность подстраховаться на случай потери устройства: администратор может удалённо очистить систему. Важный нюанс: личные данные пользователя при этом не удаляются. И в целом функциональность получается очень широкая: автоматическая настройка, шифрование, запрет хранения персональных данных и так далее. Безусловно, перед тем, как всё это дело разворачивать на устройстве конечного пользователя, гаджет обязательно должен проверяться на соответствие корпоративным политикам. Если вдруг что-то в прошивке изменилось после проверки соответствия, то автоматически может применяться запрет на работу с данными или запускаться процесс принудительного обновления.

Используем ли мы решения на базе Workspace ONE в своей собственной работе? Конечно, да. Вот так выглядит тот самый «магазин приложений» на рабочем устройстве одного из наших сотрудников, который сейчас, как и многие из нас, трудится удалённо.

Как большинство людей представляет себе VDI? Как много виртуальных машин с разными ОС, которые выполняются в дата-центре. К ним с помощью удалённого доступа с клиентского устройства пользователь получает доступ и взаимодействует с приложениями, запущенными на виртуальной машине. В плане систем всё в основном сводится к Windows и Linux.

Главное преимущество всего этого – безопасность: данные абсолютно всегда остаются в дата-центре, они никогда не выходят за его пределы и не попадают в компьютеры пользователей. Удалённый сотрудник на своем экране лишь видит то, что происходит в виртуальной машине, а на свою машину даже не может ничего скопировать. Разумеется, если это не разрешит системный администратор. Одновременно это можно рассматривать и как ограничение при работе с VDI.

Второе преимущество – это управляемость. Обновление приложений и версий операционных систем, применение различных политик к виртуальным машинам происходит централизованно и очень быстро. Ещё важнее то, что виртуальная машина развёртывается не на каждом ПК отдельно, а клонируется из образов: тысячи их могут быть созданы буквально за минуты. И это третье преимущество VDI.

Главный минус VDI в том, что это сложное решение: оно состоит из большого количества компонентов. Многие заказчики считают, что использовать его в нынешней ситуации для быстрого развёртывания домашних рабочих мест непрактично и дорого. Так ли это?

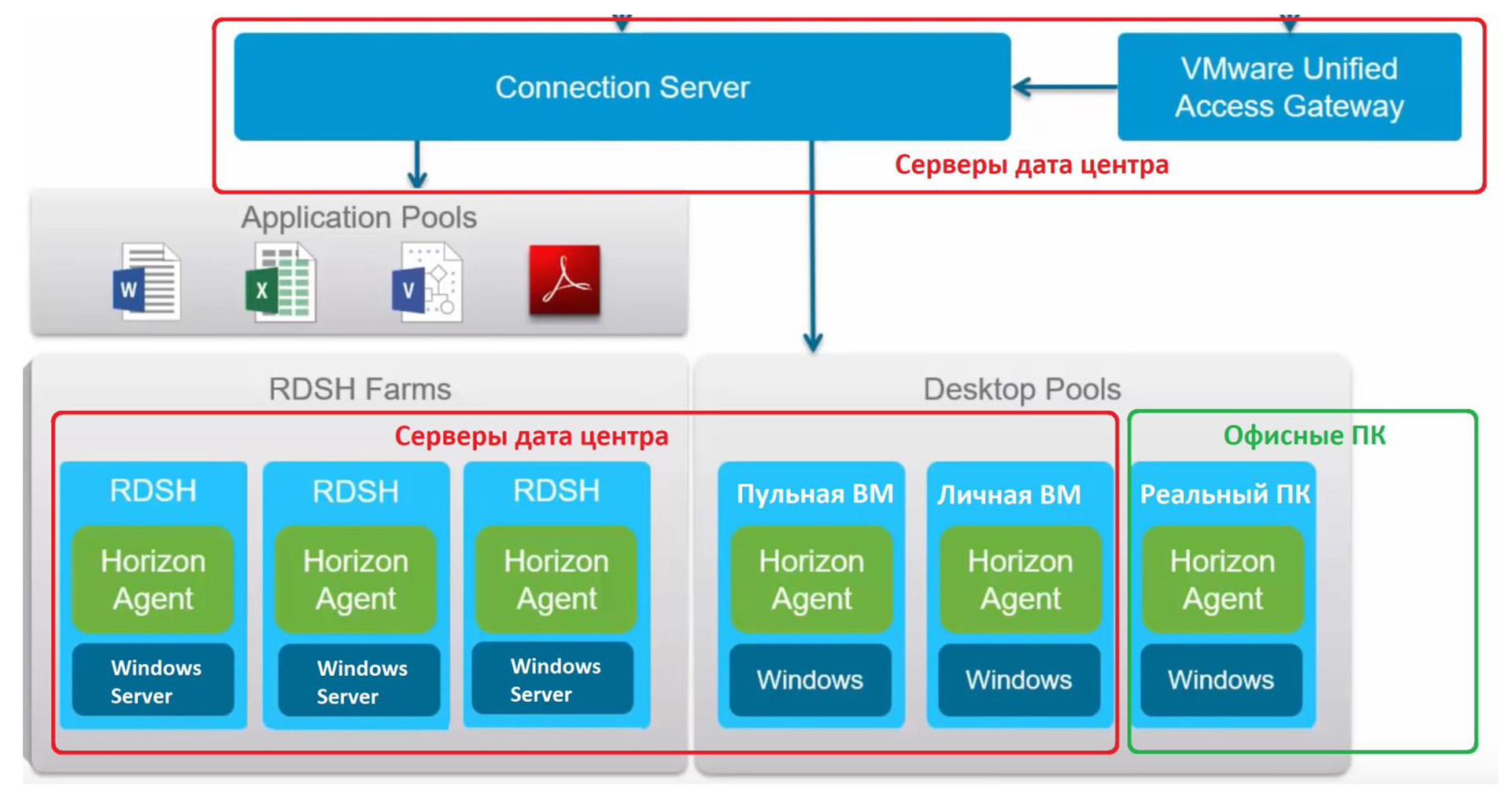

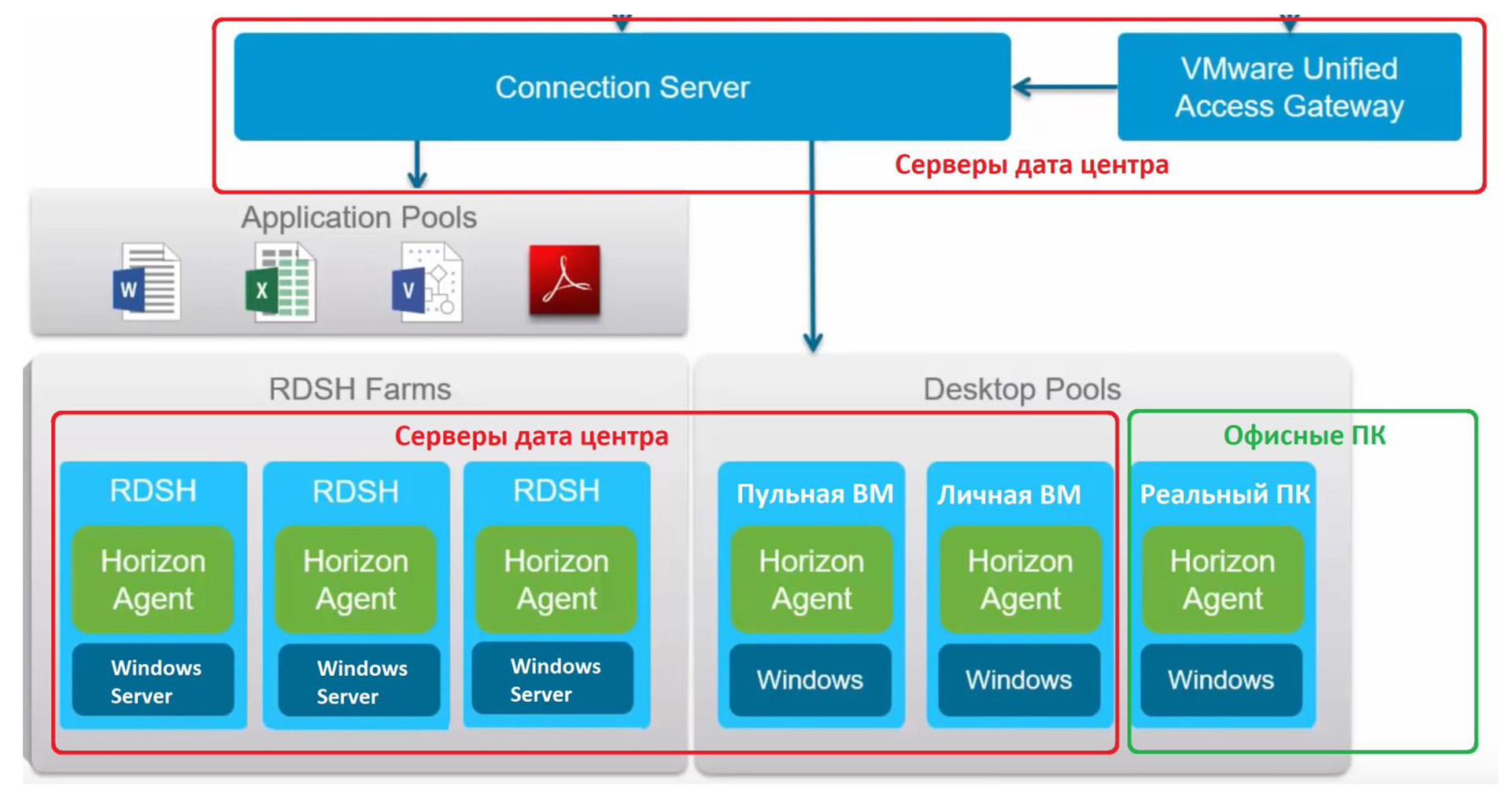

Рассмотрим ситуацию на примере VMware Horizon. Безусловно, есть другие, не менее эффективные варианты, но мы у себя применяем именно такой подход. Из чего состоит вся структура в схематическом упрощённом виде? Прежде всего, это клиент: он может быть любым – Windows, Linux, Mac OS, и пользовательский опыт в большинстве случаев совпадает на разных устройствах. Если сотруднику сложно установить VDI-клиент самостоятельно, то можно работать через браузер. В таком случае доступ к своей персональной виртуальной машине превращается в переход по ссылке и ввод логина, пароля и, возможно, каких-то дополнительных данных.

Следующий компонент – VMware Unified Access Gateway. Это «сторож», который с точки зрения внешнего пользователя выглядит как веб-сервер. Он располагается в так называемой «демилитаризованной зоне» предприятия и скрывает локальную сеть от интернета. То есть любой человек вне локальной сети видит только UAG.

Connection Server – это сервис соединений, который отвечает за то, с какой виртуальной машиной, терминальным сервером приложений или физическим компьютером будет соединён тот или иной пользователь. С чем именно он будет соединён – задаёт администратор, сам пользователь на настройки повлиять не может.

К чему можно получить доступ, с помощью VMware Horizon? Например, к Windows-десктопу удалённой машины. Это может быть Windows 10, Windows 7 или индивидуальная машина Windows Server. Последнее актуально, если есть задача сэкономить на лицензиях, но на этом сегодня останавливаться не будем. Самый бюджетный вариант развёртывания, разумеется, – виртуальные машины с Linux. Ещё можно экономить на серверном «железе» с помощью настройки терминального доступа. На данный момент на одном физическом сервере в среднем можно запустить больше сотни виртуальных машин и порядка 400-500 сессий терминального доступа.

И во всём этом есть одно «но», про которое нередко забывают, когда говорят про VDI. Дело в том, что технология позволяет получать доступ не только к виртуальным машинам, но и к физическим ПК. Да, тем самым, на которых до «эпохи всемирной удалёнки» сотрудники работали в офисе. Для того, чтобы это можно было сделать, на компьютер в офисе потребуется установить Horizon Agent, а затем настроить удалённый доступ к нему как к виртуальной машине через сервер соединений и UAG. Если администратор этого не разрешил, то больше никто, кроме самого пользователя, этот ПК не увидит. И все остальные сотрудники тоже будут видеть только свои личные машины из офиса, которые перешли в статус как бы «виртуальных».

Про один из вариантов такого доступа к ПК мы сняли красивое видео. В данном случае в качестве компьютера выступает рабочая станция Dell Precision с картой Teradici в стоечном форм-факторе: она находится в серверной, а сотрудник получает к ней доступ с тонкого клиента. Обратите внимание на то, что пользовательский опыт практически аналогичен тому, если работать с такой же графической станцией без VDI, а речь идёт о весьма ресурсоёмкой задаче — 3D-моделировании. Получается, что для пользователя разницы практически нет, а организация получает преимущества: улучшает управляемость и повышает безопасность.

Соединяться с реальными и виртуальными машинами, работающими под управлением VMware Horizon можно по протоколам VMware Blast Extreme, Teradici PCoIP, RDP, Remote FX и HTML5, то есть через браузер доступ тоже возможен. Если смотреть на всё это «снаружи», то UAG покажет только 443-й порт, то есть стандартный зашифрованный HTTP. Таким образом, решение ограничивает доступ в локальную сеть одним портом удалённого доступа, обращаться к VPN не нужно.

Самый надёжный, на наш взгляд, вариант – тонкий клиент. Главные его плюсы: безопасность, управляемость, невысокая стоимость. Минус заключается в том, что даже эти гаджеты нужно покупать, из-за чего работа на какое-то время будет приостановлена.

Можно взять уже имеющийся корпоративный ноутбук или купить дополнительные машины. Плюс здесь заключается в том, что его можно использовать для работы и после окончания пандемии, в том числе для замены тех ПК, которые уже выработали свой срок службы. Минусы ещё существеннее: ноутбуки тоже нужно покупать, они дороже, а главное – на них нужно развёртывать систему внешнего управления. Для «надомного» варианта это очень неудобно и долго.

Ещё один очевидный вариант – домашний ПК сотрудника, но, полагаем, все понимают, чем это грозит. Если сотрудник согласен использовать его для работы, то это быстро, дёшево, поэтому – мы узнавали – некоторые компании идут сейчас именно этим путём. Только вот работает всё до тех пор, пока не появится кто-то, кто к этому ПК тоже имеет доступ: ребёнок, муж или «компьютерный мастер». Они вольно или невольно вносят изменения в ПО или даже «железо», и затем в большинстве случаев доступ к корпоративной сети сразу же прекращается. И по телефону проблему не устранить – нужно отправлять специалиста.

Следущий вариант – мобильные устройства. На наш взгляд, это тоже приемлемый вариант, если они находятся под контролем платформы Workspace ONE, про которую мы рассказывали выше. Но здесь тоже свои минусы. Во-первых, многие сотрудники боятся отдавать свои мобильные гаджеты под управление корпорации, и их в этом стремлении можно понять. Во-вторых, на планшетах тяжело продуктивно работать, а подключение периферии не всегда возможно.

В связи с этим возникает дополнительный вопрос: а можно ли превратить имеющийся ПК в тонкий клиент?

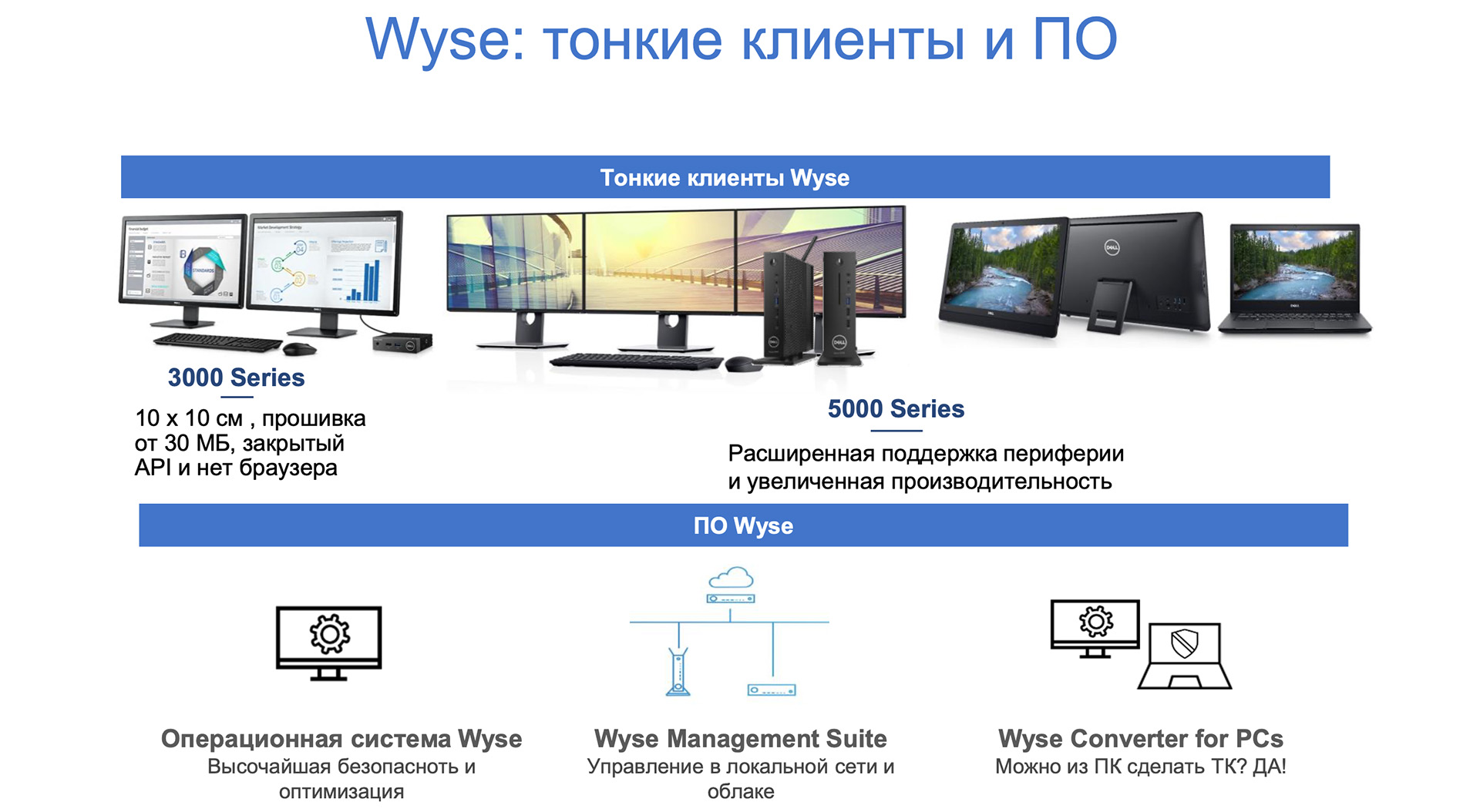

Вновь зайдём немного издалека. Что такое тонкий клиент? Это маленький специализированный компьютер с ОС общего назначения или специализированной ОС, которая кастомизирована для работы именно в режиме VDI. На него установлены клиенты VDI, дополнительное ПО для управления, и он готов выполнять только свою максимально конкретную задачу, помимо неё он ничего делать не может. Выбор огромен: по цене, по производительности, по форм-фактору. Многие сегодня перепрофилируют офисные тонкие клиенты и раздают перешедшим на «удалёнку» сотрудникам.

Управлять тонким клиентом очень просто, делать это можно очень быстро. Такие устройства по умолчанию имеют гораздо меньше как программных, так и аппаратных вариаций, чем обычные ПК. Кроме того, ПО для них максимально автоматизировано, порой не требует вообще никакого участия со стороны конечного пользователя, его без проблем осваивает даже младший IT-персонал компании.

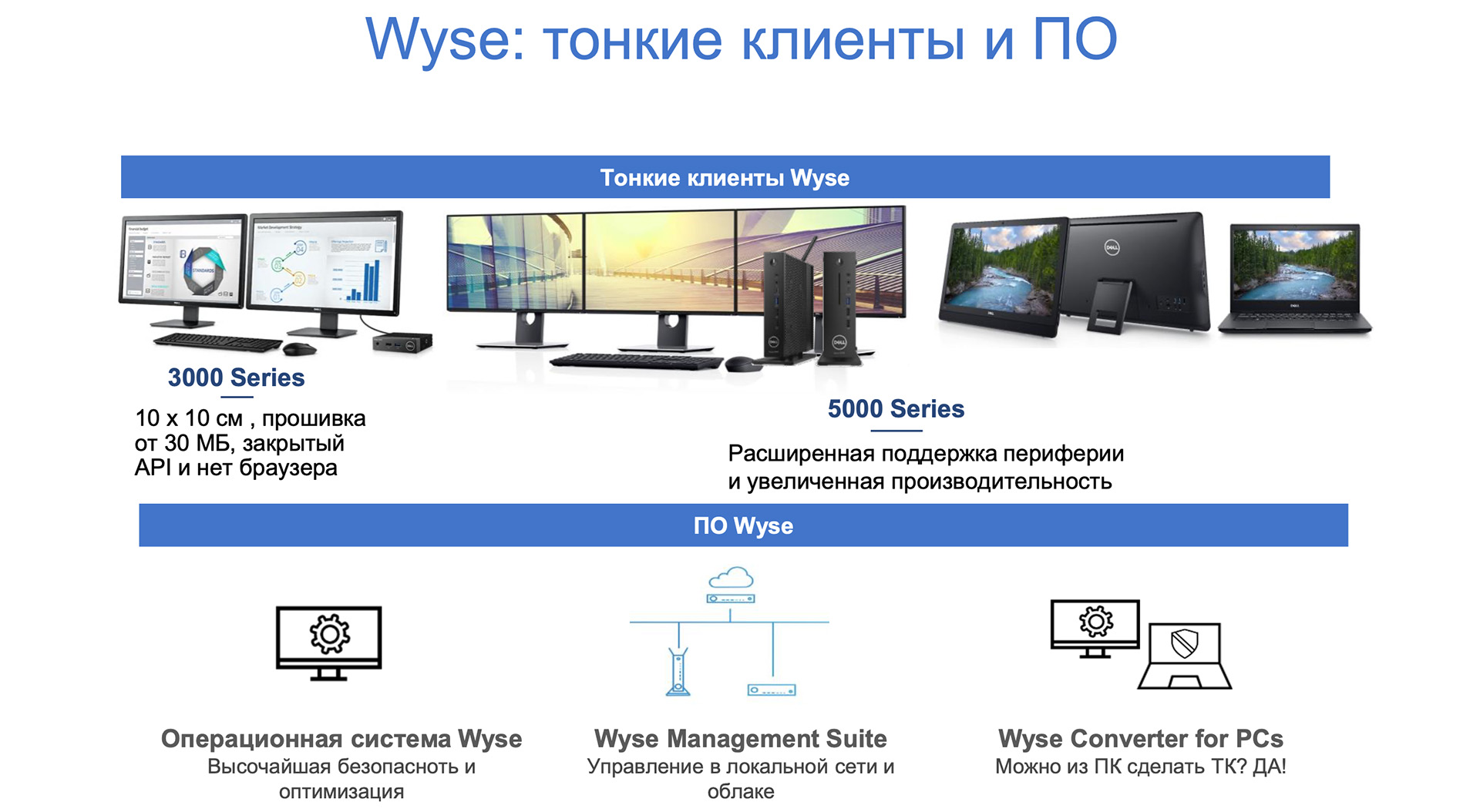

Что здесь можем предложить со своей стороны мы? У нас есть Wyse ThinOS, и именно она отличает тонкие клиенты Dell Technologies от решений конкурентов. Разработка очень матёрая – на данный момент ей около 17 лет. Так что система прошла через огромное количество доработок, она максимально отлажена и на сегодняшний день имеет минимальный размер в 30 МБ. Время обновления тонкого клиента с ThinOS на борту занимает около 30 секунд по быстрому каналу связи, а в случае с плохими каналами связи счёт идёт на минуты, но никак не на дни, если сравнивать с удалённой установкой образа Windows.

ThinOS не позволяет устанавливать никакое стороннее ПО, в ней недоступна файловая система хранилища данных, и благодаря этому тонкий клиент не подвержен вообще никаким вирусным атакам или попыткам взлома. Если немного «пошаманить», то с сетевой точки зрения тонкий клиент вообще можно превратить в «чёрный ящик»: даже если кто-то решится его атаковать, то просто не поймёт, с чем именно имеет дело. При этом здесь есть средства оптимизации не только обычных приложений, но и мультимедиа, работы со Skype for Business, Jabber, средствами конференц-связи Cisco, а при работе с тяжёлыми 3D-приложениями вроде Autodesk, Solidworks или Siemens NX поддерживается аппаратное декодирование трафика. Так что даже конструкторы могут работать из дома.

Словом, по уровню закрытости ThinOS приближает устройство, на котором она установлена, к параметрам аппаратного нулевого клиента, но при этом позволяет работать с VMware Horizon, Citrix, VDI от Microsoft и других вендоров. Система поддерживает четыре протокола удалённого доступа (VMware Blast Extreme, PCoIP, HDX 14, RDP / Remote FX 10) и позволяет соединяться с различными типами VPN-серверов.

Естественно, ThinOS поддерживает управление со стороны Wyse Management Suite. И, отвечая на вопрос в начале этого блока, – да: мы можем сконвертировать обычный ПК в тонкий клиент. Наше решение называется Wyse Converter for PCs. Это ПО, которое подходит для обычных Windows 7/10, причём с поддержкой русской версии, предоставляется оно по подписке, и это важно: когда текущая ситуация разрешится, и большинство сотрудников вернётся обратно в офисы, то её можно будет просто не продлевать. Поставка осуществляется электронно, поэтому ни о каких неделях на внедрение речи не идёт, счёт будет идти максимум на дни.

Главная задача этой программы – превратить выбранный ПК в Wyse Software Thin Client – программный клиент Wyse с операционной системой Windows. Все периферийные устройства, драйверы для которых уже установлены на машине, будут продолжать работать. Если это необходимо, то будут поддерживаться все возможные клиенты VPN, но главное – такой ПК может управляться с помощью Wyse Management Suite. И его будет сложно вывести из строя, поскольку после установки система фактически блокируется на состоянии нулевого клиента. Вернуть всё обратно к исходному состоянию тоже можно с помощью того же самого софта.

Настройки Wyse Management Suite позволяют автоматизировать процесс подключения к VDI, то есть передать адрес сервера соединений, установить необходимый клиент – скажем, VMware Horizon или Citrix Workspace Up, и запустить на этом ПК. Случайно выйти из режима VDI практически невозможно, поскольку есть настройки, которые перезапускают клиент VDI после того, как пользователь нажимает кнопку включения. И всё это можно попробовать заранее в демо-режиме.

На этот вопрос мы тоже отвечаем утвердительно, но с поправкой на некоторые условия, которые необходимо строго соблюдать. Прежде всего, нужно использовать тонкий клиент с Wyse ThinOS – это вопрос безопасности и удобства управления. Рабочее место на такой основе просто физически не позволит никому сделать ничего из того, что не предусмотрено администратором. А требуется от него только одно: подключиться по VPN и запустить сеанс удалённой связи с офисным ПК. При таком подходе отпадает необходимость установки Horizon Agent или агента другого VDI на офисном ПК. Следующее условие – осуществлять управление всем этим через Wyse Management Suite Cloud.

Почему мы не предлагаем тонкие клиенты на Windows? Потому что VPN – это открытие очень большого канала внутрь предприятия. При таком уровне риска на стороне пользователя, с нашей точки зрения, должно быть максимально безопасное устройство, которое не позволит сделать ничего лишнего.

Для подключения предлагаются всего два протокола, потому что именно их можно использовать напрямую с офисными ПК без задействования инфраструктуры VDI: это RDP / Remote FX и PCoIP.

Говоря об управлении, важно подчеркнуть, что Wyse Management Suite существует как в бесплатной, так и в платной версиях. Бесплатная может быть развёрнута только на ваших серверах. Поскольку задача, которую мы решаем в рамках ответа на поставленный вопрос, сводится к минимуму действий при максимуме безопасности. А в рамках бесплатного варианта проблемы, которые отнимут много времени у ваших сотрудников службы информационной безопасности, неизбежны. Однако у нас есть также и облачное решение Wyse Management Suite Cloud, которое работает достаточно давно – сейчас с его помощью управляется более миллиона рабочих мест.

Его нельзя купить напрямую, но вместе с платной версией Wyse Management Suite Pro вы получаете Cloud бесплатно. Лицензии выдаются в том же личном кабинете, который используется для управления устройствами. Для отработки конфигурации можно использовать WMS, развёрнутый внутри сети, а потом просто перенести эту конфигурацию тонких клиентов в облако.

Важное преимущество Wyse Management Suite Pro и Cloud в сочетании с тонкими клиентами Dell Technologies – это не только возможность управления самой ОС, приложениями и настройками, но и управление BIOS. Таким образом, полностью исключается внешний доступ к ПК такими способами как загрузка с внешнего устройства или изменение административных ролей.

Вот так выглядит браузерная консоль управления. В случае с WMS Pro и Cloud для удобства администраторов можно также развернуть мобильное приложение.

И, пожалуй, это всё, что мы хотели рассказать сегодня. Если у вас есть какие-то вопросы по теме, то постараемся ответить в комментариях. А если вдруг после прочтения материала у вас возникло желание попробовать или реализовать у себя какие-то из описанных решений, то ждём вас в личных сообщениях – оперативно соединим с ответственными людьми, и они всё организуют. Спасибо за внимание!

Удалённый формат работы абсолютно привычен для любого сотрудника Dell Technologies, и наши российские офисы в этом плане не являются исключением. Конкретно сегодня мы бы хотели сконцентрироваться на вариантах решения задачи с помощью имеющейся техники, то есть оперативных решениях без применения VDI, и развёртывании VDI в максимально короткие сроки. Под катом мы дадим развёрнутые ответы на четыре вопроса, которые наши действующие и потенциальные заказчики в последнее время задают чаще всего.

Можно ли минимальными усилиями сделать так, чтобы сотрудники работали из дома прямо так же, как и в офисе?

Можно. Для этого сотруднику, переходящему на «удалёнку», потребуется ноутбук с установленными программами, которые он обычно использует, и набор ПО для групповой работы вроде Microsoft Teams, Skype for Business, возможно, Zoom и так далее. Это позволит общаться и обмениваться информацией со своей командой примерно так же, как и в офисе. При этом абсолютно необходима ещё одна вещь: VPN-клиент. Вариантов очень много, и выбор конкретного явно будет продиктован инструкциями от отдела информационной безопасности вашей компании.

Поскольку устройство сотрудника будет у него дома, а не в офисе, то нужно закладывать риск того, что к нему может получить доступ человек со стороны. Поэтому следует использовать средства многофакторной авторизации: смарт-карты, сканер отпечатков пальцев, токены или одноразовые пароли. Нельзя забывать и про ПО для безопасности: антивирусы и средства предотвращения утечек информации.

Но самое важное – это ПО для дистанционного управления. Именно оно позволит специалистам IT-отдела вашей компании настраивать ПК сотрудников, находящиеся вне локальной сети. Те заказчики, которые пользуются корпоративными компьютерами Dell Technologies (в частности, серий Latitude и OptiPlex), в этом плане находятся в привилегированном положении. Дело в том, что на них предустановлена программа Dell Client Command Suite, которая даёт в текущей ситуации ощутимые преимущества.

По сути, это KVM-решение, функциональностью которого можно пользоваться даже в том случае, если устройство, на которое оно установлено, находится за пределами предприятия. Делать с его помощью можно очень много всего: разворачивать и конфигурировать устройство, устанавливать драйверы, мониторить состояние и даже обновлять BIOS. Здесь, правда, есть тонкий момент: нужна поддержка технологии vPro, а это зависит от конкретной конфигурации и использованного в компьютере процессора.

Если такая поддержка есть, то с помощью модулей Deploy и Configure системный администратор может удалённо подготовить устройство к выдаче пользователю: дистанционно установить сборки нужных драйверов и обновлений прошивок. Модуль Monitor позволяет следить за аппаратным состоянием всего парка техники, находящегося на руках у удалённых сотрудников.

Корпоративных компьютеров не хватает. Как организовать «удалёнку» на устройствах самих сотрудников?

И это тоже можно. Здесь мы со своей стороны можем рекомендовать другое специальное ПО – Workspace ONE от VMware. Оно состоит из трех частей. vIDM отвечает за идентификацию пользователей и реализацию технологии единого входа, причём это происходит вне зависимости от того, в какой сети находится устройство – корпоративной или внешней.

Следующая часть – управление мобильными устройствами. Если вы пользовались программой раньше, то наверняка помните её по названию AirWatch. К сегодняшнему дню функциональность расширилась, и действующие возможности распространились с мобильных устройств на любые ПК с Windows 10 на борту. Здесь можно распространять политики настройки устройств, ограничивать их в каких-то возможностях, принудительно устанавливать или удалять ПО, отслеживать геопозицию и – это важно – можно удалённо очистить устройство, если стало понятно, что оно украдено или скомпрометировано.

И это только вершина айсберга, возможностей гораздо больше. Самое главное, что нужно запомнить, – это то, что работает всё это не только в локальной корпоративной сети, но и, так сказать, «за» интернетом. И маленькая ремарка о продуманности ПО: всё это шлифовалось годами, и теперь в Workspace ONE, например, учитывается даже расход батареи удалённого устройства. То есть ваш сотрудник, который трудится без подключения к электросети, точно не останется без компьютера из-за того, что действия, которые назначил администратор, внезапно «съели» весь оставшийся заряд в ходе каких-нибудь обновлений.

Третья составная часть Workspace ONE – это VMware Horizon, и это не просто решение для доступа к рабочим столам внутри корпоративной сети, а полноценная VDI-платформа. Тут очень много функциональности, связанной именно с работой с ресурсами дата-центров. Имеется как возможность работы в локальной сети (при этом сервера могут быть развернуты на управление устройствами, находящимися на руках у удалённых сотрудников), так и в рамках облачного решения. Оба варианта доступны на территории России, решение очень масштабное и всеобъемлющее.

Но в рамках сегодняшней темы остановимся на том, что с его помощью можно подключать к серверной инфраструктуре сотрудников, у которых на руках есть стационарные ПК, ноутбуки, тонкие клиенты или даже планшеты с iOS/Android.

Для примера в общих чертах расскажем об одном из живых примеров создания инфраструктуры безопасных рабочих мест для удалённых сотрудников с помощью Workspace ONE. При таком подходе на стороне пользователя появится своего рода «магазин приложений», в котором он сможет загружать необходимые для работы программы, при этом для каждой из них можно организовать отдельный VPN-канал. При этом при выборе приложения Gmail, скажем, в Android, у юзера будут две иконки почтового клиента: его личная почта и отдельно корпоративный аккаунт, который прежде, чем открыться, будет устанавливать защищённое соединение. Обмен данных между приложениями из личной зоны пользователя и корпоративной зоны невозможен.

Разумеется, здесь тоже есть возможность подстраховаться на случай потери устройства: администратор может удалённо очистить систему. Важный нюанс: личные данные пользователя при этом не удаляются. И в целом функциональность получается очень широкая: автоматическая настройка, шифрование, запрет хранения персональных данных и так далее. Безусловно, перед тем, как всё это дело разворачивать на устройстве конечного пользователя, гаджет обязательно должен проверяться на соответствие корпоративным политикам. Если вдруг что-то в прошивке изменилось после проверки соответствия, то автоматически может применяться запрет на работу с данными или запускаться процесс принудительного обновления.

Используем ли мы решения на базе Workspace ONE в своей собственной работе? Конечно, да. Вот так выглядит тот самый «магазин приложений» на рабочем устройстве одного из наших сотрудников, который сейчас, как и многие из нас, трудится удалённо.

VDI – это сложно, дорого и долго. Можно ли как-то организовать его попроще, побыстрее и подешевле?

Как большинство людей представляет себе VDI? Как много виртуальных машин с разными ОС, которые выполняются в дата-центре. К ним с помощью удалённого доступа с клиентского устройства пользователь получает доступ и взаимодействует с приложениями, запущенными на виртуальной машине. В плане систем всё в основном сводится к Windows и Linux.

Главное преимущество всего этого – безопасность: данные абсолютно всегда остаются в дата-центре, они никогда не выходят за его пределы и не попадают в компьютеры пользователей. Удалённый сотрудник на своем экране лишь видит то, что происходит в виртуальной машине, а на свою машину даже не может ничего скопировать. Разумеется, если это не разрешит системный администратор. Одновременно это можно рассматривать и как ограничение при работе с VDI.

Второе преимущество – это управляемость. Обновление приложений и версий операционных систем, применение различных политик к виртуальным машинам происходит централизованно и очень быстро. Ещё важнее то, что виртуальная машина развёртывается не на каждом ПК отдельно, а клонируется из образов: тысячи их могут быть созданы буквально за минуты. И это третье преимущество VDI.

Главный минус VDI в том, что это сложное решение: оно состоит из большого количества компонентов. Многие заказчики считают, что использовать его в нынешней ситуации для быстрого развёртывания домашних рабочих мест непрактично и дорого. Так ли это?

Рассмотрим ситуацию на примере VMware Horizon. Безусловно, есть другие, не менее эффективные варианты, но мы у себя применяем именно такой подход. Из чего состоит вся структура в схематическом упрощённом виде? Прежде всего, это клиент: он может быть любым – Windows, Linux, Mac OS, и пользовательский опыт в большинстве случаев совпадает на разных устройствах. Если сотруднику сложно установить VDI-клиент самостоятельно, то можно работать через браузер. В таком случае доступ к своей персональной виртуальной машине превращается в переход по ссылке и ввод логина, пароля и, возможно, каких-то дополнительных данных.

Следующий компонент – VMware Unified Access Gateway. Это «сторож», который с точки зрения внешнего пользователя выглядит как веб-сервер. Он располагается в так называемой «демилитаризованной зоне» предприятия и скрывает локальную сеть от интернета. То есть любой человек вне локальной сети видит только UAG.

Connection Server – это сервис соединений, который отвечает за то, с какой виртуальной машиной, терминальным сервером приложений или физическим компьютером будет соединён тот или иной пользователь. С чем именно он будет соединён – задаёт администратор, сам пользователь на настройки повлиять не может.

К чему можно получить доступ, с помощью VMware Horizon? Например, к Windows-десктопу удалённой машины. Это может быть Windows 10, Windows 7 или индивидуальная машина Windows Server. Последнее актуально, если есть задача сэкономить на лицензиях, но на этом сегодня останавливаться не будем. Самый бюджетный вариант развёртывания, разумеется, – виртуальные машины с Linux. Ещё можно экономить на серверном «железе» с помощью настройки терминального доступа. На данный момент на одном физическом сервере в среднем можно запустить больше сотни виртуальных машин и порядка 400-500 сессий терминального доступа.

И во всём этом есть одно «но», про которое нередко забывают, когда говорят про VDI. Дело в том, что технология позволяет получать доступ не только к виртуальным машинам, но и к физическим ПК. Да, тем самым, на которых до «эпохи всемирной удалёнки» сотрудники работали в офисе. Для того, чтобы это можно было сделать, на компьютер в офисе потребуется установить Horizon Agent, а затем настроить удалённый доступ к нему как к виртуальной машине через сервер соединений и UAG. Если администратор этого не разрешил, то больше никто, кроме самого пользователя, этот ПК не увидит. И все остальные сотрудники тоже будут видеть только свои личные машины из офиса, которые перешли в статус как бы «виртуальных».

Про один из вариантов такого доступа к ПК мы сняли красивое видео. В данном случае в качестве компьютера выступает рабочая станция Dell Precision с картой Teradici в стоечном форм-факторе: она находится в серверной, а сотрудник получает к ней доступ с тонкого клиента. Обратите внимание на то, что пользовательский опыт практически аналогичен тому, если работать с такой же графической станцией без VDI, а речь идёт о весьма ресурсоёмкой задаче — 3D-моделировании. Получается, что для пользователя разницы практически нет, а организация получает преимущества: улучшает управляемость и повышает безопасность.

Соединяться с реальными и виртуальными машинами, работающими под управлением VMware Horizon можно по протоколам VMware Blast Extreme, Teradici PCoIP, RDP, Remote FX и HTML5, то есть через браузер доступ тоже возможен. Если смотреть на всё это «снаружи», то UAG покажет только 443-й порт, то есть стандартный зашифрованный HTTP. Таким образом, решение ограничивает доступ в локальную сеть одним портом удалённого доступа, обращаться к VPN не нужно.

Какое устройство выбрать для доступа через VDI, если оно будет располагаться дома вне корпоративной сети?

Самый надёжный, на наш взгляд, вариант – тонкий клиент. Главные его плюсы: безопасность, управляемость, невысокая стоимость. Минус заключается в том, что даже эти гаджеты нужно покупать, из-за чего работа на какое-то время будет приостановлена.

Можно взять уже имеющийся корпоративный ноутбук или купить дополнительные машины. Плюс здесь заключается в том, что его можно использовать для работы и после окончания пандемии, в том числе для замены тех ПК, которые уже выработали свой срок службы. Минусы ещё существеннее: ноутбуки тоже нужно покупать, они дороже, а главное – на них нужно развёртывать систему внешнего управления. Для «надомного» варианта это очень неудобно и долго.

Ещё один очевидный вариант – домашний ПК сотрудника, но, полагаем, все понимают, чем это грозит. Если сотрудник согласен использовать его для работы, то это быстро, дёшево, поэтому – мы узнавали – некоторые компании идут сейчас именно этим путём. Только вот работает всё до тех пор, пока не появится кто-то, кто к этому ПК тоже имеет доступ: ребёнок, муж или «компьютерный мастер». Они вольно или невольно вносят изменения в ПО или даже «железо», и затем в большинстве случаев доступ к корпоративной сети сразу же прекращается. И по телефону проблему не устранить – нужно отправлять специалиста.

Следущий вариант – мобильные устройства. На наш взгляд, это тоже приемлемый вариант, если они находятся под контролем платформы Workspace ONE, про которую мы рассказывали выше. Но здесь тоже свои минусы. Во-первых, многие сотрудники боятся отдавать свои мобильные гаджеты под управление корпорации, и их в этом стремлении можно понять. Во-вторых, на планшетах тяжело продуктивно работать, а подключение периферии не всегда возможно.

В связи с этим возникает дополнительный вопрос: а можно ли превратить имеющийся ПК в тонкий клиент?

Вновь зайдём немного издалека. Что такое тонкий клиент? Это маленький специализированный компьютер с ОС общего назначения или специализированной ОС, которая кастомизирована для работы именно в режиме VDI. На него установлены клиенты VDI, дополнительное ПО для управления, и он готов выполнять только свою максимально конкретную задачу, помимо неё он ничего делать не может. Выбор огромен: по цене, по производительности, по форм-фактору. Многие сегодня перепрофилируют офисные тонкие клиенты и раздают перешедшим на «удалёнку» сотрудникам.

Управлять тонким клиентом очень просто, делать это можно очень быстро. Такие устройства по умолчанию имеют гораздо меньше как программных, так и аппаратных вариаций, чем обычные ПК. Кроме того, ПО для них максимально автоматизировано, порой не требует вообще никакого участия со стороны конечного пользователя, его без проблем осваивает даже младший IT-персонал компании.

Что здесь можем предложить со своей стороны мы? У нас есть Wyse ThinOS, и именно она отличает тонкие клиенты Dell Technologies от решений конкурентов. Разработка очень матёрая – на данный момент ей около 17 лет. Так что система прошла через огромное количество доработок, она максимально отлажена и на сегодняшний день имеет минимальный размер в 30 МБ. Время обновления тонкого клиента с ThinOS на борту занимает около 30 секунд по быстрому каналу связи, а в случае с плохими каналами связи счёт идёт на минуты, но никак не на дни, если сравнивать с удалённой установкой образа Windows.

ThinOS не позволяет устанавливать никакое стороннее ПО, в ней недоступна файловая система хранилища данных, и благодаря этому тонкий клиент не подвержен вообще никаким вирусным атакам или попыткам взлома. Если немного «пошаманить», то с сетевой точки зрения тонкий клиент вообще можно превратить в «чёрный ящик»: даже если кто-то решится его атаковать, то просто не поймёт, с чем именно имеет дело. При этом здесь есть средства оптимизации не только обычных приложений, но и мультимедиа, работы со Skype for Business, Jabber, средствами конференц-связи Cisco, а при работе с тяжёлыми 3D-приложениями вроде Autodesk, Solidworks или Siemens NX поддерживается аппаратное декодирование трафика. Так что даже конструкторы могут работать из дома.

Словом, по уровню закрытости ThinOS приближает устройство, на котором она установлена, к параметрам аппаратного нулевого клиента, но при этом позволяет работать с VMware Horizon, Citrix, VDI от Microsoft и других вендоров. Система поддерживает четыре протокола удалённого доступа (VMware Blast Extreme, PCoIP, HDX 14, RDP / Remote FX 10) и позволяет соединяться с различными типами VPN-серверов.

Естественно, ThinOS поддерживает управление со стороны Wyse Management Suite. И, отвечая на вопрос в начале этого блока, – да: мы можем сконвертировать обычный ПК в тонкий клиент. Наше решение называется Wyse Converter for PCs. Это ПО, которое подходит для обычных Windows 7/10, причём с поддержкой русской версии, предоставляется оно по подписке, и это важно: когда текущая ситуация разрешится, и большинство сотрудников вернётся обратно в офисы, то её можно будет просто не продлевать. Поставка осуществляется электронно, поэтому ни о каких неделях на внедрение речи не идёт, счёт будет идти максимум на дни.

Главная задача этой программы – превратить выбранный ПК в Wyse Software Thin Client – программный клиент Wyse с операционной системой Windows. Все периферийные устройства, драйверы для которых уже установлены на машине, будут продолжать работать. Если это необходимо, то будут поддерживаться все возможные клиенты VPN, но главное – такой ПК может управляться с помощью Wyse Management Suite. И его будет сложно вывести из строя, поскольку после установки система фактически блокируется на состоянии нулевого клиента. Вернуть всё обратно к исходному состоянию тоже можно с помощью того же самого софта.

Настройки Wyse Management Suite позволяют автоматизировать процесс подключения к VDI, то есть передать адрес сервера соединений, установить необходимый клиент – скажем, VMware Horizon или Citrix Workspace Up, и запустить на этом ПК. Случайно выйти из режима VDI практически невозможно, поскольку есть настройки, которые перезапускают клиент VDI после того, как пользователь нажимает кнопку включения. И всё это можно попробовать заранее в демо-режиме.

А можно ли сделать решение для удалённой работы без VDI, но управляемо и безопасно?

На этот вопрос мы тоже отвечаем утвердительно, но с поправкой на некоторые условия, которые необходимо строго соблюдать. Прежде всего, нужно использовать тонкий клиент с Wyse ThinOS – это вопрос безопасности и удобства управления. Рабочее место на такой основе просто физически не позволит никому сделать ничего из того, что не предусмотрено администратором. А требуется от него только одно: подключиться по VPN и запустить сеанс удалённой связи с офисным ПК. При таком подходе отпадает необходимость установки Horizon Agent или агента другого VDI на офисном ПК. Следующее условие – осуществлять управление всем этим через Wyse Management Suite Cloud.

Почему мы не предлагаем тонкие клиенты на Windows? Потому что VPN – это открытие очень большого канала внутрь предприятия. При таком уровне риска на стороне пользователя, с нашей точки зрения, должно быть максимально безопасное устройство, которое не позволит сделать ничего лишнего.

Для подключения предлагаются всего два протокола, потому что именно их можно использовать напрямую с офисными ПК без задействования инфраструктуры VDI: это RDP / Remote FX и PCoIP.

Говоря об управлении, важно подчеркнуть, что Wyse Management Suite существует как в бесплатной, так и в платной версиях. Бесплатная может быть развёрнута только на ваших серверах. Поскольку задача, которую мы решаем в рамках ответа на поставленный вопрос, сводится к минимуму действий при максимуме безопасности. А в рамках бесплатного варианта проблемы, которые отнимут много времени у ваших сотрудников службы информационной безопасности, неизбежны. Однако у нас есть также и облачное решение Wyse Management Suite Cloud, которое работает достаточно давно – сейчас с его помощью управляется более миллиона рабочих мест.

Его нельзя купить напрямую, но вместе с платной версией Wyse Management Suite Pro вы получаете Cloud бесплатно. Лицензии выдаются в том же личном кабинете, который используется для управления устройствами. Для отработки конфигурации можно использовать WMS, развёрнутый внутри сети, а потом просто перенести эту конфигурацию тонких клиентов в облако.

Важное преимущество Wyse Management Suite Pro и Cloud в сочетании с тонкими клиентами Dell Technologies – это не только возможность управления самой ОС, приложениями и настройками, но и управление BIOS. Таким образом, полностью исключается внешний доступ к ПК такими способами как загрузка с внешнего устройства или изменение административных ролей.

Вот так выглядит браузерная консоль управления. В случае с WMS Pro и Cloud для удобства администраторов можно также развернуть мобильное приложение.

И, пожалуй, это всё, что мы хотели рассказать сегодня. Если у вас есть какие-то вопросы по теме, то постараемся ответить в комментариях. А если вдруг после прочтения материала у вас возникло желание попробовать или реализовать у себя какие-то из описанных решений, то ждём вас в личных сообщениях – оперативно соединим с ответственными людьми, и они всё организуют. Спасибо за внимание!

Bessnov

ThinOS действительно удобный и надёжный вариант.

Но для домашних пользователей несколько спорный вариант.

Если использовать закрытый вариант с ThinOS — то с него можно решать только рабочие вопросы. А как тогда личные? Переключаться между служебной железкой и домашним компьютером? Характер работы у всех разный. Кто-то не отрываясь кодит всё рабочее время. У кого-то эксплуатация и можно параллельно открыть что-нибудь почитать/посмотреть в интернете. Психологически, это комфортнее делать с домашнего компьютера.

Для держателя ИТ-сервиса удобнее вариант с ThinOS.

Для домашнего пользователя — лучше всё-таки продумать как организовать сервис, установку/переустановку компонентов VmWare чтобы не вызывало проблем в том числе и с безопасностью доступа.