Привет Хабр, это супер короткое и простое руководство для новичков о том, как подключаться по RDP по доменному имени, чтобы не вылезало назойливое предупреждение о сертификате, подписанным самим сервером. Нам понадобится WinAcme и домен.

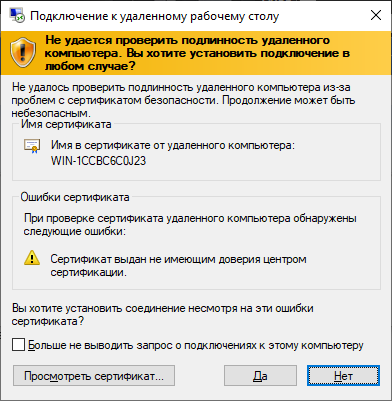

Все, кто хоть раз пользовался RDP, видели эту надпись.

В руководстве приведены готовые команды для пущего удобства. Скопировал, вставил и заработало.

Так вот, это окно можно в принципе пропустить, если выдать сертификат подписанный сторонним, трастовым центром сертификации. В данном случае, Let’s Encrypt.

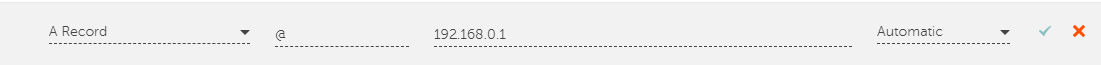

1. Добавляем А запись

Просто добавляем A запись и вписываем в неё IP адрес сервера. На этом работа с доменом окончена.

2. Качаем WinAcme

Качаем WinAcme с их сайта. Архив лучше всего распаковать туда, куда вы не доберетесь, исполняемые файлы и скрипты вам еще пригодятся в будущем для автоматического обновления сертификата. Лучше всего вытряхнуть архив в C:\WinAcme\.

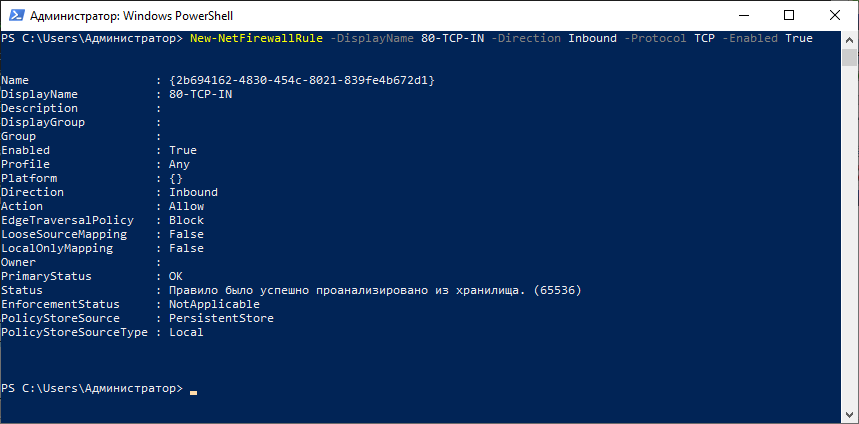

3. Открываем 80 порт

Авторизация вашего сервера осуществляется по http, поэтому нам нужно открыть 80 порт. Для этого введите в Powershell команду:

New-NetFirewallRule -DisplayName 80-TCP-IN -Direction Inbound -Protocol TCP -Enabled True -LocalPort 804. Разрешаем выполнение скриптов

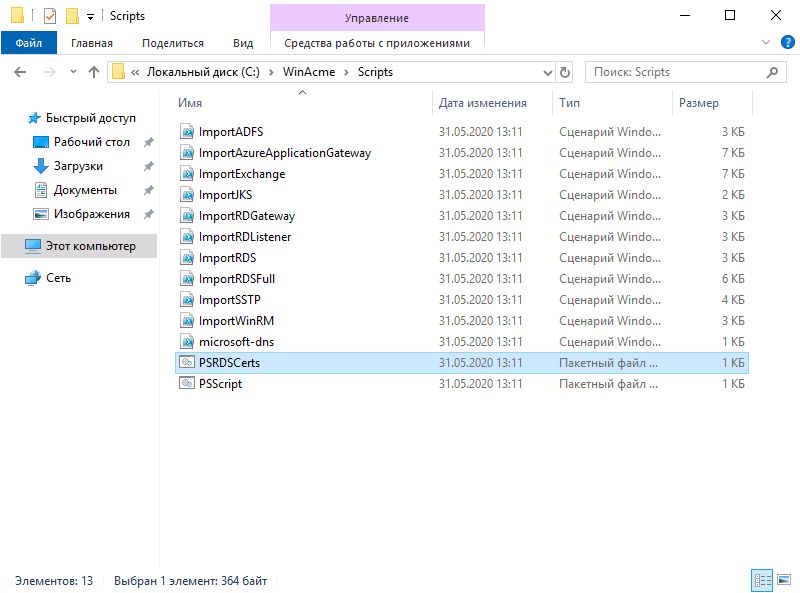

Чтобы WinAcme смог без проблем импортировать новый сертификат, нужно разрешить выполнение скриптов. Для этого переходив в папку /Scripts/

Перед запуском WinAcme нам нужно разрешить выполнение двух скриптов. Для этого двойным кликом запустите PSRDSCerts.bat из папки со скриптами.

5. Устанавливаем сертификат

Дальше скопируйте строку ниже и введите имя домена, по которому хотите подключатсяь к серверу и выполните команду.

C:\Winacme\wacs.exe --target manual --host VASHDOMAIN.RU --certificatestore My --installation script --installationsiteid 1 --script "Scripts\ImportRDListener.ps1" --scriptparameters "{CertThumbprint}"После этого сертификат подписывающий домен встанет на место старого. Обновлять вручную ничего не нужно, через 60 дней программа продлит сертификат сама.

Готово! Вы великолепны и избавились от надоедливой ошибки.

А какие системные ошибки раздражают вас?

artemlight

RDP наружу — небезопасно, что с сертификатом, что без.

Прикройтесь хотя бы RDG.

Ну и насколько мне известно, на 192.168.0.1 никто сертификат не выдаст, нужен внешний айпишник, до которого letsencrypt может сделать бэкконнект. Ну во всяком случае, так было года три назад.

fedorro

Судя по 192.168.0.1 речь о внутренней сети. Как получить сертификат прописав A на адрес внутренней сети — и мне не понятно (но можно получить сертификат по внешнему IP, а потом вполне навесить на внутренний, к IP-адресу привязки нет).

Сам не пробовал, но для скрытия данного окна можно попробовать добавить сертификат сервера в список доверенных CA, раз речь идет только о скрытии окна?

artemlight

Только не сертификат сервера, а сертификат CA, которая выпустила сертификат этого сервера. Стандартные самоподписанные не работают вообще от слова совсем.

Именно поэтому я и предлагаю RDG+WAP, там webapp proxy выступает в роли ssl offload сервера, и работает простая связка — внутри сети между целевым компом и рдг доверие на приватном пки и\или керберосе, та же история между рдг и вап, а от вап уже обычный ссл сертификат работает.

Кому лень заморачиваться с поднятием ADFS только для публикации RDG — можно поднять хапрокси, оно бесплатно и практически в три клика. При этом, естественно, у него уже давным-давно есть нативная интеграция с acme.