Honeypots – оборудование или ПО, которые специально развертываются отделами безопасности для изучение угроз. Ханейпот служит приманкой для сбора информации о злоумышленнике и защиты реальной целевой системы. Данный принцип был в основе и первых технологий Deception. О различиях DDP и Honeypots детально написано здесь.

Содержание:

- Что такое Honeypots?

- Классификация Honeypots

- По уровню взаимодействия:

- Приманки с низким уровнем взаимодействия

- Приманки с средним уровнем взаимодействия

- Приманки с высоким уровнем взаимодействия

- Чистые приманки

- По развертыванию:

- Производственные приманки

- Исследовательские приманки

- По технологии обмана:

- Приманки для вредоносного ПО

- Email приманки

- Приманки в виде баз данных

- Приманки для «пауков»

- Приманки для спама

- Honeynets

- По уровню взаимодействия:

- Установка и работа Honeypots

- Windows: HoneyBOT

- Android: HosTaGe

- Linux: Pentbox

Что такое Honeypots?

Honeypots – это тип интернет-ресурсов безопасности, которые используются в качестве наживки для злоумышленников, чтобы побудить их вторгнуться в сеть для любого незаконного использования. Такие приманки обычно настраиваются для изучения активности злоумышленника в сети, чтобы создавать более надежные средства защиты. Honeypot не несут никаких ценных данных, так как это поддельный хост, который помогает регистрировать сетевой трафик.

Типы данных, которые собирают приманки:

- Сочетания клавиш вводимые злоумышленником

- IP-адрес злоумышленника

- Имена пользователей и различные привилегии, используемые злоумышленником.

- Данные, к которым злоумышленник:

- получил доступ

- удалил

- изменил

Классификация Honeypots

По уровню взаимодействия:

Приманки с низким уровнем взаимодействия

Соответствуют очень ограниченному количеству сервисов и приложений, как в системе, так и в сети. Этот тип приманки можно использовать для отслеживания портов и служб:

- UDP

- TCP

- ICMP

Чтобы изучить атаки, которые могут произойти в режиме реального времени, в качестве приманки для злоумышленника используются поддельные:

- базы данных

- данные

- файлы и т. д.

Примеры инструментов с низким уровнем взаимодействия:

- Honeytrap

- Spectre

- KFsensor и т. д.

Приманки с средним уровнем взаимодействия

Основаны на имитации операционных систем реального времени и имеют все свои приложения и сервисы, как и у целевой сети. Обычно собирают больше информации, поскольку их цель — остановить злоумышленника, что дает больше времени для адекватной реакции на угрозу.

Примеры нескольких инструментов со средним уровнем взаимодействия:

- Cowrie

- HoneyPy и т. д.

Приманки с высоким уровнем взаимодействия

Представляет собой подлинно уязвимое ПО, которое обычно имеется в производственной системе, где взаимодействует с различными приложениями. Такие ханипоты сложнее поддерживать, но они предоставляют более полезную информацию.

Пример ханипота с высоким уровнем взаимодействия:

- honeynet

Чистые приманки

Обычно имитируют реальную производственную среду организации, что заставляет злоумышленника считать ее подлинной и тратить больше времени на ее использование. Как только злоумышленник попытается найти уязвимости, организация будет предупреждена, следовательно, любой вид атаки может быть предотвращен раньше.

По развертыванию:

Производственные приманки

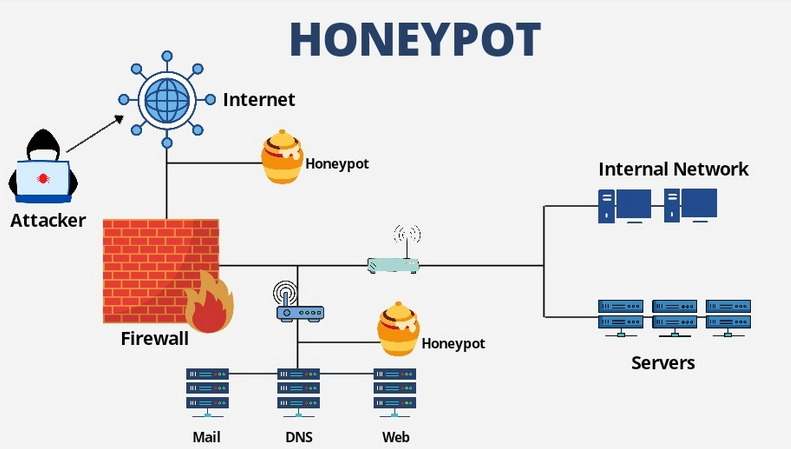

Такие ханипоты обычно устанавливаются в реальной производственной сети организации. Они также помогают найти любую внутреннюю уязвимость или атаку, поскольку присутствуют внутри сети.

Исследовательские приманки

Приманки с высокой степенью взаимодействия, но в отличие от обычных они предназначены для исследования различных правительственных или военных организаций, чтобы получить больше информации о поведении атакующих.

По технологии обмана:

Приманки для вредоносного ПО

Используются для перехвата вредоносных программ в сети. Цель — привлечь злоумышленника или любое вредоносное ПО.

Email приманки

Представляют собой ложные адреса электронной почты. Электронные письма, получаемые любым злоумышленником, можно отслеживать и проверять. Можно использовать для предотвращения фишинговых рассылок.

Приманки в виде баз данных

Представляют собой настоящие уязвимые базы данных обычно привлекающие такие атаки, как SQL-инъекции. Предназначены для того, чтобы заставить злоумышленников думать, что они могут содержать конфиденциальную информацию, например, данные банковских карт.

Приманки для «пауков»

Устанавливаются с целью перехвата различных поисковых роботов и «пауков», которые имеют тенденцию красть важную информацию из веб-приложений.

Приманки для спама

Представляют собой ложные mail-сервера, которые привлекают спамеров для использования уязвимых элементов электронной почты.

Honeynets

Не что иное, как сеть приманок, которые устанавливаются в виртуальной изолированной среде вместе с различными инструментами для записи действий злоумышленников и понимания потенциальных угроз.

Рассмотрим установку и работу honeypots в ОС:

- Windows

- Android

- Linux

Windows: HoneyBOT

Рассмотрим известную приманку HoneyBOT, которую можно скачать здесь.

Включите Kali Linux в качестве атакующей машины и систему Windows в качестве хост-машины.

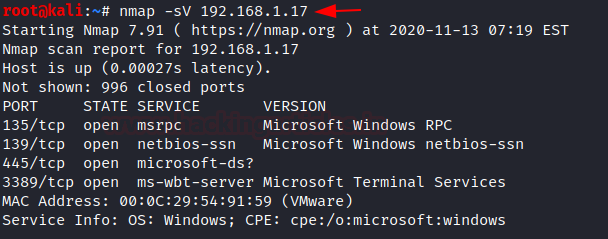

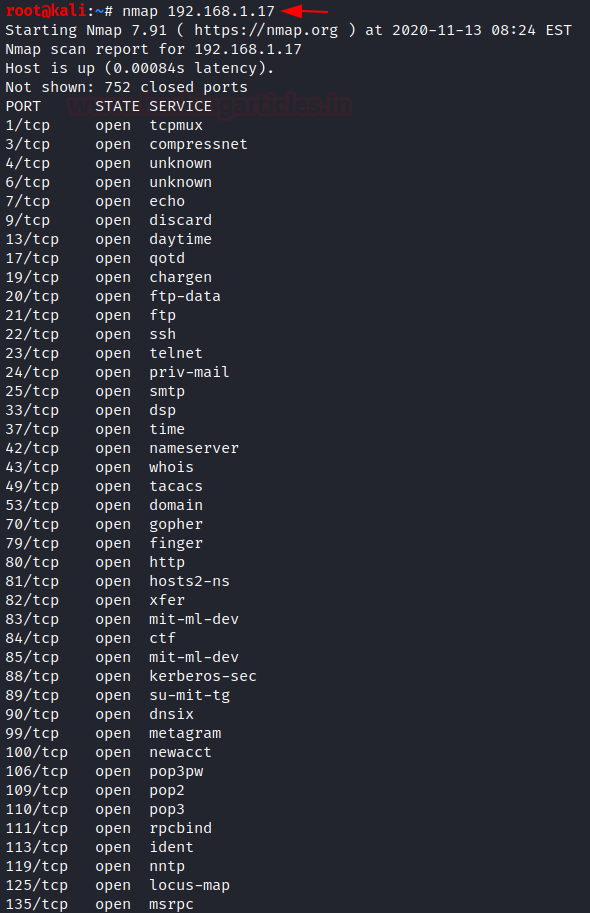

Давайте сначала проведем сканирование nmap на хост-машине, когда приманка не установлена.

nmap -sV 192.168.1.17

Теперь в Windows установим HoneyBOT и настроим его. Нажмем «да» чтобы продолжить.

Отметим все необходимые параметры в приманке и нажмем "Применить".

Добавим адрес электронной почты, чтобы на нее получать отчеты о работе нашей приманки.

При желании логи можно сохранять в формате CSV.

Атакующая машина выполняет сканирование nmap, в результате которого видно очень много фальшивых сервисов. Все это благодаря наличию honeypot в системе.

Давайте попробуем подключиться к FTP.

Появляется лог с IP-адресом злоумышленника и портом, к которому он был подключен.

Здесь вы можете увидеть подробный отчет о подключении, созданном злоумышленником.

Точно так же SSH-соединение было инициировано через порт 22 из другой ОС.

Теперь видно, что для того же был создан и лог о соединении, для которого используется 22 порт.

Android: HosTaGe

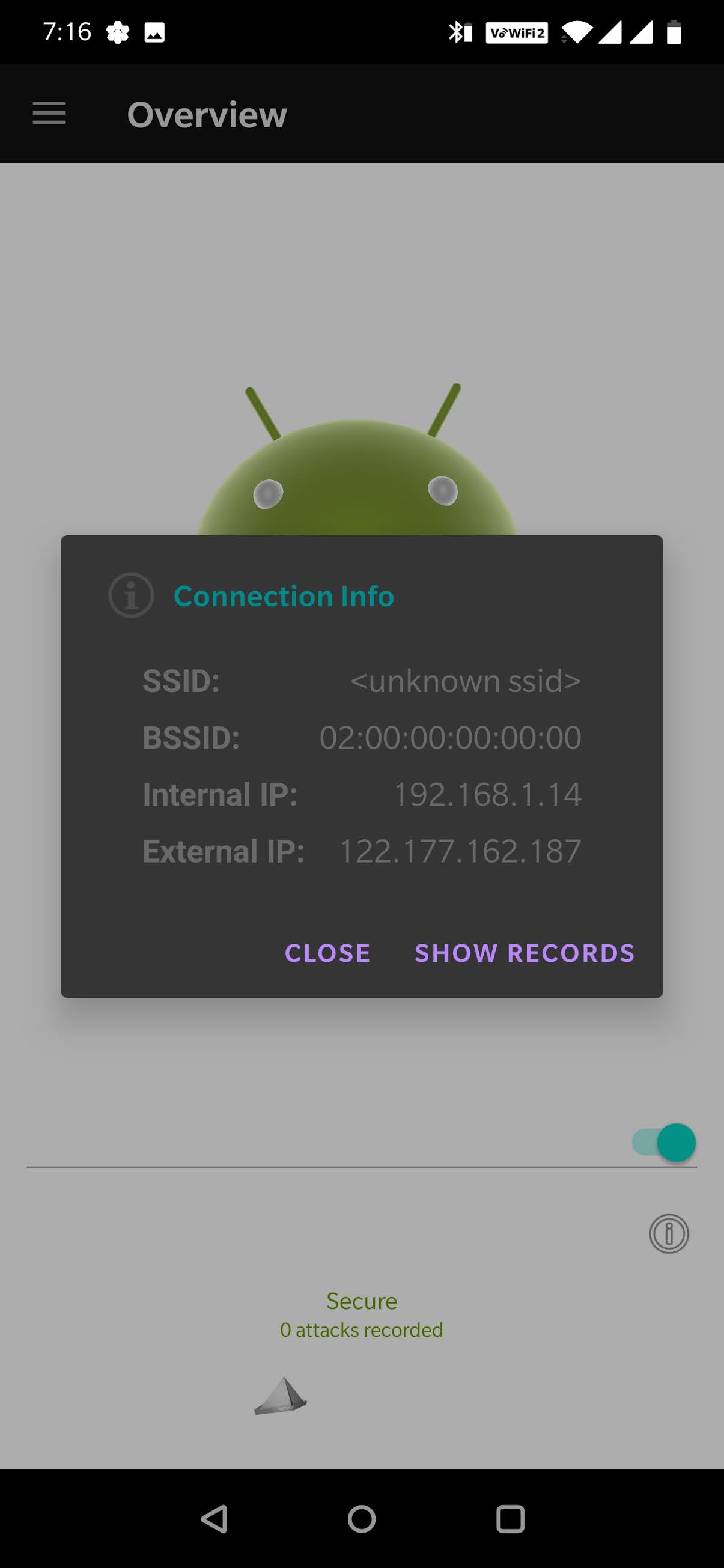

Ханейпоты можно устанавливать и на Android смартфоны. В данном случае мы будем использовать HosTaGe, которое мы скачали с Google Play.

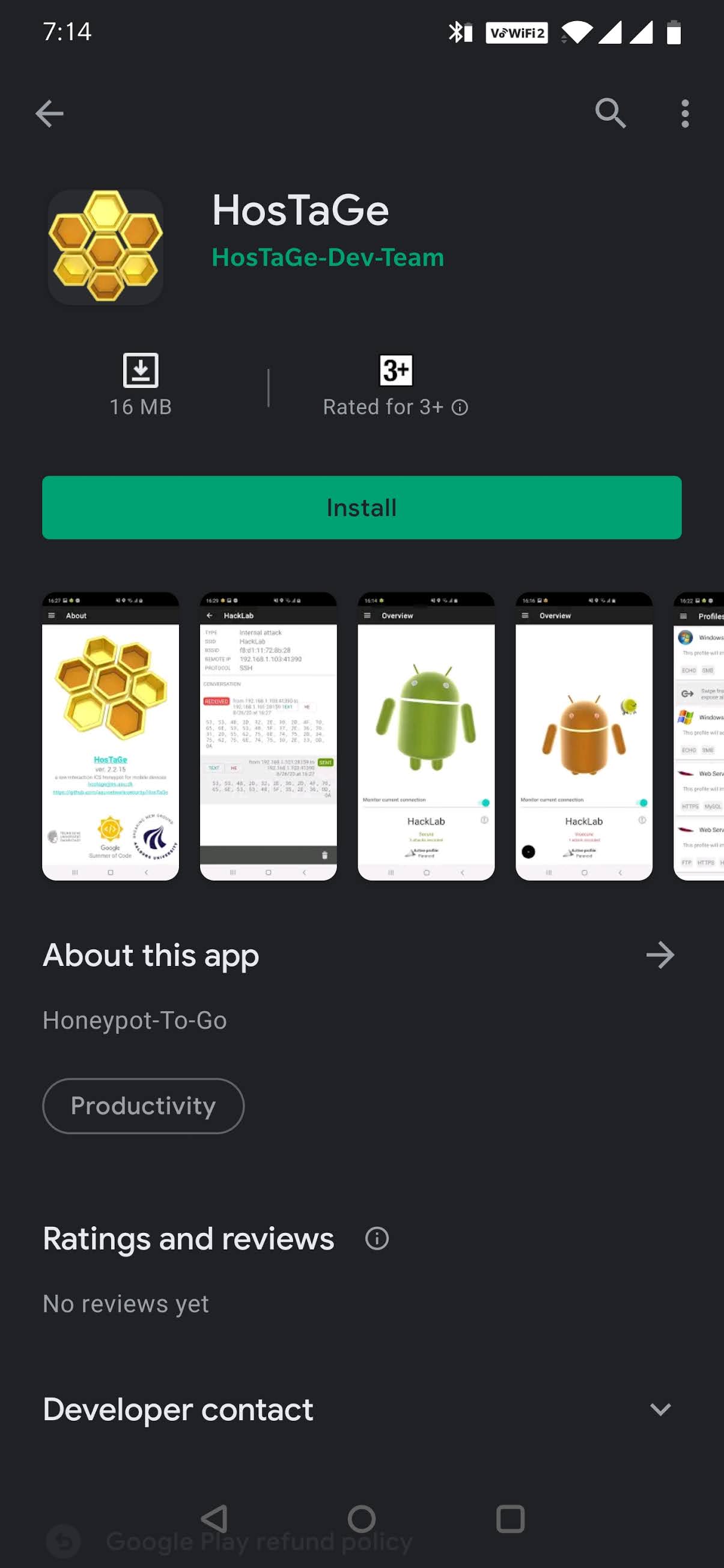

При включении приложения мы видим сообщение о том, что все выглядит безопасно.

Теперь давайте проверим IP-адрес своего Android устройства и приступим.

Теперь вернемся к Kali Linux с которой проведем nmap сканирование IP-адреса Android устройства.

На Android устройстве появиться сообщение об угрозе, когда сканирование nmap начнется.

Будет создан лог, благодаря которому мы сможем увидеть IP-адрес системы злоумышленника и порты, которые были атакованы.

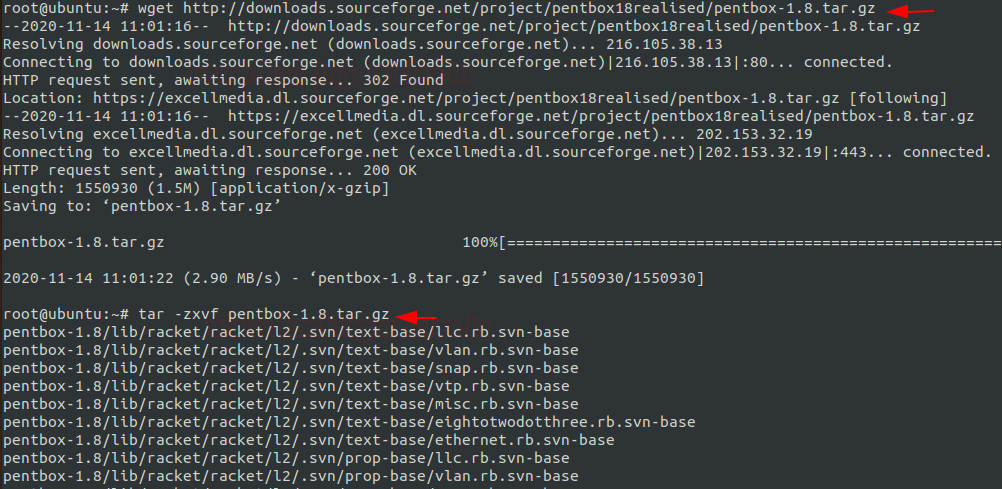

Linux: Pentbox

На Linux мы продемонстрируем ханейпот Pentbox, который можно легко установить на Ubuntu.

wget http://downloads.sourceforge.net/project/pentbox18realised/pentbox-1.8.tar.gz

tar -zxvf pentbox-1.8.tar.gz

После установки сразу попробуем его использовать. Выберите network tools и honeypot для установки ловушки, а с помощью manual configuration можно настроить все в соответствии своим предпочтениями.

./pentbox.rb

Теперь можно открыть поддельный порт и вставить поддельное сообщение, а также сохранять логи. Видно, что приманка активировалась на требуемом порту. Аналогично можно вручную активировать ее и для других портов.

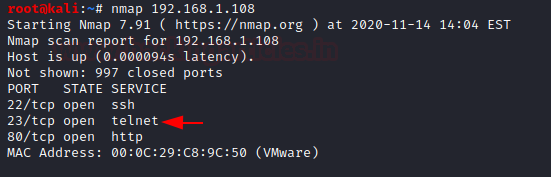

Включите машину злоумышленника и просканируйте хост-машину с помощью nmap. Результаты открытых портов и сервисов показаны ниже.

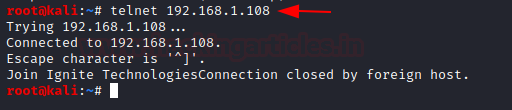

Здесь злоумышленник пытается подключиться к хост-машине с помощью telnet.

При каждой попытке вторжения выводится предупреждение и создается лог, в котором записываются IP-адрес и порт злоумышленника.

chemtech

Думаю, кат надо повыше.