Эксперты из американской IT-компании Sentinel Labs выпустили доклад о серии кибератак на органы власти РФ в 2020 году. Они назвали причастными к атаке хакеров из Китая.

Между РФ и Китаем с 2015 года действует соглашение в сфере кибербезопасности, в рамках которого стороны обязуются не атаковать друг друга.

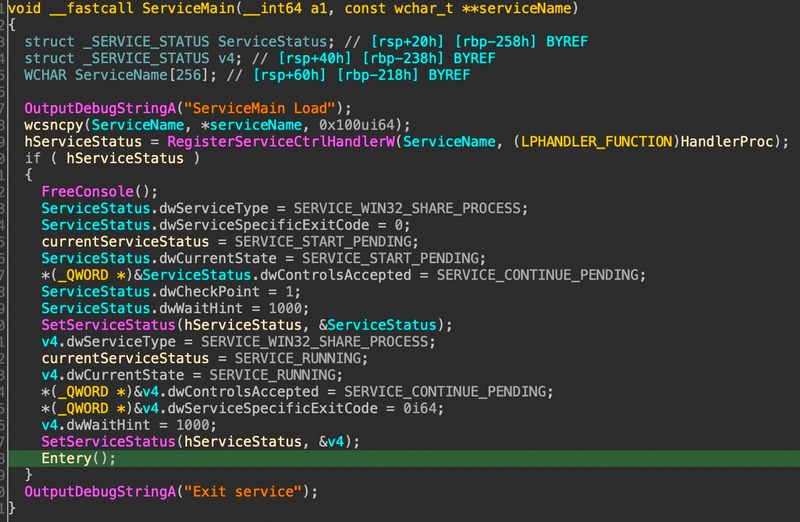

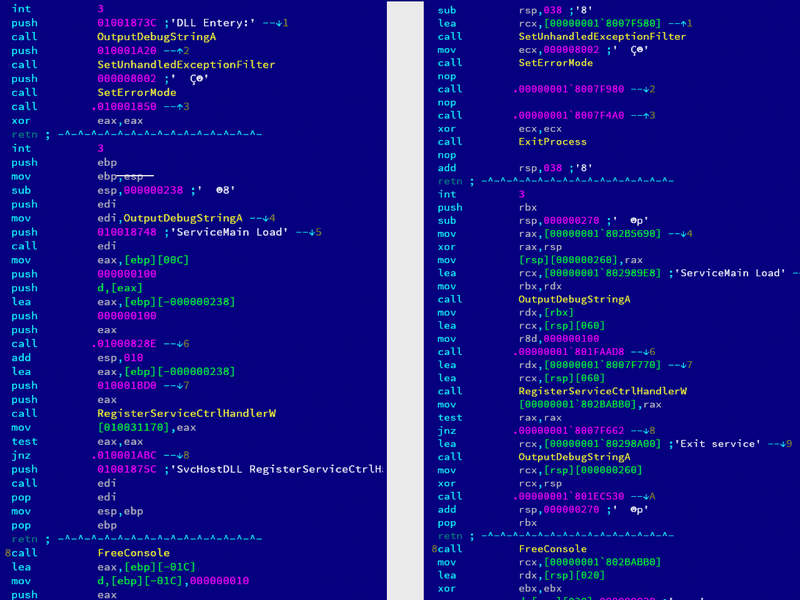

Sentinel Labs проанализировала вредоносное ПО, задействованное в серии атак, а также методы злоумышленников. Компания утверждает, что за ними стоят не западные спецслужбы, а китайская группировка с кодовым названием ThunderCats («Грозовые кошки»), входящая в более крупную азиатскую группу TA428.

Эксперты ссылаются на то, что в атака использовали вредоносную программу Mail-O, которая является вариантом вредоноса PhantomNet или SManager, применяемого TA428.

Sentinel Labs утверждает, что группировка занимается преимущественно взломом российских и восточноазиатских ресурсов с целью сбора разведданных.

В докладе Solar JSOC и НКЦКИ говорится, что Mail-O — это программа-загрузчик, маскирующаяся под легитимную утилиту компании Mail.ru Group Disk-O. Другой используемый вредонос Webdav-O маскировался под утилиту Yandex Disk.

«Главной целью хакеров была полная компрометация IT-инфраструктуры и кража конфиденциальной информации, в том числе документации из закрытых сегментов и почтовой переписки ключевых сотрудников ФОИВ»,— говорится в этом документе.

Хакеры использовали три основных вектора атак: фишинг, эксплуатацию уязвимостей веб-приложений, опубликованных в интернете, и взлом инфраструктуры подрядных организаций. Затем они собирали конфиденциальную информацию с почтовых серверов, серверов электронного документооборота, файловых серверов и рабочих станций руководителей разного уровня.

Solar JSOC и НКЦКИ оценивали атаку как «беспрецедентную» из-за уровня угрозы и уровня самих киберпреступников (самый продвинутый, 5-й уровень), а также цели кибератак, инструментария (часть вредоносов ранее нигде не встречалась), скрытности (за счет использования недетектируемого вредоносного ПО и легитимных утилит), сочетания нескольких векторов атак для создания дублирующих каналов управления, подготовки (индивидуальная проработка фишинга).

Между тем в «Ростелеком-Солар» отметили, что «никогда не утверждали, что за атакой стоят западные кибергруппировки» и не могут комментировать выводы экспертов Sentinel.

Эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо отметил, что индикаторы используемых в атаке вредоносов можно было подделать, но он не думает, что этот прием использовали в данном случае.

Анастасия Тихонова, руководитель отдела исследования сложных киберугроз департамента Threat Intelligence компании Group-IB, отмечает, что «российские организации регулярно становятся целями проправительственных групп разных стран мира, в том числе и из Китая». По ее словам, в Китае находится большинство активных прогосударственных кибергрупп — 23.

Руководитель направления аналитики и спецпроектов ГК InfoWatch Андрей Арсентьев отметил, что в последнее время китайские хакеры активно атакуют фармацевтические и биотехнологические компании, а также пытаются выведать государственные и военные секреты и данные о работе транспортной инфраструктуры.

Ранее китайские хакеры могли атаковать Центральное конструкторское бюро морской техники «Рубин», проектирующее подводные лодки для ВМФ России. Злоумышленники отправили гендиректору предприятия изображения подводной лодки с вредоносным кодом. Об инциденте рассказывала американская компания Cyberreason.

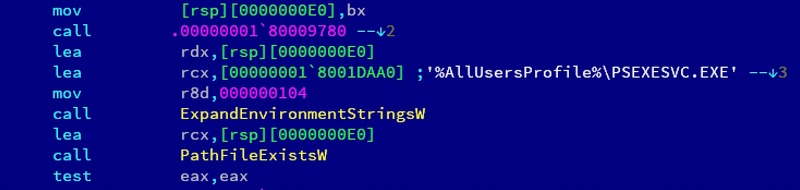

drWhy

> %AllUsersProfile%\psexesvc.exe… легитимная утилита…

%AllUsersProfile% ссылается на ProgramData, папку, добавленную в новых версиях Windows из соображений безопасности, чтобы меньше писать в Program Files. Название папки намекает, что храниться в ней должны данные, не исполнимые файлы, что по факту не так. Что же мешает отделить мух от котлет — хранить исполнимые файлы в папке, защищённой от записи, а настройки и данные — в папке, из которой запрещено исполнение?

Mur81

Что мешает? Криворукость кодописателей. Даже сам Касперский не гнушается хранить в ProgramData dll'ки. Было очень забавно когда у меня после обновления версии Kaspersky Endpoint Security он перестал разом работать во всем домене из-за того, что политикой было запрещено запускать код из ProgramData. Оказалось, что с этой версии они почему-то решили, что ProgramData это именно то самое место где надо теперь хранить исполняемый код.

Teplo_Kota

Легаси. Тонна софта исполняется из ProgramData. Зачем? Ну вот привожу пример. Я использую программу в дев-версии. Она обновляется почти каждый день. Если бы EXEшник лежал в Program Files ей пришлось бы каждый день просить запуск от Администратора, чтобы поменять его. А так в Program Files лежит лаунчер, который обновился последний раз в 2017ом, а сама сегодняшняя прога в ProgramData или AppData.

Ещё пример. У человека Portable версия софта, но он хочет её иметь на машине постоянно. Куда её положить так, чтобы не привязывать к конкретному пользователю? Только в ProgramData. Ну или можно создать папку типа D:\Software, но это ничем не будет отличаться от ProgramData.

drWhy

Что удобно, то небезопасно, справедливо и обратное утверждение — это понятно.

Легаси кмк не про то, папка ProgramData появилась в Windows 7, принципиальных изменений, касающихся безопасности с тех пор не припомню.

Когда-то настройки и данные программ хранились в .ini файлах рядом с исполнимыми. Потом выяснилось, что это не совсем безопасно, и Microsoft призвала хранить настройки в реестре, а данные — в профиле пользователя для исключения возможности чтения чужих данных. Появились новые папки с частично дублированным содержимым, а реестр распух от не имеющих отношения к системе, да и далеко не всегда необходимых параметров. Помогли нововведения, впрочем, неокончательно.

Проблема усугубляется разрешением на запуск программ из профиля пользователя (а где же ещё хранить любимый браузер и его временные файлы?) и тем, что собственно этот профиль часто раздут, т.к. чаще всего контент пользователя хранится на рабочем столе, что приводит к невозможности соблюдения каких-то разумных правил и к выеданию пространства на системном диске (конечно легко решаемому созданием филиала Program Files на следующем, где по идее как раз правильнее было бы хранить пользовательские данные).

Наверно всё логично, если уж одна и та же система позиционируется одновременно для всех пользователей, без ослабления правил не обойтись, кому нужно — тот настроит, а работать должно у всех.