Сетевая безопасность? Да у нас на периметре роутер стоит и все нормально!

Благодаря многолетней работе в интеграторе я периодически сталкиваюсь с таким мнением, поэтому надеюсь, что популяризация данной темы поможет избежать проблем в виде каких-нибудь шифровальщиков хотя бы в паре компаний.

Что такое «сетевая безопасность»? По сути, это способность IT-инфраструктуры адекватно реагировать на сетевые угрозы. Что интересно, способность не только сети, а всей IT-инфраструктуры. Нет смысла рассматривать сеть как «сферического коня в вакууме» – сеть, прежде всего, это транспорт для различных сервисов, поэтому сетевая безопасность затрагивает большой пласт IT-инфраструктуры от сервисов до пользователей и рабочих станций, о чем мы с вами поговорим в дальнейшем.

В плане написать несколько статей, на протяжении которых мы с вами откроем маленькое предприятие и вырастим его до большой распределенной корпорации шаг за шагом, где рассмотрим различные сетевые случаи от классической модели организации периметра до облаков и сетей АСУ ТП.

Мы будем говорить больше о технологиях, а не о конкретных решениях конкретных вендоров, т.к. технологии у всех производителей весьма похожи и отличаются реализацией и нюансами. Названия решений буду приводить только в качестве примеров.

Я надеюсь, у вас уже есть небольшой бэкграунд в области сетей, поэтому не буду вдаваться в детали той или иной технологии, если это не требуется в ходе нашего разговора. Наша цель – разобрать варианты применения этих технологий.

Также отмечу, что представленные мной варианты построения архитектуры не единственно верные. У нас в руках кубики, которые мы можем поставить и так, и так, и еще вот так, вариантов может быть много. Здесь самое главное – чтобы злоумышленник на своем пути неизменно встречал адекватную реакцию на свое неадекватное поведение.

Итак, начнем.

Совершенно неожиданно мы с вами решаем, что идея привозить из дружественной нам Поднебесной ультрамодные шляпы для собак очень перспективна, и открываем небольшую компанию, которая будет заниматься доставкой и продажей этих самых шляп счастливым владельцам четвероногих товарищей.

Несмотря на уроки пандемии мы, по старинке, снимаем небольшой уютный офис и нанимаем четырех сотрудников дабы наш бизнес успешно рос и приносил доход. Но наши сотрудники – люди активные и не хотят весь рабочий день сидеть в офисе, они придерживаются современных взглядов – где открыл ноутбук, там и офис – и убеждают нас также придерживаться этого не лишенного смысла мнения. Для работы нам абсолютно необходим Интернет, как в офисе, так и вне его. Как же нам сделать взаимодействие с продуваемым всеми ветрами Интернетом чуть более безопасным?

И вот здесь стоит подробнее обсудить какие же основные технологии сетевой безопасности нам будут интересны в самом начале:

Межсетевое экранирование (Firewall) – пакетный фильтр уровня L3-L4 (здесь и далее подразумеваем уровни сетевой модели OSI) с инспекцией с сохранением состояния (Stateful Inspection).

Система обнаружения и предотвращения вторжений (IPS) – система предотвращения сетевых атак. Мониторит трафик на наличие сигнатур атак или аномалий в трафике.

Антивирус (Anti-Virus) – мониторинг трафика на наличие вредоносного кода.

Контроль приложений (Application Control) – контроль трафика вплоть до L7: от проверки параметров пакетов на соответствие стандартам для определенных протоколов (например, блокирование ICMP-туннелирования) до контроля интернет-приложений (например, разрешение на чтение сообщений на Facebook, но запрет на просмотр видео).

URL фильтрация (URL Filtering) – контроль доступа пользователей к ресурсам сети Интернет по категориям, отдельным URL или спискам «черных» и «белых» ресурсов.

-

Анти-бот (Anti-Bot) – блокировка соединений от зараженных вредоносами ресурсов в локальной сети к Command & Control серверам в Интернете.

Эмуляция работы файлов (Sandbox, Threat Emulation) – запуск файлов в изолированной среде («песочнице») для отслеживания вредоносного поведения.

Обезвреживание файлов (Content Disarm and Reconstruction – CDR, Threat Extraction) – удаление из файлов активного содержимого либо преобразование, например, в формат PDF.

Отдельно стоит упомянуть, что сейчас большая часть трафика шифруется в рамках SSL-соединений, поэтому чтобы заглянуть в трафик и, тем более, выполнить глубокую проверку нам требуется SSL-инспекция – по сути, легитимная атака «человек посередине», когда трафик расшифровывается где-то по пути между пользователем и сервером.

По каждой из этих технологий можно написать отдельную статью, которых довольно много, здесь же ограничимся примером:

Наша компания активно развивается, и мы планируем нанять дополнительный персонал, для чего у нас появляется специально обученный человек – HR Маша. Маша девушка занятая, у нее нет времени смотреть всякую ерунду про безопасность, поэтому она, не думая, скачивает и смело открывает все, что попадается ей на глаза.

Итак, утром Маша приходит в офис, включает компьютер и начинает рабочий день с Интернет-серфинга. Трафик от Маши в сеть Интернет, как и обратный трафик в рамках этого соединения, разрешается в соответствии с правилами межсетевого экранирования (Firewall). Обратный трафик также проверяется на соответствие стандартам (IPS).

В начале рабочего дня Маша предвкушает пару часов интересного контента на сайте знакомств, но, к сожалению, вместо интересных новых знакомств Маша получает чуть менее интересное сообщение о том, что доступ к данному ресурсу заблокирован, т.к. категория ресурсов Dating блокируется (URL Filtering).

Маша понимает, что от работы ей не скрыться. Она связывается с потенциальным кандидатом на вакансию и тот высылает Маше на почту свое резюме в формате DOC. Прежде чем Маша сможет его открыть, резюме проверяется на наличие вредоносного кода сигнатурами (Anti-Virus) и, если совпадений найдено не было, отправляется на эмуляцию работы файла в облачную или локальную «песочницу» (Sandbox). Но такая эмуляция занимает обычно несколько минут, а Маше, разумеется, файл требуется срочно. Для этого исходный файл преобразуется в PDF без активного содержимого (CDR) и Маша уже может его безопасно открыть, не дожидаясь окончания эмуляции оригинального файла в «песочнице». Если Маше потребуется оригинал, она сможет его открыть только после окончания эмуляции и вердикта что файл «чистый».

Маша получила резюме и теперь хочет проверить профиль кандидата в ВК. Она заходит на ресурс, смотрит фотографии, может даже что-то написать кандидату в личку, но вот послушать музыку на его странице она уже не сможет, т.к. такая опция блокируется (Application Control).

Но, несмотря на все предосторожности, Маша каким-то образом схватила вредонос и он очень хочет связаться со своим центром управления – С&C-сервером. Запрос соединения с С&C-сервером перехватывается и блокируется (Anti-Bot).

Далее перечисленные технологии в комплексе для удобства будем именовать как Unified Threat Management или UTM. UTM крайне рекомендуется к употреблению практически при любых взаимодействиях с сетью Интернет.

Далее же мы немедленно переходим к архитектуре.

Случай 1 – Небольшой офис

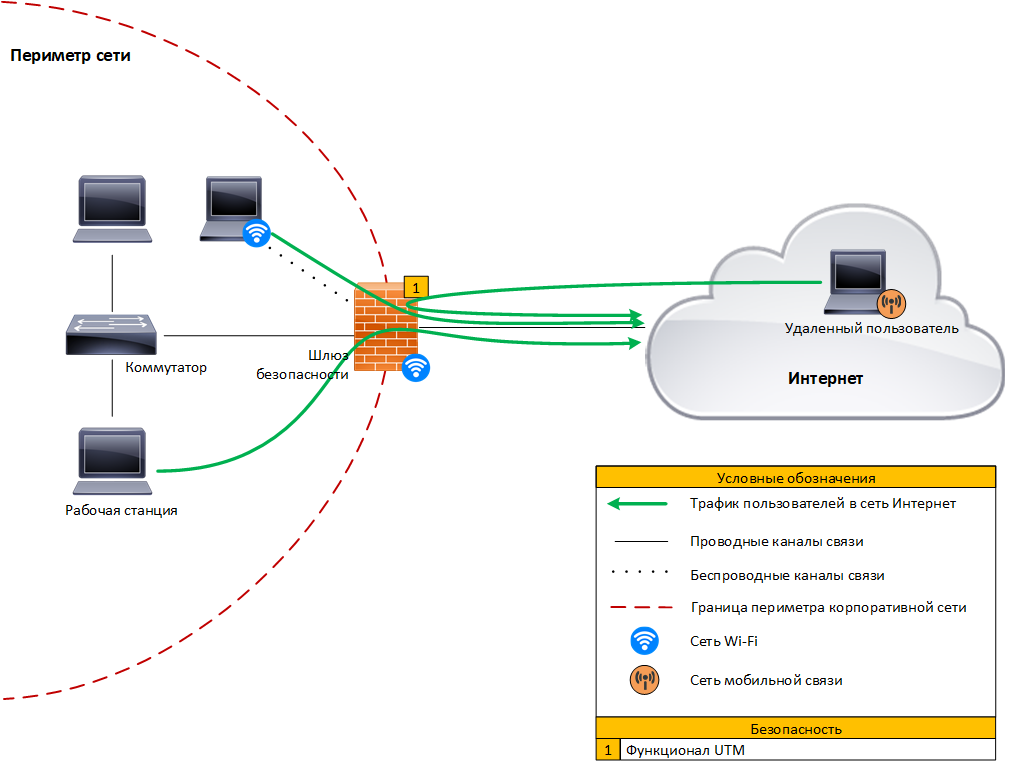

Обычная ситуация, когда на стык с оператором связи устанавливается маршрутизатор, который выполняет динамический NAT из «серой» ip-адресации в «белую». Он одновременно может являться ядром сети и беспроводной точкой доступа. В случае количества проводных устройств больше, чем портов на маршрутизаторе, используются L2 коммутаторы для увеличения портовой емкости.

Пользователи внутри сети подключаются проводными каналами связи к коммутатору, а при помощи Wi-Fi сети – к маршрутизатору. Пользователи вне периметра имеют выход в сеть Интернет посредством сотовой связи. Никаких корпоративных сервисов внутри периметра нет. Вместо них обычно используется локально установленное на рабочих станциях программное обеспечение (ПО), либо / в дополнение какие-либо бесплатные сервисы сети Интернет, например, почта.

Плюсов такой топологии ровно два: просто и дешево. При этом пользователи не имеют практически никакой защиты и легко ловят ботов, шифровальщиков и прочих зловредов по самым разным каналам.

Как мы можем использовать существующие технологии?

Во-первых, надо понимать, что технологии защиты могут быть реализованы где угодно на пути трафика между пользователями и «открытым» Интернетом: различные сервисы Security as a service (SaaS) в облаке производителя средств защиты (вендора), в услуге от оператора связи, на периметральном шлюзе нашей сети и даже на рабочей станции пользователя как последнем рубеже обороны.

Вариант 1 – рабочая станция пользователя: рассмотренные выше технологии реализуются в виде софта для рабочих станций. Ярким примером могут быть Check Point Harmony Endpoint, Fortinet FortiClient + EDR/XDR, Cisco Secure Endpoint, Palo Alto Cortex XDR. Подобные решения начинают разрабатывать и для мобильных ОС Android и iOS, например Check Point Harmony Mobile.

Плюс такой реализации в том, что пользователь защищен при подключении к любой сети в любой точке мира.

Вариант 2 – шлюз на периметре сети организации: вместо граничного маршрутизатора устанавливается специализированный шлюз безопасности для контроля трафика. В нашем случае подойдут младшие модели лучших мировых производителей – Check Point Security Gateway, Fortinet FortiGate, Cisco Firepower, Palo Alto Next-Generation Firewall. Шлюзы подобного класса также могут быть со встроенным функционалом Wi-Fi для подключения корпоративных пользователей. Для защиты Wi-Fi здесь применимы собственные механизмы аутентификации шлюзов (WPA2 – Personal или WPA3 если клиентские устройства поддерживают).

Вариант для пользователей при выходе за периметр сети – на рабочие станции пользователей устанавливается агент удаленного доступа (VPN-агент, обычно у каждого вендора свой). При подключении к сети Интернет пользователь первым делом устанавливает VPN-туннель до шлюза безопасности на периметре сети и выходит в Интернет только через него. Прямой доступ к Интернету без использования шлюза запрещаются. Таким образом, весь трафик даже удаленных пользователей контролируется периметральным шлюзом.

Вариант 3 – облачные решения: представьте, что мы берем шлюз безопасности из нашей сети и перетаскиваем в облако вендора или оператора связи, принципиальной разницы нет. В данном случае:

либо все пользователи устанавливают VPN-туннель до шлюза в облаке и весь трафик к сети Интернет проходит через него;

либо граничный маршрутизатор сам устанавливают VPN-туннель до шлюза в облаке и сам перенаправляет трафик пользователей на шлюз в облаке.

Здесь подходят набирающие популярность SaaS или Secure Access Service Edge (SASE) решения тех же мировых лидеров.

Более подробно о VPN-туннелях при удаленном доступе (Remote Access) и между площадками (Site-to-Site) поговорим в дальнейшем.

Вариант 4 – смешанный: возможно применение различных вариантов одновременно, например, шлюз безопасности на периметре корпоративной сети и агенты на рабочих станциях удаленных пользователей.

Развитие нашего бизнеса рассмотрим в следующей части.

Комментарии (15)

AlexeyK77

09.12.2021 16:41+4у малого бизнеса часто даже лицензионного ПО и нормального антивируса не стоит. Куда там NGFW, IPS, песочницам. Если не под админом на рабочей станции работают - уже достижение.

VAryshev Автор

10.12.2021 17:05Конечно, есть и такие, но мы активно работаем в надежде это изменить)

PereslavlFoto

11.12.2021 17:30+1Чтобы изменить это положение, есть два инструмента.

1) Резко понизить стоимость ПО до нуля, чтобы его можно было запускать на уже имеющемся оборудовании.

2) Обеспечить свободно доступную литературу по настройке этих программ без привлечения платных инженеров.

Эти инструменты могут работать только вместе. Порознь они ничего не изменят.

VAryshev Автор

11.12.2021 20:15В принципе. это все есть в open source решениях, но в любом случае для их развертывания и поддержки нужны определенные навыки и придется иметь в штате того, кто будет этими навыками владеть, или отдать на аутсорсинг.

Segrey646

10.12.2021 17:05+2Большое спасибо автору за интересную статью.

Главный ее недостаток владелец бизнеса не выделит денег на такое оборудование, проблема в бюджете. Скорее всего его ответ будет у нас раньше стоял tp-link за 3 тыс рублей и все работало, а ломать нас не кто не будет. И лишь когда возникнут проблемы придут с вопросом, а почему ты это не предусмотрел?

По собственному опыту ставил разные mikrotik в организациях и другое open source программное обеспечение которое относительно защищает организацию + обязательные постоянные консультации по информационной безопасности и куда можно ходить.

VAryshev Автор

10.12.2021 17:19Вы абсолютно правы. К сожалению, бОльшая часть задумывается над вопросами безопасности после каких-либо инцидентов.

Open source, в принципе, использовать можно, например, тот же pfSense, но здесь потребуются дополнительные навыки по внедрению и, особенно, поддержке. Нужно также иметь ввиду неполный функционал по защите и что выход обновлений, сигнатур и патчей может быть не таким быстрым как хотелось бы, но зато решение бесплатно. Каждый выбирает как ему удобнее.

Adjuster2004

11.12.2021 17:06+1Посмотрите ещё Opnsense.

Кроме pf и OpenVPN можно использовать BGP и ospf.

Carp в пакете.

И ещё много функций на выбор.

PereslavlFoto

11.12.2021 17:31+1После инцидентов задумываются о том, чтобы уволить сотрудника, создавшего проблемы.

VAryshev Автор

11.12.2021 20:25К сожалению, проблемы остаются вне зависимости от того, уволен сотрудник или нет, и их приходится решать чтобы избежать в будущем.

Loggus66

Владельцев малого и среднего бизнеса этими страшилками не проймёшь, потому что стоимость железок пугает намного больше.

Хотя, с другой стороны, всё, кроме sandbox, application control и cdr можно сделать малой кровью, если почтовый сервер - свой, а не от Yandex или Google.

beerchaser

Начинать всегда надо с целей защиты и оценки рисков. Из целей защиты и способов минимизации рисков следуют применяемые решения. Из решений - бюджет.

Следует понимать, что:

Стоимость железа - это копейки от стоимости программного обеспечения и его сопровождения.

Системы обнаружения вторжений, детекторы атак и т.п. плохо работают, если нет специалиста, который может правильно настроить триггеры и отреагировать на их срабатывание.

Безопасность - это система мероприятий, функционирование которой обеспечивают все акторы, а не только назначенное ответственное лицо.

По поводу технических решений: почему-то не рассмотрены системы типа Ideco UTM(не реклама-использовал в работе. до 20 пользователей бесплатно) и ему подобные, в которых уже реализован функционал варианта 2.

VAryshev Автор

В качестве примеров я привожу решения, с которыми чаще работаю, с Ideco я встречаюсь достаточно редко. Он тоже может быть применим в нашем случае, но нужно иметь ввиду, что у него нет "песочницы", поэтому действительно полноценную защиту он обеспечить не сможет.

VAryshev Автор

Согласен, решения для малого бизнеса хотя и не дорогие, но в любом случае стоят денег, и с их выделением могут быть проблемы.