В последнее время на Хабре и Гиктаймс появилось много статей (1, 2, 3, 4, 5, 6, 7) о SIM-карте, наделенной невиданными и неслыханными возможностями, что вызвало озабоченность и заинтересованность в различных кругах. Появилось множество скепсиса и споров, а затем различных теорий, порой потрясающих своей фантастичностью. Попробуем приоткрыть завесу тайны с технической стороны. Естественно, эти тесты не были бы возможны без данной SIM-карты, которую нам любезно предоставил MagisterLudi.

Для тех, кто не хочет читать много букв, — резюмирую: принудительного шифрования нет, защиты от комплексов перехвата нет, подключения к второй по уровню сигнала БС нет, подмена номера есть, подмена голоса есть, биллинг есть, сокрытия IMSI нет, сокрытия местоположения нет.

Начнем по порядку.

Первое разочарование

На SIM-карте нет лого Анонимуса, которое было изображено в самой первой статье. Вот как на самом деле выглядит HackerSIM:

Тут мы решили не продолжать исследование — ведь в логотипе же и была главная фишка.

Чья она?

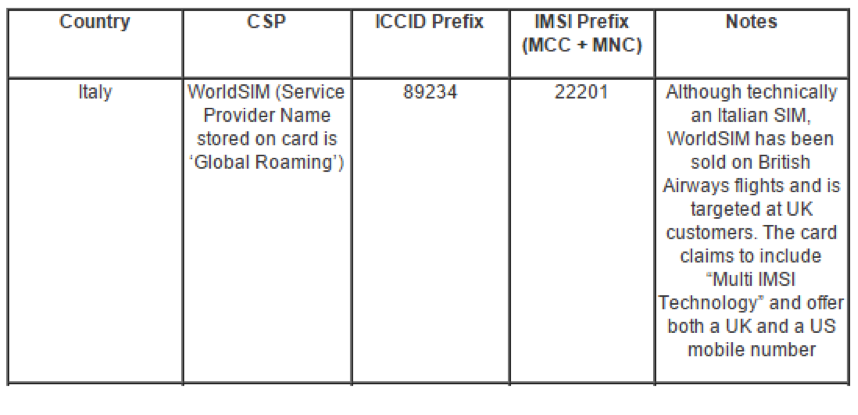

ICCID SIM-карты (напечатанный на ней) говорит нам следующее:

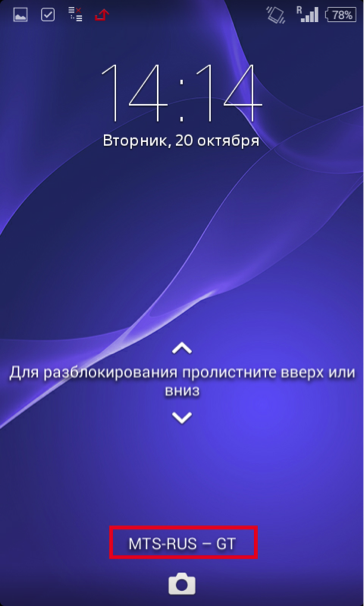

Вставляем SIM-карту в телефон, и первое, что мы видим, — что мы находимся в роуминге, подключены к MTS, и третья строка, на которую невозможно не обратить внимание: AY Security — она сразу же говорит, чья это SIM на самом деле: www.aysecurity.co.uk/ru/aysim.html

Занимательно, но в современном телефоне отображается совсем другая информация (остается загадкой, что значит «GT»):

На сайте заявлены следующие «уникальные» фичи:

- подмена номера звонящего,

- принудительное шифрование,

- защита от комплексов перехвата,

- подмена голоса,

- оптимизация расходов,

- скрытие реального IMSI,

- скрытие реального местоположения,

- виртуальный номер.

Первый и четвертый пункт уже активно обсудили на Хабре, поэтому мы не будем их затрагивать, а попробуем разобраться в остальных, гораздо более «мутных».

Принудительное шифрование

«Данная функция запрещает Вашей SIM карте снижать уровень криптования и заставляет игнорировать команды, поступающие от операторов или комплексов перехвата на отключение алгоритма формирования ключей шифрования (А8), хранящегося в модуле SIM. Таким образом, все ваши разговоры шифруются по алгоритму А5.1.»

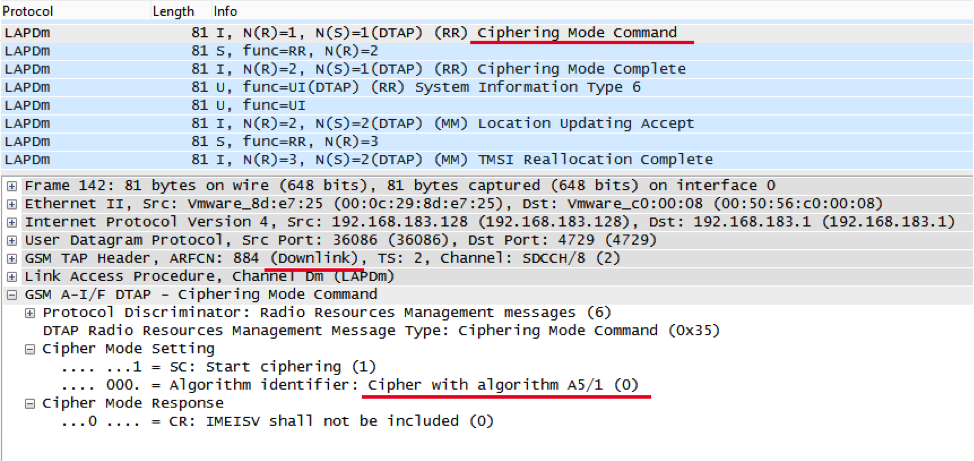

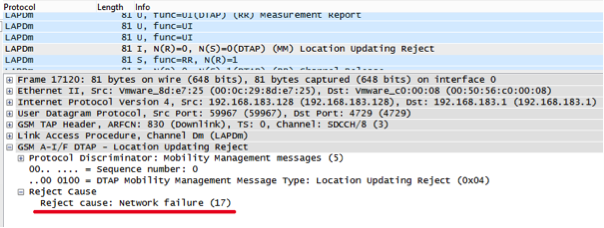

На самом деле изначально вся передача ведется без использования шифрования, а включение шифрования осуществляется по команде от оператора Ciphering Mode Command. Вот пример из реальной сети (используется HackerSIM):

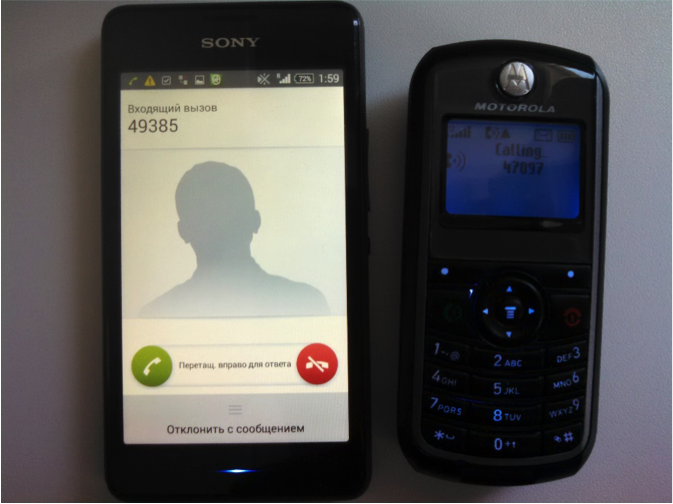

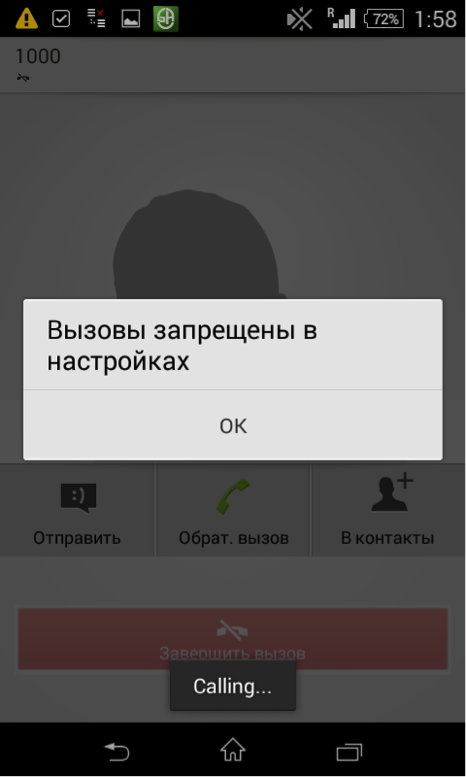

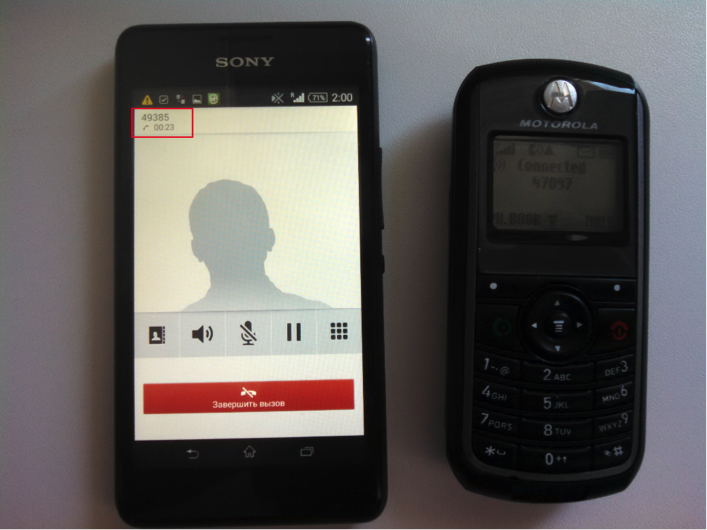

Однако это точно так же работает на всех других SIM, поскольку шифрование обычно используется во всех российских сетях. Для проверки «запрета» работы без шифрования подключим к OpenBTS и попробуем позвонить:

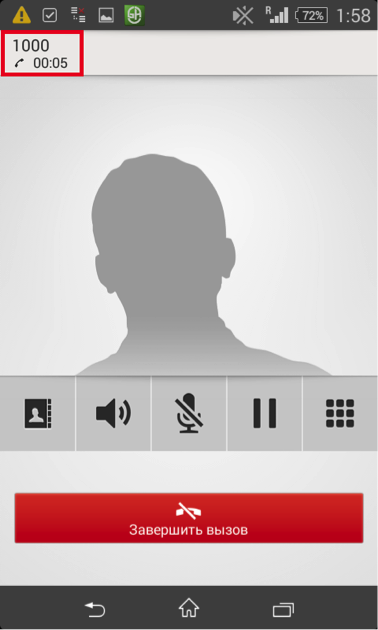

Сначала действительно складывается впечатление, что SIM-карта как-то прознала, что шифрования нет, и заблокировала звонок. (Но на деле все не так, об этом чуть ниже, а еще обратите внимание на окно «Calling…» внизу экрана.) Однако если попытаться позвонить несколько раз подряд (в нашем случае три раза), то вызов проходит:

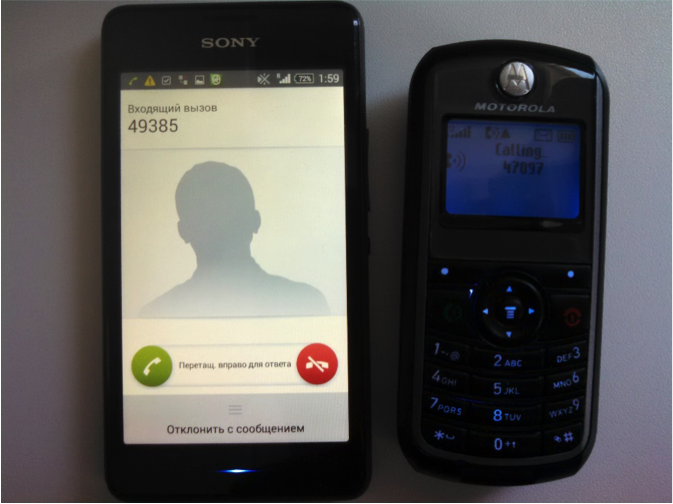

Входящие звонки проходят без проблем и разговор тоже без проблем происходит:

Стоит заметить: производитель утверждает, что именно для голоса действует запрет на отсутствие шифрования, в поддельной сети без шифрования без проблем передаются как входящие, так и исходящие SMS.

Защита от комплексов перехвата

Данная функция даёт абоненту возможность становиться невидимым для подвижных комплексов перехвата. Принцип действия комплекса перехвата основан на подмене собой реальной базовой станции, таким образом, становясь, по факту, приоритетной для всех телефонов в радиусе её действия. Телефон с нашим программным комплексом игнорирует базы с наивысшим уровнем сигнала.

Вообще говоря, телефон выбирает не по уровню сигнала, а по параметру C2, который зависит от текущего уровня сигнала, от минимально допустимого сигнала для этой БС и от приоритета БС. Поэтому сама мысль, что это спасает от поддельной БС, — заблуждение. К примеру, OpenBTS, развернутая на SDR, имеет мощность порядка 100 мВт, что меньше, чем может сам телефон (до 1 Вт), и значительно меньше, чем стандартная базовая станция. Таким образом, перехват достигается не высоким уровнем мощности, а высоким приоритетом. И то, что телефон использует менее мощную БС, значит лишь то, что приоритет у нее выше.

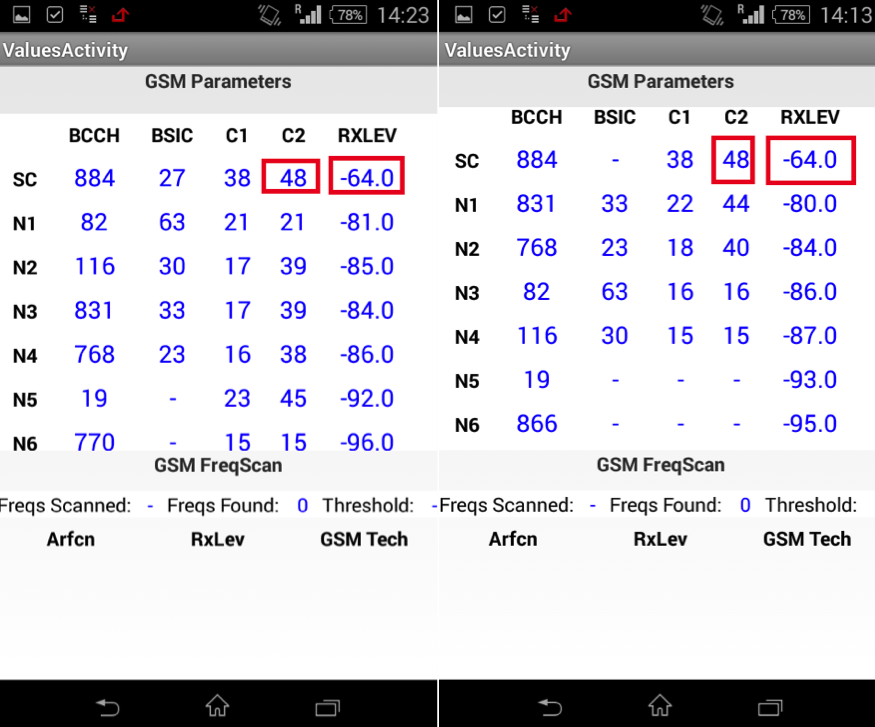

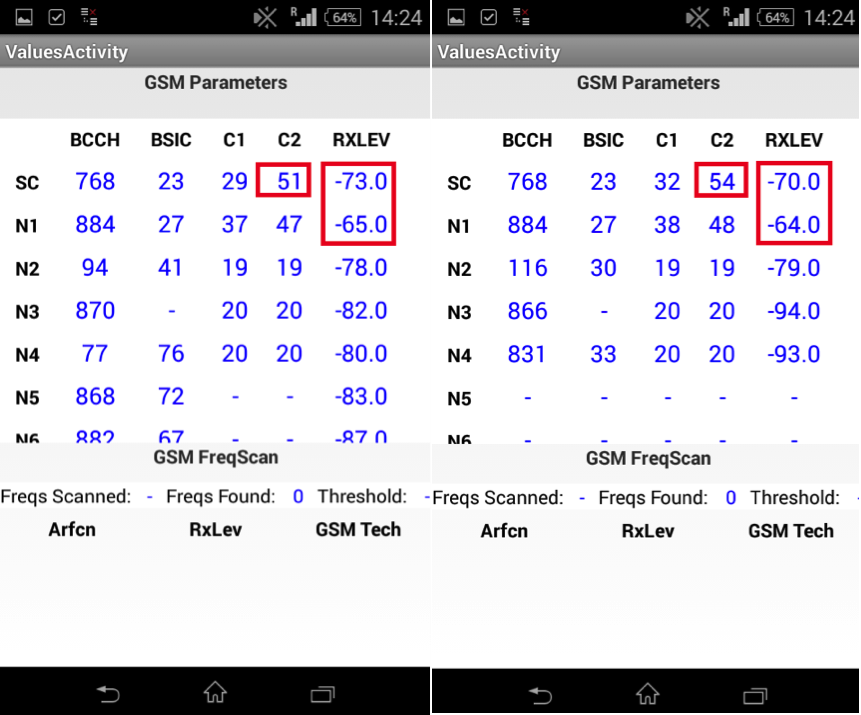

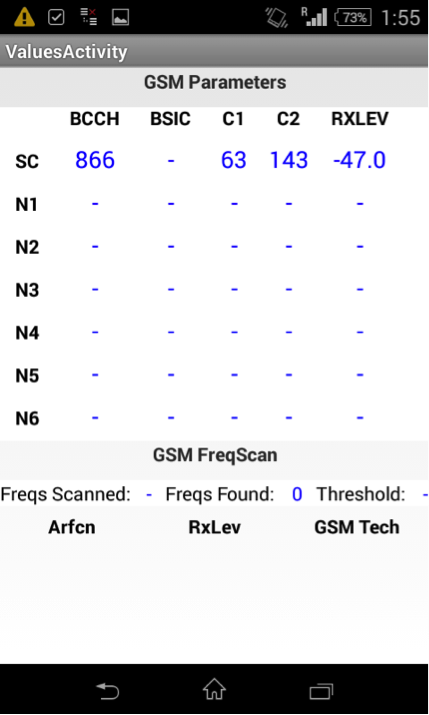

Для измерения мощности, параметров C1 и C2 мы использовали приложение Greenhead.

Ну и немного скриншотов — список соседских и обслуживающих каналов (BCCH — arfcn, SC — serving cell, N1 — neigbour cell 1 и т. д.).

1. HackerSIM на самой мощной и самой приоритетной БС

2. HackerSIM на не самой мощной, но самой приоритетной БС

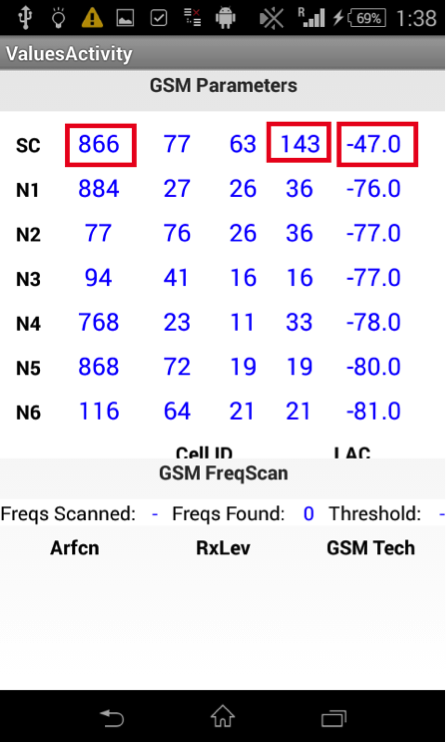

3. Включаем «комплекс перехвата», и… HackerSIM спокойно к нему подключается, хотя, если быть точным, то это телефон подключается, так как выбором сот SIM-карта не управляет, и HackerSIM не исключение:

4. Захватив телефон, поддельная сеть больше не сообщает о соседях, поэтому выбора у телефона нет, кроме как находиться в фейковой сети столько, сколько пожелает злоумышленник, либо пока не выйдет из зоны ее действия:

Оптимизация расходов

Этот пункт звучит весьма оригинально, с учетом стоимости как самой SIM-карты, так и ее обслуживания.

Скрытие реального IMSI. Скрытие реального местоположения. Отсутствие биллинга. Виртуальный номер

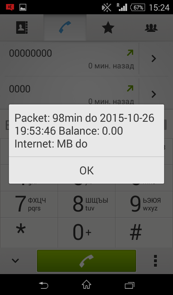

Заявляется об отсутствии биллинга, и именно поэтому якобы невозможно отследить данного абонента. Однако если нет биллинга, кто выдает вот эту информацию?

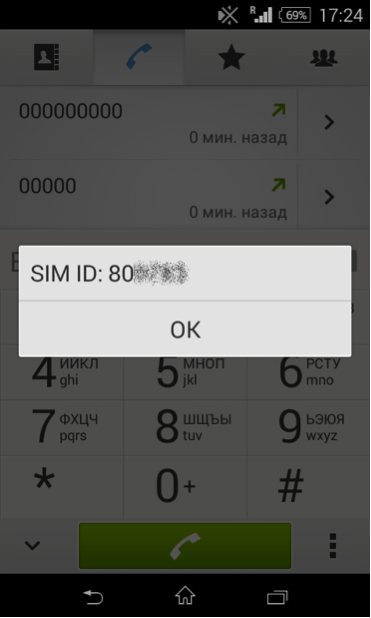

Отслеживание местоположения осуществляется через сеть SS7 с помощью описанных нами атак [http://www.ptsecurity.ru/download/PT_SS7_security_2014_rus.pdf]. Для этого достаточно знать IMSI абонента. Обычно его узнают через номер телефона; нам неизвестен номер телефона нашей HackerSIM, и по инструкции с сайта он нам почему-то не показывается (тут должен быть еще DID, по которому можно нам позвонить):

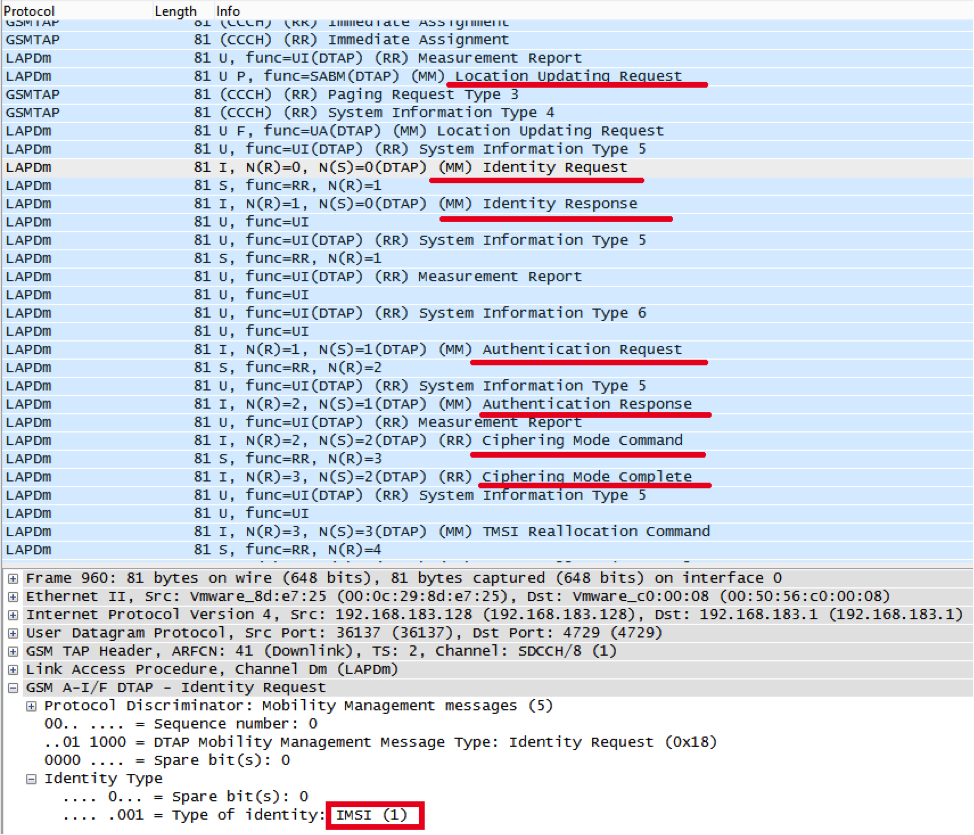

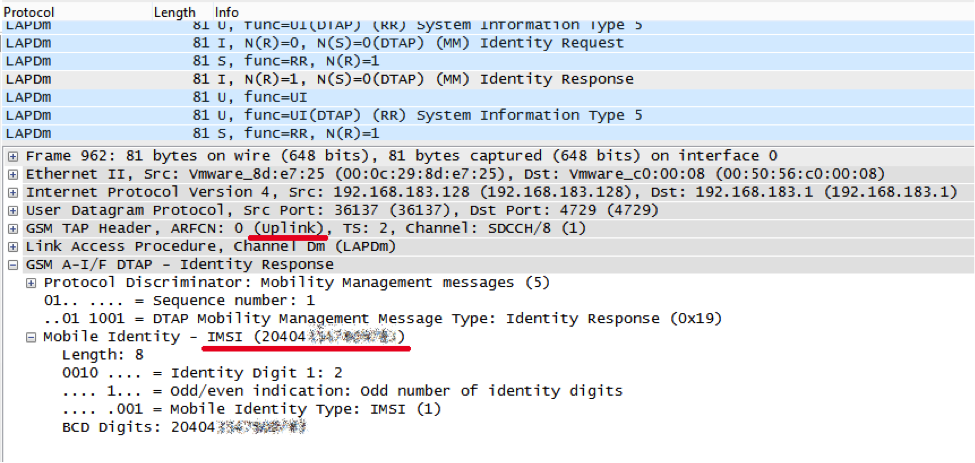

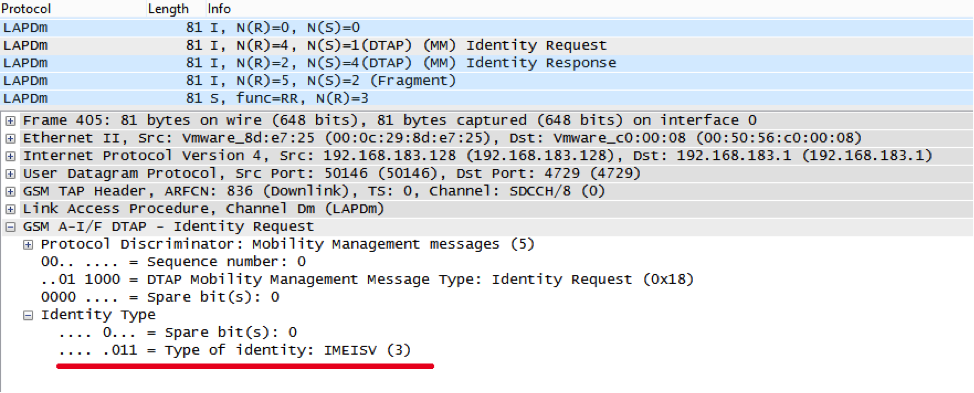

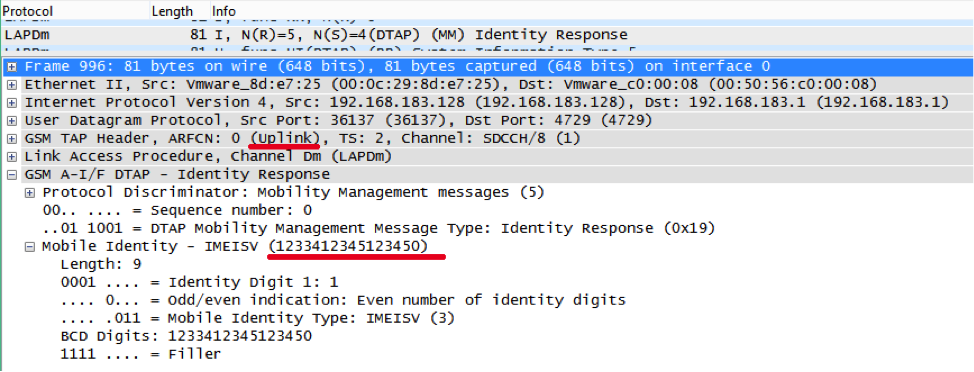

Мы не можем проверить «виртуальность» данного номера, потому что мы его не знаем. Но IMSI можно узнать из радиоэфира, например при подключении телефона к сети:

Телефон отправляет Location Update Request, сеть запрашивает IMSI (Identity Request), телефон говорит свой IMSI (Identity Response), после чего вырабатываются сеансовые ключи (Authentication Request и Authentication Response), и только затем поступает команда на шифрование. Другими словами, IMSI можно перехватить в радиосети, даже не взламывая шифрования, но иначе быть и не может: так работает сотовая сеть.

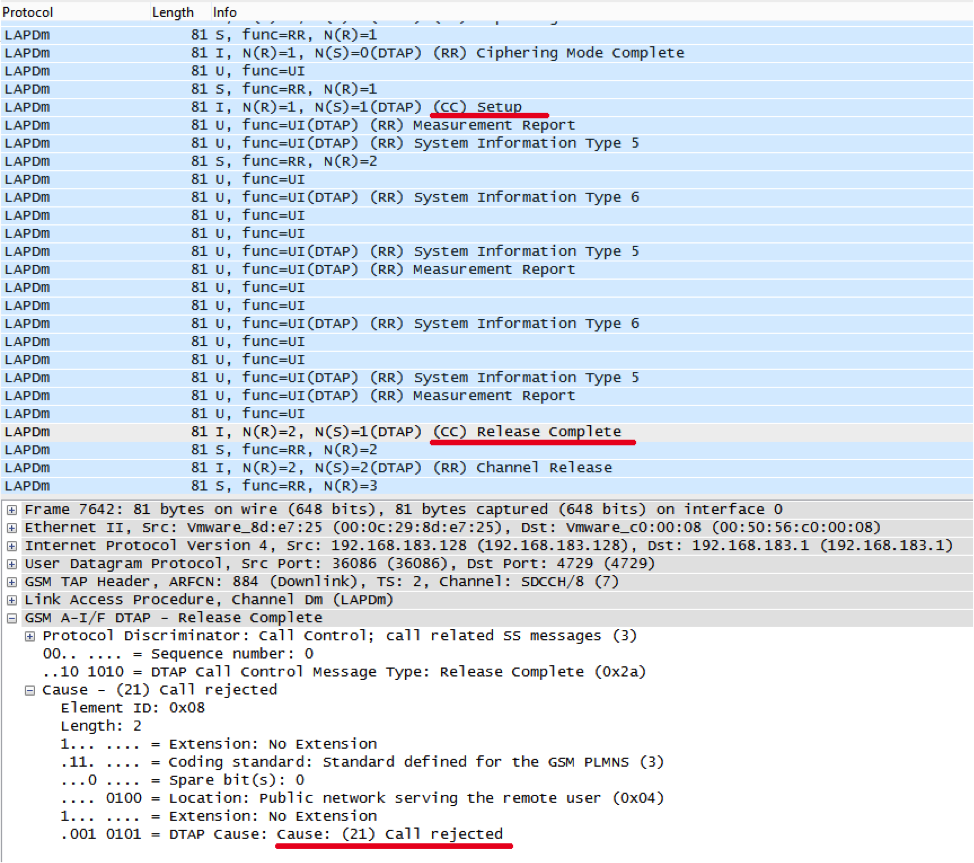

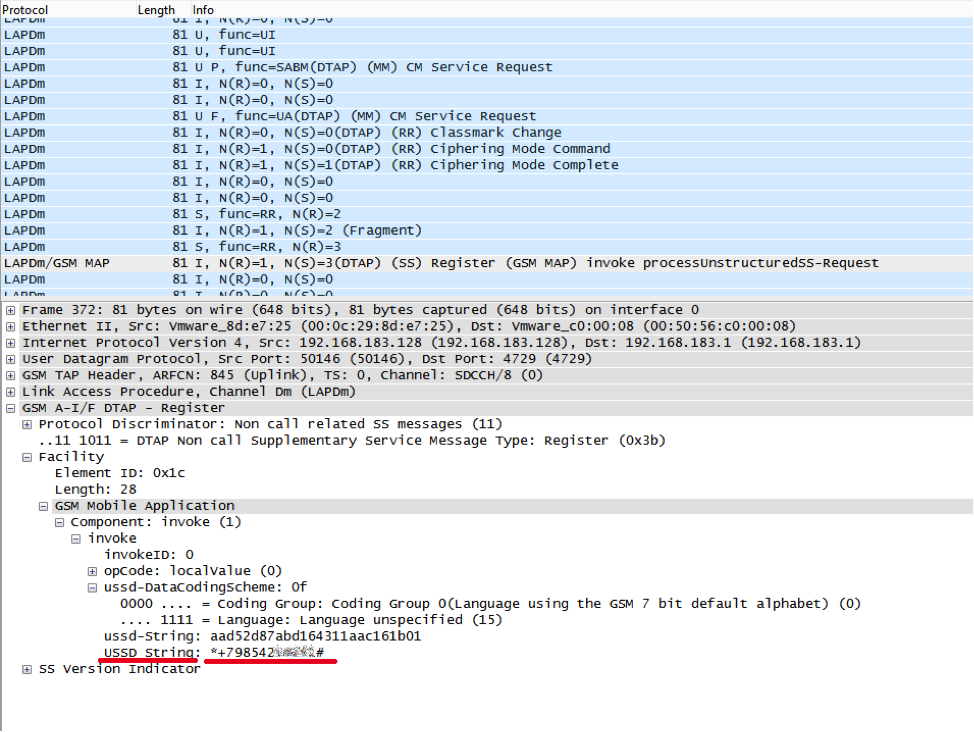

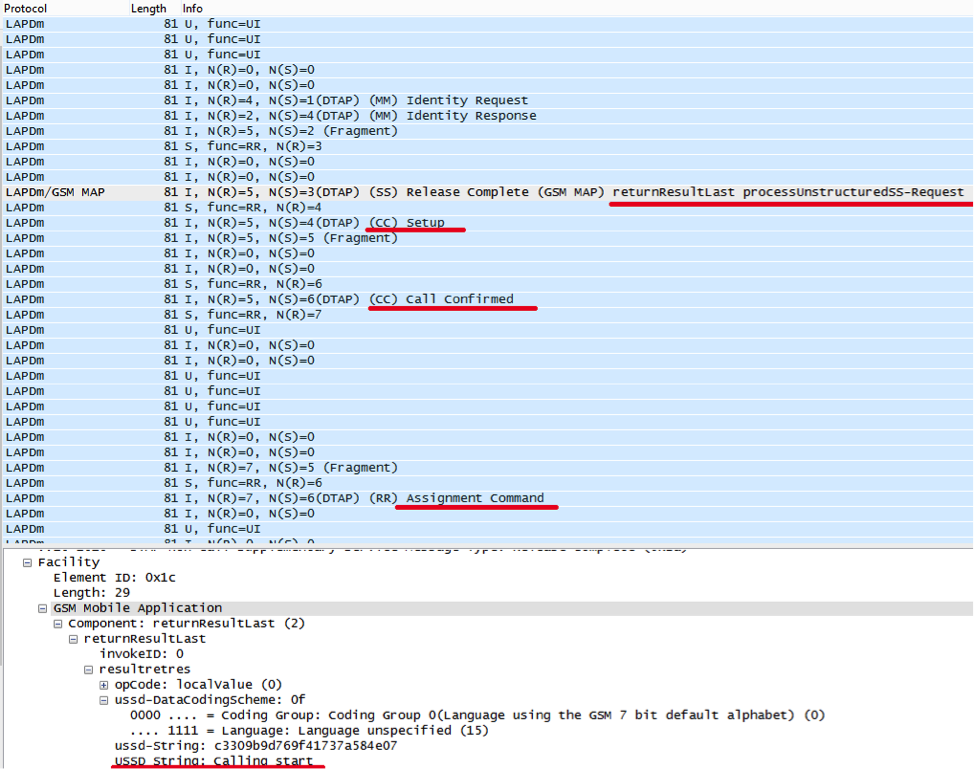

Остался еще один нерешенный момент, упомянутый на Хабре. При регистрации телефона в роуминговой сети делается запрос в домашнюю сеть, но затем все звонки должны проходить через гостевую сеть. Так каким же образом все исходящие звонки проходят через PBX? Ответ оригинален, но достаточно прост.

Когда мы пытались звонить через Motorola C118, звонок сбрасывался, и никто в ответ не перезванивал. То же самое — при использовании утилиты mobile из пакета osmocom-bb:

Кстати, SMS сбрасываются с еще более интересной причиной:

Но вернемся к вопросу о том, почему в старой Motorola исходящий вызов не работает, а в современном телефоне он сбрасывается, а затем перезванивает PBX. Дамп радиоэфира раскрывает тайну:

При исходящем звонке вместо сообщения установления вызова (Setup) телефон отправляет USSD с номером вызываемого абонента, который долгое время гуляет по миру, добираясь до домашних Нидерландов, потом приходит USSD-ответ с незамысловатой фразой Calling start, а затем уже идет входящий звонок с привычной последовательностью Setup, Call Confirmed, Assigned Command.

Таким образом, для SIM-карты запрещены любые исходящие активности, кроме USSD, и запрещены они домашней сетью. А сам вызов перехватывается приложением на SIM-карте и подменяется на USSD с вызываемым номером, это уходит в домашнюю сеть, в это время приложение завершает вызов, выводит сообщение «Calling...» на экран и ждет ответа на USSD; так же она проверяет использование «шифрования» в сети. Если USSD неуспешно или не приходит ответ Calling start, она просто блокирует вызов (то, что мы видели в поддельной сети).

Однако, видимо, производительность SIM-карты не позволяет перехватить все вызовы, и завалив ее вызовами, они начинают уходить напрямую.

Мы пытались повторить такое в реальной сети, чтобы произвести звонок в обход PBX, но там все звонки «отбиваются» сетью, поскольку, как уже сказано выше, для HackerSIM запрещены все исходящие активности.

Самые внимательные могли заметить на предыдущем скриншоте запрос Identity Request перед USSD-ответом. Это сообщение используется сетью для получения от телефона IMSI либо IMEI.

Напомним, что IMEI — вообще необязательный идентификатор в сотовой сети и может не запрашиваться никогда. Так что кто-то собирает их и не случайно. Нет никакой анонимности при использовании HackerSIM: они знают — кто, куда, когда и где.

Теперь, зная секрет исходящих вызовов, мы можем звонить и со старой Motorola, и с утилиты mobile пакета osmocom-bb.

Multi IMSI/Ki

Для пары смены IMSI/Ki необходимо использовать меню SIM-карты:

Callback on/off — включает (выключает) приложение SIM-карты, подменяющие исходящие звонки на USSD.

Menu — там ничего нет, кроме Exit.

Reset sim profile — сбрасывает TMSI и Kc (сеансовый ключ).

About —

Select Location — выбор IMSI/Ki.

Global — IMSI 22201xxxxxxxxxx, принадлежащий итальянскому оператору TIM.

Global+ — IMSI 20404xxxxxxxxxx, принадлежащий голландскому оператору Vodafone Libertel.

USA — IMSI 310630xxxxxxxxx, не принадлежит конкретному оператору, используется в различных Global SIM.

Prime — IMSI 23418xxxxxxxxxx, принадлежащий британскому Cloud9/wire9 Tel.

Все IMSI, кроме Global+, в России не регистрируются по одной из этих двух причин:

В режиме Global+ тоже не все гладко.

Список предпочтительных сетей (там, где точно будет работать):

List of preferred PLMNs:

MCC |MNC

-------+-------

234 |15 (Guernsey, Vodafone)

262 |02 (Germany, Vodafone)

208 |10 (France, SFR)

222 |10 (Italy, Vodafone)

214 |01 (Spain, Vodafone)

505 |03 (Australia, Vodafone)

228 |01 (Switzerland, Swisscom)

206 |01 (Belgium, Proximus)

404 |20 (India, Vodafone IN)

404 |11 (India, Vodafone IN)

404 |27 (India, Vodafone IN)

404 |05 (India, Vodafone IN)

404 |46 (India, 46)

272 |01 (Ireland, Vodafone)

202 |05 (Greece, Vodafone)

232 |01 (Austria, A1)

655 |01 (South Africa, Vodacom)

286 |02 (Turkey, Vodafone)

238 |01 (Denmark, TDC)

268 |01 (Portugal, Vodafone)

260 |01 (Poland, Plus)

230 |03 (Czech Republic, Vodafone)

250 |01 (Russian Federation, MTS)

216 |70 (Hungary, Vodafone)

226 |01 (Romania, Vodafone)

244 |05 (Finland, Elisa)

602 |02 (Egypt, Vodafone)

219 |10 (Croatia, VIPnet)

620 |02 (Ghana, Ghana Telecom Mobile / Vodafone)

255 |01 (Ukraine, MTS)

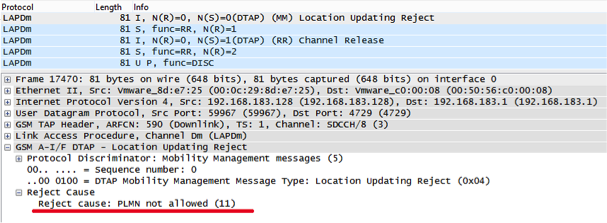

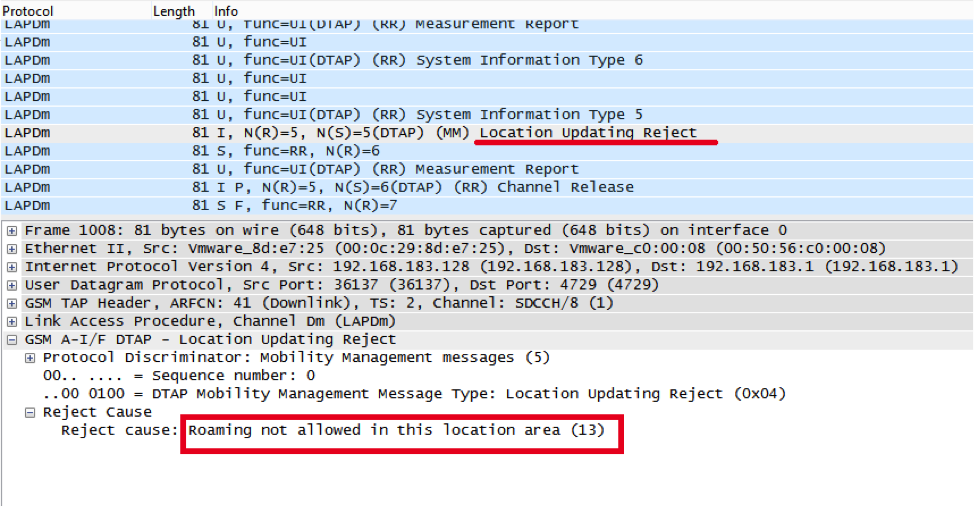

Запрещенных сетей нет, но при попытке зарегистрироваться в «Билайне» и «TELE2» прилетает отказ из домашней сети, «МегаФон» работает, «МТС» — предпочтителен (в SIM-карте)

Вот что происходит при попытке подключиться в «Билайн»:

Так что, если эта SIM и работает в любой стране мира, то точно не работает в любой сети мира.

Выводы

Используемая схема исходящих вызовов может доставить проблемы в поиске инициатора звонка, но только при условии, что PBX находится за границей и никак не контактирует со спецслужбами, а операторы связи не знают и не хотят знать о существовании таких специфичных SIM-карт. Однако при желании отследить активность всех, кто использует такие SIM-карты, несложно: разница лишь в том, что искать нужно будет немного другую информацию, чем обычно.

Никаких фантастических и хакерских свойств сама SIM-карта не имеет.

Комментарии (97)

MagisterLudi

26.10.2015 13:54-44У Билайна дорогой роуминг, AYSEC — часть инфраструктуры HackerSIM.

Если HackerSIM так easy «вскрыть», то 5000 фунтов стерлингов ждут вас, ведь это же так «просто» по имеющемуся в открытом доступе DID 79265791200 предоставить исчерпывающие данные по SIM-карте и аппарату: MSISDN, IMSI, IMEI, LAC.

Я тут прикинул иерархию тех, кто может заинтересоваться вами:

Чак Норрис (и те люди что стоят за ним)

Тут без комментариев

ФСБ, СОРМ 1,2

HackerSIM бессильна, увы

Полиция, Налоговая

ФСБ крайне неохотно предоставляет доступ этим товарищам к своим ресурсом, поэтому им приходися действовать собственными силами, причем не всегда легально. Вот тут HackerSIM (как и впрочем любой SIP-провайдер) может подпортить кровушки «злоумышленникам». Частая ситуация такая: в материалы действующего уголовного дела «приписывают» номер интересующего телефона, и его берут в «оборот». Через какое-то время по этому номеру выдают статистику. Так вот с HackerSIMкой такой номер не прокатил.

Частный детектив с комплексом перехвата

Если есть человек с оборудованием перехвата (стоимостью от 10 до 50 тыс $), который сможет несколько дней ездить за вами по следу, то в конце концов он сможет перехватывать ваш голосовой трафик. (Против этого есть «хитрый телефон», который мы демонстрировали на встрече в хакспейсе.)

Программисты HackerSIM сказали по поводу «второго по мощности сигнала», что это объяснение для простачков и что на самом деле там алгоритм выбора БС серьезнее, по группе признаков, но разглашать отказались. Есть задумка потестировать настоящий комплекс перехвата,

которым пользуются в реальной жизни, может есть у кого?

Недобросовестные сотрудники сотовых компаний, имеющие доступ к информации

Есть много случаев, когда бывшие сотрудники сотовых компаний обращаются к своим коллегам, чтобы те «помогли». Знакомый моего знакомого видел, как поставили на «прослушку» номер российского оператора в личных целях и полностью дублировали его активность (смс, звонки, геоданные и пр) на вторую трубу. С зарубежным провайдером подобное провернуть сложнее.

HackerSIM не спасает от всех угроз, но она дает некий % к безопасности по сравнению с обычной симкартой (или пачкой паленых симкарт).Aclz

26.10.2015 14:05+19Как-то часто всё меняется:

тоБезлимитная неотслеживаемая СОРМом связь в 200 странах мира.

то ужеФСБ, СОРМ 1,2

HackerSIM бессильна, увы

Программисты HackerSIM сказали по поводу «второго по мощности сигнала», что это объяснение для простачков и что на самом деле там алгоритм выбора БС серьезнее, по группе признаков, но разглашать отказались.

Тут вообще без комментариев :-)

MagisterLudi

26.10.2015 14:08-19Блин, народ, самому интересно узнать что там да как, но из них щипцами ничего не вытащишь.

Aclz

26.10.2015 14:09+5И еще я не совсем понял, «команда HackerSIM» и «AY SECURITY LTD, 1 Canada Square, Canary Wharf, London» — это одна и та же группа лиц?

MagisterLudi

26.10.2015 14:11-13HackerSIM — это «последняя миля», про AYsec читайте выше

vedenin1980

26.10.2015 14:17+9но она дает некий % к безопасности по сравнению с обычной симкартой (или пачкой паленых симкарт)

Вспомнился Булгаков: «Вторая свежесть — вот что вздор! Свежесть бывает только одна — первая, она же и последняя. А если осетрина второй свежести, то это означает, что она тухлая!».

Лучше уж не иметь никакой защиты, чем иллюзию защиты, по крайне мере не будешь делать глупости полагаясь на осетрину второй свежести.

MagisterLudi

26.10.2015 14:39-10Вот у меня есть криптотелефон, который используют сильное шифрование с генерацией ключей на стороне абонента.

Что лучше

криптотелефон + обычная симка

или

криптотелефон+ HackerSIM?

AllexIn

26.10.2015 14:59+13Криптотелефон + обычная симка.

Никогда не доверю свою безопасность «алгоритм выбора БС… разглашать отказались».

Если я не знаю как работает, значит я не знаю, в каких случаях уязвимо, а в каких — нет. А значит по умолчанию уязвимо всегда. Ну и нафиг такая защита?Lamaster

26.10.2015 15:44Поинтересуюсь какими именно свойствами должен обладать этот криптотелефон. Менять идентификатор устройства? Это IMEI? И где такой можно приобрести.

AllexIn

26.10.2015 15:50Я без понятия. У меня пока не было задач, под которые мне нужно было бы шифроваться.

В любом случае, если речь идет о таком уровне анонимности, то надо не покупать телефон, а собирать и железку и софт самостоятельно.

vedenin1980

26.10.2015 15:11+2криптотелефон + пачка обычных симок, купленных в каком-нибудь мелком заграничном магазинчике без всяких документов за наличные.

Voenniy

26.10.2015 13:54Спасибо большое за детальный разбор.

Скажите, а клонировать такую сим-карту можно?

Я так понимаю, если Ki ключ известен (он ведь известен?) то можно склонировать номер симкарты конкретного оператора, но все дополнительные фишки уже работать не будут?

И ещё вопрос. Можно тут поменять вручную Ki? Т.е. изначально подсунуть своего оператора.

axilirator

26.10.2015 15:50Ключ Ki в идеале известен только оператору и SIM-карте. Даже если Вам удастся поломать защиту и узнать Ki клонируемой SIM-карты, и Вы запишите ее «образ» на новую SIM, либо чудом на Hacker SIM, то Ваш телефон просто зарегистрируется в родной для клонируемого IMSI сети. Вас будет обслуживать все тот же оператор (в базе HLR которого зарегистрирован клонируемый IMSI и соответствующий ему Ki), и никаких подмен номера и прочих обещанных маркетологами возможностей не будет.

Voenniy

26.10.2015 13:55Скрытый текстой, дважды вставилось, дел.

dMetrius

26.10.2015 13:58+22Как и следовало ожидать: «Пацаны, нас ..., расходимся!»

Спасибо за столь детальный разбор!

MagisterLudi

26.10.2015 14:12-23Пацаны, вас…, когда вы купили мобильный телефон

BelBES

26.10.2015 14:39+5Эмм… раскройте свою идею пожалуйста. Телефон вроде как выполняет заявленные производителем требования. А вот HackerSIM не выполняет… более того, «заявленные» характеристики меняются по ходу разоблачения…

MagisterLudi

26.10.2015 14:55-14Windows тоже выполняет заявленные требования

BelBES

26.10.2015 14:59+9«Всё страньше и страньше, сказала Алиса»

Ну а с Windows что не так?

MagisterLudi

26.10.2015 15:00-18Ну а с Windows что не так?

Самый крутой сарказм, который я видел на Хабре.

BelBES

26.10.2015 15:02+7Аааа… вы из тех, кто пьет только за то, «Чтоб Билл Гейтс сдох»… ну тогда понятно всё с вами)

MagisterLudi

26.10.2015 14:59-9Я не создатель HackerSIM, мне интересно разобраться, поэтому я заварил движуху и люди из HackerSIM дали несколько симок для исследования.

Понятно, что в некоторых местах маркетологи перегнули, но ведь есть и то, на что стоит обратить внимание, те фичи, которые не предоставляет никто.

BelBES

26.10.2015 15:01+2Кроме подмены номера что-то не наблюдается больше уникальных фич… а номер подменять — это так, на неделю побаловаться.

MagisterLudi

26.10.2015 15:03-8Подмена номера — не уникальная фича.

А вот SIP на нокиа-фонарике…vikarti

27.10.2015 13:52А компания Altegro наверно и не знает о том что у них нет нет тех вещей что они в своем блоге на хабре рекламируют, по сути и рекламируют SIM завязанную на на их IP-АТС так что выходит по сути SIP. на любом аппарате. Использование только немного другое.

вот подмены номера у них нет (по крайней мере не заявлено).

tyderh

26.10.2015 14:07+10Наконец-то нормальный разбор, спасибо.

А то на хабре только куча шума с заумной матчастью на уровне тех статей про «беспроводную передачу энергии», и никто толком ничего не мог объяснить.

axilirator

26.10.2015 15:41+11Отличный обзор! Вы меня опередили. :)

Присоединяюсь к вышесказанному: ни обещанной защиты от FakeBTS, ни принудительного A5/1 нет.

Недавно я провел фаззинг данной SIM-карты с помощью OsmocomBB и программы SIMTester, авторами которой являются ребята из SRLabs. Результаты получились вот такие:

В одной из своих статей Вы писали про массив ПЛИС, перебирающий контрольные суммы примерно за день. Если я правильно понимаю, TAR 000000 — это Card Manager. Возможно, есть шансы забраться в недра Hacker SIM?

AndreyBadin

26.10.2015 15:47-6Всем доброго времени. Читая очередную статью по поводу сим карт с подобным функционалом, понимаю, что люди, которые пишут от имени разработчиков переоценивают свои силы( компетенцию) и создают тему на основании коммерческой информации, а не реальной технической. Очень много статей и всё спуталось, реальность, действительность, теория и догадки. Нам очень жаль, что не корректная подача информации дескридитирует данный продукт. Автору данной статьи безусловный респект, но справедливости ради должен отметить, что во первых. Сим карту которую они тестируют не обладает полным функционалом, а во вторых во время тестов они видят то, что хотим, чтоб видели, ну и в третьих, данная информация никак не поможет вам в реальных условиях получать исчерпывающую информацию по абоненту, чтобы использовать её против него. Ну а САМОЕ ГЛАВНОЕ, компания AYSEC, всегда утверждает, что абсолютно защиты не бывает и быть не может. Мы лишь можем снизить риски. Это тоже самое, если рассуждать об эффективности криптофонов или скрэмблеров. У всех есть свои минусы и плюсы. Мы проходили этот этап примерно 7-10 лет назад и пришли к однозначному выводу, что эффективность шифрования в любом протоколе обратно пропорциональна степени заинтересованности в вас. Мог бы пройтись по каждому пункту отдельно этой статьи, чтобы развеять мифы и догадки, но боюсь каждый пункт может занять отдельную статью. Но в рамках обсуждегния готов ответить на все вопросы в рамках моей компетенции.

Sap_ru

26.10.2015 17:01-2Интересно, а может карта иметь несколько IMSI и чередовать их? Пара десятков уже будет прикольно, а можно и диапазонами выдавать. Толку немного, но от некоторых автоматических фильтров спецслужб спасёт.

Lyonia

26.10.2015 22:31с точки зрения стандартов это реально и можно даже имплементацию забабахать и даже есть только не в десятка, а в единицах.

вопрос только зачем вам десятки.

AndreyBadin

26.10.2015 17:10-4Мы имеем профиля нескольких операторов, работаем над тем, чтобы получить и РФ. Смена профилей возможна и она есть, технически ротация профиля производится по средствам ОТА. Данная функция доступна абоненту через сим меню, так же ротация возможна после определённого события, например после каждого звонка или по таймингу. И так же с нашей стороны.

«Вопросы уже заданы в статье.» — там больше догадок, и если расписывать их, места много уйдёт, лучше отвечать на конкретные вопросы.

laphroaig

26.10.2015 17:21остается загадкой, что значит «GT»

MTS-RUS — Gran Turismo!AndreyBadin

26.10.2015 18:00MTS-RUS — Gran Turismo! — данная формулировка зависит от того, как данный оператор относится к конкретному imsi. чаще всего подобная формулировка относится к любым мульти imsi

AndreyBadin

26.10.2015 17:45«Давайте поговорим про выбор БС и про принудительное шифрование?» — сразу поставим точки над «И» относительно шифрования. 1. не возможно использовать какое либо шифрование, кроме того, которое предоставляет GSM. думаю тут вопросов ни у кого нет. Если говорить о выборе алгоритмов А5,1 или 2 или 3, это происходит на стороне оператора, именно оператор определяет какой алгоритм использовать, а сим карта либо исполняет, либо отказывается. Так вот если брат полный инструментарий AYSIM, она показывает абоненту состояние алгоритма на данный момент времени. И если этот параметр изменяется, мы можем отбивать такие звонки.

AndreyBadin

26.10.2015 17:57-1По поводу выбора соты с которой работает сим карта. Формулировка " не работает с вышками с наивысшим сигналом..." — это скорее коммерческая формулировка и обсуждать это в кругу специалистов не корректно. Главное понимать, зачем этот инструмент нужен? Этот инструмент даёт возможность уходить от комплексов или как минимум усложнить их работу. Так вот, уровень сигнала тут ни какой роли не играет с точки зрения технической. Мы видим BCCH, LOCI и количество каналов, которое предоставляет конкретная вышка, ну и ряд демаскирующих признаков, которые присуще любому комплексу. Так вот, если мы видим, что в конкретном месте появился новый параметр LOCI, а так же только одн канал, плюс к этому ещё некоторые признаки, мы можем сделать вывод, о недоверии к данной вышке и запретить использовать её. Надеюсь процедура запрета работы сим карты с конкретной вышкой ни у кого вопросов не вызывает, равно как и то, что сим карта видит идентификаторы вышек. Учитывая тот факт, что мы являемся вендерами сим карти имеем своюHLR и MSC, то становится очевидным, что мы имеем интерактивное общение со своей сим картой на любом уровне в рамках GSM, как любой другой оператор MNO.

AndreyBadin

26.10.2015 18:09хочется добавить относительно выбора BTS, нет цели уйти на вышку с худшим сигналом,( это и не поможет ) задача исключить подозрительные вышки.

Lyonia

26.10.2015 22:34+2всё хорошо и красиво, только как СИМ карта можно узнать о количестве каналов в новом LOCI. может я чего-то упустил.

AndreyBadin

26.10.2015 23:17Сим карта, самый дружественный элемент для телефона, плюс к этому сим карта постоянно общается с нашим сервером и передаёт нам доступную ей информацию. Не смотря на то, что наши сим карты сильно отличаются от стандартных, тем не менее наши апплеты ограничены, в том смысле, что нет возможности организовать необходимые алгоритмы, поэтому эту часть мы взяли на себя( сервер), который и определят дружественную нам БТС. Напоминаю, наличие только одного канала или нет, это не является основным признаком, мы берём массив признаков и демаскирующих факторов. К сожалению я не могу расписать тут все параметры. Но мы готовим ряд статей с практической визуализацией процессов.

Lyonia

26.10.2015 23:23я понял, этой информации достаточно чтобы понять (лично для меня), но всё равно ваши возмности сильно ограеничены в условиях роуминга. Если вы скажете что у вас есть связка апликация + СИМ тогда я смогу понять

AndreyBadin

26.10.2015 23:54извините, я не понял формулировки " связка апликация + СИМ "? что вы имеете ввиду?

Lyonia

27.10.2015 00:00+1сим не может видеть текущую информацию о состоянии всех соседних сотов. Да есть NMR но не все телефоны его поддерживают и никто не сказал что инфомация полученная там не всегда соотвесвует истине (поверьте на слово), а вот апликация которая умеет (в зависимости от модели) выводить служебную информацию с модема может получить очень много о статусе сети и сетей которые окружают телефон и такая апликация могла бы передавать информацию в сеть через TCP

AndreyBadin

27.10.2015 00:17именно поэтому мы запрашиваем IMEI телефона в который вставлена наша сим карта. Чтобы апплет мог адекватно общаться с сопроцессором. Но я хочу сделать акцент на другом, то о чём вы говорите, это вторичный инструмент. Мы являемся оператором и по сему имеем возможность опрашивать операторские сети относительно того, с кем и как работает в данный момент наш абонент. Теперь прошу вас поверить мне на слово, любой оператор видит любую фейковую БТС. И тем более мы можем вмешиваться в процедуру Handover.

Lyonia

27.10.2015 08:09Всё хорошо, только вот с роуминге неужели HPLMN может вмешиваться напрямую

AndreyBadin

27.10.2015 19:19нет конечно HPLMN, область сим карты, но информация из этой области с помощью предустановленного апплета передаётся на наш MSC, а мы принимаем решение разрешить или запретить.

AndreyBadin

26.10.2015 18:14Относительно рассуждений о функционале. Я считаю, что говорить о продукте в целом необходимо не только с точки зрения теоретически возможных уязвимостях, но с практической точки зрения. А о уязвимостях необходимо делать выводы относительно реальных моделях угроз. И вот если предложите мне реальную модель, я смогу описать конкретные пути решения реализованные AYSEC.

AndreyBadin

26.10.2015 18:34-1«Недавно я провел фаззинг данной SIM-карты с помощью OsmocomBB и программы SIMTester, авторами которой являются ребята из SRLabs. » — сразу скажу, судя по скрину, сразу отмечу, вы вообще заблудились и профиля находятся в другом месте, и они вам не видны, но даже если бы и добрались, данные параметры были бы бесполезны, так как профиль жив очень короткое время.

AndreyBadin

26.10.2015 18:45По поводу клонирования сим карты, в данной симке используется алгоритм аутентификации (A3A8) — COMP128-3. ?MILENAGE, Cryptographic Checksum — одинарные, На сколько мне известно до сих пор я не видел реально клонированной 128-2, тем более 128-3. Так что эту затею можно оставить. И для справки, для полной процедуры аутентификации, не достаточно пары IMSI+KI.

axilirator

26.10.2015 20:47+1Согласен, перебирать COMP123-3 бессмысленно, тем более, велика вероятность коллизий. Но если злоумышленнику удастся подобрать ключи доступа к Card Manager, но сможет удаленно (OTA) с помощью бинарной SMS установить на карты, которые Вы так бурно защищаете и пиарите, апплеты. А эти апплеты в свою очередь могут читать приватные данные SIM и, например, высылать пары IMSI-Ki в виде SMS на специальный номер, причем незаметно для пользователя.

Lyonia

26.10.2015 22:36тут я песимистичен, так как послать такой СМС, который как правило зашифрован врядли возможно с обычного терминала

AndreyBadin

26.10.2015 23:281. ни компания разработчик апплетов AYSEC, ни компания держатель межоператорских соглашений TOTTOLI ни рекламировала и не пиарила свой продукт. Мы давно уже никому и ничего не доказываем. Компания TOTTOLI запустила доступный проект, благодоря которому любой желающий может создать свою бизнес модель на её мощностях. Мало того, партнёр может сам разрабатывать необходимые апплеты для сим карт, экспереминтировать и даже использовать свои ресурсы. То, что я решил вступиться за продукт, так только потому, что речь идёт о некой модели, которая не имеет отношения к бренду хакерсим. Это один из пртнёров, который приобретает этот функционал, но к сожалению не достаточно компетентный.

2." сможет удаленно (OTA) с помощью бинарной SMS" — даже не углубляясь во всё остальное, просто скажите мне, какой параметр вам открыть, чтобы вы смогли написать апплет и загрузить его на нашу сим карту. И буду вам очень благодарен, если опишите процедуру, передачи данного апплета на сим карту

AndreyBadin

26.10.2015 18:53+1«Отличный обзор! Вы меня опередили. :)» — я бы сказал попытка, но показанные факты нельзя принимать как данность, так как необходимо рассматривать применительно к практике. Предоставленные трейсы собственно ничего не дают, кроме набора параметров. Если предположить, что вы заполучили реальный IMSI, то следовательно вы получаете и остальное, а как минимум MSISDN. Раз вы получили данный параметр, так почему же не сделать входящий звонок? Ведь данная сим карта, хоть и с очень урезанным функционалом, но совершает исходящие звонки, равно как и входящие. В связи с этим можно сделать вывод, что указанные трейсы не дают вам ровным счётом ничего, что помогло бы получить какю либо информацию об абоненте.

axilirator

26.10.2015 20:59показанные факты нельзя принимать как данность, так как необходимо рассматривать применительно к практике

А Вы вообще статью читали? Тут как раз и проверили все на практике. Я тоже проверял Ваше творение на практике. Вы просто не можете смириться с тем, что Ваши маркетологи перестарались. Без проблем, если Вы рекламируете свой товар обычным людям, можете говорить им все, что угодно, и Вам поверят. Только не на IT-ресурсе, тут не стоит вешать людям лапшу на уши.AndreyBadin

26.10.2015 23:361. Я представитель компании AYSEC и у нас отсутствует штатная единица -маркетолог.

2. я прочитал много статей относительно наших сим карт. и делаю вывод, что вы не внимательно прочитали мои комменты. Напишите из приведённого тестирования хотя бы одно уязвимое место, которое может предоставить необходимые данные по абоненту.

3.«Только не на IT-ресурсе, тут не стоит вешать людям лапшу на уши» — это не профессионально с вашей стороны. если вы достаточно компитентны, что именно из моих комментариев является «лапшой»?

axilirator

27.10.2015 15:051 и 3. Приношу свои извинения, я только сейчас разобрался, кто есть кто. Изначально считал Вас представителем HackerSIM, особенно вводил в ступор комментарий MagisterLudi: «AYSEC — часть инфраструктуры HackerSIM». Резюмируя все Ваши комментарии, HackerSIM является неудачной попыткой реселлинга Вашей продукции, которая тем более поставляется их команде без форсированного шифрования и защиты от FakeBTS.

2. Попробую предположить свой сценарий развития событий. Допустим, я некоторое время пользовался обычной SIM-картой местного оператора, и однажды приобрел SIM-карту Вашего производства. Вот я вставляю ее в свой телефон, начинается поиск сетей, и тут AY SIM регистрируется в той же сети, что и моя постоянная SIM. Телефон выполняет процедуру Location Update Request. Сеть запрашивает IMSI, и IMEI, затем идет аутентификация и т.д. Так вот, взаимодействие моего телефона и Вашей сети выполняется по нешифрованному каналу, т.к. трафик A5/1 расшифровывается на оборудовании роумингового оператора. Роуминговый оператор видит один из Ваших IMSI, проверяет IMEI по своей базе EIR, и узнает, чья SIM-карта была вставлена в телефон пару минут назад, следовательно я деанонимизирован.AndreyBadin

27.10.2015 18:58-11. спасибо за то, что увидели!

2 если Вы использовали телефон с обычной сим картой( при этом IMEI или IMSI, уже стоят на контроле), то на уровне оператора по Вам можно поднять всю историю, единственное, что вызовет проблему, это реальный круг общения. Поэтому нашу сим необходимо ставить в новый телефон не имеющий истории. Но учитывая тот факт, что параметр IMEI может быть модифицирован, надеемся, что в скором времени решим и эту проблему. Пока такой сверх задачи не стоит, так как на рынке достаточно аппаратов с подменой IMEI. По поводу A5, данный параметр актуален для защиты от перехвата сессии в радиоэфире и то если только кулибины, так как комплексы прекрасно работаю с данным алгоритмом. То, что роуминговый оператор увидел при регистрации в его сети пару IMSI+IMEI, ещё ничего не даёт, кроме фиксации факта процедуры аутентификации. Истории по данному устройству или сим карты нет

AndreyBadin

26.10.2015 19:04«ICCID SIM-карты (напечатанный на ней) говорит нам следующее:» — господа, тут меня улыбнуло. Ведь очевидно, что данная сим карта не принадлежит какому либо конкретному MNO, ни один оператор не будет запускать подобные проекты, как минимум по одной простой причине — это противоречит законодательству всех демократических государств. Но ведь она есть — да, потому, что вендерами является компания TOTTOLI, которая на основании своих операторских лицензий может заказать у любого производителя смарт карту с любыми доступными на сегодняшний день технологиями и написать на карте всё, что пожелает, в том числе и ICCID. Так вот, если производитель предоставляет продукт, который предполагает скрывать идентификаторы, зачем ему расскрывать свои межоператорские взаимоотношения?

По поводу работы нашей сим карты в сетях того или иного оператора, данная возможность определяется соглашением участников GSM ассоциации gsmaintelligence.com, а разрешать работать нашей симке с оператором определяем мы по средствам SS7

AndreyBadin

26.10.2015 19:08+2Теперь по поводу биллинга. Автор статьи утверждает, что он есть. Да, он есть у нас. Смешно даже обсуждать это. Но мы говорим о безопасности, и наша задача скрыть реальный круг общения наших абонентов и отсутствие регистрационных данных. Теперь скажите, что именно и у какого из операторов вы можете получить о нашем абоненте?

AndreyBadin

26.10.2015 19:33+2По поводу подмены номера — данная функция не является инструментом безопасности. Да, это многих привлекает и многие так и думают, но это не совсем так. Тот факт, что вы вводите таким образом второго абонента в заблуждение — бесспорно. И если он возьмёт свою детализацию, он увидит что так оно и есть. К сожалению данный инструмент привлекает мошенников, которые работают с банковскими коллцентрами. И к нашему удивлению даже банки воспринимают CELLID, за чистую монету. Именно поэтому мы запрещаем ставить в подмену банковские или сервисные номера, так же как и не пропускаем звонки на банковсие номера. Теперь относительно реального инструмента безопасности связанного с этой возможностью. В данном случае, если копуть глубже, то оператор видит с чьего оборудования пришёл звонок с данным CLI. Если данным звонком заинтересованы специальные структуры, то они инициируют запрос к собственнику данного оборудования о предоставлении исчерпывающей информации по данной сессии. Это всё, что они могут сделать. Такие запросы приходят к нам пачками каждый месяц. Таким образом, этот инструмент становится для нас некой сигнализацией, что по данному абоненту звонит звоночек и ему необходимо принять это во внимание. Вывод делайте сами, можно ли данный инструмент считать элементом безопасности.

Lyonia

26.10.2015 22:46-2всё что вы пишете расходится с оригинальной статьей, которую видимо написал несведующий человек не советуясь с разработчиками. Опять таки этот метод безопастности и такой СИМ имеет право существовать для клиентов которые готовы платить такие деньги.

Только зачем такие имена hackerSIM и т дAndreyBadin

26.10.2015 23:39+1«всё что вы пишете расходится с оригинальной статьей» — совершенно верно, это один из наших партнёров, который приобретает наши продукты, но они не эксперты. Поэтому я рекомендую всегда обращаться к первоисточникам. Плюс ко всему, полный функционал мы не предосставляем третьим лицам, по простой причине, чтобы использовать его, необходимы специфические знания, это не просто нажал на кнопку и всё заработало.

AndreyBadin

26.10.2015 19:43+2Теперь относительно «аналогов» — аналоги нам не известны, да и вряд ли в ближайшее время, что то появится подобное. Так как данный механизм возможен при совокупности многих факторов и в большей степени совсем не технического характера. А если сравнивать данный продукт с различными криптофонами, сип звонилками и крэмблерами, то тут опять же рекомендую обратиться к практике. Чтобы рассуждать на эту тему необходимо попробовать по пользоваться этими инструментами. Большинство из наших клиентов перешли именно с них. Основными критериями оказались удобство использования, у них у всех слишком много ограничений и относительно параметров сети и собственно возможность общения только с подобными, а если учесть тот факт, что все эти продукты используют лицензированных поставщиков трафика, то о безопасности речи не идёт, да это может создать трудности злоумышленнику с улицы, но не официальным структурам.

Lyonia

26.10.2015 22:22-1Молодец автор. поскольку у меня не было СИМа и доступа к OpenBTS то доказать ничего нельзя, но знаю как всё это работает было ясно что без SIM Toolkit не обойтись, всё остальное в смысле защиты и т д зная как работает это система ничего удивительного, так согласно стандарту СИМ никак не может на это влиять (выбор «вторую по мощности станцию»)

AndreyBadin

26.10.2015 23:43+2«было ясно что без SIM Toolkit не обойтись» — безусловно, это инструмент, который даёт возможность создавать свои механизмы.

«так согласно стандарту СИМ никак не может на это влиять (выбор «вторую по мощности станцию»)» — сим карта не самостоятельный инструмент, она может работать в связке с оператором. если вы являетесь эмитентом сим карты и у вас весь операторский инструметарий, то я могу гораздо большее, чем определять с какой БТС мне работать, а с какой нет. Хотя все возможности GSM описаны в спецификациях.

mark94

26.10.2015 22:28справедливости ради надо сказать, что люди собрали IMSI от всех самых известных продавцов IMSI.

а 310-630 это Choice Wireless, который известен тем же (только в америке, а не в европе)

не хватает только IMSI из 234-50 ;)AndreyBadin

26.10.2015 23:58+1совершенно верно, получить профиль хотя бы одного оператора многи тратят годы и миллионы $. И раз уж мы имеем подобный продукт, глупо думать, что создали его профаны.

mark94

27.10.2015 14:42+1получить профили всех выше перечисленных операторов ОЧЕНЬ просто!

я бы еще добавил профиль 206-01 — он тоже очень легко получается.

и удивительно, что нет 248-01, 02, 04 =)

более того, есть еще около 10 операторов, которые раздают свои IMSI — но очень выборочно!

если бы вы имели профили хотя бы 248-94 — можно было говорить про какую-то не обычность!

AndreyBadin

27.10.2015 00:03+2Учитывая тот факт, что данный вопрос вызывает профессиональный интерес, компания AYSEC, может развернуть тестовую площадку для всех желающих и предоставить весь необходимый инструментарий для разработки и тестирования. Если предложение интересно пишите в личку и если среди желающих есть достаточно компетентные разработчики мы развернём тестовую площадку.

AndreyBadin

27.10.2015 00:45+1В завершении: к сожалению мы не имеем опыта общения на подобных ресурсах, чаще всего общаемся со специалистами на прямую. К нам часто приезжают люди из различных ведомств и конечное подвергают сомнению нашу модель безопасности. По понятным причинам мы не можем открывать все процессы и конечное есть свои тайны. Мы так же знаем о своих уязвимостях и стараемся их побороть. И тем не менее, когда у аппонтов заканчиваются аргументы мы просто предлагаем реальную ситуацию, даём публичный идентификатор MSISDN и просим предоставить нам параметры которые дадут возможность получить исчерпывающую информацию по абоненту. Многие и (спец структуры) в том числе с радостью берутся в надежде по лёгкому срубить 5 000 фунтиков. И самое смешное, почему то все просят на это именно две недели)). В итоге приз пока не достался никому.

Многие специалисты, особенно с академическими знаниями или подходом имеют огромный минус — они не способны выйти из клеше стереотипов, которые впечатали им в альмаматре. Поэтому, когда вы видите казалось бы очевидные вещи, вы не замечаете нюансов. Вот и тут, все почти уверены, что разгадали процедуру вызова и точку конвергенции сипа и гсм. В этой связи мне будет очень интересно как в эту логику увяжется звонок не CALL BACK, а CALLTHRU, который реализован как обычный звонок без перезвонов?

ptsecurity

27.10.2015 12:42+2Как реализован обычный звонок, без перезвонов, Вы описали в своей статье, нет особого смысла повторяться. Стоит разве что добавить, про Ваш конкурс: пробив этот номер, можно узнать где находится SIM карта, на которой установлена переадресация, и ее идентификаторы, а также можно отследить все входящие звонки на HackerSIM и номер куда переадресуется вызовы, таким образом найти Ваш SIP узел, но не идентификаторы HackerSIM. К слову, MSISDN вообще не обязательный идентификатор, и нужен только оператору.

Вся защита строится на том, что Ваш SIP служит анонимным голосовым прокси-сервером, однако как проверить его анонимность, в случае если к Вам приедут специально обученные люди, или, что если он уже находится у них?AndreyBadin

27.10.2015 13:39+1Обращаю внимание, что я не являюсь представителем бренда хакер сим, я являюсь сотрудником AYSEC, модули которого используются в подобных симках. По поводу описания реализации прямого звонка я так и не увидел его тут,

«про Ваш конкурс: пробив этот номер, можно узнать где находится SIM карта, на которой установлена переадресация, и ее идентификаторы, а также можно отследить все входящие звонки на» — подобные заявления мы слышим каждый день, но так никто и не предоставил.

«К слову, MSISDN вообще не обязательный идентификатор, и нужен только оператору.» — уже второй раз я слышу подобное утверждение. Так вот, я ответственно заявляю, что как раз оператору данный параметр не нужен. Мы как оператор прекрасно обходимся без него, Данный параметр является публичным для того, чтобы любой абонент PSTN из любой точки мира мог произвести вызов, отправить СМС и т.д. на номер MSISDN или есть ещё какие то идентификаторы на который вы сможете отправить звонок или смс?

" Ваш SIP служит анонимным голосовым прокси-сервером" — сам сервер не является механизмом безопасности, а вот его топалогия и маштабирование да. Мы используем более 30 поставщиков трафика, все плечи разнесены по серверам и местам их дислокации. Даже если вы захватите один сервер, это не даст вам необходимой информации. Мне трудно представить, какие усилия необходимо приложить, чтобы собрать все БД, которые находятся в разных юрисдикциях совсем не дружественных друг другу стран. А биллинг вообще находится на стороне VIP банка одной из стран, где банковская неприкосновенность превыше всего.

ptsecurity

27.10.2015 14:37+2А мы обращаем ваше внимание на то, что именно на сайте AYSEC приведена информация о тех фичах, которые указаны в статье, но которые вы, как сотрудник данной компании, уже опровергли:

www.aysecurity.co.uk/ru/aysim.html вкладка «описание».

Вы действительно считаете, что те, кто может проследить трейс, будут предоставлять вам эту информацию только для того, чтобы что-то вам доказать?

Насчет MSISDN — мы как раз и утверждаем, что этот идентификатор никому не нужен, кроме эмитента. У вас используется схема, которая позволяет обойтись без этого идентификатора. Таким образом, «публичный аудит», который также опубликован на вашем официальном сайте — бессмысленен, т.к. MSISDN просто не существует.

И теперь вы еще признаетесь, что биллинг находится в банке, подконтрольном спецслужбам другого государства, вероятно, мы все знаем какого…AndreyBadin

27.10.2015 18:02пытаюсь резюмировать:

1. относительно информации на сайте по поводу алгоритма выбора БТС, и тут и в других статьях, я максимально рассказал принцип выбора БТС. Постараюсь в ближайшее время сделать статью со всеми необходимыми тестами и процедурами для наглядности, а пока опустим данный механизм, чтоб не продолжать бессмысленный спор.

2. по поводу предоставления трейсов — в данной статье предоставили скрины и на основании данных скринов сделаны выводы. Поэтому я бы хотел понять в чём именно уязвимость. Пока я видел выводы, которые далеки от действительности.

3. Ваша цитата (MSISDN вообще не обязательный идентификатор, и нужен только оператору) — или я не понимаю о каком операторе Вы говорите или Вы меня не услышали. Оператору MNO или MVNO, MVNA/E не требуется MSISDN для маршрутизации и приземления звонков. Данный идентификатор в большей степени нужен абоненту. Надеюсь с этим тоже всё ясно

4. Вы плохо знаете законодательство UK. Вы видимо путаете возможности федеральных служб ( по аналогии с РФ- ФСБ, ГРУ т.д.) и служб МВД. Если говорить о гос безопасности любой страны, то мы им просто не интересны и если к нам и попадаются клиенты, которыми интересуются подобные структуры, и выходят на нас, то мы отказываемся от таких абонентов. А всё, что касается МВД и не важно какой страны, то тут других вариантов нет, кроме как процедуры запроса, коих у нас много из разных ведомств и стран. По сему Ваш сарказм относительно подконтрольности мне не понятен.

AndreyBadin

27.10.2015 14:15«Вам приедут специально обученные люди, или, что если он уже находится у них?» — мало того, к нам уже неоднократно приезжали эти самые люди, и кошмарили и арестовывали и конфисковывали — результатов не дало. Мы всё так же сидим в офисах и ни от кого не прячемся, ни от клиентов, ни от силовиков. Постоянно посещаем и участвуем в различных международных конференциях. Дело в том, что мы видим информацию очень ограниченную, и взять у нас нечего. Чтобы получить общую картину, нужно прихватить одновременно всю команду в нескольких странах, но где взять достаточные основания для подобной операции. Мы не нарушаем федеральных законов, против мошенничества и всего остального. Мы за частную безопасность, а это максимум тянет на административку. Даже если в конкретной стране запретить деятельность нашей компании, система будет работать автономно.

Stan_1

27.10.2015 08:09+1Хм. У меня сохраняется стойкое ощущение из прежних знаний ОКС7, что анонимность в этой системе сигнализации в принципе не достижима. :)

AndreyBadin

27.10.2015 11:13Анонимность в ОКС7 не возможна, с этим и не спорим. Речь идёт о том, как слиться нашему абоненту с толпой, чтобы по известному публичному параметру скрыть его действия в сети операторов. Если у абонента динамические параметры и отсутствует жёсткая привязка к MSISDN, то кого искать, васю пупкина?

dMetrius

27.10.2015 14:08+8Когда уже переведут этих «Кашпировских»/«Чумаков» в статус readonly? Мало того, что они манипулируют фактами, выдают желаемое за действительное, после разгромной статьи пытаются ещё что-то возражать, регистрируют виртуалов для создания видимости того, что статья что-то где-то некорректно освещает, так они ещё и по-русски совсем не умеют писать: «компитентны», «клеше», «почему то», «альмаматре», «на прямую»…

По-моему, уже всем должно быть очевидно, что люди тут просто пиарятся в надежде на то, что кто-нибудь, увидев здесь статьи об этой «мега-защищенной» в обход всех стандартов GSM сим-карте, тут же побежит её себе покупать.

Вот пара ссылок про эту «чудо-компанию» AY Security с основными средствами в ?1000 и директорам с минусовым сальдо по бух. документам:

http://www.checkcompany.co.uk/company/07262431/AY-SECURITY-LTD

https://companycheck.co.uk/director/911440677/MR-HAFID-DILAIMI

https://companycheck.co.uk/director/915146384/MR-YURY-MOKEEV

Это, судя по всему, всё наши, Питерские, зарегистрировали компанию в Великобритании. Вероятно, для «солидности».

Превратили мой любимый теплый и ламповый Хабр в площадку для продвижения сомнительных идей и предприятий. Что ни статья в блоге, то либо Microsoft свои новые фичи пиарит, то такие вот «деятели» впаривают симки. Сделайте уже платную подписку на чисто технический Хабр без рекламных постов — я первый вам денюжку каждый месяц буду платить.

Простите, наболело уже!AndreyBadin

27.10.2015 14:35-5Уважаемый dMetrius, Ваши заявления требуют обоснования. Если Вас коробит моя орфография, прошу прощение, но вроде тут и форум не лингвистов и надеюсь это простительно.

По поводу разрушительной статьи и виртуалов и пиара и впаривания. Я уверяю Вас, что данная статья инициирована не нами, единственное, что тут наше, это симкарта, даже трафик не наш.

Я никогда не утверждал что наш продукт мегазащищён, мы как раз всегда говорим о том, что абсолютной защиты быть не может. Мы лишь говорим о нашем видении моделей угроз и, как мы их решаем. Конечное у Вас может быть своё мнение.Но раз уж вы столь категоричны, то то опишите хотя бы один сценарий при котором бы Вы, практически могли бы получить необходимый идентификатор или данные по нашей сим карте. Чтобы Ваш ответ был бы уместен, думаю лучше обсуждать это на моей ветке, где я отвечаю уже за своё описание, а не за других. habrahabr.ru/company/tottoli_gsm/blog/269407

По поводу того, откуда мы и кто мы- мы никогда и не скрывали свою принадлежность и юрисдикцию. Или СПб у Вас вызывает отвращение? Компания AYSEC является действительно английской, так как входит в вгруппу компаний Монарх Групп. И необходимые лицензии она имеет именно там.

«Это, судя по всему, всё наши, Питерские, зарегистрировали компанию в Великобритании. Вероятно, для «солидности».» — в подтверждение своих слов, хотелось бы увидеть, хоть одну ссылочку, где компания AYSEC каким то образом пиарит себя или рекламирует?

Всё, что я пишу — это лично моё мнение и свои суждения я обосновываю, а Вы?

TarSer

27.10.2015 14:38Хабрахабр — для грамотных людей. Мы любим русский язык и не любим тех, кто его коверкает. Ошибки и опечатки бывают у всех — старайтесь проверять текст перед отправкой. Постоянные орфографические ошибки и игнорирование правил пунктуации не приветствуются, равно как намеренное коверканье слов, «падонкоффский сленг» и прочие смайлики.

Aclz

27.10.2015 14:44Компания AYSEC является действительно английской, так как входит в вгруппу компаний Монарх Групп.

Пардон, что влезаю. Насчет прописки: сайт на английский как будто школьник переводил. А по существу предмета безопасности не увидел для себя ответа на главный вопрос: почему вам можно доверять?AndreyBadin

27.10.2015 15:36+1По поводу английской версии — писали англичане, спорить с Вами не стану ибо не владею языками в должной степени. Если обратили внимание, то сайт скорее несёт функцию инструкции, далеко не коммерческий с точки зрения маркетинга.

По поводу доверия или нет. Если говорить о хакер сим, тут вопрос не ко мне. Если говорить о AYSEC, так мы вообще нигде не говорим, что только нам можно доверять, мы вообще никого не агитируем приобретать у нас, что либо. У нас всё и так прекрасно. Я тут пишу только с одной целью, мы предложили своё видение моделей угроз, точнее не в этой ветке, а в http://habrahabr.ru/company/tottoli_gsm/blog/269407/. и пути решения. И готовы выслушать другие мнения и предложения. Мало того, мы предложили всем желающим, кто готов к экспериментам воспользоваться нашей тестовой площадкой, чтобы создать свою модель на базе наших мощностей. Конечное прямого доступа к SS7 не предоставим, но необходимый интерфейс предложим. Мне кажется, это само по себе говорит о том, что данные продукты не фейк, мы открыты для конкретных мнений.

AndreyBadin

28.10.2015 17:09-1Ещё раз просмотрел статью и у меня возникли вопросу по процедурам тестирования и сделанных выводов относительно тестов к уважаемому PT:

1.«Чья она» — так Вы выяснили чья эта сим карта? из Ваших изысканий есть варианты предложенные Вами: TIM, Vodafone, «не принадлежит конкретному оператору», Cloud9 или AYSEC.

2.Исходя из Ваших тестов, какие условия необходимы для выявления искомого IMSI и привязка оного к конкретному Васе Пупкину?

3.Вы выяснили, что значит GT высвечиваемая в поле оператора и как оно туда попало?

4. «Однако если попытаться позвонить несколько раз, то вызов проходит» — хотелось бы понять, куда он проходит и состоится ли соединение, если нет, то где он обрывается и что это может значить?

5.Вы описываете процедуру входящего звонка на эту сим карту- расскажите, какой идентификатор Вы использовали для приземления трафика, если MSISDN Вам не известен?

6. Вы утверждаете, что тестировали прохождение СМС от сим карты и на сим карту. На сколько мне известно, в данных сим картах отсутствует номера SMSC. И я так же могу утверждать, что на MSC AYSEC заблокировано использования данного протокола.

7. По поводу биллинга — смогли ли Вы выяснить, где и у кого может храниться биллинговая информация по конкретному абоненту Васе пупкину, который пользуется данной сим картой?

8.Вы утверждаете, что можете получить местоположение данной сим карты с помощью описанных Вами атак по средствам SS7 — можете ли рассказать каким образом и при каких условиях можно получить необходимый Вам IMSI у конкретного Васи Пупкина, не имея физического доступа к его сим карте?

Буду очень благодарен автору за ответы. Спасибо!

ptsecurity

28.10.2015 19:01+1Кажется, вы невнимательно читали статью, но:

- Включите отображение картинок в браузере, тогда сможете увидеть для кого предназначалась данная серия SIM-карт. То, что Вы перечислили, это список первичных обладателей IMSI, используемых в данной SIM-карте.

- Нахождение в относительной близости (порядка нескольких сотен метров в условиях города), знание DID Васи Пупкина для определения привязки.

- Все равно, это не несет никакой полезной информации.

- Соединение пройдет в сеть, SIM на это не сможет повлиять. Но звонок никуда не пройдет, потому что в профиле хранящемся в VLR гостевой сети стоит запрет исходящих вызовов, этот профиль присылает домашний HLR в ходе процедуры регистрации абонента в гостевой сети. Если Вася Пупкин перехвачен на ложную БС, то пройдет туда, куда захочет перехвативший.

- Читайте внимательнее: «Для проверки «запрета» работы без шифрования подключим к OpenBTS и попробуем позвонить», включите картинки, там изображено два телефона где видны MSISDN обоих.

- Вам плохо известно. Для IMSI 20404xxxxxxxxxx SMS Service Center Address: +316540940151, для других IMSI другие SMSC. Таким образом, SMS адресуются не к вашему MSC.

- Вы сами ответили на этот вопрос в своих комментариях.

- см. пункт 2

AndreyBadin

28.10.2015 19:37-1Спасибо огромное, теперь действительно всё стало на свои места. В связи с тем, что Вы замазали ID тестовых сим карт, я не мог идентифицировать их и определить, каким функционалом они обладают. Данные СИМ карты были предоставлены заказчику с LIMITED SECURE ELEMENT, это значит, что конечное они не могут расчитывать на весь комплекс мер, которые они предлагают. Этот продукт является обычной сим картой одним реальным профилем, который работает, как любая другая туристическая сим карты, Все остальные профиля заблокированы. Чтобы проверить SECURE ELEMENT подобных карт, можно ввести SIM ID на нашем сайте и получить статус. Более вопросов не имею.

VBKesha

А есть ли статья которая описывает как это сделать и какое оборудование использовать?

Jeditobe

[sarkazm] Предположительно в УК РФ. [/sarkazm]

axilirator

Есть маны на официальном сайте OpenBTS.