Сбор телеметрических данных о пользователях и их действиях в вебе и приложениях — плата за пользование «бесплатными» сервисами в Интернете. Пользователи расплачиваются своим вниманием и временем, проведёнными в данных сервисах и приложениях. Поэтому производители мобильных платформ, ИТ-компании, социальные сети заинтересованы в получении максимального объёма данных с устройств.

Если по отдельности данные телеметрии не представляют угрозы конкретному человеку, то их совокупность может дать очень много информации о человеке, его интересах, семье, работе. В то же время постоянная связь устройств с инфраструктурой ИТ-гигантов создаёт потенциальную угрозу утечек конфиденциальной информации или изучения окружения при помощи микрофонов и камер смартфонов.

В данной статье рассматривается вопрос о том, какую конкретно информацию смартфон передает на серверы вендоров.

Начальные условия и инструментарий

Исследовался смартфон Samsung SM-A505FN (торговое название Samsung Galaxy A50), со сброшенной к заводским установкам прошивкой и установленным пакетом российского ПО, без синхронизированных учётных записей.

На момент сбора трафика смартфоном не пользовались (за исключением запуска камеры, календаря, сообщений, контактов и калькулятора). Большинство запросов происходило в фоновом режиме.

Для исследования трафика использовались BurpSuite и Wireshark, а при работе с архивами base64, gzip и xxd.

Исследование трафика на ресурсы, связанные с Google

Для начала были проанализированы DNS-запросы.

Тут видно, какие домены запрашивает устройство, и ответы DNS-сервера с IP-адресами для каждого запрашиваемого домена соответственно:

time.google.com

mtalk.google.com

www.google.com

youtubei.google.com

www.googleapis.com

android.clients.google.com

play-lh.googleapis.com

play-lh.googleusercontent.com

Ясно, что это далеко не все, с кем смартфон хочет пообщаться и поделиться данными, но в данной статье делается упор на *google* и немного на *samsung* c *yandex*.

Сразу хотелось бы отметить, что хоть смартфон и запрашивает столько доменов, но не со всеми он обменивается конкретными данными. Некоторые сервисы нужны для проверки интернет соединения или для синхронизации времени.

Так смартфон проверяет интернет соединение:

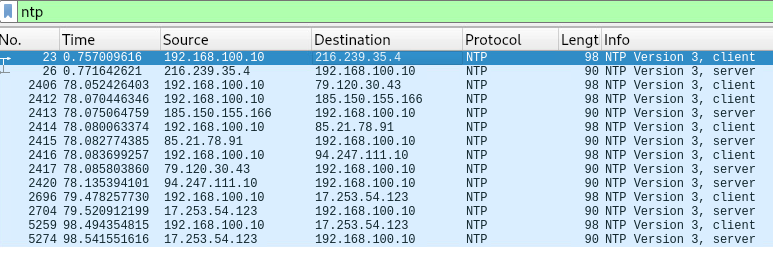

Или синхронизирует время с time.android.com или *.pool.ntp.org.

Первым из *google* доменов в истории запросов BurpSuite можно увидеть crashlyticsreports-pa.googleapis.com.

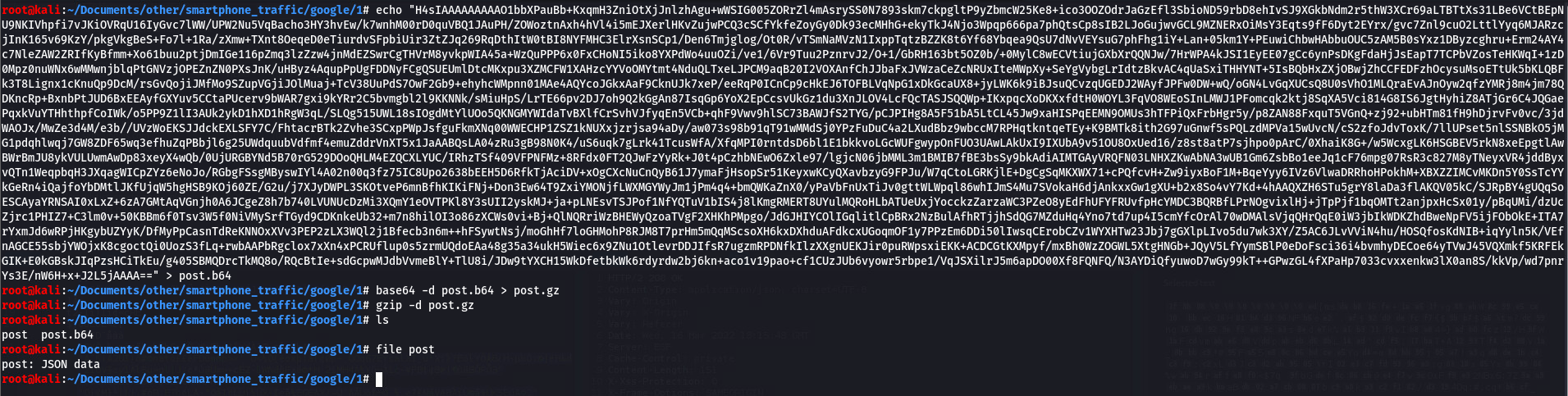

В теле POST-запроса видны какие-то случайные нечитаемые символы. Если посмотреть внимательнее на запрос, то в заголовке Accept-Encoding можно заметить формат gzip, значит это архив и в нём с большой вероятностью что-то лежит.

Чтобы достать данные из архива аккуратно и не повредить их, лучшим решением будет выделить всё с одиннадцатой строки до конца и закодировать в base64.

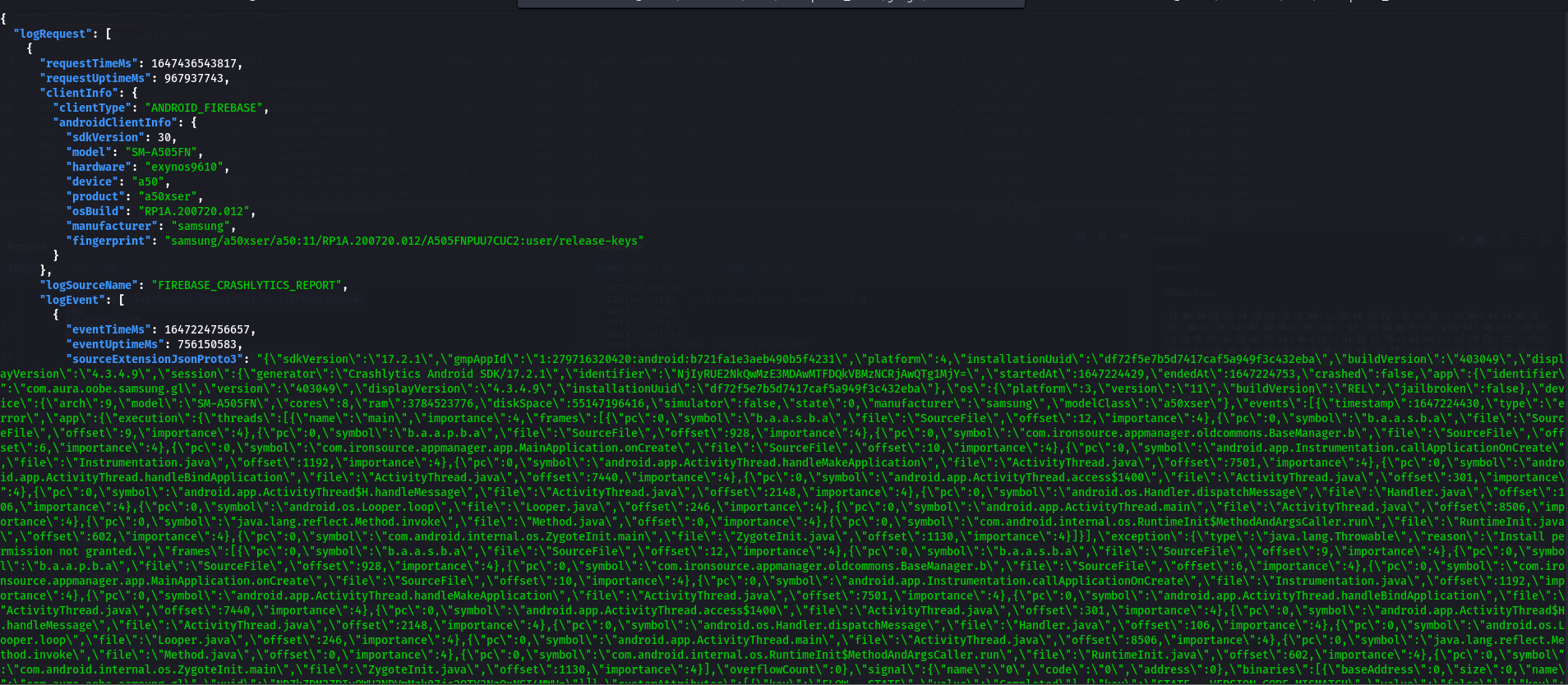

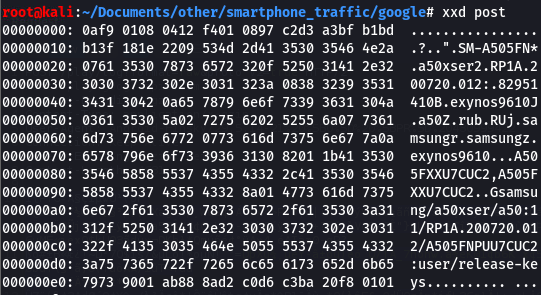

Можно заметить в начале строки характерный набор байт для закодированного в base64 архива «.gz». Из него можно извлечь JSON-файл.

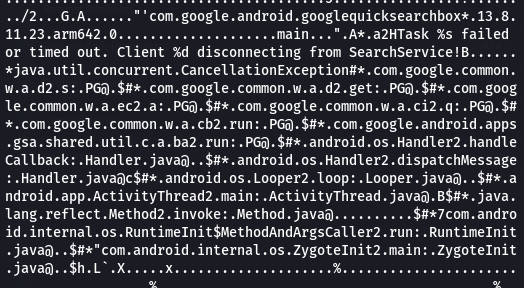

Сервис firebase собрал информацию об устройстве (номер модели, установленный на устройстве чипсет, модель, название прошивки), дальше уже представлена информация об ошибках в приложениях, а если конкретнее, то перечислены методы, в которых произошел сбой и уровень его критичности.

Следующим «гугловым» запросом был этот:

Тут запрос отправляет имя приложения, его (приложения) версию, версию Android и идентификатор с параметром «usage_tracking_enabled=0». Видимо это рекламный идентификатор, чтобы показывать рекламу в youtube.

Здесь смартфон проверяет на наличие и необходимость обновления системного WebView:

А вот еще один запрос с архивом только уже на play.googleapis.com.

Чтобы достать содержимое архива, нужно проделать действия, аналогичные тем, что выше.

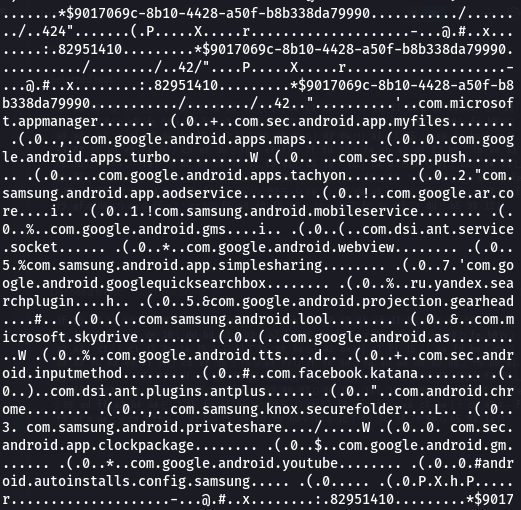

Тут уже данные в другом формате. Также сначала идет информация об устройстве, а затем среди ASCII символов, можно найти отчетливое упоминание о некоторых приложениях.

Кроме чётких названий пакетов, в этом всем проглядывается что-то похожее на уникальный идентификатор, скорее всего это идентификаторы остальных приложений. После этого запроса идут ещё два, таких же по смыслу, но уже с другими значениями.

А в данном запросе смартфон уже присутствует рекламный идентификатор:

Значение параметра rdid — присвоенный устройству рекламный идентификатор.

На уже известный нам play.googleapis.com, только на другой эндпоинт (/log/batch) тоже уходят архивы, но уже не gzip, на этот раз для сжатия использовался brotli, что можно заметить по заголовку Content-Type

Всё как всегда начинается с основной информации об устройстве, но дальше фигурируют приложения с версиями и токенами.

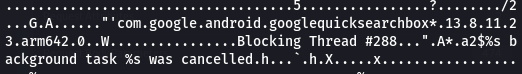

Представлена информация о другой ошибке

Тут представлена информация об ошибке в методе во время работы приложения

А также передается информация с некоторыми глобальными значениями

Все это отправляется пакетом «com.google.android.gms».

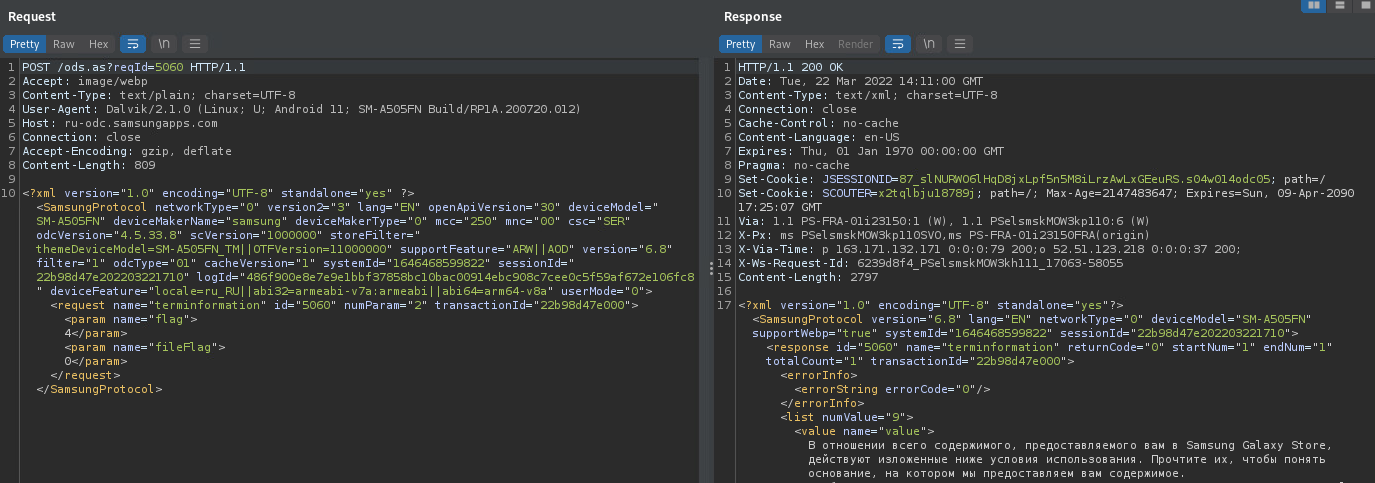

Исследование трафика на ресурсы Samsung и Яндекс

При запуске стандартного приложения камеры, смартфон сразу же отправил запрос на сервер Samsung с именем приложения, которое было открыто. Видимо, устройство решило проверить наличие обновлений.

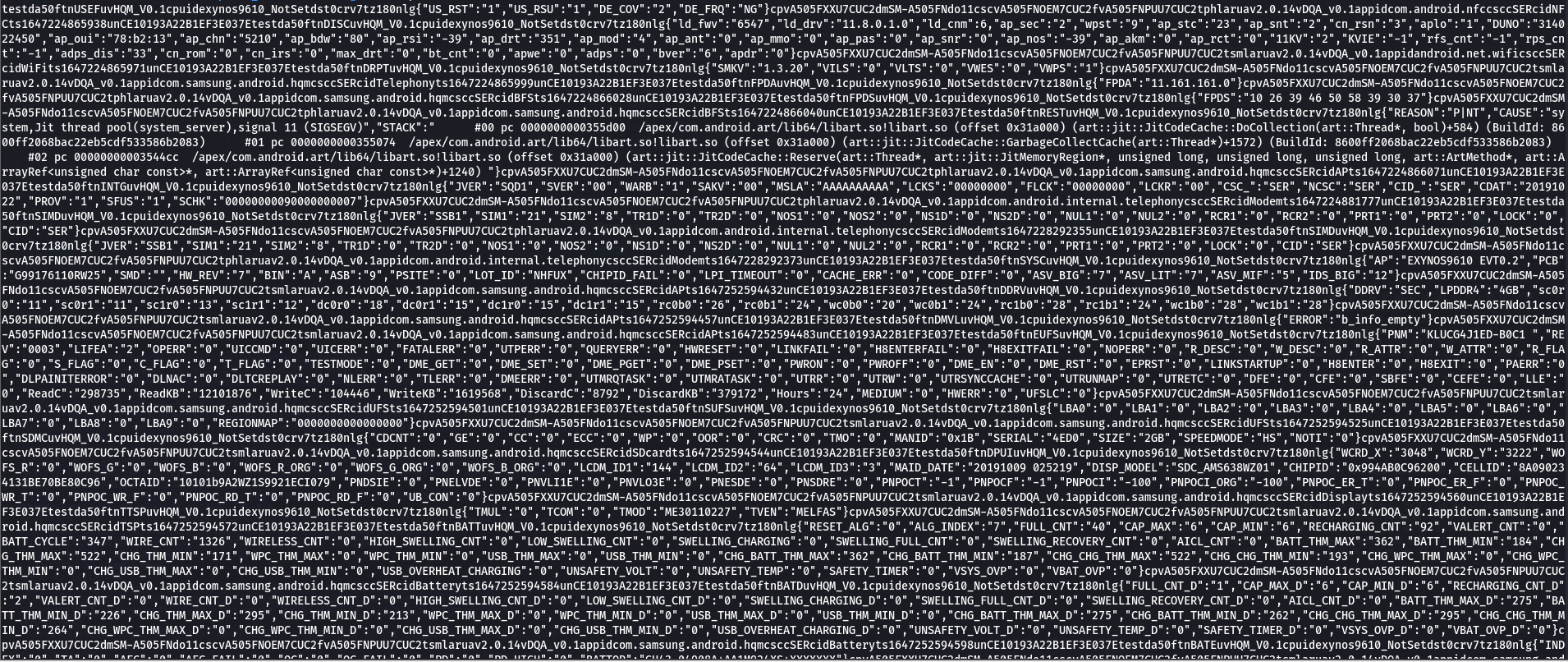

Одним из следующих запросов, отправляется архив с неизвестным содержимым

Данные из архива больше похожи на набор параметров.

А вот загрузилась страничка Samsung Galaxy Store, хотя его никто не просил.

Вскоре в трафике появился запрос к Яндексу. Кроме кучи параметров в запросе также присутствует и архив.

В запросе на сервер Яндекса не указано, что используется для сжатия, и по первым байтам сообщения из тела запроса не понятно, с помощью чего данные были сжаты, так что внутрь заглянуть не получилось. Но в другом запросе для сжатия используется gzip. Сжатые данные можно изучить.

В этом архиве — уже стандартная «шапка» и большое количество параметров. Параметры ниже на рисунке взяты из середины для примера.

Кроме единичных сервисов неявной принадлежности, очень сильно активничали facebook и Microsoft. Они были одними из первых, кто «почувствовал» наличие Интернета и посчитали своим святым долгом незамедлительно уведомить все возможные серверы.

Учитывая все выше сказанное, можно сказать, что у смартфонов насыщенная жизнь. Все, о чем говорилось в статье это почти стоковый телефон без синхронизированных учетных записей. На момент сбора трафика я не пользовался телефоном (за исключением запуска камеры, календаря, сообщений, контактов и калькулятора), он просто лежал и большинство запросов происходило в фоновом режиме. Геолокация не включалась, рискну предположить, что с ней было бы не менее интереснее.

Комментарии (27)

vilgeforce

07.10.2022 13:21А как вы траффик смотрели? Нужны детали :-)

Svilly Автор

07.10.2022 14:13Не стал дублировать информацию по подключению BurpSuite, так как она уже есть в нескольких отдельных статьях по анализу мобильных приложений.

vilgeforce

07.10.2022 14:17А что с HTTPS? Как вы сертификат подкладывали? Как весь траффик с устройства в Burp заводили? Как вы обнаруживали попытки установить HTTPS-соединения, которые не приводили в итоге к передаче данных?

Svilly Автор

07.10.2022 14:22+21) В комментарии ниже ответил про сертификат

2) Подключал альфу и поднимал свою точку Ви-Фи

3) запросы, которые не отображались в HTTP History смотрел уже в Logger

xBrowser

07.10.2022 13:28+3Очень интересна схема включения, как BurpSuite получал расшифрованный https трафик.

axifive

07.10.2022 13:59+2Полагаю просто установкой своего сертификата на телефон. Хотя сейчас все чаще используется SSL Certificate Pinning и с ним уже так легко трафик не послушаешь (хотя всё равно есть рабочие решения)

solver

07.10.2022 13:48+11Сбор телеметрических данных о пользователях и их действиях в вебе и приложениях — плата за пользование «бесплатными» сервисами в Интернете.

В смысле плата за бесплатные сервисы? Можно подумать, платные сервисы не собирают телеметрию))

vdp

07.10.2022 13:53+1Попробуйте использовать оригинальный образ от Гугля

ci.android.com/builds/branches/aosp-android12-gsi/grid

без «шпионства от самсун и яндекса».

Инструкция по установке (через fastboot) source.android.com/docs/core/tests/vts/vts-on-gsi и source.android.com/docs/setup/create/gsi

xhd

07.10.2022 14:32+10Интересно было бы провести подобное исследование для альтернативных андродоподобных прошивок (типа Lineage) с вырезанным гуглософтом.

rm-hbr

07.10.2022 15:37+1Спасибо за расследование. Хотелось бы продолжения, так как тема актуальна и не особо раскрыта.

Также интересно, не превышает ли своих возможностей предустановленное по закону ПО

kinjalik

07.10.2022 17:02+2установленным пакетом российского ПО

Жаль, что данное исследование не учитывало данный аспект и не упоминает отечественное ПО в хорошем или не очень свете в принципе

klounader

07.10.2022 21:55Ещё можно пощупать кто какие сенсоры и модули дёргает всё время. Например, прога Paranoia Access может показывать статус работы некоторых модулей для наглядности и, кажется, блокировать их работу.

crazymassa

07.10.2022 22:41Они знают и хранят намного больше даже чем им нужно, вот например сегодня обнаружил, что пережатые фото на Google photo загруженные с телефона оказывается хранятся там в оригинале, да ещё и удаленные (с моим лимитом 15 гб-Google takeout даёт скачать 650 гб только фото) - это же какая лафа, хранить безлимит бесплатно

Akr0n

08.10.2022 08:26+2Надо было смартфон от Xiaomi исследовать, вышло бы гораздо интереснее.

EvgeniyNuAfanasievich

10.10.2022 09:17И от huawei тоже. Там же вроде нет ничего от гугла из коробки. Вопрос: что там лежит вместо гугловских следилок.

raamid

Очень интересное и своевременное исследование, спасибо!

У меня большое подозрение, что смартфоны еще и подслушивают. Пару раз очень странным образом прилетала реклама на основании простого голосового разговора (не по телефону или даже мессендеру, а просто с человеком с которым я физически находился в одной комнате).

Планируется ли развивать данное исследование? Если да, могу предложить направление исследования. Можно проверить, идет ли трафик аудио, когда смартфон просто лежит с выключенным экраном. Другой вариант - если смартфон распознает голос самостоятельно, а в сеть отправляет только текст. Чтобы это проверить, можно положить телефон рядом с генератором голоса, который читает книгу, а потом поискать в сетевом дампе слова или фразы из книги.

Svilly Автор

Спасибо!

Идея на счет текста интересная, сразу могу сказать, что гугл сохраняет голосовые команды когда говоришь "ОК, гугл", и писать он начинает сильно раньше того, как услышит ключевые слова. Заполучу нового подопытного и в путь.

Dmitry2019

Телефон не отправляет звук - это накладно для сети, и не отправляет распознанный текст - это накладно для процессора. Он разбивает звук на фонемы и отправляет их в виде текста - легко для процессора и минимальный трафик

connon

То что смартфоны подслушивают я обнаружил лет 5-6 тому назад. Вечером на даче сидели выпивали и зашел спор. Тема была не очень популярная. Решили уточнить информацию в интернете. Достаточно было в поисковике набрать 3 символа как в подсказках появилось тема о которой мы беседовали. Можно сказать что это случайность. Если бы это не происходило с завидной популярностью.

KbRadar

Скорее всего у поисковика этот запрос был популярен, или самый популярный начинающийся на эти 3 символа. Передавать весь звук сложновато для трафика, распознавать со стороны смартфона затратно.

foxyrus

Правда или миф, что смартфоны нас подслушивают?

F0iL

А вы уверены, что ваш собеседник на эту тему ничего не гуглил или ничего нигде не читал до этого или после этого?

raamid

Собеседник гуглил. Но реклама-то появилась у меня.

foxyrus

Вы в одной wifi сети были? Ну и по геолокации гугл умеет объединять.

Alcpp

А не проще произнести пару фраз типа "корм для ящериц" и посмотреть будет ли гугл подсовывать рекламу?