Эта комната дает краткий обзор ключевых функций Autopsy, инструмента для цифровой криминалистики. Виртуальная машина, на которой установлен Autopsy, уже содержит предварительно отсканированные файлы и запущенные модули ввода, что позволяет нам приступить к анализу и ответить на некоторые вопросы.

Первым шагом является запуск виртуальной машины. После запуска мы видим рабочий стол Windows с установленным инструментом Autopsy и папкой "Case Files". Открыв Autopsy, мы ожидаем его загрузки перед началом работы.

Теперь у нас открывается окно с различными вариантами действий: "Создать новый дело / New case ", "Открыть недавнее дело / Open Recent Case " и "Открыть дело / Opening Case ". Для этой ситуации, где у нас уже есть папка с недавно отсканированными дисками, мы выбираем третий вариант.

Мы ищем файлы с расширением ".aut", которые являются файлами базы данных для анализа. В данном случае мы находим файл "Tryhackme.aut", который находится в папке "Case Files" на рабочем столе.

Далее нам будет предложено указать путь к файлу "HASAN2.EO1", как было указано в описании комнаты. Мы просто подтверждаем это, нажимая "Да" во всплывающем окне, и выбираем образ диска из той же папки, что и ранее.

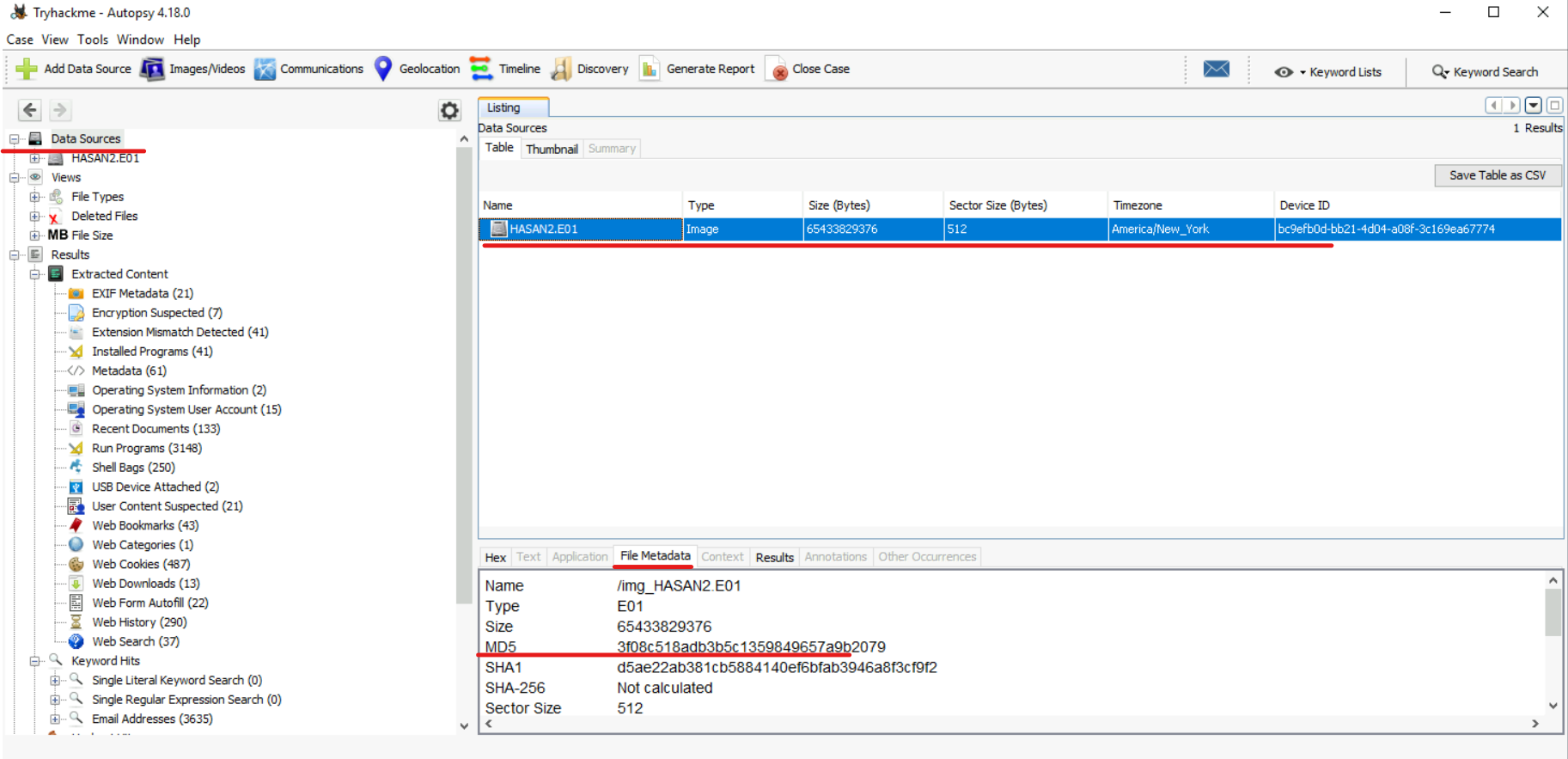

После выбора диска Autopsy открывается его интерфейс.

В этом разделе я опишу, как я отвечал на все вопросы в данной комнате.

№1) Каков MD5-хэш образа E01?

Мы можем получить его, выбрав изображение в разделе "Источники данных / Data Sources", затем выбирая наш образ "HASAN2.E01" и переходя в раздел "Метаданные файла / File Metadata". Здесь мы можем увидеть некоторую информацию об образе, включая MD5-хеш:

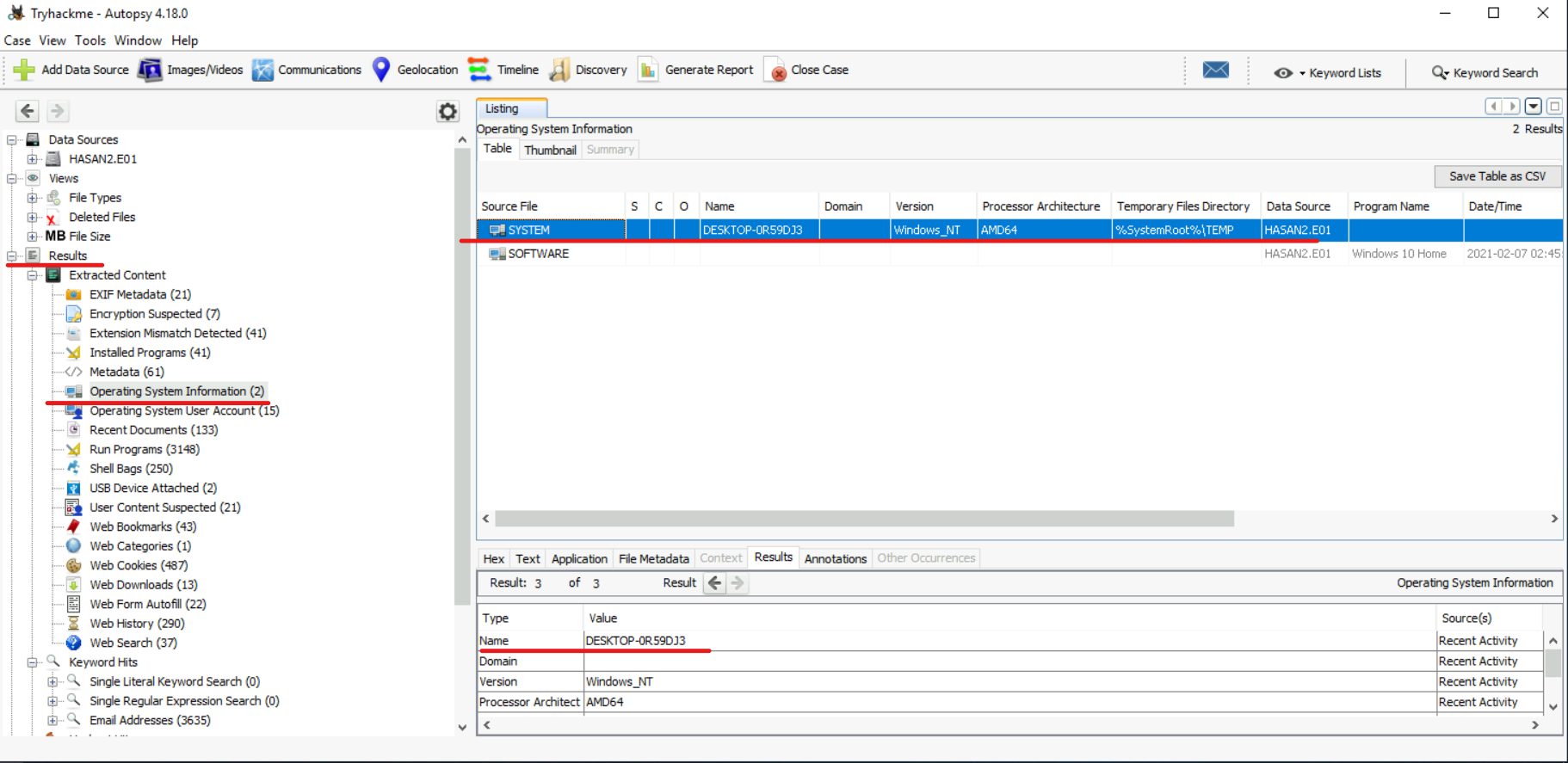

№2) Каково имя учетной записи компьютера?

В разделе "Результаты / Results" содержится "Информация об операционной системе / Operating System Information", где мы обнаруживаем два файла. В файле "SYSTEM" мы можем найти искомое имя: “DESKTOP-0R59DJ3”

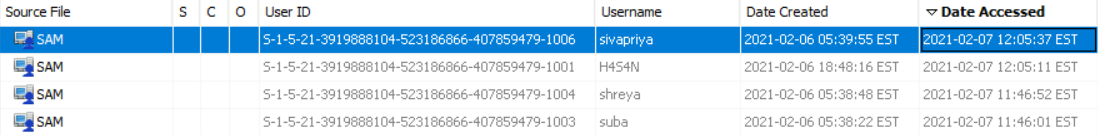

№3) Перечислите все учетные записи пользователей. (в алфавитном порядке).

Поскольку мы интересуемся учетной записью пользователя, стоит обратиться к разделу "Учетные записи пользователей операционной системы / Operating System User Accounts". Здесь мы можем получить доступ ко всем системным учетным записям. Затем необходимо отобрать только те учетные записи, которые связаны с исходным файлом "SAM", соответствующим учетным записям пользователей, и исключить системные учетные записи по умолчанию. Дополнительно мы можем отсортировать имена пользователей в алфавитном порядке. (H4S4N,joshwa,keshav,sandhya,shreya,sivapriya,srini,suba)

№4) Кто был последним пользователем, вошедшим в компьютер?

В этом же разделе можно определить последнего пользователя, вошедшего в систему, путем сортировки пользователей по полю "Дата доступа / Date Accessed". (sivapriya)

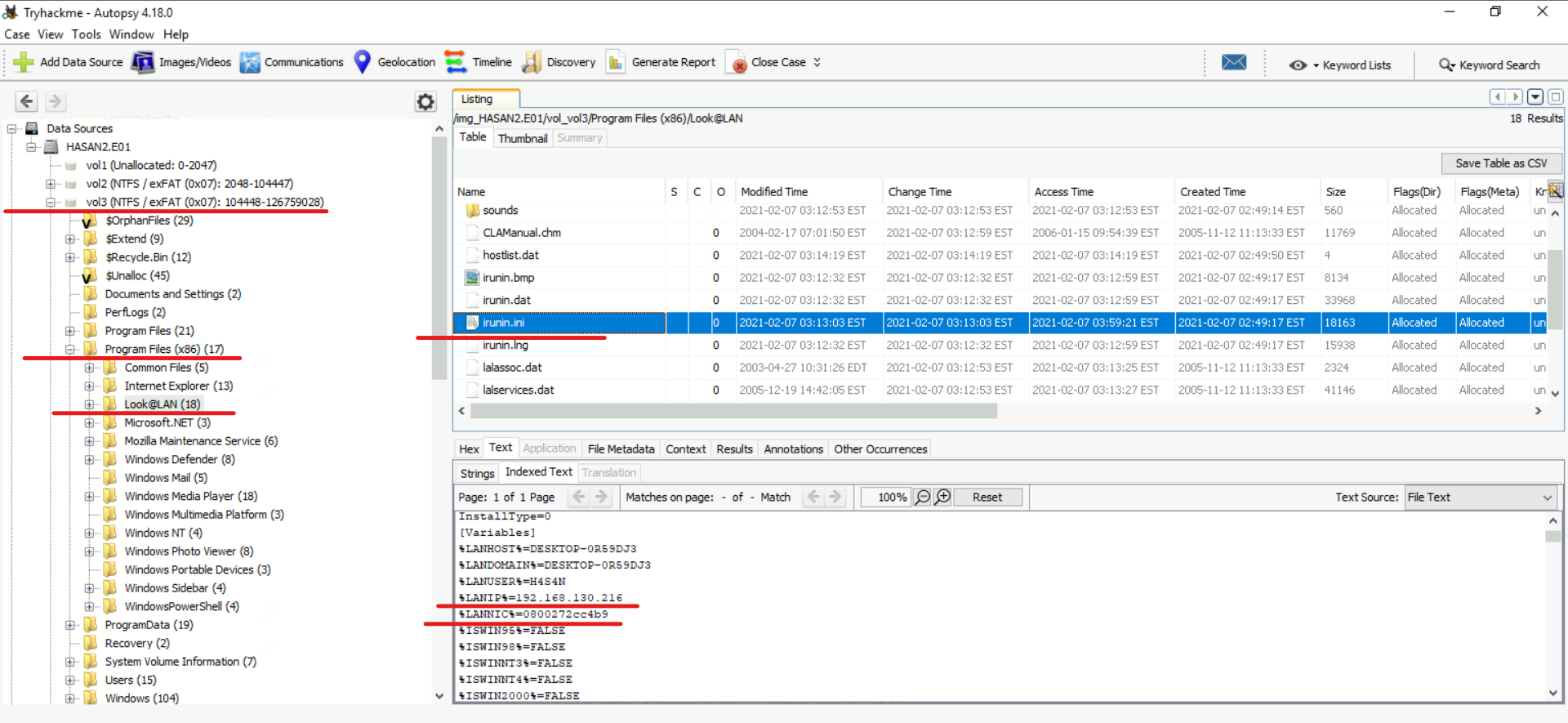

№5) Какой IP-адрес был у компьютера?

№6) Какой MAC-адрес был у компьютера? (XX-XX-XX-XX-XX-XX-XX-XX)

Оба вопроса можно рассмотреть в одном файле. В процессе поиска IP и MAC-адресов я обнаружил, что файл "irunin.ini" может содержать эту информацию, но только в случае, если на компьютере установлен инструмент мониторинга под названием "Look@LAN". Я проверил наличие этого инструмента среди программных файлов и нашел, что его можно найти по следующему пути: Vol3 (NTFS/ exFAT (0x07): 104448-126759028) > Program Files (x86) > Look@LAN > irunin.ini

В файле "irunin.ini" были найдены следующие данные:

IP-адрес: 192.168.130.216

MAC-адрес: 08-00-27-2c-c4-b9

№7) Как называется сетевая карта на этом компьютере?

Кусты реестра — приложения Win32 | Microsoft Learn

Каждый раз, когда новый пользователь входит в систему, для него создается новый улей с отдельным файлом для профиля пользователя. Это называется ульем профиля пользователя. Улей пользователя содержит специфическую информацию реестра, относящуюся к настройкам приложений, рабочего стола, среды, сетевых подключений и принтеров пользователя. Ульи профилей пользователей находятся в разделе HKEY_USERS.

Это означает, что мы можем найти информацию о сетевых адаптерах там, а именно в ветке "SOFTWARE" для настроек Windows и ее оборудования. Его можно найти по следующему пути: Vol3 (NTFS/ exFAT (0x07): 104448-126759028) > Windows > System32 > config

Далее переходим по пути: SOFTWARE > Microsoft > Windows NT > CurrentVersion > NetworkCards

Сетевая карта: Intel(R) PRO/1000 MT Desktop Adapter.

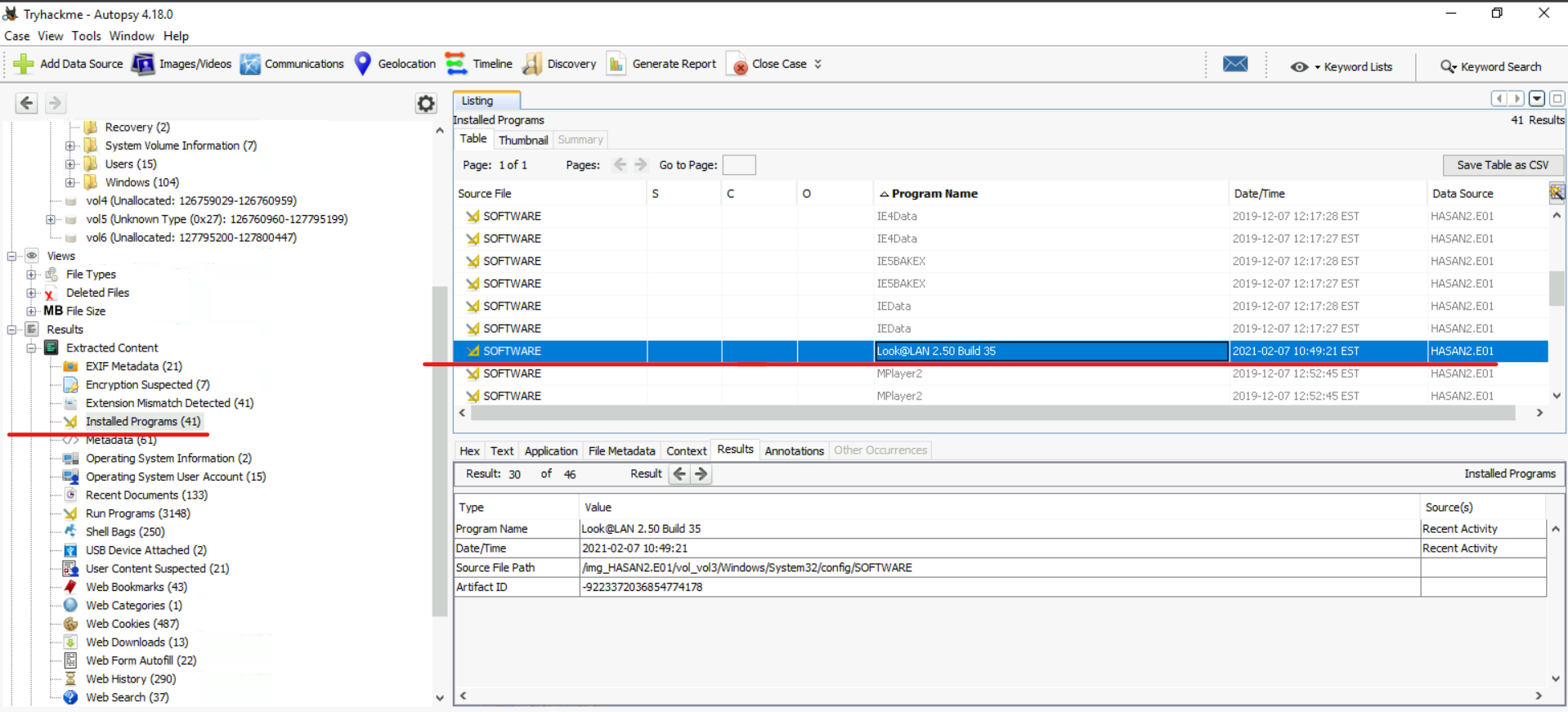

№8) Как называется инструмент для мониторинга сети?

Этот вопрос довольно простой. Если рассматривать вопрос об IP- и MAC-адресах, то инструмент, который поможет нам их найти, - это инструмент мониторинга. Мы можем проверить его наличие в разделе "Установленные программы / Installed Programs": Инструмент для мониторинга: Look@LAN

№9) Пользователь сделал закладку на местоположение в Google Maps. Каковы координаты этого места?

Этот вопрос немного проще. Нам всего лишь нужно открыть раздел "Веб-закладки / Web Bookmarks" и найти URL-адрес Google.

№10) У пользователя на обоях рабочего стола напечатано его полное имя. Каково полное имя пользователя?

Затем мы открываем раздел "Images/Videos" и ищем директорию "User", чтобы просмотреть все фотографии.

Находим там вот такую фотографию на которой написано (Anto Joshwa).

Полное имя пользователя: Anto Joshwa

№11) У пользователя был файл на рабочем столе. У него был флаг, но она изменила его с помощью PowerShell. Каким был первый флаг?

Как и в предыдущем вопросе, нам требуется проверить историю выполнения команд PowerShell для всех пользователей.

(Username) > AppData > Roaming > Microsoft > Windows > PowerShell > PSReadLine > ConsoleHost_History.txt

№12) Тот же пользователь нашел эксплойт для повышения привилегий на компьютере. Какое сообщение было отправлено владельцу устройства?

Мы можем заметить, что на рабочем столе присутствует файл с названием "exploit.ps1", который вызывает подозрения.

Скрипт в файле "exploit.ps1" проверяет, принадлежит ли текущий пользователь к группе "Администраторы" в Windows, используя идентификатор безопасности (SID) "S-1-5-32-544". Если текущий пользователь является администратором, скрипт создаст файл с именем "hacked.txt" на рабочем столе пользователя H4S4N и добавит в него строку 'Flag{I-hacked-you}'.

Таким образом сообщением является: Flag{I-hacked-you}.

№13) В системе были найдены 2 хакерских инструмента, ориентированных на взлом паролей. Как называются эти инструменты? (в алфавитном порядке)

Это задание оказалось более сложным, чем я предполагал. Мне потребовалось время, чтобы выяснить, что одним из способов, которым система обнаруживает инструменты для взлома, является реакция антивируса/защитник Windows.

В данном случае решение было обнаружено в истории Защитника Windows, расположенной по адресу /ProgramData/Microsoft/Windows Defender/Scans/History/Service/DetectionHistory/

Два инструмента - Lazagne и Mimikatz.

LaZagne - это программное обеспечение с открытым исходным кодом, предназначенное для извлечения паролей из различных приложений на локальном компьютере.

Mimikatz - это более развитый инструмент, который служит для выявления уязвимостей в системах безопасности Windows.

№14) На компьютере есть файл YARA. Осмотрите файл. Как зовут автора?

Мы также знаем, что файлы YARA имеют расширение ".yar", поэтому мы можем искать их в функции "Поиск файлов по атрибутам":

№15) Один из пользователей хотел использовать контроллер домена с помощью эксплойта на основе MS-NRPC. Каково имя файла архива, который вы нашли? (включите пробелы в свой ответ)

После выполнения поиска по запросу "MS-NRPC exploit", была обнаружена информация о "zerologon". Дополнительно, был использован "Поиск файлов по атрибутам", что привело к обнаружению двух файлов, один из которых содержал следующую строку: "C:\Users\sandhya\Downloads\2.2.0 20200918 Zerologon encrypted.zip". Таким образом, ответом на вопрос является: "2.2.0 20200918 Zerologon encrypted.zip".

Ссылка на задание: TryHackMe | Disk Analysis & Autopsy