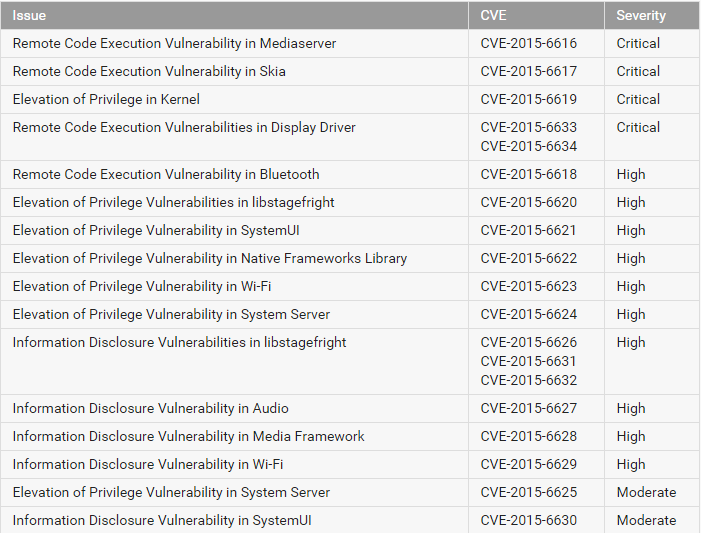

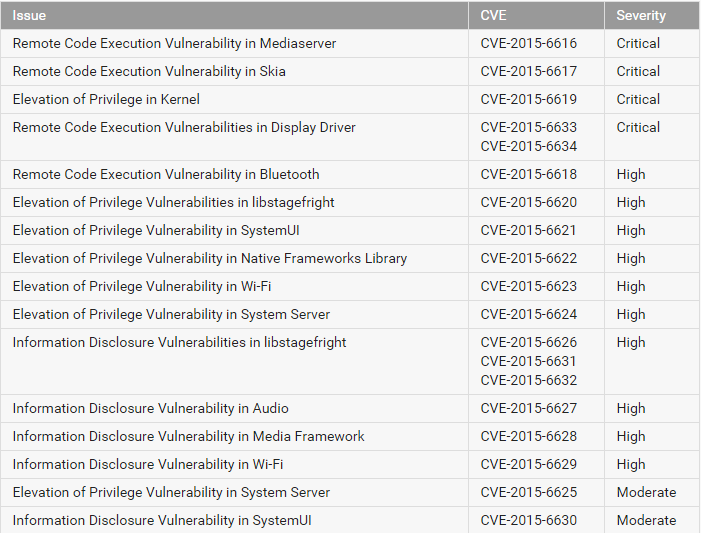

Google выпустила обновление безопасности для Android Nexus Security Bulletin — December 2015, которое закрывает 19 уязвимостей в ОС. Некоторые из них являются достаточно серьезными и позволяют атакующим удаленно исполнить код на устройстве с использованием специальным образом сформированных мультимедийных файлов, причем эти файлы могут быть доставлены пользователю через электронную почту, веб-браузер или MMS-сообщение.

Уязвимость CVE-2015-6616 в системном компоненте Mediaserver позволяет злоумышленникам удаленно исполнить код с повышенными привилегиями на устройстве через отправку MMS-сообщения (Remote Code Execution). Другая критическая LPE-уязвимость в ядре с идентификатором CVE-2015-6619 позволяет приложению получить максимальные права root в системе и полный доступ ко всем ресурсам устройства. Подобный тип уязвимостей используется для выполнения операции rooting.

Несколько уязвимостей было закрыто и в печально известной библиотеке libstagefright. Ранее Google закрывала RCE-уязвимости в этой библиотеке, которые приводили к удаленному исполнению кода с максимальными правами в системе. Уязвимости в компоненте Display Driver также относятся к разряду критических, поскольку позволяют атакующему удаленно исполнить код с использованием специального мультимедийного файла, доставляемого различными способами, включая, электронную почту, веб-браузер, MMS-сообщения.

Уязвимости с уровнем серьезности High относятся к типам Elevation of Privilege (EoP, LPE) и Information Disclosure. В первом случае злоумышленник использует узвимости в компоненте для получения повышенных привилегий в системе, а во втором для того, чтобы получить ненадлежащую ему информацию в обход настроек безопасности Android. Практически все уязвимости такого типа предоставляют атакующему доступ к дополнительным правам, например, Signature или SignatureOrSystem.

be secure.

Уязвимость CVE-2015-6616 в системном компоненте Mediaserver позволяет злоумышленникам удаленно исполнить код с повышенными привилегиями на устройстве через отправку MMS-сообщения (Remote Code Execution). Другая критическая LPE-уязвимость в ядре с идентификатором CVE-2015-6619 позволяет приложению получить максимальные права root в системе и полный доступ ко всем ресурсам устройства. Подобный тип уязвимостей используется для выполнения операции rooting.

Несколько уязвимостей было закрыто и в печально известной библиотеке libstagefright. Ранее Google закрывала RCE-уязвимости в этой библиотеке, которые приводили к удаленному исполнению кода с максимальными правами в системе. Уязвимости в компоненте Display Driver также относятся к разряду критических, поскольку позволяют атакующему удаленно исполнить код с использованием специального мультимедийного файла, доставляемого различными способами, включая, электронную почту, веб-браузер, MMS-сообщения.

Уязвимости с уровнем серьезности High относятся к типам Elevation of Privilege (EoP, LPE) и Information Disclosure. В первом случае злоумышленник использует узвимости в компоненте для получения повышенных привилегий в системе, а во втором для того, чтобы получить ненадлежащую ему информацию в обход настроек безопасности Android. Практически все уязвимости такого типа предоставляют атакующему доступ к дополнительным правам, например, Signature или SignatureOrSystem.

be secure.

Комментарии (4)

nikitasius

08.12.2015 00:34Читая такие новости я испытываю радость за свой nexus 4 (4.3) с наполовину работающим (я оптимист, но параноик!) экраном, где весь софт замер в 2013м году. Автоподгрузку ММСок я отключил, конечно.

Сейчас размышляю о китайце или о том, куда поставить ubuntu touch.

Bringoff

08.12.2015 09:30+4весь софт замер в 2013м году

То есть, вы надеетесь, что все уязвимости появились и обнаружились после 2013-го? :)

nikitasius

08.12.2015 13:06+1Не тот фрагмент цитируете:

с наполовину работающим (я оптимист, но параноик!) экраном

Теперь это обычная звонилка на андроиде без доступа в инет (firewall + supersu). Принимает СМСки, вызовы + карманный фотоаппарат.

Там нечего было ломать окромя баги с МССками, которая решается отключением их подгрузки в стандартном приложении.

Вообще трубку без слота под карты памяти я больше не куплю. Пустая трата бабла и зависимость от ББ.

navion

На какое устройство?