Привет, Хаброжители!

Привет, Хаброжители!С 1970-х годов InfoSec-специалисты постепенно совершенствовали безопасность, даже не задумываясь, в правильном ли направлении со стратегической точки зрения они движутся. Рик Ховард утверждает, что нет. Общее направление само по себе было ошибочным, но идейные лидеры в этой области так и не смогли докопаться до корня проблемы. Идя по стопам таких авторитетов, как Декарт и Илон Маск, автор обосновывает главный принцип кибербезопасности и определяет стратегии и тактики его реализации.

Для кого эта книга

Эта книга посвящена переосмыслению темы кибербезопасности с использованием идеи базовых принципов. Я подробно объясню, что имею в виду, в главе 3 «Нулевое доверие», но по сути речь идет о фундаментальных истинах, лежащих в основе построения любой программы обеспечения кибербезопасности. Таким образом, при написании книги я ориентировался на широкий круг специалистов по ИБ, относящихся к трем группам.

Первая группа состоит из руководителей отделов безопасности. Это мои коллеги и люди, которые работают на них, обеспечивая кибербезопасность коммерческого сектора, правительственных (как политических, так и технических) и научных кругов. С помощью идеи базовых принципов я собираюсь бросить вызов тому, как представляют себе кибербезопасность ветераны сферы сетевой защиты. Я хочу доказать, что на протяжении последних 25 лет мы делали это неверно, и рассмотрение основных принципов поможет вернуться на правильный путь и изменить нынешний образ мышления, чтобы занять оборонительные позиции, обеспечивающие более высокую вероятность успеха.

Вторая группа — новички в сфере кибербезопасности. Это молодые свежеиспеченные выпускники вузов, государственные служащие, перешедшие в коммерческий сектор, а также люди, уставшие от прежней работы и рассматривающие построение карьеры в области кибербезопасности как более интересное и прибыльное занятие. Я дам этим людям базовые знания, основанные на фундаментальных принципах, а также познакомлю их с историей сферы кибербезопасности, чтобы они понимали, каковы текущее положение дел и потенциальные направления развития.

К последней группе относятся преподаватели и студенты начальных и старших курсов. В рамках дисциплины «Кибербезопасность» возможно множество важных и увлекательных направлений, которые, по мнению многих студентов и преподавателей, слабо связаны между собой и из-за большого объема материала кажутся непосильными для изучения. Описанные в этой книге базовые принципы кибербезопасности станут основой вашей учебной программы. Я покажу, как можно все свести к основным принципам, что позволит студентам справиться с тем объемом материала, который им предстоит изучить.

При этом специалисты по защите сетей, как правило, работают в организациях трех типов: коммерческих, государственных и научных. Я могу привести аргументы в пользу существования двух категорий защитников правительственных сетей: традиционных защитников (делающих то же, что и их коллеги из коммерческих и научных организаций) и специалистов по наступательным операциям, занимающихся шпионажем и низкоуровневыми киберконфликтами (кибервойнами). В книге речь пойдет только о первой категории.

Наконец, с самых первых дней существования Интернета в плане сетевой защиты организации находились в промежутке между «имущими» и «неимущими», и их место в нем обычно, но не всегда зависело от размера организации. «Неимущими», как правило, оказываются небольшие организации (например, стартапы и органы власти городского/окружного уровня), у которых едва хватает средств на оплату счетов за электричество. К «имущим» в основном относятся крупные организации (например, компании из списка Fortune 500), обладающие большим количеством свободных ресурсов. Я опишу основанные на базовых принципах кибербезопасности стратегии и тактики, которые должна учитывать любая организация, реализующая программу информационной безопасности, независимо от ее размера. Полноценное внедрение всех этих стратегий и концепций требует больших затрат, что по силам лишь крупным компаниям. Тем не менее их нельзя считать некими чек-листами. Это способы, позволяющие снизить вероятность нанесения существенного ущерба. В зависимости от условий, в которых вы находитесь, одни из них будут работать лучше, чем другие. Специально для «неимущих» я по возможности постараюсь описать способы реализации этих идей при ограниченном бюджете.

Первая группа состоит из руководителей отделов безопасности. Это мои коллеги и люди, которые работают на них, обеспечивая кибербезопасность коммерческого сектора, правительственных (как политических, так и технических) и научных кругов. С помощью идеи базовых принципов я собираюсь бросить вызов тому, как представляют себе кибербезопасность ветераны сферы сетевой защиты. Я хочу доказать, что на протяжении последних 25 лет мы делали это неверно, и рассмотрение основных принципов поможет вернуться на правильный путь и изменить нынешний образ мышления, чтобы занять оборонительные позиции, обеспечивающие более высокую вероятность успеха.

Вторая группа — новички в сфере кибербезопасности. Это молодые свежеиспеченные выпускники вузов, государственные служащие, перешедшие в коммерческий сектор, а также люди, уставшие от прежней работы и рассматривающие построение карьеры в области кибербезопасности как более интересное и прибыльное занятие. Я дам этим людям базовые знания, основанные на фундаментальных принципах, а также познакомлю их с историей сферы кибербезопасности, чтобы они понимали, каковы текущее положение дел и потенциальные направления развития.

К последней группе относятся преподаватели и студенты начальных и старших курсов. В рамках дисциплины «Кибербезопасность» возможно множество важных и увлекательных направлений, которые, по мнению многих студентов и преподавателей, слабо связаны между собой и из-за большого объема материала кажутся непосильными для изучения. Описанные в этой книге базовые принципы кибербезопасности станут основой вашей учебной программы. Я покажу, как можно все свести к основным принципам, что позволит студентам справиться с тем объемом материала, который им предстоит изучить.

При этом специалисты по защите сетей, как правило, работают в организациях трех типов: коммерческих, государственных и научных. Я могу привести аргументы в пользу существования двух категорий защитников правительственных сетей: традиционных защитников (делающих то же, что и их коллеги из коммерческих и научных организаций) и специалистов по наступательным операциям, занимающихся шпионажем и низкоуровневыми киберконфликтами (кибервойнами). В книге речь пойдет только о первой категории.

Наконец, с самых первых дней существования Интернета в плане сетевой защиты организации находились в промежутке между «имущими» и «неимущими», и их место в нем обычно, но не всегда зависело от размера организации. «Неимущими», как правило, оказываются небольшие организации (например, стартапы и органы власти городского/окружного уровня), у которых едва хватает средств на оплату счетов за электричество. К «имущим» в основном относятся крупные организации (например, компании из списка Fortune 500), обладающие большим количеством свободных ресурсов. Я опишу основанные на базовых принципах кибербезопасности стратегии и тактики, которые должна учитывать любая организация, реализующая программу информационной безопасности, независимо от ее размера. Полноценное внедрение всех этих стратегий и концепций требует больших затрат, что по силам лишь крупным компаниям. Тем не менее их нельзя считать некими чек-листами. Это способы, позволяющие снизить вероятность нанесения существенного ущерба. В зависимости от условий, в которых вы находитесь, одни из них будут работать лучше, чем другие. Специально для «неимущих» я по возможности постараюсь описать способы реализации этих идей при ограниченном бюджете.

Практический пример прогнозирования рисков с помощью теоремы Байеса

Чтобы вычислить исходную оценку вероятности нанесения нашей организации существенного ущерба в этом году, мы должны определить вероятность того, что любая из компаний подвергнется существенной кибератаке. Это будет первой оценкой Ферми. В ходе дальнейшего анализа я буду ограничиваться американскими организациями, поскольку об этих компаниях мы имеем гораздо больше сведений, чем о компаниях из других стран мира. Ответы, полученные на основе этих данных, можно использовать для экстраполяции. Но даже в этом случае придется следить как за неопровержимыми фактами, так и за предположениями. Начнем с отчета ФБР о преступлениях в Интернете за 2021 год [248].

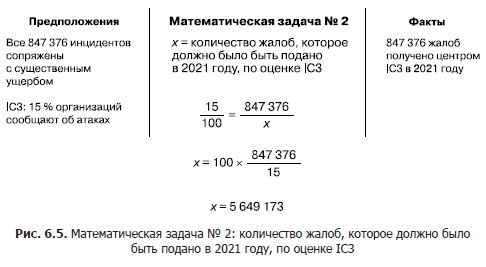

Согласно данному отчету, в 2021 году в центр ФБР по сбору жалоб на преступления в Интернете (Internet Crime Complaint Center, IC3) поступило чуть менее миллиона жалоб (847 376). Предположим, что все они сопряжены с существенным ущербом. Скорее всего, это не так, но это будет исходным предположением. По оценкам центра IC3, лишь 15 % организаций сообщают о подобных инцидентах. Сколько же жалоб должно было быть подано? Согласно расчетам, представленным на рис. 6.5, в 2021-м более 5,5 млн (5 649 173) американских организаций должны были подать жалобу в IC3.

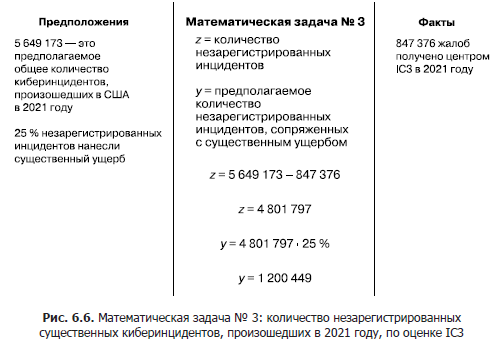

Я предполагаю, что существует множество причин, по которым организации не сообщают о киберинцидентах в ФБР, и главная из них может заключаться в том, что инцидент не причинил существенного ущерба. В качестве консервативной оценки предположим, что только 25 % потенциальных инцидентов, о которых не сообщили, были сопряжены с существенным ущербом. Вероятно, их реальное количество гораздо меньше, но на данный момент эта оценка нас вполне устраивает (рис. 6.6).

Количество незарегистрированных инцидентов равно разности между общим числом инцидентов, которые, по оценкам центра IC3, должны были произойти в 2021 году (5 649 173), и числом поданных жалоб (847 376). Таким образом, их количество немного превышает 4,5 млн (z = 4 801 797).

Я предположил, что из 4 801 747 незарегистрированных инцидентов только 25 % были сопряжены с существенным ущербом, что составляет примерно 1,2 млн (y = 1 200 449).

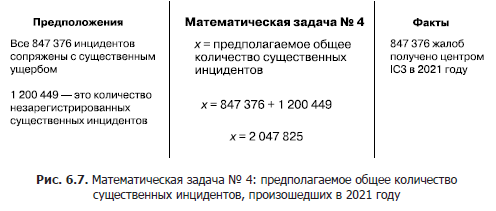

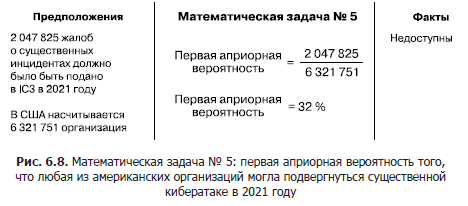

Таким образом, общее количество инцидентов, нанесших существенный ущерб, равно сумме числа жалоб, поступивших в центр IC3 (847 376), и предполагаемого числа незарегистрированных существенных инцидентов (1 200 449), что составляет чуть более 2 млн (2 047 825) (рис. 6.7).

Другими словами, по оценкам центра IC3, количество существенных киберсобытий, произошедших в США в 2021 году, составляет чуть более 2 млн (2 047 825). Запомните это число.

Я также предполагаю, что ни одна из организаций не подвергается кибератаке дважды за один и тот же год. Скорее всего, это не так, но пока будем придерживаться данного предположения. Допустим также, что все атаки, реализованные различными государствами и нанесшие существенный ущерб, будут включены в статистику центра IC3.

Теперь возникает вопрос: сколько американских организаций могут подать жалобу в центр IC3? Чтобы ответить на него, нужно выяснить количество существующих частных компаний, учебных заведений и государственных учреждений. Согласно данным Бюро переписи населения США, в 2019 году в Соединенных Штатах было зарегистрировано 6,1 млн (6 102 412) компаний [253]. Численность сотрудников в них варьируется от 5 до более чем 500 человек. Пока будем считать, что численность сотрудников не имеет значения для нашего прогноза. Мы знаем, что это, скорее всего, тоже не так, но будем придерживаться данного предположения до тех пор, пока полученные нами сведения его не опровергнут. Также допустим, что в это число входят неправительственные организации (НПО).

По данным Национального центра статистики в области образования, в 2020 году в стране насчитывалась 128 961 школа, включая государственные и частные дошкольные образовательные учреждения, начальные, средние школы, учреждения послешкольного образования и прочие типы школ [235]. Послешкольное образование представляет собой сочетание четырехлетних и двухлетних программ с разным количеством учащихся. В начальных школах численность учеников тоже варьируется. Мы также допустим, что численность учащихся не имеет значения для нашего прогноза.

Интересно то, что нам неизвестно официальное количество федеральных правительственных организаций. По словам Клайда Уэйна Крюса из журнала Forbes, в 2021 году не существовало никакого официального, авторитетного списка, составляемого какой-либо из этих организаций [58]. Ни одной федеральной правительственной структуре США официально не поручено отслеживать количество остальных федеральных агентств. Я знаю, что это звучит безумно, но, по-видимому, так оно и есть. Крюс перечисляет восемь различных документов, начиная с отчета Административной конференции США и заканчивая списком агентств Федерального реестра, в которых количество правительственных агентств варьируется от 61 до 443 в зависимости от используемого метода подсчета. Давайте возьмем в качестве исходной точки среднее значение — 252.

Наконец, по данным Бюро переписи населения США, в 2017 году в Соединенных Штатах насчитывалось 90 126 местных органов власти [239]. Предположим, что размер местных органов власти также не имеет значения для прогноза.

Итак, в США насчитывается:

- 6 102 412 зарегистрированных компаний;

- 128 961 школа;

- 252 федеральных государственных учреждения;

- 90 126 местных органов власти уровня штата, города, округа и т. д.;

- итого 6 321 751 организация.

Однако, прежде чем официально назвать это байесовской априорной вероятностью, проверим свои допущения.

- Все 847 376 инцидентов, зарегистрированных центром IC3, были сопряжены с существенным ущербом.

- Только 25 % инцидентов, не зарегистрированных центром IC3, оказались существенными.

- Все атаки, реализованные разными государствами и нанесшие существенный ущерб, включены в статистику центра IC3.

- Ни одна компания не подвергается кибератаке более одного раза за год.

- Количество учащихся или сотрудников организации не имеет значения для прогноза.

- В общее число компаний, перечисленных Бюро переписи населения США, входят НПО.

- Среднее количество федеральных организаций (252), взятое из восьми различных отчетов, довольно близко к фактическому значению.

Иными словами, если экстраполировать эту оценку, то для любой американской организации вероятность столкнуться с существенным киберсобытием составляет 1:3 в каждом конкретном году.

Минутку, а что насчет меня?

Увидев цифру 32 %, вы, скорее всего, скажете себе: «Все это замечательно, но я работаю в небольшом стартапе, производящем бетон. Не может быть, что для моей компании существует 32%-ная вероятность столкнуться с существенным киберинцидентом в этом году. Эта вероятность должна быть гораздо ниже». Или: «Я работаю в компании из списка Fortune 1000. Не может быть, чтобы эта вероятность составляла всего 32%. Она должна быть гораздо выше. Эта 32%-ная вероятность не имеет для меня никакого значения. Она ничем мне не поможет».

Однако помните, что первая априорная вероятность аналогична попытке предсказания места остановки бильярдного шара после того, как наш ассистент ударил по нему кием. Теперь нужно проверить свои предположения и выполнить дополнительные измерения. Поэтому мы будем искать новые свидетельства и корректировать 32 %-ный прогноз в бо́льшую или меньшую сторону в зависимости от того, что обнаружим. Например, если выяснится, что количество не зарегистрированных центром IC3 существенных киберсобытий ближе к 10, чем к 25 %, скорректируем эту вероятность в меньшую сторону. А если обнаружим, что реальное число федеральных организаций составляет 80, а не 252 (среднее число, которое мы использовали), то скорректируем вероятность в бо́льшую сторону. Подобно суперпрогнозистам Тетлока, мы должны постоянно следить за своими предположениями и быть готовыми скорректировать их при появлении новых данных.

На следующем этапе мы будем собирать новые свидетельства, то есть бить по дополнительным бильярдным шарам. В этом нам помогут два исследовательских отчета, опубликованных Институтом Cyentia:

-

Information Risk Insights Study: A Clearer Vision for Assessing the Risk of Cyber Incidents [241];

IRIS Risk Retina — Data for Cyber Risk Quantification [249].

Первый факт, важный для нашего исследования, заключается в том, что за последние пять лет с существенным киберсобытием ежегодно сталкивалось чуть менее одной из четырех компаний из списка Fortune 1000. Это число немного ниже нашей первой априорной вероятности, которая составляла 1:3. Однако Институт Cyentia проанализировал эту вероятность также для компаний, относящихся к разным квартилям, то есть для первых 250 компаний, затем для следующих 250 и т. д. Оказалось, что если ваша компания входит в первый квартиль, то вероятность существенной утечки данных для нее в пять раз превышает аналогичную вероятность для компаний из четвертого квартиля. Согласно данному отчету, вероятность столкнуться с таким киберинцидентом для этих компаний составляет:

- Fortune 250 — 1:2;

- Fortune 251–500 —1:3;

- Fortune 501–750 — 1:5;

- Fortune 751–1000 — 1:10.

- Fortune 250 — 1:3;

- Fortune 251–500 — 1:7;

- Fortune 501–750 — 1:12;

- Fortune 751–1000 — 1:24.

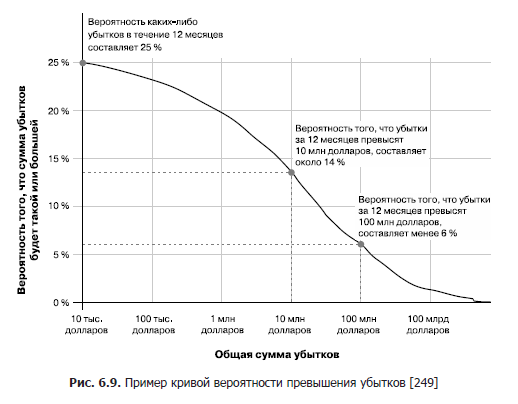

- вероятность каких-либо убытков составляет 25 %;

- вероятность того, что убытки превысят 10 млн долларов, — 14 %;

- вероятность того, что убытки превысят 100 млн долларов, — 6 %.

Это важно с точки зрения терпимости к риску. Для некоторых компаний из списка Fortune 1000 14%-ная вероятность потери 10 млн долларов — вполне приемлемый риск. Для других же он может оказаться слишком большим по сравнению с остальными рисками, которых руководство пытается избежать. Кривые вероятности превышения убытков позволяют руководителям сделать выбор. Использование тепловых карт с такими качественными значениями, как высокий, средний и низкий риск, не позволяет оценить, находится ли этот риск в пределах допустимого диапазона, тогда как кривые вероятности превышения убытков дают визуальное представление о том, каков допустимый уровень (см. рис. 6.9).

Затем Институт Cyentia объединил три набора данных, полученных от Advizen, Dun & Bradstreet и Бюро переписи населения США, чтобы получить информацию о кибератаках, с которыми столкнулись все американские компании, а не только входящие в список Fortune 1000. В своем отчете Cyentia признает, что по сравнению с набором данных о компаниях из Fortune 1000 этот набор данных не столь надежен, но утверждает, что он лучший из имеющихся. В этом отчете есть раздел, где прогнозируется вероятность существенной утечки данных для каждого коммерческого сектора (строительство, сельское хозяйство, торговля и т. д.). Авторы пришли к выводу, что вероятность столкнуться с существенной утечкой в этом году для любой компании независимо от сектора составляет менее чем 1:100, но с некоторыми оговорками. В ходе переписки по электронной почте Уэйд Бейкер, соучредитель Института Cyentia, сообщил: «Тот факт, что каждый сектор в основном состоит из небольших компаний, значительно снижает типичную вероятность».

Разница между прогнозом Cyentia в 1 % и моим прогнозом в 32 %, основанным на данных центра IC3, довольно велика. Однако, по словам Уэйда, точность прогноза зависит не от сектора, а от размера организации. В их отчете показан довольно большой разрыв в значениях вероятности для компаний, имеющих разный уровень доходов:

- годовая выручка менее 1 млрд долларов (большинство организаций) — менее 2 %;

- от 1 млрд до 10 млрд долларов — 9,6 %;

- от 10 млрд до 100 млрд долларов — 22,6 %;

- более 100 млрд долларов — 75 %.

Как учитывать новые данные

Теперь возникает вопрос: как включить эти данные в свой прогноз? Как использовать априорную вероятность в 32 % с этим отчетом? Прежде всего, если вы работаете в компании, входящей в список Fortune 1000, я бы рекомендовал вам не обращать внимания на прогноз, сделанный мною на основе данных ФБР. Отчет Института Cyentia по компаниям из списка Fortune 1000 гораздо точнее отражает ситуацию для этой группы, а надежность этого набора данных позволяет мне с уверенностью говорить о том, что прогнозы для компаний из списка Fortune 1000 более точные по сравнению с моим общим прогнозом для всех компаний. Кроме того, второй упомянутый мною отчет, IRIS Risk Retina — Data for Cyber Risk Quantification, посвящен исключительно некоммерческим организациям. Если бы я работал в такой организации, то использовал бы именно этот отчет для определения априорной вероятности.

Но что, если вы работаете не в компании из списка Fortune 1000 и не в некоммерческой организации, а, скажем, в Marvel Studios? Как вам учесть новые данные о размере выручки в своем прогнозе? Если бы мы хотели подставить эти сведения в алгоритм Байеса и выполнить расчеты, то могли бы это сделать. Но мы используем оценки Ферми, которых, скорее всего, будет достаточно.

По данным Zippia — компании, отслеживающей аналитические данные о компаниях, выручка Marvel Studios в 2021 году составила почти 116 млн долларов (115,7 млн) [251]. Таким образом, Marvel Studios, как и большинство организаций, относится к категории компаний с годовой выручкой менее 1 млрд долларов. По данным Института Cyentia, вероятность столкнуться с существенной утечкой данных для компаний такого типа составляет менее чем 2:100. Это сильно отличается от моего прогноза в 32 %, сделанного на основе данных центра IC3.

Учитывая это, должны ли мы уменьшить или увеличить априорную вероятность? Поскольку прогнозное значение Cyentia более низкое по сравнению с моим прогнозом, сделанным на основе данных центра IC3, логично было бы ее уменьшить. Но на сколько? Хотите ли вы понизить прогноз до 2 %? Если считаете, что отчет Института Cyentia по надежности сильно превосходит данные IC3, как было в случае с компаниями из списка Fortune 1000 или с некоммерческими организациями, можете это сделать. Однако в своем отчете авторы этого анализа говорят о том, что их данные не столь же надежны, как данные о компаниях из списка Fortune 1000. А я вполне уверен в своем прогнозе, сделанном на основе информации центра IC3.

Помните о том, что вероятность Байеса — это мера вашей собственной уверенности. Таким образом, для меня лично этот прогноз не является полным и достаточным, поэтому я бы скорректировал априорную вероятность, основанную на данных IC3, скажем, до 15 % и приступил к поискам дополнительных доказательств в поддержку этого изменения.

Один из приемов, используемых суперпрогнозистами Тетлока при внесении подобных корректировок, заключается в оценке степени собственной уверенности в потенциальном изменении. Они хотят быть уверены в правильности корректировки не на 100 %, а примерно на 95. Я знаю, что все это довольно абстрактно. Как можно быть уверенным в чем-то на 95 %? Как можно оценить разницу между 95 и 85 %? Лично я не знаю, как это сделать. Один из приемов, используемых суперпрогнозистами, заключается в том, чтобы сделать ставку, то есть спросить себя: готов ли ты поставить 100 долларов на то, что предполагаемая корректировка верна? Ставка подразумевает определенный риск и обязательства. Заключая пари, вы можете быть уверены в чем-то, но не на 100 %. Так что, если вы настолько уверены в своей корректировке, что готовы поставить на нее 100 долларов, это можно назвать 95%-ной уверенностью. Если не настолько уверены, скорректируйте свой прогноз на пару пунктов. Например, я бы не поставил 100 долларов на то, что моя новая априорная вероятность в 15 % верна. А как насчет 17 %? Вот на это я бы поставил 100 долларов.

Напомню, что я взял два разных набора данных, полученных методом частотного анализа. Я использовал данные центра IC3 и несколько оценок Ферми для получения исходной априорной вероятности. Затем с помощью отчета Института Cyentia скорректировал исходный прогноз. Таким образом, согласно моему прогнозу, вероятность нанесения существенного ущерба Marvel Studios в этом году составляет 17 %, что примерно соответствует вероятности 1:5. Помните, что по мере обнаружения новых доказательств своих предположений или появления новых фактов следует корректировать оценку в сторону увеличения или уменьшения. На данный момент априорная вероятность составляет 17 %.

Однако помните, что это всего лишь наша интуитивная оценка Ферми по схеме «извне внутрь». Данный прогноз не имеет ничего общего с фактической оборонительной позицией Marvel Studios, так как мы не проводили анализ по схеме «изнутри наружу». Он не учитывает никаких защитных мер, которые компания Marvel Studios могла предпринять для укрепления своей позиции, с точки зрения базовых принципов кибербезопасности. Об этом мы поговорим далее.

Анализ по схеме «изнутри наружу»: первичные принципы

С помощью анализа по схеме «извне внутрь» я продемонстрировал, как сетевые защитники могут корректировать исходную оценку по мере поступления новых данных. Мы взяли априорную вероятность, основанную на данных центра IC3, и скорректировали ее с учетом данных Института Cyentia. Теперь можем повторить этот процесс, выполнив анализ по схеме «изнутри наружу». Другими словами, мы можем использовать свой прогноз, сделанный по схеме «извне внутрь», в качестве новой априорной вероятности, а затем оценить эффективность развертывания стратегий, базирующихся на первичном принципе кибербезопасности, и скорректировать априорную вероятность в сторону увеличения или уменьшения на основе новых данных. Для этого следует сделать некоторые допущения.

Предположим, что полноценная реализация каждой из стратегий снижает вероятность нанесения нашей организации существенного ущерба на некоторую величину:

- нулевое доверие — на 10 %;

- предотвращение реализации kill chain — на 10 %;

- обеспечение устойчивости — на 15 %;

- автоматизация — на 5 %.

Анализ по схеме «изнутри наружу»: корпорация Contoso

Чтобы понять, как это работает, проанализируем через призму первичных принципов Contoso Corporation — воображаемую компанию, на примере которой корпорация Microsoft демонстрирует потенциальным клиентам процесс развертывания набора своих продуктов [258]. Согласно Microsoft, данная компания «представляет собой вымышленный, но репрезентативный глобальный производственный конгломерат со штаб-квартирой в Париже». Представьте себе французский аналог компании Fujitsu. Поскольку аналитики Microsoft проделали большую работу по описанию архитектурной структуры корпорации Contoso, мне не придется самому создавать ее предысторию во всех подробностях. Кроме того, не нужно выбирать для проведения анализа реальную компанию наподобие Marvel Studios.

Далее представлена краткая информация о корпорации Contoso.

Общие сведения о бизнесе корпорации Contoso

- В парижском офисе работают 25 000 сотрудников, в каждом из региональных офисов — 2000 сотрудников.

- Компания занимается продажей и поддержкой более чем 100 000 продуктов.

- Годовая выручка составляет 35 млрд долларов (как у Fujitsu).

- Эта компания не входит в список Fortune 1000 и не является некоммерческой организацией.

- Компания использует продукт Microsoft 365 для работы с офисными приложениями (электронная почта, текстовый редактор, электронные таблицы и т. д.).

- Сейчас компания переходит от выполнения операций в центрах обработки данных к облачным операциям, но для завершения перехода ей потребуется еще несколько лет.

- Клиенты используют свои учетные записи Microsoft или Google Mail для авторизации на публичном сайте компании.

- Поставщики и партнеры используют свои учетные записи LinkedIn, Salesforce или Google Mail для входа в партнерскую экстрасеть компании.

- Компания развернула сеть SD-WAN для оптимизации подключения к облачным сервисам Microsoft.

- Компания развернула региональные серверы приложений, которые синхронизируются с центрами обработки данных в Париже.

- использует локальный лес Active Directory Domain Services (AD DS) для аутентификации в облачных ресурсах Microsoft 365 с синхронизацией хеша паролей (PHS) и применяет инструменты сторонних производителей в облаке в качестве служб федерации;

- разработала специальные правила для руководителей и конкретных пользователей из финансового, юридического и исследовательского отделов, имеющих доступ к защищаемым данным;

- собирает с устройств данные о системе, приложениях и драйверах для анализа и может автоматически блокировать доступ или предлагать исправления;

- требует прохождения многофакторной аутентификации (MFA) для получения доступа к конфиденциальным данным;

- разделяет данные на три категории с разными уровнями доступа;

- развертывает службы предотвращения утечек информации (DLP) для Exchange Online, SharePoint и OneDrive;

- разрешает конкретным людям вносить в систему глобальные изменения и получать только временные пароли с помощью своей системы управления идентификацией привилегированных пользователей (PIM) AD DS.

Для предотвращения реализации убийственной цепочки вторжения компания Contoso использует антивирус Microsoft Defender, чтобы обеспечить безопасность конечной точки.

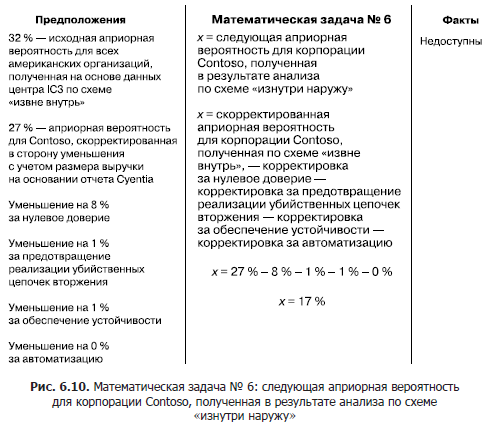

Поскольку корпорация Contoso — это глобальный производственный конгломерат, а не компания из индустрии развлечений, как Marvel, нам нужно начать с оценки Ферми по схеме «извне внутрь», используя данные центра ФБР IC3. Априорная вероятность составляет 32 %. Однако, по данным Института Cyentia, вероятность того, что компания Contoso (с годовой выручкой 35 млрд долларов) столкнется с существенной утечкой в этом году, составляет 22 %, что примерно эквивалентно вероятности 1:5.

На сколько следует понизить априорную вероятность в 32 % с учетом новой информации? Я по-прежнему вполне уверен в результатах собственного анализа, проведенного по схеме «извне внутрь» на основе данных IC3. Я меньше доверяю данным Института Cyentia с учетом оговорок, о которых уже упоминал, однако данный прогноз все равно довольно хорош. И готов поставить 100 долларов на то, что фактическая вероятность существенного киберсобытия примерно на 5 процентных пунктов ниже значения моей априорной вероятности, поэтому давайте понизим ее до 27 %.

Используя 27 % в качестве текущей априорной вероятности, мы должны сделать следующий шаг для учета новых данных (дополнительных шаров на бильярдном столе), а именно оценить то, насколько успешно корпорация Contoso реализует стратегии, основанные на базовом принципе кибербезопасности. От того, насколько хорошо или плохо они реализованы, зависит повышение или понижение прогнозного значения.

Анализ по схеме «изнутри наружу»: стратегии, основанные на базовом принципе кибербезопасности

Нулевое доверие. Сокращает вероятность нанесения корпорации существенного ущерба на 8 % из возможных 10. Согласно описанию Contoso имеет мощную программу управления идентификацией и доступом (IAM), которая включает в себя управление идентификационными данными и их администрирование (IGA), управление идентификацией привилегированных пользователей (PIM) и управление привилегированным доступом (PAM). Она обеспечивает своим клиентам, подрядчикам и сотрудникам возможность единого входа в систему и использует технологию многофакторной аутентификации для предоставления доступа к конфиденциальным данным. Что касается управления уязвимостями, то у нее есть мощная программа для продуктов Microsoft и гораздо более слабая — для приложений сторонних производителей. В описании корпорации Contoso нет упоминаний о программе использования спецификаций программного обеспечения (SBOM), однако она отслеживает устройства, приложения и уровни исправлений операционной системы для продуктов Microsoft. В описании также не обсуждается программно-определяемый периметр. Учитывая сказанное, можно прийти к выводу, что корпорация Contoso уже довольно много сделала для реализации стратегии нулевого доверия. Ей еще предстоит пройти большой путь, но данную стратегию можно считать вполне зрелой.

Предотвращение реализации убийственной цепочки вторжения. Сокращает вероятность нанесения корпорации существенного ущерба на 1 % из возможных 10. Contoso не учитывает конкретные тактики противника. Ее стек безопасности в основном состоит из продуктов Microsoft, и у нее есть возможность передавать телеметрические данные от этих продуктов в SOC-центр, однако в описании нет никаких упоминаний о том, что у Contoso есть такой центр, группа разведки, «красная»/«синяя»/«фиолетовая» команда или желание делиться с коллегами информацией о сценариях действий противника. Я готов снизить вероятность нанесения ей существенного ущерба только на 1 %, поскольку Contoso использует антивирус Microsoft Defender для автоматической защиты конечных точек от вредоносных программ, однако у нее нет программы предотвращения реализации убийственных цепочек вторжений.

Обеспечение устойчивости. Сокращает вероятность нанесения корпорации существенного ущерба на 1 % из возможных 15. У Contoso есть хорошая программа шифрования, которая работает с ее многоуровневой программой обеспечения нулевого доверия. При этом я не нашел в описании никаких упоминаний о кризисном планировании, программах резервного копирования, реагирования на инциденты и даже о примитивных инструментах хаос-инженерии. Корпорация Contoso вполне может отразить атаку неопытных разработчиков программ-вымогателей, однако любая атака профессиональных хакеров, скорее всего, нанесет ей существенный ущерб.

Автоматизация. Сокращает вероятность нанесения корпорации существенного ущерба на 0 % из возможных 5. В описании Contoso нет упоминаний ни об инженерии надежности сайта (SRE), ни о DevSecOps, ни о программе Agile-разработки, ни о защите собственного кода, ни о попытках отслеживания применяемых компонентов с открытым исходным кодом. Насколько я могу судить, эта компания не пользуется преимуществами автоматизации. В архитектурных документах Contoso ничего не говорится также о системах обеспечения соответствия нормативным требованиям. В главе 7 я расскажу о том, как можно учесть в прогнозе риск несоответствия требованиям.

Учитывая все эти корректировки (8 % за нулевое доверие, 1 % за предотвращение реализации убийственных цепочек вторжения, 1 % за обеспечение устойчивости и 0 % за автоматизацию), я готов поставить 100 долларов на то, что вероятность нанесения корпорации Contoso существенного ущерба в результате кибератаки в этом году составляет 17 %, что примерно соответствует вероятности 1:5. Такова новая априорная вероятность для корпорации Contoso (рис. 6.10).

Что теперь? Укладывается ли уровень риска в допустимый диапазон?

Если бы я был руководителем отдела безопасности компании Contoso, то мне нужно было бы рассмотреть несколько дальнейших шагов и проверить некоторые предположения. Во-первых, следовало бы выяснить, какая сумма в долларах является для компании существенной. Если годовая выручка составляет 35 млрд долларов, будут ли потери 10 млн долларов считаться существенными? А 100 млн долларов? Следует ли скорректировать эту сумму в бо́льшую или меньшую сторону? И как вообще определить ее? Для этого нужно было бы провести несколько бесед с финансовым директором, генеральным директором и членами совета директоров. Кроме того, эта цифра, скорее всего, будет меняться со временем в зависимости от того, насколько успешно идут дела у компании. Старайтесь обновлять это значение ежегодно, обращаясь к высшему руководству.

Я бы взял за основу кривую вероятности превышения убытков Института Cyentia для компаний из списка Fortune 1000, нашел значение на этой кривой и скорректировал свой прогноз в бо́льшую или меньшую сторону. Например, по данным Института Cyentia, для компаний из списка Fortune 1000 существует 14%-ная вероятность потерять 10 млн долларов или больше. Если 10 млн долларов существенная сумма для Contoso, то 14%-ная вероятность приведет к снижению текущей априорной вероятности в 17 % на один или два пункта, скажем до 15 %, что эквивалентно вероятности 3:20.

Следующий шаг заключается в определении того, находится ли текущее прогнозное значение в пределах допустимого диапазона риска. Если руководство считает, что вероятность 3:20 — это приемлемый риск для бизнеса, то значительных инвестиций в людей, процессы и технологии делать не нужно. Команде ИБ-специалистов следует поддерживать и, возможно, повышать эффективность реализации тактик нулевого доверия, предотвращения реализации убийственных цепочек вторжения, обеспечения устойчивости и автоматизации, но в развертывании каких-либо новых инициатив нет необходимости. Если же руководство посчитает вероятность 3:20 неприемлемой и потребует ее снижения до 10 % (что эквивалентно вероятности 1:10), то мне придется спланировать кое-какие действия.

В первую очередь я бы обратил внимание на устойчивость. Корпорация Contoso имеет довольно слабый план обеспечения устойчивости, и некоторые улучшения базовой ИТ-функциональности (например, автоматическое резервное копирование, практика восстановления, кризисное планирование и реагирование на инциденты) могли бы значительно снизить риск, потребовав при этом гораздо меньших затрат по сравнению с другими стратегиями, базирующимися на первичном принципе кибербезопасности. В конце концов, достижение эффективности в предотвращении реализации убийственных цепочек вторжения — удовольствие не из дешевых. При этом не стоит забывать о стоимости мероприятий, направленных на снижение риска. Если затраты на выполнение этой задачи превышают убытки 10 млн долларов, которых мы пытались избежать, возможно, стоит вернуться к началу и разработать менее затратный план. В этом и заключается суть практического прогнозирования рисков безопасности.

Об авторе

Рик Ховард и Стив Винтерфельд крепко дружат уже более 20 лет и все это время спорят обо всем на свете, в том числе о кибербезопасности. Брендон Карпф — коллега Рика по The CyberWire, где одна из его самых обременительных задач сводится к тому, чтобы заставлять Рика придерживаться фактов и выражаться предельно ясно. Памятуя слова Стивена Кинга, эти ребята не дают Рику превратиться в литературного пустозвона.

Рик является главным аналитиком и старшим научным сотрудником крупнейшей в мире сети подкастов, посвященных кибербезопасности в сфере B2B, — The CyberWire, а также руководителем отдела безопасности N2K (материнской компании The CyberWire). Ранее он возглавлял отдел безопасности в компании Palo Alto Networks (коммерческий поставщик услуг в сфере кибербезопасности), работал директором по информационной безопасности в TASC (оборонный подрядчик), генеральным директором iDefense (коммерческая служба анализа киберугроз компании VeriSign), директором глобального SOC-центра компании Counterpane (один из первых поставщиков управляемых услуг по обеспечению безопасности) и командиром группы реагирования на инциденты компьютерной безопасности армии США (отвечает за координацию операций по защите сети, сетевой разведке и реализации атак в глобальной армейской сети). Один из основателей Cyber Threat Alliance (центр обмена информацией и ее анализа для поставщиков систем безопасности) и Cybersecurity Canon Project (Зал славы книг по кибербезопасности). На протяжении многих лет Рик занимался построением организаций с нуля и повышением продуктивности существующих организаций путем разработки стратегий и тактик, соответствующих требованиям высшего руководства. В течение пяти лет он преподавал информатику в Военной академии США и, несмотря на множество ролей, которые ему довелось играть на протяжении своей сорокалетней карьеры, он считает себя прежде всего учителем.

Рик является главным аналитиком и старшим научным сотрудником крупнейшей в мире сети подкастов, посвященных кибербезопасности в сфере B2B, — The CyberWire, а также руководителем отдела безопасности N2K (материнской компании The CyberWire). Ранее он возглавлял отдел безопасности в компании Palo Alto Networks (коммерческий поставщик услуг в сфере кибербезопасности), работал директором по информационной безопасности в TASC (оборонный подрядчик), генеральным директором iDefense (коммерческая служба анализа киберугроз компании VeriSign), директором глобального SOC-центра компании Counterpane (один из первых поставщиков управляемых услуг по обеспечению безопасности) и командиром группы реагирования на инциденты компьютерной безопасности армии США (отвечает за координацию операций по защите сети, сетевой разведке и реализации атак в глобальной армейской сети). Один из основателей Cyber Threat Alliance (центр обмена информацией и ее анализа для поставщиков систем безопасности) и Cybersecurity Canon Project (Зал славы книг по кибербезопасности). На протяжении многих лет Рик занимался построением организаций с нуля и повышением продуктивности существующих организаций путем разработки стратегий и тактик, соответствующих требованиям высшего руководства. В течение пяти лет он преподавал информатику в Военной академии США и, несмотря на множество ролей, которые ему довелось играть на протяжении своей сорокалетней карьеры, он считает себя прежде всего учителем.

Более подробно с книгой можно ознакомиться на сайте издательства:

» Оглавление

» Отрывок

По факту оплаты бумажной версии книги на e-mail высылается электронная книга.

Для Хаброжителей скидка 25% по купону — Кибербезопасность

Wiken

На амазоне довольно таки хорошие отзывы про книгу.