За последние несколько дней три разные фирмы, специализирующиеся на компьютерной безопасности, сообщили о внезапном росте количества взломанных сайтов, работающих под управлением системы управления контентом WordPress. Чаще всего взломанные сайты пытаются заразить пользователей вирусами-вымогателями.

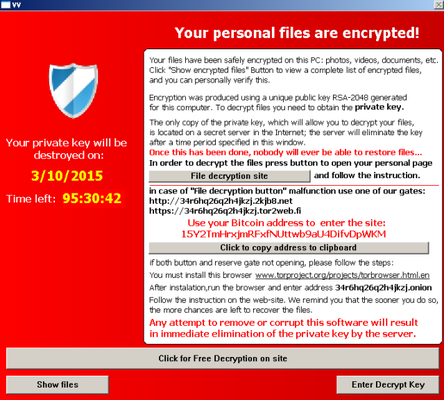

Заражение происходит через известный в хакерских кругах Nuclear exploit kit, пользующийся уязвимостями в старых версиях Adobe Flash Player, Adobe Reader, Microsoft Silverlight и Internet Explorer. На компьютер жертвы устанавливается вредонос-вымогатель TeslaCrypt, шифрующий файлы и требующий затем выкуп за ключ для расшифровки.

Судя по всему, в WordPress была обнаружена очередная уязвимость, о которой разработчики системы пока не знают – или которую они не успели ещё исправить.

Вредоносный код, попадающий на взломанный сайт, дописывается в зашифрованном виде в конец JavaScript-файлов.

Образец зашифрованного кода

Чтобы затруднить обнаружение, взломанный сайт пытается заразить пользователей только при первом посещении, при этом посетителя несколько раз перенаправляют на другие сайты. Предлагаемый компанией Google сервис Safe Browsing уже отметил некоторые из этих сайтов, как вредоносные, однако, судя по отчётам безопасников, злоумышленники периодически меняют цепочку сайтов, ведущую посетителя к цели, чтобы избежать этой меры безопасности.

При этом антивирусы (по крайней мере, большинство из них), не будут служить панацеей – в данном случае, согласно отчёту VirusTotal, лишь 2 из 66 антивирусных программ отметили сайт как вредоносный. Пользователям рекомендуется своевременно обновлять программы до последних версий.

Администраторам сайтов специалисты рекомендуют пользоваться системами двухфакторной аутентификации и также не лениться обновлять версии систем, работающих на серверах.

Комментарии (5)

cyber01

09.02.2016 12:52Радует, что разработчики Wordpress обычно быстро выпускают обновления безопасности на 0day (если так можно назвать)

Sadler

Поэтому я использую read-only раздел для всего, что не должно меняться в процессе функционирования сайта.

gonzzza

вы имеете ввиду сделать read-only весь используемый темплейт? Напишите по-подробнее. Иногда приходится возиться с WP, и, честно говоря, я уже устал от того что их постоянно ломают…

Sadler

Речь не о wordpress как таковом, я частенько делаю что-то на друпале. Независимо от движка можно всё, кроме кэша, директорий для загрузки файлов и другой изменяемой мелочёвки, вынести на отдельный раздел, который примонтировать в read-only штатными средствами linux (man mount). Минус подхода в том, что перед любым обновлением необходимо зайти на сервер и разрешить запись. Ну, и это не поможет от SQL-инъекций и атак вручную, конечно. Просто как ещё один способ усложнить жизнь скрипт-кидди.

Revertis

Кстати, интересный вариант! Спасибо за наводку :)