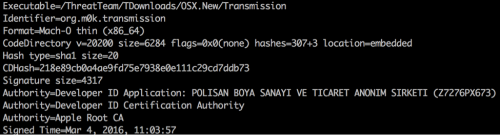

Наличие зловреда на официальном сайте Transmission подтвердили и другие. Инсталлятор подписан сторонним ключом, что может указывать на взлом сервера Transmission посторонними лицами. При этом злоумышленники использовали валидный сертификат Apple Developer, так что у Gatekeeper в OS X не было причин для показа предупреждающих сообщений. Сейчас сертификат аннулирован.

ID сертификата злоумышленников —

6 марта специалисты по безопасности из Palo Alto Networks опубликовали технический анализ зловреда OSX.KeRanger.A, хотя им не удалось понять, как он попал на официальный сайт Transmission.

Сообщается, что заражение двух инсталляторов .DMG на офсайте произошло утром 4 марта примерно в 11:00 PST. Распространение заражённых файлов продолжалось до 5 марта 19:00 PST.

OSX.KeRanger.A – первый дееспособный троян-вымогатель под OS X. После установки в папке /Users//Library/kernel_service (файл

General.rtf) он ждёт трое суток, пингуя управляющий сервер через сеть Tor каждые пять минут. Через трое суток троян начинает шифровать документы 300 определённых форматов на компьютере, по завершении процесса требует у пользователя выкуп 1 биткоин за их расшифровку. Деньги следует перечислить на адрес 1PGAUBqHNcwSHYKnpHgzCrPkyxNxvsmEof.

Специалисты выдвигают версию, что KeRanger всё ещё находится в разработке: в коде есть неиспользуемые функции под названиями

_create_tcp_socket, _execute_cmd и _encrypt_timemachine. Вероятно, авторы зловреда работают над тем, что шифровать ещё и бэкап Time Machine.

Apple отозвала сертификат злоумышленников. Разработчики Transmission 5 марта удалили заражённые файлы с сервера и уже выпустили версию Transmission 2.92, которая проверяет компьютер на заражение OSX.KeRanger.A.

P.S. Образцы заражённых инсталляторов Transmission см. зд

Комментарии (41)

lohmatiyy

07.03.2016 12:04+2Хочу подробного анализа этой ситуации с посылом о том, что Transmission заразили коварные копирасты. :)

amarao

07.03.2016 12:16Главное в этой новости: оно было подписано валидным сертификатом Эппл.

Интересно, вытекает ли какая-то юридическая ответветственность Apple за подтверждение безопасности вредоносного ПО? Ведь сертификат — это криптографически подписанное утверждение "да, это безопасное ПО".

MAXXL

07.03.2016 12:21+3"Проверенное ПО" или "Проверенный разработчик"? А разработчик потом перешел на темную сторону...

amarao

07.03.2016 12:25Видимо, это проблема компании Эппл. Пользователи платят именно Эппл, а уж как она выстраивает свои отношения с другими компаниями — это её проблемы. Если Эппл волнует неподъёмность финансовой ответственности, она может застраховать свою ответственность в страховой компании. Уплачиваемая премия станет отличным стимулом для более внимательного отбора "доверенных" разработчиков.

Собственно, драмма состоит в том, что либо Эппл серьёзно берётся за этот вопрос, либо вся эта система с сертификатами выеденного яйца не стоит, ибо кому надо — напряжётся получить сертификат.

MAXXL

07.03.2016 12:28+4Так в данном виде проблема с сертификатами повсеместна. Зайдя на сайт, который работает по https и с валидным сертификатом, нельзя быть уверенным на 100%, что сайт не был взломан, и Ваши данные утекают на сторону. Или что Вам подсунут на скачивание не совсем то ПО за которым Вы заходили.

isden

07.03.2016 12:34+3Сдается мне, вы немного перепутали сущности. Емнип, для получения сертификата нужно заплатить некоторую денежку и все. Сертификат дает статус "identified developer".

Дальше разработчик может, скажем, потерять/продать его. Тут Эппл (и никто вообще) ничего сделать не может. Этим сертификатом можно подписывать софт и выкладывать его на сторонние ресурсы.

Другое дело app store. Тут уже такой фокус не пройдет. Вот сабж как раз и распространялся с сайта, а не через апп стор.

К слову, в настройках системы есть опция — откуда разрешено ставить софт. По умолчанию она выставлена в "только из апп стор".

amarao

07.03.2016 12:47+1Если он identified, то очевидно его можно привлечь к ответственности? Например, хищение печати у компании — это проблема компании, нет?

isden

07.03.2016 12:51Вот тут я уже не в курсе процесса получения, возможно там вполне можно зарегать на компанию-однодневку или, скажем, на Vasily Pupkin без проверки паспортных данных.

amarao

07.03.2016 13:19По последним веяниям налоговой — проверка добросовестности конагентов — обязанность компании. В области налогов.

То же самое вполне разумно и для сертификатов. Ручаешься, что это адекватный разработчик? Отвечай за поручительство.

isden

07.03.2016 13:39+1Ну вот, скажем, в Гугл-плей кто-то проверяет разработчиков на адекватность? Ну или в MS?

amarao

07.03.2016 13:42+1В MS — не особо, в гугль — принципально нет. Была позиция Эппла "у нас не так" — и сейчас я вижу, что "так же".

На выходе — подпись от этих компаний ничего не значит.

isden

07.03.2016 13:44+1Отличие Эппл тут в том, что они в свой стор не пропустят подобное. А что там разработчик делает на стороне — это уже другой вопрос.

amarao

07.03.2016 13:59+1А в чём тогда смысл сертификата, который они выдали разработчику? Чем это тогда отличается от "просто бинарник"? То есть с потребительской точки зрения у меня есть два файла:

./a.out

./Enterprise_Grade_Software

Одно из них не имеет сертификата, второе имеет. Какие ожидания у меня (как у пользователя) должны возникать при надписи "сертификат верен"?

isden

07.03.2016 14:06+1Как минимум "этот чувак контактился с Эппл и получил сертификат, а не вообще какой-то левый хрен с горы с непонятно чем в бинарнике".

Это не значит, что "этот чувак действительно Василий Пупкин, проживающий по такому-то адресу, вот скан паспорта и справки от психиатра и от православного священника".

Вы таки учтите, что описанная ситуация — это, скорее, исключение. Точно так же можно "угнать" приватный ключ, например, SSL сайта. Или зарегать, скажем, paipal.com.

Ну или про PPA в убунте напомнить?

vsb

07.03.2016 15:00+1С чего вы взяли, что не пропустят? Такой «тупой» вариант, когда вирусня просто упакована рядом с программой — не пропустят. А грамотный подход, когда зловредный код интегрирован в программу, например в File Manager и начинает работать 1 июня, например, легко пропустят. Никто там дизассемблировать программы не будет. Максимум, что может помешать — Sandbox, но ряд программ, вроде того же File Manager-а подразумевают доступ к файловой системе и пользователя спокойно даст им доступ.

isden

07.03.2016 15:03Я именно про такой "тупой" вариант (как и в случае с сабжем) и говорил. Ясное дело, что можно код интегрировать так, что никто быстро не найдет.

smrvoff

07.03.2016 15:23+1К сожалению, это ничего не решает — ряда необходимых программ, я бы даже сказал, их класса, в эпсторе попросту нет — некоторых из-за нежелания отдавать 30%, других — из-за драконовских ограничений…

ICELedyanoj

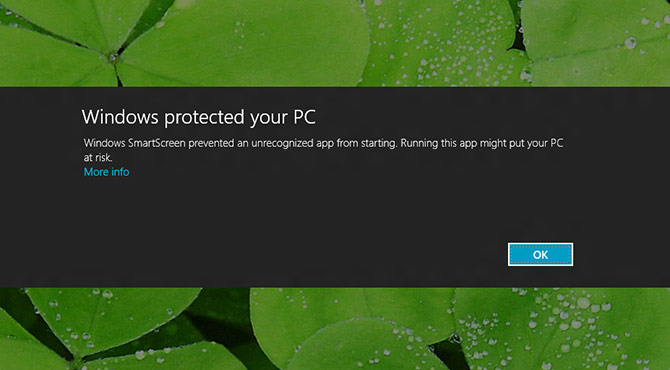

07.03.2016 23:24Уже довольно давно майкрософт не полностью доверяет свежим сертификатам.

Новому сертификату требуется некоторое время и количество установок приложения для того, чтобы он был исключён из списка подозрительных. Если спустя некоторое время и количество запусков в майкрософт не поступает обращений по поводу вредоносности ПО, подписанного таким ключом — подозрения с него снимаются.

При запуске ПО, подписанного свежим ключом, юзер видит предупреждающее сообщение от винды, и для запуска ПО требуются дополнительные действия.

Работает только если не отключен SmartScreen.

Наблюдал такое после покупки сертификата. Недели-двух внутреннего тестирования оказалось достаточно для того, чтобы окошко SmartScreen перестало появляться. После перевыпуска сертификата всё началось по новой.

Само собой это мало что гарантирует в случае мошеннических действий. Никто не мешает зарекомендовать сертификат, и только после этого подписать им зловреда.

Что видит пользователь

tendium

08.03.2016 18:11> Никто не мешает зарекомендовать сертификат, и только после этого подписать им зловреда.

Собственно, так и делают. Сертификат не спасет от организованных негодяев, у которых сразу после бана будет готов новый (профит покрывает расходы), но как минимум может отфильтровывать любителей, у которых нет денег на сертификат.

DagothNik

07.03.2016 12:58Меня пронесло. Transmission сам предложил обновиться 28.02, я и обновил. Вот «смешно» будет, если и в 2.92 что-то залезло. Есть уже пострадавшие?

mwizard

07.03.2016 17:01Когда мне прилетело обновление до 2.90, я нажал на "обновить". Увы, обновление не поставилось с формулировкой "неправильная подпись пакета обновления". Я плюнул и остался на 2.84.

Aksiom

07.03.2016 17:33+1Пользуясь случаем хочу спросить: кто что посоветует в качестве антивируса под os x?

Что-нибудь наподобие clamAV, может просто как базу актуальных сигнатур, чтобы не сильно ело батарею?

Кто что скажет про trend micro? Архив с этой заразой на virustotal пока только они определяют.

hMartin

07.03.2016 18:06Дык mac же unix-like вроде. Не давай рут права, делай дампы и не получишь вайп своих данных)

Gumanoid

07.03.2016 20:37Но иногда хочется запускать приложения от неидентифицированных разработчиков, они и без рута могут удалить все файлы юзера.

Goodkat

07.03.2016 23:57+2Как это поможет от шифрователя? Он запустится с правами пользователя, зашифрует все локальные пользовательские файлы, пройдётся по доступным шарам, зашифрует бэкапы тайм-машины. Система останется рабочей, да, но свои данные вы потеряете, кроме недоступных зловреду бэкапов. А кто из нас делает регулярные бэкапы и хранит их отдельно от компа?

isden

08.03.2016 00:17+1Запускайте подозрительный софт в песочнице. Рулесы для ограничения доступа к файлам нарисовать не очень сложно.

Или заведите отдельного пользователя.

А кто из нас делает регулярные бэкапы и хранит их отдельно от компа?

Ну я так делаю.

Goodkat

08.03.2016 00:24Расскажите, как вы делаете бэкапы на маке, если не секрет.

isden

08.03.2016 00:29+1Внешний диск по USB3, на нем шифрованный sparse bundle image, в нем бэкап tm. После бэкапа rsync в каталог dropbox на том же диске (завтра, впрочем, планирую уже на sync.com переходить).

Да, диск для бэкапа подключаю раз-два в неделю, по необходимости.

Lerg

07.03.2016 22:45Стояла 2.90, но вроде ничего не успело зашифроваться. Да даже если бы и успело что-то, то проблем бы не возникло. Код на битбакете и гитхабе, документы в Google Drive, где есть возможность откатиться до предыдущих версий файла.

Время ставить антивирус.

kroketmonster

08.03.2016 08:55+1Современные вирусы настолько обленились что теперь для их работы нужно проделывать вот такую серию взломов. На кой черт мне вообще антивирус если для запуска вируса мне надо его скачать отжать пару галок или запустить от имени администратора?

Aksiom

Спасибо за новость! Так совпало, что загружал как раз 5 числа.

А ещё говорят, что у редакторов нет полезных статей!

isden

А мне Transmission сам вчера сказал, что мол срочно обновись, возможно заразился, проверь и т.п.

Aksiom

Был отключён автозапуск. Так что повезло.

Интересно, как в принципе такое могло произойти?

sergesirota

Автозапуск не при чём? Нужно самостоятельно открыть «General.rtf»?

Yahweh

Раз в год и палка стреляет.

smrvoff

Не знаю, не знаю… до меня обновление трансмишена с красными буквами и с ссылкой на разбор проблем долетело быстрее, следом подошла новость на медузе, и только потом — заметка ализара, тут.

Причем, с вырезанной частью про то, как можно задетектить зловред у себя на машине =)

isden

Вот она, специально сохранил:

Using “Activity Monitor” preinstalled in OS X, check whether any process named “kernel_service” is running. If so, double check the process, choose the “Open Files and Ports” and check whether there is a file name like “/Users//Library/kernel_service”. If so, the process is KeRanger’s main process. We suggest terminating it with “Quit -> Force Quit”.